Zero Trust und IAM aus der Cloud als Fundament einer hybriden IT muss einfach und komfortabel für den Anwender sein.

Hybride IT-Infrastrukturen sind aktuell für viele Unternehmen »the way to go«: Bestehende On-Premises-Lösungen werden um flexible Best-of-Breed-SaaS-Lösungen erweitert. Das erhöht die Flexibilität, vergrößert aufgrund der steigenden Zahl digitaler Identitäten aber auch die Angriffsfläche für Cyberattacken.

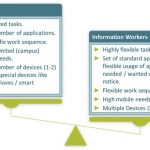

Der Verizon Data Breach Investigation Report 2020 hat gezeigt, dass insbesondere Angriffsmuster, die auf Endanwender abzielen – wie Phishing und die Verwendung gestohlener Credentials – das Ranking der Attacken anführen. Mit naheliegenden Zahlenfolgen und der Mehrfachnutzung von Passwörtern machen es Mitarbeiter genau wie Kunden den Angreifern zudem leicht. Die neuen IT-Infrastrukturen, die aufgrund zahlreicher neuer Geräte immer komplexer werden – Stichwort »Bring Your Own Device« (BYOD) –, verlangen nach einem neuen Sicherheitskonzept: Zero-Trust.

Was ist Zero Trust? Die Idee hinter Zero Trust ist simpel: Vertraue niemals, verifiziere immer. Jeder Zugriff auf das Unternehmensnetzwerk – egal ob durch einen Nutzer, ein Gerät oder eine Applikation – muss abhängig von verschiedenen Faktoren ständig überprüft werden. Unternehmen sollten daher jederzeit und idealerweise in Echtzeit die Frage beantworten können: Wer darf sich über welches Gerät bei welchem Dienst zu welchem Zeitpunkt wie anmelden und auf welche Inhalte zugreifen?

Die »Vertrauensfrage« automatisiert beantworten. Um diese Frage zu beantworten, müssen risikobasierte Zugangsentscheidungen getroffen werden, die sowohl den Anwender als auch das genutzte Gerät berücksichtigen. Aus der Kombination von Nutzer- und Geräteüberprüfung ergibt sich dann ein Risk Score, der über den Zugriff entscheidet. Nutzer können dabei mithilfe von adaptiver Multi-Faktor-Authentifizierung (AMFA), also durch ein Passwort und die Anwendung weiterer Faktoren, abgesichert werden. Bei Geräten werden Standortfaktoren berücksichtigt und ob es sich um ein registriertes Gerät handelt.

Um diese komplexen Zugriffsentscheidungen automatisiert und in Echtzeit zu treffen, braucht es einen zentralen Kontrollpunkt (Access Proxy) als Kernkomponente der Zero-Trust-Architektur. Wichtig ist dabei: Über je mehr Daten dieser Kontrollpunkt verfügt und je mehr Informationen von Third-Party-Systemen integriert werden, desto besser die Risk Scores und regelbasierten Entscheidungen, um schnell sicheren Zugang zu Systemen und Daten zu geben.

Ein Beispiel: Okta verfügt als Identity Provider über ein Integrationsnetzwerk mit mehr als 6.500 vorgefertigten Integrationen, darunter Anbieter von Anti-Phishing-Software zur Analyse des E-Mail-Traffics. Die Identity Engine kann bei der Ermittlung des Risk Scores durch diese Integration Informationen einbeziehen und so Opfern von Phishing-Attacken und sogenannte Very Attacked Persons (VAPs) den Zugriff verweigern oder nur auf Basis starker MFA erlauben.

Easy is Right – für Admins und User. IT-Security-Lösungen werden häufig umgangen oder ausgehebelt, wenn sie nicht einfach und intuitiv sind. Scheitert ein Kunde etwa bei der Änderung des Passworts und erhält keinen Zugang mehr zum Shopping-Account, entscheidet er sich nicht selten für einen Anbieter mit einfacherer Benutzererfahrung. Auch eine gut gemeinte hohe Passwortkomplexität kann sich negativ auf Experience und Sicherheit gleichermaßen auswirken: Wenn jedes Quartal ein neues 15 Zeichen langes alphanumerisches Passwort mit Sonderzeichen gefragt ist, wird die Kombination nicht selten an unterschiedlichsten Orten notiert. Der Versuch, die Sicherheit zu verbessern, schlägt dann ins Gegenteil um. Daher gilt beim Identity- und Access-Management (IAM) der Leitsatz: Easy and secure is right.

B2E, B2C und B2B: eine einzige Identity-Plattform aus der Cloud. Noch immer kommen häufig unterschiedliche Plattformen für Workforce- und Customer-IAM zum Einsatz. Das bedeutet doppelte Komplexität, doppelter Aufwand für Integration und den Bau von Policies sowie ein reibungsbedingter Kontrollverlust durch zu viele Identity Provider (IdPs).

Ein einziges Directory als zentrales Zugangssystem, das alle Systeme und Anwendungen integriert, schafft für IT-Manager die Basis einer zentralen Verwaltung der Zugänge sowie die Möglichkeit der flächendeckenden Implementierung von Single-Sign-On (SSO) und MFA. Außerdem können Workflows entsprechend der unterschiedlichsten B2E/B2B/B2C-Anwendungsfälle mit geringem oder ohne zusätzlichen Programmieraufwand definiert werden, sprich Low/No-Code. Das heißt, dass sich beispielsweise festlegen lässt, was in bestimmten Anmeldungsszenarien passieren soll: das Versenden einer Willkommensnachricht, die Registrierung als Nutzer oder ein Eintrag in der CRM-Datenbank.

Ein zentraler cloudbasierter Identity-Service (IDaaS) vereinfacht und beschleunigt die Lösungsimplementierung, versetzt IT-Teams in die Lage, Zugänge sicher und schnell zu vergeben, verkürzt die Time-to-Market und -Value und bietet eine hohe und flexible Skalierbarkeit sowie kurze Reaktionszeiten auf sich ständig ändernde Anforderungen.

Für die Benutzererfahrung gilt: Je einfacher, desto besser. Der Erfolg und die Akzeptanz von Security-Lösungen stehen und fallen mit der User Experience (UX). Mit cloudbasiertem IAM, MFA und SSO ist die IT-Security vielleicht das erste Mal in der Position, dass ein Mehr an Sicherheit auch ein Mehr an Komfort bedeutet. Anwender müssen sich nicht mehr unzählige Passwörter merken und aktualisieren; die Log-in-Erfahrung gestaltet sich mit simplen Benutzeroberflächen und dem Einsatz von Biometrie und Apps zur Verifikation einfach und unkompliziert.

Durch Einbeziehung von Risk Scores und Kontextfaktoren in die Zugriffsentscheidung, kann außerdem die Authentifizierungskette für eine bestmögliche UX automatisch angepasst werden: Befindet sich ein validierter User innerhalb eines gesicherten Unternehmensnetzwerks und verwendet ein registriertes, vertrauenswürdiges Gerät, erhält er automatisch sicheren Zugriff auf unkritische Ressourcen – ganz ohne Eingabe weiterer Zugangsdaten.

Fazit. In einer Welt, in der alles immer schneller gehen muss, entscheiden Sicherheit und Kundenerfahrung darüber, ob Verbraucher einer Lösung vertrauen oder einen Dienst nutzen und damit über den langfristigen Erfolg von Organisationen im digitalen Raum. Zero-Trust-Konzepte gepaart mit Identity und Access Management unterstützen Unternehmen dabei, IT-Security und UX als starke Kombi zu realisieren.

Götz Walecki,

Götz Walecki,

Senior Manager Solutions Engineering,

Central Europe,

Okta

Illustrationen: © Nubefy /shutterstock.com

427 Artikel zu „User Experience Security“

NEWS | TRENDS SERVICES | GESCHÄFTSPROZESSE | TRENDS 2016 | IT-SECURITY | KOMMUNIKATION | SERVICES

User Experience vs. Security vs. TCO

Das Thema User Experience ist in aller Munde. Doch was ist eigentlich damit gemeint, und für wen ist es wirklich relevant? User Experience bedeutet in der Regel, wie zufrieden Anwender mit ihren Devices in Kombination mit Anwendungen und Support sind. Weiter gefasst kann man auch noch die vor- und nachgelagerten Prozesse – d.h. wie das…

NEWS | E-COMMERCE | LÖSUNGEN | STRATEGIEN

Customer Experience: Vom Direktvertrieb zur zukunftssicheren E-Commerce-Strategie

Customer Experience als wichtiger Baustein der digitalen Reife. Ein Direktvertriebsunternehmen für Werkstattbedarf, Montage und Befestigung digitalisiert sich und richtet dafür sowohl die Unternehmensziele als auch seine Strategie und Technologie neu aus. Ein Schwerpunkt liegt auf einer zukunftsfähigen E-Commerce-Lösung, um die gestiegenen Anforderungen seiner Kunden bedienen und neue Vertriebspotenziale erschließen zu können. Der gewählte Multi-Channel-Ansatz liefert…

NEWS | BUSINESS PROCESS MANAGEMENT | EFFIZIENZ

Die Produktivität beim Remote Working durch Digital Experience Monitoring erhöhen

Laut einer kürzlich durchgeführten Studie von NetMotion zieht es ein Viertel der Arbeitnehmer vor, dauerhaft »remote« zu arbeiten. Wie aber würde sich dies auf die Produktivität auswirken? Theoretisch sollten die Mitarbeiter so unterm Strich mehr Zeit haben, ihre Aufgaben zu erledigen. Allerdings bringt die häusliche Umgebung ihre eigenen Ablenkungen mit sich. Es ist schwierig festzustellen,…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Die drängendsten Cybersecurity-Probleme 2021 – Darauf müssen CIOs achten

Während die analoge Welt im Jahr 2020 durch eine Pandemie in Schach gehalten wurde, sorgten im digitalen Raum cyberkriminelle Aktivitäten und Angriffe für zusätzliche Belastungen. Ganz gleich, ob es sich um die Zunahme von einfachen Phishing-Attacken oder eine der bislang größten aufgezeichneten DDoS-Attacken handelt: 2020 war auch das Jahr, in dem die Bedrohungslage durch Cyberkriminelle…

NEWS | IT-SECURITY | STRATEGIEN | TIPPS

Security-Praxistipps: Sechs DevSecOps-Metriken für DevOps- und Sicherheitsteams

Mitarbeiter im DevOps-Team bekommen leicht das Gefühl, dass das Sicherheitsteam dazu da ist, ihnen die Arbeit schwerer zu machen. Sicherheitsfachkräfte haben vielleicht das Gefühl, dass DevOps ihre Prioritäten nicht teilt und die Sicherheit nie so ernst nehmen wird, wie sie es gerne hätten. Glücklicherweise muss das nicht so sein. Durch das Festlegen und Verfolgen gemeinsamer…

NEWS | INFRASTRUKTUR | LÖSUNGEN

Digital Experience Monitoring: Für mehr Qualität bei der mobilen IT-Nutzung

Das Arbeiten aus der Ferne hat sich für immer verändert und zeigt keine Anzeichen einer Rückkehr zur »Normalität«. Letzten Endes haben die IT-Teams nun akzeptiert, dass die Belegschaft auf absehbare Zeit verteilt bleiben wird. Viele haben sich jedoch noch nicht an die Realität angepasst, dass sie nur einen begrenzten Einblick in Endpunkte, Konnektivität und Anwendungsleistung…

NEWS | INFRASTRUKTUR | LÖSUNGEN | AUSGABE 7-8-2020

Digital Employee Experience (DEX) – Unternehmens-IT: Der Score zum Glück

NEWS | KOMMUNIKATION | MARKETING

SEO Trends 2020: Nutzersignale berücksichtigen – User und Google zufrieden stellen

SEO-Trends kommen und gehen – doch zentral und permanent in den Google-Guidelines ist der Fokus darauf, den User zufrieden zu stellen und seine Anfrage möglichst gut zu beantworten. Entsprechend sollten Content und Usability von Websites stimmen, damit die User nicht nur dran bleiben, sondern auch interagieren und konvertieren. Die Nutzersignale, ihr Feedback auf die Website,…

NEWS | DIGITALISIERUNG | KOMMUNIKATION | SERVICES

Author Experience – Usability für Websiteautoren

Wer kreiert eigentlich die User Experience für den Endkunden – der UX-Designer oder der Websiteautor? Letzterer setzt die Designvorgaben um und erschafft damit die eigentliche Experience für die Nutzer. Doch viele Autoren kämpfen mit umständlichen Benutzeroberflächen, die die Arbeit erschweren und Zeit kosten. Wird der Fokus dagegen von Anfang an auf AX, die Author Experience…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Cyber-Security: Sicherheitsprognosen für das Jahr 2020

Die Sicherheitsforscher von Malwarebytes geben ihre Sicherheitsprognosen für das Jahr 2020 bekannt. Dabei prognostizieren die Experten zunehmende Gefahren für Unternehmen durch Ransomware-Angriffe, erwarten vermehrt Exploit-Kit-Aktivitäten und VPN-Skandale. Im Folgenden werden sechs Sicherheitsprognosen vorgestellt und in die Entwicklungen der jüngsten Zeit eingeordnet. Ransomware-Angriffe auf Unternehmen und Regierungen werden dank neu gefundener Schwachstellen zunehmen. Bereits…

NEWS | PRODUKTMELDUNG

Die Zukunft der Digital Experience: e-Spirit launcht Hybrid CMS

Interaktion mit Unternehmen und Marken, so wie sich es die Kunden heute wünschen! Mit dem erweiterten FirstSpirit Hybrid CMS (headless+) können Unternehmen ihre Zielgruppen weltweit an allen Touchpoints und in allen Sprachen begeistern – schnell, individuell, erfolgreich. e-Spirit, Hersteller der FirstSpirit Digital Experience Platform (DXP), hat sein funktionell stark erweitertes, hybrides (headless+) Content-Management-System (CMS) gelauncht…

NEWS | TRENDS 2020 | TRENDS WIRTSCHAFT

Gartner: 9 Top-Trends für die Digital Experience für das Jahr 2020

Das Research- und Beratungsunternehmen Gartner hat neun Trends für die Digital Experience bestimmt, die Unternehmen im Jahr 2020 auf dem Schirm haben müssen. CIOs sollten diese Trends in ihre strategische Planung für die nächsten 12 Monate aufnehmen, da die Bandbreite der digitalen Touch Points immer größer wird. Die Digital-Experience-Trends von Gartner lassen sich…

NEWS | BUSINESS PROCESS MANAGEMENT | EFFIZIENZ | SERVICES | TIPPS

Die 7 Sünden des Produktdaten-Managements: Wie sich mangelndes Produktdatenmanagement auf die Customer Experience auswirkt

Produktdaten-Management ist für viele Unternehmen ein heikles Thema. Diverse Herausforderungen wie fehlende Standards oder veraltete Technologien erschweren es ihnen, Produktdaten sauber und fehlerfrei aufzubereiten und auszuspielen. Das kostet Umsatz, denn umfangreiche, strukturierte Daten sind eine Grundvoraussetzung für den Erfolg in der kundenzentrierten Produktkommunikation auf unterschiedlichen Touchpoints . Ein Tool wie ein PIM bringt Transparenz in…

NEWS | DIGITALISIERUNG | FAVORITEN DER REDAKTION | INDUSTRIE 4.0 | INTERNET DER DINGE | IT-SECURITY | KOMMENTAR | STRATEGIEN

Keine mobile Sicherheit ohne Security by Design

Bei der Softwareentwicklung von Desktop-, Web- und Mobil-Anwendungen kommt niemand mehr an Security by Design vorbei. Software muss von Grund auf und von Anfang an sicher sein. Nur so ist sie optimal vor Cyberattacken, Datenmanipulation und Datendiebstahl geschützt. Die Anzahl von Cyberattacken steigt weiter rasant und die Angriffe werden zunehmend komplexer. Statt im Nachhinein immer…

NEWS | BUSINESS | TRENDS SECURITY | DIGITALISIERUNG | TRENDS 2016 | IT-SECURITY

Viele Unternehmen setzen IT-Sicherheits-Ausgaben fälschlicherweise mit dem Reifegrad ihrer IT-Security gleich

Chief Information Security Officers (CISO) müssen Risiken bewerten und den »realen« Sicherheitsetat identifizieren. Laut den aktuellen IT-Key-Metrics-Daten des IT-Research und Beratungsunternehmens Gartner haben Unternehmen durchschnittlich 5,6 Prozent des gesamten IT-Budgets für IT-Sicherheits- und Risikomanagement ausgegeben. Die Ausgaben der Unternehmen für IT-Sicherheit bewegen sich im Bereich von 1 bis 13 Prozent des IT-Etats und stellen damit…

NEWS | TRENDS WIRTSCHAFT | BUSINESS | TRENDS SECURITY | DIGITALISIERUNG | TRENDS 2016 | IT-SECURITY | STRATEGIEN

IT-Security-Strategie erzeugt intensivere Kundenbindung, Wettbewerbsvorteile, höhere Produktivität

Neue Studie: Identity-Centric Security wird zum Schlüsselfaktor für digitale Transformation. Investitionen in IT-Security zahlen sich aus. Die Strategie ist da, aber sie scheint noch nicht über alle Kanäle zu reichen. 71 Prozent der 75 im Rahmen der Studie »The Security Imperative: Driving Business Growth in the App Economy« [1] befragten deutschen Unternehmen haben eine IT-Security-Strategie,…

NEWS | TRENDS SECURITY | IT-SECURITY

Cyber-Angriffe: Lange Reaktionszeiten verursachen außerordentliche Kosten

Mehr als einen Monat dauert es durchschnittlich, bis ein Unternehmen Angriffe durch Hacker oder Insider erkennt und eindämmt. Das ergab eine Studie des Marktforschungsunternehmens Ponemon Institute. Die Kosten durch diese lange Reaktionszeit betragen fast 850.000 Euro. Die Untersuchung bestätigt die Einschätzung von Balabit, dass neue Ansätze im Bereich IT-Sicherheit erforderlich sind, die Gefahren schneller und…

TRENDS 2021 | NEWS | FAVORITEN DER REDAKTION

IT-Trends 2021: Cloud, Datenschutz und Datensouveränität

Fast 45 Prozent der Nutzer außereuropäischer Cloud-Anbieter wollen ihre Cloud-Kapazitäten in Europa erweitern. Bedenken in Bezug auf Datenschutz und Datensouveränität beeinflussen die Cloud-Strategie von Unternehmen und Behörden. Die wichtigsten drei Technologietrends 2021: Production Safety and Production Security, Predictive Analytics und Schutz vor Bedrohungen durch IoT. Die Ergebnisse der jährlich erscheinenden IT-Trends-Studie von Capgemini zeigen,…

NEWS | KÜNSTLICHE INTELLIGENZ | WHITEPAPER

Whitepaper: Conversational Commerce

Wettbewerbsvorteile durch digitale Assistenten in konjunkturschwachen Zeiten. Wie wichtig ein positives Kundenerlebnis für den Erfolg von Unternehmen ist, haben etliche Publikationen umfassend nachgewiesen. Die Corona-Pandemie hat nun auch gezeigt, welche Rolle die Customer Experience in einer Krise und damit während einer schwachen Konjunktur spielt. Laut einer Studie des auf Analytics spezialisierten Softwareanbieters SAS sind 61…

AUSGABE 1-2-2021 | NEWS | BUSINESS | STRATEGIEN

Erfolgreiche IT-Projekte – Business und IT auf ein gemeinsames Ziel einstimmen

AUSGABE 1-2-2021 | NEWS | BUSINESS | STRATEGIEN

Unternehmenskultur als Erfolgsfaktor agiler Transformationen – »Culture eats strategy for breakfast«

AUSGABE 1-2-2021 | NEWS | BUSINESS | DIGITALISIERUNG | STRATEGIEN

Pandemie als Digitalisierungstreiber? – Nicht reden, sondern handeln

Die Corona-Krise hat schonungslos eine Vielzahl an Defiziten aufgezeigt, vor allem die Rückständigkeit in puncto Digitalisierung in den Verwaltungen, den Schulen und auch in vielen Unternehmen. »Digitalisierung ist kein Hexenwerk, wir müssen es nur beherzt angehen. Nicht reden, sondern handeln«, lautet die Devise von Karl Heinz Mosbach, Geschäftsführer ELO Digital Office GmbH.

AUSGABE 1-2-2021 | NEWS | KOMMUNIKATION | SERVICES | STRATEGIEN

Kanalstrategie für Contact Center – Ein guter Vorsatz, der sich auszahlt

NEWS | DIGITALISIERUNG

Ein Jahr Corona: Der Branchencheck

Vor etwa einem Jahr erreichte das Corona-Virus Europa und beeinflusst bis heute sowohl das private als auch das wirtschaftliche Leben. Doch welche Branchen kommen am besten durch die Krise? GULP, Personaldienstleister in den Bereichen IT, Engineering, Finance und Life Science, ist dieser Frage auf den Grund gegangen. Die Bereitschaft von Unternehmen, externe Mitarbeitende zu beschäftigen,…

NEWS | BUSINESS PROCESS MANAGEMENT | KOMMUNIKATION

TK-Unternehmen und Omnichannel: eine Sturzgeburt mit langandauernden Nachwehen

Kommentar von Hauke Rahm, VP Customer Success bei commercetools: Wie die Omnichannel-Strategie der Telekommunikationsunternehmen in Deutschland mithilfe von Headless-Technologie gelingt. Nach der Liberalisierung des Telekommunikationsmarktes in Deutschland vor kaum mehr als zwanzig Jahren begann ein bis heute andauerndes Wettrennen der Anbieter von Telekommunikationsdiensten. Die Herausforderung für alle Beteiligten in dieser Zeit: mit der Etablierung…

NEWS | WHITEPAPER

Digitaltag-Initiative stellt Leitlinien für digitale Teilhabe vor

Gemeinsamer Appell der 27 Organisationen aus Zivilgesellschaft, Kultur, Wirtschaft, Wissenschaft und öffentlicher Hand für mehr Partizipation, Engagement und Kompetenzen. Zweiter bundesweiter Digitaltag findet am 18. Juni 2021 statt. Die Gesellschaft einen, Kompetenzen in den Fokus rücken, Engagement stärken und die Digitalisierung überall erlebbar machen: In einem gemeinsamen Appell definiert die Initiative »Digital für alle«…

NEWS | INTERNET DER DINGE | SERVICES

Predictive Maintenance: 7 Aspekte, die Unternehmen bei der Evaluierung berücksichtigen sollten

Vorausschauende Wartung (Englisch: Predictive Maintenance, PM) gilt als ein Paradebeispiel unter den IoT-Anwendungsszenarien. Manche sprechen sogar von einer Killerapplikation. Aber lohnt sich dieser vielgepriesene Use Case wirklich? Der IoT-Spezialist ECS mit jahrzehntelanger Erfahrung im angestammten Geschäft im Bereich der diskreten Fertigung nennt sieben kritische Punkte, die Unternehmen vor der Investition in eine Predictive-Maintenance-Anwendung abwägen sollten.…

NEWS | TRENDS 2030

Zukunftsreport »IT-Trends der 2020er Jahre«: Software als Flaschenhals der Digitalisierung

Experten erwarten »Computer mit heute noch unvorstellbarer Leistungsfähigkeit« vor 2030. Noch vor dem Ende dieses Jahrzehnts werden »Computer mit heute noch unvorstellbarer Leistungsfähigkeit« auf den Markt kommen, prognostizieren Experten im neuen Report »IT-Trends der 2020er Jahre«. Die von der niederländischen Firma Beech IT in Auftrag gegebene Zukunftsanalyse basiert auf einer Umfrage unter 100 Fachleuten. 82…

NEWS | MARKETING | TIPPS

In sieben Schritten zum erfolgreichen Suchmaschinenmarketing

Wie lässt sich das Marketingbudget für Anzeigen in Suchmaschinen wie Google & Co. optimal einsetzen? Experten haben ihre besten Tipps zusammengestellt und eine Checkliste erarbeitet. Ob Produkte oder Dienstleistungen: Wer sein Angebot mit SEA (Search Engine Advertising) bewerben will, sollte sich sorgfältig vorbereiten. Nur mit einer detaillierten Planung lässt sich sicherstellen, dass die eigene Anzeige in der Flut…

NEWS | BUSINESS | FAVORITEN DER REDAKTION | STRATEGIEN

Hybrid Working erfordert neue Führungskultur

Selbstverantwortung, Commitment und Vertrauen als Fundament für hybride Arbeitsmodelle. Arbeitgeber auf der ganzen Welt sehen sich gegenwärtig mit einem gewaltigen Umbruch in der Arbeitsorganisation konfrontiert. Spätestens seit der Covid-Pandemie und deren Auswirkungen sind sie zu einem Spagat zwischen Remote Work beziehungsweise Home Office und der Büropräsenz ihrer Mitarbeiter gezwungen. Um sich bei diesem Spagat…

TRENDS 2021 | NEWS | TRENDS INFRASTRUKTUR

Roboter-Trends 2021

Die Zahl der weltweit installierten Industrie-Roboter hat sich innerhalb von zehn Jahren (2010-2019) mehr als verdreifacht und erreichte zuletzt eine Stückzahl von 381.000 Einheiten per annum. Die International Federation of Robotics berichtet von den Top-5-Trends, die die industrielle Fertigung rund um den Globus derzeit prägen. »Die Industrie-Roboter befinden sich in einer Pole-Position, wenn es darum…

NEWS

Zero Trust: Nur ein Buzzword oder wichtiger Teil der Sicherheitsstrategie?

Das Zero-Trust-Modell hat sich bereits vor einigen Jahren als Sicherheitskonzept etabliert. Nun wurde die IT-Landschaft von Unternehmen innerhalb der letzten zwölf Monate allerdings auf den Kopf gestellt, was auch Folgen für die IT-Sicherheit hat. Besonders der plötzliche Umzug in die Cloud stellte viele Sicherheitsteams vor neue Herausforderungen. Rolf Haas, Senior Enterprise Technology Specialist bei McAfee,…

NEWS | BUSINESS PROCESS MANAGEMENT | LÖSUNGEN

Tipps für Supply-Chain-Planer: Wie plant man das Unvorhersehbare?

2020 erwies sich als ein Jahr, für das niemand hätte vorausplanen können. Mitten in der Ungewissheit ist eines sicher – die Pandemie hat fast jede Lieferkette in Mitleidenschaft gezogen. Doch so unterschiedlich die Auswirkungen in den verschiedenen Branchen auch waren, gibt es doch einige generelle Empfehlungen, die allen dienen und helfen, für das Unvorhersehbare zu…

NEWS | BUSINESS PROCESS MANAGEMENT | GESCHÄFTSPROZESSE | TIPPS

Wie Organisationen mit Low-Code ihre Digitalisierung beschleunigen

Durch Corona ist der Druck auf Unternehmen gewachsen, ihre Geschäftsprozesse zu digitalisieren. Allerdings gibt es nicht für alle Abläufe eine Standardsoftware, und die klassische Entwicklung eigener Anwendungen ist zeitaufwändig und teuer. Warum Low-Code eine gute Alternative ist und dazu beitragen kann, die digitale Transformation zu beschleunigen. Viele Unternehmen haben in den vergangenen Monaten ihre Digitalisierung…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Software-Sicherheitstrends 2021

Die Spezialisten von Checkmarx sagen für 2021 einige grundlegende Security-Trends voraus. So müssen Unternehmen die Sicherheit schneller machen, mehr auf Open-Source-Angriffe achten, Infrastructure-as-Code ins Auge fassen, die Integration der Security in die Software-Entwicklung vorantreiben, einen ganzheitlichen Blick auf das Security-Standing ihrer Anwendungen werfen, Cloud-native Security in den Fokus rücken, anfällige APIs als Hauptursache software- und…

TRENDS 2021 | NEWS

Die häufigsten Pläne nach der Pandemie

Ein Ende der Corona-Pandemie ist bisher noch nicht in Sicht. Trotzdem haben viele Menschen schon Pläne und Träume, was sie als erstes tun möchten, wenn die Pandemie vorbei ist. Welche das sind, zeigt eine aktuelle Umfrage vom 25. bis 27. Januar 2021 unter 2.036 Befragten in Deutschland, die Statista gemeinsam mit YouGov durchgeführt hat. Der Umfrage zufolge sehnen sich…

TRENDS 2021 | NEWS | TRENDS WIRTSCHAFT | BUSINESS | EFFIZIENZ | FAVORITEN DER REDAKTION | STRATEGIEN

Verbraucher erwarten mehr Nachhaltigkeit von Unternehmen

89 Prozent der Deutschen wünschen mehr Nachhaltigkeit von Unternehmen – 42 Prozent der Verbraucher sind aktiv nachhaltigkeitsbewusst. Aktuelle Studie »Nachhaltigkeit im Fokus« des Marktforschungsinstituts Rothmund Insights untersucht Motive, Verhaltensweisen und Wünsche der Verbraucher zum Thema Nachhaltigkeit. Die große Mehrheit der Verbraucher (89%) wünscht, dass Unternehmen in Zukunft nachhaltiger und umweltgerechter wirtschaften. Zugleich wächst die Zahl…

TRENDS 2021 | NEWS | DIGITALE TRANSFORMATION | FAVORITEN DER REDAKTION

Prognose für den Software- und IT-Dienstleistungsmarkt 2021

Die Krise hat in vielen Branchen einen enormen Kostendruck erzeugt, andererseits hat sie viele Unternehmen dazu veranlasst, ihre digitale Transformation zu beschleunigen. Hauptziele sind Kosteneinsparungen und Ausfallsicherheit statt hypothetischer Wachstumsziele. 2020 war eindeutig geprägt von der durch Covid-19 verursachten Gesundheitskrise und der daraus resultierenden massiven Wirtschaftskrise. Dennoch sehen wir auf dem IT-Markt eine sehr…

TRENDS 2021 | NEWS | BUSINESS

Berufe: Ärzte am meisten angesehen, Social-Media-Influencer am wenigsten

Eine neue internationale YouGov-Studie in 16 Märkten zeigt die am meisten und am wenigsten angesehenen Berufe weltweit [1]. Was wird aus meinem Kind einmal werden? 84 Prozent der Deutschen geben an, damit einverstanden zu sein, wenn eines ihrer Kinder den Beruf des Arztes ausüben würde. Damit ist der Arzt-Beruf im internationalen Vergleich in Deutschland am…

TRENDS 2021 | NEWS | TRENDS 2020 | BUSINESS

Change Management und agile Methoden immer beliebter

Covid-19-Krise beschleunigt Veränderungstempo. Agile Methoden erleben Durchbruch. Bedeutung von Change Management steigt. Mehr als die Hälfte der Unternehmen in Deutschland nutzt regelmäßig agile Methoden, um neue Produkte oder Dienstleistungen schnell und bedarfsgerecht zu entwickeln: 51 Prozent der Firmen setzen immer, größtenteils oder manchmal auf Agile. 22 Prozent tun dies hingegen nie. Das zeigt eine repräsentative Umfrage…