In Unternehmen sollte gemäß dem Need-to-know-Prinzip stets sichergestellt sein, dass alle Mitarbeiter die richtigen und notwendigen Berechtigungen besitzen, um ihre Tätigkeiten ausüben zu können. Verschiedene betriebliche Anforderungen, beispielsweise ein Abteilungswechsel oder temporäre Projekte, führen jedoch oftmals dazu, dass bestimmte Rechte neu vergeben werden müssen. Dabei wird allerdings oft vergessen, die »alten« Berechtigungen oder temporär vergebene Berechtigungen wieder zurückzunehmen.

Um Berechtigungschaos zu vermeiden und sämtliche Änderungen einsehen sowie bewerten zu können, eignet sich der Einsatz einer Access-Governance-Lösung, die ein effizientes Tool zur Rollenbildung enthält. Damit lassen sich die Berechtigungen, die ein Mitarbeiter haben soll (Soll-Rollenmodell), mit den tatsächlich vergebenen Rechten (Ist-Zustand) vergleichen. Fallen hierbei Missstände auf, ist es möglich, diese unmittelbar zu bereinigen und damit IT-Sicherheitslücken zu schließen.

Je nach Abteilung und Position benötigen Mitarbeiter gewisse Rechte. So muss zum Beispiel der Leiter der Personalabteilung auf andere Informationen zugreifen können als seine Kollegen in der Fertigung oder im Marketing. In Anbetracht dessen gilt es zu vermeiden, dass Arbeitnehmer falsche oder zu viele Rechte erhalten. Denn durch fehlerhafte Berechtigungen steigt das Risiko, Cyberangriffen zum Opfer zu fallen. Um dies zu verhindern, sollten alle Rollen und Rechte innerhalb der Firma eindeutig festgelegt und zentral einsehbar sein. Hierbei ist es ratsam, eine Access-Governance-Lösung mit einem integrierten Werkzeug zum Aufbau eines Rollenmodells einzusetzen.

Großreinemachen durch effizientes Werkzeug zur Rollenbildung

Häufig gibt es in Betrieben Mitarbeitergruppen, darunter etwa Personen aus derselben Abteilung, die die identischen Rechte haben sollten. In diesem Fall bietet es sich an, die diversen Rechtekombinationen mit Hilfe einer intelligenten Lösung zu Rollen und Rollenstrukturen zusammenzufassen. Wird dies für das komplette Unternehmen ausgeführt, erhält man ein unternehmensweites Soll-Rollenmodell. Beim Vergleich des Rollenmodells mit dem derzeitigen Ist-Zustand lässt sich so auf einen Blick erkennen, an welchen Stellen aufgrund von Abweichungen Handlungsbedarf besteht.

Ein derartiges Tool zur Rollenbildung erweist sich vor allem dann als sinnvoll, wenn neue Mitarbeiter eingestellt werden. Denn damit ist es nicht länger erforderlich, dem jeweiligen Arbeitnehmer die Rechte separat zuzuweisen. Stattdessen lässt sich die jeweilige Rolle – inklusive aller essenziellen Berechtigungen – ganz einfach per Knopfdruck vergeben. Auf diese Weise wird der Prozess deutlich vereinfacht und das Risiko von Sicherheitslücken durch nicht korrekt vergebene Berechtigungen minimiert.

Intelligente Rollenmodellierung

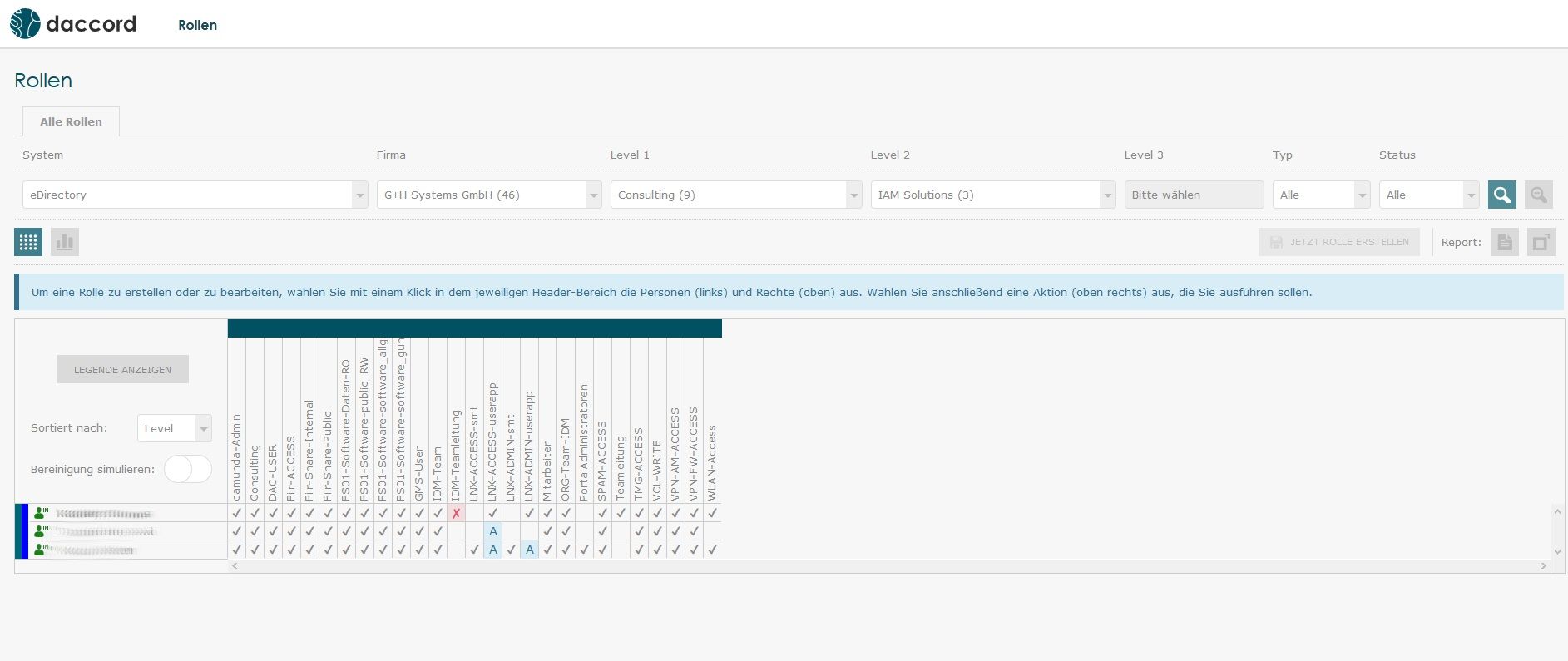

Für eine effiziente Rollenmodellierung sollte das Tool eine übersichtliche Darstellung der Mitarbeiter und deren Berechtigungen nach Organisationseinheiten enthalten. So lassen sich bestimmte Personenkreise auswählen und auf ähnliche Rechtekombinationen überprüfen, die dann zu Rollen gebündelt werden können. Eine Übersicht über die prozentuale Verteilung eines Rechts, beispielsweise innerhalb einer Abteilung, bietet bei der Rollenbildung zusätzliche Unterstützung. Schließlich können die entstandenen Rollen bestimmten Personen oder Personenkreisen zugeordnet werden.

Sebastian Spethmann, Account Manager bei G+H Systems

https://www.daccord.de/editions/access-governance-edition/rolebuilder

218 Artikel zu „Access Governance“

NEWS | BUSINESS PROCESS MANAGEMENT | GESCHÄFTSPROZESSE | IT-SECURITY | LÖSUNGEN | SERVICES | AUSGABE 3-4-2018

Access Governance: DSGVO-konformes IT-Access-Management

Im Fall von Zugriffsberechtigungen in der IT lassen sich die Anforderungen der DSGVO durch den Einsatz einer geeigneten Software schnell und einfach erfüllen. Eine entsprechende Lösung analysiert und kontrolliert die Mitarbeiterberechtigungen innerhalb eines Unternehmens und bringt Transparenz. Auf diese Weise deckt die Software das Risiko fehlerhafter Berechtigungen auf und erschwert den Missbrauch von Überberechtigungen.

NEWS | PRODUKTMELDUNG

Identity- und Accessmanagement: Neue IAM-Lösung für die Thüringer Aufbaubank

Beta Systems setzt Rollenkonzepte im IAM-Projekt mit dem GARANCY Identity Manager um. Zentrale der Thüringer Aufbaubank in Erfurt Die regulatorischen Anforderungen der MaRisk nehmen eher zu denn ab. Mit ihrer bisherigen IAM-Lösung konnte die Thüringer Aufbaubank diese nicht mehr bewältigen. Deshalb hat sich das Unternehmen für die Einführung des GARANCY Identity Manager der Beta…

NEWS | IT-SECURITY | STRATEGIEN

Privileged Access Management: Worauf man bei einer zukunftsfähigen PAM-Lösung achten sollte

Bevor es Privileged Access Management (PAM) gab, konnte man leicht den Eindruck gewinnen, dass praktisch jeder die Möglichkeit hatte auf privilegierte Konten zuzugreifen. Dabei wurde kaum darauf geachtet, wer wann auf was zugreift und welche Aktivitäten mit den betreffenden Zugriffsberechtigungen verbunden sind. Mit der steigenden Zahl von Datenschutzverletzungen und hinreichend komplexen Compliance-Vorgaben wurde schnell klar,…

NEWS | IT-SECURITY | TIPPS

Die vier größten Fehleinschätzungen zum Privileged Access Management

Privileged-Access-Management-Lösungen, die den Zugang zu kritischen Geschäftsinformationen sichern, sind ein elementarer Bestandteil eines effektiven Cyber-Security-Programms. Allerdings gibt es nach wie vor Fehleinschätzungen rund um die Sicherung privilegierter Konten und Zugangsdaten. Die überwiegende Mehrheit der »erfolgreichen« Cyberangriffe ist auf die missbräuchliche Nutzung privilegierter Zugangsdaten zurückzuführen. Privileged-Access-Management-Lösungen (PAM) bieten hier eine wichtige Verteidigungsschicht. Doch obwohl die Sicherung…

NEWS | IT-SECURITY | TIPPS

Sicher aus der Ferne: Privileged Access für Remote-Administratoren

Sechs Best Practices für Fernzugriff auf kritische Infrastrukturen. Viele Unternehmen verfügen über Richtlinien und Lösungen für die Telearbeit, doch diese sind meist auf Mitarbeiter zugeschnitten, die vollständig remote agieren oder normalerweise im Büro arbeiten, aber Flexibilität für ungewöhnliche Situationen benötigen. Die derzeitige Lage, mit der die meisten Unternehmen konfrontiert sind, kann die Fähigkeiten ihrer Remote-Arbeitsplätze…

NEWS | IT-SECURITY | KOMMUNIKATION

Sicher aus dem Home Office arbeiten: Advanced Remote Access für externe und mobile Mitarbeiter

In der modernen Arbeitswelt ist Mobilität nicht mehr wegzudenken und so verlagert sich der Schwerpunkt mehr auf die Produktivität der Mitarbeiter als auf deren Standort. Diese arbeiten überall und zu jeder Zeit: im Café oder im Zug und momentan – häufig notgedrungen – von zu Hause – oft mit den privaten Laptops, Tablets und Smartphones.…

NEWS | IT-SECURITY | WHITEPAPER

Nichts geht ohne Privileged Access Management

Privileged Access Management (PAM) ist für die IT- und Datensicherheit und somit für die erfolgreiche Anwendung von Cloud Computing und künstlicher Intelligenz (KI) unerlässlich. Dies ist das Ergebnis von Paul Fisher, Senior Analyst bei Kuppinger Cole und Autor des White Papers »Grundlagen des Privileged Access Managements«. Dieser Bericht wurde von dem Analystenunternehmen im Auftrag der…

NEWS | BUSINESS PROCESS MANAGEMENT | EFFIZIENZ | FAVORITEN DER REDAKTION | IT-SECURITY | ONLINE-ARTIKEL

Die Bedeutung von Governance, Risiko und Compliance für die Cybersicherheit

Geht es um die Cybersicherheit, steht der Themenkomplex »Governance, Risk and Compliance (GRC)« oft nicht im Fokus. Er wird nicht selten als bürokratische Hürde angesehen, die der Gefahrenabwehr im Weg steht. Die Bedeutung von GRC sollte jedoch nicht unterschätzt werden. Schließlich hilft ein gezieltes Programm Unternehmen dabei, ihre Sicherheits- und Compliance-Ziele zu erreichen. Gut umgesetzt…

NEWS | BUSINESS PROCESS MANAGEMENT | IT-SECURITY | STRATEGIEN | TIPPS

Identity Governance and Administration: IGA messbar machen – in 5 praktikablen Schritten

Die meisten Unternehmen verzichten darauf zu messen, wie effektiv ihre Identity-Governance-and-Administration-Lösung (IGA) tatsächlich ist. Falls sie es doch tun, dann wahrscheinlich über eine indirekte Messgröße, zum Beispiel indem man erfasst, wie hoch das Risiko einer Datenschutzverletzung ist oder ob bereits ein Angriff stattgefunden hat oder nicht. Um die komplexe Betrachtung für unsere Zwecke zu…

NEWS | IT-SECURITY | RECHENZENTRUM | STRATEGIEN | TIPPS

IT-Sicherheitsexperten bekunden mangelndes Vertrauen in Privileged Access Management

Cybersicherheit als solche und insbesondere der Schutz von vertraulichen Daten waren vielleicht nie wichtiger als gerade jetzt. Die allgemeine Aufmerksamkeit richtet sich inzwischen sehr viel stärker auf das Thema. Das gilt gleichermaßen für Regierungen und Aufsichtsbehörden. Die Risiken sind höher denn je. Kein Unternehmen, keine Organisation kann sich mehr hinter einer magischen »BlackBox« verschanzen,…

IT-SECURITY | SERVICES | STRATEGIEN | AUSGABE 5-6-2015

Identity- und Access-Management – Messbare Vorteile durch IAM-Software

NEWS | GESCHÄFTSPROZESSE | IT-SECURITY | TIPPS

Sechs Tipps zur Risikominimierung durch Identity Access Management

Vom unbefugten Zugriff auf sensible Unternehmensdaten bis hin zu Datenlecks und Identitätsdiebstahl – die Medien berichten mittlerweile fast täglich von derartigen Vorfällen. Gleichzeitig rücken die führenden Analysten die Bedeutung eines risikobasierten Zugriffsmanagement zunehmend ins Bewusstsein der Unternehmen. Aber wie lassen sich Geschäftsrisiken aufgrund mangelhafter Prozesse beim Berechtigungsmanagement konkret verringern? Und welche Voraussetzungen muss ein modernes…

NEWS | IT-SECURITY | ONLINE-ARTIKEL | SERVICES

Missstände bei Berechtigungen schnell erkennen: Wer hat in Microsoft-Umgebungen worauf Zugriff?

Die Anzahl der polizeilich erfassten Cyberkriminalfälle ist in den letzten Jahren enorm angestiegen. Während 2005 noch 26.650 Fälle in Deutschland verzeichnet wurden, zählte die Polizei im letzten Jahr bereits 100.514 Fälle, also fast viermal so viele [1]. Aus diesem Grund gilt es, Sicherheitslücken in IT-Systemen von Unternehmen zu schließen. Dazu gehören unter anderem noch bestehende…

NEWS | BUSINESS PROCESS MANAGEMENT | FAVORITEN DER REDAKTION | INFRASTRUKTUR | IT-SECURITY

Berechtigungsmanagement: Compliance-Herausforderungen und ihre Lösungen

Unternehmen sind stets gefordert, ihre Zugriffsrechte auf IT-Systeme Compliance-gerecht zu organisieren. Wer darf was und zu welchem Zweck? Aufgrund ihrer Komplexität stoßen sie dabei häufig auf Probleme. Doch stringente Rollenkonzepte unterstützt von Software-Tools können helfen, das Berechtigungsmanagement sicherer zu gestalten — und zugleich die Effizienz im Unternehmen zu steigern. Angenommen, ein Auszubildender tritt zu seinem…

NEWS | TRENDS WIRTSCHAFT | BUSINESS | TRENDS 2019

Immer weniger Bewerber für Ausbildungsplätze

Die geburtenschwachen Jahrgänge machen sich zunehmend bemerkbar bei den Auszubildenden: In 68 Prozent der Unternehmen gingen in den vergangenen fünf Jahren weniger Bewerbungen ein, nur in 10 Prozent erhöhte sich die Anzahl, in 18 Prozent der Firmen blieb sie unverändert. Das ist das Ergebnis der neuesten ifo-Randstad-Personalleiter-Befragung [1]. Zwei Drittel der Firmen gaben aber an,…

NEWS | TRENDS SECURITY | BUSINESS INTELLIGENCE | DIGITALISIERUNG | TRENDS SERVICES | TRENDS 2016 | IT-SECURITY

Studie zum Thema Big Data und Informationssicherheit

In ihrer gemeinsam durchgeführten Studie »Big Data und Informationssicherheit« gehen KuppingerCole Ltd. und das Business Application Research Center (BARC) dem Einsatz von Big Data Anlytics im Kontext von Netzsicherheit und Betrugserkennung auf den Grund [1]. Die Studie, für die mehr als 330 Personen aus über 50 Ländern und unterschiedlichsten Branchen befragt wurden, zeigt, wie Unternehmen…

NEWS | IT-SECURITY | ONLINE-ARTIKEL

IAM als »One-stop-Shop«: Das bessere Berechtigungsmanagement

Identity und Access Management ist leichter gesagt als getan – erst recht in Zeiten, in denen die Risiken immer größer und unüberschaubarer werden. Dass etwas getan werden muss, steht dabei außer Frage. Viel zu tief sind schließlich die Wunden der jüngsten Vergangenheit, wo sich kriminelle Täter Zugang zu geheimen Daten verschafft haben – etwa in…

NEWS | IT-SECURITY

Jedes fünfte Unternehmen nutzt unsichere Office-Pakete

Studie zeigt: 21 % der Microsoft Office-Pakete werden in kleinen Unternehmen ohne Aktualisierung eingesetzt. Jedes fünfte Unternehmen in Deutschland nutzt Office-Pakete, für die keine Sicherheits-Updates mehr angeboten werden. Das ist eines der Ergebnisse der diesjährigen KMU-Studie von Intra2net (www.intra2net.com) [1]. Der Groupware- und Security-Anbieter hat dafür die Daten von mehr als 1.500 PC-Arbeitsplätzen in…

NEWS | IT-SECURITY | STRATEGIEN

Innenverteidigung: Cybersecurity mit Blick nach innen

Organisationen verstärken aufgrund der Gefahrenlage ihre Abwehr gegen Cyberangriffe von außen. Dabei vergessen sie oft jedoch den Blick nach innen. Neue Technologien helfen dabei, Angreifer zu stoppen, die sich bereits im Netzwerk befinden. Für Cyberkriminelle bedeutet die Corona-Krise und ihre Folgen eine Goldgräberstimmung – noch nie waren viele Unternehmen so verwundbar wie heute. Die…

NEWS | IT-SECURITY | STRATEGIEN

Zero Trust – Ein Konzept auf dem Prüfstand

Unternehmen sollten nicht automatisch allem und allen in ihrem Netzwerk vertrauen – vom Benutzer bis hin zu sämtlichen Anwendungen. Das Zero-Trust-Konzept verlangt, alle Benutzer innerhalb eines Unternehmens zu authentifizieren und zu autorisieren, bevor ein Zugriff gewährt wird. Das Konzept wirklich zu verstehen, bedeutet, dass ein Unternehmen über Protokolle verfügt, mit denen die richtigen Benutzer, Systeme,…

NEWS | IT-SECURITY | TIPPS

Schritte zur Behebung der Microsoft-Exchange-Server-Schwachstellen

Wie Palo Alto Networks in seinem Unit 42 Blog berichtet, wurde die Sicherheitscommunity am 2. März auf vier kritische Zero-Day-Schwachstellen in Microsoft Exchange Server aufmerksam (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 und CVE-2021-27065). Diese Schwachstellen ermöglichen es Angreifern, auf Exchange Server zuzugreifen und potenziell langfristigen Zugriff auf die Umgebungen der Opfer zu erlangen. Das Microsoft Threat Intelligence…

NEWS | IT-SECURITY | KOMMENTAR

Wer ganz sicher gehen will, muss seinen Exchange Server komplett neu aufsetzen

»Die vier von Microsoft in der vorigen Woche bekanntgemachten Schwachstellen im Exchange Server gefährden aktuell zehntausende Infrastrukturen von Behörden und Unternehmen. Das zum BSI gehörende CERT-Bund geht von bis zu 58.000 potenziell verwundbaren Systemen aus, bei denen unklar ist, ob sie die verfügbaren Updates bereits erhalten haben, oder für die gar keine Patches bereitstehen, weil…

NEWS | IT-SECURITY | KOMMUNIKATION

Hälfte der Unternehmen untersagt das Teilen von Threat-Intelligence-Erkenntnissen mit Fachkreisen

Zwei Drittel (66 Prozent) der Threat-Intelligence-Analysten sind in professionellen Communities aktiv, aber 52 Prozent derjenigen, die in IT- und Cybersecurity-Positionen tätig sind, haben nicht die Erlaubnis, Threat-Intelligence-Artefakte zu teilen, die durch diese Communities entdeckt wurden. Dies geht aus dem aktuellen Kaspersky-Report »Managing your IT security team« hervor [1]. Kaspersky ist seit vielen Jahren Verfechter…

NEWS | PRODUKTMELDUNG | RECHENZENTRUM

noris network nach ISO 50001 zertifiziert: Umfassendes Energiemanagement

Die DEKRA Certification GmbH hat bescheinigt, dass die noris network AG ein Energiemanagementsystem gemäß ISO 50001 eingeführt hat und aufrechterhält. Das Zertifikat bezieht sich auf die Firmenzentrale sowie die firmeneigenen Rechenzentren in Nürnberg und München. Diese gehören mit ihrem Klimatisierungs- und Energieversorgungskonzept zu den modernsten und effizientesten Rechenzentren Europas. In der internationalen Norm ISO 50001…

NEWS | SERVICES | TIPPS

Raus aus den Datensilos – Warum Tool-Konsolidierung für Unternehmen höchste Priorität haben muss

Unternehmen haben heute die Qual der Wahl, wenn es um die Entwicklung und Verwaltung von Softwareumgebungen geht. In der Regel können Unternehmen dabei auf ein Repertoire von 20 bis 40 Tools zurückgreifen. Doch anstatt dazu beizutragen, die Prozesse von Innovation, der mittleren Zeit bis zur Erkennung von Problemen (mean time to detection, MTTD) oder der…

NEWS | DIGITALISIERUNG | INFRASTRUKTUR

Die Mobilität von morgen beruht auf Daten

Eine Smart City soll das Leben ihrer Bewohner verbessern und gleichzeitig den ökologischen Fußabdruck verkleinern. Ein Baustein sind intelligente Mobilitätslösungen, die datengetrieben einen nachhaltigen und bezahlbaren öffentlichen Nahverkehr unter Einbindung aller anderen Fortbewegungsmittel ermöglichen. NTT ein weltweit tätiges IT-Dienstleistungsunternehmen, nennt die zentralen Punkte eines solchen Ökosystems. Eine intelligente Verkehrssteuerung, die Fahrzeuge genau zu einem…

NEWS | BUSINESS

MS Meuterei: Auf zu neuen Horizonten

Was Führungskräfte jetzt beachten müssen. Corona. Ein Wort, das mittlerweile bei vielen Menschen aufstößt. Wir haben es genug gehört die letzten Monate. Täglich aufs Neue gibt es keine anderen Nachrichten als aktuelle Fallzahlen, Sterbequoten, neue Regelungen und Impfmeldungen. So tragisch und angsteinflößend die Ereignisse der letzten Monate sein mögen, wir dürfen den Fokus auf die…

AUSGABE 1-2-2021 | NEWS | LÖSUNGEN | SERVICES

Compliance Management – Ein wichtiges Werkzeug der Unternehmenssteuerung

NEWS | IT-SECURITY

»Boundless Security«

Die durch die Pandemie ausgelöste Digitalisierungswelle und der vermehrte Home-Office-Einsatz der Mitarbeiter benötigen bestmögliche Absicherung durch ineinandergreifende IT-Security-Lösungen, denn durch die steigende Vernetzung gibt es immer mehr Einfallstore ins Netzwerk, die geschützt werden müssen. »Boundless Security« bietet einen grenzenlosen Sicherheitsansatz mit dem SonicWall ihre Kunden über alle wichtigen Angriffsvektoren hinweg schützen will, inklusive zentralem Management…

NEWS | INDUSTRIE 4.0 | INFRASTRUKTUR | IT-SECURITY

Fünf fundamentale Sicherheitsprobleme für kritische Infrastrukturen

Digitale Bedrohungen für kritische Infrastrukturen nehmen weiter zu. Angreifer haben es zunehmend auf betriebliche (Operational Technology, OT) und industrielle Steuerungssysteme (Industrial Control Systems, ICS) abgesehen. Das zeigt auch der Lagebericht zur IT-Sicherheit vom Bundesamt für Sicherheit in der Informationstechnik (BSI). Die Betreiber der kritischen Infrastrukturen sehen sich allerdings mit großer Mehrheit »gut« (57 Prozent) oder »sehr…

NEWS | PRODUKTMELDUNG

Wireless Network Edge Solutions für mehr Flexibilität und Produktivität im Geschäftsalltag

Cradlepoint expandiert in den DACH-Markt: Ernennung von Jan Willeke zum Area Director Central Europe. Cradlepoint, ein Anbieter von Cloud-basierten 4G LTE- und 5G-Wireless Network Edge Solutions, hat im Rahmen seiner neuen strategischen Ausrichtung für den DACH-Markt sein Sales Management-Team erweitert. Das Unternehmen hat Jan Willeke zum Area Director Central Europe ernannt, der langjährige Erfahrung aus…

NEWS

Zero Trust: Nur ein Buzzword oder wichtiger Teil der Sicherheitsstrategie?

Das Zero-Trust-Modell hat sich bereits vor einigen Jahren als Sicherheitskonzept etabliert. Nun wurde die IT-Landschaft von Unternehmen innerhalb der letzten zwölf Monate allerdings auf den Kopf gestellt, was auch Folgen für die IT-Sicherheit hat. Besonders der plötzliche Umzug in die Cloud stellte viele Sicherheitsteams vor neue Herausforderungen. Rolf Haas, Senior Enterprise Technology Specialist bei McAfee,…

NEWS | IT-SECURITY | STRATEGIEN

Vertraue niemandem: Das Zero-Trust-Security-Modell

Mit der steigenden Bedrohungslandschaft und erhöhten Anforderungen an die Datensicherheit hat das Zero-Trust-Security-Modell bei Unternehmen deutlich an Popularität gewonnen. Die meisten traditionellen Ansätze der Netzwerksicherheit konzentrieren sich auf starke Schutzmaßnahmen gegen unerlaubten Zugang. Deren tendenzielle Schwäche ist jedoch das Vertrauen, welches User und Entitäten automatisch genießen, sobald sie sich im Netzwerk befinden. Denn gelingt es…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Software-Sicherheitstrends 2021

Die Spezialisten von Checkmarx sagen für 2021 einige grundlegende Security-Trends voraus. So müssen Unternehmen die Sicherheit schneller machen, mehr auf Open-Source-Angriffe achten, Infrastructure-as-Code ins Auge fassen, die Integration der Security in die Software-Entwicklung vorantreiben, einen ganzheitlichen Blick auf das Security-Standing ihrer Anwendungen werfen, Cloud-native Security in den Fokus rücken, anfällige APIs als Hauptursache software- und…

NEWS | CLOUD COMPUTING | IT-SECURITY

Datenzentrierte Sicherheit in der Multi-Cloud

Datenzentrierung ist ein Faktor, der maßgeblich die Cloud- und IT-Security-Strategie in Unternehmen mitbestimmt. Je nach regulatorischen Vorgaben werden diverse Datenprozesse in geeigneter Weise abgesichert. Mit der wachsenden Cloud-Nutzung in den vergangenen Jahren entstehen in Unternehmen auch mehr und mehr Multi-Cloud-Umgebungen. Für diese spricht vor allem der Vorteil hoher Effizienz: Prozesse können zu den jeweils geringsten…

TRENDS 2021 | NEWS | TRENDS 2020 | BUSINESS

Change Management und agile Methoden immer beliebter

Covid-19-Krise beschleunigt Veränderungstempo. Agile Methoden erleben Durchbruch. Bedeutung von Change Management steigt. Mehr als die Hälfte der Unternehmen in Deutschland nutzt regelmäßig agile Methoden, um neue Produkte oder Dienstleistungen schnell und bedarfsgerecht zu entwickeln: 51 Prozent der Firmen setzen immer, größtenteils oder manchmal auf Agile. 22 Prozent tun dies hingegen nie. Das zeigt eine repräsentative Umfrage…

TRENDS 2021 | NEWS

Die Rolle des Netzwerks und der IT: Gesteigerte Wichtigkeit

Business Continuity und Resilienz sind in der Pandemie nochmals in ihrer Bedeutung gestiegen. Der Start in das Jahr 2021 hätte kaum unterschiedlicher sein können als der Start in 2020. Der Rolle des Netzwerks und der IT im Allgemeinen kommt dabei eine extreme Wichtigkeit zu, denn sie sorgen für Business Continuity und Resilienz in schwierigen Pandemie-Zeiten.…

NEWS | IT-SECURITY | TIPPS | WHITEPAPER

Studie: Mehr Sicherheitsvorfälle durch mehr Home Office

Forrester-Sicherheitsstudie erkennt steigende Risiken durch coronabedingte Home-Office-Strukturen. Im Auftrag von BeyondTrust hat Forrester Research untersucht, welche Auswirkungen für die IT-Sicherheit durch die großflächige und coronabedingte Umstellung auf Home-Office-Strukturen zu erwarten sind. Im Rahmen der Studie »Evolving Privileged Identity Management (PIM) in the Next Normal« hat Forrester Research dafür im November 2020 insgesamt 320 IT- und…

NEWS | IT-SECURITY | ONLINE-ARTIKEL

Schluss mit den Vorurteilen – Open Source ist sicher

Open Source ist aus vielen Unternehmen nicht mehr wegzudenken, dennoch halten sich einige hartnäckige Vorurteile über die vermeintliche Unsicherheit quelloffener Lösungen. VNC, Entwickler von Open-Source-basierten Unternehmensanwendungen, räumt damit auf. Open Source ist eine Erfolgsgeschichte und kommt in unzähligen kleinen wie großen Unternehmen zum Einsatz. Selbst ein großer Softwarekonzern wie Microsoft, dessen ehemaliger Chef Steve…

TRENDS 2021 | NEWS | INFRASTRUKTUR | WHITEPAPER

Jedes zweite Unternehmen in Deutschland fürchtet zu große Abhängigkeiten bei IT-Infrastruktur

Weltweite Umfrage unter IT-Führungskräften. Deutsche Unternehmen setzen auf schnellere Prozesse. Erwartungen der Kunden an Services steigt. Eine absolute Mehrheit der IT-Verantwortlichen in Deutschland (99 Prozent) hält die IT-Infrastruktur des eigenen Unternehmens für resilient. Das geht aus einer aktuellen Studie der Software AG hervor [1]. Zugleich sagen jedoch 54 Prozent, dass sie zu abhängig von…