Jede informationsverarbeitende Organisation sieht sich zunehmend komplexer werdenden Regularien – extern wie intern – gegenüber. Ein ganzheitliches, integratives Compliance Management ist die Lösung.

Noch vor wenigen Jahren wurde das Thema Compliance Management in vielen Unternehmen mit einem Schmunzeln zur Kenntnis genommen. Dies lag unter anderem sicherlich daran, dass zunächst kein konkreter Mehrwert bei der Umsetzung für die Unternehmen erkennbar war. Die Kernaufgabe der Compliance beschreibt die Regelkonformität, also die Einhaltung externer oder interner Vorgaben auf allen Gebieten eines Unternehmens. Gerade die Herausforderungen des digitalen Wandels erfordern ein effizientes Vorgehen, mit gemeinsamen Zielen – ohne dabei den Überblick zu verlieren.

IT – Die Herausforderung. Aufgrund der stetig steigenden Notwendigkeit einer Transformation der Geschäftsprozesse in die digitale Welt, ändern sich zunehmend auch die Wahrnehmungen und Compliance-Bedürfnisse von Unternehmen. Dazu gehören sowohl gesetzlich geforderte als auch intern selbst auferlegte Anforderungen. Bei den klassischen Anforderungen handelt es sich beispielsweise um den Lebenszyklus personenbezogener Daten, den Schutz kritischer Informationen und wichtiger Anwendungen sowie um die Resilienz von Systemen und Infrastrukturen. Und last but not least die Sicherstellung der Informationssicherheitsziele wie Vertraulichkeit, Integrität und Verfügbarkeit. Durch die Fülle an Anforderungen wird es zu einer großen Herausforderung, diese zum Teil sehr komplex verschachtelten Themen aufzubereiten. Hinzu kommt, dass häufig Unternehmensregelwerke bereits in unterschiedlicher Ausprägung vorhanden sind. Es ist mittlerweile schwer vorstellbar, dass sich informationsverarbeitende Organisationen dem Thema Compliance komplett entsagen können. Richten wir unseren Blick auf die IT-Unterstützung wundert es nicht, dass die »IT-Compliance« neben wichtigen weiteren Methoden zur IT-Steuerung oftmals in Zusammenhang mit den Schlagworten »IT-Risiken« und »IT-Governance« als Teil der IT-GRC (Governance, Risiko & Compliance) einen immer höheren Stellenwert einnimmt. Mittlerweile entwickelt sich die IT zu einem zentralen und zugleich anfälligen Nervensystem vieler Unternehmen.

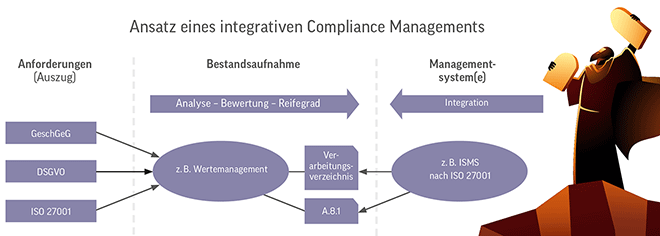

Die Bestandsaufnahme. Im Folgenden legen wir den Fokus auf ein pragmatisches Compliance Management, ohne einen vollständigen theoretischen Ansatz zu berücksichtigen. Zunächst ist es wichtig, mit der Grundlagenarbeit zu beginnen, um sich einen Überblick über die gegenwärtige Lage zu verschaffen. Im Anschluss erfolgt dann eine detaillierte Analyse aller notwendigen Anforderungen mit dem Ziel, diese im Kontext der Compliance zu identifizieren und zu bewerten, an der passenden Stelle im Unternehmen zu verankern und in interne Vorgaben oder Richtlinien zu transferieren. Ratsam ist es, bereits an dieser Stelle den aktuellen Umsetzungsstand der einzelnen, dazu passenden Maßnahmen, in die Bewertung einzubinden. Eine Bestandsaufnahme mit anschließender Reifegradbestimmung stellt ein adäquates Werkzeug dar, für die eine angemessene Vorbereitungszeit eingeplant werden sollte. Die Bestandsaufnahme dient in erster Linie dazu, die Anforderungen aus der vielfältigen und schwer überschaubaren IT-Compliance-Landschaft zu sichten und zu bewerten. Die teilweise überschneidenden Anforderungen sollen nicht mehrfach durch unterschiedliche Verantwortlichkeiten angefordert oder umgesetzt werden. Stattdessen besteht das Ziel darin, die Anforderungen in einem integrativen Ansatz effizient zusammenzuführen und idealerweise nur einmalig zu bewerten.

Anschließend ist es wichtig, in regelmäßigen Abständen die Wirksamkeit der Umsetzung zu überprüfen. Diese Abfolge erinnert an die klassische Struktur von Managementsystemen, beispielsweise von ISO/IEC 27001, einem Informationssicherheitsmanagementsystem (ISMS).

Verdeutlicht werden kann dies in Bezug auf die grundlegenden Anforderungen diverser Regularien an ein entsprechendes »Wertemanagement«.

Für Unternehmen lässt sich beispielsweise aus dem relativ neuen »GeschGehG« (Geschäftsgeheimnisgesetz von April 2019) interpretieren, dass kritische beziehungsweise wertvolle Informationen zu klassifizieren und entsprechend durch wirksame Maßnahmen zu schützen sind. Diese besonders zu schützenden Werte liegen oftmals nicht direkt auf der Hand, sondern erfordern das Wissen und die Erfahrung unterschiedlicher Personen in einem Unternehmen und stellen eine wichtige Grundlage zur Wertschöpfung dar. Dabei kann es sich um spezielle Forschungsdaten, Ergebnisse aus Konzerngremien, Konstruktionspläne, Strategien etc. handeln.

Die Anforderungen zum Management »personenbezogener Daten« aus der Datenschutzgrundverordnung (DSGVO) kann eine weitere Quelle zur Identifizierung kritischer Informationen und Prozesse für ein Unternehmen darstellen. Ein verpflichtend anzulegendes Verzeichnis von Verfahren beinhaltet schützenswerte personenbezogene Daten und ermöglicht es, eine weitere Verbindung zwischen einer werteorientierten Geschäftsorganisation und den unterstützenden IT-Anwendungen zu schaffen.

Ebenso ist die Erfassung von Informationswerten bei der Implementierung eines ISMS nach ISO/IEC 27001 erforderlich, denn auch hier gilt: Risikoorientiertes Vorgehen – Mit den wichtigen Werten starten und die Wertschöpfungskette konsequent absichern. Schnittstellen zum Themenfeld der Compliance finden sich ebenfalls an unterschiedlichen Stellen der Norm wieder. Direkt bei der Definition von Anforderungen an den Anwendungsbereich gilt es, entsprechende Gesetze und Interessen Dritter zu analysieren und dem Kontext des Unternehmens gegenüberzustellen. Des Weiteren sind bei der Umsetzung unter anderem die Entsorgung von Informationen, die Analyse von Logfiles und der vertragliche Kontext des Unternehmens bei der Sicherstellung der IT-Compliance zu berücksichtigen.

Integratives Compliance Management mit Weitblick. Für eine Konsolidierung des bereits erwähnten Wertemanagements ist ein breites Verständnis erforderlich, damit Abhängigkeiten von Geschäftsprozessen in dem teilweise schwer nachvollziehbaren Datenverkehr sichtbar werden. Ein anzustrebendes Ergebnis rund um die Regelungskonformität sollte idealerweise ein integratives Managementsystem mit entsprechender Risikofrüherkennung, umgesetzten Vorgaben, regelmäßiger Prüfung und validierten Meldewegen zur Verbesserung der Verfahren und Ergebnisse sein. Durch eine Orientierung an bereits vorhandenen High-Level-Strukturen internationaler Standards für Managementsysteme wie beispielsweise ISO/IEC 27001, ISO/IEC 9001 oder ISO/IEC 22301 lässt sich oftmals ein nicht unerheblicher Mehraufwand vermeiden.

Fazit. Durch die fortschreitende Digitalisierung ist es für Unternehmen unerlässlich ein effektives Compliance Management zu etablieren – gerade die weitreichenden und komplexen Gesetze sowie vielfältige verbindliche Vorgaben erfordern dies. Ein pragmatischer Start umfasst neben der Unterstützung der Unternehmensführung auch eine Zentralisierung der Zuständigkeiten, beispielsweise in Form eines Beauftragten, eines Compliance Teams oder auch einer Stabsabteilung, die sich mit unterschiedlichen Unternehmensanforderungen auseinandersetzen. Empfehlenswert ist es, mit gemeinsamen Zielen hinsichtlich Datenschutz, Informationssicherheit sowie IT-Compliance zu beginnen. Gleich im Anschluss sollte dann eine Bestandsaufnahme durchgeführt werden, bei der bereits bestehende Sicherheitskonzepte- und Maßnahmen, Notfallinitiativen, Methoden, Abläufe und Prozesse für vorhandene Managementsysteme konsolidiert werden – und eine bewusste Entscheidung für einen integrativen Ansatz erfolgt. Anhand des ermittelten Reifegrads bei der Bewertung von umgesetzten Maßnahmen sowie potenziellen Regelungslücken und vorhandenen Umsetzungsrisiken lassen sich alle Folgeaktivitäten nachvollziehbar priorisieren.

Aufgrund der Komplexität ist es sinnvoll, einen kompetenten Partner bei der Ausrichtung eines Compliance Managements hinzuzuziehen. Controlware – Systemintegrator und Managed Service Provider – unterstützt hier mit Experten, die über langjährige Praxiserfahrung bei der Beratung, dem Aufbau und der Validierung von Managementsystemen verfügen.

Wolfram Girg,

Wolfram Girg,

Teamleiter Consulting GRC,

Controlware GmbH

Illustration: © rudall30/shutterstock.com

Die Multi-Cloud ist die neue Realität für viele Unternehmen, ob als Strategie gewählt oder durch andere Mittel erzwungen – wie Kundenpräferenz, Fusionen und Übernahmen oder staatliche Vorschriften. Vorausschauende Unternehmen haben sich damit abgefunden, dass diese Realität für ihr Unternehmen eintreten wird – oder bereits eingetreten ist. Unternehmen planen, mehrere Clouds intelligent zu verwalten und proaktiv…

TRENDS 2021 | NEWS | CLOUD COMPUTING

IT-Trends und neue Herausforderungen: Cloud, Backup und intelligentes Datenmanagement im Jahr 2021

Die Covid-19-Pandemie hat die IT-Trends und Vorhersagen für das vergangene Jahr über den Haufen geworfen – die meisten Unternehmen waren wohl damit beschäftigt, ihren Mitarbeitern spontan die Arbeit von zu Hause aus zu ermöglichen; die digitale Transformation, Cloud-Anwendungen sowie Datensicherheit gegen Cyberattacken waren somit gezwungenermaßen Top-Prioritäten in der IT und werden es mit Sicherheit auch…

NEWS | IT-SECURITY

Forrester-Studie über die zehn wichtigsten Anbieter für Privileged Identity Management

PIM-Produktsuiten schützen Anmeldeinformationen, Secrets und privilegierte Benutzeraktivitäten. In der neuen Studie »The Forrester Wave: Privileged Identity Management, Q4 2020« hat das US-Marktforschungsinstitut die zehn wichtigsten Anbieter für Privileged Identity Management untersucht. Der Sicherheitsanbieter BeyondTrust wird von Forrester als Leader eingestuft, da das Unternehmen über »die richtige Balance zwischen Nutzererlebnis und Sicherheit« verfüge. Im Forrester-Wave-Bericht werden…

TRENDS 2021 | NEWS | TRENDS WIRTSCHAFT | BUSINESS | WHITEPAPER

Covid-19-Krise zeigt: Technologiekompetenz im Management gewinnt an Bedeutung

Knapp 90 Prozent der befragten Entscheider sehen Technologieaffinität als Kernkompetenz für Führungskräfte. Die Mehrheit der Unternehmen, die über Technologiekompetenz im Management verfügen, konnte die Covid-19-Krise gut meistern. Dies geht aus einer Studie unter Entscheider hervor, die das unabhängige Marktforschungsinstitut YouGov im Auftrag der global tätigen Softwareberatung ThoughtWorks durchgeführt hat [1]. Technologiekompetenz gehört nach Meinung…

NEWS | BUSINESS | STRATEGIEN | AUSGABE 11-12-2020

Zentrale Datenplattform und der Golden Record – Ohne Datenqualität kein erfolgreiches Datenmanagement

Oder muss es heißen: Ohne Datenmanagement keine Datenqualität? Es ist das Henne-Ei-Phänomen – das eine kommt ohne das andere nicht aus. Wie können Unternehmen strategisch vorgehen, um ihr Datenmanagement an den immer steigenden Anforderungen auszurichten und dabei ihre Daten in einer verlässlich hohen Qualität für belastbare Analysen zu pflegen?

NEWS | INFRASTRUKTUR | SICHERHEIT MADE IN GERMANY | STRATEGIEN | AUSGABE 11-12-2020

Datensicherheit von der Edge über Core bis in die Cloud – Modernes Datenmanagement

Seit drei Jahrzehnten gibt Veritas den Weg vor, wie sicheres und Compliance-konformes Datenmanagement funktioniert. Das Herzstück ist dabei die Lösung NetBackup, die aktuell in Version 8.3 verfügbar ist und Unternehmen die Freiheit gibt, ihre Anwendungen und IT-Infrastruktur unabhängig von der darunterliegenden IT-Architektur noch ausfallsicherer zu betreiben.

NEWS | CLOUD COMPUTING | PRODUKTMELDUNG

Neue App CloudControl unterstützt Systemadmins beim Remote-Cloud-Management: Die Wolke immer im Blick behalten

Cloud Monitoring und Cloud Management sind verantwortungsvolle Aufgaben. Sie gewährleisten reibungslose Abläufe im eigenen Firmennetzwerk oder bei Kunden, deren Infrastruktur in der Cloud gemanagt wird. Die neue Cloud-Monitoring-App CloudControl der Objektkultur Software GmbH gibt Systemadministratoren dafür jetzt eine wertvolle Arbeitserleichterung an die Hand. Aufgrund der aktuellen Situation wurden die meisten Mitarbeitenden und Tätigkeiten in…

NEWS | DIGITALISIERUNG | EFFIZIENZ

Automatisierung statt Admin-Routine: Mit SAP Landscape Management Zeit und Ressourcen sparen

Systemkopien und manuelle Post-Copy-Nachbearbeitungen verschlingen in vielen Unternehmen Zeit und binden wertvolle IT-Ressourcen. Durch die Einführung von SAP Landscape Management lässt sich die Verwaltung komplexer SAP-Landschaften automatisieren und erheblich vereinfachen: Komplette Refresh-Vorgänge benötigen nur noch einen Bruchteil der bisherigen Zeit, die IT-Fachkräfte sind wieder frei für wichtige Digitalisierungsthemen. Wenn größere Unternehmen mit mehreren Standorten oder…

NEWS | BLOCKCHAIN | BUSINESS PROCESS MANAGEMENT | FAVORITEN DER REDAKTION | INFRASTRUKTUR

Turbo für die Lieferkette: Cloud und KI befeuern Supply Chain Management 4.0

Vom Einkauf bis zur automatisierten Lieferantenzahlung: Smarte Technologien unterstützen beim Umbau veralteter Supply-Chain-Strategien. Die Lieferkette im digitalen Wandel: Immer mehr Unternehmen erkennen, dass sie ihre Supply-Chain-Abläufe transformieren müssen, um sich zukunftsstark und modern aufzustellen. Viele scheuen aber auch die große Komplexität, die mit einem derartigen Vorhaben einhergeht. Betroffen sind alle Branchen und Geschäftsfelder, auch wenn…

NEWS | VERANSTALTUNGEN

IT für Banken und Versicherungen – noris network auf dem Onlineforum Compliance for Banks 2020

Rechenzentrumsbetreiber noris network AG ist Exklusivpartner des Fachkongresses Compliance for Banks, der in diesem Jahr am 3. November 2020 als Online-Event stattfindet. In einem Fachvortrag im Kongressprogramm informieren die Nürnberger IT-Spezialisten über ihre auf Banken und Versicherungen ausgerichteten Angebote an IT- und Rechenzentrumsdienstleistungen.

NEWS | IT-SECURITY | TIPPS

Die vier Mythen des Schwachstellen-Managements

Schwachstellen-Management hilft, Software-Lecks auf Endpoints zu erkennen und abzudichten. Viele Unternehmen verzichten jedoch auf den Einsatz, weil sie die Lösungen für zu teuer oder schlicht überflüssig halten – schließlich wird regelmäßig manuell gepatcht. Was steckt hinter diesen und anderen Fehleinschätzungen? Software-Schwachstellen zählen zu den beliebtesten Zielen von Cyberkriminellen, weil sie in großer Zahl bekannt und…

NEWS | WHITEPAPER

Whitepaper: Produkt-Compliance-Kompetenzen etablieren

Der Entzug von Produktzertifikaten oder die kostspielige Anpassung von Produkten, die Gefährdung von Audits und Zertifizierungen oder empfindliche zivil- bzw. strafrechtliche Maßnahmen – all das sind mögliche Konsequenzen, wenn Unternehmen die Produkt-Compliance unzureichend umsetzen. Sicherzustellen, dass alle rechtlichen Vorgaben korrekt eingehalten werden, wird allerdings eine immer anspruchsvollere Aufgabe – insbesondere aktuell in der Automobilbranche. Zurückzuführen…

NEWS | PRODUKTMELDUNG

Identity- und Accessmanagement: Neue IAM-Lösung für die Thüringer Aufbaubank

Beta Systems setzt Rollenkonzepte im IAM-Projekt mit dem GARANCY Identity Manager um. Zentrale der Thüringer Aufbaubank in Erfurt Die regulatorischen Anforderungen der MaRisk nehmen eher zu denn ab. Mit ihrer bisherigen IAM-Lösung konnte die Thüringer Aufbaubank diese nicht mehr bewältigen. Deshalb hat sich das Unternehmen für die Einführung des GARANCY Identity Manager der Beta…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Richtlinien und Compliance: Deutschland beim Thema Datenschutz weltweit führend

Studie beleuchtet zunehmende Herausforderungen für Unternehmen im Bemühen um die Sicherheit sensibler Daten aus Cloud, IoT und 5G. Während sich weltweit digitale Initiativen wie die Cloud oder das Internet der Dinge (IoT) beschleunigen und Datenmengen und -typen immer weiter ansteigen, nehmen deutsche Unternehmen beim Einsatz von Verschlüsselungslösungen für den Datenschutz eine führende Rolle ein.…

NEWS | IT-SECURITY | STRATEGIEN

Privileged Access Management: Worauf man bei einer zukunftsfähigen PAM-Lösung achten sollte

Bevor es Privileged Access Management (PAM) gab, konnte man leicht den Eindruck gewinnen, dass praktisch jeder die Möglichkeit hatte auf privilegierte Konten zuzugreifen. Dabei wurde kaum darauf geachtet, wer wann auf was zugreift und welche Aktivitäten mit den betreffenden Zugriffsberechtigungen verbunden sind. Mit der steigenden Zahl von Datenschutzverletzungen und hinreichend komplexen Compliance-Vorgaben wurde schnell klar,…

NEWS | BUSINESS

Gesundheitsmanagement: Gesunde und leistungsfähige Mitarbeiter trotz Corona-Krise

Um sie bestmöglich vor dem Corona-Virus zu schützen, haben deutsche Unternehmen ihre Angestellten zu großen Teilen ins Homeoffice beordert. Eine ebenso plausible wie umsichtige Maßnahme. Doch auch hier lauern gesundheitliche Gefahren, die sich zunächst nur schleichend bemerkbar machen, Wirtschaft und Staat aber langfristig umso teurer zu stehen kommen können. Mediziner warnen derzeit eindringlich vor umfassenden…

NEWS | PRODUKTMELDUNG

Cohesity von Siemens AG für weltweites Datenmanagement ausgewählt

Bereitstellung einer Cloud-ähnlichen Lösung On-Premises für Backup und Datenmanagement von Remote-Servern weltweit mit Erfüllung der Anforderungen an die Langzeitarchivierung. Cohesity wurde ausgewählt, der Siemens AG eine moderne Backup- und Datenmanagement-Lösung zum Schutz von mehr als 300 Windows-Servern in 39 Ländern sowie zur Langzeitarchivierung in der Schweiz zu liefern. Siemens ist weltweit tätig und konzentriert sich auf die Bereiche…

NEWS | PRODUKTMELDUNG

Cohesity: Optimiertes Datenmanagement für All-Flash-Lösungen von Cisco und HPE

Hohe Effizienz, niedrige TCO und mehr Performance für Backup, Wiederherstellung und Skalierung von NAS. Cohesity hat wichtige Software-Erweiterungen der Cohesity DataPlatform vorgestellt. Sie bieten moderne Datenmanagement-Funktionen für hochperformante All-Flash-Lösungen der Kooperationspartner Cisco und HPE. Die Cohesity DataPlatform enthält jetzt eine neue E/A-Boost-Technologie, die eine noch stärkere Datenkonsolidierung ermöglicht, die Gesamtbetriebskosten (TCO) senkt und eine…

NEWS | IT-SECURITY | TIPPS

Auch im Home Office sicher: Drei Gründe für automatisiertes Identity- und Accessmanagement

Aus der Not heraus waren viele Mitarbeiter gezwungen, in Eile auf Remote Work umzustellen und fließend weiter zu arbeiten. Mittlerweile sind nach etwaigen anfänglichen Schwierigkeiten bei vielen Unternehmen die technischen Voraussetzungen für eine weitere Nutzung des Home Office geschaffen. Einige Mitarbeiter arbeiten aus Bequemlichkeit – oder aus Angst, sich anzustecken – lieber weiterhin von zu…

NEWS | IT-SECURITY | AUSGABE 7-8-2020

#digiWiesn: Die Bedeutung von Cloud-basiertem Identitätsmanagement – Mitarbeiter brauchen sicheren Zugriff

Ein sicheres Passwort bedeutet nicht, dass Unternehmen eine umfassende Zugriffskontrolle besitzen. Sie benötigen auch ein Instrument zur Verwaltung und Überprüfung der Zugriffsrechte für bestimmte Ressourcen. Access Management wird durch unternehmensweite Passwortverwaltung und Single-Sign-On-Lösungen erreicht, die den Zugriff für Benutzer und die Kontrolle für Administratoren vereinfachen. Dies ist besonders wichtig, da heute mehr Menschen als je zuvor von zuhause aus arbeiten.

NEWS | BUSINESS | AUSGABE 7-8-2020

Monitoring und automatisierte Tests – Erfolgreiches Change Management für VDI-Umgebungen

NEWS | BUSINESS | STRATEGIEN | AUSGABE 7-8-2020

Enterprise Architecture Management – Übertriebener Formalismus oder nützliches Werkzeug?

Gibt es in Ihrem Unternehmen einen IT-Architekten oder gar ein Architektur-Team? Wenn Ihre Antwort »nein« heißt, steht Ihr Unternehmen damit nicht allein da. Und falls Sie einen Architekten haben: Wie wichtig ist er oder sie für den Erfolg der IT und des Unternehmens a) in seiner eigenen Wahrnehmung und b) in der Wahrnehmung des Unternehmens?

NEWS | IT-SECURITY | SECURITY SPEZIAL 7-8-2020

Endpoint-Management- und Security-Plattform – Wenn IT-Resilience zum Risikofaktor wird

NEWS | DIGITALISIERUNG | LÖSUNGEN

Digital-Asset-Management-Projekt: Klare Verantwortlichkeiten und ein Fokus auf die Datenqualität

Wer ein DAM einführen möchte, muss zahlreiche Interessen und Ansichten zusammenführen. Für ein erfolgreiches DAM-Projekt ist es nicht nur wichtig, das richtige Tool in Zusammenarbeit mit einem erfahrenen Partner auszuwählen. Die Qualität der Assets und die Akzeptanz der User entscheiden am Ende, ob das DAM-Projekt ein Erfolg wird oder nicht. Vielen Unternehmen stehen bei…