Studie beleuchtet zunehmende Herausforderungen für Unternehmen im Bemühen um die Sicherheit sensibler Daten aus Cloud, IoT und 5G.

Studie beleuchtet zunehmende Herausforderungen für Unternehmen im Bemühen um die Sicherheit sensibler Daten aus Cloud, IoT und 5G.

Während sich weltweit digitale Initiativen wie die Cloud oder das Internet der Dinge (IoT) beschleunigen und Datenmengen und -typen immer weiter ansteigen, nehmen deutsche Unternehmen beim Einsatz von Verschlüsselungslösungen für den Datenschutz eine führende Rolle ein. So die auf Deutschland bezogenen Ergebnisse der multinationalen »2020 Encryption Trends« Studie, die das Ponemon Institut in Zusammenarbeit mit nCipher Security, einem Unternehmen von Entrust Datacard veröffentlichte [1]. Die zum 15. Jahr in Folge durchgeführte Studie untersucht, wie und aus welchen Beweggründen Unternehmen weltweit Verschlüsselung einsetzen.

Gesetzliche Bestimmungen und hohes Sicherheitsbewusstsein

Mit zunehmender Nutzung der Cloud und IoT-Technologien haben zwei Drittel (66 %) der deutschen Unternehmen übergreifende Verschlüsselungsstrategien eingeführt, weitere 28 % verschlüsseln einzelne Anwendungen oder Datentypen. Damit nimmt Deutschland zusammen mit den USA weiterhin die international führende Position beim Thema Datenschutz ein.

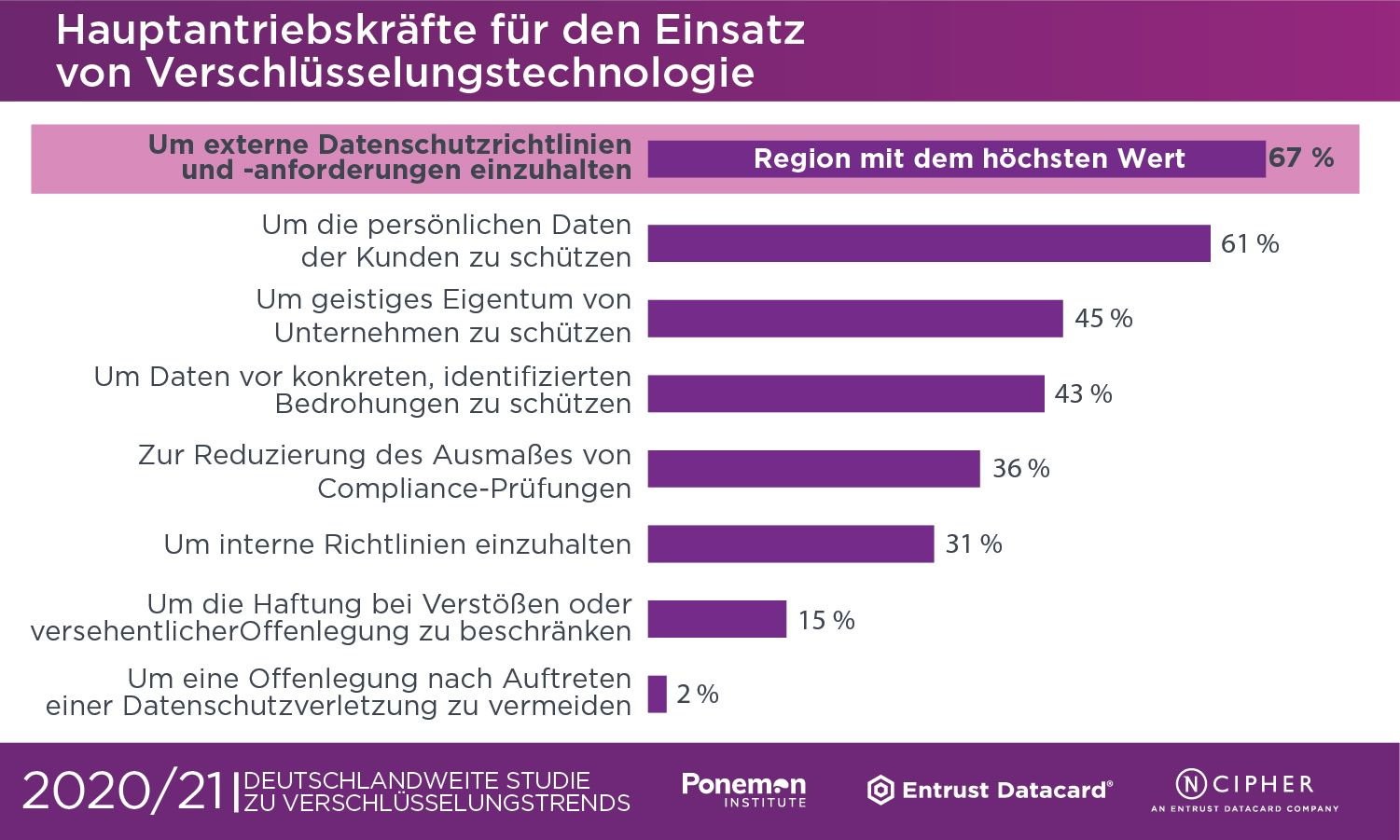

Der wichtigste Beweggrund für diese Vorreiterrolle liegt für deutsche Security-Verantwortliche mit 67 % in der Einhaltung von Richtlinien wie zum Beispiel der Datenschutzgrundverordnung (DSGVO) – während für ihre internationalen Kollegen der Schutz persönlicher Kundendaten und geistigen Unternehmenseigentums die Hauptursache für den Einsatz von Verschlüsselungslösungen ist. Einen Imageschaden durch öffentliche Bekanntgabe von Datenverletzungen fürchten in Deutschland nur 2 % der Befragten, im Vergleich zu 15 % weltweit.

»Unternehmen stehen heutzutage unter massivem Druck, ihre geschäftskritischen Informationen und Anwendungen vor einer Vielzahl an Bedrohungen zu schützen. Gerade an einem erfolgreichen Wirtschaftsstandort wie Deutschland ist das Bewusstsein für die vielfältigen Risiken von Datendiebstahl, Datenspionage und korrumpierten Informationen besonders hoch, die gesetzlichen Bestimmungen sind besonders umfangreich«, so Bernd Stamp, Solution Consultant & Tech Lead DACH bei nCipher Security. »Hierdurch erklärt sich die Vorrangstellung deutscher Unternehmen beim Thema Verschlüsselung. Zudem begünstigen die wirtschaftlichen Verhältnisse und ein generell hohes Sicherheitsbewusstsein den Aufbau hochsicherer IT-Infrastrukturen in Deutschland.«

Mehr Angst vor behördlichen Datenabfragen und Lauschangriffen als vor Hackern

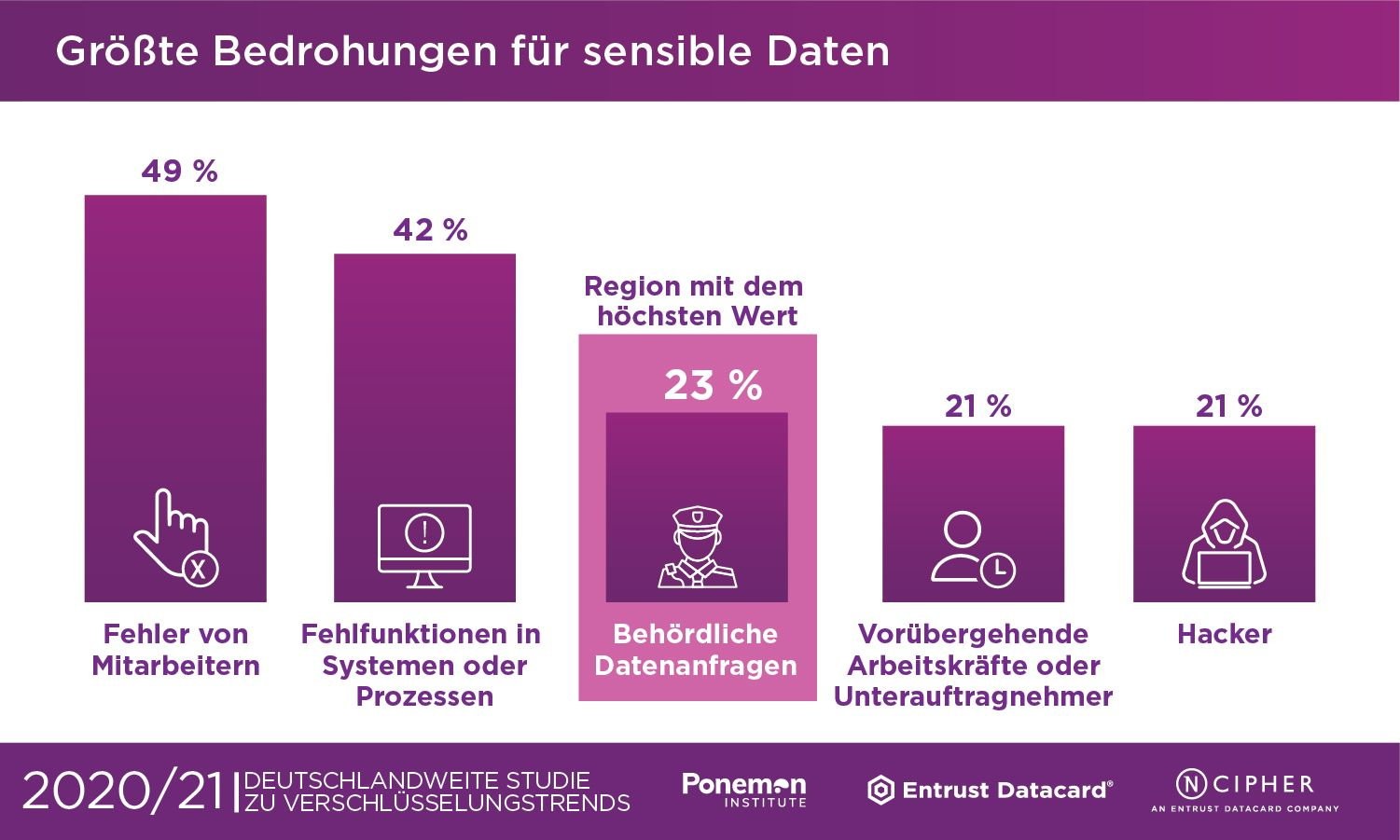

Wie ihre internationalen Kollegen, sehen auch die deutschen Security-Verantwortlichen das größte Risiko für die Datensicherheit in Fehlern von Mitarbeitern (49 %). Interessant: Gerade in Deutschland ist die Angst vor Bedrohungen durch Datenabfragen vonseiten der Behörden und Lauschangriffen durch Regierungen besonders hoch (23 % und 14 %, im Vergleich zu 12 % beziehungsweise 11 % weltweit). Die Furcht vor Hackern ist jedoch geringer als im internationalen Vergleich (21 % versus 29 %).

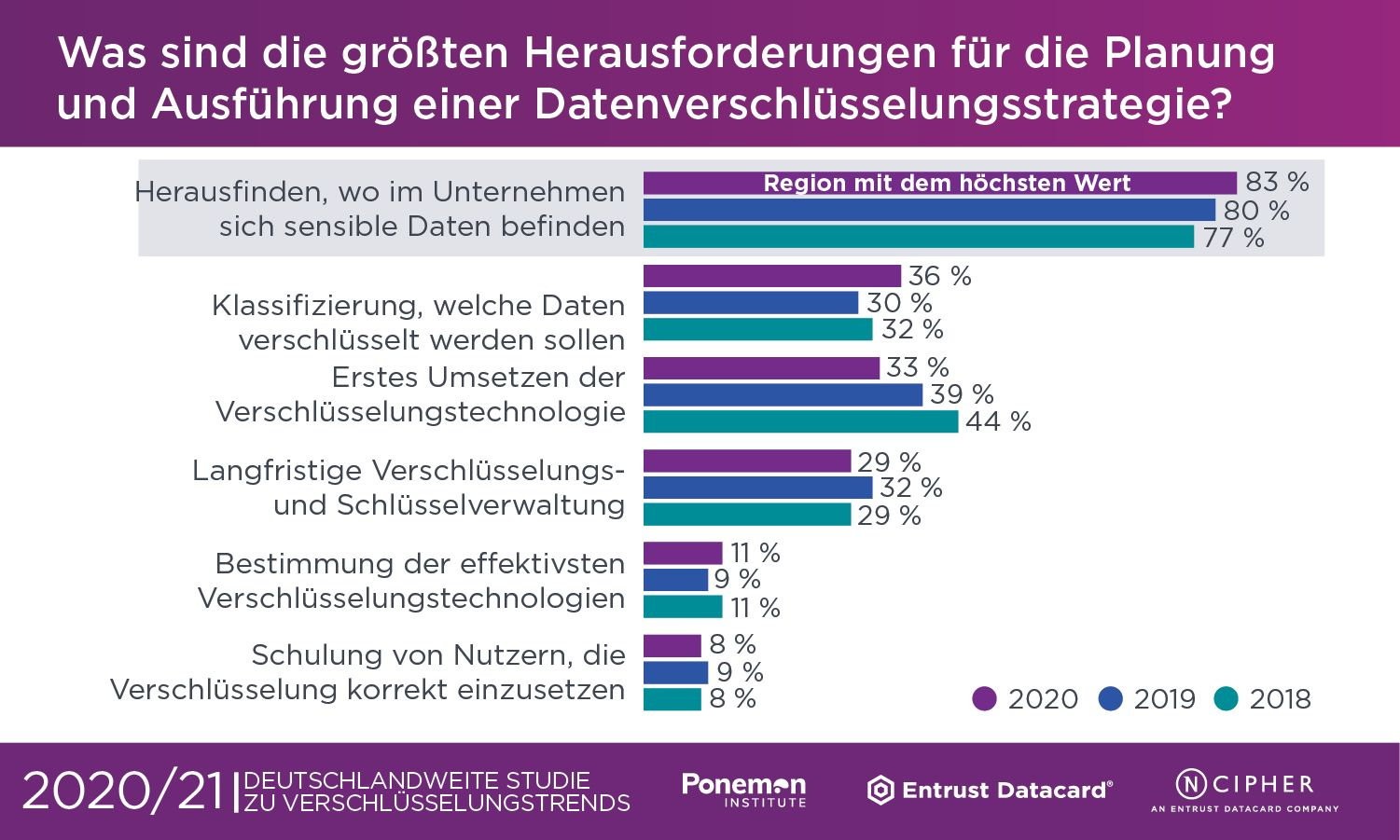

Datenermittlung als größte Herausforderung

Angesichts der explosionsartigen Zunahme und Verbreitung von Daten aus digitalen Initiativen, Cloud-Nutzung, IoT-Geräten und zunehmender Mobilität, stellt die Datenermittlung für 83 % der deutschen Unternehmen mittlerweile die größte Herausforderung bei der Planung und Ausführung ihrer Verschlüsselungskonzepte dar. (Weltweit höchste Rate, der globale Durchschnitt liegt bei 67 %).

Starke Verbreitung von Hardware-Sicherheitsmodulen für den Datenschutz und die Schlüsselverwaltung

Hardware-Sicherheitsmodule (HSMs) als gehärtete, manipulationssichere Umgebungen zum Schutz sensibler Daten sind in Deutschland besonders weit verbreitet – und das bereits im dritten Jahr in Folge. 68 % der deutschen Befragten setzen HSMs ein, um mehr Vertrauen, Integrität und Kontrolle für geschäftskritische Daten und Anwendungen zu gewährleisten. 93 % der Befragten geben an, dass die Bedeutung von HSMs als Teil ihrer Verschlüsselungsstrategie in den nächsten 12 Monaten weiter zunehmen wird. Genauso weit verbreitet sind HSMs aktuell nur in den USA und im Nahen Osten.

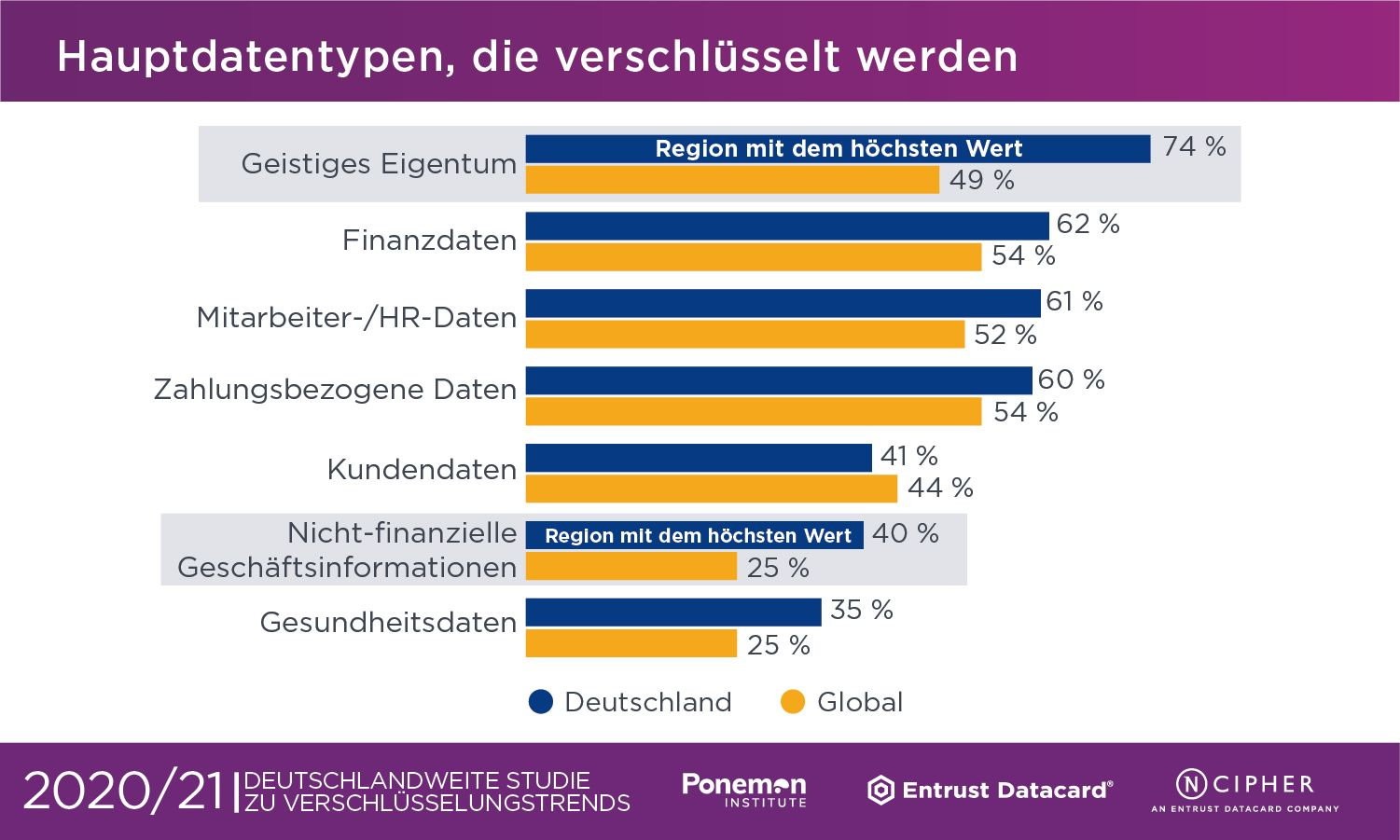

Konsequenterweise werden HSMs in Deutschland über alle Anwendungsarten hinweg häufiger eingesetzt als in anderen Regionen. So spielen sie eine wichtige Rolle bei der Verschlüsselung von Applikationen (69 % vs. 46 % weltweit), beim PKI-/Zertifikatsmanagement (68 % vs. 30 % weltweit), aber auch bei der Verschlüsselung von Public Clouds und BYOK-Konzepten (65 % vs. 35 % weltweit).

Weitere wichtige Ergebnisse der 2020 Germany Encryption Trends Studie:

- 66 % der deutschen Unternehmen geben an, dass sie eine konsequent angewandte Verschlüsselungsstrategie haben. Sie teilen sich damit den ersten Platz mit Unternehmen aus den USA. Weltweiter Durchschnitt: 48 %.

- 67 % der deutschen Unternehmen bewerten die »Einhaltung externer Datenschutz- oder Datensicherheitsvorschriften« als einen Top-Treiber für die Verschlüsselung von Daten. Im Vergleich zu anderen Regionen (weltweiter Durchschnitt 47 %) orientieren sich deutsche Security-Verantwortliche damit eher an externen Vorschriften als an tatsächlichen oder potenziellen Gefahren.

- Fast jedes deutsche Unternehmen (99 %) betrachtet bei Verschlüsselungs-Lösungen die Durchsetzung von Richtlinien als wichtigstes Feature, im Vergleich zu 67 % weltweit. Auch die Skalierbarkeit eines Systems wird als entscheidend betrachtet: 97 % vs. 58 % weltweit.

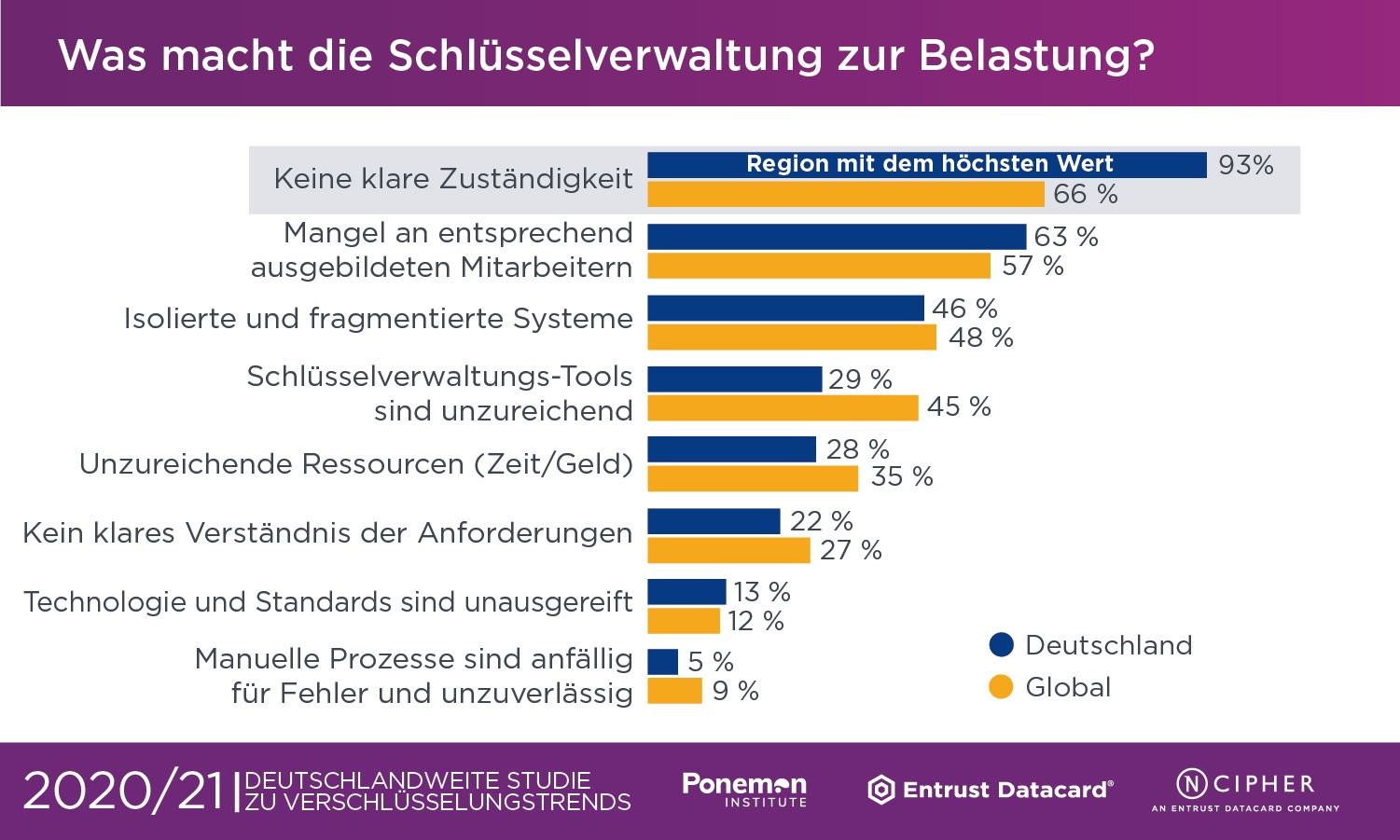

- Die größte Herausforderung bei der Planung und Durchführung einer Verschlüsselungsstrategie in Deutschland ist die »Ermittlung sensibler Daten« (83 %). Ein weiteres Problem liegt in unklaren Zuständigkeiten bei der Schlüsselverwaltung (weltweit höchste Rate von 93 %, globaler Durchschnitt: 66 %) und an einem Mangel an qualifiziertem Personal (63 % gegenüber 57 % weltweit).

[1] Die Studie »2020 Global Encryption Trends« basiert auf Forschungsergebnissen des Ponemon Institute und erfasst, wie Unternehmen weltweit mit der Einhaltung von Vorschriften, zunehmenden Bedrohungen und der Implementierung von Verschlüsselung zum Schutz ihrer geschäftskritischen Informationen umgehen. Befragt wurden 6.457 IT-Experten aus verschiedenen Branchen in 17 Ländern/Regionen: Australien, Brasilien, Frankreich, Deutschland, Indien, Japan, Hongkong, Mexiko, Naher Osten (eine Kombination von Befragten aus Saudi-Arabien und den Vereinigten Arabischen Emiraten), Russische Föderation, Südostasien (Indonesien, Malaysia, Philippinen, Thailand und Vietnam), Südkorea, Taiwan, Großbritannien, USA und erstmals zwei neue Regionen, Niederlande und Schweden.

Die 2020 Germany Encryption Trends Study steht auf der Webseite von nCipher zum Download zur Verfügung: https://tinyurl.com/yyhwxz75

979 Artikel zu „Verschlüsselung Sicherheit“

NEWS | PRODUKTMELDUNG

FIPS 140-2-Validierung: Sicherheitszertifikat für RDX-Verschlüsselung

Overland-Tandberg, Spezialist für Datenmanagement-, Backup- und Archivierungslösungen, hat die Hardwareverschlüsselung PowerEncrypt für RDX-Wechselplatten erfolgreich nach dem bedeutenden US-Sicherheitsstandard FIPS 140-2 validieren lassen. Produkte mit der begehrten FIPS 140-2-Validierung gelten als »vertrauliche« Produkte und stehen weltweit als Ausdruck von Datensicherheit und -integrität. In Europa gewährleistet FIPS 140-2 Verschlüsselungsstandards nach EU-DSGVO. Die FIPS 140-2-validierte Verschlüsselung ist…

IT-SECURITY | TIPPS

IT-Sicherheitsexperte überzeugt: Mit Verschlüsselung, Vorsicht und einem IT-Sicherheitskonzept lassen sich Hackerattacken verhindern

Bereits mit völlig unkomplizierten Sicherheitsmaßnahmen lassen sich Hackerangriffe auf die Unternehmensinfrastruktur vermeiden. Davon ist IT-Sicherheitsexperte Christian Heutger überzeugt: »Hundertprozentige Sicherheit wird es kaum geben. Ein IT-Sicherheitskonzept, bei dem Verantwortlichkeiten verteilt und etwaige Notfallmaßnahmen beschlossen sind, sowie ein IT-Sicherheitsbeauftragter, der einerseits diese Maßnahmen steuert und überwacht, andererseits aber auch Mitarbeiter darin schult IT-Sicherheit umfassend im Unternehmen…

NEWS | DIGITALISIERUNG | INFRASTRUKTUR | IT-SECURITY | STRATEGIEN

Zypries: Neuer Kompass zur IT-Verschlüsselung sorgt für mehr Sicherheit für Unternehmen

Der Einsatz von Verschlüsselungslösungen, beispielsweise für E-Mails und Datenträger, ist ein wichtiger Faktor, um die IT-Sicherheit von Unternehmen zu erhöhen und Gefahren durch Angriffe zu minimieren. Obwohl die erforderlichen Lösungen alle auf dem Tisch zu liegen scheinen, kommt der flächendeckende Einsatz nicht recht voran. Eine Studie im Auftrag des BMWi kommt zu dem Ergebnis, dass insbesondere bei…

NEWS | DIGITALISIERUNG | INFRASTRUKTUR | IT-SECURITY | STRATEGIEN

Regierungsleitfaden zum Thema Datenverschlüsselung und Datensicherheit

Die Leitsätze bieten Regierungen einen Rahmen für die Bewertung von Gesetzgebungsvorschlägen zur Verschlüsselung. Im Bemühen um die Unterstützung der EU-Minister bei ihren Beratungen über die Ausgewogenheit zwischen Verbraucherdatenschutz und Netzwerksicherheit veröffentlichte die BSA | The Software Alliance neue Verschlüsselungsgrundsätze zur Analyse der entsprechenden Rechtsvorschriften und politischen Gesetzgebungsvorschlägen. Durch Berücksichtigung der Bedürfnisse und Anforderungen aller Seiten…

NEWS | BUSINESS PROCESS MANAGEMENT | EFFIZIENZ | IT-SECURITY | KOMMUNIKATION | SERVICES | TIPPS

Mailbox.org: Sicherheitsanbieter überzeugt im Test mit aktuellen Verschlüsselungstechnologien und Sicherheitsparametern

Beim kostenpflichtigen E-Mail-Dienst der Heinlein Support GmbH steht Privatsphäre ganz oben und Datenschutz ist das Steckenpferd des Service. Grund genug für die IT-Sicherheitsexperten der PSW GROUP, mailbox.org in einem Test unter die Lupe zu nehmen. »Die Verschlüsselung – und damit die Sicherheit – ist vom Login bis zum Backend ausgezeichnet. mailbox.org-Kunden greifen ausschließlich verschlüsselt auf…

NEWS | IT-SECURITY | SERVICES

DNS-over-HTTPS: Diskussionspapier macht Vorschläge für mehr Sicherheit in Netzwerkumgebungen

DNS-over-HTTPS (DoH) hilft Man-in-the-Middle-Angriffe zu verhindern. Eigene DoH-Resolver ermöglichen aktuelle, sichere und hochleistungsfähige Internet-Services. DNS (Domain Name System)-Anfragen – zum Beispiel das Aufrufen einer Website im Browser – sind noch häufig unverschlüsselt. Das birgt Sicherheitsrisiken. Um dies zu ändern, nutzt das 2018 vorgestellte DNS-over-HTTPS (DoH)-Protokoll die etablierte HTTPS-Verschlüsselung. Mit den bevorstehenden Updates von Apple iOS…

NEWS | TRENDS SECURITY | CLOUD COMPUTING | IT-SECURITY | STRATEGIEN

Warum DLP für eine umfassende Sicherheitsstrategie erweitert werden muss

Data-Loss-Prevention-Lösungen (DLP) sind nun schon seit mehr als zehn Jahren ein fester Bestandteil der IT-Sicherheitsstrategie vieler Unternehmen. Was zunächst als Nischen-Technologie im Militär begonnen hat, wird heute von den meisten Unternehmen eingesetzt, um den Verlust sensibler Daten zu vermeiden. Zweifellos stellen DLP-Lösungen auch weiterhin ein wertvolles Tool zum Schutz kritischer Informationen dar. Allerdings hat…

NEWS | INTERNET DER DINGE | IT-SECURITY | TIPPS

Die Top-Mythen der IoT-Sicherheit

Konventionelle Ansätze der Cybersicherheit konzentrieren sich auf ein grundlegendes Konzept: jedes in Sichtweite befindliche Gerät schützen, um Hacker, Angreifer und Diebe fernzuhalten. In einer hochgradig vernetzten Welt, in der sich eine Vielzahl von Sensoren, Geräten und Systemen gegenseitig mit Daten versorgen, ist dieses Konzept jedoch überholt. Das Internet der Dinge wächst. IDC prognostiziert, dass es…

NEWS | INTERNET DER DINGE | IT-SECURITY

Maschinelles Lernen für bessere Security: Sieben wichtige Erkenntnisse zur IoT-Sicherheit

Unternehmen von heute bewegen sich mit großer Geschwindigkeit in Richtung digitaler Transformation. Die Definition ihres Netzwerks ändert sich dabei ständig – mit Hybrid-Clouds, IoT-Geräten und jetzt auch Heimarbeitsplätzen. Angesichts des wachsenden Datenverkehrs am »Rand« des Netzwerks (Edge) steigt auch das Sicherheitsrisiko, verbunden mit häufigen, schweren und ausgeklügelten Cyberangriffen – wie Palo Alto Networks beobachtet. Um…

NEWS | DIGITALE TRANSFORMATION | INDUSTRIE 4.0 | IT-SECURITY

#digiWiesn: IoT-Wachstum und 5G-Ausbau – Cybersicherheit darf den Anschluss nicht verlieren

Die IoT-Technologie und 5G sind entscheidend ist für die weitere digitale Transformation, vergrößern aber auch die Angriffsfläche – und das Risiko für Unternehmen.

SECURITY SPEZIAL 7-8-2020 | NEWS | IT-SECURITY | KOMMUNIKATION

Spontanverschlüsselung für den geschützten Austausch vertraulicher Daten – Röntgenbilder, Rechnungen & Co. sicher per E-Mail verschicken

Vor Kurzem hat die Datenschutzgrundverordnung (DSGVO) ihr zweijähriges Bestehen gefeiert. Bedenkt man, wie viel Aufwand betrieben wurde, um die Implementierung zu bewerkstelligen, ist der Umsetzungsgrad im Bereich E-Mail-Verschlüsselung noch immer ausbaufähig. Aufgrund des vermeintlichen Aufwands verzichten viele Firmen, Arztpraxen, Organisationen etc. darauf, überhaupt auf elektronischem Wege mit Kunden oder Patienten zu kommunizieren. Dabei existieren bereits Lösungen, die einfach in den Arbeitsalltag zu integrieren sind.

NEWS | INDUSTRIE 4.0 | INFRASTRUKTUR | IT-SECURITY

Schutz von Maschinenidentitäten: Digitale Identitäten sind zentraler Bestandteil der IT-Sicherheit

Die Entwicklung der Digitalisierung durch die Corona-Pandemie sowie die Entwicklung von Industrie 4.0 und Industrial IoT (IIoT) im Allgemeinen zeigen, dass Maschinenidentitäten an Relevanz gewinnen. Schon heute kommunizieren Maschinen, Anlagen, Produkte oder Transportsysteme sowohl miteinander als auch mit Back-Office-Systemen wie MES, PLM- und ERP-Systemen oder Warehousing-Lösungen. Sie verteilen eigenständig anfallende Aufgaben und besitzen die dafür…

NEWS | FAVORITEN DER REDAKTION | INDUSTRIE 4.0 | INTERNET DER DINGE | IT-SECURITY

IoT-Sicherheit: Von Türklingeln und Kühlschränken bis zu Atomreaktoren

Die aktuelle und künftige Relevanz von Cybersicherheit im IoT-Kontext. Da die Welt immer vernetzter wird, werden immer mehr Geräte miteinander verbunden. Der Fitness-Tracker am Handgelenk überträgt drahtlos Daten auf das Smartphone, das wiederum die Entertainment-Hubs in den vernetzten Autos auf der Fahrt steuert. Das Smartphone ist auch der Dreh- und Angelpunkt der meisten Geschäftsverbindungen –…

NEWS | IT-SECURITY | KÜNSTLICHE INTELLIGENZ

Künstliche Intelligenz für die Zukunft der Cybersicherheit

320.000 neue Schadprogramme täglich: Diese Zahl hat das Bundesamt für Sicherheit in der Informationstechnik (BSI) in seinem Lagebericht 2019 veröffentlicht. Neben der zunehmenden Zahl der Angriffe werden diese immer professioneller. Cyber-Defense-Lösungen, die zur Entdeckung und Bewertung von Cyberangriffen künstliche Intelligenz (KI) nutzen, liefern dabei wertvolle Informationen für Cyber-Defense-Teams und sind von grundlegender Bedeutung für die…

NEWS | IT-SECURITY | KOMMUNIKATION | TIPPS

Kritische Kommunikation: Fünf Sicherheitsfallen, die Unternehmen vermeiden sollten

Smartphone und Tablet bieten zahlreiche Einfallstore für Cyberkriminelle. Gerade Betreiber kritischer Infrastrukturen müssen ihre mobile Kommunikation vor den unterschiedlichsten Sicherheitsrisiken schützen, warnt Virtual Solution. Fallen Strom-, Wasser- oder Gesundheitsversorgung durch Hackerangriffe aus, drohen schlimme Konsequenzen für Bürger und Unternehmen. Die Herausforderungen in puncto IT-Sicherheit nehmen für Energieversorger, Krankenhäuser oder Transportunternehmen kontinuierlich zu, denn die Angriffsflächen…

NEWS | TRENDS 2020 | TRENDS SECURITY | INTERNET DER DINGE | IT-SECURITY

Kein Unternehmen kommt ohne IoT-Sicherheit aus – Hohes Potenzial in lernenden Systemen

Das Internet der Dinge setzt sich in großem Stil durch, weil die potenziellen Vorteile immens sind. Ob es sich um Gebäude- und Straßenlichtsensoren, Überwachungskameras, IP-Telefone, Point-of-Sale-Systeme, Konferenzraumtechnik und vieles mehr handelt, das IoT ist im Netzwerk und im Unternehmen längst Realität. Es ist zu einem wesentlichen Teil der Infrastruktur für jedes Unternehmen und jede Branche…

NEWS | IT-SECURITY | TIPPS

8 Möglichkeiten, wie Unternehmen zur Sicherheit ihrer Telearbeiter beitragen

Nach wie vor arbeiten viele von zu Hause aus und das wird sich auch nach der Pandemie nicht komplett ändern. Damit dies reibungslos gelingt, muss die IT-Abteilung zusätzliche Geräte freischalten, Anwendungen wie Zoom einsetzen und sichere Verbindungen zu lokalen und Cloud-Diensten bereitstellen, ohne die allgemeine Datensicherheit zu gefährden. Im Folgenden werden acht Möglichkeiten erläutert, wie…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Internetsicherheit: Deutschland gehört zu den verwundbarsten Ländern der Erde

Mit Platz Fünf steht Deutschland weit oben auf der Liste der Länder, die besonders stark durch Cyberkriminalität gefährdet sind. Nur die USA, China, Süd-Korea und Großbritannien waren noch schlechter. Das ist ein Ergebnis des National/Industry/Cloud Exposure Reports (NICER) 2020, der zu den umfangreichsten Security-Erhebungen des Internets zählt. Die Erhebung fand im April und Mai 2020…

NEWS | IT-SECURITY | STRATEGIEN

Security über das Netzwerk hinaus – Integration von Endgerätesicherheit in die Zero-Trust-Strategie

Während der Begriff »Zero Trust« sofort an Netzwerksicherheit denken lässt, geht eine richtige Zero-Trust-Strategie mittlerweile über das Netzwerk hinaus – wie Palo Alto Networks meint. Endpunkte spielen eine wichtige Rolle, da sie Daten auf der ganzen Welt speichern und auf sie zugreifen, was sie zu verwundbaren Einstiegspunkten für Cyberangreifer macht. Da auf Daten und Anwendungen…

NEWS | IT-SECURITY | TIPPS

Sicherheitsrisiko Home Office

Immer noch arbeitet eine große Zahl der Angestellten von zuhause aus. Das Home Office wird dabei zunehmend zu einem Sicherheitsrisiko für die Unternehmens-IT. Rohde & Schwarz Cybersecurity hat einige zentrale Risiken im Home Office gesammelt – von A wie »Arbeitsplatz« bis Z wie »Zero-Day-Exploit« – und Lösungswege aufgeführt. Arbeitsplatz Im Home Office arbeiten Mitarbeiter…