Aus der Not heraus waren viele Mitarbeiter gezwungen, in Eile auf Remote Work umzustellen und fließend weiter zu arbeiten. Mittlerweile sind nach etwaigen anfänglichen Schwierigkeiten bei vielen Unternehmen die technischen Voraussetzungen für eine weitere Nutzung des Home Office geschaffen. Einige Mitarbeiter arbeiten aus Bequemlichkeit – oder aus Angst, sich anzustecken – lieber weiterhin von zu Hause aus. Immerhin haben Unternehmen in den letzten Monaten miterlebt, dass der Betrieb unter diesen Umständen wie gewohnt weiterlaufen kann, obwohl die Mitarbeiter nicht vor Ort im Büro sind. Was jedoch nicht vergessen werden darf, ist der Sicherheitsaspekt: Denn jedes Gerät, das Zugriff auf das Unternehmensnetzwerk hat, stellt eine Gefahr für Geschäftsdaten dar. Die Experten von Micro Focus nennen drei gute Gründe, warum Unternehmen zum Schutz ihres Netzwerks auf automatisierte Identity- und Accessmanagement-Lösungen (IAM) umsteigen sollten.

- Sicherheit ohne Knopfdruck

Viele Remote-Arbeitsplätze bedeuten auch viele mögliche Eintrittsstellen durch Endgeräte, welche die IT absichern muss, da sie sonst ein Sicherheitsrisiko darstellen. Hierbei helfen IAM-Lösungen und das Rahmenwerk von »Zero Trust Policies«, die dabei unterstützen, potenzielle Compliance-Verstöße zu umgehen. Diese helfen dabei, niemanden in das Unternehmensnetzwerk zu lassen, bevor nicht seine eigene Identität und die Geräteidentität überprüft wurden. Zero Trust umfasst mehrere Technologien, eine davon ist die Multi-Faktor-Authentifizierung (MFA): Eine Kombination aus etwas, das dem Mitarbeiter vorliegt (Passwort) und etwas, das zufällig erstellt wird (Token) und beziehungsweise oder zu ihnen gehört (Biometrie-Scan), um diese Endpunkte abzusichern.

- Dürfen oder nicht dürfen, das ist hier die Frage

Die Vergabe von Nutzerberechtigungen für Fernzugriffe ist besonders wichtig: Zugangsprivilegien für neue oder alte Mitarbeiter müssen unter Umständen eingeschränkt, vollständig entfernt oder auch erst eingerichtet beziehungsweise erweitert werden. Die ideale Lösung, um nicht die wertvolle Zeit der IT-Abteilungen damit zu verschwenden, sind automatisierte IAM-Lösungen – diese erkennen sofort, wenn ein Mitarbeiteraustritt oder Positionswechsel erfolgt und entfernen automatisch überflüssige Konten oder ungültige Berechtigungen, sodass IT-Mitarbeiter keine Zeit darauf verwenden müssen. Weiterhin wird so sichergestellt, dass keine Karteileichen entstehen, die später unbeabsichtigt reaktiviert werden und ein Einfallstor für Cyberkriminelle bieten.

- Schneller, weiter, sicherer

Nicht nur die IT-Experten profitieren von Zeiteinsparungen von mehr Produktivität: Mit dem Einsatz von IAM-Tools geht die Einrichtung eines speziellen Portals einher, über das Mitarbeiter bestimmte Anfragen versenden und eigenständig technikrelevante Änderungen durchführen können, ohne langen Wartezeiten ausgesetzt zu werden. Dies schließt beispielsweise den Antrag auf Berechtigungserweiterung oder das Zurücksetzen von Passwörtern mit ein – auch ganz einfach von zu Hause aus. Gleichzeitig verwalten IAM-Lösungen den Single-Sign-On der Mitarbeiter: Diese müssen sich nur einmal täglich anmelden. Das Tool übernimmt dann den Anmeldevorgang bei Applikationen, die sie für ihre Arbeit brauchen. Dadurch müssen sie sich weder an mehrere Passwörter erinnern noch das gleiche Passwort für jede Anwendung verwenden. Das allgemeine Sicherheitsrisiko wird so verringert und die Mitarbeiter haben durch das Wegfallen der Anmeldungen eine nahtlosere Erfahrung während der Arbeit.

Fazit: Identität als Schlüssel zur Sicherheit

Automatisiertes Identity- und Accessmanagement entlastet nicht nur die IT-Abteilung, sondern erhöht die allgemeine Sicherheit des Unternehmens. Dadurch steigern sich die allgemeine Produktivität und Zufriedenheit im Unternehmen. Mit der effektiven Verteilung von Zugangsprivilegien und dem integrierten Compliance-Tracking schaffen automatisierte IAM-Tools eine sichere Umgebung für sämtliche Geschäftsdaten.

Jetzt, da die Organisationen entdeckt haben, dass Fernarbeit funktioniert, gibt es vielleicht kein Zurück mehr. Die Technologien und der Wille, sie einzusetzen, sind vorhanden – außerdem haben die Mitarbeiter die Vorzüge von Remote Work zu schätzen gelernt. Solange Unternehmen die Sicherheit zu einem integralen Bestandteil der Gleichung machen, können sie ein neues Niveau an Agilität erreichen und die von den Mitarbeitern seit Jahren ersehnte Work-Life-Balance Wirklichkeit werden lassen.

385 Artikel zu „IAM Sicherheit“

NEWS | IT-SECURITY | TIPPS

Sicherheitsaudit: Identity und Access Management (IAM) im Selbsttest

Mit einem umfangreichen Testbogen können Unternehmen und Kommunen ihre Sicherheitslage im Bereich Identity und Access Management (IAM) selbstständig überprüfen [1]. »Mit Hilfe des Selbsttests können Vertreter von Behörden und Wirtschaftsunternehmen ganz allein und ohne Scham überprüfen, ob und inwieweit ihre IAM-Strategie aktuellen Sicherheitsstandards genügt«, erläutert Stefan Schaffner, Geschäftsführer der Vero Certus GmbH. »Natürlich kann ein…

NEWS | INDUSTRIE 4.0 | INFRASTRUKTUR | IT-SECURITY

Schutz von Maschinenidentitäten: Digitale Identitäten sind zentraler Bestandteil der IT-Sicherheit

Die Entwicklung der Digitalisierung durch die Corona-Pandemie sowie die Entwicklung von Industrie 4.0 und Industrial IoT (IIoT) im Allgemeinen zeigen, dass Maschinenidentitäten an Relevanz gewinnen. Schon heute kommunizieren Maschinen, Anlagen, Produkte oder Transportsysteme sowohl miteinander als auch mit Back-Office-Systemen wie MES, PLM- und ERP-Systemen oder Warehousing-Lösungen. Sie verteilen eigenständig anfallende Aufgaben und besitzen die dafür…

NEWS | IT-SECURITY | KÜNSTLICHE INTELLIGENZ

Data Science für die IT-Sicherheit: KI-Human-Teams können Cyberangreifer stoppen

Trotz der erstaunlichen Fortschritte bei der Leistung der künstlichen Intelligenz in den letzten Jahren ist keine KI perfekt. Tatsächlich wird die Unvollkommenheit einer KI in der Regel durch die Messung der Genauigkeit des Modells an einem Testdatensatz deutlich gemacht. Perfekte Ergebnisse werden weder erwartet noch sind sie üblich. Christopher Thissen, Data Scientist bei Vectra…

NEWS | VERANSTALTUNGEN

Vom Buhmann zum Superman: Neue Normalität macht IT-Sicherheit zum Business Enabler

IT-Sicherheit ist spätestens seit Corona nicht mehr der nörgelnde Spielverderber, sondern klarer Wegbereiter, um im Bereich Identitätsmanagement Cyberrisiken zu minimieren und nahtloses Arbeiten zu optimieren.

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Corona-Lockdown sorgt für wachsendes Bewusstsein für Cybersicherheit

Aktuelle Umfrage zeigt, dass Mitarbeiter Sicherheitstrainings ernst nehmen, aber dennoch riskantes Verhalten an den Tag legen. Trend Micro veröffentlicht neue Umfrageergebnisse, die zeigen, wie Mitarbeiter im Home Office mit der Cybersicherheit umgehen. Nahezu drei Viertel der Remote-Mitarbeiter (72 Prozent weltweit, 69 Prozent in Deutschland) geben an, dass sie sich seit Beginn des Lockdowns bewusster…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Sicherheitsbedrohung und Arbeitsbelastung in der IT durch Shutdown dramatisch gestiegen

66 % der IT-Fachleute berichten über eine Zunahme von Sicherheitsproblemen in den letzten drei Monaten. Eine aktuelle Studie von Ivanti hat die Auswirkungen des massenhaften Umzugs ins Home Office auf die Unternehmens-IT untersucht. Die Ergebnisse zeigen, dass die Arbeitsbelastung der IT-Teams, Sicherheitsprobleme und Kommunikationsherausforderungen in dieser neuen Ära der ortsunabhängigen Arbeit erheblich zugenommen haben.…

NEWS | BUSINESS PROCESS MANAGEMENT | EFFIZIENZ | TIPPS

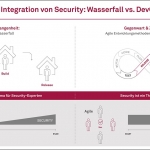

Agile Sicherheit: fünf Tipps für Sicherheitsverantwortliche

Seit rund drei Jahren ist ein spürbarer Paradigmenwechsel in der Softwareentwicklung zu beobachten: Statt im Wasserfallmodell wird nun mit agilen Entwicklungsmethoden gearbeitet – oftmals kombiniert mit DevOps-Ansätzen. Im Bereich IT-Security verändert diese Entwicklung auch die Arbeitsmodelle von IT-Sicherheitsexperten. Waren früher die Ziele eines Softwareentwicklungsprozesses durch Fachkonzepte relativ früh abgesteckt, können sich heute die Funktionen…

NEWS | AUSGABE 5-6-2020 | SECURITY SPEZIAL 5-6-2020

Waagen-Schmitt und ADE professionalisieren die IT-Security – Höhere Ausfallsicherheit zu kalkulierbaren Kosten

Mittelständler stehen vor der Aufgabe die immer komplexer werdende IT-Infrastruktur mit geringen Kosten zu modernisieren und zu verwalten, die IT-Verfügbarkeit zu erhöhen und damit reibungslose Betriebsprozesse sicherzustellen.

NEWS | TIPPS

5 Best Practices: Cloud-Sicherheit für das Home Office

Der zunehmende Einsatz von Heimarbeit macht kritische Anwendungen in der Public Cloud verwundbar, warnen die Sicherheitsexperten. Die Verlagerung in das Home Office ermöglicht es Unternehmen zwar, weiter zu arbeiten, aber es gibt auch eine Kehrseite: Mitarbeiter sind daheim nicht durch die Sicherheitskontrollen geschützt, die im Unternehmensnetzwerk verfügbar sind. Tatsächlich steigt die Wahrscheinlichkeit des Diebstahls und…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Führungskräfte der Chefetage sind eine Schwachstelle in der mobilen Sicherheit von Unternehmen

74 % der IT-Entscheidungsträger geben an, dass C-Level-Entscheider am ehesten lockere mobile Sicherheitsrichtlinien fordern, obwohl sie stark von Cyberangriffen betroffen sind. MobileIron veröffentlichte die Ergebnisse seiner »Trouble at the Top«-Studie. Aus der Umfrage geht hervor, dass die C-Suite die Gruppe innerhalb einer Organisation ist, die am ehesten lockere mobile Sicherheitsrichtlinien fordert (74 %) –…

NEWS | AUSGABE 3-4-2020 | SECURITY SPEZIAL 3-4-2020

Darum ist eine automatisierte Verwaltung wichtig für die Netzwerksicherheit – Die Automatisierung des Sicherheitsmanagements

Eine Studie des Netzwerksicherheitsanbieters AlgoSec aus dem Jahr 2019 ergab, dass über 42 Prozent der Unternehmen einen Anwendungs- oder Netzwerkausfall erlebten, den ein menschlicher Fehler oder eine falsche Konfiguration verursachte. Warum ist diese Zahl so hoch und wie kann Automatisierung hier Abhilfe schaffen?

NEWS | CLOUD COMPUTING | IT-SECURITY | OUTSOURCING | ONLINE-ARTIKEL

Public Cloud ohne Risiken: Vier Tipps für Datensicherheit

Mit der fortschreitenden Digitalisierung entwickeln sich auch die Geschäftsanforderungen rasant weiter. Dabei ist die schnelle Bereitstellung von Unternehmensanwendungen für die Einführung neuer, verbesserter Geschäftsabläufe zentral. Für viele Unternehmen ist die Auslagerung von Workloads in die Public Cloud dafür das Mittel der Wahl. Hochverfügbarkeit, Skalierbarkeit sowie Kosteneffizienz eröffnen die Möglichkeit, innovative betriebliche Entwicklungen mit geringem Aufwand…

NEWS | CLOUD COMPUTING | IT-SECURITY

Sechs Schritte zur Sicherheit in der AWS Cloud

Wer hat auf was Zugriff? Wie wird kontrolliert, wer Zugriff hat? Und an welchen Stellen sind im Falle eines Cyberangriffs welche Maßnahmen einzuleiten? Die Zahl der Unternehmen, die auf die Vorteile einer Cloud-Infrastruktur von AWS setzen, wächst rasant. Unternehmen aller Größenordnungen sind dabei jedoch im Zuge der Shared Responsibility für einen Teil der IT-Sicherheit ihrer…

NEWS | ONLINE-ARTIKEL

Ein Reisebericht aus dem digitalen Reich der Mitte: Von Sicherheitskameras und elektrischen Fahrzeugen

Wer sehen möchte, wo die Digitalisierung gelebt wird, der kommt an einer Reise nach China heutzutage nicht mehr vorbei. Ein Beispiel: Knapp 600 Millionen Kameras in ausgewählten Städten machen diese Orte faktisch wie gefühlt sicherer. Doch auch die soziale Kontrolle kommt bei der ganzen Sache nicht zu kurz – aber die Chinesen schätzen die Vorteile…

NEWS | CLOUD COMPUTING | IT-SECURITY

Cloud-native Sicherheitsplattformen – Neues Zeitalter in der Cybersicherheit

Herkömmliche Sicherheitstools und -methoden erweisen sich zunehmend als ungeeignet, um die entwicklergetriebenen und infrastrukturunabhängigen Multi-Cloud-Modelle der Cloud-Native-Ära zu schützen. Palo Alto Networks sieht darin den Beginn eines neuen Zeitalters in der Cybersicherheit, das dominiert wird vom Konzept einer Cloud Native Security Platform (CNSP) – einer Sicherheitsplattform, bei der Cloud-native Technologien im Mittelpunkt stehen. Bei…

NEWS | BUSINESS | IT-SECURITY | STRATEGIEN | TIPPS

Fünf Regeln zur Bewältigung einer Cybersicherheitskrise: Vorstände und Verantwortliche unter Druck

Das aktuelle Allianz Risk Barometer 2020 – als weltweit größte Risikostudie – hat kritische Geschäftsunterbrechungen, die durch Cybersicherheitsverletzungen verursacht werden, als das größte Risiko für Unternehmen erkannt [1]. »Wann man von einer Cybersicherheitskrise betroffen sein wird, lässt sich nie vorhersagen. Unternehmen können aber Zeit gewinnen, indem sie einen gut einstudierten und effektiven Cyber-Resiliency-Plan aufstellen, der…

NEWS | EFFIZIENZ | IT-SECURITY | TIPPS

Cyberresilienz: Ein Synonym für Cybersicherheit?

Angesichts der wachsenden Zahl an Schwachstellen und der zunehmenden Komplexität von Cyberattacken lautet die Frage nicht mehr, ob ein Unternehmen attackiert wird, sondern wann – und ob die angegriffene Organisation in der Lage sein wird, ihre Aktivitäten unbeschadet fortzusetzen. Genau das bezeichnet die Cyberresilienz. Von Stormshield gibt es vier gute Vorsätze zu deren Gewährleistung. …

NEWS | IT-SECURITY | KOMMENTAR

Keine Panikmache: Zukünftige Sicherheit von Windows 7

Dass Microsoft den Support für Windows 7 einstellt, kommt für Experten nicht überraschend. Dennoch schrillen nun vielerorts plötzlich die Alarmglocken. Vor allem die Frage der Sicherheit treibt viele User – egal ob geschäftlich oder privat – um. Andreas Müller, Director DACH bei Vectra, wagt einen sachlichen Blick auf den Status Quo und zu erwartende…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY | KÜNSTLICHE INTELLIGENZ

Trends im Identity Management: Quo vadis IAM?

Herausforderungen und Chancen im Zugriffsmanagement für 2020. Der wachsende Umfang und die zunehmende Komplexität moderner Aufgaben im Identitätsmanagement sind manuell kaum noch zu steuern. Automatisierte Tools und KI-basierte Analysen übernehmen heute schon dort, wo die Kapazitäten der IT-Abteilungen enden. Angesichts immer ausgefeilter und zunehmend KI-gesteuerter Angriffsszenarien auf die Unternehmens-IT sowie der Herausforderung, Mitarbeiterein- und -austritte…

NEWS | VERANSTALTUNGEN | AUSGABE 11-12-2019 | SECURITY SPEZIAL 11-12-2019

it-sa 2019 – Sicherheit bis in die Wolken

Am 10. Oktober war der letzte Tag der mit Abstand wichtigsten IT-Security-Messe Europas, der it-sa. Zum elften Mal trafen sich Aussteller aus aller Welt in Nürnberg, um interessierten Fachbesuchern neueste Produkte und Trends aus der IT-Sicherheit vorzustellen. In erstmals vier Hallen fanden sich insgesamt 753 Aussteller zusammen, um 15 632 Fachbesucher an ihren Ständen zu begrüßen. Wie auch in den letzten Jahren stammte das Publikum aus aller Welt. Besonders bei internationalen Besuchern ist die Messe beliebter geworden. Gut besuchte Hallen, interessierte Besucher und nicht zuletzt engagierte Aussteller hinterließen einen insgesamt äußerst positiven Gesamteindruck bei allen Beteiligten.