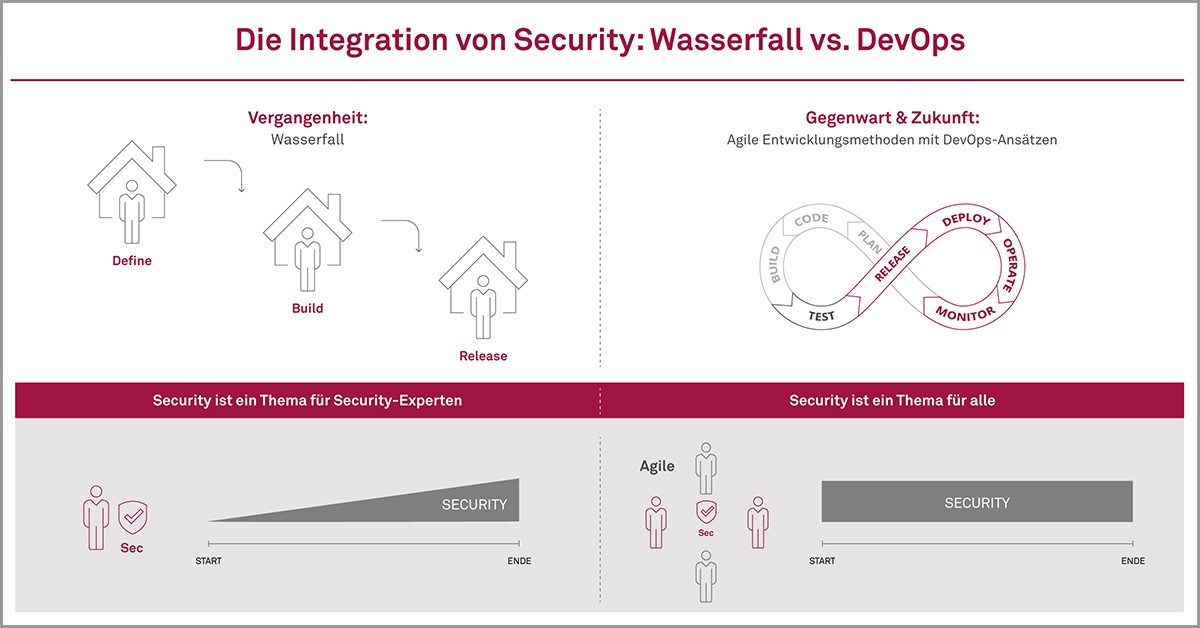

Seit rund drei Jahren ist ein spürbarer Paradigmenwechsel in der Softwareentwicklung zu beobachten: Statt im Wasserfallmodell wird nun mit agilen Entwicklungsmethoden gearbeitet – oftmals kombiniert mit DevOps-Ansätzen. Im Bereich IT-Security verändert diese Entwicklung auch die Arbeitsmodelle von IT-Sicherheitsexperten. Waren früher die Ziele eines Softwareentwicklungsprozesses durch Fachkonzepte relativ früh abgesteckt, können sich heute die Funktionen des geplanten Softwareprodukts noch bis kurz vor der Produktivsetzung ändern. Damit müssen viele Sicherheitsanforderungen nun dynamisch und parallel zu den agilen Sprints entwickelt werden. Was bedeutet diese Entwicklung konkret für die Aufgaben und Arbeitsbereiche der IT-Sicherheitsverantwortlichen? msg gibt fünf Tipps für die agile Sicherheit.

- Wissensaustausch unter allen Stakeholdern

Alle Stakeholder – Security Teams, Entwickler, der Betrieb sowie Fachabteilungen – müssen von Anfang an in die Projekte einbezogen werden, um den Wissensaustausch unter allen Beteiligten zu gewährleisten und kontinuierlich zu pflegen. So sollten beispielsweise Entwickler beim Aufsetzen einer Systemarchitektur den Sicherheitsexperten schon mit dem Projektstart einbeziehen, damit dieser die Sicherheitsanforderungen gegenüber der vorgeschlagenen Lösung abgleichen und grundsätzliche Schwachstellen sofort aufdecken kann. Er kann dann die notwendigen Maßnahmen definieren, um die Sicherheit des Projekts zu gewährleisten.

- Die Rolle des Applikations-Sicherheitsexperten

Die Rollen im Softwareentwicklungsprozess haben sich nicht zuletzt auch durch agile Verfahrensmethoden verändert: Ein Applikations-Sicherheitsexperte sollte die Projekte und Prozesse heute eher ganzheitlich als Coach begleiten. Damit umfasst sein Arbeitsfeld mehr als das Schreiben und Aufsetzen von Sicherheitskonzepten. Er steuert den Gesamtprozess und bringt sein Wissen ins Team ein. Zudem endet die Rolle des Applikations-Sicherheitsexperten nicht mit dem Ende des Projekts. Seine Expertise wird auch nach der Produktivsetzung gebraucht. Dass diese Entwicklung sinnvoll ist, belegt auch die Tatsache, dass sich ein Produkt auch nach seiner erstmaligen Produktivsetzung weiterentwickelt.

- Security User Stories für Sicherheitsanforderungen

Sicherheitsanforderungen lassen sich in der agilen Softwareentwicklung über Security User Stories adressieren beziehungsweise einplanen. So wird eine Gesamtübersicht der Aufgaben des Sicherheitsexperten deutlich und sie fördern zusätzlich die Zusammenarbeit und Kreativität. Der Sicherheitsexperte sollte sich aktiv in das Erstellen der Security User Stories einbringen und die Software-Entwickler auf fehlende Szenarien hinweisen. So ist es auch seine Verantwortung darauf hinzuweisen, wenn der Produktverantwortliche eine Security User Story nicht einplant und durchführt, obwohl sie notwendig wäre. Aus diesem Grund sollte die Organisation so gebaut sein, dass ein Verdacht auf Mängel an die zuständige zentrale Sicherheitsorganisation eskaliert werden kann. Am Ende der Security-User-Story-Entwicklung muss eine Dokumentation der relevanten Sicherheitsanforderungen und der fachlichen Prozesse erstellt werden. Dadurch, dass die wichtigsten Aspekte durch die User Stories abgedeckt wurden, sind die relevanten Szenarien beim Entwicklungsteam adressiert.

- Penetrationstests zur Sicherheitsprüfung

Penetrationstests vor dem Einsatz in der Produktion (»Go-live«) dienen zur Verifikation, ob Sicherheitsanforderungen ausreichend berücksichtigt worden sind. So lassen sich technische Schwachstellen entdecken und beheben.

Automatisierte statische Code-Analysen im CI-/CD-Zyklus sollten Standard sein. Sie ermöglichen es den Experten, sich von Anfang an mit den Ergebnissen der Source-Code-Analysen zu beschäftigen und Fehler automatisch zu erkennen. Daher stellt sich nach der initialen Produktivsetzung gerade im DevOps-Modell die Frage, wann weitere Penetrationstests einzuplanen sind. Da Tests in der Regel mit einem großen Aufwand verbunden sind, gilt es vorher festzulegen, wann sie durchgeführt werden. Möglich sind hier Tests vor einer Produktivsetzung, jährlich wiederkehrende Tests oder auch Tests zu risikobasierten Anlässen, wie etwa im Falle von Kritikalitätstests bei Software-Änderungen. Wünschenswert wären vollständig automatisierte dynamische Sicherheitsprüfungen, die sich zyklisch wiederholen und Schwachstellen zeitnah aufdecken. Die Realität sieht momentan jedoch anders aus, denn die dynamischen Penetrationstests müssen in der Regel noch manuell ausgeführt werden.

- Unternehmensweite Sicherheitsanforderungen und Architekturvorgaben

Grundsätzliche und organisationsweit bekannte Sicherheitsanforderungen wie Checklisten oder Richtlinien, durch die ein Grundschutz gegeben ist, bleiben weiterhin notwendig. Wichtig sind die Prüfung und Freigabe von Musterlösungen, die unternehmensweit eingesetzt werden, sowie die Bereitstellung von Sicherheitskomponenten für den produktübergreifenden Einsatz. Andernfalls wird speziell bei größeren Organisationen die Betreuung durch Sicherheitsexperten sehr aufwändig oder es kommt zu Insellösungen, die sicherheitstechnisch stetig aufs Neue bewertet werden müssten. Dies bindet unnötig viele Ressourcen.

401 Artikel zu „DevOps Sicherheit“

NEWS | BUSINESS PROCESS MANAGEMENT | GESCHÄFTSPROZESSE | IT-SECURITY | STRATEGIEN | TIPPS

SecDevOps – Agilität braucht Sicherheit

Agiles Programmieren ist für die meisten Unternehmen und Entwickler mittlerweile Standard. Die bekanntesten Frameworks (Scrum, XP usw.) werden in vielen Entwicklungsteams angewendet und bieten für Teams, Unternehmen und Kunden eine Reihe von Vorteilen. Gleichzeitig bergen sie aber auch Risiken – gerade was die Sicherheit angeht. Unternehmen müssen hier handeln, denn ohne Sicherheit gibt es keine…

SECURITY SPEZIAL 5-6-2020 | AUSGABE 5-6-2020 | NEWS | IT-SECURITY

IT-Sicherheit im Home Office – Macht Zero-Trust-Architektur die Cloud sicher?

NEWS | TIPPS

5 Best Practices: Cloud-Sicherheit für das Home Office

Der zunehmende Einsatz von Heimarbeit macht kritische Anwendungen in der Public Cloud verwundbar, warnen die Sicherheitsexperten. Die Verlagerung in das Home Office ermöglicht es Unternehmen zwar, weiter zu arbeiten, aber es gibt auch eine Kehrseite: Mitarbeiter sind daheim nicht durch die Sicherheitskontrollen geschützt, die im Unternehmensnetzwerk verfügbar sind. Tatsächlich steigt die Wahrscheinlichkeit des Diebstahls und…

NEWS | AUSGABE 3-4-2020 | SECURITY SPEZIAL 3-4-2020

Darum ist eine automatisierte Verwaltung wichtig für die Netzwerksicherheit – Die Automatisierung des Sicherheitsmanagements

Eine Studie des Netzwerksicherheitsanbieters AlgoSec aus dem Jahr 2019 ergab, dass über 42 Prozent der Unternehmen einen Anwendungs- oder Netzwerkausfall erlebten, den ein menschlicher Fehler oder eine falsche Konfiguration verursachte. Warum ist diese Zahl so hoch und wie kann Automatisierung hier Abhilfe schaffen?

NEWS | IT-SECURITY | KÜNSTLICHE INTELLIGENZ

Durch Machine Learning und Analytik mehr Sicherheit in der hybriden Cloud

Heutzutage nutzen die meisten Betriebe bereits in der ein oder anderen Form Cloud-Lösungen. Neben den vielen Vorteilen, die die Cloud bieten kann, vergrößert sie jedoch auch die Angriffsfläche. Um ein hohes Maß an Sicherheit auch in der Cloud zu garantieren, können moderne Sicherheitslösungen mit maschinellem Lernen, Analytik und Automatisierung helfen. Die meisten IT-Abteilungen sind…

NEWS | CLOUD COMPUTING | IT-SECURITY | OUTSOURCING | ONLINE-ARTIKEL

Public Cloud ohne Risiken: Vier Tipps für Datensicherheit

Mit der fortschreitenden Digitalisierung entwickeln sich auch die Geschäftsanforderungen rasant weiter. Dabei ist die schnelle Bereitstellung von Unternehmensanwendungen für die Einführung neuer, verbesserter Geschäftsabläufe zentral. Für viele Unternehmen ist die Auslagerung von Workloads in die Public Cloud dafür das Mittel der Wahl. Hochverfügbarkeit, Skalierbarkeit sowie Kosteneffizienz eröffnen die Möglichkeit, innovative betriebliche Entwicklungen mit geringem Aufwand…

NEWS | IT-SECURITY

Ein Zero-Trust-Modell mithilfe von File Integrity Monitoring (FIM) und Sicherheitskonfigurationsmanagement (SCM) implementieren

Vor inzwischen annähernd zehn Jahren prägte John Kindervag, damals Analyst bei Forrester, den Begriff des »Zero Trust«. Er entwickelte das Modell im Jahr 2010 zu einer Zeit, da viele Unternehmen gerade erst damit begonnen hatten, grundlegende Regelungen zur Cybersicherheit einzurichten. Gleichzeitig gingen Firmen in zu hohem Maße von einer nur angenommenen Sicherheit innerhalb der Grenzen ihrer Netzwerke aus.…

NEWS | TRENDS 2020 | TRENDS SECURITY | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | IT-SECURITY

Fehlkonfigurationen sind größtes Sicherheitsrisiko für die Cloud

Untersuchung zeigt: Cybersicherheit muss bei allen Punkten der Cloud-Migration berücksichtigt werden. Laut des neuesten Forschungsberichts zur Cloud-Sicherheit von Trend Micro sind menschliche Fehler und komplexe Implementierungsprozesse die Hauptgründe für Sicherheitsprobleme in der Cloud [1]. Das Marktforschungsunternehmen Gartner prognostiziert, dass bis 2021 über 75 Prozent der mittleren und großen Unternehmen eine Multi-Cloud- oder Hybrid-IT-Strategie einführen werden…

NEWS | IT-SECURITY | AUSGABE 1-2-2020 | SECURITY SPEZIAL 1-2-2020

Mit Testszenarien die Cybersicherheit verbessern – Permanent abwehrbereit

NEWS | IT-SECURITY | ONLINE-ARTIKEL

Wachablösung in der Cybersicherheit: Diese neuen Firmen gilt es zu beachten

Die Rahmenbedingungen in der IT-Industrie ändern sich bekanntlich schnell. Unternehmen, Anbieter und Partner müssen sich ständig an neue Trends, Technologien oder gesetzliche Bestimmungen anpassen. Oft sind es auf den ersten Blick kleine Änderungen, die dann großen Einfluss auf die IT haben können. Im Zuge dieser kontinuierlichen Veränderung tauchen ständig neue Anbieter auf dem Markt auf,…

NEWS | BUSINESS PROCESS MANAGEMENT | STRATEGIEN | TIPPS

5 wichtige Schritte auf dem Weg zu DevOps

Um die Business Transformation eines Unternehmens erfolgreich umzusetzen, benötigt man bei der Implementierung eine agile IT, die auf Basis eines DevOps-Modells arbeitet. Zu diesem Ergebnis kommt eine aktuelle IDC-Studie, die vom IT-Dienstleister Consol unterstützt wurde. Auf dem Weg dahin sollten Unternehmen allerdings einige Schritte beachten. Die Nutzung von DevOps setzt sich durch –…

NEWS | IT-SECURITY | TIPPS

Cybersicherheit jenseits der Technologie: 3 neue Bedrohungen

Wir tendieren dazu, bei Cybersicherheit zunächst immer in technischen Dimensionen zu denken. Es geht um neue Ransomware-Attacken mit noch gefährlicheren Algorithmen, Viren, Würmern und Phishing. Das sind aber letztlich nur die Speerspitzen des Angriffs. Cyberkriminalität ist heute ein Massenphänomen, das sich auf breite Teile der Gesellschaft auswirkt. Betrachtet man nur die technische Seite, kann man…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Cybersicherheit 2020: Vier konkrete Bedrohungsszenarien

Jedes Jahr erstellen die Experten von Stormshield eine Analyse der Tendenzen, die sich für das angebrochene Jahr abzeichnen. Auf den Prüfstand stellt der Hersteller dabei selbst schwache Angriffssignale aus dem Vorjahr, die jüngsten Branchenanalysen und die Meinungen seiner Sicherheitsspezialisten. Daraus resultiert 2020 ein Ausblick mit vier Hypothesen und Szenarien, die alles andere als realitätsfremd sind.…

NEWS | DIGITALISIERUNG | IT-SECURITY | KOMMENTAR

Digitale Sicherheit: Täter lernen schneller, als Opfer

»Wieder ist Safer Internet Day. Wieder erzählen wir uns gegenseitig, wie schön es wäre, wenn jeder mithelfen würde die digitale Welt sicherer zu machen. Und möglicherweise wird wieder dieser gute Vorsatz schon einen Tag später vergessen sein. Im nächsten Jahr dann auf ein Neues? Nein, es darf so nicht weiter gehen«, lautet das Fazit…

NEWS | TRENDS 2020 | TRENDS SECURITY | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | IT-SECURITY

Cloud Security-Report: Schlechte Sicherheitshygiene führt zu einer Eskalation von Cloud-Schwachstellen

Der Cloud Threat Report deckt 199.000 unsichere Cloud-Templates auf und findet 43 Prozent der Cloud-Datenbanken unverschlüsselt vor. Palo Alto Networks hat aktuelle Forschungsergebnisse veröffentlicht, die zeigen, wie Schwachstellen bei der Entwicklung von Cloud-Infrastrukturen zu erheblichen Sicherheitsrisiken führen. Der Unit 42 Cloud Threat Report: Spring 2020 untersucht, warum Fehlkonfigurationen in der Cloud so häufig vorkommen. Der…

NEWS | BUSINESS | IT-SECURITY | STRATEGIEN | TIPPS

Fünf Regeln zur Bewältigung einer Cybersicherheitskrise: Vorstände und Verantwortliche unter Druck

Das aktuelle Allianz Risk Barometer 2020 – als weltweit größte Risikostudie – hat kritische Geschäftsunterbrechungen, die durch Cybersicherheitsverletzungen verursacht werden, als das größte Risiko für Unternehmen erkannt [1]. »Wann man von einer Cybersicherheitskrise betroffen sein wird, lässt sich nie vorhersagen. Unternehmen können aber Zeit gewinnen, indem sie einen gut einstudierten und effektiven Cyber-Resiliency-Plan aufstellen, der…

NEWS | EFFIZIENZ | IT-SECURITY | TIPPS

Cyberresilienz: Ein Synonym für Cybersicherheit?

Angesichts der wachsenden Zahl an Schwachstellen und der zunehmenden Komplexität von Cyberattacken lautet die Frage nicht mehr, ob ein Unternehmen attackiert wird, sondern wann – und ob die angegriffene Organisation in der Lage sein wird, ihre Aktivitäten unbeschadet fortzusetzen. Genau das bezeichnet die Cyberresilienz. Von Stormshield gibt es vier gute Vorsätze zu deren Gewährleistung. …

NEWS | IT-SECURITY | WHITEPAPER

Whitepaper: Cybersicherheit ist wichtiger Faktor im neuen Geschäftsgeheimnisgesetz

Im Gesetz zum Schutz von Geschäftsgeheimnissen, das im April 2019 in Kraft getreten ist, wird die Ergreifung »angemessener Geheimhaltungsmaßnahmen« zum Schutz von unternehmensinternem Know-how definiert. Unternehmen müssen nun, um Anspruch auf Unterlassung oder Schadensersatz geltend machen zu können, zur Sicherung ihrer Geschäftsgeheimnisse proaktiv Maßnahmen ergreifen. Diese zielen zu einem großen Teil auf die Erhöhung…

NEWS | INFRASTRUKTUR | INTERNET DER DINGE | IT-SECURITY | KOMMUNIKATION | ONLINE-ARTIKEL

5G und IT-Sicherheit: Cybersicherheit soll das Potenzial von 5G nicht einschränken

Da immer mehr »Dinge« digitalisiert werden, gilt es immer größere Datenmengen zu bewegen – und 5G ist dafür die mobile Technologie. 5G ist dabei weit mehr als nur ein besseres Mobilfunksignal, es ist ein technologischer Schritt, vergleichbar mit dem Beginn des Jet-Zeitalters, und wird den Unternehmen große neue Umsatzmöglichkeiten eröffnen. Gleichzeitig ist 5G in der…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Drei Prognosen zur Anwendungssicherheit für 2020

Das sind die drei wichtigsten Trends im Bereich Anwendungssicherheit für 2020: Steigende Komplexität, Open Source und DevSecOps. Veracode veröffentlichte vor Kurzem die zehnte Ausgabe ihres jährlich erscheinenden State of the Software Security (SoSS) Reports [1]. In diesem beschreibt der Anwendungssicherheitsspezialist, wie sich die Sicherheit von Software und Applikationen im Laufe der letzten Jahre entwickelt hat…