Die meisten Unternehmen verzichten darauf zu messen, wie effektiv ihre Identity-Governance-and-Administration-Lösung (IGA) tatsächlich ist. Falls sie es doch tun, dann wahrscheinlich über eine indirekte Messgröße, zum Beispiel indem man erfasst, wie hoch das Risiko einer Datenschutzverletzung ist oder ob bereits ein Angriff stattgefunden hat oder nicht.

Um die komplexe Betrachtung für unsere Zwecke zu vereinfachen, definieren wir drei Eckpfeiler auf denen IGA ruht: Privileged Identity Management, Access Management und Identity Lifecycle Management. Das zugrunde liegende Prinzip: Geben Sie Benutzern, wer und wo auch immer sie sind, nur Zugriffberechtigungen auf die Systeme und Tools, die sie benötigen, um ihre anfallenden Arbeitsaufgaben zu erledigen. Senken Sie gleichzeitig potenzielle Risiken, reduzieren Sie Verzögerungen und andere Ineffizienzen.

Mit IGA ist mehr gemeint als nur das nächste Audit regelkonform zu überstehen.

Eine reibungslos funktionierende Betriebsumgebung ist eine der Voraussetzungen, um eine Firma auf Wachstumskurs zu bringen. Korrekt implementiert leistet IGA genau das und senkt gleichzeitig die Risikoexposition. Identity Governance and Administration sollte man dabei als fortlaufendes Programm aus Definieren, Implementieren und Überwachen der eingerichteten Kontrollen verstehen. Wer nicht überprüft wie wirksam die eingezogenen Maßnahmen tatsächlich sind, der wird sich schwertun, ein angemessenes Sponsoring im Unternehmen zu erreichen und die notwendigen IGA-Investitionen über längere Zeit aufrechtzuerhalten. Ohnehin ist es gerade auf dem Gebiet der risikobasierten Governance nicht ganz einfach die Wirkweise zu quantifizieren. Schon gar nicht unter der Maßgabe der üblichen ROI-Messmethoden, die vornehmlich auf Kostenersparnis ausgerichtet sind. Man braucht offensichtlich andere Kriterien der Erfolgsmessung. Am besten solche, die belegen, dass und wie IGA betriebliche und unternehmerische Anforderungen unterstützt.

Man weiß nicht, was man nicht weiß. Das gilt leider gerade für die Messbarkeit von Identity Governance. Die Verantwortlichen werden meistens erst dann aufmerksam, wenn das Kind schon in den Brunnen gefallen ist: Die Firma hat ein Audit nicht erfolgreich abschließen können, Prozesse sind ineffizient oder Sicherheitslücken haben bereits zu Datenverlusten, größeren Schäden oder Strafen seitens der zuständigen Behörden geführt.

Um derartig unliebsame Überraschungen zu vermeiden, hilft es, sich an einfachen und praktikablen Maßnahmen zu orientieren:

- Bewerten Sie wie viel IGA im Unternehmen realistisch umsetzbar ist.

Machen Sie eine Bestandsaufnahme und ermitteln sie, was aktuell machbar ist und was nicht. Die Vorarbeit lohnt sich und erspart Ihnen nicht nur Frust, sondern verhindert vor allem, Geld und Zeit zu verschwenden, wenn Projekte ins Stocken geraten oder ganz und gar scheitern. »Reifegradmodelle« können eine Hilfe sein. Allerdings hat praktisch jedes Unternehmen seinen ureigenen IGA-Weg. Man braucht eine für das jeweilige Unternehmen komplett maßgeschneiderte Version, um die Situation wirklich widerzuspiegeln. Vielleicht ist IGA erstmals ein Thema oder Sie entscheiden gerade, an welcher Stelle als nächstens investiert werden soll? Wo genau investiert ein Unternehmen in die digitale Transformation und wie kann IGA dabei helfen? Bedenken Sie das zur Verfügung stehende Investitionsvolumen für IGA. Ist es ausreichend, um anhand des entwickelten Modells ans Ziel zu gelangen? Ein einfaches Modell den Reifegrad eines Unternehmens in Sachen IGA einzuschätzen finden Sie hier: https://www.oneidentity.com/identity-access-management-maturity/ . Das ist aber nur der erste Schritt zu einer detaillierten und individuellen Bewertung.

- Erheben Sie ein vollständiges Bild des Status Quo.

Den brauchen Sie, um die wichtigsten Risikoindikatoren zu ermitteln. Zu diesen Risiken zählen mangelnde Konsistenz und Effizienz innerhalb der betrieblichen Prozesse, fehlende Ressourcen, Redundanzen, aber auch bestimmte Compliance-Anforderungen können sich potenziell negativ auswirken. Beziehen Sie unbedingt alle Arten von Benutzern ein und erstellen Sie eine zu evaluierende Risikolandschaft. Dieser Teil des internen Prozesses ist nicht selten der intensivste. Ein Beispiel: Ein tagesaktuelles Problem, mit dem sich die meisten Unternehmen herumschlagen, ist die wachsende Zahl von SaaS-Anwendungen. In manchen Firmen laufen Hunderte verschiedener SaaS-Anwendungen gleichzeitig, und für ihren Identitätslebenszyklus sind kaum klare Prozesse definiert. Identifizieren Sie solche »Zugriffs-Silos«, die nach unterschiedlichen Regeln arbeiten. Betrachten Sie sehr genau die Grundlagen Ihres Privileged Identity Managements und inwieweit IGA für administrative Funktionen mit erhöhten Zugriffsrechten zur Anwendung kommt. Ganz besonders bei sensiblen geschäftlichen Anwendungen wie im Finanzwesen, aber natürlich auch dann, wenn die Zugriffsberechtigungen externe Auftragnehmer und Partner betreffen. Definieren Sie einen Prozess, wie zukünftig neue Konten erstellt und mit welchen Zugriffsberechtigungen sie versehen sein sollten, wenn sie gleichzeitig Probleme lösen und Risiken senken wollen. Scheuen Sie sich nicht, Experten hinzuzuziehen, wenn Sie intern nicht über ausreichende Kompetenzen verfügen. Oft liefert der Blick von außen eine andere, weiterführende Perspektive.

- Lücken füllen.

Arbeiten Sie an einem Ansatz, der die erkannten Inkonsistenzen ausräumt, während Sie definieren, was wie kontrolliert werden soll. Diese Richtlinien werde mittels IGA durchgesetzt und Abweichungen gemeldet. Je nach dem um was für ein Unternehmen es sich handelt und welche Prioritäten man setzt, basiert der Ansatz auf Richtlinien oder Technologien. In beiden Fällen müssen Sie sicherstellen, dass die jeweils richtigen Kontrollen vorhanden und messbar sind. Maßnahmen wie etwa eine durchgehende »Aufgabentrennung« (»Separation of Duty« oder SoD). Sie sorgt dafür, dass keine Kombination aus verschiedenen Zugriffsberechtigungen zu einem Sicherheitsrisiko werden kann. Die Zugriffsberechtigungen für wichtige Applikationen und privilegierte Identitäten sollten zentral zugewiesen und die eigentlichen Zugriffe abgesichert und kontrolliert werden. Hierzu gehören eine Form der Zwei-Faktor-Authentifizierung (2FA) sowie das Monitoring und die Aufzeichnung der Zugriffe. Zugriffsanforderungen, Rechteeskalation und das Gewähren von Zugriffen sind nicht zwangsläufig eine zusätzliche administrative IT-Belastung, und sie können für das gesamte Unternehmen von Nutzen sein.

- Etablieren, überwachen und kommunizieren Sie wichtige IGA-Ziele und IGA-Leistungsindikatoren.

Sicherzustellen, dass IGA-Kontrollen funktionieren und Sie auf dem Weg sind, Ihre Ziele zu erreichen, ist nicht nur wichtig für das, was Sie vorhaben, sondern auch um zu wissen, wo auf dem Weg zum Ziel Sie gegebenenfalls aufhören müssen. Wichtige Ergebnisse dieses Prozesses an die internen Sponsoren zu kommunizieren sichert eine dauerhafte Investitionsbereitschaft beim schrittweisen Umsetzen eines IGA-Programms.

Es gibt einige Möglichkeiten und Perspektiven, wie man den Erfolg eines IGA-Projekts messen kann. Es gibt sehr greifbare KPIs, andere sind wahrscheinlich eher Trends – steigt oder fällt die Kurve? Worin besteht ein vertretbarer und akzeptabler stabiler Zustand? Ein paar gut vereinbare Beispielindikatoren sind: der erfolgreiche Abschluss eines Audits, weniger verwaiste oder inaktive Benutzerkonten, die sichere Bereitstellung von Zugriffsberechtigungen auf privilegierte Systemkonten, eine Benutzerauthentifizierung inklusive 2FA, eine wachsende Zahl von Systemen, die Single-Sign-On (SSO) unterstützen, um die Zahl der verwendeten Passwörter zu senken, weniger SoD-Fehler durch eine effektive Bearbeitung von Zugriffsanfragen.

Entscheiden Sie sich für die KPIs, die am besten belegen, wo innerhalb des Prozesses Sie stehen. Eventuell ziehen Sie an diesem Punkt einen Außenstehenden hinzu, dessen Perspektive als effektive Orientierungshilfe dient.

- Überprüfen Sie Ihren Ansatz regelmäßig und betreiben Sie ein angemessenes Risikomanagement.

Geschäftsziele verändern sich im Laufe der Zeit. Entsprechend kontinuierlich verändern sich auch IGA sowie die Indikatoren und Erfolgskriterien anhand derer sie gemessen wird. Wenn ein Unternehmen einen wirklichen Mehrwert aus seiner IGA ziehen will, sind Zwischenstopps und Routenänderungen im Sinne eines kontinuierlichen Programms unvermeidlich.

Beim Thema Governance geht es um Verbesserungen, Rechenschaftspflichten und Verantwortlichkeiten. Unternehmen bewegen sich in dynamischen Betriebsumgebungen. Darin fungiert ein IGA-Programm als ein kontinuierlicher Prozess der Weiterentwicklung. Wie weit diese konkret gediehen ist, wird im Rahmen regelmäßiger Überprüfungen nachgewiesen. Übergreifendes Ziel ist es, das Risikoprofil des Unternehmens zu senken und gleichzeitig neuartige digitale Geschäftsmodelle zu unterstützen. Die Vorteile sind dabei eindeutig und quantifizierbar.

Erfolgreich umgesetzte IGA-Initiativen beschränken sich nicht darauf, vor potenziellen Strafen bei Datenschutzverletzungen zu schützen. Ein risikobewusstes Unternehmen ist in einem aggressiven globalen Markt wettbewerbsfähiger und innovativer.

Paul Walker, One Identity

Paul Walker unterstützt als technischer Direktor für EMEA, One Identity, Kunden dabei ihre digitalen Ziele mithilfe von IAM besser zu erreichen.

38 Artikel zu „Identity Governance“

NEWS | BUSINESS PROCESS MANAGEMENT | GESCHÄFTSPROZESSE | IT-SECURITY | LÖSUNGEN | SERVICES | AUSGABE 3-4-2018

Access Governance: DSGVO-konformes IT-Access-Management

Im Fall von Zugriffsberechtigungen in der IT lassen sich die Anforderungen der DSGVO durch den Einsatz einer geeigneten Software schnell und einfach erfüllen. Eine entsprechende Lösung analysiert und kontrolliert die Mitarbeiterberechtigungen innerhalb eines Unternehmens und bringt Transparenz. Auf diese Weise deckt die Software das Risiko fehlerhafter Berechtigungen auf und erschwert den Missbrauch von Überberechtigungen.

IT-SECURITY | SERVICES | STRATEGIEN | AUSGABE 5-6-2015

Identity- und Access-Management – Messbare Vorteile durch IAM-Software

Bei der Entscheidung zur Investition in eine Identity- und Access-Management-Lösung spielen berechenbare Vorzüge wie erhöhte Sicherheit und effizienteres Identity Management eine immer größere Rolle.

NEWS | GESCHÄFTSPROZESSE | IT-SECURITY | TIPPS

Sechs Tipps zur Risikominimierung durch Identity Access Management

Vom unbefugten Zugriff auf sensible Unternehmensdaten bis hin zu Datenlecks und Identitätsdiebstahl – die Medien berichten mittlerweile fast täglich von derartigen Vorfällen. Gleichzeitig rücken die führenden Analysten die Bedeutung eines risikobasierten Zugriffsmanagement zunehmend ins Bewusstsein der Unternehmen. Aber wie lassen sich Geschäftsrisiken aufgrund mangelhafter Prozesse beim Berechtigungsmanagement konkret verringern? Und welche Voraussetzungen muss ein modernes…

NEWS | BUSINESS PROCESS MANAGEMENT | IT-SECURITY | LÖSUNGEN | AUSGABE 11-12-2016

IAM-Systeme im Vergleich – Besser sparsam mit Konnektoren und Workflows umgehen

Worauf kommt es bei der Auswahl eines Identity & Access Management (IAM)-System wirklich an?

AUSGABE 5-6-2019 | SECURITY SPEZIAL 5-6-2019 | NEWS | CLOUD COMPUTING | IT-SECURITY

Sensitive kryptografische Schlüssel schützen – Daten in der Cloud optimal verschlüsseln

An der Datenverschlüsselung in der Cloud führt kein Weg vorbei. In komplexen Umgebungen und bei der Nutzung von Cloud-Services mehrerer Anbieter benötigen Unternehmen umfassende Schlüsselmanagement-Lösungen.

NEWS | PRODUKTMELDUNG

Gebündeltes Expertenwissen für ganzheitliche IT-Sicherheit

Allgeier CORE betritt mit umfassendem Leistungsspektrum den Informationssicherheits- und IT-Markt. Die secion GmbH, die consectra GmbH und die Allgeier ONE AG haben sich zur Allgeier CORE GmbH zusammengeschlossen. Seit Ende Dezember gehört zum neu gegründeten Unternehmen auch die GRC Partner GmbH, die das Portfolio mit ihrer Compliance Management Software DocSetMinder sowie umfassendem Know-how im…

NEWS | CLOUD COMPUTING | DIGITALISIERUNG | SERVICES | AUSGABE 3-4-2019

Entscheidungstool: Die Qual der Wahl – Cloud Readiness for Dummies

Vor dem Hintergrund grundlegender Veränderungen der Informationstechnologie, insbesondere im Rahmen der Digitalisierung, sowie dem Trend zur Abkehr von konventioneller Betriebsführung hin zu flexiblen, bedarfsorientierten Services, ist das Konzept Cloud Computing ein wesentlicher Treiber.

NEWS | CLOUD COMPUTING | INFRASTRUKTUR | AUSGABE 3-4-2019

Multi-Cloud-Ansätze für Unternehmen – Ein Hype mit Zukunft

Die wachsenden Anforderungen an IT-Infrastrukturen bringen herkömmliche Public-, Private- und Hybrid-Cloud-Modelle zunehmend an ihre Grenzen. Ein Multi-Cloud-Ansatz kann hier Abhilfe schaffen, indem er individuelle Lösungen für spezifische Anforderungen mit hoher Flexibilität und Unabhängigkeit vereint. Eine sorgfältige Kosten-Nutzen-Abwägung bleibt jedoch auch hier das A und O.

NEWS | CLOUD COMPUTING | IT-SECURITY | AUSGABE 3-4-2019

Studie »The Future of Multi-Cloud« – Die Multi-Cloud zukunftssicher schützen

Technologien verändern sich immer schneller. So wird es für IT-Verantwortliche immer schwieriger, die richtigen zukunftsfähigen Sicherheitslösungen zu implementieren. Welche Trends in den kommenden Jahren dabei zu berücksichtigen sind, zeigt die aktuelle Studie »The Future of Multi-Cloud« (FOMC) der Foresight Factory.

TRENDS 2019 | NEWS | TRENDS INFRASTRUKTUR | TRENDS CLOUD COMPUTING | BUSINESS PROCESS MANAGEMENT | CLOUD COMPUTING | DIGITALE TRANSFORMATION | TRENDS SERVICES | INTERNET DER DINGE | KÜNSTLICHE INTELLIGENZ

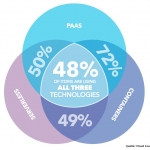

Unternehmen setzen auf die digitale Transformation und vertrauen auf die Cloud

Mehr als die Hälfte der befragten Unternehmen verlagert ihre unternehmenskritischen Applikationen in die Cloud. Zum ersten Mal verlagert die Mehrheit der Unternehmen unternehmenskritische Applikationen in die Cloud. Dies belegt die jüngste Studie, deren Ergebnisse von der Cloud Foundry Foundation, veröffentlicht wurden [1]. Die Studie zeigt, dass Unternehmen den digitalen Wandel als einen Prozess mit…

TRENDS WIRTSCHAFT | NEWS | TRENDS INFRASTRUKTUR | BUSINESS | EFFIZIENZ | INFRASTRUKTUR | TRENDS 2018

Infrastrukturmängel: Das bremst Unternehmen in Deutschland

Holprige Straßen und schwache Kabel machen der deutschen Wirtschaft laut IW Köln zunehmend zu schaffen. Für besonders große Schwierigkeiten sorgen marode Straßen und Brücken, die bei 30 Prozent der befragten Unternehmen für eine deutliche Beeinträchtigung der aktuellen Geschäftsabläufe sorgen. Die Situation hat sich hier seit der letzten Befragung im Jahr 2013 deutlich verschärft. Das gilt…