Sicher ist, dass die fortschreitende Entwicklung neuer Technologien mit einem wachsenden Bedarf an Lösungen und neuen Cybersicherheitsansätzen Hand in Hand geht, um die sich exponentiell ausweitende Angriffsfläche zu verringern, im »Smart Building« genauso wie in »Smart Cities« oder Industriewerken.

Cyberangriffe häuften sich in den letzten Wochen und Monaten. Supermärkte, öffentliche Behörden, Unis und sogar Abfallservices wurden zu Opfern solcher Attacken. Neben Medien, die darüber berichteten, gab es auch zahlreiche Studien, die auf ein Zunehmen von Cyberattacken hindeuten. Zuletzt veröffentlichte das BKA einen Lagebericht in Bezug auf Cybercrime im Jahr 2020. Daraus ist zu entnehmen, dass es allein im letzten Jahr einen Anstieg von 8 Prozent gab. Auch ist bekannt, dass nicht nur Großunternehmen zu Opfern werden, sondern auch immer häufiger klein- und mittelständische Organisationen. Keine Industrie scheint unattraktiv für Cyberkriminelle. Hinzu kommt, dass die fortschreitende Digitalisierung Hacker kreativer werden lässt und diese auch stets neue oder nicht verschlossene Sicherheitslücken ausnutzen.

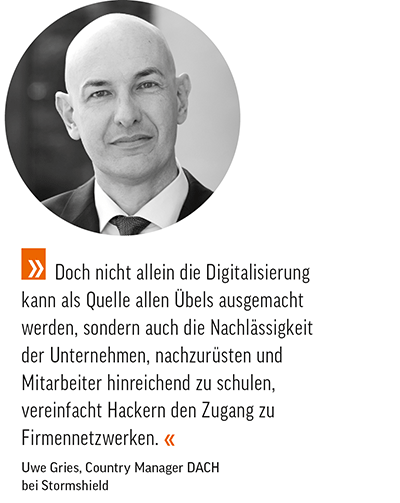

»Doch nicht allein die Digitalisierung kann als Quelle allen Übels ausgemacht werden, sondern auch die Nachlässigkeit der Unternehmen, nachzurüsten und Mitarbeiter hinreichend zu schulen, vereinfacht Hackern den Zugang zu Firmennetzwerken. Cybersicherheitsmaßnahmen scheinen nach wie vor eher als eine Art Empfehlung gesehen zu werden«, behauptet Uwe Gries, Country Manager DACH von Stormshield, dem Cybersecurity-Hersteller, der Teil des Airbus-Konzerns ist.

Smart everything. Mit Blick auf die Zukunft, die nicht nur »digitaler«, sondern auch »smarter« gestaltet werden soll, fragt man sich, wie beides miteinander nach dem Prinzip der Security by Design vereinbar sein soll. Denn die »Smart everything«-Technologien halten zusätzlich zur Digitalisierung immer mehr Einzug auch in kritische Infrastrukturen und schaffen bei mangelnder Absicherung zusätzliche Einfallstore für Angreifer. Dies angesichts der Tatsache, dass viele Bereiche, wie zum Beispiel der Energie-, Finanz-, Gesundheits- und Verwaltungssektor, sowohl bei der Digitalisierung als auch bei der Implementierung von Sicherheitsmaßnahmen weiterhin Defizite aufweisen. Bedenkt man nun, dass es bereits Weiterentwicklungsansätze gibt, Städte in »Smart Cities« mit Smart Grids, Infrastrukturen 4.0 und E-Verwaltungen umzuwandeln, muss man sich vermehrt mit dem Thema Cybersicherheit auseinandersetzen. Der Grund ist einfach: Mitmenschen erachtet man für »smart« auch deshalb, weil sie in der Lage sind, Risiken abzuwägen, diese proaktiv zu meiden oder zu begrenzen und im Fall der Fälle prompt zu reagieren. Die »Smartisierung« aller Infrastrukturen sollte nach dem gleichen Prinzip erfolgen und von vornherein von adäquaten Sicherheitsmaßnahmen begleitet werden.

KRITIS. Einige der zurückliegenden Attacken zeigten deutlich, dass gerade die kritischen Infrastrukturen (KRITIS) stärker geschützt werden müssen, da genau diese fundamental für das Funktionieren einer Gesellschaft sind. Zu den KRITIS gehören unter anderem der Energie-, der Verwaltungs-, der Gesundheitssektor, sowie die Lebensmittel- und die Pharmaindustrie. Ebendiese gilt es so abzusichern, dass deren Angriffsfläche auf ein vertretbares Minimum reduziert wird.

Was in diesem Rahmen nicht vertretbar ist, zeigt das Beispiel vom Hackerangriff auf das US-Unternehmen Colonial Pipeline, deutlich. Nicht nur das betroffene Land hat über schwerwiegende Folgen zu klagen, sondern ein solcher Vorfall bewirkt oft Veränderungen auf globaler Ebene: In diesem Fall stiegen weltweit die Ölpreise. Darüber hinaus wird deutlich, dass man die von einer solchen Attacke angerichteten Schäden oftmals nicht innerhalb weniger Minuten/Stunden beheben kann, wodurch die Kosten für die Wiederinstandsetzung exponentiell wachsen. Absicherungsmaßnahmen, wie Lösungen, die auch vom Internet abgekoppelte Netzwerke und Arbeitsstationen in Echtzeit vor verdächtigem Verhalten (wie eine plötzliche Chiffrierung oder Übermittlung von protokollwidrigen Befehlen) schützen, wären hier genauso bedeutsam gewesen wie verhaltensbasiertes Firewalling. Und dies für ein Bruchteil der durch die Attacke entstandenen Schäden.

Öffentliche Hand. Ein weiterer Bereich, der zu dem Konzept »Smart City« und zumindest teilweise zu den KRITIS gehört, ist die öffentliche Hand, ein weiteres beliebtes Ziel von Cyberkriminellen. Gerade in den letzten Monaten fielen Behörden, öffentliche Einrichtungen und Krankenhäuser immer wieder Cyberattacken zum Opfer. Nicht nur die entstandenen Schäden variierten, sondern auch der jeweilige Zeitraum bis wieder alles »normal« funktionierte. Die verantwortlichen Hacker kamen durch ihre Angriffe nicht nur an sensible Daten, auch legten sie die gesamten Systeme lahm, sodass der Arbeitsalltag vieler Behörden beeinträchtigt wurde. »Gerade Organisationen der öffentlichen Hand, deren Zuverlässigkeit das Maß des Vertrauens der Bürger besonders im Hinblick auf die Handhabung von Personendaten und auf die effiziente Erbringung der Dienstleistungen ausmacht, dürfen sich nicht mit weniger als der hundertprozentigen Wahrung der Souveränität über ihre Daten und Infrastrukturen zufriedengeben.

Dazu gehören strikte Zero-Trust-Modelle zwecks Bestimmung der Zugriffe auf Daten und Ressourcen und Segmentierungsstrategien, die verhindern sollen, dass sich Attacken horizontal verbreiten«, fährt Gries fort. Auch hier würden die Kosten von Security-by-Design-Konzepten und entsprechenden Lösungen deutlich geringer ausfallen als die Kosten zur Schadensbehebung.

»Als ein auf Cybersecurity für kritische Infrastrukturen und Industrieumgebungen spezialisiertes europäisches Unternehmen, können wir nicht oft genug beteuern, dass Cybersicherheitsmaßnahmen schon längst nicht mehr als nur eine Empfehlung betrachtet werden können. Die erfolgreiche Weiterentwicklung aller erwähnten Segmente sollte ausschließlich auf einer soliden Verteidigungslinie aufbauen,« fügt Gries abschließend hinzu.

Illustration: © hvostik /shutterstock.com

662 Artikel zu „Security by Design“

NEWS | DIGITALISIERUNG | FAVORITEN DER REDAKTION | INDUSTRIE 4.0 | INTERNET DER DINGE | IT-SECURITY | KOMMENTAR | STRATEGIEN

Keine mobile Sicherheit ohne Security by Design

Bei der Softwareentwicklung von Desktop-, Web- und Mobil-Anwendungen kommt niemand mehr an Security by Design vorbei. Software muss von Grund auf und von Anfang an sicher sein. Nur so ist sie optimal vor Cyberattacken, Datenmanipulation und Datendiebstahl geschützt. Die Anzahl von Cyberattacken steigt weiter rasant und die Angriffe werden zunehmend komplexer. Statt im Nachhinein immer…

NEWS | BUSINESS PROCESS MANAGEMENT | TRENDS 2018 | IT-SECURITY | SERVICES | STRATEGIEN

»Security by Design« wird wichtiges Kriterium beim Datenmanagement

Cloud Data Management im Umfeld der DSGVO. Die zentrale Aufgabe von Cloud Data Management ist es, Daten unabhängig von ihrem Standort auf flexible, sichere und verantwortungsvolle Weise zu verwalten und zu nutzen. Diese Fähigkeit gewinnt mit den gesetzlichen Änderungen im Rahmen der Datenschutz-Grundverordnung (DSGVO/GDPR), die am 25. Mai 2018 in Kraft tritt, zunehmend an Bedeutung…

NEWS | BUSINESS | CLOUD COMPUTING | DIGITALISIERUNG | IT-SECURITY | RECHENZENTRUM | SERVICES | STRATEGIEN | AUSGABE 9-10-2017

Security by Design – IT-Sicherheit: Nie war sie so wertvoll wie heute

Cloud, Internet-Technologie und künstliche Intelligenz bestimmen in immer stärkerem Maße das private, öffentliche und kommerzielle Leben. Ständige Cyberattacken schaffen jedoch Verunsicherung und hemmen wichtige Entwicklungen. Sicherheitsaspekte waren daher noch nie so wichtig. »manage it « sprach über IT-Sicherheit mit Thorsten Höhnke, Chief Cyber Security Strategist bei Fujitsu und Lehrbeauftragter an der Hochschule Augsburg.

NEWS | BUSINESS | CLOUD COMPUTING | DIGITALISIERUNG | GESCHÄFTSPROZESSE | INDUSTRIE 4.0 | INTERNET DER DINGE | IT-SECURITY | KOMMENTAR | SERVICES | STRATEGIEN

Verpflichtung zu Security by Design für IKT-Anbieter

Anlässlich des Jahreskongresses des Vereins Deutschland Sicher im Netz (DSiN) 2016 forderte Dr. Hans-Joachim Popp, Mitglied des Präsidiums von VOICE – Bundesverbandes der IT-Anwender e.V., eine Verstärkung der Anstrengungen zur technischen Absicherung der IT-Systeme gegen Missbrauch und eine stärkere Verpflichtung der IT-Anbieter. In einer Podiumsdiskussion auf dem Kongress des DSiN empörte sich Popp: »Es ist…

NEWS | IT-SECURITY | STRATEGIEN

5G benötigt Security-by-Design-Ansatz

Die 5G-Technologie wird viele bahnbrechende Anwendungsszenarien ermöglichen. Durch die zunehmende Vernetzung steigen aber auch die Sicherheitsgefahren. NTT hält einen Security-by-Design-Ansatz für unerlässlich, die Sicherheit muss also von Anfang integraler Bestandteil von 5G-Infrastrukturen sein. Der neue Netzwerkstandard 5G bietet viele Vorteile, wie niedrige Latenzen, hohe Bandbreiten und Datenübertragungsraten oder zuverlässige Kommunikationsverbindungen. Allerdings bringt die Einführung…

NEWS | INTERNET DER DINGE | IT-SECURITY | PRODUKTMELDUNG

Security-by-Design – Direkt in Chips eingebettete Geräteidentitäten speziell für IoT-Anwendungen

Security-by-Design, also Sicherheit schon in der Entwicklungsphase zu berücksichtigen, ist kein neues Konzept. Dabei werden Sicherheitsüberlegungen und bewährte Verfahren so früh wie möglich im Entwicklungsprozess eines IoT-Produkts, einer Anwendung oder einer Netzwerkentwicklung bedacht um Schwachstellen zu vermeiden. Mit diesem Konzept werden Geräteidentitäten erstellt und die Datenintegrität ebenso geschützt wie die Kommunikationsprozesse. So arbeiten IoT-Nutzer, seien…

NEWS | TRENDS SECURITY | TRENDS INFRASTRUKTUR | TRENDS CLOUD COMPUTING | TRENDS GESCHÄFTSPROZESSE | TRENDS SERVICES | TRENDS 2019 | STRATEGIEN

IT-Trends des Jahres 2019: DSGVO-Compliance, Privacy by Design, Multi-Faktor-Authentifizierung, BYOx-Security und Security-Automation

Studie: Digitalisierung ausbaufähig, intelligente Technologien im Kommen. Ihren Erfolg bei der Digitalisierung stufen Unternehmen in Deutschland, Österreich und der Schweiz wie im Vorjahr durchschnittlich als mittelmäßig ein [1]. Angesichts der großen Anstrengungen in diesem Bereich und der hohen Ausgaben für die Digitalisierung ist diese Bilanz ernüchternd. Als technologischer Trend zeigt sich, dass mehr als zwei…

NEWS | IT-SECURITY | PRODUKTMELDUNG

Checkmarx ist Leader im Gartner Magic Quadrant für Application Security Testing 2021

Checkmarx, Anbieter entwicklerzentrierter Application-Security-Testing-Lösungen, gibt bekannt, dass das Unternehmen im Gartner Magic Quadrant for Application Security Testing 2021 im vierten Jahr in Folge als »Leader« eingestuft wurde. Im Report würdigt Gartner Checkmarx für die ganzheitliche Vision und die hohe Umsetzungskompetenz im Markt für das Application Security Testing (AST). Laut den Autoren des Reports »hat…

AUSGABE 3-4-2021 | NEWS | INDUSTRIE 4.0 | INFRASTRUKTUR | LÖSUNGEN

Industrie 4.0: Additive Fertigung in der Möbelindustrie – Kundenindividuelles Design, Arbeitsschritte zusammenlegen, Arbeitsplätze zurück holen

In der »Additive Fertigung« (AF), umgangsprachlich auch 3D-Druck genannt, wird eine 3D-Datei eines Objekts erstellt und konvertiert in eine für das additive Fertigungssystem verständliche Sprache, an ein additives Fertigungssystem gesendet und ausgedruckt. Mit Großraumdruckern können kundenindividuelle Möbel gedruckt, die Digitalisierung von der Entwicklung bis zur Herstellung mit konsistenten einheitlich strukturierten Stammdaten bis hinein in die Web-Applikationen geführt werden.

NEWS | IT-SECURITY

E-Health-Apps schon jetzt ohne Security-Risiken und -Nebenwirkungen

Derzeit erleben wir einen Boom von E-Health-Apps. Manche Apps begleiten Patienten bei bestimmten Krankheiten, informieren und bieten Unterstützung, andere Apps helfen beim Abnehmen, beim Training oder dienen als Kommunikationsmittel zwischen Krankenkassen und Kunden. Demnächst wird es auch das E-Rezept und die elektronische Patientenakte geben. Was all diese Apps gemeinsam haben, ist die Notwendigkeit eines Höchstmaßes…

NEWS | DIGITALE TRANSFORMATION | INFRASTRUKTUR | LÖSUNGEN | SERVICES | AUSGABE 1-2-2021

Datacenter-Services, Cloud-Solutions, Cyber- / Data-Security, Managed Services – Die Basis für die digitale Transformation

Das Jahr 2020 hatte für IT-Dienstleister einiges an Herausforderungen parat. Das ist Grund genug für »manage it« sich mit dem Systemhaus MTI Technology auszutauschen, das zudem seit Mitte des Jahres zur Ricoh Gruppe gehört. Im Gespräch mit dem MTI-Geschäftsführer Michael Babylon haben wir das Jahr 2020 reflektiert und ein paar Prognosen für das Jahr 2021 besprochen.

NEWS | IT-SECURITY

»Boundless Security«

Die durch die Pandemie ausgelöste Digitalisierungswelle und der vermehrte Home-Office-Einsatz der Mitarbeiter benötigen bestmögliche Absicherung durch ineinandergreifende IT-Security-Lösungen, denn durch die steigende Vernetzung gibt es immer mehr Einfallstore ins Netzwerk, die geschützt werden müssen. »Boundless Security« bietet einen grenzenlosen Sicherheitsansatz mit dem SonicWall ihre Kunden über alle wichtigen Angriffsvektoren hinweg schützen will, inklusive zentralem Management…

NEWS | IT-SECURITY | STRATEGIEN

Vertraue niemandem: Das Zero-Trust-Security-Modell

Mit der steigenden Bedrohungslandschaft und erhöhten Anforderungen an die Datensicherheit hat das Zero-Trust-Security-Modell bei Unternehmen deutlich an Popularität gewonnen. Die meisten traditionellen Ansätze der Netzwerksicherheit konzentrieren sich auf starke Schutzmaßnahmen gegen unerlaubten Zugang. Deren tendenzielle Schwäche ist jedoch das Vertrauen, welches User und Entitäten automatisch genießen, sobald sie sich im Netzwerk befinden. Denn gelingt es…

NEWS | IT-SECURITY | KOMMUNIKATION

Der Emotet-Erfolg und der SolarWinds-Angriff: Der Security-Wettlauf geht weiter

Cybersecurity ist immer ein Wettlauf: Mal haben die »Guten« die Nase vorn, dann wieder die »Bösen«. Vor Kurzem konnten Ermittler einen spektakulären Erfolg feiern und die Infrastruktur des Emotet-Botnetzes zerschlagen. Das BKA und die Zentralstelle zur Bekämpfung der Internetkriminalität (ZIT) hatten die groß angelegte, internationale Aktion gemeinsam mit Strafverfolgungsbehörden aus den Niederlanden, der Ukraine, Litauen,…

NEWS | INFRASTRUKTUR | IT-SECURITY

Welche Lehren kann man aus Corona-Pandemie für die OT-Security ziehen?

Über kaum ein Thema wird derzeit gesprochen, ohne dass früher oder später nicht auf irgendeine Weise die Coronavirus-Pandemie erwähnt wird. Sie beherrscht unser Leben auf vielfältige Weise. Doch natürlich muss das Leben weitergehen, die Wirtschaft weiter funktionieren – jedoch nicht wie gewohnt. So waren etwa Unternehmen gefordert, ihre Geschäftsmodelle zu überprüfen und sich daran zu…

NEWS | GESCHÄFTSPROZESSE | LÖSUNGEN

Die niederländische Designmarke Fatboy trotzt der Corona-Krise

Transparenz und übersichtliche Analyse-Dashboards ermöglichen Fokussierung nicht nur in turbulenten Zeiten. Fatboy trotzt der Krise und meistert Corona-bedingte Nachfrageschwankungen mit Bestandsoptimierungslösung Slim4. Ein unerwarteter Anstieg der Nachfrage an Lifestyle-Produkten in Kombination mit Pandemie-bedingten Engpässen bei den Lieferanten stellten eine große Herausforderung dar, die das Unternehmen mithilfe der fortschrittlichen Bestandsoptimierungslösung Slim4 meistert. Die Niederländer waren gerade…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

5 Prognosen für das Cybersecurity-Jahr 2021

Die Corona-Pandemie wird das Cybersecurity-Jahr 2021 weitgehend bestimmen, so die Vorhersage der Sicherheitsexperten von Imperva. Cyberkriminelle profitieren von der unsicheren und herausfordernden Lage für Unternehmen und versuchen vehement, die Pandemie für sich zu nutzen – der Schutz ihrer Daten muss für Unternehmen in 2021 daher an erster Stelle stehen. Des Weiteren öffnet der fortschreitende Ausbau…

NEWS | IT-SECURITY | STRATEGIEN | TIPPS

Security-Praxistipps: Sechs DevSecOps-Metriken für DevOps- und Sicherheitsteams

Mitarbeiter im DevOps-Team bekommen leicht das Gefühl, dass das Sicherheitsteam dazu da ist, ihnen die Arbeit schwerer zu machen. Sicherheitsfachkräfte haben vielleicht das Gefühl, dass DevOps ihre Prioritäten nicht teilt und die Sicherheit nie so ernst nehmen wird, wie sie es gerne hätten. Glücklicherweise muss das nicht so sein. Durch das Festlegen und Verfolgen gemeinsamer…

NEWS | IT-SECURITY | AUSGABE 11-12-2020 | SECURITY SPEZIAL 11-12-2020

DevSecOps – Security in DevOps-Geschwindigkeit

Warum sind Sicherheit und Agilität keine Gegensätze und wie wird DevOps mit den richtigen Werkzeugen zu DevSecOps?

NEWS | IT-SECURITY | AUSGABE 11-12-2020 | SECURITY SPEZIAL 11-12-2020

Das Einmaleins der Cybersicherheit – Digitalisierung ja, aber zu wenig IT-Security

Nach der erzwungenen Digitalisierung durch die Cornona-Pandemie fehlt es vielen Organisationen nach wie vor an solidem Endpunktschutz und der Security Awareness der Mitarbeiter im Home Office.

NEWS | PRODUKTMELDUNG

Checkmarx stellt Application Security Testing im AWS Marketplace bereit und erlangt die AWS DevOps Kompetenz

Listing und Zertifizierung positionieren Checkmarx als flexiblen und verlässlichen Partner für Unternehmen, die einfach sichere Software entwickeln wollen. Checkmarx, Anbieter von Software-Security-Lösungen für DevOps, hat zwei wichtige Meilensteine in der Zusammenarbeit mit Amazon Web Services (AWS) erreicht: Checkmarx stellt seine Software-Security-Lösungen ab sofort über den AWS Marketplace bereit und erlangt darüber hinaus den AWS DevOps…

NEWS | IT-SECURITY

Cybersecurity Month: Sicherheit betrifft uns alle – auch von zuhause aus

Der diesjährige Cybersecurity Month ist ein ganz besonderer: Die Pandemie zwang einen Großteil der Menschen, sich schnell an die neue Remote-Work-Umgebung anzupassen und ein stärkeres Bewusstsein für Cybersicherheit zu entwickeln. Zum Cybersecurity Month 2020 macht das Aachener IT-Sicherheitsunternehmen Utimaco auf die Bedeutsamkeit von Cyber- und Informationssicherheit sowie auf das Grundprinzip der geteilten Verantwortung aufmerksam. …

NEWS | INTERNET DER DINGE | IT-SECURITY

Maschinelles Lernen für bessere Security: Sieben wichtige Erkenntnisse zur IoT-Sicherheit

Unternehmen von heute bewegen sich mit großer Geschwindigkeit in Richtung digitaler Transformation. Die Definition ihres Netzwerks ändert sich dabei ständig – mit Hybrid-Clouds, IoT-Geräten und jetzt auch Heimarbeitsplätzen. Angesichts des wachsenden Datenverkehrs am »Rand« des Netzwerks (Edge) steigt auch das Sicherheitsrisiko, verbunden mit häufigen, schweren und ausgeklügelten Cyberangriffen – wie Palo Alto Networks beobachtet. Um…

NEWS | IT-SECURITY | SECURITY SPEZIAL 7-8-2020

Endpoint-Management- und Security-Plattform – Wenn IT-Resilience zum Risikofaktor wird

Um ihre Organisation DSGVO-gerecht zu führen, investieren Unternehmen immense Summen. Werden allerdings grundlegende Prinzipien der IT-Hygiene vernachlässigt, ist dieser Aufwand umsonst. Insbesondere die Endpoint Security spielt hier eine tragende Rolle.

NEWS | IT-SECURITY | AUSGABE 5-6-2020 | SECURITY SPEZIAL 5-6-2020

Cyber-Security-Management-Systeme – »Der fahrende Computer ist ein interessantes Ziel für Hacker«

Die Hersteller von modernen Automobilen müssen die IT-Sicherheit ganzheitlich angehen und alle Security-Maßnahmen für sämtliche Bereiche des digitalen Fahrzeugs und des Backends umsetzen und diese verknüpfen.

NEWS | IT-SECURITY | STRATEGIEN

Datenschutz – Zunehmende DSGVO-Geldbußen rücken »Privacy by Design« ins Interesse

Der Datenschutz hat sich seit der Einführung der Datenschutzgrundverordnung (DSGVO) in der Europäischen Union im Jahr 2018 zu einem der heißesten Themen in den Vorstandsetagen entwickelt. Einige Unternehmen haben dennoch immer noch damit zu kämpfen, die richtigen Strategien zum Schutz der Daten ihrer Kunden zu finden, wie Palo Alto Networks beobachtet. Die DSGVO gibt…

TRENDS 2020 | NEWS | TRENDS SECURITY | TRENDS KOMMUNIKATION | IT-SECURITY

Mobile Security offenbart entscheidende Rolle der eSIM-Technologie für das IoT

Die neue Studie im Auftrag von G+D Mobile Security zeigt: eSIM-Technologie ist einer der zentralen Enabler des IoT. Von Smartphones, Tablets und Wearables über Verkaufsterminals und Smart Meters bis hin zu Connected Cars: Das IoT ist die größte Maschine, die die Menschheit jemals erschaffen hat – und sie wird täglich größer. Welche Rolle eSIM-Technologie dabei…

NEWS | BUSINESS PROCESS MANAGEMENT | INDUSTRIE 4.0 | IT-SECURITY | STRATEGIEN | TIPPS

OT-Security: Wo soll man anfangen?

Fünf Maßnahmen zum Schutz der Operational Technology. Die Operational Technology (OT) war lange strikt getrennt vom IT-Netzwerk und dank proprietärer Protokolle und veralteter Technologien vergleichsweise sicher vor Cyberangriffen. Mit der zunehmenden Verbreitung von IoT wachsen die beiden Welten immer stärker zusammen und geraten damit ins Visier von Hackern. NTT Ltd.’s Security Division nennt fünf Maßnahmen…

NEWS | INDUSTRIE 4.0 | INTERNET DER DINGE | IT-SECURITY

Cybersecurity im Kontext von Industrie 4.0: Herausforderungen und Lösungen der Cloud- und IoT-Sicherheit

In der vernetzten Industrie 4.0 wird Cloud-Sicherheit zum Rückgrat des Internets der Dinge. Cloud Computing und das Internet der Dinge sind zwei Technologien, die zu Industrie 4.0 gehören. Martin Schauf, Senior Manager Systems Engineering bei Palo Alto Networks, erörtert die Herausforderungen bei der Sicherung von Cloud und IoT, wenn es darum geht, die Umstellung auf…

TRENDS 2020 | NEWS | TRENDS SECURITY | IT-SECURITY

Cyber-Security: Sicherheitsprognosen für das Jahr 2020

Die Sicherheitsforscher von Malwarebytes geben ihre Sicherheitsprognosen für das Jahr 2020 bekannt. Dabei prognostizieren die Experten zunehmende Gefahren für Unternehmen durch Ransomware-Angriffe, erwarten vermehrt Exploit-Kit-Aktivitäten und VPN-Skandale. Im Folgenden werden sechs Sicherheitsprognosen vorgestellt und in die Entwicklungen der jüngsten Zeit eingeordnet. Ransomware-Angriffe auf Unternehmen und Regierungen werden dank neu gefundener Schwachstellen zunehmen. Bereits…

NEWS | TRENDS SECURITY | TRENDS 2019 | IT-SECURITY

IT-Profis unterschätzen Endpoint Security häufig

Kritische Geräte wie PCs und Drucker sind weiterhin eine Sicherheitslücke. Nur bei einem von drei Unternehmen ist Endpoint Security ein zentraler Bestandteil der eigenen Cyber-Security-Strategie. Gerade einmal 28 Prozent der Unternehmen decken Sicherheit in ihren Anforderungskatalogen ab. Bei fast der Hälfte aller Unternehmen sind Drucker nicht Teil der Endpoint Security – für 62 Prozent bieten…

NEWS | TRENDS SECURITY | TRENDS 2019 | IT-SECURITY

Cyber-Security-Risiken werden größer

Studie von Deloitte und dem Institut für Demoskopie Allensbach beleuchtet zum neunten Mal die Cyber-Risiken in Deutschland. Nach Einschätzung von Top-Entscheidern aus Politik und Wirtschaft haben die Gefahren erneut zugenommen: Erstmals wird die Manipulation der öffentlichen Meinung durch Fake News als höchstes Sicherheitsrisiko für die Bevölkerung eingestuft. Cyber-Risiken für Unternehmen steigen: 28 Prozent werden täglich…

NEWS | TRENDS SECURITY | TRENDS 2019 | IT-SECURITY

IT-Security: Angreifer tarnen sich immer besser

Cyberkriminelle nutzen vermehrt Ausweichstrategien und Antianalysen; Fortinet Threat Landscape Index erreicht bisher höchsten Stand. Die Ergebnisse des vierteljährlichen Global Threat Landscape Report zeigen, dass Cyberkriminelle weiterhin nach immer neuen Schwachstellen auf der gesamten digitalen Angriffsfläche von Unternehmen suchen. Mit Ausweich- und Antianalyseverfahren werden ihre Ansätze dabei immer ausgefeilter. Zudem hat der Threat Landscape Index in diesem…

NEWS | IT-SECURITY | KOMMENTAR | TIPPS

Cyber-Security: So vermeiden Unternehmen ihr eigenes »Baltimore«

Die amerikanische Stadt Baltimore steht wegen einer Windows-Sicherheitslücke still. Um sich gegen Cyberangriffe zu wehren, ist das rechtzeitige Installieren von Patches und Updates wichtig. Vor unbekanntem Schadcode schützt es allerdings nicht. Applikations-Isolation mit Hilfe von Micro-Virtualisierung ist die bessere Lösung, findet Jochen Koehler, Regional VP Sales Europe beim Sicherheitsanbieter Bromium. Ransomware ist eine perfide Kryptografie-Anwendung:…

NEWS | PRODUKTMELDUNG

MailStore V12: Security auf neuem Level und vereinfachte Archivierung von Cloud-Services

Die MailStore Software GmbH, der deutsche Spezialist für rechtssichere E-Mail-Archivierung, veröffentlicht heute Version 12 seiner Software. Nutzer von MailStore Server und der MailStore Service Provider Edition (SPE) profitieren von einer erhöhten Sicherheit durch leichtere Handhabung sowie von einer vereinfachten Möglichkeit, Journal-E-Mails von Cloud-Diensten, wie zum Beispiel Microsoft Office 365, mit Hilfe des MailStore Gateways zu…

NEWS | LÖSUNGEN | AUSGABE 3-4-2019

UI/UX-Design-Grundsätze machen auch BPM-Tools attraktiv – Das Runde im Eckigen

Kann man über die Nutzbarkeit von Softwareprogrammen reden, ohne gleich den warnenden Zeigefinger des Nutzers zu sehen, diese müsse sich deutlich verbessern? User Experience Design ist der spannende Prozess hin zu leicht verständlicher und schnell benutzbarer Software unter den gebotenen technischen Möglichkeiten und unter der Einhaltung definierter beziehungsweise empirisch entstandener Standards und Styleguides. Dabei ist die Mensch-Computer-Interaktion das wissenschaftliche Fundament, und im Kern soll das Nutzererlebnis beziehungsweise die User Experience auf allen Ebenen optimal stimuliert werden. Dem Nutzer gefällt, was einfach zu bedienen und schön anzusehen ist.

NEWS | TRENDS SECURITY | BUSINESS PROCESS MANAGEMENT | DIGITALISIERUNG | EFFIZIENZ | IT-SECURITY | KOMMUNIKATION | LÖSUNGEN | SERVICES | STRATEGIEN | TIPPS

Erfolgsfaktoren für Security-Manager

Die gestiegenen Anforderungen haben eine lähmende Wirkung auf Security-Manager. Wie können Security-Manager wieder handlungsfähig werden? Relevant sind hierbei insbesondere folgende Fragen: Was besitzt Priorität? Auf welche Herausforderung könnte man stoßen? Was ist machbar? »Schon wenige Key-Practices können dazu beitragen, Herausforderungen zu meistern,« erklärt Katell Thielmann, Research Vice President bei Gartner. »Zuerst ist es wichtig,…

NEWS | BUSINESS PROCESS MANAGEMENT | CLOUD COMPUTING | INFRASTRUKTUR | IT-SECURITY | LÖSUNGEN | RECHENZENTRUM | STRATEGIEN

Hyperkonvergenz, Virtualisierung und Security: Weniger ist mehr

Die Vorteile von Hyperkonvergenz und Virtualisierung im Security-Management nutzen. Das Hauptziel der Virtualisierung – nach wie vor einer der treibenden Trends im Rechenzentrum – ist das Minimieren der Betriebskosten bei gesteigerter Leistung und Effektivität. Das Aufkommen des Software-Defined Data Centers (SDDC) und von hyperkonvergenter Infrastruktur (HCI) mit einer zusätzlichen Abstraktionsebene, ermöglicht zudem eine schnellere Bereitstellung…

NEWS | TRENDS SECURITY | IT-SECURITY | STRATEGIEN | TIPPS

Industrial Security – Cybersicherheit auch im Mittelstand

Hochgradig vernetzte Produktionsabläufe, intelligente Maschinen, eine sich selbst steuernde Fertigung: Industrie 4.0 ist längst keine Zukunftsvision mehr. Dieses Erfolgsmodell der Digitalisierung kann nur dauerhaft gewinnbringend sein, wenn die vernetzten Abläufe gegen Angriffe aus dem Cyberraum geschützt sind. Auf dem 21. Cybersicherheitstag der Allianz für Cybersicherheit haben das Bundesamt für Sicherheit in der Informationstechnik (BSI) und…

NEWS | IT-SECURITY | LÖSUNGEN | RECHENZENTRUM | STRATEGIEN | TIPPS

Sieben Möglichkeiten für Security-Verantwortliche, um mit Spectre und Meltdown fertig zu werden

Führungskräfte im Bereich Security- und Risikomanagement müssen einen ausgewogenen Ansatz verfolgen, um dieses neue Ausmaß gefährlicher Schwachstellen zu bewältigen. Laut dem IT-Research und Beratungsunternehmen Gartner müssen Security- und Risikomanagement-Verantwortliche pragmatisch und fokussiert auf die anhaltenden Bedrohungen reagieren, die von einem völlig neuen Ausmaß bei den Schwachstellen ausgehen. »Spectre« und »Meltdown« sind die Code-Namen für die…