Illustration: Absmeier ImaArtist

Die verstärkte Remote-Arbeit hat, neben weiteren Variablen, die Cloud-Adaption von Unternehmen stark beschleunigt. Für viele Organisationen ist eine verteilte Belegschaft mit Optionen wie Home Office und Arbeiten von überall aus mittlerweile zu einem Teil der Unternehmenskultur geworden, der auch über die Pandemie hinaus Bestand haben wird.

Dieser Wandel Richtung New Work erfordert jedoch eine Umstellung auf neue Richtlinien und Sicherheitstools, die für den modernen Remote-Arbeitsplatz geeignet sind. Endpoint-Protection-Services müssen, wenn sie es nicht schon sind, auf Cloud Services umgestellt werden, um den Schutz von Daten im gesamten Unternehmen zu gewährleisten. Aufgrund dieser Verlagerung sollten Sicherheitsverantwortliche auch die Richtlinien für Datensicherheit, Disaster Recovery und Backup überdenken, um sicherzustellen, dass sie für eine Remote-Umgebung noch angemessen sind.

Dabei bietet der Umstieg auf Cloud Services erhebliche Vorteile im Vergleich zu On-Premises-Lösungen. Im Folgenden ein Überblick, wie Unternehmen durch den Weg in die Cloud von mehr Agilität, Skalierbarkeit, Kostenreduktion sowie einer verbesserten Sicherheitslage profitieren können.

Agilität, Skalierbarkeit, Serviceverfügbarkeit und Geschwindigkeit

Das Festhalten an Legacy-Software kann im Zuge der digitalen Transformation eines Unternehmens zu Nachteilen führen. Denn restriktive Sicherheitsrichtlinien, die auf den physischen Räumlichkeiten eines Unternehmens basieren, können die Produktivität der Mitarbeiter behindern. Zudem sind Lösungen, die zum Blockieren von Endpunkt-Bedrohungen wie Malware und Exploits in lokalen Netzwerken eingerichtet wurden, nicht sinnvoll, wenn Benutzer nicht im Büro arbeiten.

Die Beseitigung von veraltetem Code und Legacy-Plattformen stärkt die Sicherheitsposition des Unternehmens, da veraltete, vor Ort installierte Systeme oft ein attraktives Ziel für Hacker sind. Bezüglich Cyberangriffen sind Cloud-Dienste zwar kein Allheilmittel, jedoch betrafen laut des 2020 Verizon Data Breach Investigations Reports 70 Prozent der Sicherheitsverstöße im letzten Jahr lokale Umgebungen, während nur 24 Prozent auf Cloud-Ressourcen entfielen.

Cloud-basierte Dienste sind auch besser gerüstet, wenn es um die Integration neuer, aufstrebender Technologien und Standards geht. Bei On-Premises-Lösungen können Unternehmen nur so viel neue Technologie einbinden, bis Sicherheitsteams eine neue Infrastruktur installieren müssen. Durch Investitionen in die Cloud können Unternehmen ihre Effizienz steigern und Kosten senken. Für kleine Unternehmen, die expandieren möchten, können sich die in Cloud-Lösungen enthaltenen Technologien wie beispielsweise KI und Machine Learning besonders wertvoll erweisen, wenn es an der Zeit ist, zu skalieren.

Erschwinglichkeit

Wartung, Sicherheit und Updates, Strom, Platz – wenn Unternehmen eine On-Premises-Infrastruktur kaufen, gehört sie zwar ihnen; ohne einen Drittanbieter fallen jedoch auch alle damit verbundenen Kosten auf den Eigentümer zurück. Durch den Wechsel in die Cloud kann ein Unternehmen nicht nur den Stromverbrauch und den Platzbedarf reduzieren, sondern auch Ressourcen einsparen, die für den Kauf teurer Computer-Hardware oder die Durchführung von Software-Updates vorgesehen sind.

Apropos Updates: Die Cloud kann ein Unternehmen auch davor bewahren, zusätzliches Personal für die Wartung der Infrastruktur vor Ort einstellen zu müssen. Da Software-as-a-Service- und Platform-as-a-Service-Unternehmen die Kosten für die Wartung und Aufrüstung von Rechenzentren und Systemen übernehmen, können Unternehmen, die in die Cloud wechseln, auch die Ausgaben für die Softwareentwicklung und -bereitstellung, die durch die Einrichtung entstehen, reduzieren.

Sicherheit

Während es anfänglich gemischte Gefühle zur Sicherheit in der Cloud gab, ist die Nutzung mindestens einer Form von Cloud-Infrastruktur für Unternehmen heutzutage üblich. Laut einer kürzlich von IBM durchgeführten Umfrage gaben mehr als 150 Führungskräfte in Unternehmen an, dass sie in den nächsten drei Jahren die meisten ihrer Nicht-Cloud-Anwendungen, nämlich 75 Prozent, in Cloud-Umgebungen migrieren wollen.

Einer der Gründe für diese Akzeptanz ist die Annahme, dass Daten, die in einer Cloud-Umgebung gespeichert sind, im Vergleich zu Daten in lokalen Rechenzentren sicherer sind. Cloud-Anbieter verfügen in der Regel über robustere Cybersicherheitsmaßnahmen, um sensible Daten zu schützen. Es liegt in der alleinigen Verantwortung eines Cloud-Anbieters, die Datenintegrität seiner Kunden zu gewährleisten und dafür zu sorgen, dass seine Systeme auf dem neuesten Stand der Sicherheit sind. Zu diesem Zweck müssen Cloud-Security-Anbieter auch sicherstellen, dass die Daten konform und auf dem neuesten Stand sind, was ebenfalls zur Risikominimierung beiträgt.

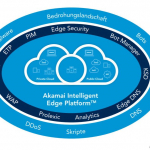

Verbesserte allgemeine Sicherheitslage

Durch die richtigen Komponenten ergänzt, können die Vorteile der Cloud einem Unternehmen helfen, eine robustere Cloud-Sicherheitslage aufrechtzuerhalten. Die richtigen Richtlinien, Technologien, Anwendungen und Kontrollen helfen Unternehmen, externe und interne Bedrohungen abzuwehren, wertvolle Daten wie geistiges Eigentum zu schützen sowie die dringend benötigte Transparenz zu schaffen, die Organisationen Einblick in die Anwendungen und Software in ihrer Umgebung gibt. Durch mehr Sicherheit, Agilität, Skalierbarkeit und Geschwindigkeit gewinnen Unternehmen im Gegenzug mehr Zeit und Flexibilität für ihre Mitarbeiter. In der kürzlich von Cisco durchgeführten CISO-Benchmark-Studie stimmten 93 Prozent der CISOs zu, dass die Verlagerung der Sicherheit in die Cloud die Effizienz des Unternehmens erhöht hat, sodass sich ihre Sicherheitsteams auf andere wichtige Bereiche konzentrieren können.

Der Umstieg auf die Cloud kann eine starke Veränderung sein. Sobald Unternehmen jedoch die Weichen für den sicheren Wechsel in die Cloud gestellt haben, können sie die Vorteile der Wolke, insbesondere im Vergleich zu On-Premises-Lösungen, voll ausschöpfen.

Tim Bandos, Chief Information Security Officer bei Digital Guardian

1118 Artikel zu „Sicherheit Wolke“

NEWS | CLOUD COMPUTING | IT-SECURITY | SERVICES

Wächter in den Wolken: Datensicherheit in der Cloud

Cloud Services bieten Unternehmen heute eine kostengünstige und flexible Alternative zu teurer, lokal implementierter Hardware. Vorteile wie hohe Skalierbarkeit, Leistung und Effizienz sowie reduzierte Kosten liegen auf der Hand, sodass immer mehr Unternehmen ihre Anwendungen und Daten in die Cloud migrieren. Sensible Daten wie personenbezogene Informationen, Geschäftsgeheimnisse oder geistiges Eigentum sind jedoch neuen Risiken ausgesetzt.…

NEWS | VERANSTALTUNGEN | AUSGABE 11-12-2019 | SECURITY SPEZIAL 11-12-2019

it-sa 2019 – Sicherheit bis in die Wolken

Am 10. Oktober war der letzte Tag der mit Abstand wichtigsten IT-Security-Messe Europas, der it-sa. Zum elften Mal trafen sich Aussteller aus aller Welt in Nürnberg, um interessierten Fachbesuchern neueste Produkte und Trends aus der IT-Sicherheit vorzustellen. In erstmals vier Hallen fanden sich insgesamt 753 Aussteller zusammen, um 15 632 Fachbesucher an ihren Ständen zu begrüßen. Wie auch in den letzten Jahren stammte das Publikum aus aller Welt. Besonders bei internationalen Besuchern ist die Messe beliebter geworden. Gut besuchte Hallen, interessierte Besucher und nicht zuletzt engagierte Aussteller hinterließen einen insgesamt äußerst positiven Gesamteindruck bei allen Beteiligten.

NEWS | CLOUD COMPUTING | EFFIZIENZ | IT-SECURITY | SERVICES

Intelligente Wolkenwächter: Datenzentrierte Sicherheit mit CASBs

Nicht nur die DSGVO macht es deutlich: In Zukunft stehen die Daten im Zentrum der IT-Sicherheitsstrategie. Dieser Strategiewechsel gestaltet sich für einige Unternehmen angesichts der wachsenden Migration in die Cloud als schwierig, da zu jeder Zeit sowohl der Überblick als auch die Kontrolle über sämtliche erhobenen Daten gefordert ist. Um diese Herausforderung meistern zu können,…

BUSINESS | CLOUD COMPUTING | FAVORITEN DER REDAKTION | INFRASTRUKTUR | IT-SECURITY | AUSGABE 3-4-2018

Missverständnisse bei der Cloud-Sicherheit – Nicht aus allen Wolken fallen

NEWS | TRENDS SECURITY

Trends der RSA Conference 2021 – Was die Cybersicherheitsexperten beschäftigt

Die Themeneinreichungen für die RSA Conference 2021 machen sehr gut deutlich, was Cybersicherheitsexperten in den nächsten zwölf Monaten als ihren Schwerpunkt sehen. Palo Alto Networks veröffentlicht eine Auswahl der wichtigsten Trends in diesem Jahr: Ransomware-Angriffe: Es ist wenig überraschend, dass Ransomware weiterhin stark im Fokus steht. Die Angriffe werden immer raffinierter und…

AUSGABE 5-6-2021 | SECURITY SPEZIAL 5-6-2021 | NEWS | CLOUD COMPUTING

Hohe Komplexitätsanforderungen der Cloud führen zu häufigen Sicherheitsfehlern – Firewall-Fehlkonfigurationen

Das Scheitern klassischer Netzwerksicherheitstechnologien in hybriden Multicloud-Umgebungen lässt sich beziffern. Marktforschungen zufolge gehen 99 Prozent der Firewall-Verstöße auf falsch konfigurierte Sicherheitsrichtlinien zurück. Was sind die häufigsten Fehler bei der Konfiguration und wie lassen sie sich vermeiden?

AUSGABE 5-6-2021 | SECURITY SPEZIAL 5-6-2021 | NEWS | IT-SECURITY

TÜV SÜD und die Charter of Trust – Gemeinsam für mehr Cybersicherheit

NEWS | IT-SECURITY | WHITEPAPER

Cybersicherheit: Vier Eckpfeiler zur Absicherung digitaler Innovationen in der Produktion

Heute ist nahezu jeder stark digitalisierte oder automatisierte Industriezweig mit dem Risiko einer Cyberbedrohung konfrontiert. Ein gutes Beispiel, dass die möglichen Auswirkungen auf eine Lieferkette in der Fertigung zeigt, ist die Halbleiterbranche. Ein Cyberangriff auf eine Halbleiter-Fertigungsstätte (Fab) kann in weniger als einem Tag Schäden von mehreren Millionen Euro verursachen. TXOne Networks, Spezialist für OT-Sicherheitslösungen,…

NEWS | IT-SECURITY | LÖSUNGEN

Mehr Sicherheit im Finanzsektor – Jetzt und zukünftig

Die Branche der Banken und Finanzdienstleister steht unter Dauerbeschuss. Sei es durch gezielte Cyberangriffe, nationalstaatlich gesponsert, durch Gruppen von ambitionierten Angreifern oder einzelne Kriminelle. Das verwundert nicht, haben doch diese Ziele in punkto Risiken, Reputation und Wert am meisten zu bieten. Allerdings gehören sie auch zu der Art von Zielen, die gemeinhin am besten…

NEWS | IT-SECURITY | AUSGABE 3-4-2021 | SECURITY SPEZIAL 3-4-2021

Zukunftssichere Absicherung der IT-Infrastruktur – Gleiche Sicherheit für alle Nutzer

Datenmissbrauch, Identitätsdiebstahl und Datenlecks sind für Unternehmen nicht nur sehr kostenintensiv, sie gefährden auch die sensiblen Beziehungen zu Kunden und Geschäftspartnern. Potenzielle Sicherheitslücken sind dabei nicht selten auf die Kompromittierung privilegierter Benutzerkonten zurückzuführen. Denn vielerorts wird die Vergabe und Kontrolle von IT-Berechtigungen nicht zufriedenstellend gelöst.

NEWS | IT-SECURITY | AUSGABE 3-4-2021 | SECURITY SPEZIAL 3-4-2021

Hauptaugenmerk auf Sicherheit – Der neue Sicherheitsmaßstab beim Scannen

Im letzten Jahr wurden so viele Cyberattacken wie noch nie davor registriert. Das hat sicherlich mit dem schnellen Umzug von Mitarbeitern ins Home Office zu tun, wo das Thema Sicherheit unterschätzt wurde. Doch Cyberkriminelle sind stets auf der Suche nach Sicherheitslücken im Netzwerk, um Geräte aller Art angreifen zu können. Kodak Alaris hat sich diesem Problem angenommen, weshalb ihre neuen Scanner der Kodak S3000-Serie Sicherheitsfunktionen bieten, die vor Hackern schützen und die Einhaltung von Compliance vereinfachen beziehungsweise automatisieren.

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

IoT- und IIoT-Sicherheitsanforderungen: Die wachsende Zahl vernetzter Geräte erhöht die Anforderungen an industrielle Sicherheit

Fast alle Sicherheitsexperten haben Bedenken hinsichtlich der Risiken von IoT- und IIoT-Geräten in ihrem Netzwerk. Tripwire, Inc., Anbieter von Sicherheits- und Compliance-Lösungen für Unternehmen und Industrie, stellt die Ergebnisse einer neuen Umfrage vor. Die Studie wurde von Dimensional Research im Auftrag von Tripwire in diesem Monat durchgeführt und bewertet die Sicherheit von vernetzten Geräten…

NEWS | IT-SECURITY | TIPPS

Sechs Ideen, um die IT-Sicherheit aktiver in Arbeitsprozesse einzubinden

Die IT-Sicherheit ist quasi ein Dauerbrenner auf der Prioritätenliste von Unternehmen. Laut Angaben von Statista sollen sich die Ausgaben hierfür im Jahr 2021 auf rund 5,7 Milliarden Euro belaufen.(i) Doch obwohl 70 Prozent der IT-Sicherheitsverantwortlichen in Deutschland bewusst ist, dass der Faktor Mensch und mangelndes Sicherheitsbewusstsein eines der größten Risiken für Unternehmen darstellt, sparen 77…

NEWS | IT-SECURITY | STRATEGIEN

Sicherheitsinitiativen: Warum eine operationszentrierte Strategie?

IT-Teams sind nicht selten gezwungen, ihr Unternehmen aus einer siloartigen Infrastruktur heraus gegen Cyberangriffe zu verteidigen. Das liegt daran, dass das verfügbare Sicherheitsarsenal größtenteils aus Tools besteht, die für den Schutz ganz bestimmter Systeme und Anwendungen entwickelt wurden. Mit anderen Worten: Die eine Lösung wird eingesetzt, um Cloud-Workloads abzuschotten, während sich eine andere primär darauf…

NEWS | IT-SECURITY

Datenschätze regelkonform schützen: Management von Datenbank-Sicherheit und Compliance

Die nahezu flächendeckende Digitalisierung von Wirtschaft und Gesellschaft und nicht zuletzt die Covid-19-Krise haben die Anforderungen an die Datenbank-Sicherheit und Compliance erheblich verschärft. Compliance und Sicherheit sind zwei eng miteinander verbundene Konzepte, die sich auf alle Datenbanken auswirken, die personenbezogene und andere sensible Daten speichern. Heutzutage umfasst die Datenbank-Sicherheit Vorkehrungen für den Schutz personenbezogener Daten;…

NEWS | IT-SECURITY | WHITEPAPER

Kostenloses E-Book zu Cybersicherheit: 20 Begriffe, die jeder kennen sollte

Eine Studie von NordVPN, dem Cybersicherheitsdienst, zeigt, dass nur 8 % der Deutschen wissen, wie sie sich online schützen können. Dabei sagen 87 % der Befragten, dass sie ihre Internet-Aktivitäten gerne privat halten würden. Digitale Sicherheit wird von den Deutschen in jedem Fall priorisiert. Um diesem Bedürfnis nach Cyberwissen zu begegnen, erstellte NordVPN ein…

NEWS | IT-SECURITY | WHITEPAPER

Sicherheitsstrategie: Abwehr der zehn größten Risiken

Zuerst einmal machen wir Schluss mit einem häufigen Missverständnis hinsichtlich der Open Web Application Security Project (OWASP) Top 10: Auch wenn einige Sicherheitsanbieter dies behaupten, es handelt sich dabei nicht um eine Checkliste von Angriffsvektoren, die Sie mit einer Web Application Firewall (WAF) blockieren können. Kommen wir nun zu Ihrer Strategie. Was genau benötigen Sie,…

NEWS | IT-SECURITY | SERVICES | TIPPS

IT-Sicherheit: In 6 Schritten fit für Managed Security Services

Der Trend zu Managed Security Services (MSS) zeichnet sich immer mehr ab. Der Grund: Viele IT-Abteilungen kommen in puncto Sicherheit mittlerweile an die Grenzen ihrer Leistungsfähigkeit, da Angriffsszenarien sich ständig wandeln und das Handling von Sicherheitstools immer komplexer wird. Unternehmen ziehen daher Spezialisten hinzu, um Risiken zu vermeiden. Doch was ist nötig, um die Weichen…

NEWS | IT-SECURITY | AUSGABE 1-2-2021 | SECURITY SPEZIAL 1-2-2021

Secure the Back Door – Warum IT-Sicherheit maßgeblich von ausgehendem Datenverkehr abhängt

NEWS | AUSGABE 1-2-2021 | SECURITY SPEZIAL 1-2-2021

ISO 27001: Informationssicherheit in Unternehmen und Organisationen – Von Anfang an einfach richtig machen

Mit der internationalen Norm ISO 27001 soll die Informationssicherheit in Unternehmen und Organisationen gewährleistet werden. Sie beschreibt die Anforderungen an ein Informationssicherheits-Managementsystem (ISMS). Mit der GAP-Analyse von CONTECHNET steht den Verantwortlichen ein kostenfreies Tool zur Verfügung, mit dem sie den groben Ist-Stand einer geplanten ISO-27001-Umsetzung in ihrem Unternehmen prüfen können.

NEWS | IT-SECURITY | AUSGABE 1-2-2021 | SECURITY SPEZIAL 1-2-2021

Hybrid Cloud Backup – Mehr Sicherheit und Flexibilität

NEWS

Zero Trust: Nur ein Buzzword oder wichtiger Teil der Sicherheitsstrategie?

Das Zero-Trust-Modell hat sich bereits vor einigen Jahren als Sicherheitskonzept etabliert. Nun wurde die IT-Landschaft von Unternehmen innerhalb der letzten zwölf Monate allerdings auf den Kopf gestellt, was auch Folgen für die IT-Sicherheit hat. Besonders der plötzliche Umzug in die Cloud stellte viele Sicherheitsteams vor neue Herausforderungen. Rolf Haas, Senior Enterprise Technology Specialist bei McAfee,…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Software-Sicherheitstrends 2021

Die Spezialisten von Checkmarx sagen für 2021 einige grundlegende Security-Trends voraus. So müssen Unternehmen die Sicherheit schneller machen, mehr auf Open-Source-Angriffe achten, Infrastructure-as-Code ins Auge fassen, die Integration der Security in die Software-Entwicklung vorantreiben, einen ganzheitlichen Blick auf das Security-Standing ihrer Anwendungen werfen, Cloud-native Security in den Fokus rücken, anfällige APIs als Hauptursache software- und…

NEWS | CLOUD COMPUTING | IT-SECURITY

Datenzentrierte Sicherheit in der Multi-Cloud

Datenzentrierung ist ein Faktor, der maßgeblich die Cloud- und IT-Security-Strategie in Unternehmen mitbestimmt. Je nach regulatorischen Vorgaben werden diverse Datenprozesse in geeigneter Weise abgesichert. Mit der wachsenden Cloud-Nutzung in den vergangenen Jahren entstehen in Unternehmen auch mehr und mehr Multi-Cloud-Umgebungen. Für diese spricht vor allem der Vorteil hoher Effizienz: Prozesse können zu den jeweils geringsten…

TRENDS 2021 | NEWS | IT-SECURITY

Trends Cybersicherheit 2021

Welche Lehren in Sachen Cybersicherheit können aus dem Jahr 2020 gezogen werden? Welche Bedrohungen lauern im Jahr 2021? Stormshield zieht Bilanz und skizziert mögliche Bedrohungsszenarien für das neu angebrochene Jahr. Wäre 2020 ein Film über Cybersicherheit, wäre es sicherlich ein Western, denn die Cyberkriminellen schienen von allen Seiten zu feuern: das hinter uns liegende Jahr…

NEWS | IT-SECURITY | KOMMENTAR

IT-Sicherheit neu denken: Was uns der SolarWinds-Hack lehrt

Das ganze Ausmaß des SolarWinds-Hacks ist noch nicht absehbar und auch über die Motive der Angreifer wird noch gerätselt. Eine wichtige Lehre aus dem Fall ist aber jetzt schon glasklar: Wir müssen IT-Sicherheit neu denken. Es ist ein Cyberangriff von einem neuen Ausmaß. Die Attacke auf das US-amerikanische IT-Unternehmen SolarWinds hält Behörden und Unternehmen…

NEWS | IT-SECURITY | TIPPS

Cybersicherheit im Home Office

5 Lehren aus der Pandemie, die wir gerne vorher gewusst hätten. Als die Pandemie zu Anfang des Jahres über uns hereinbrach, waren viele Unternehmen gezwungen, auf Remote Work umzustellen. Während die Priorität darauf lag, Prozesse und die Zusammenarbeit im Unternehmen am Laufen zu halten, spielte IT-Sicherheit zunächst nur eine untergeordnete Rolle. Spätestens mit dem zweiten…

NEWS | IT-SECURITY | ONLINE-ARTIKEL

Auch in schwierigen Zeiten Datensicherheit priorisieren

Am 28. Januar wurde nun bereits zum 15. Mal der Europäische Datenschutztag begangen. Zu Beginn des Jahres 2021 stehen die Vorzeichen ganz anders als in den Jahren und Jahrzehnten zuvor. Verständlicherweise dominiert Corona die Politik, Öffentlichkeit und mediale Berichterstattung. Dabei darf man aber nicht vergessen, dass die Pandemie auch erhebliche Auswirkungen auf IT-Sicherheit und Datenschutz…

NEWS | CLOUD COMPUTING | IT-SECURITY

Von der Zielscheibe zur Festung: Cloud-Software bringt kleinen Betrieben Sicherheit

Wer denkt, sein Unternehmen ist zu klein und daher für Hacker kein lohnendes Ziel, liegt falsch. Denn nicht nur große Betriebe und Einrichtungen von öffentlichem Interesse sind von Cyberangriffen betroffen. Auch kleine Firmen oder Startups fallen ihnen immer häufiger zum Opfer. Die Cloud kann hier Abhilfe leisten: Provider von Cloud-Software und -Infrastrukturen ermöglichen Unternehmen ohne…

NEWS | BLOCKCHAIN | IT-SECURITY

Blockchain: Vorteile versus Cybersicherheitsrisiken

Wenn es eine neue Technologie gibt, die in den letzten zehn Jahren mehr Menschen begeistert hat als alles andere, dann ist es Blockchain. Allein die Tatsache, dass Blockchain Sicherheit für sämtliche Transaktionen verspricht, war Grund genug, sie mit offenen Armen zu empfangen. Blockchain hat selbst Branchen wie den E-Commerce neu definiert, weil die Technologie schnelle,…

TRENDS 2021 | NEWS | IT-SECURITY

IT-Sicherheit 2021: Vier Trends

Durch die drastischen Veränderungen im Jahr 2020 wurde die Digitalisierung stark forciert, Netzwerkinfrastrukturen änderten sich und Clouds konnten weitere Zugewinne verzeichnen. Gerade, was Home Office angeht, musste zunächst einiges improvisiert werden, jetzt geht es darum, diese neuen Architekturen nachhaltig zu konsolidieren, wozu auch ein umfassendes Sicherheitskonzept gehört. Gleichzeitig setzen sich auch langfristige Trends, wie neue…

NEWS | CLOUD COMPUTING | IT-SECURITY | WHITEPAPER

Intelligentes Risikomanagement – Zeitgemäße Sicherheit für die Multi-Cloud-Infrastruktur

Die Multi-Cloud ist die neue Realität für viele Unternehmen, ob als Strategie gewählt oder durch andere Mittel erzwungen – wie Kundenpräferenz, Fusionen und Übernahmen oder staatliche Vorschriften. Vorausschauende Unternehmen haben sich damit abgefunden, dass diese Realität für ihr Unternehmen eintreten wird – oder bereits eingetreten ist. Unternehmen planen, mehrere Clouds intelligent zu verwalten und proaktiv…

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY

Datensicherheit jenseits des Netzwerks: SASE-Plattformen

Unternehmen sind überaus anpassungsfähig, wie sich in der Pandemiekrise gezeigt hat. Schnell wurden neue Workflows geschaffen, die den Geschäftsbetrieb vollständig digital aufrecht erhalten. Die Zusammenarbeit erfolgt über Collaboration-Tools, die Bearbeitung von wichtigen Dokumenten über Cloudanwendungen und die persönliche Abstimmung in Einzelfällen über Messenger-Dienste auf privaten Mobilgeräten. Die Veränderungen in der digitalen Arbeitsumgebung machen es für…

NEWS | CLOUD COMPUTING | IT-SECURITY

Auf dem SaaS-Auge blind – Angst vor E-Mail-Angriffen blendet Sicherheitsverantwortliche

Der E-Mail-Verkehr gilt immer noch als kritischstes Einfalltor für Cyberangriffe, während SaaS-basierte Angriffe zunehmen – Sicherheitsverantwortliche nehmen das Risiko bislang jedoch kaum war. Vectra AI, tätig im Bereich NDR (Network Detection and Response), weist im Zuge der jüngsten Sicherheitsvorfälle in Zusammenhang mit SaaS-Anwendungen erneut darauf hin, wie kritisch dieser Bedrohungsvektor ist. Im Zuge der digitalen…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Cyber-Sicherheitsprognosen für 2021

Es wird einen Zuwachs bei Angriffen mit Erpressersoftware geben. Weitere Prognosen sind, dass mit Hilfe künstlicher Intelligenz generierte Identitäten für neue Spielarten des Social Engineering genutzt werden, dass Cyberkriminelle verstärkt ihre Hacking-Dienste gegen Bezahlung anbieten und neue Vorgehensweisen, Werkzeuge und Strategien entwickeln, um Sicherheitslücken im Home Office auszunutzen. BAE Systems Applied Intelligence hat seine Prognosen…

TRENDS 2021 | NEWS | TRENDS CLOUD COMPUTING | CLOUD COMPUTING

Cloud-Prognose für 2021: Mehr Multi-Cloud, mehr Sicherheit und höhere Kosten

Die Covid-19-Pandemie hat den Zeitplan für den Übergang in die Cloud für viele Unternehmen beschleunigt. Die Ausfälle bei vielen der größten Cloud-Service-Provider und die jüngsten Hacker- und Ransomware-Angriffe zeigen jedoch die Herausforderungen in Bezug auf Verfügbarkeit, Skalierbarkeit und Sicherheit von Cloud-Umgebungen. Für das Jahr 2021 prognostiziert Radware 5 wesentliche Trends: Fortgesetzte Investitionen in Cloud-Migration…

NEWS | IT-SECURITY | AUSGABE 11-12-2020 | SECURITY SPEZIAL 11-12-2020

Mehr als Sicherheit – Ein gemeinsamer Ansatz für flexible Cloud-Governance

NEWS | IT-SECURITY | AUSGABE 11-12-2020 | SECURITY SPEZIAL 11-12-2020

Das Einmaleins der Cybersicherheit – Digitalisierung ja, aber zu wenig IT-Security

TRENDS 2020 | NEWS | TRENDS SECURITY | IT-SECURITY

Cybersicherheit ist Teil eines allgemeinen Nachhaltigkeitstrends in Unternehmen.

Cybersicherheit: 98 Prozent der Industrieunternehmen erachten Nachhaltigkeit als wichtig, knapp die Hälfte plant Einstellung eines Chief Sustainability Officers. Der Schutz vor Cyberbedrohungen, die die Gesundheit von Beschäftigten und Dritten beeinträchtigt, ist eine der dringlichsten Herausforderungen in Industrieunternehmen, wie eine aktuelle weltweite Umfrage von Kaspersky zeigt [1]. Fast alle Unternehmen (98 Prozent) glauben, dass eine Strategie…

NEWS | IT-SECURITY | TIPPS

Zurück im Home Office: 5 Tipps für Unternehmen zur Vermeidung von Sicherheitslücken beim mobilen Arbeiten

Lockdown 2.0: Nach dem erneuten Verschärfen der Maßnahmen zum Eindämmen der Corona-Pandemie ist ein großer Teil der Büromitarbeiter bereits wieder im Home Office – falls sie nach Ende des ersten Lockdowns überhaupt an ihren regulären Arbeitsplatz zurückgekehrt waren. Dies hat die Entwicklung des mobilen Arbeitens in den Unternehmen maßgeblich beschleunigt. Ein Problem bei der rasanten…