Eine einheitliche, cloudbasierte Plattform bietet einen perfekten Schutz der IT-Infrastruktur. Durch das Abdecken mehrerer Bereiche steht eine wesentlich größere Datengrundlage zur Verfügung, wodurch bessere Ergebnisse geliefert werden können. Dies begünstigt die Automation.

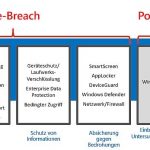

Dass es hundertprozentige Cybersicherheit nicht gibt, ist heute den meisten Menschen bewusst. Selbst die sensibelsten Unternehmen und Behörden sind permanent Cyberangriffen durch hochspezialisierte Hacker ausgesetzt. Organisationen müssen daher im ständigen Verdacht agieren, dass es zu Sicherheitsverletzungen gekommen ist und dementsprechend kontinuierlich auf etwaige Angriffe hin untersuchen. Umfassende präventive Cybermaßnahmen müssen durchgeführt werden, um Bedrohungen auf Host-, Dateien-, Netzwerk- und Benutzerebene zu erkennen. Doch hierfür mangelt es vielen Unternehmen sowohl an Budget als auch an umfassend geschultem Personal. Dazu kommt oft, dass sich die bestehenden Lösungen aus einer Vielzahl von Komponenten zusammensetzen, die von der internen IT aufwändig integriert, administriert und gewartet werden müssen.

Diesen Prozess optimiert das innovative israelische Unternehmen CYNET, die weltweit erste autonome Breach-Protection-Firma. Israelische Security-Unternehmen werden meist von ehemaligen IT-Spezialisten der israelischen Armee gegründet und setzen erfolgreich militärische »Best-Practice« und Spezialwissen für zivile Anwendungsfelder ihrer Kunden ein – so auch CYNET. 2015 wurde das Unternehmen mit der Absicht gegründet, den Schutz vor Cyberangriffen für jede Organisation möglich zu machen.

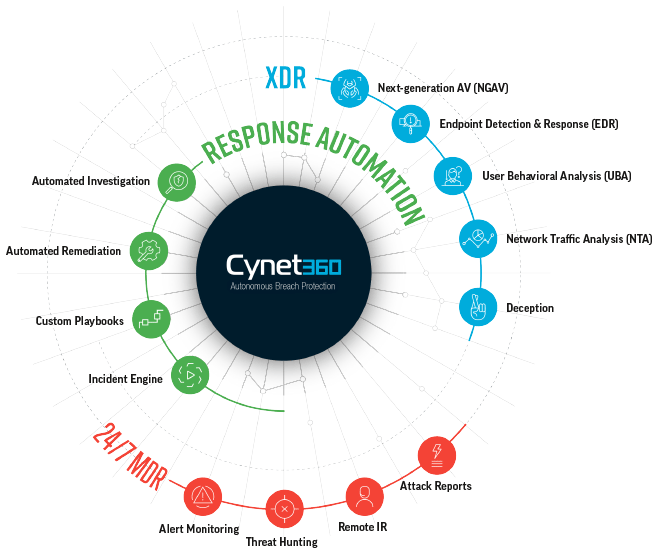

Die 360-Grad-Ansicht über Hosts, Benutzer, Netzwerke und Dateien bietet volle Transparenz und Kontrolle über die IT-Security sowie die Eindämmung von Bedrohungen. Die Komponenten sind XDR, Response Automation und 24/7-MDR.

CYNET als erste autonome Breach-Protection-Firma. CYNET 360 kombiniert die Endpunkt-, Netzwerk- und Benutzerprävention und -erkennung der XDR-Technologie mit automatisierter Untersuchung und Behebung von Sicherheitszwischenfällen. Unterstützt durch einen 24/7-MDR-Service, ermöglicht CYNET jeder Organisation, unabhängig von Größe und Kapazität des jeweiligen Sicherheitsteams, einen detaillierten Einblick in mögliche Angriffsszenarien und garantiert einen bestmöglichen Schutz der IT-Infrastruktur. Zusammen mit dem deutschen Geschäftspartner, der AXSOS AG, bietet CYNET deutschen mittelständischen Unternehmen die Möglichkeit, den eigenen Entwicklungsstand in Bezug auf Cyber-Sicherheitsbedrohungen und -Ereignisse kritisch zu bewerten und zu verbessern.

Durch die Kombination aus XDR-Technologie und CYNET-Engine werden Zusammenhänge zwischen Aktivitäten sichtbar gemacht. Dies bietet innerhalb weniger Minuten Einblick in unterschiedliche Angriffsszenarien und macht deren Prävention möglich. CYNET enttarnt Angreifer mithilfe einer Täuschungstechnologie, indem Köder auf Host-, User- und Dateiebene im Netzwerk platziert werden. So werden Angreifer frühzeitig entlarvt und daran gehindert, die gesamte IT-Infrastruktur anzugreifen.

CYNET als optimale Ergänzung des Portfolios für AXSOS. Für einen umfassenden Schutz der IT-Infrastruktur bietet die Lösung eine einheitliche, cloudbasierte Plattform statt zahlloser Einzeltools. Im Vergleich zur Einzellösung steht dem CYNET-Ansatz durch das Abdecken mehrerer Bereiche eine wesentlich größere Datengrundlage zur Verfügung, wodurch bessere Ergebnisse geliefert werden können. Dies begünstigt die Automation. All dies sind Gründe, warum CYNET für die AXSOS AG eine optimale Ergänzung des Portfolios darstellt.

CYNET als optimale Ergänzung des Portfolios für AXSOS. Für einen umfassenden Schutz der IT-Infrastruktur bietet die Lösung eine einheitliche, cloudbasierte Plattform statt zahlloser Einzeltools. Im Vergleich zur Einzellösung steht dem CYNET-Ansatz durch das Abdecken mehrerer Bereiche eine wesentlich größere Datengrundlage zur Verfügung, wodurch bessere Ergebnisse geliefert werden können. Dies begünstigt die Automation. All dies sind Gründe, warum CYNET für die AXSOS AG eine optimale Ergänzung des Portfolios darstellt.

Um den Aufwand für das Cyber-Sicherheitsmanagement auf ein Mindestmaß zu reduzieren, setzen die Experten von CYNET auf maschinelles Lernen für Automation und Forensik. Mögliche Indikatoren werden durchgehend netzwerkweit analysiert und zur Risikoberechnung und Erkennung potenzieller Bedrohungen verwendet. So werden verdächtige, vom Standard abweichende, Ereignisse identifiziert und das System kann anhand vordefinierter Aktionen selbstständig auf eine Gefährdung reagieren. Dies stellt in Kooperation mit der AXSOS AG eine vorteilhafte Lösung für deutsche Unternehmen jeglicher Größe, vor allem aber des Mittelstands, dar.

Im Ernstfall stellt CYNET neben seiner Lösung auch ein rund um die Uhr einsatzbereites Expertenteam, das sogenannte Security-Operation-Center-Team, bereit, um Unternehmen bei der Abwehr von Angreifern oder bei der IT-forensischen Untersuchung bereits erfolgter Angriffe zu unterstützen. Das aus Threat-Analysts und Security-Researchern bestehende Team steht außerdem zur Verfügung, einen detaillierten Angriffs-Report zu erstellen.

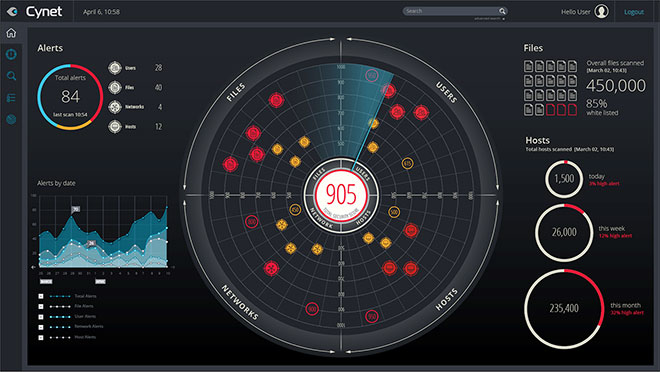

Schnelle Bereitstellung und automatisierte Überwachung. Dank automatischer Installation ohne aufwändige Einrichtung kann CYNET innerhalb nur weniger Stunden bereitgestellt werden. Mithilfe automatisierter Überwachung und in Unterstützung durch das Expertenteam vereinfacht das CYNET-System das Bedrohungsmanagement. Unternehmen gewinnen durch die 360-Grad-Ansicht über Hosts, Benutzer, Netzwerke und Dateien eine ungeahnte Transparenz und Kontrolle über die IT-Security sowie die Eindämmung von Bedrohungen. Durch das vereinfachte Management der IT-Sicherheit verspricht das System Effizienzgewinne und Kostensenkungen.

Features

360 Grad Schutz und Transparenz

Bestmöglicher Schutz vor Cyberangriffen und Transparenz über Hosts, Benutzer, Dateien und Netzwerke.

Vereinfachte Bereitstellung und Wartung

Durch automatische Installation steht CYNET innerhalb weniger Stunden bereit.

Interne Sicherheitsexpertise durch externe Spezialisten

Experten mit gebündeltem und breitem Fachwissen, das wenige Unternehmen abbilden können. Fernunterstützung bei der Eindämmung und Ausmerzung jeglicher Bedrohungskomponenten.

Plattform zum Schutz von Endpunkten

Über Tausende von Endpunkten hinweg werden Bedrohungen in Sekunden aufgedeckt.

Aufdeckung und Reaktion am Endpunkt

Transparenz über den Ablauf eines Angriffs an einem Endpunkt, sodass eventuell ebenfalls infizierte Geräte vom Netz genommen werden können.

Zusammenlaufende Netzwerk-Analyse

Um vollständige Transparenz und Analyse über den Netzwerkverkehr zu schaffen, sammelt und korreliert CYNET alle verfügbaren Ereignisse.

Mehr über Cynet: https://www.axsos.de/cynet/

Anne-Kathrin Kabitzke

Bilder: © pinkeyes /shutterstock.com; Cynet

36 Artikel zu „Breach Protection „

TRENDS WIRTSCHAFT | NEWS | TRENDS SECURITY | BUSINESS | FAVORITEN DER REDAKTION | TRENDS 2019 | IT-SECURITY

Cyberkriminalität: Angreifer nehmen Führungskräfte ins Visier, warnt der Data Breach Investigations Report 2019

Das C-Level-Management wird zielgerichtet und proaktiv von Social-Engineering-Angriffen erfasst. Diese Entwicklung steht im Zusammenhang mit einem Anstieg von wirtschaftlich motivierten Social-Engineering-Angriffen. Die Kompromittierung von webbasierten E-Mail-Konten nimmt zu, in 98 Prozent der Fälle durch gestohlene Anmeldeinformationen. In 60 Prozent der Attacken, bei denen eine Webanwendung angegriffen wurde, handelte es sich um webbasierte E-Mail-Konten. Ein Viertel…

NEWS | IT-SECURITY | TIPPS | WHITEPAPER

Diebe von Kreditkartendaten erweitern ihr Tech-Portfolio

FIN8-Gruppe nutzt seit Kurzem die Backdoor BADHATCH mit erweiterten Funktionalitäten und verbesserter Tarnung. Die Cyberkriminellen der FIN8-Gruppe haben die Möglichkeiten des Backdoor-Toolkits BADHATCH für ihre Zwecke erweitert und greifen Unternehmen mit neuen Varianten gezielt an. Die Experten der Bitdefender Labs konnten feststellen, dass die Gruppe nach einer Pause von etwa eineinhalb Jahren in mehreren Ländern…

NEWS | IT-SECURITY

E-Health-Apps schon jetzt ohne Security-Risiken und -Nebenwirkungen

Derzeit erleben wir einen Boom von E-Health-Apps. Manche Apps begleiten Patienten bei bestimmten Krankheiten, informieren und bieten Unterstützung, andere Apps helfen beim Abnehmen, beim Training oder dienen als Kommunikationsmittel zwischen Krankenkassen und Kunden. Demnächst wird es auch das E-Rezept und die elektronische Patientenakte geben. Was all diese Apps gemeinsam haben, ist die Notwendigkeit eines Höchstmaßes…

NEWS | IT-SECURITY | PRODUKTMELDUNG

Gateways schützen KMU gegen die fortschrittlichsten Cyberbedrohungen

Die erweiterte Palette an Quantum Spark Security Gateways von Check Point bietet automatisierte Bedrohungsabwehr und integrierte Sicherheit mit Zero-Touch-Verwaltung, um die besonderen Anforderungen von KMU zu erfüllen. Check Point Software Technologies Ltd., ein Anbieter von Cyber-Sicherheitslösungen, gibt die Verfügbarkeit der Quantum Spark-Serie von Sicherheits-Gateways für kleine und mittlere Unternehmen (KMU) bekannt. Die Palette von sechs…

NEWS | IT-SECURITY | WHITEPAPER

Whitepaper: IT-Sicherheit vom Staat fördern lassen

Viele kleinere und mittelständische Unternehmen (KMU) stehen heute vor der Frage, wie sie eine umfassende Sicherheitsstrategie implementieren können. Gerade KMU geraten immer häufiger ins Visier von Cyberkriminellen, die es auf ihr Unternehmensnetzwerk abgesehen haben – mit teilweise verheerenden finanziellen, operativen und rechtlichen Folgen. Um Unternehmen in Zeiten knapper Ressourcen bei der Absicherung dieser Risiken zu…

NEWS | PRODUKTMELDUNG

KI-basierte Technologie für Identitäts- und Lieferadressen-Prüfung im E-Commerce

Von der Wirtschaftsauskunftei zum Data-Tech-Unternehmen. Die Regis24 GmbH aus Berlin, bisher Anbieter von Identitäts , Kredit- und Bonitätsinformationen (www.regis24.de), hat sich als Data-Tech-Unternehmen neu aufgestellt. Um den Marktwandel aktiv mitzugestalten, bietet Regis24 neben den Lösungen einer klassischen Wirtschaftsauskunftei – der einzigen unabhängigen in Deutschland – nun verstärkt innovative Produkte im Bereich Credit-Risk- und Fraud-Management an.…

NEWS | IT-SECURITY | WHITEPAPER

Die fünf häufigsten Datenrisiken in Unternehmen

Das Weltwirtschaftsforum identifiziert Cyberangriffe, Datenbetrug und Datendiebstahl als Top-Risiken auf globaler Ebene. Das Scheitern des EU-US Privacy-Shields, die zögerliche Einführung des LGPD in Brasilien (vergleichbar mit der Europäischen Datenschutzgrundverordnung) sowie die verstärkte Arbeit im Home Office bieten Anlässe, die Bedeutung des Datenschutzes genauer zu betrachten. Die OTRS AG hat die fünf gefährlichsten Datenrisiken zusammengestellt. …

NEWS | IT-SECURITY

Daten-Leak bei Autovermietung Buchbinder: 3 Millionen Kundendaten offen im Netz

Es ist wohl eines der größten Datenlecks in der Geschichte der Bundesrepublik: Persönliche Daten von drei Millionen Kunden der Autovermietung Buchbinder standen wochenlang ungeschützt im Netz, darunter Adressen und Telefonnummern von Prominenten und Politikern. Zugänglich waren außerdem Unfallberichte sowie Mails und Zugangsdaten von Mitarbeitern der Buchbinder-Gruppe. Das ergab eine gemeinsame Recherche vom IT-und Tech-Magazin c’t…

NEWS | IT-SECURITY | TIPPS

Millionenschäden: Die Kosten eines Datenlecks

Best Practices der Data Security für Unternehmen. Cyberkriminelle haben es häufig auf lukrative Daten abgesehen – mit oft beträchtlichem finanziellem Schaden für das gehackte Unternehmen: In Deutschland kostet ein Datenverstoß eine Organisation durchschnittlich umgerechnet 4,32 Mio. Euro (4,78 Mio. US-Dollar), so das Ergebnis des aktuellen Cost of a Data Breach Report des Ponemon Institute und…

TRENDS WIRTSCHAFT | NEWS | TRENDS SECURITY | BUSINESS | TRENDS 2019 | IT-SECURITY

Cybercrime: Cyberkriminalität kostet Unternehmen im Schnitt 13 Millionen US-Dollar pro Jahr

Die Bedrohungslage durch Cyberangriffe verschärft sich weltweit und Unternehmen geben mehr Geld denn je aus, um sich mit den Kosten und Folgen immer komplexerer Angriffe auseinanderzusetzen. Das zeigt die 9. »Cost of Cybercrime«-Studie, die die Unternehmensberatung Accenture gemeinsam mit dem Ponemon Institute in elf Ländern und 16 Branchen durchgeführt hat. In Deutschland wurden im Rahmen…

NEWS | IT-SECURITY | TIPPS

Angriffsforensik, das Post Mortem von Cyberattacken

Blinde Flecken in der digitalen Verteidigung werden von den Cyberkriminellen dankend ausgenutzt. EPP- und EDR-Lösungen können IT- und Sicherheitsteams helfen diese Sicherheitslücken zu identifizieren. Wenn Cyberangriffe die Sicherheit von Endgeräten umgehen, kann es oft Monate dauern, bis Unternehmen die Schwachstelle entdecken. Unternehmen suchen deshalb nach Möglichkeiten, ihre Endgerätesicherheit zu modernisieren und ihre Fähigkeit zu verbessern,…

NEWS | TRENDS SECURITY | TRENDS 2019 | INFOGRAFIKEN | IT-SECURITY

60 Prozent aller IT-Fachkräfte haben bereits ernsthafte Datenpannen in ihrem Unternehmen erlebt

Besserer Einsatz von Sicherheitslösungen und Mitarbeitertrainings wirken den zunehmenden Auswirkungen von Sicherheitsverstößen entgegen. IT-Sicherheitsexperten haben trotz Fortschritten bei der Bekämpfung von Cyberkriminalität und IT-Sicherheitsbedrohungen immer noch Schwierigkeiten dabei, ihre Organisation vollständig vor Angriffen zu schützen. Das zeigt der neue McAfee »Grand Theft Data II – The Drivers and Changing State of Data Breaches«-Report [1]. Hinzu…

TRENDS 2020 | TRENDS WIRTSCHAFT | NEWS | TRENDS SECURITY | BUSINESS | DIGITALISIERUNG | FAVORITEN DER REDAKTION | TRENDS 2019 | TRENDS 2022 | INTERNET DER DINGE | IT-SECURITY | TIPPS

Cyberkriminalität: Mehrkosten und Umsatzverluste durch Cyberangriffe von 5,2 Billionen US-Dollar

5,2 Billionen US-Dollar Umsatz könnten Unternehmen weltweit durch Cyberattacken in den nächsten fünf Jahren entgehen. Das jedenfalls schätzen die Analysten von Accenture in der aktuellen Studie »Securing the Digital Economy: Reinventing the Internet for Trust«. Am stärksten betroffen ist die Hightech-Industrie mit mehr 753 Milliarden US-Dollar. Es folgen Biowissenschaften (642 Milliarden US-Dollar) und Automobilindustrie (505…

NEWS | IT-SECURITY | KOMMENTAR

Hacker erbeuten Pläne von Atomanlagen – Unternehmen müssen Privileged Account Management endlich ernst nehmen

Ein Kommentar von Markus Kahmen, Regional Director CE bei Thycotic: »Der wirksame Schutz privilegierter Konten und Zugriffsrechte gewinnt in Unternehmen immer mehr an Bedeutung, nicht zuletzt, seit die Analysten von Gartner Privileged Account Management, oder kurz PAM, zur Top-Priorität für CIOs im Jahr 2018 erklärt haben. Dass die eindringliche Mahnung, Konten mit weitreichenden Rechten…

NEWS | TRENDS SECURITY | BUSINESS | EFFIZIENZ | TRENDS 2018 | IT-SECURITY | RECHENZENTRUM

IT-Sicherheitsverantwortliche halten Datenlecks für unvermeidbar

Im Kampf gegen Cyberkriminalität sind vielen IT-Sicherheitsverantwortlichen und Chief Information Security Officern (CISOs) die Hände gebunden. Sie haben in ihren Unternehmen zu wenig Einfluss auf die Entscheidungen der Vorstandsebene und können Budgetwünsche nur bedingt durchsetzen. Das Problem: Unternehmen werden dadurch anfälliger für Cyberangriffe. Das ergibt eine weltweite Kaspersky-Studie [1] über die Rolle und Aufgaben von…

NEWS | TRENDS SECURITY | BUSINESS PROCESS MANAGEMENT | DIGITALISIERUNG | TRENDS 2018 | INFRASTRUKTUR | IT-SECURITY | KOMMUNIKATION | SERVICES

»Wir wiegen uns in trügerischer Sicherheit«

Mobile App Security muss integraler Teil des Entwicklungsprozesses werden. Mobile App Security ist wichtig, darüber sind sich die Entwickler einig – vor allem angesichts der immer häufiger werdenden Hackerattacken, die über mobile Kanäle erfolgen. Doch welche konkreten Maßnahmen werden für den Schutz mobiler Anwendungen und Applikationen getroffen? Samuel Bakken, Senior Product Marketing Manager für Mobile…

NEWS | TRENDS SECURITY | TRENDS 2018 | IT-SECURITY

Weltweite Ausgaben für Security erreichen im Jahr 2018 96 Milliarden US-Dollar

Risiken in der IT-Security treiben das Wachstum der gesamten Ausgaben für Security an. Laut dem IT-Research und Beratungsunternehmen Gartner steigen die weltweiten Ausgaben für Security im Jahr 2018 auf insgesamt 96,3 Milliarden US-Dollar – dies bedeutet einen Anstieg von 8 Prozent gegenüber 2017. Unternehmen geben künftig mehr für Security aus aufgrund eines gesteigerten Bewusstseins…

NEWS | BUSINESS | DIGITALISIERUNG | TRENDS 2018 | IT-SECURITY | TRENDS

Prognosen zur Cybersicherheit 2018

2017 war für Profis im Bereich Cybersicherheit ein arbeitsreiches Jahr. Wir haben empfindliche Datenlecks bei der National Security Agency, die Wannacry-Ransomware und natürlich den massiven Datendiebstahl bei Equifax erlebt. Was steht uns also vermutlich im nächsten Jahr bevor? Die Experten für Cybersicherheit bei GlobalSign haben für Sie in die sprichwörtliche Kristallkugel geschaut. Hier sind ihre…

NEWS | TRENDS SECURITY | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | TRENDS 2017 | INFOGRAFIKEN | IT-SECURITY

Angriffe auf die Cloud nehmen um 300 Prozent im Vergleich zum Vorjahr zu

Neue Einfallstore für Cyberattacken erfordern ganzheitliche Strategien und den Einsatz modernster Sicherheitstechnologien in den Unternehmen. Neben der Häufigkeit wächst die Raffinesse der Cyberangriffe auf Nutzerkonten in der Cloud. Das ist ein Ergebnis der neuen Ausgabe des »Microsoft Security Intelligence Reports« [1]. Weiter zeigt sich: Ransomware (Erpressersoftware) wie WannaCrypt (auch bekannt als WannaCry) und Petya…

TRENDS WIRTSCHAFT | NEWS | TRENDS SECURITY | BUSINESS | TRENDS 2017 | IT-SECURITY | SERVICES

Weltweite Ausgaben für Informationssicherheit werden 2017 um sieben Prozent zunehmen und 86 Milliarden US-Dollar erreichen

Der Einfluss von Sicherheitsvorfällen auf das Geschäft und veränderte Vorschriften sind Ursachen für das Wachstum des Marktes. Die weltweiten Ausgaben für Produkte und Dienstleistungen der Informationssicherheit werden 2017 auf 86,4 Milliarden US-Dollar ansteigen, so die neueste Prognose des IT-Research und Beratungsunternehmens Gartner. Dies entspricht einer Zunahme von sieben Prozent im Vergleich zu 2016. Für 2018…

NEWS | TRENDS SECURITY | TRENDS INFRASTRUKTUR | DIGITALISIERUNG | TRENDS 2017 | INFRASTRUKTUR | INFOGRAFIKEN | IT-SECURITY | RECHENZENTRUM

Sicher in der Abwehr von Hackern, wackelig beim Datenschutz

94 Prozent aller befragten IT-Fachleute sehen im Perimeter-Schutz einen effektiven Weg, um nicht-autorisierte Nutzer am Zugriff auf Netzwerke zu hindern. 65 Prozent sind sich nicht absolut sicher, dass Dateien geschützt wären, falls die Sicherheitsmechanismen eines Perimeters überwunden wären. 68 Prozent geben an, dass User ohne Autorisierung Zugriff auf ihre Netzwerke haben. Unternehmen sind zuversichtlich, dass…

NEWS | BUSINESS | IT-SECURITY | LÖSUNGEN | SERVICES | STRATEGIEN | TIPPS

WannaCry-Attacke: kein Grund zum Heulen

Tipps, wie man nicht zum Erpressungsopfer wird. Die weltweite Attacke der Erpresser-Malware WannaCry hat am Freitag zahlreiche Unternehmen und andere Anwender erschüttert. Mehr als 200.000 Rechner wurden in 150 Ländern angegriffen und deren Daten unzugänglich gemacht, unter anderem von Krankenhäusern und Telekommunikationsanbietern. In Deutschland war beispielsweise die Deutsche Bahn von dem Ransomware-Schädling infiziert. Den Betroffenen…

NEWS | TRENDS SECURITY | IT-SECURITY | LÖSUNGEN | TIPPS

Ransomware: WannaCry befällt hunderttausende Rechner

Über 200.000 Systeme in 150 Ländern hat der Erpressungstrojaner »WannaCry« innerhalb weniger Tage befallen. Die Software tauchte Heise.de zufolge am Freitag zunächst in Russland auf und verbreitete sich von dort schnell weiter. Die hohe Ausbreitungsgeschwindigkeit des neuen Krypto-Trojaners erklärt sich dadurch, dass er selbstständig neue Computer infiziert. »WannaCry« verschlüsselt befallene Computer und fordert von den…

NEWS | TRENDS SECURITY | BUSINESS | TRENDS 2017 | IT-SECURITY | STRATEGIEN | TIPPS

Gartner: Unternehmen sind auf die neuen EU-Datenschutzvorschriften ab 2018 nicht vorbereitet

Analysten geben fünf wichtige Handlungsempfehlungen für Kontrolle und Verarbeitung von Daten innerhalb und außerhalb der EU. Die neue EU-Datenschutz-Grundverordnung (GDPR) wird globale Auswirkungen haben, wenn sie am 25. Mai 2018 in Kraft tritt, so das IT-Research und Beratungsunternehmen Gartner. Gartner prognostiziert, dass bis Ende 2018 mehr als die Hälfte der Unternehmen, die von den Datenschutzvorschriften…

NEWS | TRENDS SECURITY | BUSINESS | BUSINESS PROCESS MANAGEMENT | E-COMMERCE | TRENDS 2017 | IT-SECURITY | SERVICES

Höheres Risikobewusstsein – Konsumenten sehen Unternehmen beim Thema Datenmissbrauch in der Pflicht

Nur 30 Prozent der Konsumenten glauben, dass die Unternehmen den Schutz ihrer personenbezogenen Daten sehr ernst nehmen. 58 Prozent der Befragten fürchten, Opfer von Datenmissbrauch im Internet zu werden. 66 Prozent würden wahrscheinlich keine Geschäfte mehr mit Organisationen machen, wenn diese für den Verlust von Finanzinformationen und sensible Daten verantwortlich wären. Die Ergebnisse der…

NEWS | TRENDS SECURITY | TRENDS MOBILE | IT-SECURITY

Das Verschmelzen von privaten und geschäftlichen Accounts ruft Sicherheitsbedenken auf den Plan

90 Prozent aller IT-Entscheider glauben, dass Mitarbeiter ihre privaten Benutzerinformationen auch für Arbeitszwecke verwenden. Gemalto hat seinen jährlichen »Authentication and Identity Management Index« vorgestellt. Der Studie zufolge glauben 90 Prozent aller IT-Entscheider, dass Mitarbeiter ihre privaten Benutzerinformationen auch zu Arbeitszwecken verwenden, was ein Sicherheitsrisiko darstellt. 68 Prozent der Befragten sehen die Nutzung von Social Media-Anmeldedaten…

IT-SECURITY | LÖSUNGEN | AUSGABE 9-10-2016

Daten und Anwendungen direkt schützen – Datensicherheit rückt in den Mittelpunkt

NEWS | TRENDS SECURITY | DIGITALISIERUNG | TRENDS 2016 | INTERNET DER DINGE | IT-SECURITY

Risiken und Nebenwirkungen – Wachsende Bedrohung für das Gesundheitswesen

Ransomware-Zahlungen durch Krankenhäuser an verdächtigte Bitcoin-Konten. Ransomware-, Mobile- und Macro-Malware-Gefahr steigt im zweiten Quartal 2016 an. Nach einer Vielzahl von gezielten Ransomware-Angriffen auf Krankenhäuser Anfang 2016 untersuchte Intel Security in dem neuesten McAfee Labs Threats Report die Gefahr solcher Angriffe auf das Gesundheitswesen sowie die Zahlungsstrukturen von Cyberkriminellen. Darüber hinaus analysiert Intel Security das »Wer…

NEWS | TRENDS SECURITY | TRENDS SERVICES | TRENDS 2016 | INFRASTRUKTUR | IT-SECURITY | SERVICES | TIPPS

Neue Sicherheitsfunktionen für Windows 10

Mit dem Windows 10 Anniversary Update, dem zweiten großen Update für Windows 10 seit Verfügbarkeit, profitieren Anwender wie Unternehmen ab dem 2. August von umfangreichen neuen sowie verbesserten Sicherheitsfunktionen. So erhalten Firmen mit Windows Defender Advanced Threat Protection (WDATP) eine hochmoderne Lösung auf Basis von Machine-Learning, die Verhaltensmuster erkennt und Unternehmen die Möglichkeit gibt, komplexe…

NEWS | TRENDS SECURITY | TRENDS 2016 | IT-SECURITY | STRATEGIEN

Die Top-10-Technologien für Informationssicherheit in 2016

Das IT- und Research-Beratungsunternehmen Gartner hat die Top 10 der Technologien für Informationssicherheit und deren Einfluss auf Sicherheitsunternehmen für 2016 hervorgehoben. Gartner-Analysten präsentierten ihre Ergebnisse auf dem Gartner Security & Risk Management Summit 2016. »Sowohl die Teams als auch die Infrastruktur im Bereich der Informationssicherheit müssen sich anpassen, um die aufkommenden Anforderungen für digitale Geschäfte…

NEWS | TRENDS SECURITY | IT-SECURITY | TIPPS

Verdoppelung hochentwickelter Angriffe von 2014 auf 2015

Ein neuer Zero-Day-Angriff durchschnittlich pro Woche bedeutet Verdoppelung hochentwickelter Angriffe, um lukrative Sicherheitslücken auszunutzen, Daten zu sammeln und weiterzuverkaufen Internet Security Threat Report 2015 belegt Rekordmarke von neun Mega-Sicherheitslücken. Diebstahl oder Verlust von einer halben Milliarde Personaldaten in 2015. Krypto-Ransomware-Attacken steigen um 35 Prozent. Symantec zeigt in der 21. Auflage seines Internet Security Threat Report…

NEWS | TRENDS SECURITY | IT-SECURITY | TIPPS

Neue Sicherheitsstudie: raushauen statt reinschauen

Gefahren durch IT-Anwendungen unterschätzt: Sicherheit leidet unter hohem Zeitdruck bei der Anwendungs- und App-Entwicklung. Die aktuelle, von IBM gesponserte Studie des Ponemon Institute zur Sicherheit von IT-Anwendungen kommt zu einem erschreckenden Ergebnis: Über zwei Drittel der mit Anwendungssicherheit beschäftigten Mitarbeiter kennen nicht einmal alle in ihrer Organisation aktiven Applikationen und Datenbanken. Fast die Hälfte unternimmt…

NEWS | TRENDS SECURITY | TRENDS 2016 | INFOGRAFIKEN | IT-SECURITY | STRATEGIEN

Cyberattacken haben erheblich negativen Einfluss auf Kundenbindung

Fast zwei Drittel (64 Prozent) der Verbraucher weltweit kaufen nicht wieder bei Unternehmen ein, die Finanzdaten durch einen Hackerangriff verloren haben. Bei gestohlenen personenbezogenen Daten ist es knapp die Hälfte (49 Prozent) der Befragten. Zu diesem Resultat kommt die internationale Studie »Broken Trust: ‘Tis the Season to be Wary« [1]. Im Rahmen der Umfrage wurden…

NEWS | TRENDS SECURITY | IT-SECURITY

Cyber-Angriffe: Lange Reaktionszeiten verursachen außerordentliche Kosten

Mehr als einen Monat dauert es durchschnittlich, bis ein Unternehmen Angriffe durch Hacker oder Insider erkennt und eindämmt. Das ergab eine Studie des Marktforschungsunternehmens Ponemon Institute. Die Kosten durch diese lange Reaktionszeit betragen fast 850.000 Euro. Die Untersuchung bestätigt die Einschätzung von Balabit, dass neue Ansätze im Bereich IT-Sicherheit erforderlich sind, die Gefahren schneller und…

NEWS | TRENDS SECURITY | INFOGRAFIKEN | IT-SECURITY

Cyberangriffe 2014: Identitätsdiebstahl hat dramatisch zugenommen

Die Finanzbranche und der Einzelhandel sind die beliebtesten Ziele von Cyberkriminellen im Jahr 2014. Auch der zunehmende Diebstahl von Identitäten ist eine neue Entwicklung gegenüber dem Vorjahr. Zusammenfassend gibt der Breach Level Index an, dass im vergangenen Jahr weltweit über 1.500 Cyberangriffe ausgeübt wurden [1]. Im Vergleich zum Jahr 2013 verzeichnet dies einen Anstieg des…

NEWS | TRENDS SECURITY | BUSINESS | IT-SECURITY | TIPPS

Das sind Ihre digitalen Daten auf dem Schwarzmarkt wert

Im Internet ist gut shoppen, chatten – oder Katzenbilder anschauen. Aber wie im realen Leben gibt es neben Spaß, sozialen Netzwerken und tollen Sonderangeboten auch den dunklen Hinterhof, auf dem nachts krumme Geschäfte laufen. Die Rede ist vom Internet-Schwarzmarkt. Das Symantec-Sicherheitsteam beschäftigt sich in einem neuen Blog Post mit diesen Untergrundforen und hat herausgefunden, dass…

Artikel zu „Bedrohungsmanagement“

NEWS | IT-SECURITY | TIPPS

Hardware-Sicherheitslücken: Versäumte Firmware-Sicherheit – die Top 5 Ausreden

Zunehmend sind sich CEOs und Vorstandsmitglieder bewusst, dass sie die Verantwortung haben, ihren Ansprechpartnern zielführende Fragen zu Cybersicherheitsrisiken wie Firmware- und Lieferkettensicherheit zu stellen, meint Palo Alto Networks. Bei Firmware handelt es sich um eine Software, die speziell für ein Stück Hardware wie Festplatte, USB oder UEFI entwickelt wurde. Jedes moderne Computersystem oder intelligente Gerät…

NEWS | EFFIZIENZ | INFRASTRUKTUR | IT-SECURITY | KÜNSTLICHE INTELLIGENZ | SERVICES | AUSGABE 5-6-2018

Cyberattacken der 5. Generation – Sicherheitsinfrastruktur vieler Unternehmen ist veraltet

Herkömmliche Sicherheitstechnologien entdecken Attacken erst, nachdem diese bereits Schaden angerichtet haben. 97 Prozent der Unternehmen und Organisationen sind überzeugt, auf Cyberangriffe der Gen V nicht vorbereitet zu sein. Mit welchen Herausforderungen haben die IT-Sicherheits-experten derzeit weltweit zu kämpfen?

NEWS | IT-SECURITY | LÖSUNGEN | PRODUKTMELDUNG | STRATEGIEN

Supercomputer im Kampf gegen Internetkriminalität

Cyber Reconnaissance and Analytics analysiert potenzielle Schwachstellen aus Angreifersicht und ermöglicht so die proaktive Erkennung und effiziente Bekämpfung von Cyberbedrohungen. Deloitte Advisory Cyber Risk Services und der Anbieter von Supercomputern, Cray bringen mit Cyber Reconnaissance and Analytics den ersten kommerziellen Service für die ultraschnelle Bedrohungsanalyse auf Grundlage von Supercomputing-Technologie auf den Markt. Der abonnementbasierte Service…