Cyberkriminelle scannen bereits binnen fünf Minuten nach Veröffentlichung der Microsoft Advisories auf Schwachstellen in Microsoft Exchange Servern.

Illustration: Absmeier

Palo Alto Networks hat jüngst seinen 2021 Cortex Xpanse Attack Surface Threat Report veröffentlicht. Im Rahmen des Berichts wurden Bedrohungsdaten ausgewertet, die im Zeitraum zwischen Januar und März dieses Jahres in Unternehmen erhoben wurden. Die Ergebnisse bestätigen, dass Bedrohungsakteure immer schneller reagieren und Server scannen, die reif für einen Angriff sind. Nach Angaben der Sicherheitsforscher beginnen Cyberkriminelle bereits fünf Minuten nach der Veröffentlichung der Microsoft Advisories damit, das Internet nach anfälligen Exchange-Servern zu durchsuchen.

Wenn kritische Schwachstellen in einer weit verbreiteten Software veröffentlich werden, beginnt für Angreifer und IT-Administratoren ein Wettlauf gegen die Zeit. Angreifer versuchen, so schnell wie möglich ein geeignetes Opfer zu finden – vor allem, wenn bereits ein Proof-of-Concept-Code verfügbar oder der Fehler vergleichsweise trivial auszunutzen ist. Das Ganze möglichst bevor IT-Mitarbeiter ein Risiko-Assessment durchführen und notwendige Patches implementieren können.

Der Report bestätigt zudem, dass Angreifer insbesondere bei Zero-Day-Schwachstellen innerhalb von nur 15 Minuten nach der Veröffentlichung bereits Scans durchführen.

[1] https://start.paloaltonetworks.com/asm-report

[2] Weitere Informationen finden Sie hier: https://www.zdnet.com/article/cybercriminals-scanned-for-vulnerable-microsoft-exchange-servers-within-five-minutes-of-news-going-public/; https://www.bleepingcomputer.com/news/security/hackers-scan-for-vulnerable-devices-minutes-after-bug-disclosure/

Dazu ein Kommentar von Travis Biehn, Principal Security Consultant bei der Synopsys Software Integrity Group:

»Auf der Seite der Verteidiger dauern Patch-Prozesse oft mehrere Tage. Sicherheitsteams verlassen sich auf kompensatorische Kontrollen, die neue Angriffe innerhalb von Minuten oder wenigstens Stunden nach der Offenlegung blockieren, entschärfen oder zumindest erkennen.

Die raffiniertesten Angreifer haben allerdings bereits weit im Vorfeld eine klare Zielsetzung und Vorstellung der potenziellen Opfer. Dazu machen sie sich ein umfassendes Bild vom gesamten Netzwerk-Footprint des Unternehmens über private Rechenzentren und die Cloud hinweg. Etablierte Angreifer verfügen zudem über ausreichend automatisierte Tools und die nötige Infrastruktur, um neue Schwachstellen auszunutzen, bevor die Verteidigungsmaßnahmen greifen. Um hier wieder ein Gleichgewicht zugunsten der Verteidiger herzustellen, sollten Unternehmen die Risiko-Exposition verringern und ihren Zero-Trust-Ansatz optimieren. Es ist hilfreich zu verstehen, welches Bild Angreifer sich von einem Unternehmensnetz machen können und welche Systeme mit abfragenden Diensten im Falle eines Angriffs am ehesten betroffen sind.«

402 Artikel zu „Schwachstellen Microsoft“

NEWS | IT-SECURITY | TIPPS

Schritte zur Behebung der Microsoft-Exchange-Server-Schwachstellen

Wie Palo Alto Networks in seinem Unit 42 Blog berichtet, wurde die Sicherheitscommunity am 2. März auf vier kritische Zero-Day-Schwachstellen in Microsoft Exchange Server aufmerksam (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 und CVE-2021-27065). Diese Schwachstellen ermöglichen es Angreifern, auf Exchange Server zuzugreifen und potenziell langfristigen Zugriff auf die Umgebungen der Opfer zu erlangen. Das Microsoft Threat Intelligence…

NEWS | IT-SECURITY | WHITEPAPER

Vulnerabilities: Das sind die häufigsten IT-Schwachstellen

Während sich viele Unternehmen 2020 digital neu erfanden, griffen Cyberkriminelle weiterhin über altbekannte IT-Schwachstellen auf Netzwerke zu, um Schadsoftware einzuschleusen: Welche Sicherheitslücken die Angreifer dabei im Vergleich zum Vorjahr ausnutzen, weisen die Sicherheitsexperten von Imperva im angefügten Report »The State of Vulnerabilities in 2020« aus. Der Bericht zeigt, wie sich die Attacken im Zeitlauf verändern…

NEWS | IT-SECURITY | TIPPS

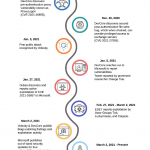

Zeitleiste der Cyberangriffe auf Microsoft Exchange Server rekonstruiert

Unit 42, das Bedrohungsforschungsteam von Palo Alto Networks, hat neue Erkenntnisse zu den jüngsten Cyberangriffen auf Microsoft Exchange Server gewonnen. Ein Blick zurück: Am 2. März wurden Sicherheitsexperten auf vier kritische Zero-Day-Schwachstellen in Microsoft Exchange Server aufmerksam (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 und CVE-2021-27065). Gleichzeitig mit dem Bekanntwerden dieser Schwachstellen veröffentlichte Microsoft Sicherheitsupdates und technische Anleitungen, die…

NEWS | IT-SECURITY | ONLINE-ARTIKEL | SERVICES

Missstände bei Berechtigungen schnell erkennen: Wer hat in Microsoft-Umgebungen worauf Zugriff?

Die Anzahl der polizeilich erfassten Cyberkriminalfälle ist in den letzten Jahren enorm angestiegen. Während 2005 noch 26.650 Fälle in Deutschland verzeichnet wurden, zählte die Polizei im letzten Jahr bereits 100.514 Fälle, also fast viermal so viele [1]. Aus diesem Grund gilt es, Sicherheitslücken in IT-Systemen von Unternehmen zu schließen. Dazu gehören unter anderem noch bestehende…

NEWS | KOMMUNIKATION | LÖSUNGEN | AUSGABE 11-12-2020

Microsoft Teams richtig geplant und aufgesetzt – Stark im Team

Lösungen wie Teams von Microsoft kommen in Unternehmen aller Branchen immer besser an.Die Corona-Pandemie und das Ausweichen auf das Home Office haben den kollaborativen Werkzeugen einen zusätzlichen Pusch verliehen. Dabei geht es für die Mitarbeiter um weit mehr als nur die Integration von Chat, Video, Konferenzen und Telefonie. »manage it« hat sich mit Andreas Martin, Vorstand und CEO der FirstAttribute AG, darüber unterhalten, inwieweit kollaborative Lösungen wie Microsoft Teams das Zusammenarbeiten in und außerhalb von Unternehmen revolutionieren werden und welche Voraussetzungen dafür Unternehmen schaffen müssen.

NEWS | IT-SECURITY | TIPPS

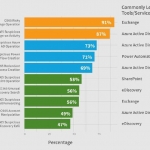

So missbrauchen Cyberkriminelle Schwachstellen bei Office 365

Office 365 Tools und Open Services im Visier von Cyberangreifern. Der kürzlich von Vectra veröffentlichte 2020 Spotlight Report for Office 365 identifizierte die Tools und Dienste unter den Cloud-basierten Anwendungen, die häufig von Angreifern genutzt werden. Die Studie basiert auf der Beobachtung von vier Millionen Office-365-Konten über einen Zeitraum von 90 Tagen. Dadurch waren…

NEWS | TRENDS SECURITY | IT-SECURITY | WHITEPAPER

Fast zwei Drittel der Schwachstellen könnten längst gepatcht sein

Cybersecurity-Spezialist veröffentlicht Business-Report zur Bedrohungslandschaft 2020. Ungepatchte Schwachstellen, Verschleierungstaktiken und APTs (Advanced Persistent Threats): Der Bitdefender Business-Report zur aktuellen Bedrohungslage beschreibt die Herausforderungen, denen sich Organisationen stellen müssen [1]. Dazu gehören erstens massenhafte Angriffe auf ältere Schwachstellen, für die bereits Patches verfügbar sind, zweitens die Zunahme von Verschleierungstaktiken, die zusätzliche Erkennungsmechanismen erfordert und drittens die…

NEWS | IT-SECURITY | WHITEPAPER

Nicht alle Schwachstellen sind eine Bedrohung – auf die wesentlichen Sicherheitslücken konzentrieren

Die Computernetzwerke von Organisationen werden ständig erweitert: IT, Cloud, IoT und OT formen eine komplexe Computing-Landschaft, die die moderne Angriffsfläche darstellt. Mit jedem neuen Gerät, jeder neuen Verbindung oder Anwendung vergrößert sich diese Angriffsfläche. Zu dieser Komplexität kommen unzählige Schwachstellen hinzu, die täglich entdeckt werden, und die Herausforderungen scheinen oft unüberwindbar. Die Lösung ist jedoch…

NEWS | CLOUD COMPUTING | LÖSUNGEN

Microsoft Teams professionell nutzen – Megatech setzt auf AvePoint Cloud Governance

Cloud Computing ist weiterhin auf Wachstumskurs – laut Bitkom setzen mittlerweile drei von vier Unternehmen auf Rechenleistung aus der Cloud. Die Gründe dafür sind eindeutig: Cloud-Anwendungen wie Microsoft Office 365 sind kosteneffizient, bieten eine hohe Flexibilität und Skalierbarkeit, sie erhöhen die Produktivität und stellen die Basis für zukunftsfähige Geschäftsmodelle dar. Doch mit der Nutzung der…

NEWS | KOMMENTAR | STRATEGIEN

Warum die Uhr für Microsofts Programmiersprache C# tickt

Sollten Entwickler einen Umstieg von C# auf Java zu erwägen? Mit C# brachte Microsoft vor fast 20 Jahren eine eigene Programmiersprache als Konkurrenz zu Java auf den Markt. Seitdem ist die Frage C# oder Java bei vielen Entwicklern zur Glaubensfrage geworden, bei der die Diskussion sehr schnell emotional werden kann. Die Fakten sprechen aber…

NEWS | TRENDS SECURITY | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | WHITEPAPER

CASB-Studie zeigt Schwachstellen in der IT-Security auf

Die Cloud Security Alliance (CSA), Organisation für die Definition von Standards, Zertifizierungen und Best Practices zur Gewährleistung des sicheren Cloud-Computings, veröffentlicht die Ergebnisse ihrer neuesten Umfrage. Im Rahmen der Studie »The Evolution of the CASB« wurden mehr als 200 IT- und Sicherheitsexperten aus einer Vielzahl von Ländern und verantwortlich für Unternehmen verschiedenster Größen befragt. Ziel…

NEWS | INDUSTRIE 4.0 | IT-SECURITY | TIPPS

Schwachstellen in industriellen VPNs

Angreifer können direkten Zugang zu den Geräten erhalten und physische Schäden verursachen. VPNs sorgen oftmals nur für scheinbaren Schutz. Das Forscherteam von Claroty hat in den letzten Monaten mehrere Schwachstellen bei der Remote-Codeausführung in VPN-Implementierungen entdeckt, die insbesondere für den Fernzugriff auf OT-Netzwerke genutzt werden. Diese speziellen Remote-Lösungen werden insbesondere für die Wartung und Überwachung…

TRENDS 2020 | NEWS | TRENDS SERVICES | SERVICES

70 Prozent aller Anwendungen haben Open-Source-Schwachstellen

Fehlerhafte Bibliotheken landen auf indirektem Wege im Code. Einsatz von PHP-Bibliotheken führt mit über 50-prozentiger Wahrscheinlichkeit zu fehlerhaftem Code. JavaScript und Ruby haben besonders große Angriffsflächen. Der neue »State of Software Security (SoSS): Open Source Edition«-Report zum Thema Sicherheit in Open-Source-Software von Veracode zeigt unter anderem auf, dass 70 Prozent aller gescannten Anwendungen mindestens…

TRENDS 2020 | NEWS | TRENDS SECURITY | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | IT-SECURITY

Cloud Security-Report: Schlechte Sicherheitshygiene führt zu einer Eskalation von Cloud-Schwachstellen

Der Cloud Threat Report deckt 199.000 unsichere Cloud-Templates auf und findet 43 Prozent der Cloud-Datenbanken unverschlüsselt vor. Palo Alto Networks hat aktuelle Forschungsergebnisse veröffentlicht, die zeigen, wie Schwachstellen bei der Entwicklung von Cloud-Infrastrukturen zu erheblichen Sicherheitsrisiken führen. Der Unit 42 Cloud Threat Report: Spring 2020 untersucht, warum Fehlkonfigurationen in der Cloud so häufig vorkommen. Der…

NEWS | TRENDS SECURITY | TRENDS 2019 | IT-SECURITY

Hackerangriffe via Microsoft Office an der Tagesordnung

Laut Internet Security Report Q3/2019 ist die von E-Mail-Anhängen ausgehende Gefahr präsenter denn je. Wie der aktuell veröffentlichte WatchGuard Internet Security Report für das dritte Quartal 2019 belegt, sollte bei per E-Mail eingehenden Word-, RTF- oder anderen Office-Dokumenten weiterhin besondere Vorsicht gelten. Diesmal haben es gleich zwei einschlägige Malware-Varianten in die Top 10 geschafft. Die…

NEWS | TIPPS

Microsoft rät Kunden mit Windows Server 2008 zum schnellen Umstieg auf Azure-Cloud

Support-Ende für Windows Server 2008 und Windows Server 2008 R2 am 14. Januar 2020: Ohne Migration riskieren Unternehmen Sicherheitsprobleme und Compliance-Verstöße Am 14. Januar 2020 endet der erweiterte Support für Windows Server 2008 und Windows Server 2008 R2. Doch es gibt noch immer Unternehmen, die keine konkreten Pläne für die Migration auf ein neues Betriebssystem…

NEWS | TRENDS SECURITY | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | INFRASTRUKTUR | TRENDS 2019 | IT-SECURITY

Cloud Trends Report Security prognostiziert 50 % mehr Schwachstellen in Cloud-Infrastrukturen

Trotz wachsender Anzahl an Schwachstellen bei Cloud-Infrastrukturdiensten, Containern und anderen Cloud-Produkten bleibt Cyberhygiene weiterhin größtes Risiko. Die größten Gefahren in Cloud-Infrastrukturen gehen nicht vom Cloud Provider aus, sondern lauern im Unternehmen selbst. Skybox Security, Anbieter im Cyber Risk Management, gab die Veröffentlichung seines Cloud Trends Report 2019 bekannt. Der Bericht, der vom Team der…

NEWS | BUSINESS | FAVORITEN DER REDAKTION | IT-SECURITY | KOMMENTAR

Schwachstellen zu Cyberwaffen formen – oder doch lieber schließen?

Regierungen diskutieren regelmäßig, IT-Schwachstellen als Cyberwaffen für Hack Backs zu nutzen. Die Geschichte der Microsoft-Schwachstelle EternalBlue macht eines deutlich: Das kann sehr teuer werden. Regierungen sollten sich intensiv überlegen, ob die Vorteile einer Schwachstelle als Cyberwaffe die potenziellen Schäden für Bürger und Unternehmen wirklich überwiegen. Am 12. Mai 2017 begann der Trojaner WannaCry…

NEWS | BUSINESS | CLOUD COMPUTING | EFFIZIENZ | SERVICES | STRATEGIEN

Sein oder nicht sein – die Zukunft von Microsoft Excel

Disruptive Technologien wie das Internet haben dazu beigetragen, die Geschäftswelt umzukrempeln. Das zeigt allein schon die Tatsache, dass von der 1995er Fortune-Liste der 500 größten Unternehmen gerade einmal 24 heute noch auftauchen. Die meisten Unternehmen agieren heute in einem globalen Umfeld und in sich schnell verändernden Märkten. Unter diesen Bedingungen sind Organisationen gut beraten,…

NEWS | IT-SECURITY | KOMMENTAR | TIPPS

Trägheit bei IT-Security macht Microsoft-Office-Schwachstelle zum Einfallstor für Cyberangriffe

Jörg von der Heydt, Channel Director DACH bei Skybox Security, kommentiert die Microsoft-Office-Schwachstelle CVE-2017-8570 und mögliche Lösungsansätze. Spätestens mit der Einführung der DSGVO hat in Europa eine gewisse Sensibilisierung gegenüber Datenschutz und Sicherheitsrisiken eingesetzt – ob privat oder im beruflichen Umfeld. Dennoch zeigen europäische Arbeitnehmer weltweit die geringste Disziplin, wenn es um die Cybersicherheit in…

NEWS | BUSINESS PROCESS MANAGEMENT | EFFIZIENZ | INFRASTRUKTUR | IT-SECURITY | LÖSUNGEN | RECHENZENTRUM | SERVICES | STRATEGIEN | TIPPS

Analyse des Patch Tuesday im März: Kernel-Updates von Microsoft als Antwort auf Meltdown und Spectre

Microsoft hat zum Patch Tuesday im März insgesamt 14 Updates veröffentlicht, darunter Aktualisierungen für alle Windows-Betriebssysteme sowie für den IE-Browser, für Office, SharePoint und den Exchange-Server. Daneben hat das Unternehmen einige Updates für ASP.NET Core, Chakra Core und PowerShell Core veröffentlicht. Allerdings sind diese nicht als Patch-Paket, sondern in Form neuer Binärdateien verfügbar. Entwickler sollten…

NEWS | TRENDS SECURITY | TRENDS 2017 | TRENDS 2018 | IT-SECURITY | LÖSUNGEN | STRATEGIEN | TIPPS

Microsoft-Sicherheitslücken seit 2013 mehr als verdoppelt

Aufhebung von Administratorrechten könnte 80 Prozent der kritischen Sicherheitslücken von 2017 entschärfen. Avecto hat seinen jährlichen Bericht zu Microsoft-Schwachstellen veröffentlicht, der mittlerweile zum fünften Mal erscheint. Er basiert auf einer Untersuchung sämtlicher 2017 gemeldeter Microsoft-Schwachstellen und zeigt, dass deren Zahl beträchtlich gestiegen ist. Zum Vergleich: Im Jahr 2013 wurden 325 Sicherheitslücken entdeckt, im vergangenen Jahr…

NEWS | TRENDS SECURITY | DIGITALISIERUNG | TRENDS 2017 | TRENDS 2018 | IT-SECURITY | TIPPS

Europäischer Datenschutztag am 28. Januar: Anzahl entdeckter Softwareschwachstellen erreicht 2017 Rekordwert

Im Jahr 2017 hat die Zahl der weltweit registrierten Softwaresicherheitslücken einen neuen Höchststand erreicht. Die Auswertung des Potsdamer Hasso-Plattner-Instituts (HPI) ergab, dass in den vergangenen zwölf Monaten rund 11.003 Meldungen zu Softwareschwachstellen registriert oder aktualisiert wurden. Im Jahr 2016 waren es noch 8.093 Schwachstellen gewesen, danach folgt auf Platz drei das Jahr 2014 mit 7.682…

NEWS | BUSINESS | BUSINESS PROCESS MANAGEMENT | CLOUD COMPUTING | DIGITALISIERUNG | EFFIZIENZ | GESCHÄFTSPROZESSE | INFRASTRUKTUR | INTERNET DER DINGE | IT-SECURITY | LÖSUNGEN | ONLINE-ARTIKEL | RECHENZENTRUM | SERVICES | STRATEGIEN | TIPPS

Meltdown und Spectre: Die wichtigsten Fragen und Antworten zu den zwei Schwachstellen in Prozessoren

Nach den ersten Berichten über die bekannt gewordenen Schwachstellen in Mikroprozessoren, arbeiten die Chiphersteller Intel, AMD und ARM mit Hochdruck an einer industrieweiten Lösung (https://newsroom.intel.com/news/intel-responds-to-security-research-findings/). Mit täglich neuen Details und Meldungen von Seiten der Sicherheitsexperten und Unternehmen bleibt die Lage unübersichtlich. Digital Shadows hat die wichtigsten Fragen und Antworten zusammengestellt. Was sind Meltdown und Spectre?…

NEWS | TRENDS SECURITY | TRENDS 2017 | IT-SECURITY | LÖSUNGEN | TIPPS

Microsoft-Admin-Rechte sind für Sicherheitslecks verantwortlich

94 Prozent der Risiken aller als kritisch eingestuften Microsoft-Schwachstellen werden durch das Entfernen von Administratoren-Rechten gemindert. Windows 10 ist nicht sicherer als Windows 8.1. Experten für das Rechtemanagement beklagen, dass die Organisationen immer noch zu wenig für den Schutz vor Angriffen unternehmen. Mark Austin, Mitgründer und Co-CEO bei Avecto und Marco Peretti, Avectos neu ernannter…

NEWS | CLOUD COMPUTING | INFRASTRUKTUR | IT-SECURITY | KOMMUNIKATION | RECHENZENTRUM | SERVICES

HTTP/2: Vier bedeutsame Schwachstellen des neuen World-Wide-Web-Protokolls

Ein Unternehmen, das es sich zur Aufgabe gemacht hat, geschäftskritische Daten und Anwendungen in der Cloud und im Datacenter zu schützen, hat auf der Black Hat in den USA seinen Intelligence Initiative Report für den Monat Juli vorgestellt: »HTTP/2: Detaillierte Analyse der vier größten Schwächen des kommenden Worldwide Web Protokolls«. In dem Bericht haben Experten des Imperva Defense Centers die vier größten Potenziale…

NEWS | TRENDS SECURITY | TRENDS 2015 | INFRASTRUKTUR | IT-SECURITY

16.081 Schwachstellen in knapp 2.500 Anwendungen im Jahr 2015

Der Jahresreport »Vulnerability Review 2016« [1] legt weltweite Zahlen zu den häufigsten Schwachstellen, der Verfügbarkeit von Patches und zu Sicherheitsrisiken innerhalb von IT-Infrastrukturen vor. Darüber hinaus wurden Sicherheitslücken der 50 am weitesten verbreiteten Anwendungen auf privaten PCs untersucht. Software Vulnerabilities sind eine Hauptursache für Sicherheitsprobleme. Über fehlerbehaftete Software verschaffen sich Hacker Zugang zu IT-Systemen. 2015…

NEWS | TRENDS SECURITY | TRENDS 2015 | IT-SECURITY

Microsoft-Sicherheitslücken erreichen Höchststand

Laut einer aktuellen Studie [1] stieg die Anzahl der Windows-Sicherheitslücken 2015 im Vergleich zum Vorjahr um 52 Prozent. Eine Analyse von Microsoft Security Bulletins ergab, dass insgesamt 524 Sicherheitslücken gemeldet wurden, 48 Prozent davon (251) mit dem Schweregrad »kritisch«. 62 Sicherheitslücken wurden in Microsoft Office-Produkten gefunden, was im Vergleich zu 2014 einem Anstieg von 210…

NEWS | TRENDS SECURITY | TRENDS 2015 | IT-SECURITY | TIPPS

Security-Analyse: Die größten Windows-Schwachstellen 2015

Internet Explorer mit massiven Schwächen, Microsoft Edge und Google Chrome vorbildlich. Ein europäischer Security-Software-Hersteller [1] hat einen exklusiven Report veröffentlicht, der die größten Windows-Schwachstellen des vorherigen Jahres beleuchtet. Die Analyse zeigt, dass der Microsoft Internet Explorer (IE) mit Abstand die meisten Sicherheitslücken aufwies, wohingegen der neue Microsoft Edge-Browser in Windows 10 und Google Chrome mit…

NEWS | TRENDS SECURITY | EFFIZIENZ | TRENDS 2015 | IT-SECURITY | SERVICES

Software-Sicherheitslücken: Im ersten Halbjahr 2015 weltweit mehr Schwachstellen gemeldet als 2004 insgesamt

Allein in der ersten Hälfte dieses Jahres sind weltweit 2.662 Software-Sicherheitslücken gemeldet worden – mehr als im gesamten Jahr 2004. Darauf hat das Hasso-Plattner-Institut (HPI) aufmerksam gemacht. Nach Analyse des Potsdamer Uni-Instituts nehmen vor allem die mittelschweren Software-Schwachstellen deutlich zu. Diese hätten im vergangenen Jahr ihren bisherigen absoluten Höchststand erreicht, sagte HPI-Direktor Prof. Christoph Meinel.…

NEWS | IT-SECURITY

Von der Erpressung zum Datendiebstahl: Ransomware im Wandel der Zeit

Seit vielen Jahren gibt es eine feste Größe im Bereich der Cyberkriminalität, nämlich Angriffe mittels Ransomware. Bei solchen Attacken bringen Kriminelle Unternehmen dazu, Schadcode auf ihren Systemen auszuführen, der dort oder im verbundenen Netzwerk vorhandene Daten verschlüsselt und für den Nutzer unzugänglich macht. Die Ziele, die Kriminelle mit diesen Angriffen verfolgen, haben sich im Laufe…

NEWS | IT-SECURITY | WHITEPAPER

Cybersicherheit: Vier Eckpfeiler zur Absicherung digitaler Innovationen in der Produktion

Heute ist nahezu jeder stark digitalisierte oder automatisierte Industriezweig mit dem Risiko einer Cyberbedrohung konfrontiert. Ein gutes Beispiel, dass die möglichen Auswirkungen auf eine Lieferkette in der Fertigung zeigt, ist die Halbleiterbranche. Ein Cyberangriff auf eine Halbleiter-Fertigungsstätte (Fab) kann in weniger als einem Tag Schäden von mehreren Millionen Euro verursachen. TXOne Networks, Spezialist für OT-Sicherheitslösungen,…

NEWS | IT-SECURITY | LÖSUNGEN

Mehr Sicherheit im Finanzsektor – Jetzt und zukünftig

Die Branche der Banken und Finanzdienstleister steht unter Dauerbeschuss. Sei es durch gezielte Cyberangriffe, nationalstaatlich gesponsert, durch Gruppen von ambitionierten Angreifern oder einzelne Kriminelle. Das verwundert nicht, haben doch diese Ziele in punkto Risiken, Reputation und Wert am meisten zu bieten. Allerdings gehören sie auch zu der Art von Zielen, die gemeinhin am besten…

AUSGABE 3-4-2021 | NEWS | BUSINESS | STRATEGIEN

API-Lösungen – Trends und Herausforderungen der kommenden Jahre: Monetarisierung der eigenen Daten

Schon lange werden APIs als Zukunft der Softwareentwicklung gehandelt – zu Recht. Eine ganze Branche hat sich um die Anwendungsprogrammierschnittstellen etabliert. Ihre Anbieter stellen die unterschiedlichsten Lösungen bereit, um Entwicklern die Arbeit mit APIs so leicht und unkompliziert wie nur möglich zu gestalten. Doch wohin steuert diese Branche? Auf welche Entwicklungen sollten ihre Kunden sich für die kommenden Jahre einstellen?

AUSGABE 3-4-2021 | NEWS | LÖSUNGEN | SERVICES

Threat Hunting – Auf der Jagd nach Pyramidion

AUSGABE 3-4-2021 | NEWS | DIGITALISIERUNG | LÖSUNGEN | SERVICES

Software-as-a-Service-Lösung – Move2SaaS … der nächste Schritt

AUSGABE 3-4-2021 | NEWS | BUSINESS | STRATEGIEN

bITte – RECHT, freundlich – Die Informationsrechts-Kolumne: Geschäftsgeheimnisse

»СВАКС… Когда вы забатите довольно воровать настоящий лучший« (»Wenn Du gut genug bist, um das Beste zu stehlen«) – schon in den 80er Jahren wurde im Bereich der IT-Technologie fleißig kopiert und wurden fremde Geschäftsgeheimnisse genutzt, wie die auf die CPU-Platine des CVAX 78034 aufgebrachte Nachricht der Entwickler an die Ostblockstaaten beweist. Auch im IT-Outsourcing werden vertrauliche Informationen ausgetauscht – der Schutz eben dieser sollte nicht nur vertraglich, sondern auch faktisch abgesichert werden.

NEWS | BUSINESS PROCESS MANAGEMENT | GESCHÄFTSPROZESSE | LÖSUNGEN

Prozess-Automatisierung optimiert und modernisiert HR-Prozesse

Mit ganzheitlichem IT-Management lassen sich abteilungsübergreifende Erfolge erzielen. Unabhängig von den aktuellen Herausforderungen durch die Pandemie ist es für Unternehmen zunehmend schwierig, neue und vor allem die passenden Mitarbeiter zu finden und diese zu halten. Damit sich die HR-Verantwortlichen dieser Aufgabe widmen können, benötigen sie Zeit. Diese wiederum können sie sich nur »freischaufeln«, wenn sie…

AUSGABE 3-4-2021 | NEWS | SERVICES | STRATEGIEN

Im Interview: Joachim Astel, Vorstand der noris network AG – Zertifizierung im Wandel

Ob Colocation, Managed Services oder Cloud-Infrastruktur, weil die IT für die Wettbewerbsfähigkeit der Unternehmen immer zentraler wird, müssen sich IT-Verantwortliche beim Einkauf von IT-Dienstleistungen kritische Fragen von internen und externen Stakeholdern gefallen lassen. Die Bedeutung von Zertifizierungen wächst.

AUSGABE 3-4-2021 | SECURITY SPEZIAL 3-4-2021 | NEWS | IT-SECURITY

Zukunftssichere Absicherung der IT-Infrastruktur – Gleiche Sicherheit für alle Nutzer

Datenmissbrauch, Identitätsdiebstahl und Datenlecks sind für Unternehmen nicht nur sehr kostenintensiv, sie gefährden auch die sensiblen Beziehungen zu Kunden und Geschäftspartnern. Potenzielle Sicherheitslücken sind dabei nicht selten auf die Kompromittierung privilegierter Benutzerkonten zurückzuführen. Denn vielerorts wird die Vergabe und Kontrolle von IT-Berechtigungen nicht zufriedenstellend gelöst.