Ein ganzheitlich ausgerichtetes MDR schafft Risikotransparenz, erkennt hochentwickelte Angriffsszenarien, korreliert Ereignisketten, schafft Anleitungen für die Behandlung von Risiken und überprüft, ob Verbesserungen Früchte tragen.

Die Herausforderungen an die Cybersicherheit in Zeiten der mobilen Workforce nehmen kontinuierlich zu. Die letzten Jahre haben gezeigt, dass Unternehmen sowie deren Mitarbeiter großen Wert auf Flexibilität und Skalierbarkeit legen. Unternehmen setzen daher vermehrt auf IaaS- und SaaS-Dienste von Cloud-Anbietern.

Am bekanntesten dürfte die Nutzung von Microsoft Office 365 sein. Beschleunigt durch die Corona-Pandemie sind zudem die Anteile von Home Office und Remote Work sprunghaft angestiegen. Dies wiederum hat der Nutzung und Adaption von Collaboration-Lösungen wie WebEx, Zoom oder Microsoft Teams vorangetrieben.

In der Vergangenheit waren die Endpoints durch den sicheren Perimeter des Corporate-Netzwerks geschützt. Der gesamte Datenverkehr wurde in der Regel über den Unternehmens-Backbone und diverse Sicherheitsperimeter geleitet – auch wenn Mitarbeiter extern gearbeitet haben. Hier spricht man vom sogenannten »Backhauling« oder auf Deutsch von Rücktransport. Der Datenverkehr wurde auf wenige, wohldefinierte und geschützte Punkte konzentriert, kontrolliert sowie überwacht. Die erste Herausforderung der letzten Jahre bestand in der Zunahme von Transportverschlüsselung, wie TLS, die Unternehmen dazu gezwungen hat, die Daten zentral durch SSL-Inspection-Systeme zu entschlüsseln oder einen blinden Fleck für die Inhalte dieser verschlüsselten Verbindungen zu akzeptieren.

Die Einführung dieser Lösungen war sowohl in der Anschaffung als auch im Betrieb recht kostspielig. Eine weitere Herausforderung für zentrale Security-Perimeter sind die Laufzeitanforderungen und Sicherheitsmechanismen von SaaS-Diensten wie Microsoft Office 365. Verbindungen zu diesen SaaS-Diensten können nur eingeschränkt analysiert werden, da jedes Analysesystem die Paketlaufzeit erhöht und sich somit die Qualität der SaaS-Lösung verschlechtert – zumindest lauten so die Argumente der Anbieter. SaaS-Anbieter schützen außerdem ihre Dienste unter anderem vor Man-in-the-Middle-Angriffen (MITM) durch Techniken, wie Zertifikats-Pinning, was den Einsatz von SSL-Inspection-Lösungen so gut wie unmöglich macht. Um diesen Herausforderungen zu begegnen, bietet sich ein Lösungsansatz an, der den Endpoint als primäres Angriffsziel im Fokus hat, bei gleichzeitigem Einsatz kompetenter und gut ausgebildeter SOC-Mitarbeiter. Daher bieten seit mehreren Jahren immer mehr Unternehmen sogenannte Managed Detection and Response Services (MDR) an.

Managed Detection and Response. Je nach Branche sind mehrere Definitionen und Lösungsansätze für Managed Detection and Response vorhanden. Grundsätzlich lässt sich feststellen, dass es nicht den einen richtigen Ansatz gibt, sondern nur falsche Umsetzungen. Eine gängige Definition von Gartner für Managed Detection and Response lautet wie folgt:

»Managed detection and response (MDR) providers deliver 24/7 threat monitoring, detection and lightweight response services to customers leveraging a combination of technologies deployed at the host and network layers, advanced analytics, threat intelligence, and human expertise in incident investigation and response. MDR providers undertake incident validation, and can offer remote response services, such as threat containment, and support in bringing a customer’s environment back to some form of ›known good‹.« [1]

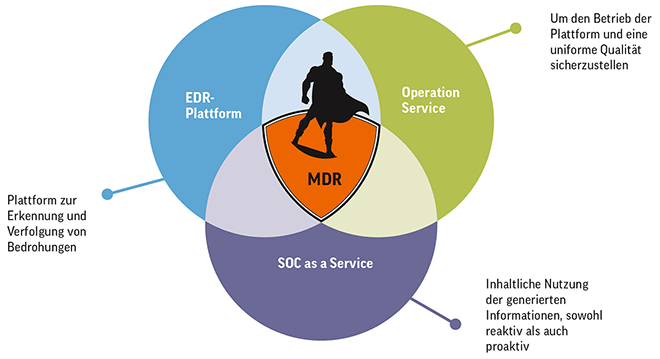

Im Grunde besteht ein MDR-Service also aus einer oder mehreren Endpoint- und/oder Netzwerk-Technologien zur Erkennung von Bedrohungen und zum Sammeln von Telemetrie-Daten (nachstehend Risiko-Erkennungsplattform genannt). Darauf aufsetzend werden unterschiedliche Managed-Service-Dienstleistungen integriert, die den operativen Betrieb der Plattform übernehmen und die inhaltliche Auswertung und Einordnung der entstehenden Ereignisse übernehmen. Die inhaltliche Auswertung und Einordnung umfasst Service-Module aus den Bereichen Incident-Analyse (Reaktiv) und Threat Hunting (Proaktiv) – zusammengefasst als SOC-as-a-Service.

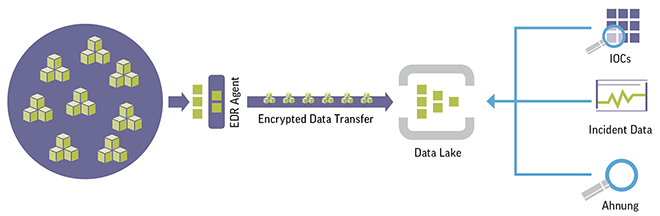

EDR-Lösungen bieten neben einer verbesserten Erkennung unbekannter Malware durch Analyse/Machine Learning vor allem eine kontinuierliche Überwachung und die Sammlung von Endpoint-Telemetriedaten. Die kontinuierliche Speicherung von Endpoint-Telemetriedaten (gestartete Prozesse, Command Lines etc.) stellt die Basis für eine Incident-Analyse sowie für Threat Hunting dar. Gleichzeitig werden aber auch erhebliche Datenmengen generiert. Moderne Sicherheitsarchitekturen sehen dabei den Einsatz eines sogenannten Data Lakes vor.

Abbildung 2: Moderne Sicherheitsarchitekturen verwenden Data Lakes, um mit den enormen Datenmengen umzugehen.

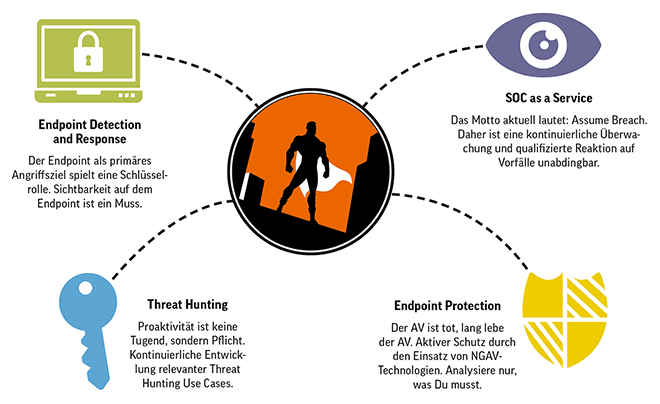

Managed Detection and Response sind umfangreiche Cybersecurity-Lösungsstacks, deren Umfang deutlich über die klassischen Managed Security Services hinausgeht. Die Services kombinieren die Implementierung und den Betrieb fortschrittlicher Risiko-Erkennungsplattformen mit SOC-as-a-Service-Modulen, beispielsweise Incident-Analyse und Threat Hunting, um einen ganzheitlichen Cyberdefense-Ansatz für Unternehmen bereitzustellen. Das Ziel von MDR Services besteht darin, Bedrohungen früh zu erkennen und entsprechende Gegenmaßnahmen einzuleiten. Umgesetzt wird dieses Ziel durch eine engmaschige Überwachung der Endpoints und der proaktiven Suche nach Advanced Threats unter Zuhilfenahme aktueller Threat Intelligence.

Durch kontinuierliche Incident Response und proaktives Threat Hunting lassen sich Transparenz und Sichtbarkeit für den Kunden erheblich erhöhen. Der Kunde wird somit in die Lage versetzt, sich vor zukünftigen Bedrohungen besser zu schützen.

Abbildung 3: Managed Detection and Response sind Cybersecurity-Lösungsstacks, deren Umfang deutlich über die klassischen Managed Security Services hinausgeht.

Security-as-a-Service mit ganzheitlichem Lösungsansatz. Dieses Security-as-a-Service-Modell grenzt sich von anderen Service-Modellen ab und stellt eine besondere Form eines Managed Services dar. Der Kunde nutzt lediglich eine Lösung und muss selbst so gut wie keine technischen und menschlichen Ressourcen bereitstellen. Da der MDR-Diensteanbieter mehrere Kunden über alle Vertikals versorgt, ist der Korpus an verfügbaren Daten und der daraus zu erzielende Erkenntnisgewinn größer, als wenn ein Unternehmen isoliert agieren würde. Der Controlware EDR Service bietet einen ganzheitlichen Lösungsansatz, um folgende Herausforderungen erfolgreich zu adressieren:

- Wie wird Risikotransparenz geschaffen?

- Wie können moderne, gezielte Angriffsszenarien erkannt werden?

- Wie lassen sich Korrelationen über Ereignisse oder Ereignisketten herstellen?

- Wie ist es möglich, anwendbare Anleitungen für die Behandlung von Risiken zu erhalten?

- Wie kann überprüft werden, ob Verbesserungen erfolgreich waren?

Controlware, Systemintegrator und Managed Service Provider, hat umfassende Managed Services entwickelt, um den unterschiedlichen Kundenanforderungen Rechnung zu tragen. Darüber hinaus übernimmt das ISO 27001-zertifizierte Controlware Customer Service Center auf Wunsch die strategische, taktische und operative Absicherung der Infrastrukturen als Teilleistung oder Komplettservice mit verbindlichen SLAs. Neben klassischen präventiven Security-Dienstleistungen bietet das Customer Service Center (CSC) auch innovative Services in den Bereichen Advanced Threat Detection, Vulnerability Management und Advanced Log Analytics. Die Analysten im Controlware Cyber Defense Center (CDC) gewährleisten dabei die zuverlässige Klassifizierung von Sicherheitsvorfällen und integrieren geeignete Maßnahmen zur Abwehr der Bedrohungen und zur Wiederherstellung kompromittierter Systeme.

Martin Ruffertshöfer,

Head of Service Development & Innovation,

Controlware GmbH

www.controlware.de

blog.controlware.de

[1] Quelle: Gartner »Market Guide for Managed Detection and Response Services, 11th June 2018«.

Illustration: © Malchev/shutterstock.com

110 Artikel zu „MDR Sicherheit“

AUSGABE 5-6-2021 | SECURITY SPEZIAL 5-6-2021 | NEWS | IT-SECURITY

Cybersicherheitsmaßnahmen sind nicht mehr nur eine Empfehlung – Security by Design

Sicher ist, dass die fortschreitende Entwicklung neuer Technologien mit einem wachsenden Bedarf an Lösungen und neuen Cybersicherheitsansätzen Hand in Hand geht, um die sich exponentiell ausweitende Angriffsfläche zu verringern, im »Smart Building« genauso wie in »Smart Cities« oder Industriewerken.

NEWS | INFRASTRUKTUR | PRODUKTMELDUNG

Mit croit im Handumdrehen zum Ceph-Cluster

Dass die Entwicklung der Datenbestände in Unternehmen nur eine Richtung kennt (Spoiler Alert: nach oben), ist mittlerweile eine Binsenweisheit. Für Unternehmen hat dies aber spürbare Auswirkungen auf ihr Tagesgeschäft, denn zum Einen müssen Daten den Mitarbeitern im Idealfall jederzeit und überall zur Verfügung stehen – aktuell auch im Home Office –, auf der anderen Seite…

NEWS | IT-SECURITY | AUSGABE 3-4-2021 | SECURITY SPEZIAL 3-4-2021

Zukunftssichere Absicherung der IT-Infrastruktur – Gleiche Sicherheit für alle Nutzer

Datenmissbrauch, Identitätsdiebstahl und Datenlecks sind für Unternehmen nicht nur sehr kostenintensiv, sie gefährden auch die sensiblen Beziehungen zu Kunden und Geschäftspartnern. Potenzielle Sicherheitslücken sind dabei nicht selten auf die Kompromittierung privilegierter Benutzerkonten zurückzuführen. Denn vielerorts wird die Vergabe und Kontrolle von IT-Berechtigungen nicht zufriedenstellend gelöst.

NEWS | IT-SECURITY | STRATEGIEN

Sicherheitsinitiativen: Warum eine operationszentrierte Strategie?

IT-Teams sind nicht selten gezwungen, ihr Unternehmen aus einer siloartigen Infrastruktur heraus gegen Cyberangriffe zu verteidigen. Das liegt daran, dass das verfügbare Sicherheitsarsenal größtenteils aus Tools besteht, die für den Schutz ganz bestimmter Systeme und Anwendungen entwickelt wurden. Mit anderen Worten: Die eine Lösung wird eingesetzt, um Cloud-Workloads abzuschotten, während sich eine andere primär darauf…

NEWS | IT-SECURITY | SERVICES | TIPPS

Fünf Tipps, wie User Experience und Sicherheit in Einklang gebracht werden können

Nutzer stellen hohe Anforderungen an Anwendung, die sie täglich nutzen: Sie müssen leicht zu handhaben sein und schnell reagieren. Darüber hinaus können sich Nutzeranforderungen sehr schnell verändern. Während Anbieter versuchen, diesen Erwartungen zu entsprechen, steigt die Herausforderung, sich gleichzeitig vor sicherheitsrelevanten Bedrohungen und böswilligen Eingriffen zu schützen. User Experience und Sicherheit gehen daher Hand in Hand.…

NEWS | IT-SECURITY

MDR als Cybersecurity-Kavallerie: Best Practices für Managed Detection and Response

Von Remote-Access-Trojanern und Ransomware bis hin zu Phishing- und Wiper-Attacken – die wachsende Bedrohungslandschaft sowie begrenzte interne Ressourcen führen dazu, dass viele Unternehmen mittlerweile auf externe Sicherheitsverstärkung zurückgreifen. Managed Detection and Response (MDR) zählt zu einer beliebten Option, doch bei der Vielzahl an Lösungen kann die Wahl eines passenden Anbieters schwierig sein. Der Hauptvorteil…

NEWS | IT-SECURITY | SERVICES | TIPPS

IT-Sicherheit: In 6 Schritten fit für Managed Security Services

Der Trend zu Managed Security Services (MSS) zeichnet sich immer mehr ab. Der Grund: Viele IT-Abteilungen kommen in puncto Sicherheit mittlerweile an die Grenzen ihrer Leistungsfähigkeit, da Angriffsszenarien sich ständig wandeln und das Handling von Sicherheitstools immer komplexer wird. Unternehmen ziehen daher Spezialisten hinzu, um Risiken zu vermeiden. Doch was ist nötig, um die Weichen…

NEWS | IT-SECURITY | STRATEGIEN | TIPPS

Das schwächste Glied: Der Mensch als IT-Sicherheitsrisiko

Fehlverhalten, ungenaue Richtlinien und falsche Konfigurationen von Endpunkten sind häufige Schwachpunkte. Die Cyber-Kill-Chain sucht sich meist das schwächste Glied in der Kette – und das ist oft der Mensch. Eine Analyse der Bitdefender-Telemetrie von 110.000 Endpunkten im ersten Halbjahr 2020 zeigt, dass Fehlkonfigurationen und der »Schwachpunkt Mitarbeiter« die Ursachen Nummer Eins für einen sehr…

NEWS | IT-SECURITY | STRATEGIEN | TIPPS

Security-Praxistipps: Sechs DevSecOps-Metriken für DevOps- und Sicherheitsteams

Mitarbeiter im DevOps-Team bekommen leicht das Gefühl, dass das Sicherheitsteam dazu da ist, ihnen die Arbeit schwerer zu machen. Sicherheitsfachkräfte haben vielleicht das Gefühl, dass DevOps ihre Prioritäten nicht teilt und die Sicherheit nie so ernst nehmen wird, wie sie es gerne hätten. Glücklicherweise muss das nicht so sein. Durch das Festlegen und Verfolgen gemeinsamer…

NEWS | IT-SECURITY | AUSGABE 11-12-2020 | SECURITY SPEZIAL 11-12-2020

Das Einmaleins der Cybersicherheit – Digitalisierung ja, aber zu wenig IT-Security

TRENDS WIRTSCHAFT | NEWS | TRENDS SECURITY | TRENDS 2019 | IT-SECURITY | KÜNSTLICHE INTELLIGENZ

Unternehmen fordern strengere gesetzliche Vorgaben für IT-Sicherheit

Besserer Schutz vor Cyberangriffen in der Wirtschaft notwendig. Phishing, Erpressung, Manipulation: 13 Prozent hatten kürzlich einen IT-Sicherheitsvorfall. Unternehmen nutzen verstärkt künstliche Intelligenz für Angriffserkennung oder Authentifizierung. Fast jedes zweite Unternehmen in Deutschland (47 Prozent) fordert höhere gesetzliche Anforderungen an die IT-Sicherheit in der Wirtschaft. Das hat eine repräsentative Ipsos-Umfrage im Auftrag des TÜV-Verbands unter…

NEWS | TRENDS SECURITY | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | TRENDS SERVICES | TRENDS 2019 | IT-SECURITY | SERVICES

Der Channel für IT-Sicherheit im Jahr 2019 – ein Jahr der Services

Zu Beginn des Jahres 2019 wird es große und kleine Veränderungen innerhalb des Ökosystems der Channelpartner geben. Wie diese vermutlich aussehen werden, erklärt Jens Pälmer, zuständig für den Channel bei Palo Alto Networks in Deutschland, Österreich und der Schweiz. »Die Vorhersage dessen, was das Jahr verspricht, lässt sich jedoch nicht einmal mittels künstlicher Intelligenz treffen«,…

TRENDS WIRTSCHAFT | NEWS | TRENDS SECURITY | TRENDS 2019 | IT-SECURITY

Blick in die Sicherheits-Kristallkugel für 2019

Der Schutz von Kundendaten sollte an oberster Stelle stehen. Händler müssen grundlegende Sicherheitsmaßnahmen, wie Verschlüsselung an jedem Kontaktpunkt einsetzen, innerhalb der gesamten Lieferkette, am Einkaufsort und am Bestimmungsort. Für Unternehmen ist es unerlässlich, sich auf Kryptographie-Ansätze für das Zeitalter der Quantenrechner und die Post-Quantum-Welt zu vorzubereiten. 2019 könnte der Höhepunkt im Hype-Zyklus um Blockchain…

NEWS | IT-SECURITY | SICHERHEIT MADE IN GERMANY | ADVERTORIAL | AUSGABE 3-4-2018

Bereit für die digitale Transformation – DRACOON sorgt für eine effiziente Zusammenarbeit bei maximaler Sicherheit

NEWS | TRENDS SECURITY | TRENDS INFRASTRUKTUR | TRENDS SERVICES | TRENDS 2017 | INFRASTRUKTUR | IT-SECURITY | SERVICES

Studie: Sicherheit der Daten hängt von Serverstandort ab

In welchem Land ein Cloud-Dienstleister Server zur Datenspeicherung zur Verfügung stellt ist für die meisten Unternehmen das wichtigste Argument bei der Wahl des passenden Cloud-Partners. Das ist ein Ergebnis der aktuellen Umfrage »Datensicherheit in der Cloud«. Die Befragung wurde im Auftrag der TeamDrive Systems GmbH im Rahmen der diesjährigen IT-Security Messe it-sa durchgeführt. Auf die…

NEWS | CLOUD COMPUTING | IT-SECURITY | LÖSUNGEN | PRODUKTMELDUNG | TIPPS | WHITEPAPER

Countdown zur DSGVO: Sicherheitsgesetz verständlich erklärt

Cyberkriminalität auf der einen Seite und eine strikte Gesetzgebung zur IT-Sicherheit auf der anderen Seite setzen aktuell vor allem kleine und mittelständische Unternehmen gleichermaßen unter Druck. Verantwortung auf legislativer Seite trägt dafür die Datenschutzgrundverordnung (DSGVO), deren Anforderungen ab Mai 2018 umgesetzt sein sollen. Um Unternehmen den Umgang mit den künftigen Vorschriften zur Datensicherheit zu erleichtern,…

NEWS | BUSINESS PROCESS MANAGEMENT | EFFIZIENZ | IT-SECURITY | KOMMUNIKATION | SERVICES | TIPPS

Mailbox.org: Sicherheitsanbieter überzeugt im Test mit aktuellen Verschlüsselungstechnologien und Sicherheitsparametern

Beim kostenpflichtigen E-Mail-Dienst der Heinlein Support GmbH steht Privatsphäre ganz oben und Datenschutz ist das Steckenpferd des Service. Grund genug für die IT-Sicherheitsexperten der PSW GROUP, mailbox.org in einem Test unter die Lupe zu nehmen. »Die Verschlüsselung – und damit die Sicherheit – ist vom Login bis zum Backend ausgezeichnet. mailbox.org-Kunden greifen ausschließlich verschlüsselt auf…

NEWS | TRENDS SECURITY | CLOUD COMPUTING | IT-SECURITY

Studie: Über die Sicherheit von Cloud-Speicherdiensten

Die wachsende Menge von wertvollen digitalen Daten zu Hause und im Geschäftsumfeld muss geschützt werden, weil ein unwiederbringlicher Verlust nicht hinnehmbar ist. Cloud-Speicherdienste versprechen eine Lösung für dieses Problem, und dementsprechend hat ihre Popularität in den vergangenen Jahren stark zugenommen. Sie bieten eine benutzerfreundliche, leicht zugängliche und kostengünstige Möglichkeit, um Daten zu speichern sowie zwischen…

NEWS | IT-SECURITY | PRODUKTMELDUNG | WHITEPAPER

Privacy Shield und Schrems II: Neues Rechtsgutachten zeigt Ausweg aus dem Cloud-Dilemma

In einem neuen Rechtsgutachten analysiert Prof. Dr. Heckmann von der TU München das Schrems-II-Urteil, seine Auswirkungen für die Nutzung von Public-Cloud-Diensten und inwiefern die Cloud-Sicherheitslösung R&S Trusted Gate des IT-Sicherheitsexperten Rohde & Schwarz Cybersecurity einen Ausweg aus dem derzeitigen Cloud-Dilemma darstellt. Am 16. Juli 2020 hat der Europäische Gerichtshof das Datenschutzabkommen Privacy Shield für…

NEWS | INFRASTRUKTUR | RECHENZENTRUM | SERVICES

NAV spart Lizenzkosten durch Ersetzen von CA-Spool durch _beta doc|z für Ad-hoc-IP-Druck aus CICS/JES2s

Das norwegische Arbeits- und Sozialamt (NAV) verwaltet ein Drittel des norwegischen Staatshaushalts über Systeme wie Arbeitslosengeld, Arbeitsbewertungszuschuss, Krankengeld, Renten, Kindergeld und Betreuungsgeld. Die Behörde zählt rund 19.000 Beschäftigte, davon etwa 14.000 bei der Zentralregierung, dem norwegischen Arbeits- und Sozialamt und 5.000 bei den lokalen Behörden. Zusätzlich zu den lokalen NAV-Büros gibt es mehr als einhundert…

AUSGABE 5-6-2021 | NEWS | INFRASTRUKTUR | LÖSUNGEN | RECHENZENTRUM

Rechenzentrum: Intelligente Stromverteilungssysteme –

Smarte Zone

Die entscheidenden Performance-Indikatoren bei der IT-Infrastruktur sind Leistungsfähigkeit, Verfügbarkeit und Effizienz. Für die Verfügbarkeit eines Rechenzentrums ist die sichere Stromversorgung, die bereits bei der Einspeisung und der Verteilung beginnt, von entscheidender Bedeutung. Ob Core-, Cloud- oder Edge-Data-Center – die aktuellen Markttreiber erfordern von Rechenzentrumsinfrastrukturen drei Merkmale: Smarter, effizienter und sicherer.

AUSGABE 5-6-2021 | NEWS | INDUSTRIE 4.0 | INFRASTRUKTUR | LÖSUNGEN

Industrie 4.0: Durchgängige Digitalisierung dank »Additiver Fertigung« – Disruption am Bau

NEWS | INFRASTRUKTUR

Perfektes Duo: Kabelmanagement und Geoinformationssystem

Kabel sind die Adern moderner digitaler Netze und Netzwerke. Durch sie fließen rund 2,5 Trillionen Bytes pro Tag – Tendenz stark steigend. Da für quasi alle Unternehmen, Telekommunikationsanbieter, Dienstleister sowie Behörden die stabile und sichere Versorgung mit Daten höchste Priorität hat, sind Kabel systemrelevant. Eine moderne Lösung für das Kabelmanagement in Kombination mit einem…

NEWS | IT-SECURITY | PRODUKTMELDUNG

Checkmarx ist Leader im Gartner Magic Quadrant für Application Security Testing 2021

Checkmarx, Anbieter entwicklerzentrierter Application-Security-Testing-Lösungen, gibt bekannt, dass das Unternehmen im Gartner Magic Quadrant for Application Security Testing 2021 im vierten Jahr in Folge als »Leader« eingestuft wurde. Im Report würdigt Gartner Checkmarx für die ganzheitliche Vision und die hohe Umsetzungskompetenz im Markt für das Application Security Testing (AST). Laut den Autoren des Reports »hat…

TRENDS 2021 | NEWS | TRENDS CLOUD COMPUTING

Studie: Fertigungsunternehmen verlagern ihre IT zunehmend in die Cloud

Viele Fertigungsunternehmen haben ihre IT-Infrastruktur bereits komplett oder teilweise in die Cloud verlagert. Die größten Hindernisse bei der Migration in die Cloud sind Bedenken wegen der Performance und der mangelnden Integration von Altsystemen. Für die Studie wurden im Auftrag von NiceLabel 300 IT-Leiter von Fertigungsunternehmen in Deutschland, Frankreich, Großbritannien und den USA befragt.…

NEWS | KOMMENTAR

Microsofts Versprechen? Eine Nebelkerze

Statement von Tobias Gerlinger, CEO und Managing Director von ownCloud in Nürnberg. Am Donnerstag, den 6. Mai 2021, hat Microsoft angekündigt, dass bis Ende 2022 künftig im Rahmen des Programms »EU Data Boundary« die technischen Voraussetzungen geschaffen werden sollen, dass Daten von EU-Unternehmen und -Regierungen nicht mehr die EU verlassen müssen. Doch so lobenswert die…

NEWS | IT-SECURITY | PRODUKTMELDUNG

Checkmarx schützt Cloud-native Anwendungen mit neuer Scanning-Lösung für Infrastructure-as-Code (IaC)

Open-Source-basierte IaC-Scan-Engine ermöglicht es Entwicklern als branchenweit umfangreichste Plattform, Konfigurationsprobleme zu identifizieren und zu beheben. Checkmarx, Anbieter im Bereich Software-Security für DevOps, bietet mit KICS (Keeping Infrastructure as Code Secure) eine neue, Open-Source-basierte Lösung für statische Analysen, die es Entwicklern ermöglicht, Infrastructure-as-Code (IaC) sicher zu entwickeln. Mit KICS baut Checkmarx sein AST-Portfolio weiter aus…

NEWS | CLOUD COMPUTING | PRODUKTMELDUNG | SERVICES

Die neue Welt der Managed-IT-Services

IT-Services in Multi-Cloud-Umgebungen zu integrieren, ist ab sofort spielend einfach: Der neue FUJITSU Service Hub ermöglicht es, bestehende und künftige IT-Ressourcen auf einzigartige Weise zu integrieren, zu orchestrieren und zu automatisieren. Er ist ein Onlineshop für Services, Dienste, Applikationen und Apps aus der Cloud. Der Trend hin zur Cloud und Hybrid-IT ist unbestritten. Je nach…

NEWS | LÖSUNGEN | SERVICES | AUSGABE 3-4-2021

Threat Hunting – Auf der Jagd nach Pyramidion

NEWS | BUSINESS | STRATEGIEN | AUSGABE 3-4-2021

bITte – RECHT, freundlich – Die Informationsrechts-Kolumne: Geschäftsgeheimnisse

»СВАКС… Когда вы забатите довольно воровать настоящий лучший« (»Wenn Du gut genug bist, um das Beste zu stehlen«) – schon in den 80er Jahren wurde im Bereich der IT-Technologie fleißig kopiert und wurden fremde Geschäftsgeheimnisse genutzt, wie die auf die CPU-Platine des CVAX 78034 aufgebrachte Nachricht der Entwickler an die Ostblockstaaten beweist. Auch im IT-Outsourcing werden vertrauliche Informationen ausgetauscht – der Schutz eben dieser sollte nicht nur vertraglich, sondern auch faktisch abgesichert werden.

NEWS | LÖSUNGEN | SERVICES | AUSGABE 3-4-2021

Ein kleiner Bot: einsatzbereit innerhalb einer Woche – Schnelle »erste Hilfe«

NEWS | LÖSUNGEN | SERVICES | AUSGABE 3-4-2021

Digitalisierung in einem validierten Umfeld – Prozessorientierung und Prozesse leben

NEWS | INDUSTRIE 4.0 | INFRASTRUKTUR | LÖSUNGEN | AUSGABE 3-4-2021

Industrie 4.0: Additive Fertigung in der Möbelindustrie – Kundenindividuelles Design, Arbeitsschritte zusammenlegen, Arbeitsplätze zurück holen

In der »Additive Fertigung« (AF), umgangsprachlich auch 3D-Druck genannt, wird eine 3D-Datei eines Objekts erstellt und konvertiert in eine für das additive Fertigungssystem verständliche Sprache, an ein additives Fertigungssystem gesendet und ausgedruckt. Mit Großraumdruckern können kundenindividuelle Möbel gedruckt, die Digitalisierung von der Entwicklung bis zur Herstellung mit konsistenten einheitlich strukturierten Stammdaten bis hinein in die Web-Applikationen geführt werden.

NEWS | IT-SECURITY | AUSGABE 3-4-2021 | SECURITY SPEZIAL 3-4-2021

Datacenter-Infrastrukturen, IT-Management, Cloud Services und Data-Security – Gezielter mit Security beschäftigen

NEWS | IT-SECURITY | AUSGABE 3-4-2021 | SECURITY SPEZIAL 3-4-2021

Bausteine der Digitalisierung – SIEM, Monitoring und ISMS für den Mittelstand aus einer Hand!

NEWS | IT-SECURITY | AUSGABE 3-4-2021 | SECURITY SPEZIAL 3-4-2021

CYNET – Die weltweit erste autonome Breach-Protection-Plattform – Umfassende präventive Cybermaßnahmen

NEWS | IT-SECURITY | AUSGABE 3-4-2021 | SECURITY SPEZIAL 3-4-2021

Social-Engineering-Attacken gefährden zunehmend die betriebliche Substanz – Besser gut vorbereitet

Social Engineering ist mittlerweile zu einer realen Bedrohung für die Sicherheit in Unternehmen geworden. Angriffspunkte solcher Attacken sind die Mitarbeiter mit ihren menschlichen Schwächen. »manage it« hat Dominik Foert, Cyber Security-Spezialist bei Materna, befragt, welche Attacken dies sind, wie Angreifer die Schwächen der Mitarbeiter für ihre Zwecke ausnutzen und wie Unternehmen vorausschauend Social-Engineering-Attacken vorbeugen können. Auch das Bundesamt für Sicherheit in der Informationstechnik (BSI) stuft Angriffe auf die Identität der Nutzer, Social-Engineering-Attacken, als hochgefährlich ein, wie aus dem aktuellen Lagebericht des BSI hervorgeht.

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY | STRATEGIEN

DevSecOps: Schneller sichere Software

Immer wieder sorgen Datenverluste und Datenschutzverletzungen aufgrund fehlerhafter Software für Schlagzeilen. Auf der einen Seite werden Cyberkriminelle immer findiger, wenn es darum geht, Sicherheitslücken auszunutzen. Andererseits verschärfen Regierungen und Regulierungsbehörden zurecht die Bestimmungen zum Datenschutz. Das hat in vielen Unternehmen zu der Situation geführt, dass die IT-Sicherheitsspezialisten der beschleunigten Entwicklung von Software durch den Einsatz…

NEWS | TRENDS SERVICES | SERVICES

Auswirkungen der Pandemie: Deutsche Service Provider verzeichnen massiven Nachfrageanstieg

Nachfrage, Arbeitsabläufe und geplante Investitionsabsichten deutscher Kommunikationsdienstleister erleben durch Auswirkungen von Covid-19 weitreichende strategische Anpassungen. Eine aktuelle, international durchgeführte Umfrage von A10 Networks offenbart diverse Anpassungen in der Strategie von Kommunikationsdienstleistern aus Deutschland und dem EMEA-Raum. Durch den besonderen Fokus auf die Auswirkungen höherer Netzwerkauslastungen aufgrund der Corona-Pandemie gewinnen die Untersuchungsergebnisse zusätzlich an Relevanz und…

NEWS | BUSINESS PROCESS MANAGEMENT | SERVICES | TIPPS

Acht Best-Practice-Maßnahmen für MSPs zum Onboarding von Kunden

Der MSP-Markt ist sehr dynamisch und bietet neuen und alten Anbietern große Chancen. Wie können Managed Service Provider mit neuen Kunden erfolgreich durchstarten? Um MSPs, die ein erfolgreiches Business aufziehen wollen zu helfen, erläutert Atera in der Folge, wie Managed Service Provider neue Projekte mit Unternehmen am besten starten. Wichtige Informationen sammeln Wer…