Die Zunahme von Phishing- und Ransomware-Attacken – zusammen mit einer weiterhin hohen Zahl von Angriffen auf Webapplikationen – bestätigt ein Jahr mit vielen Sicherheitsherausforderungen.

Das Wichtigste im Überblick:

- Der Bericht analysiert 29.207 Qualitätsvorfälle, von denen 5.258 bestätigte Sicherheitsverletzungen waren

- Phishing-Angriffe stiegen um elf Prozent, während Angriffe mit Ransomware um sechs Prozent zunahmen

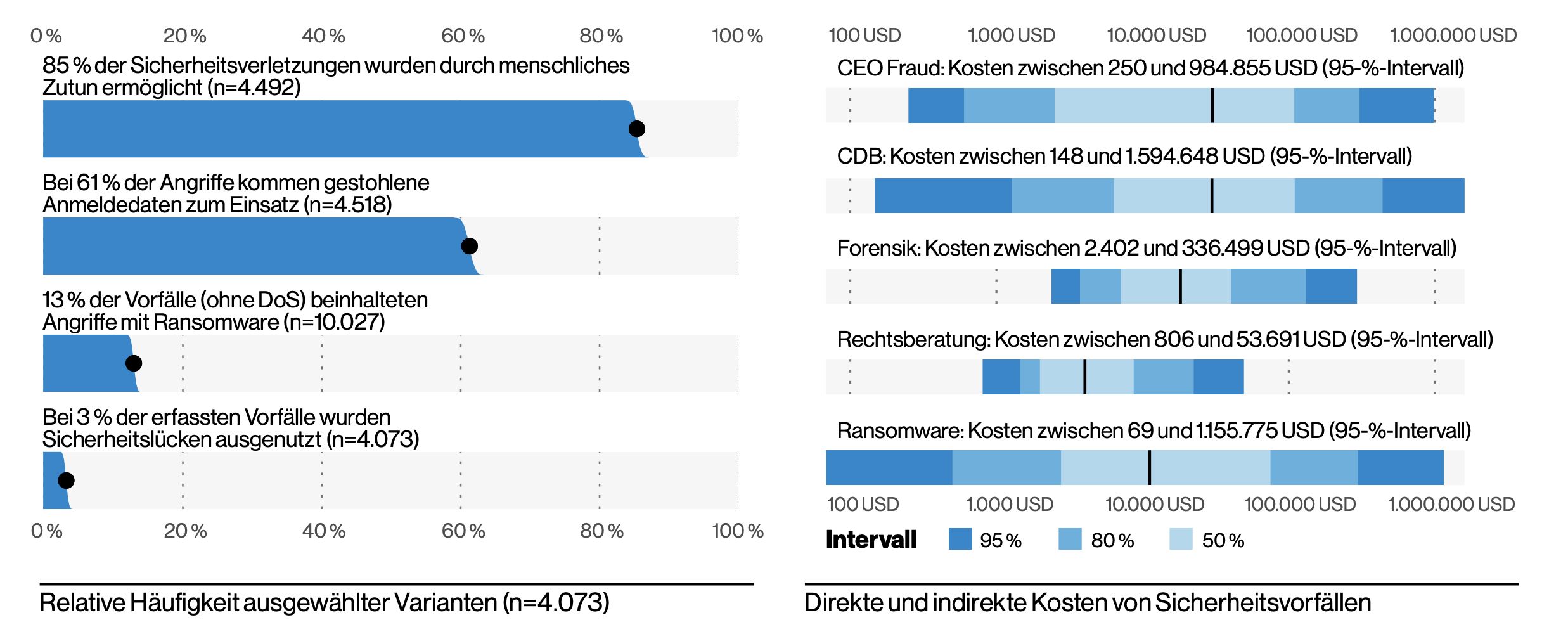

- Bei 85 Prozent der Sicherheitsverletzungen waren menschliche Akteure beteiligt, dabei wurden 80 Prozent dieser Sicherheitsverletzungen von externen Stellen entdeckt

- Simulationen von Sicherheitsverletzungen ergaben, dass die durchschnittlichen finanziellen Auswirkungen einer Sicherheitsverletzung 21.659 US-Dollar betragen, wobei 95 Prozent der Vorfälle zwischen 826 US-Dollar und 653.587 US-Dollar liegen.

Der Verizon Business 2021 Data Breach Investigations Report (2021 DBIR) untersucht mehr Sicherheitsverletzungen als je zuvor und beleuchtet, wie sich die häufigsten Formen von Cyberangriffen auf die internationale Sicherheitslandschaft auswirken. Für den diesjährigen Bericht wurden 5.258 Sicherheitsverletzungen von 83 Teilnehmern aus der ganzen Welt analysiert, ein Drittel mehr als im letzten Jahr.

Da so viele Menschen wie nie zuvor remote arbeiten, nahmen Phishing- und Ransomware-Attacken um elf bzw. sechs Prozent zu, während die Fälle von betrügerisch falscher Darstellung im Vergleich zum letzten Jahr um das 15-fache anstiegen. Darüber hinaus zeigten die Daten zu Sicherheitsverletzungen, dass 61 Prozent der Verstöße Anmeldedaten betrafen (95 Prozent der Unternehmen, die von Credential-Stuffing-Attacken betroffen waren, hatten im Laufe des Jahres zwischen 637 und 3,3 Milliarden böswillige Anmeldeversuche).

Der Bericht zeigt auch die Herausforderungen auf, mit denen Unternehmen konfrontiert sind, wenn sie ihre Geschäftsprozesse vermehrt in die Cloud verlagern – Angriffe auf die Webanwendungen machten 39 Prozent aller Sicherheitsverletzungen aus.

»Die COVID-19-Pandemie hatte einen tiefgreifenden Einfluss auf viele der Sicherheitsherausforderungen, mit denen Unternehmen derzeit konfrontiert sind«, sagt Tami Erwin, CEO von Verizon Business. »Je mehr Unternehmen geschäftskritische Funktionen in die Cloud verlagern, desto größer wird die potenzielle Bedrohung für ihren Betrieb, da böswillige Akteure versuchen, menschliche Schwachstellen und die zunehmende Abhängigkeit von digitalen Infrastrukturen auszunutzen.«

In diesem Jahr wurden auch die Incident Classification Patterns, die das DBIR-Report-Team zur Klassifizierung von Sicherheitsbedrohungen verwendet, verbessert und aufgefrischt. Die aktualisierten Reportmuster erklären 95,8 Prozent der analysierten Sicherheitsverletzungen und 99,7 Prozent der analysierten Vorfälle über den gesamten Zeitraum. Sie sollen den Kunden ein besseres Verständnis der bestehenden Bedrohungen vermitteln und ihnen zeigen, wie sie diese am besten vermeiden können.

Branchen im Fokus

Der DBIR 2021 enthält eine detaillierte Analyse von zwölf Branchen und zeigt, dass Sicherheit zwar durchgängig eine Herausforderung bleibt, es aber deutliche Unterschiede zwischen den einzelnen Branchen gibt. So waren in der Finanz- und Versicherungsbranche 83 Prozent der Daten, die bei Sicherheitsverletzungen kompromittiert wurden, personenbezogene Daten, während bei den professionellen, wissenschaftlichen und technischen Dienstleistungen nur 49 Prozent personenbezogene Daten waren. Weitere Schwerpunkte sind:

- Finanz- und Versicherungswesen – Falsche Datenübermittlung machte 55 Prozent der Fehler im Finanzsektor aus. Der Finanzsektor ist häufig mit Credential- und Ransomware-Angriffen von externen Akteuren konfrontiert.

- Gesundheitswesen – Wie schon in den vergangenen Jahren ist diese Branche von grundlegenden menschlichen Fehlern betroffen. Der häufigste Fehler ist nach wie vor die falsche Zustellung (36 Prozent), ob elektronisch oder von Papierdokumenten.

- Öffentliche Verwaltung – Die mit Abstand größte Bedrohung in dieser Branche ist der Social Engineer. Akteure, die in der Lage sind, eine glaubwürdige Phishing-E-Mail zu erstellen, erbeuten in dieser Branche in alarmierendem Maße Zugangsdaten.

- Einzelhandel – Der Einzelhandel ist nach wie vor ein Ziel für finanziell motivierte Kriminelle, die es auf die Kombination aus Zahlungskarten und persönlichen Daten abgesehen haben, für die diese Branche bekannt ist. Zu den sozialen Taktiken gehören Pretexting und Phishing, wobei ersteres häufig zu betrügerischen Geldüberweisungen führt.

Regionale Trends

Die 83 Autoren, die am DBIR 2021 mitgewirkt haben, haben den Bericht mit spezifischen Einblicken in regionale Cyber-Trends versehen und dabei die wichtigsten Gemeinsamkeiten und Unterschiede zwischen den Regionen hervorgehoben.

- Asien-Pazifik-Raum (APAC) – Viele der Sicherheitsverletzungen im APAC-Raum wurden durch finanziell motivierte Angreifer verursacht, die durch Phishing Zugangsdaten von Mitarbeitern erlangten und diese gestohlenen Informationen dann nutzten, um Zugang zu Mailkonten und Webanwendungsservern zu erhalten.

- Europa, Naher Osten und Afrika (EMEA) – EMEA ist weiterhin von einfachen Web-Anwendungsangriffen, Systemintrusion und Social Engineering betroffen.

- Nordamerika (NA) – NA ist häufig das Ziel von finanziell motivierten Akteuren, die auf der Suche nach Geld oder leicht monetarisierbaren Daten sind. Social Engineering, Hacking und Malware sind nach wie vor die bevorzugten Werkzeuge, die von Akteuren in dieser Region eingesetzt werden.

Alex Pinto, Hauptautor des DBIR, kommentiert: »Wenn man den Inhalt des Berichts liest, ist man versucht zu denken, dass eine riesige Bandbreite an Bedrohungen eine umfassende und revolutionäre Lösung erfordert. Die Realität ist jedoch viel einfacher. Die Wahrheit ist, dass sich Unternehmen zwar auf außergewöhnliche Umstände vorbereiten sollten, das Fundament ihrer Abwehr aber auf soliden Grundlagen aufbauen sollten – indem sie die für sie wichtigsten Bedrohungen adressieren und abmildern.«

Über den DBIR

Über den DBIR

Der DBIR 2021 – seine 14. Ausgabe – analysierte 29.207 Sicherheitsvorfälle, von denen 5.258 bestätigte Sicherheitsverletzungen waren (ein signifikanter Anstieg gegenüber den 3.950 Sicherheitsverletzungen, die im letztjährigen Bericht analysiert wurden). Die Daten wurden von 83 Teilnehmern gesammelt, wobei die Opfer aus 88 Ländern, 12 Branchen und drei Weltregionen stammen. Der vollständige Data Breach Investigations Report 2021 sowie die Executive Summary sind auf der DBIR-Ressourcen-Seite verfügbar.

214 Artikel zu „Data Breach Report“

TRENDS WIRTSCHAFT | NEWS | TRENDS SECURITY | BUSINESS | FAVORITEN DER REDAKTION | TRENDS 2019 | IT-SECURITY

Cyberkriminalität: Angreifer nehmen Führungskräfte ins Visier, warnt der Data Breach Investigations Report 2019

Das C-Level-Management wird zielgerichtet und proaktiv von Social-Engineering-Angriffen erfasst. Diese Entwicklung steht im Zusammenhang mit einem Anstieg von wirtschaftlich motivierten Social-Engineering-Angriffen. Die Kompromittierung von webbasierten E-Mail-Konten nimmt zu, in 98 Prozent der Fälle durch gestohlene Anmeldeinformationen. In 60 Prozent der Attacken, bei denen eine Webanwendung angegriffen wurde, handelte es sich um webbasierte E-Mail-Konten. Ein Viertel…

NEWS | TRENDS SECURITY | BUSINESS | DIGITALISIERUNG | TRENDS 2017 | IT-SECURITY | SERVICES

Data Breach Investigations Report 2017: Cyberspionage und Ransomware-Angriffe auf dem Vormarsch

Cyberspionage trifft vor allem die verarbeitende Industrie, die öffentliche Hand sowie den Bildungssektor in 21 Prozent der analysierten Fälle. Ransomware-Angriffe werden immer populärer: aktuell die fünfthäufigste Malware-Variante. Zehnte Ausgabe des DBIR umfasst Daten von 65 Partnern, 42.068 Vorfällen und 1.935 Datenverletzungen aus 84 Ländern. Cyberspionage ist in den Bereichen verarbeitende Industrie, öffentliche Hand und…

AUSGABE 3-4-2021 | SECURITY SPEZIAL 3-4-2021 | NEWS | IT-SECURITY

CYNET – Die weltweit erste autonome Breach-Protection-Plattform – Umfassende präventive Cybermaßnahmen

NEWS | IT-SECURITY | WHITEPAPER

Cyber-Espionage Report

Verizon hat zum ersten Mal den Cyber-Espionage Report (CER) veröffentlicht, der einen umfassenden Lagebericht über die Cyberspionage auf internationaler Ebene bietet. Der Report vermittelt neue Erkenntnisse über die Angreifer, ihre Opfer sowie zu Motiven und Methoden. Außerdem versteht sich der CER als Leitfaden für IT-Security-Experten, die solche Spionageangriffe besser verstehen und verhindern müssen. Dazu zeigt…

TRENDS 2020 | TRENDS WIRTSCHAFT | NEWS | TRENDS SECURITY | BUSINESS | IT-SECURITY

»Cost of a Data Breach«-Studie 2020: Deutsche Unternehmen weltweit führend bei Security-Automatisierung

Security-Automatisierung senkt die Kosten von Datenpannen beträchtlich. Deutschland führt weltweit in der Security-Automatisierung – das zeigen die neuesten Ergebnisse der von IBM Security und dem Ponemon Institut veröffentlichten »Cost of a Data Breach«-Studie. In Deutschland nutzen 75 Prozent der Unternehmen Security-Automatisierung, 30 Prozent davon haben Systeme für die Sicherheitsautomatisierung bereits vollständig umgesetzt. Gemessen am globalen…

NEWS | SERVICES | STRATEGIEN | AUSGABE 11-12-2019

Wissen in Datenbanken entdecken – 5 Mythen rund um Data Mining

NEWS | BUSINESS INTELLIGENCE | BUSINESS PROCESS MANAGEMENT | IT-SECURITY | RECHENZENTRUM | TIPPS

Heldenhafte Maskierung: 4 Profi-Tipps zum Thema »Data Masking«

Wie Sie Ihr Unternehmen beschützen – und Entwicklung beschleunigen. Für Firmen kann sich Unmaskiertes schnell rächen: Im Jahr 2018 gab es laut Risk Based Security bereits 2.300 gemeldete Datenverstöße, die sich insgesamt auf 2,6 Milliarden Datensätze beliefen (Stand: August 2018). Softwareanbieter treten daher an, um mit Data Masking eine sichere Daten-Pipeline zu schaffen – gerade…

TRENDS WIRTSCHAFT | NEWS | TRENDS SECURITY | BUSINESS | TRENDS 2017 | IT-SECURITY

Data Breach: Der Preis der verlorenen Daten

3,62 Millionen US-Dollar kostet Unternehmen eine Datenpanne im Schnitt. Das geht aus der aktuellen Ausgabe der Cost of Data Breach Study hervor, für die insgesamt 419 Unternehmen aus elf Ländern und zwei Regionen (Naher Osten, ASEAN) befragt wurden. Für Deutschland kommt die Untersuchung auf eine durchschnittliche Schadenssumme von 3,7 Millionen US-Dollar (3,4 Millionen Euro) bei…

NEWS | BUSINESS | BUSINESS INTELLIGENCE | DIGITALISIERUNG | TRENDS GESCHÄFTSPROZESSE | FAVORITEN DER REDAKTION | GESCHÄFTSPROZESSE | TRENDS 2017 | MARKETING | SERVICES | STRATEGIEN

Big Data ist nicht mehr nur ein Thema für Konzerne

■ Drei von zehn Unternehmen entwickeln dank Datenanalysen neue Geschäftsmodelle. ■ Größte Probleme beim Einsatz von Datenanalysen sind unklare Rechtsgrundlagen, Mangel an qualifiziertem Personal und eine fehlende Strategie. Die optimale Planung von Transportwegen, die Reduzierung von Retouren oder die Vorhersage von Maschinenausfällen in der Produktion: Big-Data-Analysen können in vielen Branchen die Arbeit effizienter machen…

NEWS | TRENDS SECURITY | INFOGRAFIKEN | IT-SECURITY

Daten zu Cyberattacken im Breach Level Index für das erste Halbjahr 2015

Insgesamt gab es laut Breach Level Index [1] im ersten Halbjahr 2015 888 Hackerattacken, bei denen 246 Millionen Datensätze kompromittiert wurden. Im Vergleich zur ersten Hälfte des Jahres 2014 ist die Anzahl der Hacks um zehn Prozent angestiegen. Gleichzeitig sank die Anzahl gestohlener Daten um 41 Prozent. Dieser Rückgang ist hauptsächlich darauf zurückzuführen, dass es…

NEWS | INFRASTRUKTUR | IT-SECURITY

Welche Lehren kann man aus Corona-Pandemie für die OT-Security ziehen?

Über kaum ein Thema wird derzeit gesprochen, ohne dass früher oder später nicht auf irgendeine Weise die Coronavirus-Pandemie erwähnt wird. Sie beherrscht unser Leben auf vielfältige Weise. Doch natürlich muss das Leben weitergehen, die Wirtschaft weiter funktionieren – jedoch nicht wie gewohnt. So waren etwa Unternehmen gefordert, ihre Geschäftsmodelle zu überprüfen und sich daran zu…

NEWS | SERVICES | TIPPS

In 3 Schritten zur passenden Office-Version

Unternehmen, die noch Office 2010 einsetzen, sollten schnellstens auf eine neuere Version wechseln. Denn am 13. Oktober 2020 werden der Support und die Sicherheits-Updates für das Produkt eingestellt. Viele IT-Verantwortliche kennen nur die beiden Upgrade-Alternativen, die Microsoft anbietet: den Wechsel ins Office 365-Abo oder den Kauf des teuren Office 2019. Dabei gibt es wesentlich günstigere…

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY | STRATEGIEN

Digitale Due Diligence: Eine Anleitung für Fusionen und Übernahmen

Fusionen und Übernahmen (Mergers & Acquisitions, M&As) bieten Unternehmen bedeutende Möglichkeiten, ein schnelles Wachstum zu erzielen oder Wettbewerbsvorteile zu erlangen. Diese reichen von der Bündelung von Ressourcen über die Diversifizierung des Produkt- und Dienstleistungsportfolios, die Erschließung neuer Märkte bis hin zum Erwerb neuer Technologien oder Fachkenntnisse. Jede M&A-Transaktion ist mit einer komplexen und detaillierten…

NEWS | CLOUD COMPUTING | DIGITALISIERUNG | AUSGABE 5-6-2020

Mit ganzheitlichen IT-Konzepten Kosten senken – Bei der Softwarebeschaffung neu, gebraucht, hybrid und Cloud denken

Die VENDOSOFT GmbH ist im IT-Umfeld als Reseller gebrauchter Microsoft- und Adobe-Lizenzen bekannt. Spätestens seit das Unternehmen im März 2020 zum Microsoft Gold Partner avancierte macht es mit neuer, zukunftsgerichteter Strategie von sich reden. Diese sieht ganzheitliche Softwarekonzepte vor, die die Vorteile der Cloud mit denen von On-Premises-Lizenzen vereinen.

NEWS | BUSINESS | KOMMENTAR

Ungeahnte Folgen beim Umstieg »from SA«: Microsoft beschränkt Kundenrechte und nagt an Gebrauchtmarkt

Die Themen gebrauchte Software und Softwarelizenzen sind rechtlich geprägt und auch praktisch nicht immer einfach. Vorliegend lohnt sich dennoch eine Vertiefung von beidem. Denn es geht hier nicht darum, wieder Mal zu einer Schelte gegen globale Softwareunternehmen auszuholen, sondern um die wirtschaftliche und rechtliche Beschränkung vorhandener Rechtspositionen von Microsoft Kunden beim Umstieg »from SA« zu…

TRENDS 2020 | NEWS | CLOUD COMPUTING | TRENDS SERVICES

Gebrauchtsoftware-Käufer mögen keine Cloud-Modelle

Rund die Hälfte der Unternehmen, die Gebrauchtsoftware kaufen, tun dies aus Abneigung gegen Cloud- und Abo-Modelle. Wichtigstes Kriterium für den Kauf gebrauchter Lizenzen ist und bleibt aber der Preis. Der Gebrauchtsoftware-Anbieter usedSoft hat in einer aktuellen Umfrage Einkaufsentscheider bei Unternehmen und Behörden zum Gebrauchtsoftware-Markt befragt. Unter den Teilnehmern, die bereits Erfahrung mit dem Kauf…

NEWS | BUSINESS PROCESS MANAGEMENT | INDUSTRIE 4.0 | IT-SECURITY | STRATEGIEN | TIPPS

OT-Security: Wo soll man anfangen?

Fünf Maßnahmen zum Schutz der Operational Technology. Die Operational Technology (OT) war lange strikt getrennt vom IT-Netzwerk und dank proprietärer Protokolle und veralteter Technologien vergleichsweise sicher vor Cyberangriffen. Mit der zunehmenden Verbreitung von IoT wachsen die beiden Welten immer stärker zusammen und geraten damit ins Visier von Hackern. NTT Ltd.’s Security Division nennt fünf Maßnahmen…

NEWS

Gebrauchtsoftware-Top-Ten: »Office 2016« an der Spitze

Keine gebrauchte Software-Lizenz hat sich im vergangenen Jahr häufiger verkauft als »Microsoft Office 2016«. Dies teilte der europäische Gebrauchtsoftware-Anbieter usedSoft mit. In 2018 waren noch »User CAL« für verschiedene Microsoft-Server die Spitzenreiter im usedSoft-Angebotsportfolio. Die Verkäufe der Editionen »Office 2016 Standard« und »Office 2016 Professional« sind 2019 im Vergleich zum Vorjahr um insgesamt knapp…

NEWS | IT-SECURITY

Daten-Leak bei Autovermietung Buchbinder: 3 Millionen Kundendaten offen im Netz

Es ist wohl eines der größten Datenlecks in der Geschichte der Bundesrepublik: Persönliche Daten von drei Millionen Kunden der Autovermietung Buchbinder standen wochenlang ungeschützt im Netz, darunter Adressen und Telefonnummern von Prominenten und Politikern. Zugänglich waren außerdem Unfallberichte sowie Mails und Zugangsdaten von Mitarbeitern der Buchbinder-Gruppe. Das ergab eine gemeinsame Recherche vom IT-und Tech-Magazin c’t…

NEWS | IT-SECURITY | TIPPS

Millionenschäden: Die Kosten eines Datenlecks

Best Practices der Data Security für Unternehmen. Cyberkriminelle haben es häufig auf lukrative Daten abgesehen – mit oft beträchtlichem finanziellem Schaden für das gehackte Unternehmen: In Deutschland kostet ein Datenverstoß eine Organisation durchschnittlich umgerechnet 4,32 Mio. Euro (4,78 Mio. US-Dollar), so das Ergebnis des aktuellen Cost of a Data Breach Report des Ponemon Institute und…

NEWS | IT-SECURITY | TIPPS

Drei Schritte im Kampf gegen Cyberangriffe

Ob Datenklau, Erpressung oder Betriebsunterbrechung: Kleine Unternehmen sind längst ins Visier von Cyberkriminellen geraten. Mit drei einfachen Maßnahmen lässt sich allerdings ein Großteil der Angriffe abwehren. Cyberattacken sind längst Alltag. Obwohl vielen Unternehmen die Gefahr bewusst ist, unterschätzen gerade Mittelständler das Risiko, Opfer eines Angriffs zu werden. Sie halten sich schlicht für zu klein oder…

NEWS | TRENDS SECURITY | TRENDS 2019 | IT-SECURITY

Immer mehr KMU von Cyberangriffen betroffen

Fehlende Ressourcen sorgen für langfristig höhere Kosten. Kleine und mittelständische Unternehmen (KMU) werden immer häufiger Opfer von Cyberangriffen. Aktuelle Studien zeigen zudem, dass die Mehrheit der KMU nicht auf digitale Angriffe vorbereitet ist. Aus diesem Grund haben Sicherheitsforscher von Malwarebytes verschiedene Faktoren analysiert, die sich auf die Cybersicherheit von KMU auswirken, von der Häufigkeit von…

NEWS | BUSINESS | FAVORITEN DER REDAKTION | IT-SECURITY | KOMMENTAR

Schwachstellen zu Cyberwaffen formen – oder doch lieber schließen?

Regierungen diskutieren regelmäßig, IT-Schwachstellen als Cyberwaffen für Hack Backs zu nutzen. Die Geschichte der Microsoft-Schwachstelle EternalBlue macht eines deutlich: Das kann sehr teuer werden. Regierungen sollten sich intensiv überlegen, ob die Vorteile einer Schwachstelle als Cyberwaffe die potenziellen Schäden für Bürger und Unternehmen wirklich überwiegen. Am 12. Mai 2017 begann der Trojaner WannaCry…

NEWS | CLOUD COMPUTING | IT-SECURITY | SERVICES | STRATEGIEN | TIPPS | AUSGABE 11-12-2017

Datenschutzgrundverordnung – Datensicherheit wird neu definiert

NEWS | INFRASTRUKTUR | IT-SECURITY | OUTSOURCING | RECHENZENTRUM | SERVICES | TIPPS

Zehn Schwachstellen sind für 85 Prozent aller erfolgreichen Exploits verantwortlich

Was MSPs bei der Endpoint Security beachten sollten. Die Sicherheit von Endgeräten ist in Unternehmen entscheidend und sollte immer kritisch betrachtet werden. Schließlich ist im Falle einer Sicherheitslücke das gesamte Unternehmen mit seinen Unternehmensdaten und vielen weiteren kritischen Daten gefährdet. Deswegen sollte die Endpoint Security dem Unternehmen genauso wichtig sein wie die eigene Unternehmensphilosophie und…

NEWS | EFFIZIENZ | IT-SECURITY | LÖSUNGEN | TIPPS

Hackern die Laune verderben – 8 Schritte zu automatisiertem Patch-Management

Wie macht man einen Hacker glücklich? Einfach sicherstellen, dass die Patches der Systeme nicht auf dem neuesten Stand sind. Wie der Verizon 2015 Data Breach Report zutage förderte, wurden 99,9 % der Schwachstellen über ein Jahr nach ihrem Bekanntwerden ausgenutzt. Außerdem standen 97 % der Angriffsziele im Jahr 2014 auf einer Liste mit zehn öffentlich…

NEWS | TRENDS SECURITY | TRENDS 2016 | IT-SECURITY | SERVICES

90 Prozent aller Industriezweige sind von Patientendaten-Verletzungen betroffen

Das Problem gestohlener medizinischer Informationen ist weiter verbreitet als zunächst angenommen: 18 von 20 untersuchten Industriezweigen sind laut »2015 Protected Health Information Data Breach Report« davon betroffen [1]. Dabei ist den wenigsten Organisationen außerhalb des Gesundheitssektors überhaupt bewusst, dass sich derartige Daten in ihrem Besitz befinden. Verbreitete Quellen für Gesundheitsinformationen sind Mitarbeiterdatensätze (die unter anderem…

NEWS | TRENDS SECURITY | TRENDS 2016 | INFOGRAFIKEN | IT-SECURITY | STRATEGIEN

Cyberattacken haben erheblich negativen Einfluss auf Kundenbindung

Fast zwei Drittel (64 Prozent) der Verbraucher weltweit kaufen nicht wieder bei Unternehmen ein, die Finanzdaten durch einen Hackerangriff verloren haben. Bei gestohlenen personenbezogenen Daten ist es knapp die Hälfte (49 Prozent) der Befragten. Zu diesem Resultat kommt die internationale Studie »Broken Trust: ‘Tis the Season to be Wary« [1]. Im Rahmen der Umfrage wurden…

NEWS | IT-SECURITY | TIPPS

Cybercrime: Corona dient als Turbo

Schon seit Jahren ist zu beobachten, dass die Bedrohung durch Cyberkriminelle kontinuierlich zunimmt. Allein im Vorjahr wurden nach Angaben des Bundeskriminalamts (BKA) fast 110.000 Cyberattacken in Deutschland registriert. Das sind mehr als doppelt so viele virtuelle Straftaten wie noch im Jahr 2015. Das BKA hat nun jüngst im Bundeslagebild »Cybercrime 2020« die größten Gefahren bei…

NEWS | HEALTHCARE IT | SERVICES | TIPPS

Rückkehr zu Beruf und Sport nach Covid-19

In Deutschland gibt es bereits weit über 3 Millionen und in Europa fast 30 Millionen genesene Covid-19-Patienten – und die Zahl steigt stetig. Bald werden es mehr als 30 Millionen Menschen sein, die nach überstandener Krankheit wieder zur gewohnten Leistungsfähigkeit zurückkehren möchten. Bisher haben sich die meisten Maßnahmen darauf konzentriert, das hochansteckende Virus durch Isolierung…

NEWS | KOMMUNIKATION | PRODUKTMELDUNG

Schon wieder die nächste VC?

Virtuelle Events müssen echte Erlebnisse sein, sonst möchte niemand gern teilnehmen. Gerade in der beruflichen Fortbildung, dem interaktiven Zusammensein, dem lebendigen Austausch braucht es neue Ideen, um die inzwischen aufgekommene Langeweile im Distanzarbeiten zu überwinden. Dafür muss man das Rad nicht neu erfinden! Wie spannende interne und externe Veranstaltungen und Events über Microsoft Teams möglich…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

IT-Security bleibt größte Sorge der Unternehmen und befördert Managed Services

Proaktivität ist Schlüsselanforderung bei Umstellung auf sicherheitszentriertes Servicemodell. Die Covid-19-Pandemie hat deutlich vor Augen geführt, welche Auswirkungen solch ein Ereignis auf nahezu jedes Unternehmen weltweit hat: digitale Transformation, zunehmende Remote-Arbeit aber auch steigende Cyberkriminalität – nie waren die Chancen für Managed Service Provider größer als jetzt, sich ihren Kunden als kompetente Service-Berater in puncto…

NEWS | KOMMUNIKATION

Internet im Home Office – So schnell sollte die Leitung wirklich sein

Die benötigten Datenmengen werden immer größer – die Internetverbindung sollte sich dem anpassen. Immer mehr Arbeitgeber schicken ihre Mitarbeitenden ins Home Office, nicht erst seit Beginn der Corona-Pandemie. Damit die Arbeit über das Internet im Home Office effizient ist, braucht man eine stabile und vor allem schnelle Internetverbindung. Welche Geschwindigkeit sollte der Internetanschluss haben,…

NEWS | BUSINESS | PRODUKTMELDUNG

Interview mit Lars Knoll, Chief Architect bei Qt über die Übernahme der froglogic GmbH

Wie sind Sie auf die froglogic GmbH aufmerksam geworden? War es von großer Bedeutung, dass es ein deutsches Unternehmen war? Welche Erfolgsfaktoren waren am wichtigsten? froglogic ist ein langjähriger Partner der Qt Company. Der Haupterfolgsfaktor ist, dass es eine offensichtliche Übereinstimmung zwischen den beiden Unternehmen gibt; die Qt Company ist ein globales Softwareunternehmen, das es…

NEWS | IT-SECURITY | WHITEPAPER

Cybersicherheit: Vier Eckpfeiler zur Absicherung digitaler Innovationen in der Produktion

Heute ist nahezu jeder stark digitalisierte oder automatisierte Industriezweig mit dem Risiko einer Cyberbedrohung konfrontiert. Ein gutes Beispiel, dass die möglichen Auswirkungen auf eine Lieferkette in der Fertigung zeigt, ist die Halbleiterbranche. Ein Cyberangriff auf eine Halbleiter-Fertigungsstätte (Fab) kann in weniger als einem Tag Schäden von mehreren Millionen Euro verursachen. TXOne Networks, Spezialist für OT-Sicherheitslösungen,…

NEWS | IT-SECURITY | LÖSUNGEN

Mehr Sicherheit im Finanzsektor – Jetzt und zukünftig

Die Branche der Banken und Finanzdienstleister steht unter Dauerbeschuss. Sei es durch gezielte Cyberangriffe, nationalstaatlich gesponsert, durch Gruppen von ambitionierten Angreifern oder einzelne Kriminelle. Das verwundert nicht, haben doch diese Ziele in punkto Risiken, Reputation und Wert am meisten zu bieten. Allerdings gehören sie auch zu der Art von Zielen, die gemeinhin am besten…

NEWS | IT-SECURITY | PRODUKTMELDUNG

Checkmarx schützt Cloud-native Anwendungen mit neuer Scanning-Lösung für Infrastructure-as-Code (IaC)

Open-Source-basierte IaC-Scan-Engine ermöglicht es Entwicklern als branchenweit umfangreichste Plattform, Konfigurationsprobleme zu identifizieren und zu beheben. Checkmarx, Anbieter im Bereich Software-Security für DevOps, bietet mit KICS (Keeping Infrastructure as Code Secure) eine neue, Open-Source-basierte Lösung für statische Analysen, die es Entwicklern ermöglicht, Infrastructure-as-Code (IaC) sicher zu entwickeln. Mit KICS baut Checkmarx sein AST-Portfolio weiter aus…

NEWS | PRODUKTMELDUNG

Ferrari electronic bringt seine Telefonmitschnitt-Lösung OfficeMaster Call Recording in der Version 5.1 auf den Markt

Der Unified-Communications-Experte Ferrari electronic hat seine Lösung für den Telefonmitschnitt weiter optimiert. OfficeMaster Call Recording ist nun auch für Unternehmen mit einem hohen Bedarf an Leitungen ausgelegt. In der Version 5.1 werden bis zu 500 gleichzeitige Calls über SIP-Leitungen unterstützt. OfficeMaster Call Recording wartet darüber hinaus mit einer optimierten Audio-Qualität und Performance-Steigerungen bei SIP Recording…

AUSGABE 3-4-2021 | NEWS | LÖSUNGEN | SERVICES

Threat Hunting – Auf der Jagd nach Pyramidion

AUSGABE 3-4-2021 | VERTIKAL HEALTHCARE 3-4-2021 | NEWS | DIGITALISIERUNG

Ohne Innovation keine sinnvolle Digitalisierung im Gesundheitswesen – Für eine Weiterentwicklung des Gesundheitssystems

Zettelwirtschaft und Silodenken im deutschen Gesundheitswesen – dies ist oft noch die ernüchternde und für viele im Gesundheitssystem Beschäftigte frustrierende Realität. Doch hat sich gerade in den vergangenen zwei Jahren in der Gesetzgebung einiges getan. So wurde die Basis für eine bessere Vernetzung von Patienten, Ärzten, Kliniken, Homecare-Providern und Krankenversicherungen geschaffen sowie digitale Therapieansätze zum Wohle der Patienten auf den Weg gebracht.