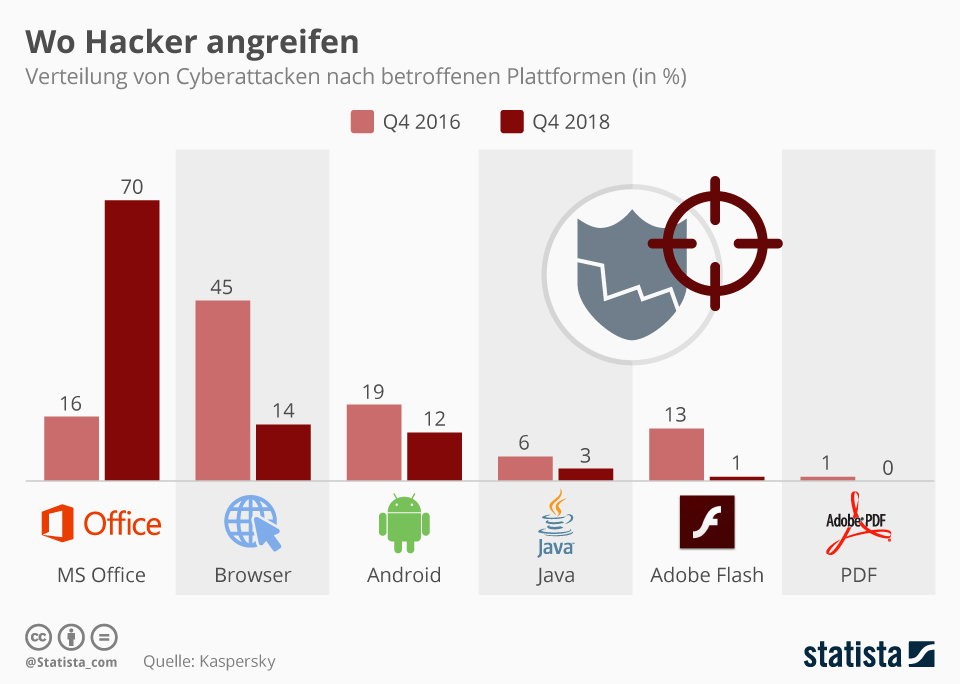

2016 zielten laut Kaspersky nur 16 Prozent aller Cyberattacken auf Microsoft Office. Zwei Jahre später hat sich der Anteil der Angriffe auf 70 Prozent vervielfacht. Verantwortlich für den Anstieg sollen eine Vielzahl sogenannter Zero Day Exploits sein. Das sind Sicherheitslücken, die am selben Tag erfolgen, an dem die hierbei ausgenutzte Schwachstelle in der entsprechenden Software entdeckt wird. Andere Plattformen wurden dagegen von Hackern zuletzt deutlich weniger ausgenutzt. Das gilt vor allem für Browser aber auch für Android und Adobe Flash. Mathias Brandt

https://de.statista.com/infografik/17721/verteilung-von-cyberattacken-nach-betroffenen-plattformen/

60 search results for „hacker attacke zero“

TRENDS WIRTSCHAFT | TRENDS SECURITY | NEWS | BUSINESS | FAVORITEN DER REDAKTION | INDUSTRIE 4.0 | TRENDS 2018 | IT-SECURITY

Attacken auf deutsche Industrie: Chemie und Automobilbau am stärksten betroffen

74 Prozent der Chemie- und Pharmaunternehmen Opfer von Sabotage, Datendiebstahl oder Wirtschaftsspionage. Herkunft der Attacken häufig Osteuropa und Asien. Deutsche Industrieunternehmen sind beliebte Ziele für Sabotage, Datendiebstahl oder Wirtschaftsspionage. Vor allem die Chemie- und Pharmabranche trifft solche Attacken hart: Drei von vier Chemie- und Pharmaunternehmen (74 Prozent) wurden in den vergangenen zwei Jahren Opfer,…

TRENDS WIRTSCHAFT | TRENDS SECURITY | NEWS | TRENDS INFRASTRUKTUR | BUSINESS | DIGITALISIERUNG | FAVORITEN DER REDAKTION | INDUSTRIE 4.0 | INFRASTRUKTUR | TRENDS 2018 | INTERNET DER DINGE | IT-SECURITY | KOMMUNIKATION | WHITEPAPER

Attacken auf Industrieunternehmen verursachten 43 Milliarden Euro Schaden

7 von 10 Industrieunternehmen wurden Opfer von Sabotage, Datendiebstahl oder Spionage in den vergangenen zwei Jahren. Kriminelle Attacken treffen Industrieunternehmen besonders hart: Durch Sabotage, Datendiebstahl oder Spionage ist der deutschen Industrie in den vergangenen beiden Jahren ein Gesamtschaden von insgesamt 43,4 Milliarden Euro entstanden. Sieben von zehn Industrieunternehmen (68 Prozent) sind in diesem Zeitraum Opfer…

NEWS | BUSINESS | DIGITALISIERUNG | FAVORITEN DER REDAKTION | GESCHÄFTSPROZESSE | IT-SECURITY | RECHENZENTRUM | STRATEGIEN | TIPPS

Tipps gegen Bedrohungssituation durch Hackergruppen aus dem Ausland

In der Welt der Cyberangriffe ist das Potenzial eines nationalstaatlichen Angriffs realer denn je. Während man zunächst annehmen kann, dass staatlich unterstützte Hacker motiviert sind, militärische und diplomatisch sensible Informationen zu sammeln, sind auch andere Motivationen im Spiel. In zunehmendem Maße verwenden nationalstaatliche Hacker leistungsfähige und hochentwickelte Techniken, um nicht nur staatliche Institutionen, sondern…

TRENDS SECURITY | NEWS | DIGITALISIERUNG | GESCHÄFTSPROZESSE | TRENDS 2018 | IT-SECURITY | SERVICES

Hacker dreister denn je: 6 Bedrohungen, auf die Sie 2018 besonders gefasst sein müssen

Die Bedrohungslage hat sich im vergangenen Jahr stark verändert. Schwachstellen in Web-Frameworks und Content-Management-Systemen wie Apache Struts, WordPress und Joomla zählten 2017 zu den größten Problemen im Bereich Web Application Security. Sicherheitsmaßnahmen, die 2017 noch als wirksam eingestuft wurden, werden 2018 wirkungslos sein. Jay Coley, Senior Director Security Strategy & Planning von Akamai, hat den…

NEWS | IT-SECURITY | MARKETING | PRODUKTMELDUNG | TIPPS

Die beiden meistgenutzten Wege bei Hacker-Angriffen auf Firmen

Erfolgreiche Angriffe erfolgen nicht über Zero-Day-Exploits, weit mehr Angriffe nutzen bekannte Schwachstellen. Web-Topologie-Mapping zeigt was andere Tools zur Schwachstellenerkennung nicht können: die komplette Angriffsfläche, sowohl für interne wie externe Systeme. Unternehmen suchen stets nach neuen Ansätzen, um sich gegen digitale Angriffe zu schützen. Dabei wird den beiden häufigsten Angriffsmethoden allerdings oft zu wenig Bedeutung beigemessen.…

TRENDS SECURITY | NEWS | BUSINESS | DIGITALISIERUNG | TRENDS 2017 | IT-SECURITY | KOMMUNIKATION | TIPPS

Politische Hacker: Attacken gegen regierungsnahe Organisationen und Emmanuel Macron

Ein neuer Report verdeutlicht die Vorgehensweise der Hacker-Gruppe Pawn Storm und analysiert ihre Ziele. Trend Micro beschreibt darin aktuelle Cyberangriffe auf die CDU-nahe Konrad-Adenauer-Stiftung und die Friedrich-Ebert-Stiftung, die der SPD nahe steht, sowie auf den französischen Präsidentschaftskandidaten Emmanuel Macron. Nachdem die Gruppe im vergangenen Jahr bereits die Demokratische Partei in den Vereinigten Staaten sowie die…

TRENDS SECURITY | NEWS | TRENDS KOMMUNIKATION | TRENDS 2016 | IT-SECURITY | KOMMUNIKATION

Cybersicherheit: Die Hälfte der Attacken ist auf versteckte Malware in verschlüsseltem Datenverkehr zurückzuführen

Steigendes Vertrauen in die Verschlüsselungstechnologie erhöht Risiken für Finanzinstitute, Gesundheitsorganisationen und andere Branchen. 80 % der Unternehmen wurden im letzten Jahr Opfer von Cyberattacken. Bei nahezu der Hälfte der Attacken wurden Schadprogramme im verschlüsselten Datenverkehr versteckt, um unentdeckt zu bleiben. 75 % der befragten IT-Experten gaben zu, dass Malware Daten von Mitarbeitern in Netzwerken offenlegen…

TRENDS SECURITY | NEWS | IT-SECURITY

Adobe Flash ist beliebtestes Angriffsziel von Hackern

Eine Datei öffnen oder eine Webseite besuchen – diese Klicks genügen bereits, um einen Computer mit Malware zu infizieren. Was waren die meistverbreiteten Angriffsmethoden 2015, und wie schwerwiegend waren die Folgen? Diesen Fragen widmet sich das erste »Vulnerabilities Barometer« von Cybersecurity-Experte Stormshield, das ab sofort vierteljährlich veröffentlicht werden soll. In seinen Analysen fand der Hersteller…

TRENDS SECURITY | NEWS | TRENDS 2015 | INFOGRAFIKEN | IT-SECURITY | STRATEGIEN

Die zehn beliebtesten Angriffsmethoden von Hackern

Der neue CSI-Report deckt auf, welche Angriffsverfahren Hacker besonders lieben. Ein zentrales Ergebnis: Cyber-Kriminelle wollen mit dem geringstmöglichen Aufwand zu »Insidern« werden, also Zugriff auf die Accounts von legitimen IT-Nutzern erhalten. Dadurch haben sie die Möglichkeit, innerhalb kurzer Zeit verwertbare Daten zu entwenden. Dazu setzen Angreifer vor allem auf Social-Engineering-Methoden. Rund 500 IT-Sicherheitsexperten befragte Balabit,…

TRENDS SECURITY | NEWS | IT-SECURITY | TIPPS

Adobe Flash Player: APT-Gruppierungen nutzten Zero-Day-Exploit schnell aus

FireEye hat neue Phishing-Kampagnen bekannter Gruppierungen beobachtet. Nach dem Bekanntwerden der Zero-Day-Sicherheitslücke CVE-2015-5119 im Adobe Flash Player hat das FireEye-as-a-Service-Team gezielte Angriffe der Gruppierungen APT3 und APT18 verfolgt, die Unternehmen aus unterschiedlichen Branchen ins Visier nahmen. Noch bevor Adobe in einen Patch für die Sicherheitslücke veröffentlichen konnte, hat es Angriffe beider Gruppierungen gegeben, die ihr…

NEWS | PRODUKTMELDUNG

Gebündeltes Expertenwissen für ganzheitliche IT-Sicherheit

Allgeier CORE betritt mit umfassendem Leistungsspektrum den Informationssicherheits- und IT-Markt. Die secion GmbH, die consectra GmbH und die Allgeier ONE AG haben sich zur Allgeier CORE GmbH zusammengeschlossen. Seit Ende Dezember gehört zum neu gegründeten Unternehmen auch die GRC Partner GmbH, die das Portfolio mit ihrer Compliance Management Software DocSetMinder sowie umfassendem Know-how im…

TRENDS 2019 | TRENDS WIRTSCHAFT | TRENDS SECURITY | NEWS | BUSINESS | IT-SECURITY

Raubkopien: 20 Prozent der Software in Deutschland ist illegal

20 Prozent der auf PCs in Deutschland installierten Software ist laut einer Studie der Business Software Alliance (BSA) unlizenziert. Der Gegenwert dieser illegalen Anwendungen wird von der BSA auf rund 1,6 Milliarden US-Dollar taxiert. Gegenüber der letzten Untersuchung ist der Anteil illegaler Software leicht rückläufig (-2 Prozentpunkte). Im internationalen Vergleich ist Softwarepiraterie hierzulande ein relativ…

TRENDS 2019 | TRENDS SECURITY | NEWS | IT-SECURITY

Mangelnder Überblick und Kontrolle verringern die IT-Sicherheit in Unternehmen

90 Prozent der befragten deutschen CIOs and CISOs führten kritische Sicherheitsupdates aus Sorge vor möglichen Auswirkungen nicht durch. Weltweit halten sich CIOs und CISOs bei der Umsetzung relevanter Maßnahmen zurück, obwohl diese für die Widerstandsfähigkeit gegenüber Störungen und Cybergefahren entscheidend wären. 90 Prozent der befragten CIOs and CISOs in Deutschland führten ein wichtiges Sicherheitsupdate oder…

NEWS | IT-SECURITY | PRODUKTMELDUNG | STRATEGIEN

Die Grenzen KI-basierter Sicherheit

Klassische Sicherheitslösungen können viele Cyberangriffe nicht verhindern. Neuester Trend sind deshalb KI-gestützte Applikationen. Aber auch sie sind zum Scheitern verurteilt, denn sie sind nach wie vor auf die Angriffserkennung angewiesen. Nur die konsequente Isolation aller Gefahren lässt Cyberattacken zuverlässig ins Leere laufen. Security-Unternehmen werben derzeit stark mit Begriffen wie künstliche Intelligenz (KI) oder Machine Learning…