Illustration Absmeier foto freepik genki

In modernen IT-Umgebungen generieren zahlreiche Quellen, von Infrastruktur-Monitoring-Software bis zu Netzwerkkomponenten, eine Fülle von Daten, die Veränderungen in der IT-Landschaft als Events abbilden. Dieser stetige Strom an Informationen kann nur durch ein automatisiertes Event-Management-System effektiv analysiert und gehandhabt werden. Ziel ist es, in diesem Datenstrom echte Warnsignale frühzeitig zu erkennen und durch proaktive Maßnahmen Probleme im IT-Betrieb zu verhindern.

Zentrale Rolle der Correlation-Engine für sichere Entscheidungen in IT-Umgebungen

Die Event-Correlation-Engine bildet das Herzstück des IT-Event-Managements. Sie sammelt Ereignisse und Events aus Quellen wie beispielsweise Applikations-Logs oder Netzwerkkomponenten, standardisiert diese und analysiert sie gründlich. Die Configuration Management Database (CMDB) ergänzt diese Daten mit detaillierten Informationen zur Service-Topologie, technischen Abhängigkeiten, Service-Level-Agreements (SLAs) und geplanten Wartungen. Auf dieser Grundlage erkennt die Engine Zusammenhänge zwischen Ereignissen, identifiziert Schwellenwertüberschreitungen und gleicht sie mit vorhandenem Wissen ab. So behalten Administratoren dank des IT-Event-Managements immer den Überblick über das gesamte System und können fundierte Entscheidungen treffen. So werden Störungen frühzeitig erkannt und gezielte Maßnahmen ergriffen, wodurch die Effizienz des IT-Service-Managements verbessert und Ressourcen gespart werden.

Vorteile zentraler Event- und Service-Korrelation

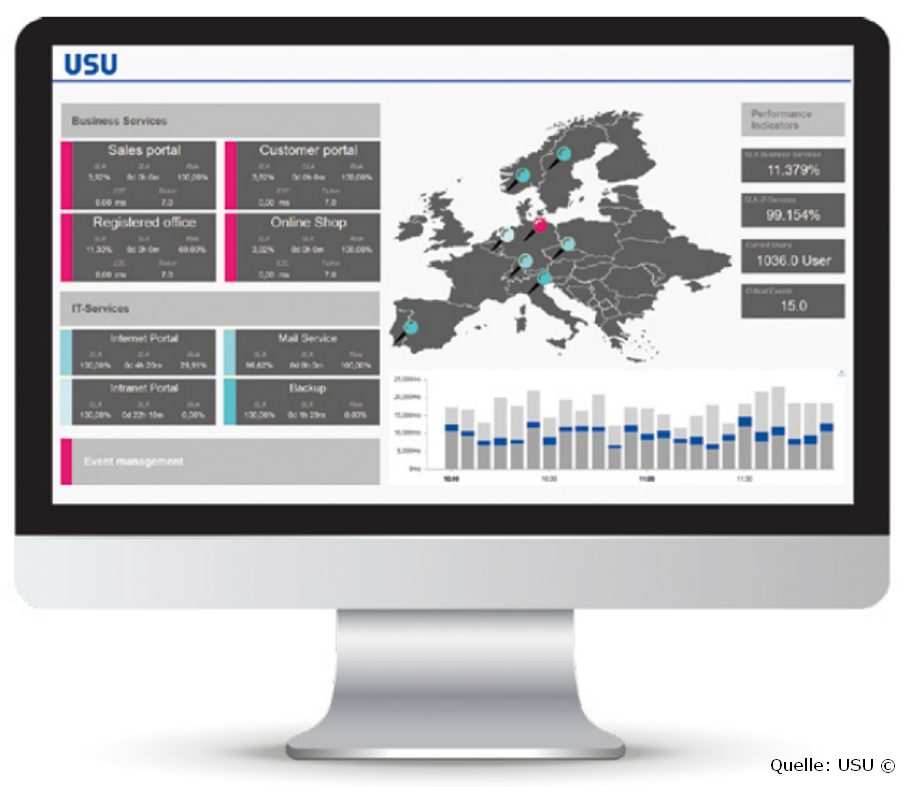

Am Beispiel von USU, einem Anbieter für IT-Monitoring in Deutschland, wird deutlich, wie ein umfassendes Event-Management-System Probleme im IT-Betrieb frühzeitig erkennen und vorbeugend gegensteuern kann:

- Konsolidierte Alarme und Tickets:

Durch die Filterung der Events informiert die Engine die Mitarbeiter nur über relevante Ereignisse. Jedes Problem löst nur eine Benachrichtigung aus, unabhängig von der Zahl der korrelierten Events. Tickets werden nur einmal erstellt und nach Priorität sortiert, was den IT-Service-Desk entlastet. - Überblick über den Gesamtzustand:

Die Event-Korrelation stellt den Zustand der IT in einer einheitlichen Struktur dar. Speziell entwickelte Dashboards bieten Service-Ownern, Abteilungen und dem Management eine klare Sicht auf alle wichtigen Informationen. So können Engpässe frühzeitig erkannt und zusätzliche Kapazitäten bedarfsgerecht beschafft werden. Korrigierte Events können auch für Berichte zu Service-Performance und Ressourcennutzung herangezogen werden.

Fazit: Optimiertes IT-Event-Management

Ein fortschrittliches IT-Event-Management ermöglicht es, korrelierte Events effektiv zu analysieren und Optimierungspotenziale in der IT-Landschaft zu erkennen. Dies führt zu einer präziseren Planung von Kapazitäten und einer besseren Effizienz im Ressourcenmanagement. Gleichzeitig reduziert eine klare Korrelation von Ereignissen die Anzahl der Tickets und Alarme deutlich, wodurch das IT-Service-Management mehr Freiräume erhält, um Prozesse und Komponenten weiter zu optimieren.

Die informative Broschüre »IT Event Management: Von Daten zu Entscheidungen« von USU bietet alle relevanten Details dazu, wie Event Management in der IT-Strategie zum Erfolgsfaktor wird. Mit Next Generation Monitoring kann das Servicemanagement auf ein neues Niveau gehoben werden, indem Echtzeit-Einblicke geboten, Störungen proaktiv verhindert und die Performance der gesamten IT-Infrastruktur gesteigert wird. Die Investition in ein intelligentes Monitoring-System zahlt sich aus, um einen effizienten und zukunftssicheren IT-Betrieb zu gewährleisten.

https://media.usu.com/de-de/ressourcen/24/von-daten-zu-entscheidungen-it-event-management

End-to-End-Monitoring: Einblicke in die User-Sicht

Illustration Absmeier foto freepik

In einer Geschäftswelt, die stark von digitalen Diensten abhängig ist, können IT-Performanceprobleme Frustration, Effizienzverluste und Compliance-Risiken verursachen. Typische Beschwerden wie »Alles ist so langsam!« oder »Das System ist wieder abgestürzt« sind oft Indikatoren dafür, dass Performanceprobleme die Produktivität beeinträchtigen. Die Lösung liegt im End-to-End-Monitoring (E2E), einer umfassenden Überwachung aus der Sicht der Endbenutzer.

Warum E2E-Monitoring so entscheidend ist

Besonders bei geschäftskritischen Web-Services wie Online-Banking und E-Commerce zählt jede Millisekunde. Lade- und Antwortzeiten sind entscheidende Faktoren, die die Kundenzufriedenheit maßgeblich beeinflussen. Verzögerungen können schnell zu Umsatzeinbußen führen, da viele Kunden den Kaufprozess abbrechen, wenn Suchergebnisse oder Produkte zu lange laden. Ein negatives Nutzererlebnis kann schnell dazu führen, dass diese Kunden dauerhaft abspringen.

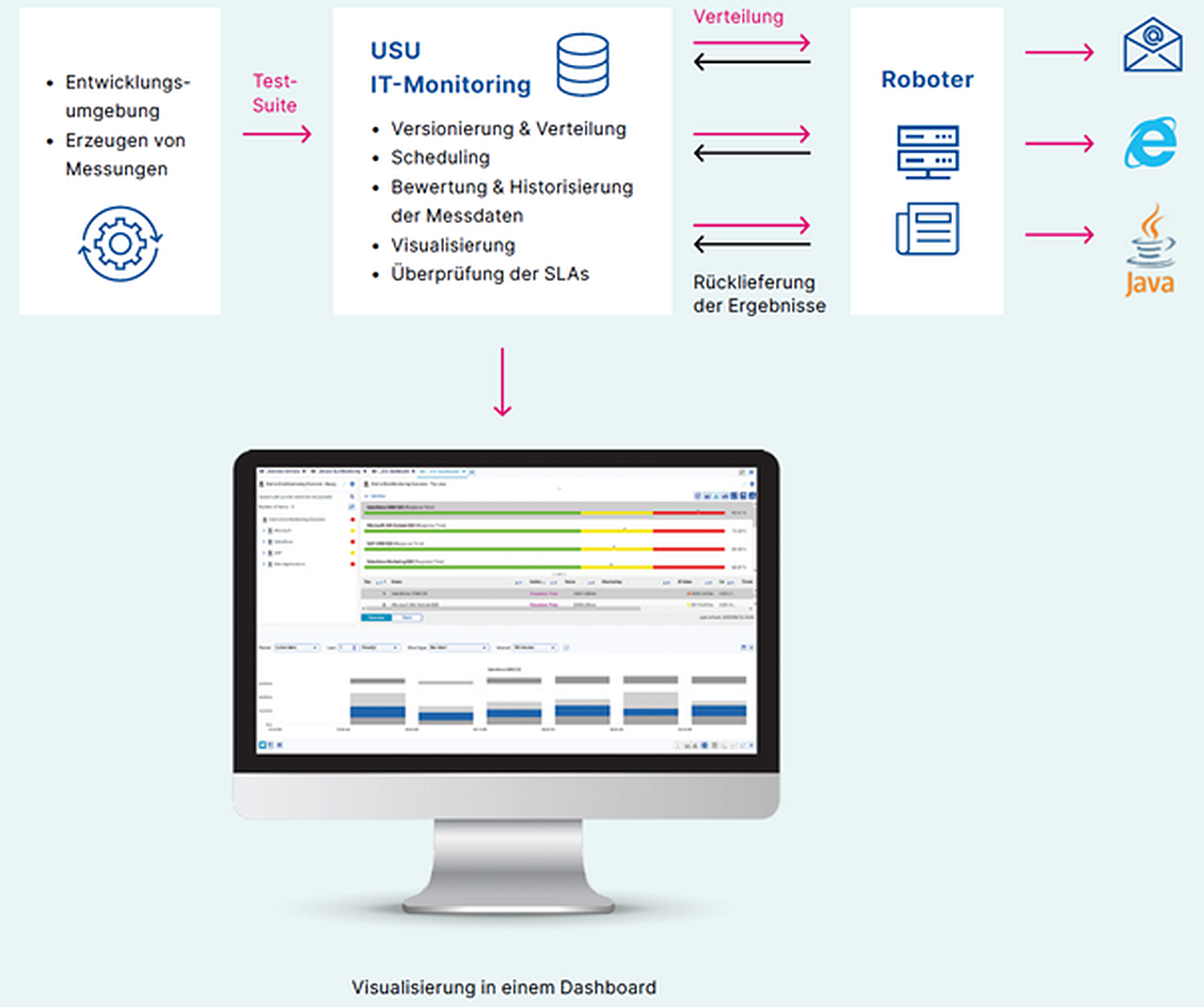

Aber auch im internen Unternehmensumfeld gewinnt End-to-End-Monitoring zunehmend an Bedeutung, da es die Überwachung der IT-Infrastruktur aus der Perspektive der eigenen Mitarbeiter ermöglicht. Um die Anwendersituation besser zu verstehen, wird häufig ein typischer Arbeitsplatz simuliert, indem ein Mitarbeiterrechner (Robot) eingerichtet wird. Dieser simulierte Arbeitsplatz enthält alle gängigen Anwendungen, wie Office-Programme und Virenscanner, um realitätsnahe Ergebnisse zu liefern.

Durch diese umfassende Überwachung lassen sich Engpässe und Probleme frühzeitig erkennen und proaktiv beheben, was sowohl extern als auch intern für eine höhere Zufriedenheit sorgt.

Effektive Überwachung in der Praxis

End-to-End-Monitoring erlaubt eine umfassende Überwachung Ihrer IT-Systeme aus der Sicht der Endbenutzer. Die Lösung von USU, einem renommierten Anbieter für IT-Monitoring in Deutschland, bietet Kunden folgenden Funktionen und Mehrwerte:

- Proaktive Überwachung: Verfügbarkeit und Antwortzeiten Ihrer Anwendungen aus der Perspektive der Endbenutzer überwachen.

- Vollständige Transparenz: Einen umfassenden Überblick über die Performance Ihrer IT-Dienste erhalten.

- Benutzerzufriedenheit: Zufriedenheit der Endanwender durch verbesserte Servicequalität steigern.

- SLA-Management: Eine fundierte Basis für Service-Level-Vereinbarungen bieten.

Durch die ganzheitliche Sicht erhalten Sie einen umfassenden Überblick über die Leistung Ihrer IT-Infrastruktur und können gezielt Optimierungen vornehmen und eine reibungslose Benutzererfahrung sicherstellen.

End-to-End Monitoring mit der USU-Lösung

Servicequalität durch kontinuierliche Überwachung sichern

End-to-End-Monitoring ermöglicht Unternehmen, Verfügbarkeit und Antwortzeiten von Anwendungen aus der Sicht des Nutzers proaktiv zu überwachen. Tatsächliche Verfügbarkeiten von IT-Services werden kontinuierlich dokumentiert und Engpässe werden frühzeitig erkannt und behoben, bevor die Nutzer betroffen sind.

Neue Technologien wie Cloud, Microservices und Container erfordern eine Anpassung der IT-Monitoring-Strategie, da Unternehmen ihre komplexen hybriden Infrastrukturen effizient und flexibel überwachen müssen. In diesem Zusammenhang ist End-to-End-Monitoring ein wichtiger Bestandteil eines umfassenden Business Service Managements.

End-to-End-Monitoring Implementierung und Anbieterwechsel

Bei der Einführung eines neuen End-to-End-Monitoring-Systems oder beim Wechsel des Anbieters ist eine reibungslose Integration in die bestehende Infrastruktur essenziell. Eine nahtlose Übernahme des Monitorings sorgt für minimale Unterbrechungen und gewährleistet eine kontinuierliche Überwachung. Ein zukunftssicheres End-to-End-Monitoring ermöglicht zudem eine transparente Überwachung der IT-Systeme und ein umfassendes IT-Event-Management. Darüber hinaus überwacht es Cloud-Dienste, Business-Services und Service-Levels, wodurch alle wesentlichen Aspekte der IT-Infrastruktur abgedeckt werden.

End-to-End-Monitoring – Weil Ihre IT die beste Überwachung verdient

Bereit, Ihr IT-Monitoring auf das nächste Level zu heben? Der Wechsel zu einer neuen Monitoring-Lösung kann reibungslos verlaufen, wenn Sie ein erfahrenes Experten-Team bei der Migration unterstützt. Diese informative Broschüre von USU enthält alle wichtigen Details, die Ihnen bei einem erfolgreichen Übergang helfen. https://media.usu.com/de-de/ressourcen/23/flyer-end-to-end-monitoring

1449 Artikel zu „IT Event Management“

NEWS | IT-SECURITY | KÜNSTLICHE INTELLIGENZ

Was ist SIEM? Security Information & Event Management verständlich erklärt

Potenziell gefährliche Prozesse, Sicherheitsbedrohungen und Angriffsvektoren erkennen, noch bevor diese in einem Unternehmen wirtschaftlichen Schaden anrichten können: Das soll Security Information & Event Management (kurz: SIEM) sicherstellen – unter anderem dank fortlaufenden Echtzeit-Überprüfungen auf anomale Aktivitäten und einer entsprechenden Sicherheitsantwort der IT. Warum SIEM für Unternehmen so essenziell ist? Der englische Begriff Security Information…

NEWS | BUSINESS PROCESS MANAGEMENT | INFRASTRUKTUR | SERVICES

End-to-End-Monitoring: Einblicke in die User-Sicht

In einer Geschäftswelt, die stark von digitalen Diensten abhängig ist, können IT-Performanceprobleme Frustration, Effizienzverluste und Compliance-Risiken verursachen. Typische Beschwerden wie »Alles ist so langsam!« oder »Das System ist wieder abgestürzt« sind oft Indikatoren dafür, dass Performanceprobleme die Produktivität beeinträchtigen. Die Lösung liegt im End-to-End-Monitoring (E2E), einer umfassenden Überwachung aus der Sicht der Endbenutzer. Warum…

NEWS | BLOCKCHAIN | KÜNSTLICHE INTELLIGENZ

Revolution der Digitaltechnik: Wie künstliche Intelligenz und Blockchain die Zukunft formen

In der sich rasant entwickelnden digitalen Welt nehmen die Technologien der künstlichen Intelligenz (KI) und der Blockchain eine führende Rolle ein. Beide haben das Potenzial, in vielfältigen Anwendungen, von Finanzdienstleistungen bis hin zu Smart Cities, transformative Veränderungen herbeizuführen. Dieser Artikel beleuchtet die synergetischen Potenziale dieser beiden Technologien, insbesondere in Bezug auf Effizienzsteigerung, Sicherheitsverbesserung und die…

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY | STRATEGIEN

Security by Design, Zero Trust und Deep Observability: Dreifaltigkeit der IT-Sicherheit

Ali Moniri, Senior Sales Engineer bei Gigamon, weiß: Security by Design und Deep Observability müssen für optimale Netzwerksicherheit Hand in Hand gehen. Wer Softwareprodukte entwickelt, hat schon einmal von Security by Design als idealen Sicherheitsansatz gehört. Dabei handelt es sich um ein Design-Konzept, bei dem das Produkt über den gesamten Entwicklungsprozess hinweg – von…

NEWS | EFFIZIENZ | GESCHÄFTSPROZESSE | LÖSUNGEN | NACHHALTIGKEIT

ESG-Berichtssoftware: Nachhaltigkeitsberichterstattung für Unternehmen

Unternehmen stehen unter wachsendem Druck von Behörden, Mitarbeitern und Kunden, ihre Performance in den Bereichen Umwelt, Soziales und Unternehmensführung (Environmental, Social and Governance = ESG) zu verbessern. Mit Hilfe von intelligenter Automatisierung und einer ESG-Berichtssoftware können sie die Anforderungen in Angriff nehmen. Die Rolle von ESG-Berichtssoftware ESG-Compliance bezieht sich auf die Erfassung, Messung, Veröffentlichung…

NEWS | DIGITALISIERUNG | FAVORITEN DER REDAKTION | KÜNSTLICHE INTELLIGENZ | MARKETING

Generative KI: Digitalstrategie zukunftssicher aufstellen

Wie Unternehmen sich an die veränderten digitalen Bedürfnisse der Verbraucher anpassen (müssen). Von der Suche zum Dialog: Der Wandel hin zur generativen Suche stellt bewährte digitale Strategien auf den Kopf, sei es bei der Platzierung von Werbung, bei der Suchmaschinenoptimierung oder in vielen weiteren Marketing-Domänen. Selbst die gute alte Unternehmenswebseite steht auf dem Prüfstand.…

TRENDS 2024 | NEWS | TRENDS SECURITY | IT-SECURITY | KÜNSTLICHE INTELLIGENZ

KI-gesteuerter Identitätsbetrug nimmt zu

Die Studie »The Battle Against AI-driven Identity Fraud« zeigt, dass Entscheidungsträger in ganz Europa mit KI-gesteuertem Identitätsbetrug konfrontiert sind und mit einer Zunahme rechnen. Sie sind jedoch nicht darauf vorbereitet, dagegen vorzugehen, und waren bisher nicht in der Lage, Maßnahmen zu seiner Verhinderung zu ergreifen. Jeder fünfzehnte Betrugsversuch nutzt Deepfakes, um nicht nur B2C-Firmen,…

TRENDS 2024 | NEWS | BUSINESS | TRENDS SECURITY | IT-SECURITY

Vertrauenslücke: Unternehmen schätzen Digital Trust, aber erzielen kaum Fortschritte bei der Implementierung

76 % der Fachleute glauben, dass Digital Trust für ihre Organisationen relevant ist, dennoch bestehen Lücken in ihren Strategien. Während Unternehmen die digitale Transformation vorantreiben, müssen sie dringend Digital Trust priorisieren, um ihre Ziele zu erreichen und sich auf zukünftige Marktchancen, Gesetzgebung und Vorschriften vorzubereiten. Eine neue Studie von ISACA, dem Berufsverband, der Einzelpersonen…

TRENDS 2024 | NEWS | BUSINESS | TRENDS WIRTSCHAFT | KÜNSTLICHE INTELLIGENZ

Recruiting-Studie: Bedarf an Nachwuchskräften bleibt trotz KI-Boom hoch

55 % der Unternehmen bleiben bei ihrer bisherigen Rekrutierungspolitik. 13 % glauben, dass sie mehr Auszubildende brauchen werden. Arbeitsschritte und Bereiche, die aktuell zu den täglichen Aufgaben von Auszubildenden und Nachwuchskräften gehören, könnten bald gänzlich von technischen Anwendungen übernommen werden. Das ist eine These aus der neuesten Studie von Cegid [1]. Darin wird untersucht,…

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY | STRATEGIEN | TIPPS

Wissenswertes zum Digital Operational Resilience Act (DORA)

Der Digital Operational Resilience Act (DORA) wurde von der Europäischen Union im Jahr 2022 verabschiedet. Ziel des Gesetzes ist es, grundlegende Lücken innerhalb der bereits bestehenden Vorgaben für den Banken- und Finanzdienstleistungssektor zu schließen. Insbesondere in Bezug auf die operationelle Resilienz. Bislang waren Banken und Finanzdienstleister zwar dafür verantwortlich, andere Arten von operationellen Risiken zu…

TRENDS 2024 | NEWS | BUSINESS | TRENDS WIRTSCHAFT

Die Situation der Startups in Deutschland: Zwischen Hoffen und Bangen

45 Prozent meinen, die Situation für Startups habe sich verschlechtert – nur 23 Prozent sehen eine Verbesserung. Der Blick auf das eigene Startup ist zuversichtlicher, aber jedes zehnte befürchtet eine Insolvenz in den kommenden zwölf Monaten. Steigende Zinsen, Nullwachstum und globale Krisen: Die schwierige Konjunktur geht auch an den deutschen Startups nicht spurlos vorbei.…

NEWS | DIGITALISIERUNG | EFFIZIENZ | FAVORITEN DER REDAKTION | NACHHALTIGKEIT | STRATEGIEN

Green Coding: Mehr Nachhaltigkeit durch Daten-Streaming

Wie können Unternehmen umweltfreundlichere Programmierpraktiken einführen und wie passt Daten-Streaming in diese nachhaltige Zukunft? Es ist heute kein Geheimnis mehr, dass Big Data erhebliche Auswirkungen auf die Umwelt haben kann. Daten tragen dazu bei, Prozesse zu rationalisieren, umweltpolitische Entscheidungen zu treffen und neue, nachhaltigere Arbeitsweisen zu entwickeln. Für jedes Gigabyte, das dabei in der…

TRENDS 2024 | NEWS | TRENDS SECURITY | IT-SECURITY

Vorteil Europa: Mittelstand sieht EU-Rechtsvorschriften zur Cybersicherheit als Wettbewerbsvorteil

Aktuelle Studie zeigt Wunsch nach stärkerer europäischer Souveränität: 74 Prozent der KMUs sprechen sich für mehr europäische Cybersicherheitslösungen aus. HarfangLab, europäischer Spezialist für Cybersicherheit mit Hauptsitz in Paris, hat eine repräsentative Umfrage durchgeführt, die zeigt: Die Einhaltung der europäischen Cybersicherheits- und Datenschutzgesetzgebung bedeutet für den Mittelstand zusätzliche Arbeit und Kosten, aber diese Anstrengungen seien…

NEWS | IT-SECURITY | TIPPS | WHITEPAPER

Datenschutz: ein Leitfaden für Einzelpersonen und Familien

In der heutigen vernetzten Welt hinterlässt jeder Klick, jedes Wischen und jedes Teilen eine Spur von digitalen Fußabdrücken. Ihre Daten werden unaufhörlich erfasst, analysiert und manchmal ohne Ihre Zustimmung genutzt. Mit dem technologischen Fortschritt entwickeln sich auch die Methoden weiter, mit denen Ihre Online-Aktivitäten verfolgt und zu Geld gemacht werden. An dieser Stelle kommt die…

NEWS | BUSINESS | IT-SECURITY | SERVICES

Versicherer als Cybersecurity Auditor

Angesichts der aktuellen Bedrohungslage bei der Cybersicherheit steigen (wenig überraschend) die Prämien der Cyberversicherer. Gleichzeitig tummelt sich eine Vielzahl unterschiedlicher Anbieter von Cybersicherheitslösungen im Markt, wobei die Angebote insgesamt wettbewerbsfähiger geworden sind. Eine Chance für Entscheider, ihre Cybersicherheitsmaßnahmen zu überprüfen und wenn nötig, zu verstärken. Unternehmen kämpfen weiterhin mit den Folgen massiver Ransomware-Wellen, und…

NEWS | IT-SECURITY | SERVICES

MXDR und SOC: Der Weg zum funktionalen Security Operations Center

Am Aufbau eines Security Operations Center kommt heute kein Unternehmen mehr vorbei. MXDR-Provider (Managed Extended Detection and Response) sind aus Kapazitäts- und Kostengründen oft die bessere Wahl. Damit die Zusammenarbeit zwischen dem unternehmenseigenen IT-Security-Team und dem Service Provider klappt, sind laut Ontinue, dem Experten im MXDR-Bereich, fünf Schritte notwendig. Im Falle eines Falles ist Schnelligkeit…

NEWS | INFRASTRUKTUR | KOMMUNIKATION | NEW WORK

Patientenversorgung: 5G bringt das Gesundheitswesen auf eine neue Ebene

Smarte Krankenwagen, Mixed-Reality-Anwendungen im Operationssaal und nützliche Helfer für zu Hause: Das Gesundheitswesen der Zukunft wird von digitalen Technologien geprägt sein, allen voran künstliche Intelligenz und Robotik. Doch ohne ein schnelles 5G-Netz wird keines dieser Anwendungsszenarien Realität werden. NTT DATA, ein weltweit agierendes Unternehmen für digitale Business- und IT-Dienstleistungen, zeigt, was – zumindest theoretisch –…

NEWS | IT-SECURITY | LÖSUNGEN | SERVICES | TIPPS

Cybersicherheit: Selbstangriff ist die beste Verteidigung

Sicherheitsexperte: »Firmen sollten sich regelmäßig selbst angreifen, um ihre Cyberresilienz zu testen.« Rainer M. Richter: »Heutige Angriffssysteme aus der Cloud sind für jeden Mittelständler erschwinglich.« Bei mehr als 70 aufgedeckten Software-Schwachstellen am Tag kommen die Firmen nicht mehr nach, ihre Systeme vor Cyberangriffen sicher zu machen. Die deutsche Wirtschaft setzt bei Cybersecurity zu einseitig…

NEWS | DIGITALISIERUNG | E-COMMERCE | KOMMUNIKATION

Digitalisierung: Die Postproduktion von Videos meistern

Globale Umfrage zeigt, warum Unternehmen, die ihre Videopostproduktion rationalisieren, Wettbewerbsvorteile haben. Digitale Unternehmen lieben Videos. Das liegt zum Teil daran, dass die Online-Shopper sie auch lieben. Der Einfluss von Videos auf Kundenbindung, Markentreue und Konversion ist unbestritten. Sie werden nicht mehr nur als »Nice-to-have« betrachtet, sondern Verbraucher erwarten heutzutage, dass ihnen während des gesamten…

NEWS | TRENDS SERVICES | KÜNSTLICHE INTELLIGENZ | SERVICES

Wie generative KI das IT-Service-Management neu definiert

Der jährliche Freshservice IT Service Management Benchmark Report 2024 von Freshworks zeigt, wie generative KI und branchenspezifische Trends die Performance-Standards im IT-Service-Management verändern [1]. Sie helfen Führungskräften bei der Auswahl von geeigneten Tools und Funktionen. Dadurch können sie die Wertschöpfung maximieren und greifbare, KI-gesteuerte Ergebnisse zu erzielen. Der diesjährige Bericht stützt sich auf anonymisierte Kundendaten…