GAIA-X-Anwender müssen in der Lage sein, zwischen verschiedenen Cloud-Providern wählen zu können und ihre Daten und Anwendungen frei zwischen den unterschiedlichen Anbietern zu verwenden sowie verschiedene Dienste zu kombinieren.

Rund sieben Monate nach der offiziellen Ankündigung des Projekts GAIA-X, das vernetzte, offene wie sichere Daten- und Infrastrukturökosysteme basierend auf europäischen Werten schaffen soll, zeigt die Cloud&Heat Technologies GmbH als Mitglied des GAIA-X-Konsortiums am 4. Juni auf einer internationalen und prominent besetzten Videokonferenz einen ersten Demonstrator. Dem deutsch-französischen Event wohnen neben Bundeswirtschaftsminister Peter Altmaier und Anja Karliczek, Bundesministerin für Bildung und Forschung, auch der französische Minister für Wirtschaft und Finanzen, Bruno Le Maire, bei.

In einem von Cloud&Heat Technologies initiierten Round-Table-Gespräch hatten im Januar 2020 in Berlin GAIA-X-Projektteilnehmer sowie Vertreter aus Wirtschaft und Politik mit Journalisten über die digitale Souveränität, Wertschöpfung und die Ausgestaltung und Erfolgschancen von GAIA-X diskutiert. Dabei wurde bemängelt, dass noch keine greifbaren Ergebnisse vorliegen. Mit der offiziellen Präsentation eines ersten GAIA-X-Demonstrators wird nun ein wichtiger Meilenstein erreicht.

Interoperabilität von Providern und Portabilität von Daten

Die Simulation, die von Cloud&Heat als ein federführendes Mitglied des Konsortiums präsentiert wird, zeigt in grundlegenden Schritten die Vision und Prinzipien von GAIA-X. Anwender müssen in der Lage sein, zwischen verschiedenen Cloud-Providern wählen zu können und ihre Daten und Anwendungen frei zwischen den unterschiedlichen Anbietern zu verwenden sowie verschiedene Dienste zu kombinieren.

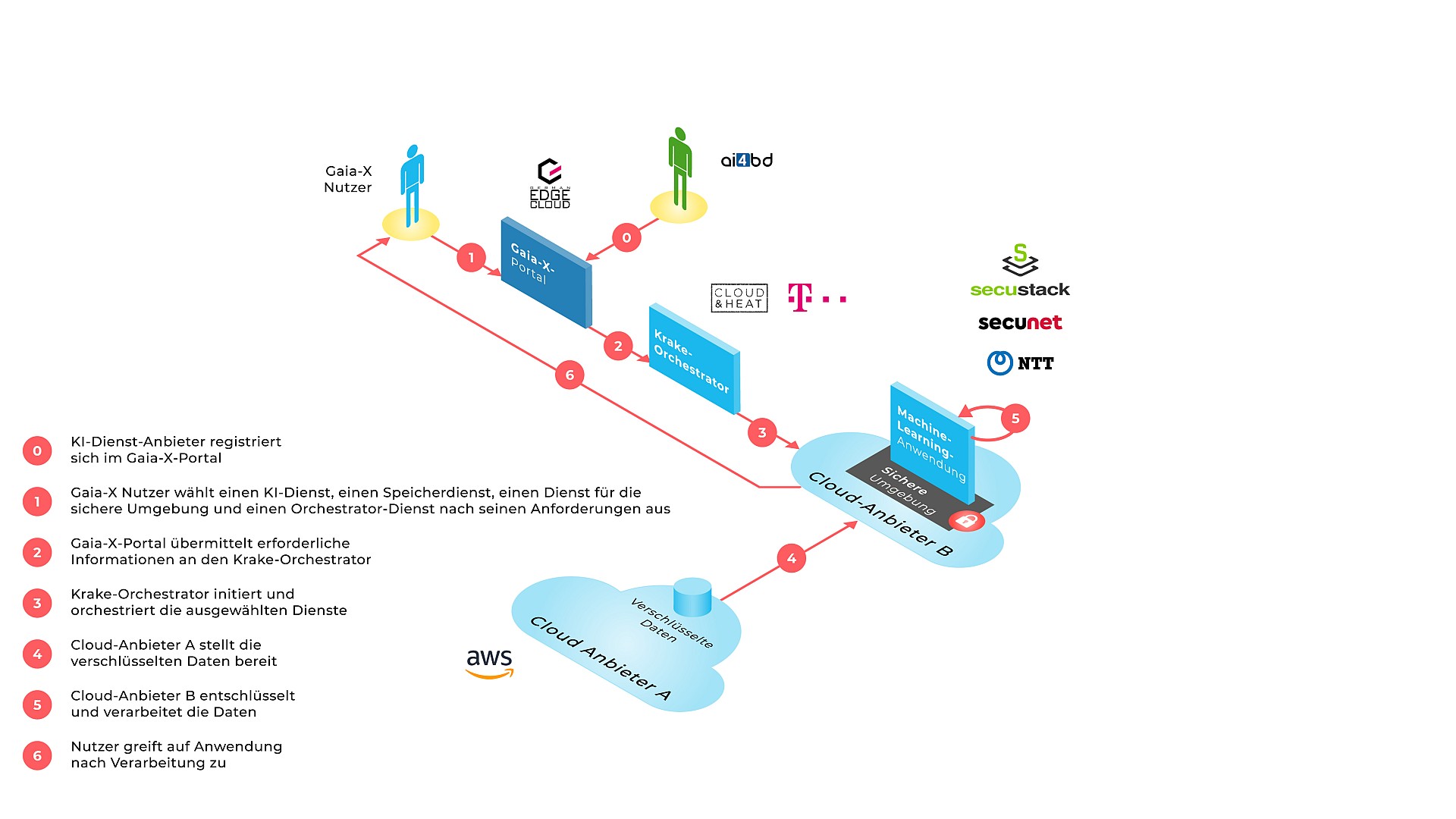

Bei dem gewählten Demonstrator formuliert der Kunde, im Beispiel das Big Data-Unternehmen AI4BD, seine Kriterien aus Themenfeldern wie Datensicherheit und Datenschutz oder auch ökologischer Nachhaltigkeit über das GAIA-X-Portal der German Edge Cloud und wählt seinen favorisierten Anbieter aus. Anschließend wird die Anfrage über die intelligente Orchestrierungssoftware »Krake« von Cloud&Heat verteilt und der Service gestartet.

Vom Hyperscaler zum lokalen Anbieter

Der Hyperscaler Amazon Web Services (AWS) stellt die angeforderten Daten verschlüsselt der sicherheitsgehärteten Cloud-Umgebung eines lokalen Anbieters bereit, in der die Daten mittels eines Machine-Learning-Algorithmus entschlüsselt und verarbeitet werden. An dieser Stelle kommen die Expertisen der secunet Security Networks AG, der secustack GmbH, einem Joint-Venture von Cloud&Heat und secunet, sowie der NTT Data Deutschland GmbH zum Tragen. Anschließend werden die Daten an den Nutzer weitergegeben. Der Nutzer kombiniert somit die Stärken verschiedener Anbieter, um einen KI-Dienst auf einer Infrastruktur realisieren zu können, die seinen Vorstellungen an Leistungsfähigkeit und Sicherheit entspricht. Die Deutsche Telekom AG unterstützt die Entwicklung des Demonstrators als zusätzlicher Koordinator.

Zusätzliche Anwendungsfälle und Funktionen für den Demonstrator

Dr. Marius Feldmann, COO der Cloud&Heat Technologies GmbH und CEO der secustack GmbH, sagt: »Ich freue mich, dass wir nun die ersten handfesten Ergebnisse von GAIA-X der Öffentlichkeit präsentieren können. Mit der Vorstellung des Demonstrators erreicht das Projekt einen wichtigen Schritt auf dem Weg zu einem europäischen digitalen Ökosystem, zumal Teile davon sogar bereits programmiert wurden. Auf dieser Grundlage können wir nicht nur das GAIA-X-Prinzip der Welt anschaulich erklären, sondern einfacher Hürden identifizieren. Das nächste Ziel ist die Erweiterung des Demonstrators um zusätzliche Anwendungsfälle und die Ergänzung zusätzlicher Funktionen, vor allem im Bereich des Identitätsmanagements. Ich danke allen Mitgliedern des Konsortiums, ohne die wir die GAIA-X-Version nicht so anschaulich hätten darstellen können.«

GAIA-X soll die Abhängigkeit zu wenigen Cloud-Diensten verringern

Eines der Ziele des GAIA-X-Projekts ist es, die starren Strukturen auf dem Cloud-Markt aufzusprengen sowie die digitale Souveränität der Nutzer und das Vertrauen in digitale Infrastrukturen in Deutschland und Europa wiederherzustellen. Es soll die Möglichkeit geboten werden, Cloud-Anwendungen providerübergreifend zu orchestrieren und so die unterschiedlichen Features der Anbieter individuell und zweckmäßig zu kombinieren. Am Ende soll ein effizientes, leistungsstarkes Multi-Provider-System entstehen, das transparent und überprüfbar ist.

Link zur Registrierung für den Event am 04. Juni: https://www.bmwi-registrierung.de/GAIA-X-ProgressReport/

415 Artikel zu „Multi-Cloud Sicherheit“

NEWS | CLOUD COMPUTING | IT-SECURITY

IT-Sicherheit mit Flexibilität: Cloud-Sicherheit und die Vertrauensfrage

IT-Sicherheit ist ein zentrales Thema in Unternehmen. Nicht zuletzt dank der Kampagnen von IT-Anbietern rund um die Einführung der Europäischen Datenschutzgrundverordnung (EU-DSGVO) sind sich in vielen Fällen nicht nur IT-Verantwortliche, sondern auch das Management im Allgemeinen der Notwendigkeit bewusst, sensible Daten zu schützen. In Zeiten von Cloud Computing heißt das unter anderem, dass eine hohe…

AUSGABE 3-4-2020 | SECURITY SPEZIAL 3-4-2020 | NEWS

Darum ist eine automatisierte Verwaltung wichtig für die Netzwerksicherheit – Die Automatisierung des Sicherheitsmanagements

Eine Studie des Netzwerksicherheitsanbieters AlgoSec aus dem Jahr 2019 ergab, dass über 42 Prozent der Unternehmen einen Anwendungs- oder Netzwerkausfall erlebten, den ein menschlicher Fehler oder eine falsche Konfiguration verursachte. Warum ist diese Zahl so hoch und wie kann Automatisierung hier Abhilfe schaffen?

NEWS | IT-SECURITY | KÜNSTLICHE INTELLIGENZ

Durch Machine Learning und Analytik mehr Sicherheit in der hybriden Cloud

Heutzutage nutzen die meisten Betriebe bereits in der ein oder anderen Form Cloud-Lösungen. Neben den vielen Vorteilen, die die Cloud bieten kann, vergrößert sie jedoch auch die Angriffsfläche. Um ein hohes Maß an Sicherheit auch in der Cloud zu garantieren, können moderne Sicherheitslösungen mit maschinellem Lernen, Analytik und Automatisierung helfen. Die meisten IT-Abteilungen sind…

NEWS | CLOUD COMPUTING | IT-SECURITY | OUTSOURCING | ONLINE-ARTIKEL

Public Cloud ohne Risiken: Vier Tipps für Datensicherheit

Mit der fortschreitenden Digitalisierung entwickeln sich auch die Geschäftsanforderungen rasant weiter. Dabei ist die schnelle Bereitstellung von Unternehmensanwendungen für die Einführung neuer, verbesserter Geschäftsabläufe zentral. Für viele Unternehmen ist die Auslagerung von Workloads in die Public Cloud dafür das Mittel der Wahl. Hochverfügbarkeit, Skalierbarkeit sowie Kosteneffizienz eröffnen die Möglichkeit, innovative betriebliche Entwicklungen mit geringem Aufwand…

TRENDS 2020 | NEWS | TRENDS SECURITY | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | IT-SECURITY | WHITEPAPER

Sicherheitsexperten investieren verstärkt in Cloud-Sicherheits- und Automatisierungstechnologien

CISOs (Chief Information and Security Officers) sind in Unternehmen und Organisationen für die Abwehr von Cyberangriffen verantwortlich. 86 Prozent der Sicherheitsexperten sagen, dass der Einsatz von Cloud-Sicherheit die Transparenz ihrer Netzwerke erhöht hat. 42 Prozent leiden an einer Cybersicherheitsmüdigkeit, die als Resignation bei der proaktiven Verteidigung gegen Angreifer definiert wird. Die Herausforderungen bei der Verwaltung und…

TRENDS 2020 | NEWS | TRENDS SECURITY | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | IT-SECURITY

Fehlkonfigurationen sind größtes Sicherheitsrisiko für die Cloud

Untersuchung zeigt: Cybersicherheit muss bei allen Punkten der Cloud-Migration berücksichtigt werden. Laut des neuesten Forschungsberichts zur Cloud-Sicherheit von Trend Micro sind menschliche Fehler und komplexe Implementierungsprozesse die Hauptgründe für Sicherheitsprobleme in der Cloud [1]. Das Marktforschungsunternehmen Gartner prognostiziert, dass bis 2021 über 75 Prozent der mittleren und großen Unternehmen eine Multi-Cloud- oder Hybrid-IT-Strategie einführen werden…

TRENDS 2020 | NEWS | TRENDS INFRASTRUKTUR | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | INFRASTRUKTUR | STRATEGIEN

Multi-Cloud und Edge stehen an der Spitze der Prioritätenliste für IT-Entscheider

Obwohl nahezu die Hälfte der IT-Entscheidungsträger weltweit den Umstieg auf eine Multi-Cloud-Architektur planen, werden derzeit noch weniger als 20 Prozent der Unternehmensumgebungen über mehrere Clouds hinweg betrieben. Equinix hat die Ergebnisse einer internationalen Umfrage bekanntgegeben, auf deren Grundlage die aktuellen zentralen IT-Trends aus Sicht führender IT-Entscheider erhoben wurden [1]. Die Ergebnisse der Studie, an der…

NEWS | IT-SECURITY | SICHERHEIT MADE IN GERMANY | TIPPS

»Tatort« aus Potsdam: Onlinekurs zur Internetsicherheit wirkt wie ein Krimi

Wie ein Krimi klingt der Titel des neuen Onlinekurses zur Internetsicherheit, den das Hasso-Plattner-Institut (HPI) ab 13. Mai gratis auf seiner Lernplattform openHPI anbietet: »Tatort Internet – Angriffsvektoren und Schutzmaßnahmen«. Eine Anmeldung für den sechswöchigen Kurs, den HPI-Direktor Prof. Christoph Meinel leitet, ist online unter https://open.hpi.de/courses/intsec2020 möglich. »Viele Menschen sind sich der großen Risiken,…

NEWS | IT-SECURITY | TIPPS

Industrielle IT-Sicherheit durch Home Office besonders gefährdet

Durch den vermehrten Einsatz von Home Office erhalten Cyberkriminelle erleichterten Zugang zum Unternehmensnetz. Störungen in Produktionen werden während und nach Corona-Krise zunehmen. Verantwortliche der IT/OT-Sicherheit müssen Strategie zur lückenlosen Gefahrenerkennung umsetzen. Der deutsche Cyber-Sicherheitsdienstleister Rhebo warnt vor den ansteigenden Gefahren des Home Office während der Corona-Krise mit negativen Folgen für die Cybersicherheit von Industrieunternehmen. Durch…

NEWS | CLOUD COMPUTING | IT-SECURITY

Sechs Schritte zur Sicherheit in der AWS Cloud

Wer hat auf was Zugriff? Wie wird kontrolliert, wer Zugriff hat? Und an welchen Stellen sind im Falle eines Cyberangriffs welche Maßnahmen einzuleiten? Die Zahl der Unternehmen, die auf die Vorteile einer Cloud-Infrastruktur von AWS setzen, wächst rasant. Unternehmen aller Größenordnungen sind dabei jedoch im Zuge der Shared Responsibility für einen Teil der IT-Sicherheit ihrer…

NEWS | IT-SECURITY | AUSGABE 1-2-2020 | SECURITY SPEZIAL 1-2-2020

Automatisiertes Firewall-Management – Ressourcenschonend Sicherheit ausbauen

Seit mittlerweile vier Jahrzehnten werden Firewalls zu Recht als Kernkomponenten einer effektiven IT-Sicherheitsarchitektur gehandelt. Was jedoch häufig übersehen wird: Längst ist ihr Management zu einer Vollzeit-Angelegenheit geworden, die erhebliche Ressourcen der IT-Sicherheitsabteilung bindet. Der Einsatz einer modernen automatisierten Firewall-Management-Lösung kann hier eine erhebliche Arbeitserleichterung bedeuten.

NEWS | IT-SECURITY | AUSGABE 1-2-2020 | SECURITY SPEZIAL 1-2-2020

Mit Testszenarien die Cybersicherheit verbessern – Permanent abwehrbereit

NEWS | IT-SECURITY | ONLINE-ARTIKEL

Wachablösung in der Cybersicherheit: Diese neuen Firmen gilt es zu beachten

Die Rahmenbedingungen in der IT-Industrie ändern sich bekanntlich schnell. Unternehmen, Anbieter und Partner müssen sich ständig an neue Trends, Technologien oder gesetzliche Bestimmungen anpassen. Oft sind es auf den ersten Blick kleine Änderungen, die dann großen Einfluss auf die IT haben können. Im Zuge dieser kontinuierlichen Veränderung tauchen ständig neue Anbieter auf dem Markt auf,…

TRENDS 2020 | NEWS | TRENDS SECURITY | IT-SECURITY

Cybersicherheit 2020: Vier konkrete Bedrohungsszenarien

Jedes Jahr erstellen die Experten von Stormshield eine Analyse der Tendenzen, die sich für das angebrochene Jahr abzeichnen. Auf den Prüfstand stellt der Hersteller dabei selbst schwache Angriffssignale aus dem Vorjahr, die jüngsten Branchenanalysen und die Meinungen seiner Sicherheitsspezialisten. Daraus resultiert 2020 ein Ausblick mit vier Hypothesen und Szenarien, die alles andere als realitätsfremd sind.…

NEWS | DIGITALISIERUNG | IT-SECURITY | KOMMENTAR

Digitale Sicherheit: Täter lernen schneller, als Opfer

»Wieder ist Safer Internet Day. Wieder erzählen wir uns gegenseitig, wie schön es wäre, wenn jeder mithelfen würde die digitale Welt sicherer zu machen. Und möglicherweise wird wieder dieser gute Vorsatz schon einen Tag später vergessen sein. Im nächsten Jahr dann auf ein Neues? Nein, es darf so nicht weiter gehen«, lautet das Fazit…

NEWS | CLOUD COMPUTING | IT-SECURITY

Cloud-native Sicherheitsplattformen – Neues Zeitalter in der Cybersicherheit

Herkömmliche Sicherheitstools und -methoden erweisen sich zunehmend als ungeeignet, um die entwicklergetriebenen und infrastrukturunabhängigen Multi-Cloud-Modelle der Cloud-Native-Ära zu schützen. Palo Alto Networks sieht darin den Beginn eines neuen Zeitalters in der Cybersicherheit, das dominiert wird vom Konzept einer Cloud Native Security Platform (CNSP) – einer Sicherheitsplattform, bei der Cloud-native Technologien im Mittelpunkt stehen. Bei…

TRENDS 2020 | NEWS | TRENDS SECURITY | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | IT-SECURITY

Cloud Security-Report: Schlechte Sicherheitshygiene führt zu einer Eskalation von Cloud-Schwachstellen

Der Cloud Threat Report deckt 199.000 unsichere Cloud-Templates auf und findet 43 Prozent der Cloud-Datenbanken unverschlüsselt vor. Palo Alto Networks hat aktuelle Forschungsergebnisse veröffentlicht, die zeigen, wie Schwachstellen bei der Entwicklung von Cloud-Infrastrukturen zu erheblichen Sicherheitsrisiken führen. Der Unit 42 Cloud Threat Report: Spring 2020 untersucht, warum Fehlkonfigurationen in der Cloud so häufig vorkommen. Der…

NEWS | BUSINESS | IT-SECURITY | STRATEGIEN | TIPPS

Fünf Regeln zur Bewältigung einer Cybersicherheitskrise: Vorstände und Verantwortliche unter Druck

Das aktuelle Allianz Risk Barometer 2020 – als weltweit größte Risikostudie – hat kritische Geschäftsunterbrechungen, die durch Cybersicherheitsverletzungen verursacht werden, als das größte Risiko für Unternehmen erkannt [1]. »Wann man von einer Cybersicherheitskrise betroffen sein wird, lässt sich nie vorhersagen. Unternehmen können aber Zeit gewinnen, indem sie einen gut einstudierten und effektiven Cyber-Resiliency-Plan aufstellen, der…

NEWS | CLOUD COMPUTING | IT-SECURITY | SERVICES

Wächter in den Wolken: Datensicherheit in der Cloud

Cloud Services bieten Unternehmen heute eine kostengünstige und flexible Alternative zu teurer, lokal implementierter Hardware. Vorteile wie hohe Skalierbarkeit, Leistung und Effizienz sowie reduzierte Kosten liegen auf der Hand, sodass immer mehr Unternehmen ihre Anwendungen und Daten in die Cloud migrieren. Sensible Daten wie personenbezogene Informationen, Geschäftsgeheimnisse oder geistiges Eigentum sind jedoch neuen Risiken ausgesetzt.…

NEWS | EFFIZIENZ | IT-SECURITY | TIPPS

Cyberresilienz: Ein Synonym für Cybersicherheit?

Angesichts der wachsenden Zahl an Schwachstellen und der zunehmenden Komplexität von Cyberattacken lautet die Frage nicht mehr, ob ein Unternehmen attackiert wird, sondern wann – und ob die angegriffene Organisation in der Lage sein wird, ihre Aktivitäten unbeschadet fortzusetzen. Genau das bezeichnet die Cyberresilienz. Von Stormshield gibt es vier gute Vorsätze zu deren Gewährleistung. …