Zertifizierungen sind für Unternehmen und IT-Dienstleister als Qualitätsnachweis unverzichtbar. Doch die Vielzahl von Qualitäts-, Sicherheits- und Compliance-Normen führt zu Intransparenz, erschwert deren Beachtung im Alltag und verteuert Audits. Einen möglichen Ausweg zeigt die noris network AG: Hier werden die Anforderungen verschiedenster Standards über die ISO 27001 integriert.

Keine Frage: Wer zum Informationssicherheitsbeauftragten oder zum Datenschutzbeauftragten ernannt wird, für Qualitätsmanagement verantwortlich zeichnet oder sich um die Sicherheitsbelange von Kunden aus dem Finanzsektor kümmern soll, muss sich mächtig hineinknien in seine Aufgabe. Komplexe Regelwerke müssen durchgearbeitet werden. Dies bindet Ressourcen, es entstehen Kosten und zu allem Überfluss muss man vielleicht noch Veränderungen in der Organisation oder in Prozessen durchboxen. Und in regelmäßigen Abständen muss eine Auditierung bestanden werden. Die große Gefahr: Jede Norm, jeder Standard bringt Einzelkämpfer hervor. Es entstehen Silolösungen, ähnliche Aufgaben werden auf verschiedene Weise mehrfach bearbeitetet. Es besteht die Gefahr, dass widersprüchliche Anforderungen unbemerkt nebeneinander existieren. Und damit nicht genug: Wie werden Anforderungen von Kunden umgesetzt, die in die Geschäftsprozesse hineinspielen, welche wiederum Anforderungen verschiedener Normen genügen müssen? Wie kann man sich auf individuelle Wünsche einlassen, ohne einen schwer kontrollierbaren Wildwuchs von Sonderprozessen zu schaffen?

So hat es noris network gelöst. Als erster Rechenzentrumsbetreiber nach der neuen VdS-Richtlinie 3406 »Sicherheitsmanagement für bauliche Objekte« zertifiziert, nach PCI DSS für den Bereich Housing und Colocation, DIN EN 50600, ISO 20000-1, ISO/IEC 27001, ISO 9001 sowie ISO 27001 auf Basis von IT-Grundschutz des BSI, ISAE 3402 Typ II, ISO 14001

etc. – die noris network AG legt großen Wert darauf, ihren Anspruch als Premium-IT-Dienstleister und Hochsicherheitsrechenzentrumsbetreiber mit allen anwendbaren Normen und Zertifizierungen nachzuweisen. Daraus erwachsen wichtige Fragen für die Verantwortlichen: Wie lässt sich der Aufwand für Dokumentation und Audits minimieren? Wie kann man Standardisierungssilos integrieren und Reibungsverluste verhindern? Wie bringt man die Standardisierungsfachleute dazu, enger zusammenzuarbeiten?

Die Lösung, die noris network aus eigener Erfahrung empfehlen kann: ISO 27001 als generischen integralen Managementprozess nutzen.

Schulterschluss der Einzelkämpfer. Die wichtige Erkenntnis, die in der Praxis vielfältiger Zertifizierungen bei noris network reifte, war: Wir haben bereits ein Managementsystem, das von allen Standardisierungsexperten gemeinsam gepflegt werden kann und das alles mitbringt, was gebraucht wird. Ein nach ISO 27001 aufgebautes Informationssicherheitsmanagementsystem (ISMS) bietet zum Beispiel geregelte und transparente Prozesse von der Business-Anforderung bis zur Technik, eine Klassifizierung aller Assets vom Standort bis zur Konfiguration. Das Risikomanagement mit Bewertung und Behandlung inklusive Feedbacks ist geregelt, ebenso das Management-Reporting auf Basis der klar definierten Verantwortlichkeiten. Auch eine P-D-C-A-Methodik (Plan-Do-Check-Act) ist etabliert. Klar: Verschiedene Normen haben jeweils ihren Scope, ihre spezielle Ausrichtung. Doch allen ist gemeinsam, dass sie Anforderungen und Prozesse zu deren Erfüllung sowie die Kontrolle, Dokumentation und kontinuierliche Verbesserung dieser Prozesse definieren. Warum also nicht die Anforderungen und Prozesse in einem System zusammenführen?

27001 als Erben einsetzen. Der Trick, der die Standardisierungseinzelkämpfer zum Schulterschluss bringt: Man muss die Anforderungen aus Vorschriften, wie zum Beispiel der DSGVO oder aus branchenspezifischen Standards wie dem PCI DSS, an die ISO 27001 vererben. Gerade, wenn man die praxisbezogenen Ergänzungen aus dem Umfeld der Norm zurate zieht – beispielsweise die ISO 27002 oder den IT-Grundschutz des BSI – wird klar, dass man dies sogar sollte.

Beispiel 1: Was sind die drei wichtigsten Schutzziele der Informationssicherheit?

C-I-A: Confidentiality, Integrity, Availability – demnach Vertraulichkeit, Integrität, Verfügbarkeit. Was hindert ein Unternehmen somit daran, den Aspekt der Vertraulichkeit ausführlich anhand seiner Datenschutzanforderungen zu konkretisieren? Der Annex A der 27001 bildet die Grundlage für alle technisch-organisatorischen Maßnahmen. Die Controls werden hier einfach um datenschutzspezifische Anforderungen ergänzt. Dabei kann die ISO/IEC 29151:2017 (»Informationstechnik – Sicherheitsverfahren – Leitfaden für den Schutz personenbezogener Daten«) oder die noch junge ISO/IEC 27701 (Extension to ISO/IEC 27001 and ISO/IEC 27002 for privacy information management – Requirements and guidelines) als Hilfsmittel verwendet werden.

Beispiel 2: Verfügbarkeit.

Kapitel 17 der ISO 27001 behandelt die Schnittstelle für das Business Continuity Management (BCM). Hier bietet sich zum Beispiel die DIN EN ISO 22301 zur Konkretisierung an – von der Service Continuity weiter zur Business Continuity, selbst wenn gar keine Business-Continuity-Management-Zertifizierung angestrebt wird.

Beispiel 3: Bauliche Sicherheit.

Jüngst machte sich noris network mit der für Rechenzentren bisher nicht verwendeten VdS-Richtlinie 3406 »Sicherheitsmanagement für bauliche Objekte« zum Vorreiter. Auch hier war schnell in den Anforderungen der Normengruppe 27001 der passende Ansatzpunkt gefunden: Kapitel 11 der ISO 27002: »Physical and environmental security«. Die Anforderungen der VdS 3406 wurden einfach als Konkretisierung vererbt und man brauchte sich keine Gedanken mehr um ein eigenes Management dieser Anforderungen zu machen.

Spezielle Kundenanforderung als Norm behandeln. Wer ein ISMS nach ISO 27001 einrichtet, sollte es ausgiebig nutzen. Ganz zentral ist das Kapitel 18 »Compliance« der ISO 27002. Hier wird als Praxishinweis für die 27001 ausgeführt, dass rechtliche und vertragliche Anforderungen zu beachten sind. So kann letztlich jedes Zertifikat, aber auch jede Kundenanforderung eingebettet und zum Gegenstand der Kontrolle durch das ISMS gemacht werden.

Die Erfahrung mit diesem Ansatz hat gezeigt, dass man als Rechenzentrumsbetreiber praktisch alle Arten von Anforderungen mit einem einheitlichen ISMS managen kann. Alle Definitionen und Dokumentationen aller Normen werden darin zentral verwaltet, wodurch Audits deutlich schneller vorbereitet werden können. Die Managementprozesse der ISO 27001 in dieser Form generisch und integrativ zu erweitern, ist sehr empfehlenswert, weil viele Aspekte durch andere Normen und Anforderungen eine zusätzliche Schärfung und Konkretisierung erfahren. noris network konnte dadurch maximale Transparenz über seine Standards und deren gelebte Praxis erlangen und zudem die individuellen Anforderungen anspruchsvoller Kunden in optimal dokumentierter Weise erfüllen. Die Fachleute für verschiedene Normen ziehen an einem Strang und der integrative Ansatz fördert die Wahrnehmung von Standardisierungen als das, was sie sein sollten: eine systematische und nachhaltige Verbesserung der Prozesse in einem Unternehmen.

Martin Haunfelder,

Martin Haunfelder,

Information Security Management Officer,

noris network AG

Illustration: © Seker /shutterstock.com

155 Artikel zu „27001“

NEWS | BUSINESS | BUSINESS PROCESS MANAGEMENT | INFOGRAFIKEN | IT-SECURITY | SERVICES | WHITEPAPER

Anforderungen der ISO 27001 mit der Realität im Unternehmen abgleichen

Unbemerkte Sicherheitslücken können Zertifizierung vereiteln. Getroffene Sicherheitsmaßnahmen im eigenen Hause auf Konformität mit Norm überprüfen. Die Einführung eines Informationssicherheits-Managementsystems (ISMS) nach ISO 27001 ermöglicht es Informationssicherheit im Unternehmen dauerhaft zu steuern und zu verbessern. Die Norm stellt verschiedene Anforderungen an Design und Dokumentation von Prozessen und Verantwortlichkeiten, die es gilt, möglichst lückenlos zu erfüllen. »Die…

NEWS | INFRASTRUKTUR | IT-SECURITY | TIPPS

Die fünf Vorteile der ISO 27001 für Betreiber kritischer Infrastrukturen

Gründe, warum KRITIS-Betreiber von der Einführung eines Informationssicherheits-Managementsystems profitieren. Verbleibende Zeit zur Implementierung eines Systems nicht unterschätzen. Die Zeit läuft: Noch bis Ende Januar 2018 haben Strom- und Gasnetzbetreiber Zeit, einen angemessenen IT-Schutz »gemäß dem aktuellen Stand der Technik« zu implementieren. Doch auch für andere Betreiber kritischer Infrastrukturen (KRITIS) wie. etwa Energieversorger, Telekommunikationsprovider und Krankenhäuser…

NEWS | IT-SECURITY | ONLINE-ARTIKEL | RECHENZENTRUM

ISO 27001 als Bewertungsmaßstab der IT-Sicherheit

In Zeiten immer stärker professionalisierter Internetkriminalität hat die Sicherheit von Daten eines Unternehmens eine zunehmende Priorität. Neben dem Schutzbedürfnis für die Daten des Unternehmens stehen hierbei auch Kosteneffizienz und die Rechtssicherheit bei der Konformität mit dem Datenschutz und anderen gesetzlichen Vorgaben im Vordergrund. Ein wichtiger Maßstab für die Lagerung von Firmendaten in Rechenzentren bildet hier…

LÖSUNGEN | AUSGABE 9-10-2015

Globales Informationssicherheits-Managementsystems (ISMS) nach ISO/IEC 27001:2013

Um den regulatorischen Anforderungen für Hersteller von medizinischen Produkten zu entsprechen, hat Roche Diagnostics für seinen Servicebereich mit Unterstützung der TÜV TRUST IT GmbH Unternehmensgruppe TÜV AUSTRIA ein zertifizierbares Informations-sicherheits-Managementsystem eingeführt. Weil damit Alleinstellungsmerkale im Markt geschaffen werden konnten, verlief das Projekt deutlich über eine Pflichterfüllung hinaus.

NEWS | IT-SECURITY | SERVICES

ISO 27001: IT-Sicherheitsgesetz nimmt mehr Unternehmen in die Pflicht

Ende Juli 2015 ist das Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme, kurz IT-Sicherheitsgesetz, in Kraft getreten. Ziel ist, die IT-Sicherheitslage in Deutschland zu verbessern. Das Gesetz verpflichtet insbesondere Institutionen und Unternehmen der sogenannten kritischen Infrastrukturen (KRITIS, zum Beispiel die Branchen Transport & Verkehr, Gesundheit, Finanz- und Versicherungswesen, Energie), bis Ende 2018 definierte Sicherheitsstandards umzusetzen.…

NEWS | BUSINESS | GESCHÄFTSPROZESSE | INFRASTRUKTUR | IT-SECURITY | KOMMENTAR | TIPPS

Fristen für Zertifizierung der Informationssicherheit nach ISO Norm 27001:2005 laufen ab

Steuer-CDs, Wirtschaftsspionage oder geklaute Passwörter – das Thema Informationssicherheit ist so aktuell wie nie zuvor. Aber wie schützen sich Organisationen heute wirksam vor dem Datenklau? Woher weiß ein Unternehmer, ob sein Lieferant oder Sub-Unternehmer vertrauensvoll mit geschäftskritischen Daten umgeht, die beispielsweise für den gemeinsamen Konstruktions- und Produktionsprozess benötigt werden? An dieser Stelle kommt ein…

NEWS | PRODUKTMELDUNG | RECHENZENTRUM

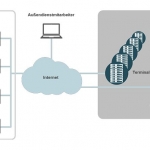

Corona-Krise: noris network baut Kapazitäten in Rechenzentren aus

noris network, IT-Dienstleister und Betreiber von Hochsicherheitsrechenzentren meldet: Der Betrieb der Rechenzentren und die Erbringung von IT-Dienstleistungen laufen uneingeschränkt weiter. Seit Mitte März arbeitet der Großteil der mehr als 370 Mitarbeiterinnen und Mitarbeiter dabei vom Home Office aus. Als weitere Reaktion auf die Corona-Krise und die rasch steigende Nachfrage von Kunden wurden die Rechenzentrums- und…

NEWS | BUSINESS PROCESS MANAGEMENT | INDUSTRIE 4.0 | IT-SECURITY | STRATEGIEN | TIPPS

OT-Security: Wo soll man anfangen?

Fünf Maßnahmen zum Schutz der Operational Technology. Die Operational Technology (OT) war lange strikt getrennt vom IT-Netzwerk und dank proprietärer Protokolle und veralteter Technologien vergleichsweise sicher vor Cyberangriffen. Mit der zunehmenden Verbreitung von IoT wachsen die beiden Welten immer stärker zusammen und geraten damit ins Visier von Hackern. NTT Ltd.’s Security Division nennt fünf Maßnahmen…

NEWS | TRENDS 2020 | TRENDS WIRTSCHAFT | BUSINESS

Corona: Mehr Angst um Unternehmenserfolg als um Gesundheit

Wie groß ist die Angst der Deutschen vor dem Coronavirus (SARS-CoV-2)? Wie beeinflusst die aktuelle Situation den Arbeitsalltag in deutschen Büros und Fabriken? Und welche Maßnahmen ergreifen Unternehmen bislang? Die Jobplattform StepStone hat am Dienstag (3.3) mehr als 4.000 Menschen befragt, um herauszufinden, wie sich das Virus bislang auf die Arbeitswelt auswirkt. Demnach macht sich…

NEWS | OUTSOURCING

Onlineshop-Betreiber: Belastungsspitzen beim Hosting berücksichtigen

Auf der Suche nach einem passenden Webhoster stehen Onlineshop-Betreiber vor einem riesigen Angebot. Sich in dieser schieren Masse an unterschiedlichen Anbietern und Paketen zu orientieren ist dabei nicht leicht. Gerade für Onlineshops müssen Hoster bestimmte Anforderungen erfüllen. Was also sollten Online-Händler beachten, wenn es um die Auswahl eines Hosters geht? Der Online-Handel ist weiterhin…

NEWS | BUSINESS | FAVORITEN DER REDAKTION | IT-SECURITY | KOMMUNIKATION

beA – das besondere elektronische Anwaltspostfach: Ohne Ende-zu-Ende-Verschlüsselung und mit technischen Fehlern keine echte Alternative

Wenn es um Datenschutz und Datensicherheit geht, stehen Anwaltskanzleien und Einrichtungen im juristischen Bereich vor besonderen Herausforderungen. Der Umgang mit sensiblen Informationen über Mandanten gehört zum Tagesgeschäft – egal, ob es sich dabei um Daten zu persönlichen Besitzverhältnissen von Privatpersonen oder Patentanträge von Unternehmen handelt. Denn genau die sind in höchstem Maße schützenswert. Doch wie…

AUSGABE 1-2-2020 | NEWS | INFRASTRUKTUR | LÖSUNGEN

IT-Outsourcing bei den Stadtwerken Crailsheim – Eine Frage der Kernkompetenz

Kommunale Energieversorger gelten als Kritische Infrastruktur nach § 2 der BSI-KRITIS-Verordnung. Dies bringt hohe Anforderungen und Kostenrisiken mit sich, denen man sich mit eigenem Personal und Kapazitäten stellen kann. Oder man macht es wie die Stadtwerke Crailsheim, die als KRITIS-Betreiber ihre Infrastruktur an einen entsprechend zertifizierten IT-Dienstleister ausgelagert haben.

NEWS | BUSINESS | IT-SECURITY | STRATEGIEN | TIPPS

Fünf Regeln zur Bewältigung einer Cybersicherheitskrise: Vorstände und Verantwortliche unter Druck

Das aktuelle Allianz Risk Barometer 2020 – als weltweit größte Risikostudie – hat kritische Geschäftsunterbrechungen, die durch Cybersicherheitsverletzungen verursacht werden, als das größte Risiko für Unternehmen erkannt [1]. »Wann man von einer Cybersicherheitskrise betroffen sein wird, lässt sich nie vorhersagen. Unternehmen können aber Zeit gewinnen, indem sie einen gut einstudierten und effektiven Cyber-Resiliency-Plan aufstellen, der…