Als Forscher 2018 die Sicherheitslücken Meltdown und Spectre bei bestimmten Prozessoren entdeckten, waren vor allem Chiphersteller von High-End-Prozessoren wie Intel betroffen. Zunutze gemacht hatten sie sich hier sogenannte Seitenkanäle der Hardware, mit denen sie an Daten gelangt sind. Dass es ähnliche Lücken auch bei anderen Prozessoren gibt, haben nun Forscher aus Kaiserslautern und Stanford gemeinsam erstmals gezeigt. Diese Prozessoren spielen etwa in sicherheitsrelevanten Bereichen von eingebetteten Systemen eine Rolle, zum Beispiel beim autonomen Fahren. Abhilfe schafft ein Verfahren, das die Forscher entwickelt haben. Es spürt die Lücken schon beim Entwickeln der Hardware auf.

Professor Dr. Wolfgang Kunz stellt die Arbeit am Mittwoch, den 27. März, auf der Fachkonferenz »Design Automation and Test in Europe 2019« (DATE 2019) im italienischen Florenz vor.

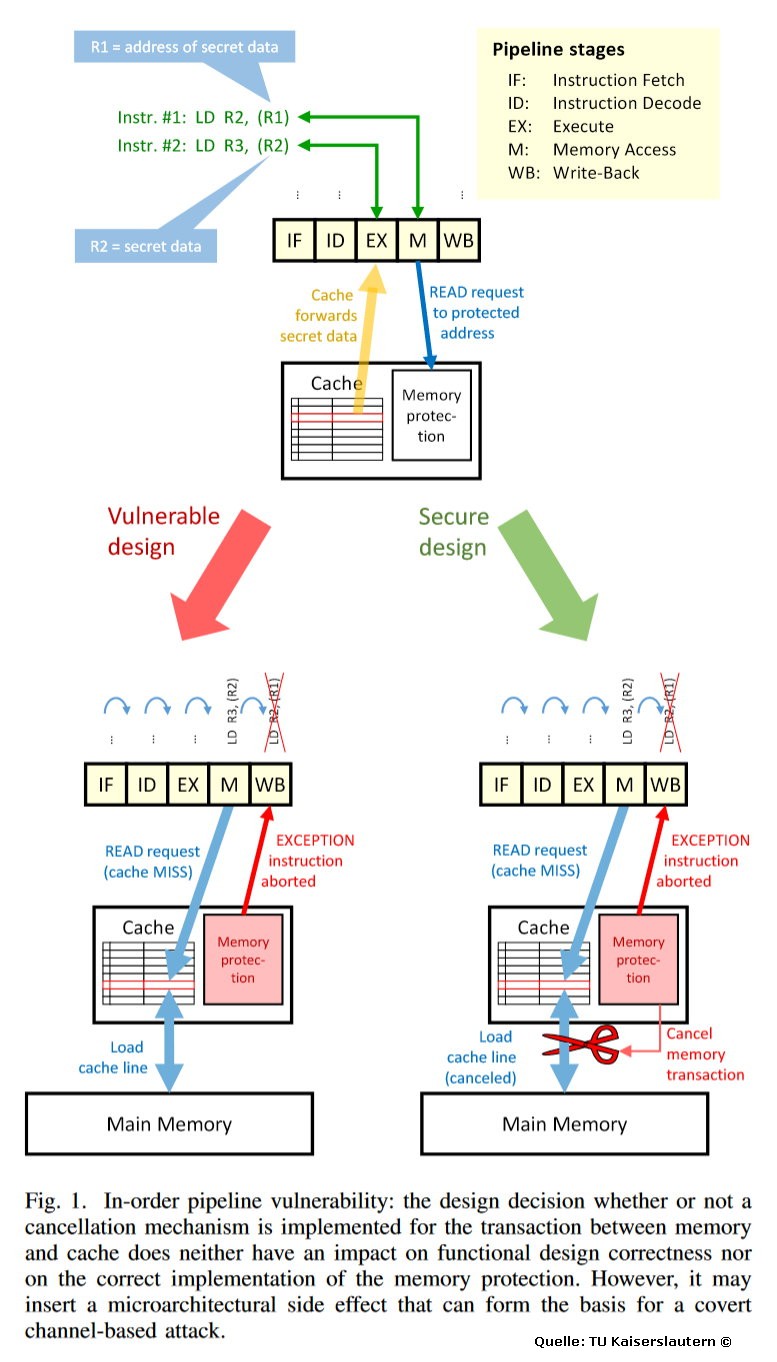

Bei den beiden Angriffsszenarien aus dem vergangenen Jahr spielten sogenannte Seitenkanäle oder verdeckte Kanäle (engl. covert channels) eine zentrale Rolle. Diese Schwachstellen in der Hardware-Architektur können Angreifer ausnutzen. »Dazu braucht man keine administrativen Rechte und muss nicht einmal physischen Zugang zum Prozessor haben. Es genügt, ein Programm mit Benutzerrechten zur Ausführung zu bringen«, schildert Professor Dr. Wolfgang Kunz, der an der Technischen Universität Kaiserslautern (TUK) den Lehrstuhl für Entwurf Informationstechnischer Systeme innehat. »Man nutzt Nebeneffekte wie beispielsweise Zugriffskonflikte im Speicher, die Auswirkungen auf das zeitliche Verhalten des Programmablaufs haben. Damit kann man dann Rückschlüsse auf den vertraulichen Inhalt des Speichers ziehen.« So ist es etwa möglich, an Passwörter oder verschlüsselte Daten zu gelangen.

Von dieser Sicherheitslücke betroffen waren (und sind es zum Teil immer noch) vor allem High-End-Prozessoren großer US-amerikanischer Chiphersteller. Diese setzen auf eine »Out-of-order execution« (auf Deutsch in etwa »Ausführung in anderer Reihenfolge«), bei der Arbeitsschritte in günstigerer Abfolge erfolgen können, als es vom Programmierer festgelegt wurde. Auf diese Weise lässt sich die Leistung des Rechners verbessern, da ein höherer Grad an Parallelität bei der Programmausführung erreicht werden kann. Dabei entstehen in dem System allerdings Nebeneffekte, die Angreifer für sich nutzen können.

Eine ähnliche Lücke gibt es aber auch bei anderen Prozessoren, die eine einfachere Hardware-Architektur besitzen. Das haben jetzt die Kaiserslauterer Forscher Mohammad R. Fadiheh, Dominik Stoffel und Professor Kunz mit ihren Kollegen Clark Barrett und Subhasish Mitra von der US-amerikanischen Stanford Universität nachgewiesen. Mit dem von ihnen entwickelten »Orc-Angriff« haben sie hier einen solchen Seitenkanal gezeigt. »Dadurch ist es im Prinzip möglich, auch bei der Programmausführung auf einfachen Prozessoren, wie sie in vielen Anwendungen des täglichen Lebens weit verbreitet sind, vertrauliche Daten abzugreifen«, sagt Kunz. Den Namen des Angriffs (Orc-Attack) haben die Elektroingenieure vom englischen Technikbegriff »orchestration« (dt. Orchestrierung) abgeleitet.

Betroffen von dieser Problematik könnten sehr viele Anwendungsbereiche sein. »Solche Mikrochips kommen oft in Embedded Systems, eingebetteten Systemen, zum Einsatz«, erläutert Fadiheh. Sie steuern technische Systeme in den verschiedensten Anwendungsgebieten, sei es in der Unterhaltungselektronik, der Medizintechnik, der Telekommunikation, der Gebäude- (Smart Home) oder der Produktionsautomatisierung (Smart Factory). Viele dieser Bereiche sind besonders sicherheitsrelevant, wie etwa das Autonome Fahren oder das Internet der Dinge (engl. Internet of Things, IoT), bei dem verschiedene Geräte miteinander vernetzt sind und Daten austauschen.

Abhilfe bei dieser Sicherheitslücke schafft ein neues Rechenverfahren, das die Wissenschaftler der TU Kaiserslautern mit ihren amerikanischen Kollegen entwickelt haben. Es spürt solche Schwachstellen in der Hardware auf. Die Forscher haben es »Unique Program Execution Checking« (UPEC) getauft. »Wir haben anhand eines freizugänglichen, sogenannten Open-Source-Prozessors gezeigt, dass solche kritischen Stellen in gängigen Entwürfen leicht möglich sind«, so Ingenieur Fadiheh weiter. Wie viele Prozessoren in der Praxis tatsächlich betroffen sind, ist nicht bekannt. Dazu müssten Hersteller das UPEC-Verfahren bei den Entwurfsdaten ihrer verschiedenen kommerziellen Prozessormodelle anwenden. Diese Daten sind jedoch Betriebsgeheimnisse der Hersteller und nur diesen zugänglich.

Designer und Entwickler von Prozessoren könnten die Methode künftig nutzen, wenn sie an der Architektur der Hardware arbeiten. »Damit können sie einfach testen, ob es solche Angriffspunkte gibt und ob eine Lücke vorhanden ist oder nicht«, ergänzt Forscherkollege Subhasish Mitra. »Die Lücke ließe sich damit direkt beim Entwickeln schließen.«

Die Forscher haben UPEC entwickelt, indem sie eine kommerzielle sogenannte formale Verifikationsumgebung des Software-Unternehmens Onespin Solutions erweitert haben. Sie wird in der Industrie normalerweise dazu eingesetzt, funktionale Bugs, also Fehlverhalten, in Hardwaresystemen aufzuspüren. Durch die Erweiterung mit UPEC kann die Verifikationsumgebung künftig auch Sicherheitslücken durch Seitenkanäle erkennen. Die Arbeit ist frei abrufbar unter: https://arxiv.org/pdf/1812.04975.pdf

29 search results for „Meltdown Spectre“

NEWS | INFRASTRUKTUR | IT-SECURITY | KOMMENTAR | RECHENZENTRUM | SERVICES | STRATEGIEN

Meltdown und Spectre: Erhöhte Sicherheit auf Hardware-Ebene

Hardware-basierte Schutzmaßnahmen für Rechenzentren- und PC-Produkte in der zweiten Jahreshälfte 2018 verfügbar. Intel und die gesamte Technologieindustrie standen vor einer erheblichen Herausforderung, um die Anfang dieses Jahres von Google Project Zero aufgedeckten Schwachstellen zu adressieren. Tausende Beschäftigte über die gesamte IT-Branche hinweg haben unermüdlich daran gearbeitet sicherzustellen, dass wir unserer gemeinsamen Priorität gerecht werden:…

NEWS | BUSINESS PROCESS MANAGEMENT | EFFIZIENZ | INFRASTRUKTUR | IT-SECURITY | LÖSUNGEN | RECHENZENTRUM | SERVICES | STRATEGIEN | TIPPS

Analyse des Patch Tuesday im März: Kernel-Updates von Microsoft als Antwort auf Meltdown und Spectre

Microsoft hat zum Patch Tuesday im März insgesamt 14 Updates veröffentlicht, darunter Aktualisierungen für alle Windows-Betriebssysteme sowie für den IE-Browser, für Office, SharePoint und den Exchange-Server. Daneben hat das Unternehmen einige Updates für ASP.NET Core, Chakra Core und PowerShell Core veröffentlicht. Allerdings sind diese nicht als Patch-Paket, sondern in Form neuer Binärdateien verfügbar. Entwickler sollten…

NEWS | IT-SECURITY | LÖSUNGEN | RECHENZENTRUM | STRATEGIEN | TIPPS

Sieben Möglichkeiten für Security-Verantwortliche, um mit Spectre und Meltdown fertig zu werden

Führungskräfte im Bereich Security- und Risikomanagement müssen einen ausgewogenen Ansatz verfolgen, um dieses neue Ausmaß gefährlicher Schwachstellen zu bewältigen. Laut dem IT-Research und Beratungsunternehmen Gartner müssen Security- und Risikomanagement-Verantwortliche pragmatisch und fokussiert auf die anhaltenden Bedrohungen reagieren, die von einem völlig neuen Ausmaß bei den Schwachstellen ausgehen. »Spectre« und »Meltdown« sind die Code-Namen für die…

NEWS | IT-SECURITY | ONLINE-ARTIKEL | SERVICES | TIPPS

Spectre und Meltdown: Experte erläutert Gegenmaßnahmen

Sicherheitslücke erstmals auf Hardware-Ebene. Angriffsmethoden Spectre und Meltdown nutzen dies aus. Updates können das Risiko nur eindämmen. »Spectre« und »Meltdown« – zu Deutsch Gespenst und Kernschmelze – sind die neuen Schreckensgespenster, die derzeit die IT-Fachwelt in Atem halten. Das Verhängnisvolle: Beide Angriffsszenarien zielen auf die Prozessoren von Desktop-PCs und Mobilgeräten ab. Eingeschleuste Schadsoftware nutzt dabei…

NEWS | BUSINESS PROCESS MANAGEMENT | DIGITALISIERUNG | INDUSTRIE 4.0 | IT-SECURITY | STRATEGIEN | TIPPS

Schwachstellen »Meltdown« und »Spectre« und die Handlungsempfehlungen für Industrie 4.0

Die Sicherheitslücken »Meltdown« und »Spectre« gefährden flächendeckend die Zukunft der Industrie 4.0. Unternehmen benötigen eine umfassende Defense-In-Depth-Strategie, um ihre Netzwerke gegen die Ausnutzung der Schwachstellen zu sichern. Mit einer industriellen Anomalieerkennung können Unternehmen jederzeit Angriffe im Zusammenhang mit bekannt gewordenen Schwachstellen erkennen. Das Bekanntwerden der strukturellen Schwachstellen »Meltdown« und »Spectre« in nahezu allen…

NEWS | BUSINESS | BUSINESS PROCESS MANAGEMENT | CLOUD COMPUTING | GESCHÄFTSPROZESSE | INFRASTRUKTUR | IT-SECURITY | KOMMUNIKATION | ONLINE-ARTIKEL | RECHENZENTRUM | SERVICES | STRATEGIEN | TIPPS

Meltdown & Spectre – Was ist nun zu tun?

Das Aufdecken der Sicherheitslücken Meltdown und Spectre in Intel-, AMD- und ARM-Chips zeigt ein großes Sicherheitsrisiko für beinahe alle Computer wie etwa Laptops oder Smartphones. Aber auch Cloud-Dienste sind betroffen. Frederik Mennes, Senior Manager Market & Security Strategy bei VASCO, beantwortet drei Fragen zu den Sicherheitslücken: Wie groß sind die Auswirkungen der Sicherheitslücken? »Die Auswirkungen…

NEWS | BUSINESS | BUSINESS PROCESS MANAGEMENT | CLOUD COMPUTING | DIGITALISIERUNG | EFFIZIENZ | GESCHÄFTSPROZESSE | INFRASTRUKTUR | INTERNET DER DINGE | IT-SECURITY | LÖSUNGEN | ONLINE-ARTIKEL | RECHENZENTRUM | SERVICES | STRATEGIEN | TIPPS

Meltdown und Spectre: Die wichtigsten Fragen und Antworten zu den zwei Schwachstellen in Prozessoren

Nach den ersten Berichten über die bekannt gewordenen Schwachstellen in Mikroprozessoren, arbeiten die Chiphersteller Intel, AMD und ARM mit Hochdruck an einer industrieweiten Lösung (https://newsroom.intel.com/news/intel-responds-to-security-research-findings/). Mit täglich neuen Details und Meldungen von Seiten der Sicherheitsexperten und Unternehmen bleibt die Lage unübersichtlich. Digital Shadows hat die wichtigsten Fragen und Antworten zusammengestellt. Was sind Meltdown und Spectre?…

NEWS | CLOUD COMPUTING | DIGITALISIERUNG | IT-SECURITY | KOMMENTAR | LÖSUNGEN | SERVICES | STRATEGIEN | TIPPS

Spectre-NG: Weitere Sicherheitslücken in Prozessoren

Im Januar 2018 wurden unter den Bezeichnungen »Spectre« und »Meltdown« schwer zu behebende Sicherheitslücken in marktüblichen Prozessoren bekannt. IT-Sicherheitsforscher haben weitere Schwachstellen in diesen Prozessoren entdeckt, die auf vergleichbaren Mechanismen beruhen und ähnliche Auswirkungen haben können wie »Meltdown« und »Spectre«. Diese neuen, mit »Spectre-Next-Generation (NG)« bezeichneten Schwachstellen führen nach Analysen des BSI dazu, dass Angreifer…

NEWS | TRENDS SECURITY | TRENDS 2018 | IT-SECURITY | TIPPS

Super-GAU für Intel: Es gibt weitere Spectre-Lücken

Spectre und Meltdown erschütterten die IT-Welt in ihren Grundfesten. Die Hoffnung, dass die Hersteller das Problem mit ein paar Sicherheits-Updates in den Griff bekommen, erwies sich als trügerisch: Acht neue Sicherheitslücken haben Forscher bereits in Intel-Prozessoren gefunden. Intel hält die Informationen zu den Spectre-Next-Generation-Lücken allerdings noch geheim. Das belegen Informationen, die dem Computermagazin c’t exklusiv…

NEWS | INDUSTRIE 4.0 | IT-SECURITY | AUSGABE 11-12-2018

IT-Security für Industrie 4.0 – Ganzheitlicher Ansatz für mehr Sicherheit

Industrie 4.0 wird in deutschen Unternehmen immer mehr zur Realität. Voraussetzung für den dauerhaften Erfolg ist das Vertrauen aller Partner in die zunehmende industrielle Vernetzung. Das Thema IT-Security avanciert damit zum Schlüsselfaktor für die Digitalisierung. Welche Aspekte sind zu beachten, um Maschinen und Daten vor Angreifern zu schützen?

NEWS | TRENDS 2019 | TRENDS SECURITY | IT-SECURITY

Cybersecurity-Landschaft in 2019

Ransomware ist auf dem Rückzug, dafür drohen neue Gefahren wie Emotet, Business E-Mail Compromises (BEC) und Cryptojacking. Während Marriott und Facebook noch mit den Folgen ihrer Datenleaks kämpfen und neue Varianten von Meltdown & Spectre die Runde machen, bereiten sich Unternehmen und Behörden auf ein neues, ereignisreiches Cybersecurity-Jahr vor. Digital Shadows hat vier zentrale…

NEWS | IT-SECURITY | KOMMENTAR

Hacker erbeuten Pläne von Atomanlagen – Unternehmen müssen Privileged Account Management endlich ernst nehmen

Ein Kommentar von Markus Kahmen, Regional Director CE bei Thycotic: »Der wirksame Schutz privilegierter Konten und Zugriffsrechte gewinnt in Unternehmen immer mehr an Bedeutung, nicht zuletzt, seit die Analysten von Gartner Privileged Account Management, oder kurz PAM, zur Top-Priorität für CIOs im Jahr 2018 erklärt haben. Dass die eindringliche Mahnung, Konten mit weitreichenden Rechten…

NEWS | TRENDS SECURITY | TRENDS 2018 | IT-SECURITY | RECHENZENTRUM

Cybersecurity-Vorhersagen: Wie präzise war der Blick in die Kristallkugel?

Fast drei Viertel des Jahres 2018 liegt bereits hinter uns und das Gros der Vorhersagen zur Cybersicherheit, die Bitdefender Ende 2017 machten, haben sich leider bereits erfüllt. Von Cryptojackern, die zu einer echten Bedrohung für Unternehmen werden, anstatt nur ein Ärgernis für Privatanwender zu sein, über Hardware-Schwachstellen, bis hin zu IoT-Bedrohungen, die an Komplexität zugenommen…