Wann es sinnvoll ist, hochkritische Anwendungen gegen Bot-Attacken abzusichern und in fortschrittliche Anti-Betrugs- und Anti-Bot-Technologie zu investieren.

De jüngsten Schlagzeilen über Shopping-Bots stellen jeden CISO vor die Frage, ob auch sein eigenes Unternehmen dem Risiko eines gezielten Bot-Angriffs ausgesetzt ist und welche Maßnahmen zu ergreifen sind, um das zu verhindern [1]. Nike und Sony sind nicht die ersten und werden wohl auch kaum die letzten Marken sein, die durch eine erfolgreiche Shopping-Bot-Attacke einen Reputationsschaden erleiden [2] [3]. Die Verantwortlichen für Systemsicherheit sollten daher tunlichst anfangen, die Risiken und Vorteile größerer Investitionen in den Schutz hochkritischer Geschäftsanwendungen abzuwägen.

Der aktuelle Stand der Anwendungssicherheit. Die Risiken für die Sicherheit von Webanwendungen, die mit Schwachstellen im Softwarecode selbst verbunden sind, sind weithin bekannt. Derlei Exploits wurden von Organisationen wie OWASP transparent dokumentiert und werden in der Regel von automatisierten Bots ausgeführt, die darauf abzielen, bei einem ihrer Tausenden von Angriffszielen fündig zu werden [4]. Letztendlich beruht es auf einem Zahlenspiel: Jeder, der eine Anwendung nutzt, die mit dem Internet verbunden ist, ist wahrscheinlich schon mit einem solchen Angriff konfrontiert worden. Die gute Nachricht: Im Rahmen der richtigen Sicherheitskultur sind Präventions- und Erkennungsmaßnahmen relativ einfach zu implementieren. Als Mindestanforderung benötigt jede App Schutz in der Art einer Web Application Firewall.

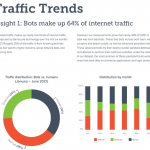

Der Einsatz von Bots ist jedoch nicht mehr nur darauf beschränkt, Schwachstellen im Softwarecode auszunutzen. Da digitale Anwendungen für den Geschäftsbetrieb immer wichtiger werden, suchen Angreifer nach Schwachstellen in der Geschäftslogik, um Zugriff auf wertvolle digitale Assets zu erhalten. Solche Angriffe erfordern einen hochspezialisierten Bot, der darauf ausgelegt ist, eine sehr spezifische Attacke auf eine bestimmte Gruppe von Zielen auszuführen. Je wertvoller das Ziel ist, desto mehr Zeit wird ein Angreifer in die Suche nach Schwachstellen investieren. Schätzungen zufolge hat der Großteil des Bot-Verkehrs im Internet qualitativ ein mittleres oder fortgeschrittenes Niveau, wenn man diese zu einfacheren Automatisierungen wie BASH-Skripten, die Anfragen an Webanwendungen versenden, in den Vergleich setzt.

Hinzu kommt, dass diese fortgeschrittenen Bots oft menschliches Verhalten imitieren, was es erschweren kann, Bot-Traffic von demjenigen echter Nutzer zu unterscheiden. In Branchen wie dem Einzelhandel, dem Finanzwesen oder sogar der Lebensmittellogistik, die im vergangenen Jahr einen sprunghaften Anstieg des Online-Geschäfts erlebt hat, werden sich Betreiber von Online-Shops nicht unbedingt alarmiert zeigen, wenn eine Flut neuer Benutzerkonten erstellt wird oder wenn, wie im Fall von Nike und Sony, ein begehrtes Produkt fast sofort ausverkauft ist. Wo auch immer eine hochkritische Anwendung im Einsatz ist, die das Ziel von Betrugs-, Missbrauchs- oder Business-Logic-Angriffen sein könnte, gilt die Regel: Eine einfache Web Application Firewall (WAF) reicht nicht mehr aus und die Vorbeugung erfordert eine unternehmensweite Koordination.

Business-Logik-Angriffe: Geteilte Risiken, geteilte Verantwortung. Ein erfolgreicher Angriff auf Schwachstellen in der Geschäftslogik wirkt sich auf das gesamte Unternehmen aus, am weitreichendsten und sichtbarsten indes auf die Marke, wenn ein Angreifer Services missbraucht und das Kundenerlebnis entwertet. Als mittelbare Effekte sind langfristige Verluste bei Umsatz und Kundenbindung zu erwarten. Abgesehen von der Bedrohung der Markenreputation stellen ausgeklügelte Bot-Angriffe eine Reihe sehr konkreter Bedrohungen für das Geschäft, die Verfügbarkeit und die Sicherheit dar. Die Abschwächung dieser Risiken sollte ganzheitlich von der Geschäftsleitung, der IT und den Sicherheitsverantwortlichen im Unternehmen angegangen werden.

Risiken für das Geschäft. Ein Angriff auf die Geschäftslogik verwässert Daten und Website-Metriken, wodurch es schwierig wird zu verstehen, wer die tatsächlichen Kunden sind. Zudem können Bots geistiges Eigentum aus der Anwendung für die eigene Nutzung und den eigenen Profit abgreifen. Auch sind sie im Extremfall in der Lage, die Webanwendung komplett zu kopieren, um eine eigene schadhafte Version mit dem Ziel zu erstellen, Login-Daten der User zu sammeln oder Geschäftsvolumen von der Website abzuziehen.

Risiken für die Verfügbarkeit. Mit Bots und automatisierten Angriffen auf die Verfügbarkeit von Diensten sind in aller Regel Denial-of-Service-Angriffe verbunden, die offensichtliche Risiken für Finanzen und die Reputation des Unternehmens nach sich ziehen. Performance-Verschlechterung und Denial-of-Inventory stellen ähnliche Bedrohungen für die Verfügbarkeit dar. Es besteht zudem ein sehr reales Risiko, dass erhebliche Infrastrukturkosten anfallen. Wenn etwa ein Bot eine Anwendung mit unerwünschtem Datenverkehr überflutet, die auf dem Cloud-Server eines Providers gehostet wird, fallen am Ende hohe Rechnungsbeträge für Datenverkehr an, der vom Anwender gar nicht beabsichtigt war.

Sicherheitsrisiken. Ein gezielter, automatisierter Angriff birgt eine Reihe neuer Sicherheitsrisiken, die bei herkömmlichen Angriffen nicht üblich sind. Dazu gehören seitenspezifisches Footprinting & Reconnaisance, also das Ausspähen des Systems und der dazugehörigen Organisation, der seitenspezifische Scan nach Schwachstellen und Exploits sowie Credential Stuffing. Vor allem Credential Stuffing, bei dem eine automatisierte Webinjektion zum Einsatz kommt, um Benutzerkonten zu übernehmen, ist eine neuartige Bedrohung, die sowohl für das Unternehmen als auch für seine Kunden besonders gefährlich ist.

Nutzen-Risiko-Abwägung von Investitionen in Anti-Bot und Anti-Fraud. In Anbetracht dieser Risiken gilt es, die potenzielle Rendite von Anti-Bot- und Anti-Fraud-Technologien zu verstehen. Nicht jede Anwendung benötigt diese Lösungen, vor allem dann nicht, wenn die Anwendung für einen Angreifer wenig bis gar keinen potenziellen Wert hat. Bei Anwendungen mit hohem Wert und besonders kritischer Eigenschaft könnten entsprechende Technologien jedoch große finanzielle Verluste verhindern und eine Investition rechtfertigen. Ebenso wichtig ist es, bei der Bewertung die Wahrscheinlichkeit eines Angriffs zu berücksichtigen. Ein kostspieliger, risikoreicher Angriff mit einer hohen Eintrittswahrscheinlichkeit hätte oberste Priorität. Demgegenüber sind Angriffe mit geringen Kosten und hoher Häufigkeit und solche mit hohen Kosten und geringer Häufigkeit als gleichwertig zu betrachten. Schlussendlich entstehen Initiativen zur Sicherheit von Webanwendungen zumeist auf Betreiben des CISO, doch ist die Zustimmung der Geschäftsleitung und der IT-Verantwortlichen unerlässlich, um die Weichen für notwendige Sicherheitsinvestitionen wirksam zu stellen.

Philippe Borloz,

Philippe Borloz,

Vice President Sales und General Manager EMEA

bei Kudelski Security

[1] https://www.businessinsider.de/wirtschaft/handel/wie-ein-goldrausch-dieser-teenager-hat-mehr-als-380-000-dollar-mit-einem-selbst-programmierten-bot-verdient-der-seltene-sneaker-aufkauft-a/

[2] https://www.stern.de/wirtschaft/nike–ann-herbert-verlaesst-ihren-posten-wegen-sneakerbusiness-ihres-sohns-30409584.html

[3] https://www.faz.net/aktuell/wirtschaft/digitec/kauf-bots-und-die-suche-nach-der-neuen-playstation-17091609.html

[4] https://owasp.org/

Illustration: © VRashoo Moon/shutterstock.com

1095 Artikel zu „Sicherheit Bots“

NEWS | BUSINESS | TRENDS SECURITY | TRENDS INFRASTRUKTUR | FAVORITEN DER REDAKTION | INFRASTRUKTUR | TRENDS 2019 | IT-SECURITY

Die Trends zur Cybersicherheit im Jahr 2019: Bots legen das Internet lahm

Wer seine Unternehmens- und Kundendaten umfassend schützen will, muss Cyberkriminellen immer einen Schritt voraus sein. Das ist jedoch nur möglich, wenn Unternehmen die kurz- und langfristigen Entwicklungen im Bereich Cybersicherheit kennen. Worauf sollte man 2019 also vorbereitet sein? Intelligentere Bots, komplexe Clouds, IoT-Risiken und Datenregulierungen werden im kommenden Jahr die vorherrschenden Themen sein. Akamai zeigt…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Anstieg des Bot-Traffics : Bösartige Bots sind mit 40 Prozent am gesamten Internet-Traffic beteiligt

Cloud-Sicherheitsspezialist Barracuda analysierte im ersten Halbjahr 2021 die Muster des Bot-Traffics und stellte fest, dass automatisierte Angriffe eklatant zugenommen haben. Nach welchen Mustern diese Angriffe ablaufen und wie das Bot-Verhalten genau aussieht, veröffentlichte das Unternehmen jetzt in seinem Bericht Bot attacks: Top Threats and Trends – Insights into the growing number of automated attacks. Außerdem…

NEWS | IT-SECURITY

70 Prozent der Phishing-Angriffe gestoppt: Stepstone mit neuer IT-Sicherheitsstrategie

Das Jobportal StepStone wurde kürzlich Opfer einer Impersonation-Attacke. Impersonation-Attacken gelten als besonders tückisch, da sich die Kriminellen als Mitarbeitende des Unternehmens ausgeben. Sie verschicken täuschend echt wirkende E-Mails, beispielsweise im Namen des CEOs oder der IT-Abteilung.

NEWS | IT-SECURITY | WHITEPAPER

Whitepaper: IT-Sicherheit vom Staat fördern lassen

Viele kleinere und mittelständische Unternehmen (KMU) stehen heute vor der Frage, wie sie eine umfassende Sicherheitsstrategie implementieren können. Gerade KMU geraten immer häufiger ins Visier von Cyberkriminellen, die es auf ihr Unternehmensnetzwerk abgesehen haben – mit teilweise verheerenden finanziellen, operativen und rechtlichen Folgen. Um Unternehmen in Zeiten knapper Ressourcen bei der Absicherung dieser Risiken zu…

NEWS | KÜNSTLICHE INTELLIGENZ | WHITEPAPER

BSI setzt Standard für mehr Sicherheit in der künstlichen Intelligenz

Der Einsatz von künstlicher Intelligenz (KI) eröffnet neue Möglichkeiten und Anwendungen und beeinflusst schon jetzt viele kritische Prozesse und Entscheidungen, zum Beispiel in der Wirtschaft oder im Gesundheitsbereich. Gleichzeitig sind auf KI basierende Systeme neuen Sicherheitsbedrohungen ausgesetzt, die von etablierten IT-Sicherheitsstandards nicht abgedeckt werden. Mit dem neuen Kriterienkatalog für KI-basierte Cloud-Dienste (Artificial Intelligence Cloud…

NEWS | IT-SECURITY | SERVICES | TIPPS

IT-Sicherheit für Pharmaunternehmen: Den Impfstoff vor Hackern schützen

Endlich hat die Pharmaindustrie einen Corona-Impfstoff entwickelt, da lauert die nächste Gefahr: Professionelle Hacker. Sie gefährden Lagerung und Logistik der empfindlichen Impfdosen, greifen Pharmaunternehmen an, um an die Forschungsdaten zu gelangen und hackten zuletzt die europäische Arzneimittelagentur EMA. Alle mit dem Impfstoff beschäftigten Einrichtungen brauchen dringend starke IT-Sicherheitstechnologien, um sich vor solchen Angriffen zu schützen. …

NEWS | IT-SECURITY | WHITEPAPER

Internetsicherheit und Cyberattacken: Ein Jahresrückblick

Die Corona-Pandemie hat die digitale Transformation weltweit beschleunigt. Die Internetsicherheit ist daher wichtiger denn je. Im »State of the Internet – A Year in Review« Sicherheitsbericht blickt Akamai auf die Entwicklungen in diesem außergewöhnlichen Jahr 2020 zurück – und auf Bedrohungen für Finanzdienstleister, für die Branchen Medien und Gaming sowie für den Einzelhandel und das…

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY

Datensicherheit jenseits des Netzwerks: SASE-Plattformen

Unternehmen sind überaus anpassungsfähig, wie sich in der Pandemiekrise gezeigt hat. Schnell wurden neue Workflows geschaffen, die den Geschäftsbetrieb vollständig digital aufrecht erhalten. Die Zusammenarbeit erfolgt über Collaboration-Tools, die Bearbeitung von wichtigen Dokumenten über Cloudanwendungen und die persönliche Abstimmung in Einzelfällen über Messenger-Dienste auf privaten Mobilgeräten. Die Veränderungen in der digitalen Arbeitsumgebung machen es für…

TRENDS 2021 | NEWS | TRENDS CLOUD COMPUTING | CLOUD COMPUTING

Cloud-Prognose für 2021: Mehr Multi-Cloud, mehr Sicherheit und höhere Kosten

Die Covid-19-Pandemie hat den Zeitplan für den Übergang in die Cloud für viele Unternehmen beschleunigt. Die Ausfälle bei vielen der größten Cloud-Service-Provider und die jüngsten Hacker- und Ransomware-Angriffe zeigen jedoch die Herausforderungen in Bezug auf Verfügbarkeit, Skalierbarkeit und Sicherheit von Cloud-Umgebungen. Für das Jahr 2021 prognostiziert Radware 5 wesentliche Trends: Fortgesetzte Investitionen in Cloud-Migration…

NEWS | IT-SECURITY | AUSGABE 11-12-2020 | SECURITY SPEZIAL 11-12-2020

Das Einmaleins der Cybersicherheit – Digitalisierung ja, aber zu wenig IT-Security

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Sicherheitsfragen 2021 – und die Antworten darauf

Für das Jahr 2021 stellen sich eine Menge Fragen in Zusammenhang mit der Sicherheit: Lassen sich mit einer Zero-Trust-Architektur Cyberangriffe für den Angreifer schwieriger gestalten? Werden strengere Auditing-Praktiken umgesetzt? Wird das mangelnde Bewusstsein von möglichen RPA-Sicherheitsauswirkungen im Jahr 2021 zu einem schwerwiegenden RPA-Hack führen? Wird 2021 das Jahr der »Customizable Cloud«? Wird die scheinbare…

NEWS | IT-SECURITY | WHITEPAPER

BSIMM: Ein Fahrplan in Richtung Softwaresicherheit

Das Building Security In Maturity-Modell ist ein Studiendesign zu real existierenden Software Security Initiatives, kurz SSIs [1]. Hier werden die Praktiken vieler verschiedener Unternehmen quantifiziert und hinsichtlich von Gemeinsamkeiten sowie individuellen Variationen beschrieben. Dadurch liefert der Bericht quasi ein Spiegelbild der Softwaresicherheit von Unternehmen rund um den Globus. Die Ergebnisse sind zwar besonders relevant für Unternehmen, die Softwarekomponenten…

NEWS | BUSINESS PROCESS MANAGEMENT | IT-SECURITY | SERVICES

IAM im Finanzwesen: Den Spagat zwischen Usability und IT-Sicherheit bewältigen

Das Finanzwesen ist im Umbruch. Schon längst werden Transaktionen nicht mehr am Schalter in den Filialen getätigt, sondern sowohl Kunden als auch Berater wollen von überall und jederzeit Zugriff auf Informationen und Anwendungen haben. Damit die Benutzer-Administration trotzdem höchste Sicherheitsansprüche erfüllt, brauchen Banken moderne IAM-Lösungen, die auch regulatorische Anforderungen flexibel umsetzen können. Vom Smartphone…

NEWS | PRODUKTMELDUNG

IT-Security-Awareness: Informationssicherheit »for a better working life«

secion stärkt IT-Security-Awareness der NEW-WORK-Mitarbeiter. Die secion GmbH, die IT-Security Division der Unternehmensgruppe Allgeier, wurde als IT-Sicherheitsspezialist engagiert, um bei den über 1.500 XING-Mitarbeitern (Marke der NEW WORK SE) unternehmensweit und standortübergreifend Schulungen für IT- und Informationssicherheit durchzuführen. Nach der gemeinsamen Betrachtung der Möglichkeiten entschieden sich die Projektverantwortlichen bei der NEW WORK SE für…

NEWS | EFFIZIENZ | ONLINE-ARTIKEL

Automatisierung: mehr Effizienz in der IT und beim Thema Sicherheit

Im Zuge der IT-Automatisierung werden manuelle Prozesse, für die bisher menschliches Eingreifen notwendig war, automatisiert. Dabei geht es um wiederholbare Prozesse, Aufgaben oder Richtlinien. Begonnen hat die IT-Automatisierung mit vergleichsweise simplen Tools, entwickelt von IT-Administratoren für den eigenen Gebrauch. Ziel war es, ein und dieselben wiederkehrenden Aufgaben mithilfe dieser Tools schneller und effizienter zu erledigen.…

NEWS | IT-SECURITY | TIPPS

Trotz umfassender IT-Budgetkürzungen: Cybersicherheit bleibt Investitionspriorität

Auch während der Covid-19-Pandemie hat IT-Security wachsende Relevanz. Cybersicherheit hat auch 2020 für Unternehmen eine hohe Priorität hinsichtlich der Entscheidung für entsprechende Investitionen, wie eine aktuelle Kaspersky-Umfrage unter Entscheidungsträgern zeigt [1]. Ihr Anteil an den IT-Ausgaben ist bei KMUs von 23 Prozent im vergangenen Jahr auf 26 Prozent 2020 und bei großen Unternehmen im gleichen…

NEWS | TRENDS 2020 | KÜNSTLICHE INTELLIGENZ

KI für Kundendienst, Verkauf und Sicherheit

Rund 50 Milliarden US-Dollar Umsatz werden 2020 laut einer IDC-Schätzung mit Anwendungen für künstliche Intelligenz (KI) erwirtschaftet. Wie die Statista-Grafik zeigt soll sich das Marktvolumen bis 2024 mehr als verdoppeln. »Unternehmen werden KI einführen – nicht nur, weil sie es können, sondern weil sie es müssen«, so Ritu Jyoti von IDC. Und weiter: »KI ist…

NEWS | IT-SECURITY | SERVICES

DNS-over-HTTPS: Diskussionspapier macht Vorschläge für mehr Sicherheit in Netzwerkumgebungen

DNS-over-HTTPS (DoH) hilft Man-in-the-Middle-Angriffe zu verhindern. Eigene DoH-Resolver ermöglichen aktuelle, sichere und hochleistungsfähige Internet-Services. DNS (Domain Name System)-Anfragen – zum Beispiel das Aufrufen einer Website im Browser – sind noch häufig unverschlüsselt. Das birgt Sicherheitsrisiken. Um dies zu ändern, nutzt das 2018 vorgestellte DNS-over-HTTPS (DoH)-Protokoll die etablierte HTTPS-Verschlüsselung. Mit den bevorstehenden Updates von Apple iOS…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Internetsicherheit: Deutschland gehört zu den verwundbarsten Ländern der Erde

Mit Platz Fünf steht Deutschland weit oben auf der Liste der Länder, die besonders stark durch Cyberkriminalität gefährdet sind. Nur die USA, China, Süd-Korea und Großbritannien waren noch schlechter. Das ist ein Ergebnis des National/Industry/Cloud Exposure Reports (NICER) 2020, der zu den umfangreichsten Security-Erhebungen des Internets zählt. Die Erhebung fand im April und Mai 2020…

NEWS | INDUSTRIE 4.0 | IT-SECURITY | TIPPS

5 Tipps zur Datensicherheit mit Augmented-Reality-Lösungen

Die Vorteile der Nutzung von Augmented-Reality-Lösungen liegen auf der Hand. Mitarbeiter*innen können mithilfe von Wearables ihre Arbeit schneller, flexibler und sicherer ausführen, machen nachweislich weniger Fehler und sind bei der Arbeit zufriedener. Wie der Name bereits vermuten lässt, funktionieren Datenbrillen aber nur, wenn sie Daten aufnehmen. Die Sicherheit solcher Daten ist deshalb für alle Unternehmen,…