Jelle Wieringa, Senior Security Awareness Advocate bei KnowBe4 erklärt im Interview warum die Geschäftsleitung die Sicherheit im Unternehmen vorleben muss, damit alle Mitarbeiter an der erfolgreichen Etablierung einer Sicherheitskultur teilnehmen.

Unabhängig davon, ob sie sich dessen bewusst sind oder nicht, können Mitarbeiter ein erhebliches Risiko für die Sicherheit von Unternehmensnetzwerken und deren gespeicherte Daten darstellen: Um Cyberkriminellen die Tür zu öffnen, reicht es, auf einen Link zu klicken oder eine Datei herunterzuladen, ohne zuvor zu prüfen, ob diese schädlich ist. Beschäftigte, die von zu Hause…

Proofpoint hat festgestellt, dass Anwender von Phishing-Mails am häufigsten auf Links zu SharePoint- beziehungsweise OneDrive hereinfallen – und das gleich dramatisch. Zwar enthalten gerade mal 1 Prozent der Angriffsmails Links zu Microsoft-Plattformen, erreichen aber 13 Prozent der Klicks der Benutzer. Für die Untersuchung hat das Unternehmen das Verhalten von Anwendern im ersten Halbjahr 2020 analysiert,…

Der Monat der Cybersicherheit ist der richtige Moment, um über Mythen aufzuklären. Das Internet hat vielen Internet-Nutzern ermöglicht, besser durch die Pandemie zu kommen. In diesem Jahr ist »das Netz« in einem nie gekannten Ausmaß zum wichtigsten Raum für menschliche Interaktion geworden – sei es für die Arbeit, die Schule oder die Freizeit. Doch die Pandemie…

Beschäftigte in der IT und ganz besonders im Bereich Cybersicherheit sind chronisch überlastet. Dazu gibt es Studien aus unterschiedlichen Fachbereichen und Disziplinen. Laut dem jüngsten The Security Profession 2019/2020 Report des Chartered Institute of Information Security (CIISec) haben über die Hälfte (54 Prozent) der befragten IT-Sicherheitsexperten entweder selbst ihren Arbeitsplatz wegen Überarbeitung oder Burnout…

Illustration: Geralt Absmeier Covid-19 hat viele von uns gezwungen, sich sehr schnell mit neuen Realitäten auseinanderzusetzen. Dazu gehören Remote Learning und Remote Working. Kinder und Erwachsene, Eltern und Lehrer sowie ein großer Teil der Erwerbstätigen sind betroffen. Mobile Apps und Webanwendungen wurden vor der Corona-Krise in erster Linie im geschäftlichen Umfeld oder im Freizeitbereich eingesetzt.…

Die Computernetzwerke von Organisationen werden ständig erweitert: IT, Cloud, IoT und OT formen eine komplexe Computing-Landschaft, die die moderne Angriffsfläche darstellt. Mit jedem neuen Gerät, jeder neuen Verbindung oder Anwendung vergrößert sich diese Angriffsfläche. Zu dieser Komplexität kommen unzählige Schwachstellen hinzu, die täglich entdeckt werden, und die Herausforderungen scheinen oft unüberwindbar. Die Lösung ist jedoch…

Daten speichern und teilen – in einer mobilen Arbeitswelt sollte das möglichst von überall aus funktionieren. Cloud-Speicher versprechen hier Flexibilität zu transparenten, bedarfsgerechten Kosten. Doch sind Cloud-Speicher auch sicher genug und kommen sie als Alternative zum eigenen Unternehmensserver infrage? Die Arbeitswelt ist flexibler geworden – und das nicht erst in den letzten Monaten, als kurzfristig…

Die Bedrohungslandschaft wurde schon immer von Ereignissen und Veränderungen in der Gesellschaft beeinflusst; die globale Coronavirus-Pandemie hat jedoch einen bedeutenden Wandel in der Art und Weise, wie Cyberkriminelle operieren und ihre Fähigkeiten verfeinern, bewirkt. Prägendes Merkmal der ersten Hälfte des Jahres 2020 war der umfassende Bezug zur Pandemie. Cyberkriminelle haben die Angst und das Informationsbedürfnis…

Ein kürzlich verübter Ransomware-Angriff, der maßgeblich zum Tod einer Frau im Krankenhaus beigetragen haben soll, hat die Bedeutung der Cybersicherheit im Gesundheitswesen dramatisch ins Blickfeld gerückt. Die Sicherheitsforscher von Malwarebytes analysieren im Folgenden die Cybersicherheitslage bei Gesundheitseinrichtungen und geben konkrete Ratschläge für mehr Sicherheit in diesem speziellen Bereich. Was ist im Düsseldorfer Krankenhaus genau…

Laut Statistischem Bundesamt fällt es Unternehmen in Deutschland immer schwerer, offene Stellen für IT-Experten zu besetzen. Mehr als zwei Drittel (69 Prozent) der Firmen berichteten von Schwierigkeiten, IT-Fachkräfte einzustellen. Hinzukommen die vielfach bestätigte massive Zunahme an Cyberangriffen weltweit – begünstigt durch die Corona-Pandemie und der damit in Verbindung stehenden Hauruck-Digitalisierung. Der Fachkräftemangel bleibt auch in…

Das Arbeiten im Home-Office während der Corona-Pandemie hat die Angriffsfläche für Cyberkriminelle spürbar vergrößert. Doch auch der Wechsel vom Home-Office zurück ins Büro bringt einige Risiken für die IT-Sicherheit mit sich. Die Experten von TÜV SÜD Sec-IT geben einen Überblick zu den wichtigsten Regeln für die IT-Sicherheit. »Grundsätzlich besteht die größte Gefahr darin, dass sich…

Im Bereich IT-Security sind die Lasten nicht zu Gunsten der Unternehmen verteilt: Während sie permanent über ihre gesamte IT-Landschaft hinweg sämtliche der Bedrohungslage angemessenen Sicherheitsmaßnahmen ergreifen müssen, kann Angreifern eine kleine Schwachstelle ausreichen, um massiven Schaden anzurichten. Ungesicherte Endgeräte, Cloud- und IaaS-Anwendungen, schlecht gesicherte Netzwerke oder das Surfen im World Wide Web eröffnen Hackern zahlreiche…

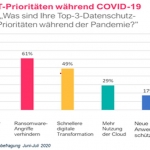

Wie haben sich die Prioritäten zum Schutz von Daten in der Cloud verlagert? IT-Verantwortliche haben weiterhin alle Hände voll zu tun, aber für 80 Prozent der Unternehmen spielte „Cloud Disaster Recovery“ eine besonders wichtige Rolle. Das ergab eine Umfrage unter mehr als 100 Unternehmenskunden des Datenmanagement-Experten Commvault. Die Pandemie legt offen, was Unternehmen gut gemacht…

Die Angriffe auf die EDV politischer Organisationen nehmen zu. Rechner von Privatanwendern und Firmen könnten als Kollateralschaden infiziert werden. Sicherheitskopien halten die Handlungsfähigkeit nach Cyberangriffen aufrecht. Am 3. November wählen die USA ihren neuen Präsidenten. Welche Rolle Cyberangriffe dabei spielen, ist spätestens seit 2016 klar, als Daten von Rechnern der Partei der „Demokraten“ abgeflossen…

Studie zur IT-Sicherheit: Mit mehr Diversität der Qualifikationslücke begegnen. Sieben von zehn (71 %) IT-Sicherheitsverantwortlichen im Topmanagement glauben, dass Cyberkriegsaktivitäten ihre Organisation gefährden. Die Hälfte (49 %) sorgt sich, dass eine Ransomware-Attacke ihr Unternehmen auslöschen könnte, und sechs von zehn (59 %) glauben, dass ihr Unternehmen unter Umständen Zahlungen an Erpresser leisten würde. Um sich…