Mit dem im April 2019 erlassenen Geschäftsgeheimnisgesetz hat der Gesetzgeber eine neue Grundlage für den Schutz von Betriebs- und Geschäftsgeheimnissen geschaffen. Unternehmen können bei der Umsetzung von den Erfahrungen aus der DSGVO-Umsetzung und eventuellen ISO-Zertifizierungen profitieren.

Im Mittelpunkt des neuen Geschäftsgeheimnisgesetzes steht eine elegante Neudefinition des Begriffs Geschäftsgeheimnis – als einer Information, die »nicht allgemein bekannt oder ohne Weiteres zugänglich ist und daher von wirtschaftlichem Wert ist« und die »angemessenen Geheimhaltungsmaßnahmen« unterliegt. Das bedeutet, dass eine Information keine qualitativen Anforderungen im Sinne einer besonderen Eigenart, Neuheit oder Schöpfungshöhe erfüllen muss, um schützenswert zu sein. Geschäftsstrategien, Forschungsdaten, Kundenlisten und Rezepte können alle gleichermaßen abgedeckt sein. Um gesetzlichen Schutz zu genießen, muss das Unternehmen sie aber klassifiziert und durch präventive, angemessene Maßnahmen geschützt haben. Erst durch die Klassifizierung und die Schutzmaßnahmen wird der Wert dokumentiert. Taten zählen, nicht Worte.

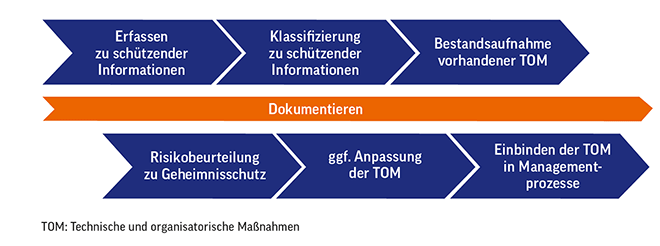

Was das für Unternehmen bedeutet. Unternehmen, die Geschäftsgeheimnisschutz beanspruchen wollen, müssen diesen also systematisch organisieren, indem sie schützenswerte Informationen erfassen, klassifizieren und durch geeignete technische und organisatorische Maßnahmen schützen. Das klingt nach hohem Aufwand. Die Praxis zeigt aber, dass diese Organisation so gut wie nie bei Null beginnt: Die meisten Unternehmen haben mit der Umsetzung der DSGVO zumindest ihre personenbezogenen Daten erfasst und Maßnahmen zu deren Schutz getroffen. Vielfach ist der Datenschutz sogar schon in ein allgemeines Sicherheitskonzept oder Qualitätsmanagementsystem nach ISO 9001 oder ein ISMS nach ISO 27001 eingebunden.

Erfassung schützenswerter Informationen. Schon beim ersten Schritt der Organisation des Geschäftsgeheimnisschutzes – der Erfassung schützenswerter Informationen – kommen den Projektteams ihre Erfahrungen zugute: Bei personenbezogenen Daten gemäß DSGVO (und auch beim Wissen gemäß ISO 9001 und den als Werte eingestuften Informationen gemäß ISO 27001) handelt es sich meist um Geschäftsgeheimnisse. Unternehmen, die die DSGVO umgesetzt haben oder die Managementsystemstandards anwenden, verfügen also über etablierte Prozesse für die systematische Aufzeichnung von Geschäftsgeheimnissen.

Gerade das im Rahmen der DSGVO anzulegende Verarbeitungsverzeichnis (VdV) drängt sich förmlich auf, um für die Erfassung der Geschäftsgeheimnisse genutzt zu werden. Ein guter erster Schritt ist daher, ein ähnliches Verarbeitungsverzeichnis anzulegen oder das bestehende VdV auszuweiten. Dies ermöglicht es dem Team zu dokumentieren, welche Informationsarten in welchen Vorgängen dem Geheimnisschutz unterliegen, und angemessene Schutzmaßnahmen zu ergreifen. Zudem ist das VdV eine wertvolle Hilfe, um einen verbindlichen Rahmen für die Verwendung der Informationsarten zu entwickeln, und liefert wertvolle Erkenntnisse zu potenziellen Schwachstellen.

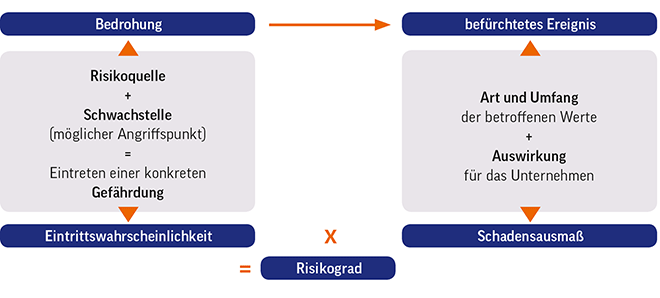

Die Risikobeurteilung mit einer einfachen Formel vornehmen:

Eintrittswahrscheinlichkeit x Schadensausmaß = Risikograd

Klassifizierung der Informationen. Sind die Geschäftsgeheimnisse erfasst, gilt es zu klären, wie relevant und schützenswert die Informationen sind. Dabei werden die Informationsarten bestimmten Schutzklassen zugewiesen. Die zentrale Frage ist dabei, ob und mit welchem Ausmaß ein Schaden entstehen könnte, wenn Informationen unbefugt offengelegt oder genutzt werden. Für Unternehmen, die wenig Erfahrung mit Risikobeurteilungsmethoden haben, empfiehlt sich eine einfache Kalkulation wie diese:

Eintrittswahrscheinlichkeit x Schadensausmaß = Risikograd

Viele der Informationen, die benötigt werden, um die Eintrittswahrscheinlichkeit und das Schadensausmaß zu beziffern, lassen sich aus dem Verzeichnis der Geschäftsgeheimnisse entnehmen. Die Verantwortlichen müssen lediglich überlegen, welche Risikoquellen auf diese Schwachstellen einwirken könnten und welche Auswirkungen eine Geheimnisschutzverletzung hätte.

Anschließend werden für Eintrittswahrscheinlichkeit und Schadensausmaß konkrete Werte (etwa 1 = niedrig bis 4 = katastrophal) bestimmt. Aus deren Multiplikation ergibt sich ein Risikograd, der dann noch zu gewichten ist (etwa 1-3 = geringes, 4-8 = mittleres, 9-16 = hohes Risiko). Im letzten Schritt wird der Brutto-Risikograd mit bestehenden, risikomindernden Maßnahmen verrechnet (als Faktor; etwa 0,25 = sehr starke, 0,5 = weniger starke, 1 = schwache Risikominderung), um einen Netto-Risikograd zu erhalten.

Auswahl angemessener Maßnahmen. Im nächsten Schritt werden konkrete technische und organisatorische Maßnahmen zur Geheimhaltung entwickelt. Auch hier bietet die DSGVO mit ihren Maßnahmen zum Schutz personenbezogener Daten eine probate Vorlage: Klassischerweise werden zur Wahrung der Vertraulichkeit etwa die Zutritte zu Räumlichkeiten, der Zugang zu Systemen und Applikationen sowie der Zugriff auf Dokumente und Datensätze begrenzt. In vielen Fällen lassen sich dabei die im Zuge der Organisation des Datenschutzes oder, sofern zutreffend, der Umsetzung von ISO 27001 ergriffenen technischen und organisatorischen Maßnahmen ohne größere Umstände auf die identifizierten Geschäftsgeheimnisse ausrollen.

Erst durch die Erfassung, Klassifizierung und die Schutzmaßnahmen wird der Wert von Geschäftsstrategien, Forschungsdaten, Kundenlisten und Rezepten dokumentiert.

Fazit. Das GeschGehG stellt neue Herausforderungen an den Schutz von Geschäftsgeheimnissen. Auf den ersten Blick wirken die gesetzlichen Anforderungen wie ein erheblicher Mehraufwand. Doch auf Grundlage bestehender Systematiken und organisatorischer Strukturen für den Datenschutz lassen sich die neuen gesetzlichen Vorgaben angemessen meistern. Der Geschäftsgeheimnisschutz kann ebenso wie der Datenschutz reibungslos mit bestehenden Managementsystemen nach ISO 9001 oder ISO 27001 verwoben und in ein integriertes Managementsystem eingefügt werden.

Volker Caumanns,

Volker Caumanns,

Auditor der DQS GmbH und

Fachreferent für Datenschutz

und Informationssicherheit

Illustrationen: © shutterstock.com, DQS GmbH

34 Artikel zu „GeschGehG“

NEWS | WHITEPAPER

Whitepaper: Produkt-Compliance-Kompetenzen etablieren

Der Entzug von Produktzertifikaten oder die kostspielige Anpassung von Produkten, die Gefährdung von Audits und Zertifizierungen oder empfindliche zivil- bzw. strafrechtliche Maßnahmen – all das sind mögliche Konsequenzen, wenn Unternehmen die Produkt-Compliance unzureichend umsetzen. Sicherzustellen, dass alle rechtlichen Vorgaben korrekt eingehalten werden, wird allerdings eine immer anspruchsvollere Aufgabe – insbesondere aktuell in der Automobilbranche. Zurückzuführen…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

IT-Sicherheit: Das tun deutsche Unternehmen für ihre IT-Sicherheit

»Die Corona-Pandemie und die vermehrte Arbeit im Home Office stellt auch die IT-Infrastruktur von Unternehmen vor große Herausforderungen«, konstatiert das Statistische Bundesamt und wirft einen statistischen Blick auf das Thema IT-Sicherheit in Deutschland. Demnach beschäftigt jedes fünfte Unternehmen eigene IT-Fachkräfte, IT-sicherheitsrelevante Tätigkeiten werden in jedem zweiten Unternehmen von externen Anbietern übernommen und 20 Prozent der…

NEWS | WHITEPAPER

Whitepaper: Drei kritische Organisationsveränderungen, um die Covid-19-Herausforderungen zu meistern

CGI hat das Whitepaper »Charting the path forward with resilience and adaptability« veröffentlicht. Darin zeigt der End-to-End-IT-Servicedienstleister, wie Führungskräfte des öffentlichen und privaten Sektors Covid-19-Auswirkungen mit organisatorischen Veränderungen bewältigen können. Nach wie vor ist die Pandemie Ursache für erhebliche Beeinträchtigungen in Wirtschaft, Markt und Unternehmen. Das Whitepaper wurde von CGI President & CEO George D.…

NEWS | WHITEPAPER

#StayCompetitive – Erfolg in der Neuen Normalität

Viele Unternehmen kämpfen aktuell mit schnellen wirtschaftlichen und technischen Veränderungen. Innovative Lösungen sind besser als Stillstand, denn der Wettbewerb wartet nicht. Vector stellt in diesem aktuellen White Paper Erfahrungen in der aktuellen Krise vor. Fallstudien von Bosch, Daimler, Infineon, Knorr-Bremse, Thales, ZF und Vector zeigen mit vielen Beispielen – wie man in der »Neuen Normalität«…

NEWS | IT-SECURITY | TIPPS

Sicherheitslösung gegen die fünf großen Gefahren für die IT-Sicherheit

Schwachstellen in der IT-Infrastruktur können zum Einfallstor für Hacker werden. Aber auch ein mangelndes Sicherheitsbewusstsein der Mitarbeiter erhöht das Risiko für erfolgreiche Angriffe von außen. HP nennt fünf große Gefahren für die IT-Sicherheit. Mit der Digitalisierung und Vernetzung nehmen auch die möglichen Angriffspunkte für Cyberkriminelle zu. Viele Unternehmen unterschätzen dieses Risiko. Wer sich zuverlässig…

NEWS | BUSINESS | EFFIZIENZ | TIPPS

5 Kardinalfehler im Regulatory Compliance Management – und wie man sie vermeidet

Regulatory Affairs und Product Stewardship Manager haben es dieser Tage nicht leicht: Eine ständig steigende Zahl neuer Vorschriften sorgt für eine Flut an Anfragen. Dennoch müssen sie die Einhaltung aller Regelungen jederzeit sicherstellen. 5 Tipps entlasten die Compliance-Abteilung und richten sie neu aus. Regulatory Affairs Manager müssen sich mit einem immer komplexeren Regelwerk auseinandersetzen.…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Corona-Lockdown sorgt für wachsendes Bewusstsein für Cybersicherheit

Aktuelle Umfrage zeigt, dass Mitarbeiter Sicherheitstrainings ernst nehmen, aber dennoch riskantes Verhalten an den Tag legen. Trend Micro veröffentlicht neue Umfrageergebnisse, die zeigen, wie Mitarbeiter im Home Office mit der Cybersicherheit umgehen. Nahezu drei Viertel der Remote-Mitarbeiter (72 Prozent weltweit, 69 Prozent in Deutschland) geben an, dass sie sich seit Beginn des Lockdowns bewusster…

NEWS | IT-SECURITY

Micro-Virtualisierung: Mitarbeiterschutz par Excellence

Mitarbeiter sind eine wesentliche Verteidigungslinie in Sachen IT-Sicherheit und damit oft ein bevorzugtes Angriffsziel. Gerade das Social Engineering – der bewusste Angriff auf den Faktor Mensch – stellt eine große Gefahr dar. Moderne Sicherheitstechnologie kann Mitarbeiter entlasten, meint HP. Die technische Lösung lautet: Isolierung ihrer potenziell gefährlichen Aktivitäten mittels Virtualisierung. Der Erfolg des Social Engineering…

NEWS | TRENDS 2020 | BUSINESS | TRENDS SECURITY | IT-SECURITY

Elektroindustrie: Bei Cyberangriffen droht vielen Unternehmen der Blackout

In der Elektroindustrie sind viele Unternehmen nicht auf einen Cyberangriff vorbereitet. In einer Forsa-Umfrage im Auftrag des GDV gab fast die Hälfte (43 %) der Unternehmen an, weder ein Notfallkonzept noch eine entsprechende Vereinbarung mit ihrem IT-Dienstleister zu haben. Die fehlende Vorbereitung kann im Ernstfall gravierende Konsequenzen haben, denn die Abhängigkeit von einer funktionierenden…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Cyber Readiness Report 2020

Den Unternehmen ist mittlerweile bewusst, wie wichtig Cybersicherheit ist: Das ist eine positive Tendenz, die der Hiscox Cyber Readiness Report 2020 aufzeigt. Die Zahl der gut vorbereiteten »Cyberexperten« unter den Unternehmen steigt zum ersten Mal deutlich an. Im Vergleich zum Vorjahr ergriffen doppelt so viele Firmen nach einer Attacke Gegenmaßnahmen und die Ausgaben für IT-Sicherheit…

NEWS | BUSINESS PROCESS MANAGEMENT | EFFIZIENZ | TIPPS

Agile Sicherheit: fünf Tipps für Sicherheitsverantwortliche

Seit rund drei Jahren ist ein spürbarer Paradigmenwechsel in der Softwareentwicklung zu beobachten: Statt im Wasserfallmodell wird nun mit agilen Entwicklungsmethoden gearbeitet – oftmals kombiniert mit DevOps-Ansätzen. Im Bereich IT-Security verändert diese Entwicklung auch die Arbeitsmodelle von IT-Sicherheitsexperten. Waren früher die Ziele eines Softwareentwicklungsprozesses durch Fachkonzepte relativ früh abgesteckt, können sich heute die Funktionen…

NEWS | SERVICES | STRATEGIEN | AUSGABE 5-6-2020

Advice on demand – Flexibilisierung jetzt!

NEWS | DIGITALISIERUNG | GESCHÄFTSPROZESSE | AUSGABE 5-6-2020

Compliance 2.0 – Das Ergebnis einer dynamischen Welt

NEWS | IT-SECURITY | WHITEPAPER

Phishing-Kampagnen und ihre Fallstricke

Gefälschte E-Mails sind der meistgenutzte Weg von Cyberkriminellen, um sich vertrauliche Daten zu erschleichen oder Schadprogramme einzuschleusen. Manche Unternehmen versuchen, die Resistenz ihrer Mitarbeitenden gegen solche Angriffe mit Hilfe von Phishing-Kampagnen zu prüfen und vermeintlich zu verbessern. Dabei werden den Angestellten bewusst simulierte Phishing-Mails geschickt. Der Bericht der Wissenschaftlerinnen des Karlsruher Instituts für Technologie (KIT)…

NEWS | IT-SECURITY | TIPPS

Wenn Cyberkriminelle ihre Köder auswerfen: Security-Grundlagen gegen Phishing-Angriffe

Cyberkriminelle sind oft nur einen Phishing-Angriff davon entfernt, ungehinderten Zugriff auf Geräte, Netzwerke und Unternehmensdaten zu erhalten. Dabei nutzen sie eine Vielzahl an Social-Engineering-Techniken. Diese reichen von Identitätsdiebstahl und Imitation bekannter Marken über gefälschte Stellenbewerbungen bis hin zu hochpersonalisiertem Spear-Phishing mithilfe privater Daten der Opfer. Phishing erfolgt meist per E-Mail, kann aber auch per…

NEWS | GESCHÄFTSPROZESSE | KÜNSTLICHE INTELLIGENZ

Compliance: 5 Gründe, warum die Nachvollziehbarkeit von Entscheidungen so wichtig ist

Compliance stellt Banken heute vor derartige Herausforderungen, dass sie dem mit menschlicher Arbeitskraft allein nicht mehr gewachsen sind. Zahlreiche neue Gesetze und Verordnungen und gleichzeitig immer professioneller werdende kriminelle Aktivität machen die Arbeit von Compliance-Abteilungen zunehmend komplexer. Unterstützung durch künstliche Intelligenz (KI) in Form von Machine Learning (ML) kommt da wie gerufen, um bei der…

NEWS | BUSINESS | AUSGABE 3-4-2020 | SECURITY SPEZIAL 3-4-2020

»Risikotransfer« als fester Bestandteil eines umfassenden Riskmanagements – No Risk is Fun!

NEWS | BUSINESS | FAVORITEN DER REDAKTION | ONLINE-ARTIKEL

Das Geschäftsgeheimnisgesetz: Von Compliance und konkreten Maßnahmen bis zur Durchsetzung von Ansprüchen

Lange Zeit regelte das Gesetz gegen unlauteren Wettbewerb (konkret die §§ 17 ff. UWG) in Deutschland den Schutz von Betriebs- und Geschäftsgeheimnissen. Am 26. April 2019 ist das Geschäftsgeheimnisgesetz (GeschGehG) in Kraft getreten. Seitdem hat sich für Unternehmen vieles verändert. Das Gesetz zum Schutz von Geschäftsgeheimnissen und damit eine komplett neue Herangehensweise ist die…

NEWS | IT-SECURITY | SERVICES

Spam-E-Mails und keine Ende

Derzeit kursieren Spam-E-Mails, die vermeintlich vom Bundesministerium für Gesundheit stammen. Sie enthalten ein geändertes Antragsformular für »Familien- und Krankenurlaub«, das der Mail als Word-Dokument beigefügt ist. Die Anlage ist mit dem Trojaner Trickbot infiziert. Phishing-Ratgeber zur Identifizierung gefälschter E-Mails gibt es viele. Vor allem an die Verantwortung des einzelnen Mitarbeiters wird appelliert. Aber ohne die…

NEWS | IT-SECURITY | TIPPS

Fünf unterschätzte Punkte beim Kampf gegen immer raffiniertere Cyberattacken

IT-Sicherheitssysteme sind immer nur so stark wie ihr schwächstes Glied. Die Schulung der eigenen Mitarbeiter und die Schaffung eines entsprechenden Bewusstseins für die Gefahren durch Cyberkriminelle stehen deshalb bei vielen Unternehmen ganz oben auf der Liste der Abwehrmaßnahmen. Dieser Ansatz ist allerdings zu kurz gegriffen, erklärt der Sicherheitsspezialist Bromium. Nicht immer sind es komplexe Algorithmen…