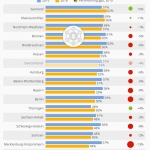

137 Tage braucht es in Deutschland durchschnittlich, um eine IT-Stelle zu besetzen. Das geht aus Daten hervor, die die Arbeitsagentur für die F.A.Z. zusammengestellt hat. Bei hochqualifizierten Experten beläuft sich die Vakanzzeit sogar auf bis zu 196 Tage. Die Grafik zeigt, wie lange verschieden IT-Stellen im Schnitt unbesetzt bleiben. Wie groß die Zahl der offenen…