Gemäß einer neuen Untersuchung räumen 80 Prozent der Unternehmen in Deutschland dem Schutz von kritischen Applikationen wie ERP- und CRM-Systemen keine besondere Priorität ein. Sie werden in dem gleichen Maße gesichert wie auch weniger wichtige Daten, Applikationen oder Services.

An der neuen CyberArk-Umfrage beteiligten sich 1.450 Business- und IT-Entscheider hauptsächlich aus westeuropäischen Ländern [1]. Die Befragten erklärten, dass selbst die geringsten Ausfallzeiten bei geschäftskritischen Anwendungen zu massiven Störungen führen würden; in Deutschland vertraten 52 Prozent die Meinung, dass die Auswirkungen schwerwiegend sein würden.

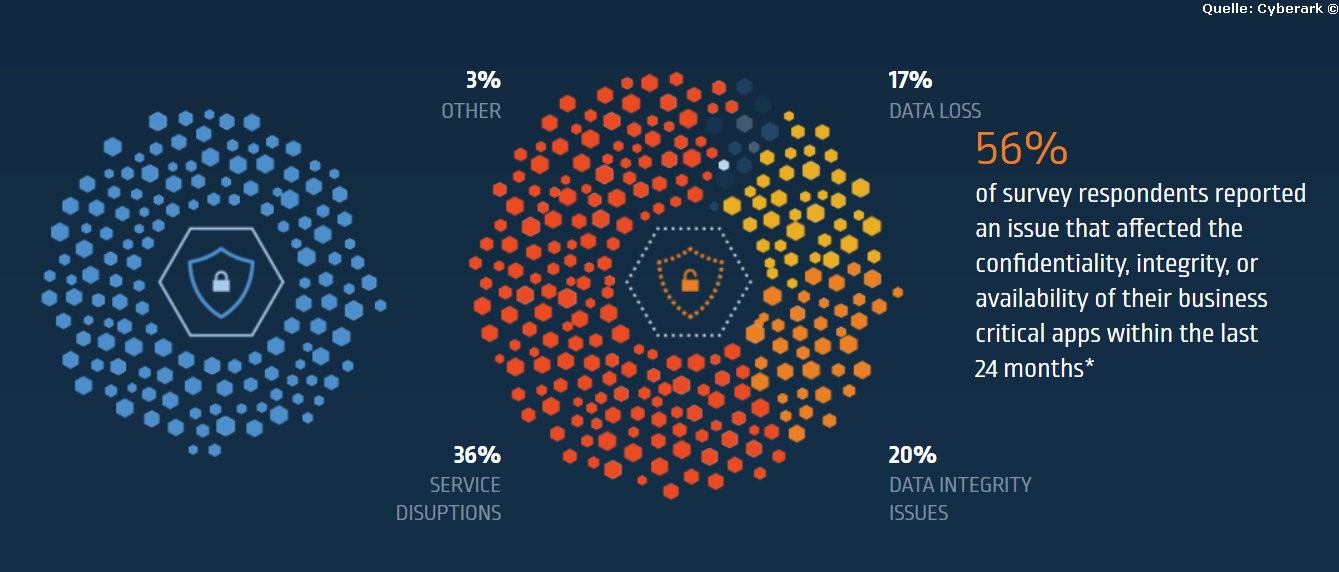

Die Mehrheit (68 Prozent) der Befragten in Deutschland ist der Meinung, dass ihr Unternehmen alle Angriffe mit Sicherheitsmaßnahmen am Perimeter wirksam stoppen kann. Trotzdem hatten 60 Prozent der Unternehmen in den letzten zwei Jahren Datenverluste, Integritätsprobleme oder Unterbrechungen von Services bei geschäftskritischen Anwendungen zu verzeichnen. »Das Ergebnis zeigt, dass übliche Sicherheitsstrategien oft nicht geeignet sind, gerade die geschäftskritischen Anwendungen ausreichend zu schützen«, erklärt Michael Kleist, Regional Director DACH bei CyberArk. Die daraus resultierenden Gefahren sind immens, denn ein Angreifer, der auf administrative Rechte von zentralen Applikationen Zugriff hat, kann erhebliche Störungen verursachen und sogar den Geschäftsbetrieb unterbrechen.

Die Umfrage ergab zudem, dass 73 Prozent der befragten deutschen Unternehmen geschäftskritische Anwendungen in die Cloud verschoben haben oder innerhalb von zwei Jahren verschieben werden. Vielfach vergessen wird dabei, dass diese Transformation die Cloud-Nutzer nicht vollständig von der Verantwortung für die Cloud-Sicherheit entbindet. Sie müssen die sichere Nutzung von Cloud-Services gewährleisten, vor allem hinsichtlich der privilegierten Zugangsdaten von IT-Administratoren, Applikationen und Konfigurationsdateien.

»Vom Kernbankensystem über den Kundenservice bis zur Supply Chain – branchenunabhängig sind in nahezu jedem Unternehmen kritische Applikationen im Einsatz. Und für Angreifer sind sie aufgrund der Fülle an Informationen, die sie enthalten, ein äußerst attraktives Ziel – gleichgültig, ob sie vor Ort oder in der Cloud betrieben werden«, so Kleist. »Ein hoher Schutz kann nur gewährleistet werden, wenn die privilegierten Zugänge adäquat gesichert sind. Dann bleiben auch Angriffe, die den Perimeter überwinden, für die wichtigen Systeme und damit für die Betriebsführung folgenlos.«

[1] Die von CyberArk gesponserte Umfrage wurde von Arlington Research unter Beteiligung von 1.450 Business- und IT-Entscheidern in Deutschland, Frankreich, Großbritannien, Italien, den Niederlanden, der Schweiz, Spanien und Israel.

Weitere Informationen

- CyberArk-Infografik: Business Critical Applications

- CyberArk-E-Book nach Registrierung: The Age of Digital Transformation https://www.cyberark.com/resource/the-age-of-digital-transformation-5-keys-to-securing-your-business-critical-applications/

56 search results for „geschäftskritische Applikation“

NEWS | BUSINESS | BUSINESS PROCESS MANAGEMENT | DIGITALISIERUNG | DIGITALE TRANSFORMATION | GESCHÄFTSPROZESSE

Mangelnde Zuverlässigkeit digitaler Geschäftsprozesse bedroht den Erfolg der Digitalisierung

Bei rund 50 Prozent der Unternehmen führten Ausfälle bereits zu Produktionsstillstand und Umsatzverlusten. Cyberkriminalität betrifft jedes dritte Unternehmen. Trotz kritischer Kennzahlen werden Prognose-Tools kaum genutzt. Roboter, künstliche Intelligenz, Automatisierungen – die Medien schwärmen von einer rosigen Zukunft der Technologie. Alles schön und gut, aber ohne eine funktionierende Basis, kann der schlaueste Roboter nicht weiterhelfen.…

NEWS | CLOUD COMPUTING | EFFIZIENZ | GESCHÄFTSPROZESSE | INFRASTRUKTUR | IT-SECURITY | ONLINE-ARTIKEL | PRODUKTMELDUNG | RECHENZENTRUM | SERVICES | STRATEGIEN | TIPPS

Legacy: Neue Wege in eine offene IT-Welt senken die Kosten und machen Digitalisierung möglich

Die IT-Verantwortlichen bei Unternehmen der Finanzbranche geraten zunehmend unter Druck. Die über viele Jahre, oftmals durch Fusionen und Umstrukturierungen, gewachsene IT-Infrastruktur bremst die dringend benötigten Schritte hin zur Digitalisierung und dem Bereitstellen von Services, die Kunden heute erwarten. Gleichzeitig wachsen die Kosten für Betrieb und Wartung der Legacy-Systeme, während das Fachwissen für Kernelemente der Infrastruktur,…

NEWS | BUSINESS | BUSINESS INTELLIGENCE | BUSINESS PROCESS MANAGEMENT | DIGITALISIERUNG | INDUSTRIE 4.0 | INTERNET DER DINGE | PRODUKTMELDUNG

Mit Software für Künstliche Intelligenz (KI) und maschinellem Lernen die IoT-Technologieführerschaft weiter ausbauen

Die Software AG hat die Übernahme von Zementis Inc. bekanntgegeben. Das Unternehmen mit Sitz in San Diego, Kalifornien, entwickelt Software für Deep Learning, eine Kernfunktion des maschinellen Lernens und der Datenauswertung. Deep Learning ist eine Basistechnologie zur Weiterentwicklung von KI. Die Software AG sieht in den aktuellen Fortschritten auf diesen Gebieten die Grundlage für IoT…

NEWS | BUSINESS | GESCHÄFTSPROZESSE | IT-SECURITY | ONLINE-ARTIKEL | STRATEGIEN | TIPPS

10 Fragen zur Selbstüberprüfung der unternehmenseigenen SAP-Sicherheitspolitik

Sicherheit von SAP-Implementierungen erfordert Transparenz, Kommunikation, exakt definierte Prozesse und deren Dokumentation. SAP-Sicherheit ist nicht nur ein Problem von nicht installierten Abwehrtechnologien. Diese lassen sich schnell einrichten. Die Experten von Onapsis stellen in ihren Gesprächen aber immer wieder fest, dass fehlende Transparenz, Kommunikation, unklare Prozesse und Verantwortlichkeiten die Hauptursachen für die Unsicherheit vieler SAP-Infrastrukturen sind.…

NEWS | TRENDS SECURITY | IT-SECURITY | KOMMUNIKATION | TIPPS

Cyberkriminelle peilen die XXXI. Sommerspiele Rio 2016 an

Bereits vor dem Start der Sommerspiele 2016 in Rio de Janeiro ist Malware im Umlauf, die auf das Publikumsinteresse rund um die Spiele setzt und Unternehmen zum Überdenken ihrer Sicherheits-Policy führen sollte. Sicherheitsexperten empfehlen Unternehmen vor dem Start der Sommerspiele 2016 in Rio de Janeiro ihre Internet Security auf den Prüfstand zu stellen und gegebenenfalls…

NEWS | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | EFFIZIENZ | INFRASTRUKTUR | OUTSOURCING | RECHENZENTRUM | SERVICES

Clouddienste in deutschen Rechenzentren

Nicht jede Hardware ist für jeden Workload geeignet und nicht jedes Unternehmen kann es sich leisten, Überkapazitäten für Leistungsspitzen im eigenen Rechenzentrum zu unterhalten. In diesen Fällen bietet es sich an, fremde Dienste in Anspruch zu nehmen, die auf die zu lösende Aufgabe zugeschnitten und zudem aus Kostensicht besser skalierbar sind als zusätzliche Hardware. Viele…

STRATEGIEN | AUSGABE 3-4-2016

Chief Digital Officer (CDO) – Bewahren oder gestalten?

NEWS | CLOUD COMPUTING | TRENDS 2015

Trends 2015: New IP und SDN gewinnen an Boden und das Internet der Dinge wird zum Thema für Unternehmen

Das Jahr 2014 war von einer Reihe neuer Technologietrends geprägt. Im EU-Forschungsprojekt Sartre fuhren selbstfahrende Autos im Konvoi und Wearable-Technologien – seien es Datenbrillen oder auch Smartwatches – wurden massentauglich. Einige Zukunftsvisionen, die noch aus dem Bereich der Science Fiction stammten, konnten 2014 in die Realität umgesetzt werden. All diese Erfolge zeigen: Einerseits ist das…

NEWS | CLOUD COMPUTING | INFRASTRUKTUR | RECHENZENTRUM | SERVICES

Edge Computing: Dezentralisierte Netzarchitekturen beschleunigen Anwendungen und Dienste

Die Unternehmens-IT verändert sich – wieder einmal. Nach der Mainframe-Ära, der verteilten Datenverarbeitung mit Client-Server-Modellen und der Rezentralisierung in die Cloud steht nun erneut ein dezentraler Ansatz im Mittelpunkt: das Edge Computing. Indem Anwendungen, Daten und Dienste vom Core-Rechenzentrum zu den äußeren Rändern des Netzwerks verlagert werden, lassen sich Workloads wesentlich schneller und effektiver verarbeiten.…

NEWS | BUSINESS | INFRASTRUKTUR | IT-SECURITY | KOMMUNIKATION | RECHENZENTRUM | SERVICES | STRATEGIEN | WHITEPAPER

Sicherheitsmythen, Fragestellungen und Lösungsansätze – Ratgeber zur 5G-Sicherheit

Experten empfehlen Etablierung eines ganzheitlichen Sicherheitsansatzes, um der 5G-Evolution den Weg zu bereiten. Bei der allgegenwärtigen 5G-Diskussion um die Kosten, die Verantwortung der Netzbetreiber sowie die Verfügbarkeit und Leistungsfähigkeit des neuen mobilen Datennetzes erscheint die Frage nach der Sicherheit nur als Randthema. Palo Alto Networks warnt aber davor, hier Abstriche zu machen oder das Thema…

NEWS | CLOUD COMPUTING | DIGITALE TRANSFORMATION | EFFIZIENZ | LÖSUNGEN | OUTSOURCING | PRODUKTMELDUNG

Hybride Multi-Cloud-Lösungen für mehr Freiheit und Transparenz

Sollten sich Unternehmen mit einem »Eine-Cloud-für-alles«-Ansatz begnügen? Nein! Denn Unternehmen, die offene, hybride Cloud-Lösungen nutzen, haben ganz klare Wettbewerbsvorteile. Denn eine hybride Multi-Cloud-Architektur passt sich mit verschiedenen Cloud-Anbietern und Konfigurationen ideal an unterschiedliche Use-Cases an und lässt sich trotzdem einheitlich verwalten. Mythen über Multi-Clouds Es ist ein verbreitetes Missverständnis, dass mehrere Clouds automatisch eine…

NEWS | BUSINESS PROCESS MANAGEMENT | INFRASTRUKTUR | ONLINE-ARTIKEL | STRATEGIEN

Mit dem Einsatz von Containern steigen die Storage-Herausforderungen

Laut einer Gartner Studie wird im Jahr 2020 über die Hälfte der Unternehmen Container-Technologien einsetzen. Kein Wunder, schließlich bieten Container bisher ungekannte Mobilität, Vereinfachung und Effizienz, damit IT-Teams neue Mikroservices und bestehende Anwendungen schnell aufsetzen und aktualisieren können. Wegen ihrer zahlreichen Vorteile werden Container in den kommenden Jahren eine immer größere Rolle in der IT…

AUSGABE 1-2-2019 | NEWS | BUSINESS | IT-SECURITY | STRATEGIEN

Geschäftsgeheimnisgesetz – Know-how richtig schützen

Die sogenannte EU-Know-how-Richtlinie (Richtlinie (EU) 2016/943 [1]) sollte durch die EU-Mitgliedsstaaten bis zum 9. Juni 2018 in nationales Recht umgesetzt werden. Für Deutschland liegt bisher nur der Regierungsentwurf zum »Gesetz zum Schutz von Geschäftsgeheimnissen« [2] (GeschGehG) vor, so dass bis zur Verabschiedung dieses Gesetzes die Anforderungen der Richtlinie durch richtlinienkonforme Auslegung Anwendung im deutschen Recht finden werden. Absehbar ist, dass der bisher in §§ 17 ff. UWG enthaltene Schutz von Know-how durch eine eigene Rechtsvorschrift einen höheren Stellenwert erhalten wird. Die konkrete Umsetzung dürfte jedoch Unternehmen einiges an Kopfzerbrechen bereiten.

NEWS | BUSINESS PROCESS MANAGEMENT | CLOUD COMPUTING | EFFIZIENZ | GESCHÄFTSPROZESSE | INFRASTRUKTUR | IT-SECURITY | LÖSUNGEN | PRODUKTMELDUNG | SERVICES

DSGVO: Starke Security sorgt für sichere Daten

Rund ein halbes Jahr nach dem Inkrafttreten der EU-Datenschutzgrundverordnung (DSGVO) läuft die Schonzeit für Unternehmen mehr als ab. So hat beispielswiese das Bayerische Landesamt für Datenschutzaufsicht (BayLDA) seine Prüfaktivitäten wieder verstärkt aufgenommen und in Bayern mit flächendeckenden Datenschutzkontrollen begonnen. Denn drei Viertel aller Unternehmen in Deutschland haben die Vorgaben der DSGVO demnach bislang noch nicht…