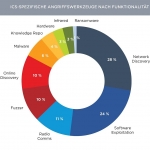

Hacker haben hochrangige Führungskräfte eines deutschen multinationalen Konzerns angegriffen. Der Konzern ist Teil einer Task Force der Regierung und des Privatsektors, und konzentriert sich auf die Beschaffung von persönlicher Schutzausrüstung (PSA). Wie Sicherheitsforscher des IBM X-Force Incident Response and Intelligence Services (IRIS) in Bericht erklärten, haben die Angreifer, die hinter dieser pandemiebedingten Spear-Phishing-Kampagne stehen, bereits…