Vor dem Hintergrund der nahenden US-Präsidentschaftswahlen könnten die jüngsten Fortschritte in der KI das Potenzial haben, die Wähler zu beeinflussen – durch die Verwendung von KI-generiertem Text, der praktisch unmöglich von menschlich generiertem Text zu unterscheiden ist. Christopher Thissen, KI-Experte bei Vectra AI, analysiert die aktuellen Möglichkeiten und Gefahren durch Deep-Fake-Texte.

Die untersuchte, neue KI ist ein von OpenAI entwickeltes Sprachmodell namens GPT-3 – und ihre Möglichkeiten sind beeindruckend und weitreichend. Das Modell ist darauf trainiert, eine Antwort auf eine bestimmte Textanfrage zu generieren. Beispiele hierfür sind die Beantwortung von Fragen, die Erstellung von Belletristik und Poesie sowie die Generierung einfacher Webseiten und SQL-Abfragen aus natürlicher Sprache.

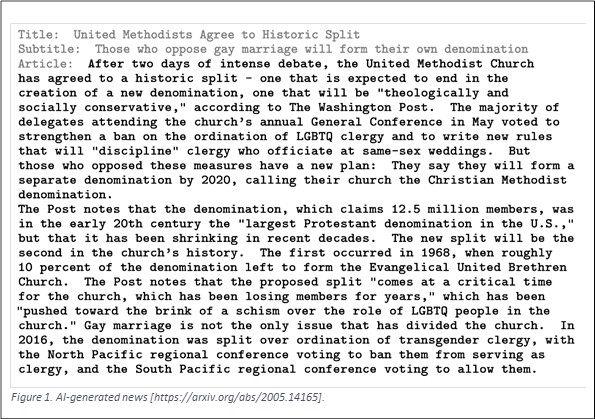

Beunruhigend ist jedoch, dass sich die KI auch bei der Erstellung und Generierung fiktionaler Nachrichten auszeichnet. Diese Storys sind äußerst einfach zu erstellen. Einmal mit einem Titel und Untertitel versehen, kann die KI den gesamten Artikel generieren (Abbildung 1). Es ist leicht zu visualisieren, wie die Möglichkeit, diese KI mit einem Titel und Untertitel zu versehen, der ein bestimmtes politisches Motiv, eine Partei oder eine Einzelperson unterstützt, die bevorstehenden US-Wahlen beeinflussen könnte. OpenAI hat herausgefunden, dass Menschen nicht korrekt feststellen können, ob eine Nachrichtenstory durch diese KI generiert wurde. Tatsächlich hat es kürzlich ein KI-generierter Artikel an die Spitze einer populären Technologie-Nachrichtenseite geschafft, ohne dass die meisten Benutzer merkten, dass der Inhalt künstlich erzeugt wurde.

Die neue Fähigkeit, die die KI bietet, besteht nicht in der Generierung seltsamer Geschichten, wie es durch die menschliche Fiktion bei den Wahlen 2016 in Umlauf gebracht wurde. Es geht stattdessen um die schiere Menge an originellen, überzeugenden Inhalten, die die KI zu schaffen vermag. Eine von der Universität Oxford durchgeführte Studie ergab, dass etwa 50 Prozent aller Nachrichten, die während der Wahl 2016 in Michigan auf Twitter verbreitet wurden, aus nicht vertrauenswürdigen Quellen stammten. Durch die Generierung realistischer Inhalte, die schwer von professionellem Journalismus zu unterscheiden sind, könnte dieser Prozentsatz noch viel höher steigen. Wahre Nachrichten könnten unter gigantischen Stapeln von KI-generierten Fake News begraben werden.

Die KI kann auch dazu benutzt werden, einen scheinbaren Konsens über bestimmte politische Themen zu erzeugen. Eine Studie des Pew Research Center zur Netzneutralität im Rahmen der Open-Comment-Periode 2014 der FCC (Federal Communications Commission) ergab, dass von 21,7 Millionen Online-Kommentaren nur 6 Prozent einzigartig waren. Die übrigen 94 Prozent, die in erster Linie als Kopien anderer Kommentare identifiziert wurden, sprachen sich meist gegen Vorschriften zur Netzneutralität aus. Die realistischeren Kommentare, die von KI generiert wurden, wären wahrscheinlich schwer zu erkennen. Ein ähnlicher Desinformations-Bot könnte auf Social-Media-Sites und -Foren eingesetzt werden, um bestimmte Meinungen weit verbreitet erscheinen zu lassen. Untersuchungen zeigen, dass die Entscheidungen eines Einzelnen von den Entscheidungen anderer beeinflusst werden, selbst wenn die scheinbare Mehrheitsmeinung nur eine Illusion ist.

Was könnte die Auswirkungen von KI-generierten Texten auf die Wähler verringern? Man könnte sich eine zweite KI vorstellen, die darauf geschult ist, die von GPT-3 generierten Texte zu identifizieren, vielleicht begleitet von einer Warnung an den Benutzer vor möglicherweise automatisch generierten Inhalten. Analog dazu gab es einige Erfolge bei der Identifizierung von Deep-Fake-Videos, die oft fiktive Aussagen von politischen Persönlichkeiten enthalten. Solche Videos haben oft Aussagen, wie etwa das Fehlen der winzigen Hautfarbvariationen, die mit einem regelmäßigen Herzschlag verbunden sind. OpenAI beschreibt, wie faktische Ungenauigkeiten, Wiederholungen, Nicht-Abfolgen und ungewöhnliche Formulierungen für einen GPT-3-KI-Artikel angegeben werden können, stellt jedoch fest, dass diese Indikatoren eher subtil sein können. Angesichts der Häufigkeit, mit der viele Leser Artikel überfliegen, werden solche Indikatoren wahrscheinlich übersehen. Eine zweite KI könnte diese Hinweise möglicherweise konsequenter aufgreifen. Dies könnte jedoch schnell zu einem KI-Wettrüsten eskalieren, bei dem jede KI immer besser darin wird, die andere zu täuschen.

In der Zwischenzeit hat OpenAI versprochen, die Verfügbarkeit der GPT-3-KI nur für ethische Zwecke einzuschränken und ihre API (derzeit in privater Beta-Phase) genau zu überwachen. API-Schlüssel werden jedoch manchmal geteilt oder versehentlich in öffentlichen Repositorys offengelegt. Jetzt, da die Leistungsfähigkeit dieser KI-Fähigkeiten erwiesen ist, werden andere Gruppen zweifellos versuchen, die Ergebnisse zu replizieren und sowohl für persönliche als auch politische Zwecke zu nutzen. Ob Bedrohungsakteure letztlich diese Art von Technologie einsetzen, hängt davon ab, ob sie ihren Arbeitsablauf verbessert. Bei der Überwachung der Einführung früherer Sprachmodelle (etwa GPT-2) gab es kaum Anzeichen dafür, dass sie von Kriminellen angenommen werden. Je realistischer und zuverlässiger die Technologie wird, desto attraktiver könnte sie aber werden, warnt Vectra AI abschließend.

55 Artikel zu „Deep Fake“

NEWS | BUSINESS | IT-SECURITY | KÜNSTLICHE INTELLIGENZ

Betrug mit Deep Fake: die Schattenseite der künstlichen Intelligenz

In den letzten Jahren waren Fake-News eine große Sorge. Es wird angenommen, dass diese Falschmeldungen eine wichtige Rolle bei Wahlprozessen wie den US-Präsidentschaftswahlen 2016 und dem Referendum über den Rückzug des Vereinigten Königreichs aus der EU im selben Jahr gespielt haben. Deep Fakes sind der Einsatz künstlicher Intelligenz, um vermeintlich reale Videos und Audioaufnahmen…

NEWS | IT-SECURITY | KÜNSTLICHE INTELLIGENZ | AUSGABE 1-2-2019 | SECURITY SPEZIAL 1-2-2019

Deepfakes heben Social-Engineering-Angriffe auf eine neue Gefahrenstufe

Social-Engineering-Angriffe stellen eine hohe Gefahr für die IT-Sicherheit dar, weil sie technische Abwehrmaßnahmen umgehen. Noch problematischer wird die Bedrohungslage durch KI- und ML-basierte Deepfakes, die stark im Kommen sind. Unternehmen müssen ein Bewusstsein für diese Gefahren entwickeln und Führungskräfte wie Mitarbeiter entsprechend sensibilisieren.

NEWS | E-COMMERCE | KOMMENTAR

Was tun gegen Fake-Bewertungen im Netz?

Jede fünfte Bewertung auf Amazon.co.uk ist fake. Deutsche Zahlen gibt es noch nicht. Aus diesem Grund hat das Bundeskartellamt im Mai dieses Jahres eine Untersuchung gestartet, aus der hervorgehen soll, wie es auf deutschen Bewertungs- und Handelsplattformen um die Echtheit von Kundenmeinungen steht. Die Ergebnisse lassen noch auf sich warten. Klar ist hingegen, dass das…

NEWS | IT-SECURITY | SERVICES

Spam-E-Mails und keine Ende

Derzeit kursieren Spam-E-Mails, die vermeintlich vom Bundesministerium für Gesundheit stammen. Sie enthalten ein geändertes Antragsformular für »Familien- und Krankenurlaub«, das der Mail als Word-Dokument beigefügt ist. Die Anlage ist mit dem Trojaner Trickbot infiziert. Phishing-Ratgeber zur Identifizierung gefälschter E-Mails gibt es viele. Vor allem an die Verantwortung des einzelnen Mitarbeiters wird appelliert. Aber ohne die…

NEWS | IT-SECURITY | TIPPS

Fünf unterschätzte Punkte beim Kampf gegen immer raffiniertere Cyberattacken

IT-Sicherheitssysteme sind immer nur so stark wie ihr schwächstes Glied. Die Schulung der eigenen Mitarbeiter und die Schaffung eines entsprechenden Bewusstseins für die Gefahren durch Cyberkriminelle stehen deshalb bei vielen Unternehmen ganz oben auf der Liste der Abwehrmaßnahmen. Dieser Ansatz ist allerdings zu kurz gegriffen, erklärt der Sicherheitsspezialist Bromium. Nicht immer sind es komplexe Algorithmen…

NEWS | KOMMUNIKATION | TIPPS

Regierungen und Online-Dienste müssen gegen Desinformationskampagnen vorgehen

Angesichts der bevorstehenden US-Präsidentschaftswahlen und anderer Wahlen auf der ganzen Welt ist die Sicherheit von Wahlen sehr wichtig. Es gibt viele Herausforderungen bei der Sicherheit moderner Wahlen. Desinformation und die absichtliche Verbreitung falscher Informationen sind besonders besorgniserregend, da sie nachweislich das Potenzial haben, Demokratien zu destabilisieren und Misstrauen und Spaltungen in der Öffentlichkeit zu schaffen.…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Cybersicherheit 2020: Vier konkrete Bedrohungsszenarien

Jedes Jahr erstellen die Experten von Stormshield eine Analyse der Tendenzen, die sich für das angebrochene Jahr abzeichnen. Auf den Prüfstand stellt der Hersteller dabei selbst schwache Angriffssignale aus dem Vorjahr, die jüngsten Branchenanalysen und die Meinungen seiner Sicherheitsspezialisten. Daraus resultiert 2020 ein Ausblick mit vier Hypothesen und Szenarien, die alles andere als realitätsfremd sind.…

NEWS | BUSINESS | TRENDS WIRTSCHAFT | TRENDS 2019

Economist Democracy Index: Der Stand der Demokratie

https://de.statista.com/infografik/20599/economist-democracy-index/ Wie es um die Demokratie weltweit steht, ermittelt jährlich der Democracy Index vom Economist – im vergangenen Jahr verschlechterte sich der Indexwert leicht von 5,48 auf 5,44 Punkte. In der aktuellen Ausgabe für das Jahr 2019 werden 22 Länder als »vollständige Demokratien« eingestuft, darunter auch Deutschland. Allerdings schafft es die Bundesrepublik nicht auf den Spitzenwert, wie die Grafik…

NEWS | TRENDS SECURITY | TRENDS 2019 | IT-SECURITY | WHITEPAPER

Cyberkriminelle treffen Unternehmen unvorbereitet mit alten Taktiken

Cyberangreifer umgehen gängige Phishing-Taktiken, um Code in öffentlich zugängliche Dienste einzuschleusen. Fortinet gab die Ergebnisse seines »Global Threat Landscape Report« für das dritte Quartal 2019 bekannt [1]. Die wichtigsten Ergebnisse der Studie im Überblick: Verlagerung der Taktiken, um Unternehmen aus dem Hinterhalt zu treffen Ein Großteil an Malware wird per E-Mail verbreitet. Viele Unternehmen gehen daher…

NEWS | INDUSTRIE 4.0 | INFRASTRUKTUR | IT-SECURITY

Schutz von Maschinenidentitäten: Digitale Identitäten sind zentraler Bestandteil der IT-Sicherheit

Die Entwicklung der Digitalisierung durch die Corona-Pandemie sowie die Entwicklung von Industrie 4.0 und Industrial IoT (IIoT) im Allgemeinen zeigen, dass Maschinenidentitäten an Relevanz gewinnen. Schon heute kommunizieren Maschinen, Anlagen, Produkte oder Transportsysteme sowohl miteinander als auch mit Back-Office-Systemen wie MES, PLM- und ERP-Systemen oder Warehousing-Lösungen. Sie verteilen eigenständig anfallende Aufgaben und besitzen die dafür…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Cyber Threat Report 2020: Microsoft-Office-Dateien häufiger infiziert, Ransomware auf dem Vormarsch

Ransomware-Attacken weltweit steigen um 20 % (Höchststand in USA mit 109 %). Malware-Attacken gehen global um 24 % zurück. Wachstum um 7 % bei Phishing-Versuchen, die sich der Corona-Krise bedienen. Anstieg um 176 % bei Malware-Attacken mit infizierten Microsoft-Office-Dateien. 23 % der Malware-Angriffe über Nicht-Standard-Ports ausgeführt. IoT-Malware-Angriffe nehmen um 50 % zu. Im Bericht analysierte…

NEWS | IT-SECURITY

Micro-Virtualisierung: Mitarbeiterschutz par Excellence

Mitarbeiter sind eine wesentliche Verteidigungslinie in Sachen IT-Sicherheit und damit oft ein bevorzugtes Angriffsziel. Gerade das Social Engineering – der bewusste Angriff auf den Faktor Mensch – stellt eine große Gefahr dar. Moderne Sicherheitstechnologie kann Mitarbeiter entlasten, meint HP. Die technische Lösung lautet: Isolierung ihrer potenziell gefährlichen Aktivitäten mittels Virtualisierung. Der Erfolg des Social Engineering…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Cyber Readiness Report 2020

Den Unternehmen ist mittlerweile bewusst, wie wichtig Cybersicherheit ist: Das ist eine positive Tendenz, die der Hiscox Cyber Readiness Report 2020 aufzeigt. Die Zahl der gut vorbereiteten »Cyberexperten« unter den Unternehmen steigt zum ersten Mal deutlich an. Im Vergleich zum Vorjahr ergriffen doppelt so viele Firmen nach einer Attacke Gegenmaßnahmen und die Ausgaben für IT-Sicherheit…

NEWS | BUSINESS PROCESS MANAGEMENT | EFFIZIENZ | TIPPS

Agile Sicherheit: fünf Tipps für Sicherheitsverantwortliche

Seit rund drei Jahren ist ein spürbarer Paradigmenwechsel in der Softwareentwicklung zu beobachten: Statt im Wasserfallmodell wird nun mit agilen Entwicklungsmethoden gearbeitet – oftmals kombiniert mit DevOps-Ansätzen. Im Bereich IT-Security verändert diese Entwicklung auch die Arbeitsmodelle von IT-Sicherheitsexperten. Waren früher die Ziele eines Softwareentwicklungsprozesses durch Fachkonzepte relativ früh abgesteckt, können sich heute die Funktionen…

NEWS | IT-SECURITY

BOM: Open-Source-Risiken (immer) im Auge behalten

Es ist kaum anzunehmen, dass Oberstufenschüler ihrem Berufsberater »Chief Inventory Officer« als ihren persönlichen Traumberuf vorschlagen – falls es diesen Titel überhaupt gibt. Er klingt auf jeden Fall kaum nach Glamour, Prestige oder aufregender Tätigkeit – vielmehr nach eintöniger Arbeit wie in noch nicht komplett vergangenen Tagen: mit dem Klemmbrett im Warenlager. Dennoch ist…

NEWS | CLOUD COMPUTING | STRATEGIEN

GAIA-X wird konkreter

Rund sieben Monate nach der offiziellen Ankündigung des Projekts GAIA-X, das vernetzte, offene wie sichere Daten- und Infrastrukturökosysteme basierend auf europäischen Werten schaffen soll, zeigt die Cloud&Heat Technologies GmbH als Mitglied des GAIA-X-Konsortiums am 4. Juni auf einer internationalen und prominent besetzten Videokonferenz einen ersten Demonstrator. Dem deutsch-französischen Event wohnen neben Bundeswirtschaftsminister Peter Altmaier und…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Führungskräfte der Chefetage sind eine Schwachstelle in der mobilen Sicherheit von Unternehmen

74 % der IT-Entscheidungsträger geben an, dass C-Level-Entscheider am ehesten lockere mobile Sicherheitsrichtlinien fordern, obwohl sie stark von Cyberangriffen betroffen sind. MobileIron veröffentlichte die Ergebnisse seiner »Trouble at the Top«-Studie. Aus der Umfrage geht hervor, dass die C-Suite die Gruppe innerhalb einer Organisation ist, die am ehesten lockere mobile Sicherheitsrichtlinien fordert (74 %) –…

NEWS | TRENDS 2020 | TRENDS SERVICES | SERVICES

70 Prozent aller Anwendungen haben Open-Source-Schwachstellen

Fehlerhafte Bibliotheken landen auf indirektem Wege im Code. Einsatz von PHP-Bibliotheken führt mit über 50-prozentiger Wahrscheinlichkeit zu fehlerhaftem Code. JavaScript und Ruby haben besonders große Angriffsflächen. Der neue »State of Software Security (SoSS): Open Source Edition«-Report zum Thema Sicherheit in Open-Source-Software von Veracode zeigt unter anderem auf, dass 70 Prozent aller gescannten Anwendungen mindestens…

NEWS | IT-SECURITY

Cloud-native Anwendungssicherheit: Viele sichern die Tür, lassen aber das Fenster offen

Wenn Unternehmen den Lebenszyklus bei der Entwicklung ihrer Anwendungen optimieren und beschleunigen und diese dann in der Cloud bereitstellen möchten, wird die Sicherheit zu einer größeren Herausforderung. Cloud-native Anwendungen sind komplexer und weisen mehr Abhängigkeiten auf, weshalb sie auch schwieriger zu sichern sind. Traditionelle Ansätze drehen sich im Kreis: Es wird lediglich reagiert, um die…

NEWS | TRENDS 2020 | TRENDS SERVICES | TRENDS 2019 | IT-SECURITY | SERVICES

Weltweit wachsende Nachfrage nach Managed Services

Pandemie bedingtes Home Office schuf Run auf Sicherheitslösungen. Aufgrund wachsender Sicherheitsbedenken sowie teilweise mangelnder IT-Ressourcen innerhalb der Unternehmen, steigt der Bedarf an Dienstleistungen von Drittanbietern weiter an. Gute Zukunftsaussichten für Managed Service Provider also. Doch ganz so einfach ist es nicht, wie die aktuelle Umfrage des Sicherheitsspezialisten Barracuda Networks zeigt. Managed Service Provider müssen…