Illustration Absmeier Quelle Bitdefender

Cyberkriminelle nutzen das große Interesse an KI-Diensten wie ChatGPT, Sora AI, DALL-E oder Midjourney, um Nutzer auf Facebook mit Malware zu infizieren.

Die Bitdefender Labs warnen vor einer großangelegten Malvertising-Kampagne auf Facebook, die das große Interesse an neuen KI-Diensten wie ChatGPT oder Midjourney nutzt, um Nutzer mit Malware zu infizieren und ihre Daten zu stehlen. Die Kampagne der Cyberkriminellen läuft bereits seit circa einem Jahr und ist weiterhin aktiv.

Im Rahmen der Kampagne übernehmen die Cyberkriminellen bestehende Facebook-Konten und ändern sie so ab, dass sie den Anschein erwecken, dass die Seite von einem legitimen KI-gestützten Software-Unternehmen wie ChatGPT, Sora AI, DALL-E, Midjourney oder anderen betrieben wird. Daraufhin nutzen die Cyberkriminellen das Werbenetzwerk von Meta, um Anzeigen für die kompromittierten Profile zu schalten. Die bösartigen Seiten auf Facebook sind so konzipiert, dass sie Nutzer dazu verleiten, vermeintlich offizielle Desktop-Versionen beliebter KI-Software herunterzuladen. Die Cyberkriminellen, die hinter diesen Kampagnen stehen, ändern und passen die bösartigen Nutzerdaten regelmäßig an, um eine Erkennung durch Sicherheitssoftware zu vermeiden. Die Links leiten Benutzer zu bösartigen Webseiten, die eine Reihe von aufdringlichen »Stealern« herunterladen, um vertrauliche Informationen von kompromittierten Systemen abzugreifen, darunter Anmeldedaten, Daten zum automatischen Ausfüllen von Formularen, Kreditkarteninformationen und sogar Kryptowährungsdaten.

Malvertising-Kampagnen haben über Facebook enorme Reichweite

Die von den Bitdefender Labs analysierten Kampagnen verwenden bösartige Anzeigen, die Links zu ausführbaren Dateien enthalten, die Rilide, Vidar, IceRAT und Nova Stealers ausführen. Die gesamte Schadsoftware wird oft als Malware-as-a-Service von Bedrohungsakteuren in speziellen Foren und Kanälen angeboten. Malvertising-Kampagnen haben über das gesponserte Anzeigensystem von Meta eine sehr große Reichweite und zielten aktiv auf europäische Nutzer aus Deutschland, Polen, Italien, Frankreich, Belgien, Spanien, den Niederlanden, Rumänien, Schweden und anderen Ländern ab.

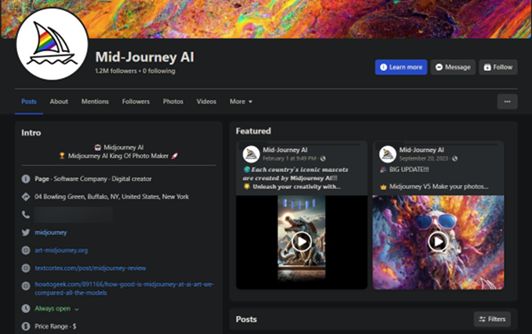

Durch die Nutzung von Facebook erreicht die Kampagne eine sehr hohe Reichweite: Die Facebook-Seite »Mid-Journey AI« hatte 1,2 Millionen Follower, bis sie am 8. März 2024 vom Netz genommen wurde. Anzeigen, die sich beispielsweise an europäische Männer im Alter zwischen 22 und 55 Jahren richten, können eine Reichweite von 500.000 haben. Auch wenn einige kompromittierte Facebook-Seiten bereits von Facebook entfernt wurden, ist die Kampagne der Kriminellen weiterhin aktiv.

Bitdefender rät Facebook-Nutzern, die ähnlichen Seiten folgen, dringend, aufmerksam und vorsichtig zu sein und Anzeigen zu meiden, die auf eine andere Website außerhalb Facebooks leiten oder einen sofortigen Download vorschlagen. Wie die Cyberkriminellen vorgehen und wie man sich effektiv gegen derartige Maschen schützen kann, haben die Bitdefender Labs in einem ausführlichen Blog zusammengefasst: https://www.bitdefender.com/blog/labs/ai-meets-next-gen-info-stealers-in-social-media-malvertising-campaigns/ .

So lassen sich Infektionen mit Info-Stealern vermeiden

Hier zusammengefasst die wichtigsten Tipps und Maßnahmen, um sich vor bösartigen Malware-Kampagnen zu schützen:

- Nutzer sollten sich an eine gute Cyberhygiene halten und generell nicht auf verdächtige Links oder Pop-ups klicken. Auch sollte man niemals Software aus unsicheren oder unbekannten Quellen, sondern nur von offiziellen Shops und Websites herunterladen.

- Nutzer sollten eine vertrauenswürdige Sicherheitslösung verwenden, die von Viren über Trojaner bis hin zu Ransomware schützt.

- Man sollte eine Sicherheitslösung mit einem mehrschichtigen Sicherheitsansatz wählen. Eine umfassende Sicherheitslösung mit mehrschichtigen Schutzfunktionen erkennt nicht nur Malware, sondern verhindert auch, dass der Nutzer auf einer bösartigen Webseite landet und stoppt jeden aufdringlichen Download, der Sicherheit und Privatsphäre beeinträchtigen kann.

- Software und Betriebssysteme sollten auf dem neuesten Stand gehalten werden. Die Vernachlässigung von Updates und Patches kann die Sicherheit von Geräten erheblich beeinträchtigen. Manche Sicherheitslösungen bieten die Durchführung einer vollständigen Schwachstellenanalyse mit nur einem Klick. So kann man nach veralteter und anfälliger Software, fehlenden Sicherheits-Patches oder unsicheren Systemeinstellungen suchen – und die Anfälligkeiten sofort beheben.

- Nutzer sollten die Zwei-Faktor-Authentifizierung aktivieren, um zu verhindern, dass sich böswillige Akteure Zugang zu ihren Online-Konten verschaffen, um Daten und Geld zu stehlen.

Abbildung 1: Die Facebook-Seite »Mid-Journey AI« hatte satte 1,2 Millionen Follower und war fast ein Jahr lang aktiv, bis sie am 8. März 2024 abgeschaltet wurde. Seitdem haben Bedrohungsakteure kontinuierlich weitere betrügerische Seiten eingerichtet, um Nutzern bösartige Werbung zukommen zu lassen.

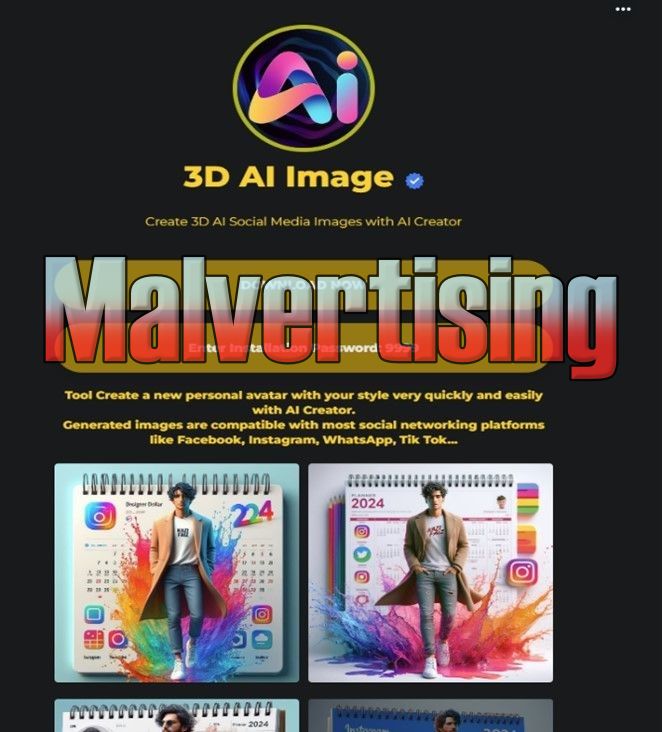

Abbildung 2: Die über Facebook veröffentlichten Anzeigen verwenden überzeugende Beschreibungen und generierte KI-Videos und -Fotos, um potenzielle Nutzer zum Zugriff auf bösartige Nutzdaten zu verleiten.

Abbildung 3: Eine Anzeige für einen »AI Creator«, der Avatare erstellen soll, verleitet mit einem »Free Download«-Button zum Klicken.

Bildquelle für alle Abbildungen: Bitdefender.

NEWS | IT-SECURITY | MARKETING | TIPPS

Männer 45+ im Visier von Facebook-Malvertising

Facebook-Ad-Kampagnen mit Erwachseneninhalten und NodeStealer-Malware für das Kapern von Accounts und das Stehlen von Informationen sowie von Krpyto-Wallets. Die Bitdefender Labs beobachten aktuelle professionelle Malvertising-Kampagnen, um Facebook (Meta)-Accounts anzugreifen. Vor allem Männer ab 45 Jahren sind Zielgruppe für Links auf Fotoalben mit Bildern junger Frauen, von denen sie dann die versteckte Malware NodeStealer herunterladen.…

NEWS | TRENDS 2023 | TRENDS SECURITY | IT-SECURITY

Anstieg von QR-Scan-Betrug über mobile Endgeräte

HP Wolf Security Studie: Blockierung von Makros zwingt Bedrohungsakteure zu neuen Angriffsmethoden. HP präsentiert den aktuellen HP Wolf Security Threat Insights Report. Dieser zeigt, dass Hacker ihre Angriffsmethoden zunehmend diversifizieren und QR-Code-Phishing-Kampagnen zunehmen. Die Isolierung von Bedrohungen auf PCs, die sich Erkennungstools entzogen haben, bietet HP Wolf Security einen besonderen Einblick in die neuesten Techniken,…

NEWS | IT-SECURITY | AUSGABE 1-2-2021 | SECURITY SPEZIAL 1-2-2021

Secure the Back Door – Warum IT-Sicherheit maßgeblich von ausgehendem Datenverkehr abhängt

NEWS | IT-SECURITY | TIPPS

Fileless Malware: Best Practices gegen verborgene Schädlinge

Für Cyberkriminelle ist Fileless Malware ein beliebtes Mittel, um unbemerkt Systeme zu infiltrieren. Auch bekannt als Non-Malware, Zero-Footprint oder Macro-Angriff, unterscheidet sie sich von herkömmlicher Malware dadurch, dass sie keine bösartige Software installieren muss, um den Computer eines Opfers zu infizieren. Stattdessen nutzt sie die vorhandenen Schwachstellen auf dem Gerät aus: Hierbei nistet sich die…

NEWS | TRENDS SECURITY | IT-SECURITY | TRENDS 2017

Bericht über Schadsoftware zeigt deutliche Veränderung der Angriffsmethoden

Cyberkriminelle haben ihre Methoden geändert: 2017 gab es einen massiven Anstieg von Krypto-Schürfern. Cyberkriminelle nutzen vermehrt Bankentrojaner, um an Daten von Unternehmen zu gelangen. Ransomware war die beliebteste Angriffsart für Cyberkriminelle 2017 und stieg um das Zehnfache an. Malwarebytes, Anbieter von Lösungen zur Vermeidung und Behebung von Malware-Bedrohungen, veröffentlicht seinen Sicherheitsbericht mit einer Analyse…

1019 Artikel zu „Tipps gegen Malware“

NEWS | IT-SECURITY | TIPPS

Permanente Hackerangriffe sind die neue Normalität: Fünf Tipps für Cyberabwehrstrategien

In den vergangenen zwei Jahren ist es Angreifern gelungen, in die Systeme von 78 Prozent der deutschen Unternehmen einzudringen. Das zeigt die »Data Risk Management«-Studie von Veritas Technologies. Besonders beunruhigend daran ist, dass KI-Tools wie WormGPT es Angreifern erleichtern, ihre Social-Engineering-Angriffe durch KI-generierte Phishing-E-Mails zu verfeinern. Doch damit nicht genug: KI-gesteuerte, autonome Ransomware-Angriffe werden auch…

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY | TIPPS

Zehn Tipps: Vom Cyberrisiko zur Cyberresilienz

Auch die komplexesten Attacken – neben den opportunistischen – starten oft mit ganz einfachen Werkzeugen. Viele Cybersicherheitsverantwortliche vergessen aber zu häufig, dass auch einfache, grundlegende Sicherheitsmaßnahmen die eigene Abwehr stärken können. Bitdefender erinnert an zehn bewährte »Gebote« für die IT-Sicherheit in Unternehmen. Grundsätzliche Verhaltensmaßregeln für einen sicheren Umgang mit IT verhindern nicht wenige Versuche,…

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY | AUSGABE 9-10-2023 | SECURITY SPEZIAL 9-10-2023

6 Tipps für mehr Cybersicherheit – Datendiebe auf dem Vormarsch

NEWS | IT-SECURITY | TIPPS | WHITEPAPER

Datensicherheit in der Cloud: Sieben Tipps gegen Datendiebstahl

Immer mehr Unternehmen werden Opfer von Cyberattacken: Einer aktuellen Bitkom-Studie zufolge waren im vergangenen Jahr mehr als 80 Prozent der befragten Organisationen betroffen [1]. Dabei entsteht der deutschen Wirtschaft jedes Jahr ein Schaden in Höhe von mehr als 200 Milliarden Euro. Eines der größten Risiken neben dem Verlust von Daten durch Malware oder Ransomware ist…

NEWS | IT-SECURITY | STRATEGIEN | TIPPS

Fünf Tipps für mehr Cyberresilienz im Unternehmen

Einen hundertprozentigen Schutz vor Cyberattacken kann es angesichts zunehmend verteilter Infrastrukturen und immer raffinierterer Angriffsmethoden nicht geben. Im Rahmen einer ganzheitlichen Security-Strategie dürfen sich Unternehmen daher nicht ausschließlich auf die Gefahrenabwehr konzentrieren, sondern müssen sich auch auf den Ernstfall vorbereiten, um die Auswirkungen erfolgreicher Attacken gering zu halten und den Geschäftsbetrieb schnellstmöglich wieder aufnehmen zu…

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY | AUSGABE 1-2-2022 | SECURITY SPEZIAL 1-2-2022

Cyber Recovery und agiles Backup Recovery – Im Doppel gegen Ransomware

Der Schutz vor Ransomware sollte zu den Top-Themen in Unternehmen gehören. Denn laut Experten erreichte der Schaden in Deutschland zuletzt die jährliche Summe von 223 Milliarden Euro. Die gesamte Wirtschaft ist gefährdet. Das weiß Bitkom-Präsident Achim Berg zu bestätigen: »So hoch wie in den Jahren 2020 und 2021 waren die Schäden noch nie.« Berg nannte die Wucht, mit der Ransomware-Angriffe die Wirtschaft erschüttern »besorgniserregend« [1].

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Zero-Day-Schwachstelle: Cyberkriminelle nutzen Cloud-Anbieter, um Malware zu hosten

HP Inc. analysiert in seinem neuesten HP Wolf Security Threat Insights Report reale Cybersecurity-Angriffe, die durch die Isolierungs-Tools von HP Wolf Security entdeckt wurden [1]. Das HP Forschungsteam stellte unter anderem fest, dass Cyberkriminelle Zero-Day-Schwachstellen ausnutzen. So wurde die Zero-Day-Schwachstelle CVE-2021-40444, die die MSHTML-Browser-Engine mit Microsoft Office-Dokumenten bei der Ausführung von Remote-Code gefährdet…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

HTTPS: Neun von zehn Malware-Angriffen erfolgen über gesicherte Verbindungen

Enormer Anstieg bei Malware-, Netzwerk- und Ransomware-Angriffen in Q2 2021. Im jüngsten Internet Security Report von WatchGuard Technologies für das zweite Quartal 2021 spiegelt sich der weltweit anhaltende Trend zu mobilen oder hybriden Arbeitsmodellen aus sicherheitstechnischer Sicht wider. Die Forscher des WatchGuard Threat Lab fanden beispielsweise heraus, dass 91,5 Prozent aller Malware in diesem Zeitraum…

NEWS | TIPPS

Software-Tipps für ein erfolgreiches Unternehmen

Überlegen Sie, ein Unternehmen zu gründen? Dann wollen Sie sicherlich auch erfolgreich sein und von Beginn an richtig durchstarten. Dass das kein Honiglecken ist, sollte jedem klar sein. Schließlich gibt es unzählige Beispiele von gescheiterten Firmengründungen. Entweder weil der Businessplan fern ab von der Realität war, oder weil man sich hier und dort verkalkuliert hat,…

NEWS | IT-SECURITY | KOMMENTAR

Krieg gegen Ransomware: Die EU sendet klares Signal und setzt Mittel aus dem Verteidigungsetat für Maßnahmen gegen Cyberangriffe ein

Kommentar von Eric Waltert, Regional Vice President DACH bei Veritas Technologies Die Europäische Union (EU) verdeutlicht mit der Einberufung der neu geschaffenen Joint Cyber Unit, wie ernst sie die aktuelle Bedrohungslage durch Hacker nimmt. Die Cyber-Einheit soll auch mit Mitteln aus dem europäischen Verteidigungsetat Hackerangriffe wie Ransomware bekämpfen. Damit setzt die EU ein Zeichen, dass…

NEWS | IT-SECURITY | TIPPS

Wenn Hacker Webseiten in die Knie zwingen: Best Practices gegen DDos-Angriffe

Cyberkriminelle nutzen Distributed-Denial-of-Service (DDoS)-Angriffe, um Unternehmen und Institutionen gezielt Schaden zuzufügen, indem Server oder Webdienste zum Ausfall gebracht werden. Beispielsweise bombardieren Angreifer die IP-Adresse einer Website mit so viel Datenverkehr, bis die Website und jeder damit verbundene Webserver mit der Beantwortung der Anfragen überfordert ist. Für Benutzer wird die Webseite dadurch unerreichbar. Für Angreifer…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Das neue Malware-Normal 2020: Permanenter Beschuss durch Cyberkriminelle

Bitdefender 2020 Consumer Threat Landscape Report zeigt Trends in der Cyberkriminalität für elf Länder. Enormer Zuwachs von Ransomware-Attacken: 485 Prozent im Vergleich zu 2019 IoT unter Beschuss: Sicherheitslücken smarter TV-Geräte steigen um 335 Prozent, bei NAS-Geräten um 189 Prozent, bei IP-Kameras um 99 Prozent. Herstellereigene IoT-Betriebssysteme sind mit 96 Prozent für fast alle entdeckten Sicherheitslücken…

NEWS | BUSINESS | EFFIZIENZ | TIPPS

Herausforderung Home Office: Was hilft gegen Prokrastination & Co.?

Aufschieberitis, Konzentrationsschwäche und Überreizung sind Faktoren, die häufig als negative Effekte selbstbestimmten mobilen Arbeitens genannt werden. Die social health@work-Studie der Universität St.Gallen und der BARMER zeigt: mobil Beschäftigte, die zeitliche Grenzen zwischen Arbeits- und Privatleben ziehen, haben weniger Stress und arbeiten produktiver. Unabdingbar für produktives Arbeiten im Home Office sind daher ein gutes Zeitmanagement und…

NEWS | IT-SECURITY | TIPPS

Backup-Strategie: So werden Sie immun gegen Spott und Hohn

Die Datensicherheit ist in vielen Unternehmen in erbärmlichem Zustand. Ein Weckruf und eine Anleitung in fünf Schritten, um das zu ändern. Im privaten Umfeld hat wohl jeder schon eine Anekdote gehört, die vom plötzlichen Tod einer Laptop-Festplatte erzählt, verursacht durch ein umgekipptes Wasserglas, einen Sturz des Geräts oder einfach so, wegen Altersschwäche. Die spontane…

NEWS | IT-SECURITY | PRODUKTMELDUNG

Gateways schützen KMU gegen die fortschrittlichsten Cyberbedrohungen

Die erweiterte Palette an Quantum Spark Security Gateways von Check Point bietet automatisierte Bedrohungsabwehr und integrierte Sicherheit mit Zero-Touch-Verwaltung, um die besonderen Anforderungen von KMU zu erfüllen. Check Point Software Technologies Ltd., ein Anbieter von Cyber-Sicherheitslösungen, gibt die Verfügbarkeit der Quantum Spark-Serie von Sicherheits-Gateways für kleine und mittlere Unternehmen (KMU) bekannt. Die Palette von sechs…