Der PLM-Anbieter keytech bietet seinen Kunden seit kurzem eine flexible und einfache Möglichkeit, auch große Dateien schnell und sicher zu versenden. Dazu hat das Unternehmen den Business Filemanager von doubleSlash in seine Software integriert.

Das Softwarehaus keytech mit Sitz in Recklinghausen hat sich darauf spezialisiert, Geschäftsprozesse innerhalb des Produktlebenszyklus zu optimieren. Dafür stellt keytech seinen Kunden Product-Lifecycle-Management-Lösungen zur Verfügung. Mit weltweit mehr als 20.000 Anwendern, viele davon im Maschinenbau, zählt keytech zu den PLM-Marktführern im deutschsprachigen Raum. Zum Selbstverständnis des Unternehmens gehört es, seinen Kunden proaktiv Lösungen anzubieten – gegebenenfalls auch für Problemstellungen, die der Kunde selbst noch gar nicht adressiert.

Die Product-Lifecycle-Management-Software keytech PLM unterstützt Unternehmen dabei, produktrelevante Daten und Dokumente zentral zu sammeln und zu verwalten. Ein Großteil dieser Daten und Dokumente betrifft die Entwicklung neuer oder die Weiterentwicklung bestehender Produkte.

Komplexität heißt mehr Mitspieler. Mit der immer weiter steigenden Komplexität von Produkten, Entwicklungs- und Wertschöpfungsprozessen wächst auch die Zahl der daran beteiligten Akteure, wie Patrick Brüns, Leiter Brand Experience bei keytech, erklärt: »Heute sind oft zahlreiche Lieferanten, externe Dienstleister, Freelancer und nicht zuletzt auch immer häufiger der Kunde selbst in den Prozess der Produktentwicklung eingebunden.« Eine zunehmende Verflechtung, die effiziente Kommunikationsstrukturen und schlanke Prozesse braucht.

Komplexität heißt mehr Mitspieler. Mit der immer weiter steigenden Komplexität von Produkten, Entwicklungs- und Wertschöpfungsprozessen wächst auch die Zahl der daran beteiligten Akteure, wie Patrick Brüns, Leiter Brand Experience bei keytech, erklärt: »Heute sind oft zahlreiche Lieferanten, externe Dienstleister, Freelancer und nicht zuletzt auch immer häufiger der Kunde selbst in den Prozess der Produktentwicklung eingebunden.« Eine zunehmende Verflechtung, die effiziente Kommunikationsstrukturen und schlanke Prozesse braucht.

»Die meisten unserer Kunden haben bislang ihre Dokumente innerhalb des Unternehmens oder mit Dritten wie Lieferanten oder Dienstleistern per Fileserver oder Mail ausgetauscht«, so Patrick Brüns. Das bringt allerdings mehrere Nachteile mit sich:

- Nicht jeder Dienstleister oder Lieferant arbeitet mit FTP-Servern.

- Viele Dateien wie komplexe Konstruktionszeichnungen sind unter Umständen mehrere Gigabyte groß, das lässt sich per Mail nicht versenden.

- Sowohl beim Mail-Versand als auch beim FTP-Transfer ist die von der DSGVO und im Sinne gesicherter Kommunikation geforderte Datensicherheit nicht gegeben, da die Daten unverschlüsselt übertragen werden.

- Wer wann welche Datei und welche Version versandt beziehungsweise bekommen hat, ist praktisch nicht nachvollziehbar.

Diese Situation führte zu mitunter fast aus der Zeit gefallenen Lösungen. So verschickte mancher keytech-Kunde Dateien und große Dokumente auch in jüngster Zeit noch per USB-Stick oder CD.

Einfache Lösung gesucht. Das konnte so auf Dauer nicht weitergehen, sagten sich auch die Verantwortlichen für die Produktentwicklung bei keytech. »Unsere Kunden vertrauen auf uns, wenn es um das Produktlebenszyklus- und Dokumenten-Management geht«, so Brüns. »Deshalb betrachten wir es auch als unsere Aufgabe, ihnen eine Lösung zu bieten, mit der sie ihre Dokumente schnell, effizient und sicher austauschen können.« – »Natürlich sollte die Lösung einfach zu handhaben sein, damit der Aufwand für den Kunden so gering wie möglich ist«, ergänzt Thomas Beneken, technischer Projektleiter bei keytech, der für Konzeption und technische Umsetzung des Projekts verantwortlich zeichnet.

Also recherchierte das keytech-Team und evaluierte mehrere Anbieter und deren Lösungen. »Drei Kriterien standen ganz oben auf unserer Prioritätenliste«, so Thomas Beneken: »Es musste ein Produkt sein, das idealerweise beides bietet – On-Premises oder gehosted auf Servern in Deutschland. Wir wollen auf jeden Fall eine Lösung, die auf Standardkomponenten aufbaut und sehr einfach programmierbar und damit individualisierbar ist.« Nicht zu vergessen: Der Partner sollte langfristig passen und verlässlich sein.

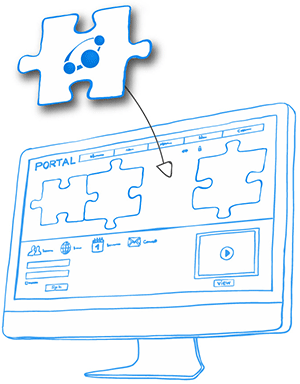

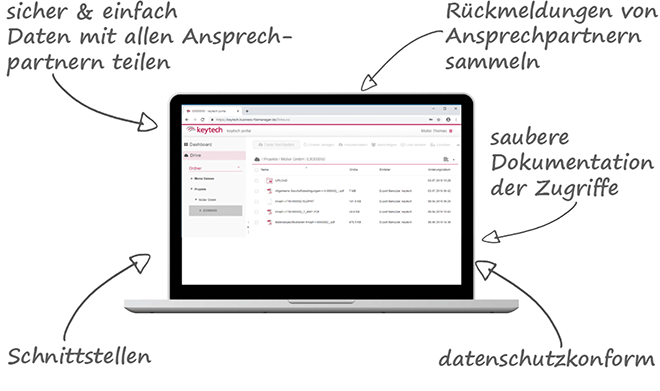

Der Business Filemanager von doubleSlash ist unter der Bezeichnung keytech portal in keytech PLM integriert.

Patrick Brüns: »Nachdem wir Ende 2018 den Business Filemanager von doubleSlash gesehen und mit den dortigen Spezialisten gesprochen hatten, war uns eigentlich sofort klar, das ist es. Die Plattform ist seit Jahren bei vielen Kunden im Einsatz, sie deckt die meisten Punkte in unserem Anforderungskatalog schon standardmäßig ab und bietet alle relevanten Standardschnittstellen. Die Anwendung ist extrem sicher und DSGVO-konform. Sie lässt sich einfach an individuelle oder branchenspezifische Anforderungen anpassen und bietet die Möglichkeit, Zugriffsrechte für eine Vielzahl von Usern flexibel zu vergeben.«

Natürlich habe man auch die Option geprüft, eine solche Datentransferfunktion selbst zu entwickeln, so der Marketing- und Kommunikations-Verantwortliche. »Aber das wäre einfach nicht sinnvoll gewesen: Mit der doubleSlash-Lösung holen wir nicht nur die Datenaustauschfunktion in unsere Toollandschaft, wir stellen auch sicher, dass die Software immer aktuell gehalten wird und können uns auf den Support und die Expertise unseres Partners verlassen. Ganz zu schweigen von der Sicherheit. Das alles in der erforderlichen Qualität abzudecken, hätte in einer Eigenproduktion sehr aufwändig und kostspielig werden können, weil es nicht zu unserem Kerngeschäft gehört.«

Natürlich habe man auch die Option geprüft, eine solche Datentransferfunktion selbst zu entwickeln, so der Marketing- und Kommunikations-Verantwortliche. »Aber das wäre einfach nicht sinnvoll gewesen: Mit der doubleSlash-Lösung holen wir nicht nur die Datenaustauschfunktion in unsere Toollandschaft, wir stellen auch sicher, dass die Software immer aktuell gehalten wird und können uns auf den Support und die Expertise unseres Partners verlassen. Ganz zu schweigen von der Sicherheit. Das alles in der erforderlichen Qualität abzudecken, hätte in einer Eigenproduktion sehr aufwändig und kostspielig werden können, weil es nicht zu unserem Kerngeschäft gehört.«

Seit Juli 2019 integriert. Binnen weniger Monate setzten die Experten von keytech und doubleSlash das Projekt um. Seit Juli 2019 ist der Business Filemanager von doubleSlash unter der Bezeichnung keytech portal in keytech PLM integriert. Damit können die Nutzer alle für ihre Geschäftspartner bestimmten Dokumente in sogenannten portal-Mappen sehr einfach und schnell zusammenstellen. Dabei lassen sich bereitzustellende Dateiformate und weitere Optionen per Klick definieren. Eventuell fehlende Dateiformate werden in keytech automatisch erzeugt und gesammelt im doubleSlash Business Filemanager zur Verfügung gestellt.

Ist die Mappe zusammengestellt, kann der Anwender sie per Knopfdruck in den Business Filemanager von doubleSlash hochladen, wo externe Ansprechpartner darauf zugreifen und auch Dokumente zurückmelden, die über eine Funktion sicher in keytech importiert werden können. Darüber hinaus besteht die Möglichkeit, einzelne Dokumente direkt aus keytech per Mail zu teilen – über einen mitgelieferten Downloadlink lassen sich die Dateien herunterladen. Nachvollziehbar für alle Beteiligten, wesentlich einfacher und sicherer als über FTP.

Selbstverständlich werden alle Daten verschlüsselt übertragen, der Zugang zu den Files ist optional per Passwort geschützt und lässt sich bei Bedarf mit einem Ablaufdatum versehen.

Auf den Business Filemanager können auch externe Ansprechpartner zugreifen und Dokumente zurückmelden, die über eine Funktion sicher in keytech importiert werden können.

Lückenlose Dokumentation. Auch für eine lückenlose Dokumentation ist gesorgt, denn innerhalb des Systems ist jederzeit nachvollziehbar, welche Dokumente wann in welcher Version für den externen Ansprechpartner bereitgestellt wurden. Und wann dieser auf welche Dateien zugegriffen hat.

Bei der Umsetzung des Projekts habe sich als ausgesprochen hilfreich erwiesen, so Thomas Beneken, »dass die Spezialisten von doubleSlash sehr viel Erfahrung mit individuellen Entwicklungen haben, dass sie die Schnittstellenthematik und die Integration ihrer Tools in die IT-Umgebung des Kunden bestens beherrschen.«

Inzwischen läuft keytech portal seit mehr als einem halben Jahr reibungslos und zur Zufriedenheit der ersten Kunden. Und das Team bei keytech hat bereits weitere Pläne Ideen, um den Workflow gemeinsam mit doubleSlash weiter zu optimieren. So könnte man beispielsweise realisieren, dass externe Ansprechpartner Änderungen an Dokumenten einfach und schnell via Business Filemanager akzeptieren können. »Eine weitere Idee ist die Möglichkeit, Statusmeldungen wie ›akzeptiert‹, ›in Bearbeitung‹ und ›fertiggestellt‹ zu integrieren«, erklärt doubleSlash Projektleiter Nico Götz. Es bleibt also spannend zu sehen, wohin sich die gemeinsame Lösung noch entwickelt.

Illustration: © Dmitriip /shutterstock.com

NEWS | IT-SECURITY | KÜNSTLICHE INTELLIGENZ | AUSGABE 1-2-2019 | SECURITY SPEZIAL 1-2-2019

Deepfakes heben Social-Engineering-Angriffe auf eine neue Gefahrenstufe

Social-Engineering-Angriffe stellen eine hohe Gefahr für die IT-Sicherheit dar, weil sie technische Abwehrmaßnahmen umgehen. Noch problematischer wird die Bedrohungslage durch KI- und ML-basierte Deepfakes, die stark im Kommen sind. Unternehmen müssen ein Bewusstsein für diese Gefahren entwickeln und Führungskräfte wie Mitarbeiter entsprechend sensibilisieren.

NEWS | TRENDS INFRASTRUKTUR | TRENDS KOMMUNIKATION | TRENDS 2015 | INFRASTRUKTUR | KOMMUNIKATION

Mobiler Datenverkehr versiebenfacht sich bis 2019

In Deutschland steigt der mobile Datenverkehr von 2014 bis 2019 um das Siebenfache. Damit wächst er dreimal schneller als der Verkehr über feste IP-Leitungen. Im gleichen Zeitraum erhöht sich der Anteil des Video-Traffics am mobilen Datenaufkommen von 53 auf 73 Prozent. Der Datentransfer über 4G wächst sogar um das 23-Fache und wird 2019 für 81…

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY | STRATEGIEN | TIPPS

Ransomware-Angriffe mit Zero Trust bekämpfen: Best Practices gegen Daten-Geiselnahme

Ransomware bleibt ein lukratives Geschäft für Cyberkriminelle. Allein mit der Ransomware-Variante Ryuk erpressten Angreifer bereits Lösegelder von über 3,7 Millionen US-Dollar. Um die Sicherheitsvorkehrungen von Unternehmen zu umgehen, nutzen Hacker mittlerweile häufig anspruchsvolles Spear-Phishing, damit Opfer auf bösartige Links und Anhänge klicken oder verseuchte Webseiten besuchen. Nach der Infektion beginnt der Erpressungstrojaner mit der Verschlüsselung…

NEWS | IT-SECURITY | TIPPS

Das richtige Löschen von Daten ist komplexer als gedacht

Datensicherheit und die STVO haben mehr gemeinsam, als es auf den ersten Blick den Anschein hat. Man glaubt die Verkehrsregeln zu kennen und wird, ehe man sich versieht, von der Verkehrspolizei zur Kasse gebeten. Bei Verstößen gegen die DSGVO verhält es sich ähnlich. Donald Trump zum Beispiel hat die Angewohnheit, Dokumente, die er nicht mehr…

NEWS | IT-SECURITY | WHITEPAPER

Whitepaper: Cybersicherheit ist wichtiger Faktor im neuen Geschäftsgeheimnisgesetz

Im Gesetz zum Schutz von Geschäftsgeheimnissen, das im April 2019 in Kraft getreten ist, wird die Ergreifung »angemessener Geheimhaltungsmaßnahmen« zum Schutz von unternehmensinternem Know-how definiert. Unternehmen müssen nun, um Anspruch auf Unterlassung oder Schadensersatz geltend machen zu können, zur Sicherung ihrer Geschäftsgeheimnisse proaktiv Maßnahmen ergreifen. Diese zielen zu einem großen Teil auf die Erhöhung…

NEWS | IT-SECURITY | KOMMENTAR

Keine Mails sind auch keine Lösung

In Behörden und Verwaltungen finden sich in hohem Umfang vertrauliche Daten von Bürgerinnen und Bürgern. Zudem können sie eigentlich weder den Empfang von E-Mail-Anhängen noch den Zugriff auf Webseiten strikt reglementieren, da sie berechtigte Anliegen enthalten können. Jedenfalls war das der bisherige Ansatz: Niedersachsens Finanzbehörden blockieren nun Mails mit Linkadressen oder Office-Anhängen und gehen damit…

NEWS | DIGITALISIERUNG | EFFIZIENZ | KÜNSTLICHE INTELLIGENZ | LÖSUNGEN | SERVICES | AUSGABE 11-12-2019

Produktive KI-Services – So setzen Unternehmen KI erfolgreich ein

NEWS | IT-SECURITY | AUSGABE 11-12-2019 | SECURITY SPEZIAL 11-12-2019

Insider Threats – Der Albtraum eines jeden Deal-Makers

NEWS | BUSINESS PROCESS MANAGEMENT | EFFIZIENZ | TRENDS GESCHÄFTSPROZESSE | GESCHÄFTSPROZESSE | TRENDS 2019 | KÜNSTLICHE INTELLIGENZ

Automatisierung von Prozessen ist eines der wichtigsten Investitionsthemen in Unternehmen

Robotic Process Automation für die systemübergreifende Automatisierung hat bereits hohen Durchdringungsgrad. RPA-Tools verbessern Prozessqualität und -geschwindigkeit und sparen Kosten ein. Kombination mit KI bietet zusätzliches Optimierungspotenzial. Bei den Unternehmen steht sie seit Jahren an der Spitze der wichtigsten Investitionsthemen: die Automatisierung von Prozessen. Die Suche nach neuen Möglichkeiten, Geschäfts- und IT-Prozesse effizienter, schneller, kostengünstiger…

NEWS | CLOUD COMPUTING | IT-SECURITY

Sicherheit in der Cloud: Darauf sollten Unternehmen heute achten

Die Cloud bietet zahllose Vorteile, auf die heute kaum mehr ein Unternehmen verzichten kann. Wer sich jedoch für den Schritt in die Cloud entscheidet, sollte sich im Vorfeld vor allem mit einem Thema auseinandersetzen: der Sicherheit. Die meisten denken dabei wohl zuerst an entsprechende Softwarelösungen. Wirkliche Sicherheit in der Cloud lässt sich jedoch nur über…

NEWS | BUSINESS PROCESS MANAGEMENT | EFFIZIENZ | KÜNSTLICHE INTELLIGENZ

Automatisierte Migrationsverfahren mittels Robotic Process Automation: Datenmigration leicht gemacht mit RPA

Datenmigration kann als das Übertragen von Daten von einem System oder einer Datenbank in ein anderes definiert werden. Die Auslöser für Datenmigrationsprojekte reichen von der Stilllegung von Altsystemen, über eine System-/Infrastrukturkonsolidierung bis hin zu Upgrades für die Unternehmensressourcenplanung (ERP). Geschäftsszenarien, die eine Datenmigration erfordern, sind in erster Linie Fusionen oder Übernahmen, bei denen ältere IT-Systeme…

NEWS | KOMMUNIKATION | STRATEGIEN | TIPPS | AUSGABE 9-10-2019

Fallen vermeiden – Vorsicht, Fettnäpfchen!

NEWS | IT-SECURITY | TIPPS

Advanced Malware: Fünf Best Practices zum Schutz gegen Spionage und Datendiebstahl

Cyberkriminelle nutzen Advanced Malware, um in Netzwerke einzudringen und sich dort möglichst lange unentdeckt aufzuhalten. Ziel ist in der Regel Spionage und Datendiebstahl. Opfer sind diejenigen, bei denen es möglichst wertvolle Informationen zu holen gibt, beispielsweise Industrieunternehmen, die Finanzbranche oder Regierungsbehörden. Advanced Malware, auch als Advanced Persistent Threats (APT) bezeichnet, sind Malware-Stämme, die mit…

NEWS | BUSINESS | TRENDS SECURITY | FAVORITEN DER REDAKTION | IT-SECURITY | TRENDS 2019 | WHITEPAPER

Schwarzes Loch im Daten-Universum: 52 Prozent der Informationen in Unternehmen sind »Dark Data«

Trotz zunehmender Sicherheitsvorfälle und strenger Datenschutzbestimmungen sind mehr als die Hälfte der Unternehmensdaten nicht klassifiziert. Unternehmen weltweit ziehen unwissentlich Cyberkriminelle an. Grund dafür sind die sogenannten »Dark Data«, also Informationen, deren Inhalt und Geschäftswert unbekannt sind. Das ergab eine aktuelle Erhebung von Veritas Technologies. Im Rahmen der Value-of-Data-Studie hatte Vanson Bourne im Auftrag von Veritas…

NEWS | CLOUD COMPUTING | FAVORITEN DER REDAKTION | IT-SECURITY | RECHENZENTRUM | TIPPS

Cloud Security: Sechs Maßnahmen für effektive Cloud-Sicherheit

Sicherheitsverantwortung in der Cloud durch Shared-Responsibility-Modell: Unternehmen tragen als Kunden Eigenverantwortung für kritische Bereiche. Die zunehmende Nutzung von Public-Cloud-Ressourcen macht es erforderlich, dass Unternehmen ihre Sicherheitsverantwortung ernster nehmen. Basierend auf dem Modell der geteilten Sicherheitsverantwortung von Anbieter und Kunde ergeben sich einige entscheidende Anforderungen an zuverlässige Cloud-Sicherheit. Sechs grundlegende Maßnahmen für effektive Cloud-Sicherheit helfen das…

NEWS | CLOUD COMPUTING | IT-SECURITY | RECHENZENTRUM | TIPPS

Sicherheit in der Cloud: Herausforderungen bei Cloud-First-Strategie bewältigen

Die heutige vernetzte Welt basiert auf der Datenzugänglichkeit von überall, zu jeder Zeit und auf jedem Gerät. Die Geschwindigkeit und Agilität, die mit Hosting-Diensten und -Anwendungen in der Cloud einhergeht, sind für den Erfolg zentral. Die damit verbundenen Vorteile haben Unternehmen in den letzten Jahren gezwungen, zumindest einige und in manchen Fällen sogar alle ihre…

NEWS | BLOCKCHAIN | BUSINESS | DIGITALISIERUNG | GESCHÄFTSPROZESSE | IT-SECURITY | ONLINE-ARTIKEL | SERVICES | TIPPS

Digitale Signaturen in Europa: Der Hintergrund

Für hunderte von Jahren war die Originalunterschrift so etwas wie der De-facto-Standard um unterschiedlichste Vertragsdokumente und Vereinbarungen aller Art rechtskräftig zu unterzeichnen. Vor inzwischen mehr als einem Jahrzehnt verlagerten sich immer mehr Geschäftstätigkeiten und mit ihnen die zugehörigen Prozesse ins Internet. Es hat zwar eine Weile gedauert, aber mit dem Zeitalter der digitalen Transformation beginnen…