Zuerst einmal machen wir Schluss mit einem häufigen Missverständnis hinsichtlich der Open Web Application Security Project (OWASP) Top 10: Auch wenn einige Sicherheitsanbieter dies behaupten, es handelt sich dabei nicht um eine Checkliste von Angriffsvektoren, die Sie mit einer Web Application Firewall (WAF) blockieren können.

Kommen wir nun zu Ihrer Strategie. Was genau benötigen Sie, um Ihre Webanwendungen und APIs zu schützen?

Sehen Sie sich dieses leicht zu verstehende Whitepaper an: »Akamai erweitert Ihre Sicherheit zur Abwehr der zehn größten Risiken laut OWASP.«

Spielen Sie jedes Risiko durch, einschließlich Injection-Schwachstellen, Offenlegung vertraulicher Daten und mehr. Erhalten Sie genaue Angaben dazu, wie Akamai Sie beim Schutz Ihres Unternehmens unterstützen kann.

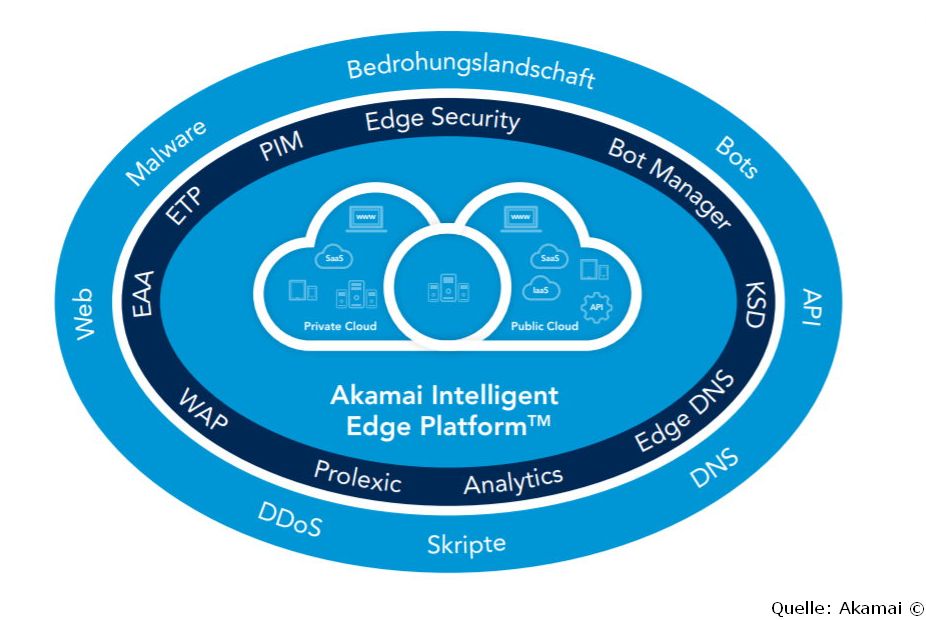

Akamai bietet Lösungen in den Bereichen DDoS- und Angriffsabwehr, Anwendungs- und API-Schutz sowie API-Governance, um Bedrohungen von Ihnen fernzuhalten.

Sichern Sie sich noch heute Ihr Whitepaper, und erhalten Sie die Klarheit, die Sie sich schon immer gewünscht haben.

Stärke hat tiefe Wurzeln: Ein halbes Jahrhundert Cybersicherheit – und wie man von den Errungenschaften am besten profitiert

Cybersicherheitsunternehmen sind in Zeiten wie diesen vorne mit dabei. In Zusammenarbeit mit Behörden, Finanzdienstleistern/Banken und Unternehmen aus dem Bereich kritische nationale Infrastrukturen bekommen Sicherheitsexperten einiges zu sehen – Gutes wie weniger Gutes. APT-Gruppen starten Angriffe, die im wahrsten Sinne des Wortes »alle Lichter löschen« können oder ein politischer Akt der Verwüstung kommt als harmlos aussehende Codezeile daher. Das ist es schwer unparteiisch zu bleiben. Die weltweiten Veränderungen und ihre Folgen sind ein guter Anlass, den Blick auf einige größere Themenbereiche zu lenken und Bilanz zu ziehen [1]. Zu diesen Themen gehören die Grundprinzipien, auf die Cybersicherheit gründet: Altruismus, Transparenz und Gemeinschaft. Verbunden mit der Frage, warum sie heute noch genauso relevant sind wie in ihren Anfängen.

Die Wurzeln des Altruismus in der Cybersicherheit

Für einen Außenstehenden hat der Cybersicherheitssektor wohl eher wenig mit altruistischen Motiven zu tun. Ein flüchtiger Betrachter würde vermutlich eine Mischung sehen, die zu gleichen Teilen aus Risiko, Tempo, kommerziellem Imperativ und vielleicht einem Hauch von Theater besteht. Das war nicht immer so. Den Anfang der Cybersicherheit prägten vorausschauende Persönlichkeiten, die schnell erkannt haben, welche Rolle Technologie letztendlich spielen würde und auch mit welchen möglichen Folgen. Zunächst lose Zusammenschlüsse aus Akademikern, Programmierern und anderen wissbegierigen Köpfen, begannen, sich zu Kollektiven und Think-Tanks wie dem L0pht zusammenzuschließen. In die Geschichte eingegangen ist die Aussage von L0pht 1998 vor dem Kongress der Vereinigten Staaten, man sei in der Lage, »das Internet in 30 Minuten abzuschalten«. Der Satz ist der Inbegriff einer hinterfragenden, manchmal herausfordernden, aber immer altruistisch geleiteten Denkweise und Kultur.

Altruismus und Gemeinschaft heute

20 Jahre in die Zukunft gespult, ist der einstmals treibende Altruismus schon nicht mehr ganz so offensichtlich. Einer der Gründe liegt darin, dass besagter Altruismus mit einer Vielzahl neuer Kräfte konkurriert. Der Sektor hat einen Marktwert von fast 200 Milliarden US-Dollar. Die Bedrohungslandschaft hat im Vergleich zu den zurückliegenden Jahrzehnten nahezu monströse Ausmaße angenommen. Im Verhältnis zu den 90er Jahren als man Cybersicherheit fast noch als Teil der Gegenkultur betrachtete, spielen jetzt weitere gewichtige Faktoren eine Rolle: Reputation, Recht, Finanzen und sogar die Politik. Kommerzielle Interessen haben sicherlich den Purismus der frühen Tage verwässert, aber es gibt durchaus noch Anzeichen von Altruismus. Nie zuvor existierten mehr Arbeitsgruppen, Branchenverbände, Mentoring-Projekte und andere, ähnlich gelagerte Initiativen. Vom dedizierten OWASP-Chapter-President bis zum BSides-Freiwilligen.

Motivierte Menschen, denen es wichtig ist, mit ihrer Arbeit etwas zurückzugeben, sind die eine Seite. Ein Element, das nach Ansicht vieler Experten moderne Cybersicherheit definiert, ist der Grad an Intensität dieser Gemeinschaft. Der Sektor verfügt über die einzigartige Fähigkeit, Menschen weltweit, unabhängig vom Standort zusammenzubringen, um Probleme zu lösen. Nicht zuletzt das klare feindselige Gegenüber der Cybersicherheit hat Allianzen geschmiedet. Wenn man sich einer Bedrohung ausgesetzt sieht, schafft das ein Sammelbecken, aus dem Gemeinschaften wachsen. Dies spiegelt sich in erster Linie im Austausch von Informationen, der Entwicklung von Tools und der Bildung von Kollektiven, die sich auf bestimmte Ziele konzentrieren und Unternehmen unterstützen.

Standards – Die natürliche Folge von Zusammenarbeit?

Reift die Zusammenarbeit, entwickeln sich Standards. Wenn das ultimative Ziel aller darin besteht, die Sicherheit für ein breites Spektrum von Interessengruppen zu verbessern, sind die Ziele eindeutig ähnliche. Beide, die Zusammenarbeit in einer Gemeinschaft als auch Standards, sind Mittel, Fachwissen zu erfassen. Der entscheidende Unterschied zu einem Standard liegt darin, dass er eine gewisse Form und Trennschärfe bieten muss. Das steht jedoch in leichtem Widerspruch zum Liberalismus und Pragmatismus der Cybersicherheitsgemeinschaft. Wenn man Compliance vorschreibt, öffnen sich Standards sofort für eine Debatte über deren Wirksamkeit und ihre Interpretationsfähigkeit.

In einer intelligenten, kritischen Gemeinschaft, die ihren Lebensunterhalt mit Problemen verdient, besteht allerdings leider auch die Gefahr, sich in festgefahrenen Positionen zu verzetteln. Was so ziemlich das genaue Gegenteil des gewünschten kollaborativen Effekts ist. Abgesehen vom menschlichen Element wird der utopische Traum eines einheitlichen Standards allein schon durch den aktuellen Umfang und die Komplexität des Phänomens ausgebremst. Standards sind nicht nur in Einzelheiten präskriptiv. Regionen und Bereiche multiplizieren das Ganze. Ein Unternehmen mit Niederlassungen in Asien, den USA, Europa und Großbritannien muss beispielsweise für jede Region einen anderen Standard einhalten.

Der offensichtliche Endpunkt der Diskussion ist die Notwendigkeit eines einheitlichen Standards, wie er von der Cybersicherheitsgemeinschaft definiert wird. Zwar hat sich der Sektor dynamisch entwickelt, von einer solchen Harmonisierung sind wir aber wohl noch weit entfernt.

Diversität, ein Lösungsansatz

Diversität zu fördern, könnte man als den ultimativ altruistischen Akt innerhalb der Cybersicherheit betrachten. Einfach ausgedrückt: Viele verschiedene Menschen haben unterschiedliche Sichtweisen auf die Dinge. In einem Umfeld, in dem es permanent darum geht, Probleme zu lösen, bietet ein breiteres Meinungsspektrum eine größere Chance, den Gegner zu schlagen. Das heißt, je diverser der Hintergrund derer ist, die versuchen, einen Angriff zu stoppen, desto größer sind ihre Erfolgschancen. Sozusagen die menschliche Version eines mehrschichtigen Ansatzes. Dies gilt allerdings für Angreifer und Verteidiger gleichermaßen. Und es lässt sich kaum leugnen, dass die Angreifer von teils bemerkenswert niedrigen Zugangsbarrieren profitieren.

Die Evolution der Transparenz

Transparenz ist in der kommerziellen Cybersicherheit kein unumstrittenes Thema. Sie ist einer der Kerngedanken, der den Cybersicherheitssektor von Anfang an bestimmt hat. Die frühen Hacker-Kollektive gaben den Ton an, und sind überzeugt, dass man technologische Mängel offenlegen muss. Das hat eine Reihe positiver Aspekte, wie die zunehmende Verbreitung von Bug-Bounty-Programmen und den Informationsaustausch darüber [2].

Cybersicherheit hat sich allerdings im Laufe der Jahre auf der Prioritätenleiter nach oben gekämpft. Transparenz spielt in einem viel breiteren, kommerziellen Umfeld eine geringere Rolle. Die Informationsfreiheit wird nicht mehr als binärer Zustand betrachtet, sondern als ein Zustand, in einem feiner justierten Gleichgewicht. Ein Gleichgewicht, das auch Faktoren wie Regulierung und kommerzielle Vorteile einschließt.

Krisensituationen erschüttern dieses Gleichgewicht. Sei es eine schwerwiegende Datenschutzverletzung oder die Enthüllung sensibler Daten, die mit persönlichen, politischen und regulatorischen Folgen verbunden sein kann. Das führt vor allem dann zu Verwirrung, wenn Sicherheitsabteilungen in selbstgewählten Silos verharren und nicht ausreichend mit anderen Funktionsbereichen im Unternehmen verbunden sind. Dagegen hilft eine Kultur der Transparenz im gesamten Unternehmen und nicht nur in den primär technischen Interessengruppen. Es gilt, sämtliche Interessenvertreter eines Unternehmens in eine Cybersicherheitskultur einzubeziehen. Anwälte und Kommunikationsverantwortliche genauso wie die Mitarbeiter im Kundenkontakt. Nur mit dieser Art von Transparenz kann das Unternehmen als Ganzes reagieren.

Veränderungen in einer sich verändernden Welt

Es ist schwierig, die moderne Definition von Zusammenarbeit und Transparenz in der Cybersicherheit effektiv zu verwenden, ohne sie an das heutige Umfeld anzupassen. In den letzten 20 Jahren hat die Bedrohungslandschaft ein rasantes Wachstum vorgelegt. Die Cybersicherheitsindustrie wirkte dieser Entwicklung mit einer Doktrin der Schadensbegrenzung entgegen. Der Schwerpunkt lag dabei auf der iterativen Behandlung von Bedrohungen bei ihrem Auftauchen. Bei geschätzten 10.000 Bedrohungen pro Tag (Tendenz steigend) wird das zunehmend schwieriger. Zudem ist die Welt an einem Punkt angekommen, an dem viele Unternehmen nicht mehr nur disparate Angriffe abwehren, sondern aktiver Teil eines »Hybridkrieges« sind. Versorgungsunternehmen, Banken, Transportunternehmen und Unternehmen im Gesundheitswesen haben es mit einem extrem gut ausgestatteten und ausgesprochen ambitionierten Gegenspieler zu tun. Die Einsätze sind höher geworden, bei sinkenden Chancen für die Verteidigung.

Covid-19 gibt vielleicht den entscheidenden Impuls, den bisherigen Ansatz zu überdenken. Die in den Ausmaßen unerwartete und offensichtlich andauernde Krise, hat die Schwachstellen einer reaktiven Strategie deutlich zu Tage treten lassen. An die Stelle der Schadensbegrenzung muss langfristige Belastbarkeit treten. Sicherheit sollte ihren integrativen Platz in der technologischen Infrastruktur haben. Auf dieser Infrastruktur basiert alles, was ein Unternehmen tut. Sie schafft nicht nur Abhilfe im Falle eines Problems. Ansätze wie eine »Just-in-Time«-Infrastruktur und Agilität spielen bei technischen Innovationen eine wichtige Rolle. Man muss sich aber die Frage stellen, wie angreifbar sie ein Unternehmen machen und wie man die Risiken handhaben will. Dieser Mentalitätswandel bildet den Rahmen, in dem technologische und menschliche Faktoren wie Zusammenarbeit, Transparenz eingesetzt werden, um maximal effektiv zu arbeiten. Das schafft einen fruchtbaren Boden auch für den effektiven Einsatz von Verteidigungstechnologien.

Technologische Evolution im Einklang mit menschlichen Fortschritten

Das menschliche Element ist für eine effektive Verteidigung weiterhin entscheidend. Aber ohne sich ständig weiterentwickelnde technische Tools, keine Wettbewerbsvorteile. Ironischerweise werden gerade diese technologischen Fortschritte nicht selten von den unternehmerischen Mitgliedern einer Gemeinschaft angestoßen, denen der erwähnte Altruismus nicht völlig fremd ist. Sie bringen motivierte Teams zusammen, um an neuralgischen Punkten für mehr Sicherheit zu sorgen. Das gilt für die anhaltende Migration in die Cloud, die Exposition von APIs und die durch das IoT explosionsartig wachsende Angriffsfläche [3]. Solche Lösungen konzentrieren sich nicht nur auf die Behebung codebasierter Probleme. Derzeit fließt eine beträchtliche Kapitalmenge in Anstrengungen, die Kompetenzlücke bei der Cybersicherheit zu schließen.

Fazit

Cybersicherheit basiert auf Technologie, wird aber von Menschen »gemacht«. Die Stärke dieser Menschen liegt in ihrer Fähigkeit, sich um ein gemeinsames Gut zu vereinen und sich angesichts einer nicht enden wollenden Bedrohungslandschaft gemeinsam weiterzuentwickeln. Diese Evolution ist der Schlüssel. Stehenbleiben können wir uns schlicht nicht leisten. Die Wege, Veränderungen anzustoßen und umzusetzen sind unterschiedlich. Mehr Diversität, eine bessere Zusammenarbeit mit und Schulung von nicht-technischen Teams, ist offensichtlich der Weg des geringsten Widerstands. Darüber hinaus ist es schwierig, einheitliche Standards zu definieren, aber die Cybersicherheitsgemeinschaft hat schon größere Probleme gelöst und das Ziel ist es allemal wert.

Die Technologien der Zukunft sind ein entscheidender Teil des kollektiven Wandels. Im digitalen Katz-und-Maus-Spiel ist es wichtig, dass altruistische Individuen ihre Leidenschaft für Sicherheit in Form neuer Maßnahmen zum Ausdruck bringen können. Nur wenn es gelingt, beide Elemente zusammenzuführen und kontinuierlich zu verbessern, kann Cybersicherheit in einer sich rapide verändernden Welt weiterhin eine Triebfeder des Guten sein.

Paul Edon, Tripwire

[1] https://www.tripwire.com/state-of-security/security-data-protection/security-configuration-management/visibility-vulnerabilities-vpns-corporate-security-policies-procedures-remote-workers/

[2] https://www.tripwire.com/state-of-security/security-data-protection/cyber-security/essential-bug-bounty-programs/

[3] https://www.tripwire.com/state-of-security/security-data-protection/cloud/motivations-behind-migration-cloud/

30 Artikel zu „OWASP“

NEWS | IT-SECURITY | WHITEPAPER

Leitfaden: Warum die Sicherheit in Software so entscheidend ist

Sieben Leitfragen zur Sicherheit von softwarebasierten Produkten. Die Digitalisierungsprozesse in Wirtschaft und Gesellschaft führen dazu, dass Software und softwarebasierte Produkte zunehmend allgegenwärtig sind. Neben den damit verbundenen Möglichkeiten und Chancen gilt es aber auch Gefahren und Bedrohungsszenarien zu berücksichtigen. Darauf weist der Digitalverband Bitkom in seinem neuen Leitfaden »Zur Sicherheit softwarebasierter Produkte« hin. Über grundlegende…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Vulnerability-Report: Diese zehn Sicherheitslücken verursachten die größten Probleme

Hackerone, eine Sicherheitsplattform für ethisch motivierte Hacker – die sogenannten White Hat Hacker –, hat seinen Report zu den zehn häufigsten Schwachstellen des letzten Jahres veröffentlicht. Das Unternehmen hat anhand der eigenen Daten eine Analyse zu den zehn häufigsten und mit den höchsten Prämien ausbezahlten Schwachstellen erstellt. Aus mehr als 200.000 Sicherheitslücken, welche zwischen…

NEWS | IT-SECURITY | STRATEGIEN | WHITEPAPER

Open Source im Unternehmen einsetzen, ja oder nein?

Ein Kommentar von Tim Mackey, Principal Security Strategist bei Synopsys Open Source spielt in der modernen Software-Entwicklung und -Bereitstellung eine entscheidende Rolle. Das lässt sich schwerlich von der Hand weisen. Dabei wird aber gerne übersehen, wie Open Source sich hinsichtlich der Sicherheit und der Einhaltung von Lizenzbestimmungen auf die Risikosituation innerhalb einer Anwendung…

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY

Remote Learning und Remote Working: Chancen und Risiken für die App-Sicherheit

Illustration: Geralt Absmeier Covid-19 hat viele von uns gezwungen, sich sehr schnell mit neuen Realitäten auseinanderzusetzen. Dazu gehören Remote Learning und Remote Working. Kinder und Erwachsene, Eltern und Lehrer sowie ein großer Teil der Erwerbstätigen sind betroffen. Mobile Apps und Webanwendungen wurden vor der Corona-Krise in erster Linie im geschäftlichen Umfeld oder im Freizeitbereich eingesetzt.…

NEWS | BUSINESS | STRATEGIEN | AUSGABE 7-8-2020

Enterprise Architecture Management – Übertriebener Formalismus oder nützliches Werkzeug?

Gibt es in Ihrem Unternehmen einen IT-Architekten oder gar ein Architektur-Team? Wenn Ihre Antwort »nein« heißt, steht Ihr Unternehmen damit nicht allein da. Und falls Sie einen Architekten haben: Wie wichtig ist er oder sie für den Erfolg der IT und des Unternehmens a) in seiner eigenen Wahrnehmung und b) in der Wahrnehmung des Unternehmens?

NEWS | TRENDS 2020 | TRENDS SERVICES | SERVICES

70 Prozent aller Anwendungen haben Open-Source-Schwachstellen

Fehlerhafte Bibliotheken landen auf indirektem Wege im Code. Einsatz von PHP-Bibliotheken führt mit über 50-prozentiger Wahrscheinlichkeit zu fehlerhaftem Code. JavaScript und Ruby haben besonders große Angriffsflächen. Der neue »State of Software Security (SoSS): Open Source Edition«-Report zum Thema Sicherheit in Open-Source-Software von Veracode zeigt unter anderem auf, dass 70 Prozent aller gescannten Anwendungen mindestens…

NEWS | IT-SECURITY | AUSGABE 3-4-2020 | SECURITY SPEZIAL 3-4-2020

Augen auf beim Einsatz von Third-Party-Komponenten – Risikofaktor Open Source

Im Zuge der Digitalisierung entwickelt sich Open-Source-Software auch in Deutschland, Österreich und der Schweiz zu einem wichtigen Baustein agiler Entwicklungsumgebungen. Der quelloffene Code ermöglicht es Unternehmen, wirtschaftlicher zu agieren und ihre Anwendungen schneller zur Marktreife zu führen – doch er birgt auch Risiken. Mittelständler, Konzerne und Regierungseinrichtungen sind daher gut beraten, passgenaue Strategien für eine sichere Open-Source-Nutzung zu entwickeln.

NEWS | IT-SECURITY | TIPPS

Mobile Malware: Vom Konsumentenschreck zur veritablen Unternehmensbedrohung

Laut Verizon Mobile Security Index für 2019 räumen 33 Prozent der befragten Unternehmen ein, dass sie bereits von einer Datenschutzverletzung betroffen waren, bei der ein mobiles Endgerät beteiligt war. Das ist ein Anstieg um 27 % gegenüber 2018. Die Ergebnisse machen deutlich, dass es ganz offensichtlich an der Zeit ist, Mobilgeräte besser zu sichern. Allerdings…

NEWS | IT-SECURITY | SERVICES

Vier Erkenntnisse aus einem Jahrzehnt Anwendungssicherheit

Bedrohungen bleiben auf hohem Niveau, aber neue Ansätze können helfen. Bereits seit 2009 veröffentlicht der Anwendungssicherheitsspezialist Veracode jedes Jahr seinen State of Software Security (SoSS) Report. Zur zehnjährigen Ausgabe liegt es da natürlich nahe, einen Vergleich zu ziehen und einen Blick auf die Entwicklungen in der letzten Dekade zu werfen. Zunächst fällt auf, dass die…

NEWS | IT-SECURITY | ONLINE-ARTIKEL | TIPPS

Bug-Bounty-Programme erfolgreich aufsetzen, aber wie?

Cyberangriffe beherrschen weiterhin die Schlagzeilen. Nicht zuletzt, weil Datenschutzverletzungen zunehmend schwerwiegende Auswirkungen auf Geschäftsprozesse und Unternehmen haben. Und wo in einem Netzwerk Schwachstellen sind, da werden sie vermutlich auch irgendwann ausgenutzt. Man muss allerdings nicht tatenlos zusehen bis es tatsächlich passiert. Eine Methode, die sich inzwischen etabliert hat, sind sogenannte Bug-Bounty-Programme. Darüber werden erfahrene White-Hat-Hacker…

NEWS | IT-SECURITY | TIPPS

Sechs Mythen gefährden die Applikationssicherheit

Nichts ist wichtiger als die Sicherheit Business-kritischer Applikationen. Im Schadensfall gelangen Daten in unbefugte Hände, die Reputation leidet und enttäuschte Kunden wechseln zur Konkurrenz. Trotzdem ergreifen Manager und IT-Verantwortliche nicht die notwendigen Sicherheitsmaßnahmen, kritisiert René Bader, Lead Consultant Secure Business Applications EMEA bei NTT Security. Der Sicherheitsexperte entzaubert sechs irreführende, weit verbreitete Mythen, die die…

NEWS | CLOUD COMPUTING | IT-SECURITY | TIPPS

IT-Security zieht in die Cloud um: Vom Büro bis zum Home-Office ist alles abgesichert

Unternehmen wollen Risiken minimieren – Firewalls der nächsten Generation sind in der Cloud. In der IT-Security hat es in den vergangenen Jahren viele Erdbeben gegeben – die Risiken sind enorm gewachsen, neue Opfer von Ransom- oder Malware kommen täglich hinzu. Die Risiken wollen Unternehmen minimieren, und vor allem die Verantwortung von der eigenen und meist…

NEWS | IT-SECURITY | SERVICES | TIPPS

Woran uns der Whatsapp-Hack erinnert: Internetsicherheit ist Einstellungssache

Nur selten bekommt der gemeine Nutzer oder die Öffentlichkeit mit, wenn ein raffinierter Schädling sich verbreitet oder eine neue Sicherheitslücke aus der üblichen Masse heraussticht und ausgenutzt wird. Dankbar haben die Medien vorige Woche den Whatsapp-Hack aufgegriffen: Es wurde bekannt, dass sich über eine Sicherheitslücke bei dem Messenger-Dienst Schadsoftware auf dem Smartphone installieren lässt. Die…

NEWS | CLOUD COMPUTING | FAVORITEN DER REDAKTION | IT-SECURITY | RECHENZENTRUM | TIPPS

Cloud Security: Sechs Maßnahmen für effektive Cloud-Sicherheit

Sicherheitsverantwortung in der Cloud durch Shared-Responsibility-Modell: Unternehmen tragen als Kunden Eigenverantwortung für kritische Bereiche. Die zunehmende Nutzung von Public-Cloud-Ressourcen macht es erforderlich, dass Unternehmen ihre Sicherheitsverantwortung ernster nehmen. Basierend auf dem Modell der geteilten Sicherheitsverantwortung von Anbieter und Kunde ergeben sich einige entscheidende Anforderungen an zuverlässige Cloud-Sicherheit. Sechs grundlegende Maßnahmen für effektive Cloud-Sicherheit helfen das…

NEWS | BUSINESS PROCESS MANAGEMENT | FAVORITEN DER REDAKTION | GESCHÄFTSPROZESSE | INFRASTRUKTUR | STRATEGIEN | TIPPS

Die Sicherheit muss zuerst kommen: Die wichtigsten Tipps für App-Entwickler

Unternehmen für App-Entwicklung, die sich einen Namen machen wollen, kommen nicht ohne ausführliche Recherche und Marktsondierung aus. Egal ob es darum geht, Business-Lösungen zu entwickeln oder Apps für alle möglichen privaten Anwendungsbereiche. Unabhängig vom Projekt sollte man eine Sache zuerst angehen nämlich Cybersicherheit. Es liegt schließlich auch im Interesse des Entwicklers App auf den Markt…

NEWS | TRENDS WIRTSCHAFT | BUSINESS | TRENDS SECURITY | TRENDS 2018 | IT-SECURITY | SERVICES

Trend 2018: Niedriges IT-Security-Budget eine der größten Herausforderungen

Ein Viertel der Unternehmen sehen ein zu niedriges (IT)-Security-Budget als größte Herausforderung. Durch die Professionalisierung der Angriffe steigt die Cybergefahr 2018 stark an. Der deutsche Bundesverband für IT-Sicherheit, Teletrust, fordert von der Bundesregierung eine Investition von mindestens einer Milliarde Euro zum Schutz vor Cyberbedrohungen. Doch dieses Thema betrifft nicht nur die Regierung, sondern auch…

NEWS | BUSINESS | BUSINESS PROCESS MANAGEMENT | DIGITALISIERUNG | DIGITALE TRANSFORMATION | IT-SECURITY | KOMMENTAR

Ambidextrie: So vereinfacht eine standardisierte IT-Security-Architektur die Digitalisierung

Die aktuelle OWASP-Top-10-Liste, die vor kurzem veröffentlicht wurde, klärt über Konsequenzen der wichtigsten Sicherheitslücken bei Web-Anwendungen auf. Sicherheitslücken sind meist sehr komplex und nicht leicht aufzuspüren, da sie sich im Code verstecken. Menschliche Expertise gepaart mit einer guten Sicherheitslösung ist daher in vielen Fällen die kosteneffizienteste Lösung. Lesen Sie dazu das Statement von Roman Hugelshofer,…

NEWS | TRENDS SECURITY | TRENDS 2017 | INTERNET DER DINGE | IT-SECURITY | TIPPS

Deutliche Zunahme von Attacken auf Webanwendungen und Weiterentwicklung der Angriffsstrategien

In den bevorstehenden Feiertagen zielen Kriminelle mit veränderten Angriffstypen besonders auf IoT- und Mobilgeräte. Deutschland unter den Top 5 der Ursprungsländer für DDoS-Angriffe. Angriffe auf Webanwendungen nehmen weiter zu. Das zeigt der neue »State of the Internet«-Sicherheitsbericht für das 3. Quartal 2017 von Akamai Technologies Inc. Im dritten Quartal 2017 waren es 69 Prozent…

NEWS | TRENDS SECURITY | BUSINESS PROCESS MANAGEMENT | EFFIZIENZ | GESCHÄFTSPROZESSE | TRENDS 2017 | INFRASTRUKTUR | IT-SECURITY | SERVICES | WHITEPAPER

Die zehn größten Risiken für Web-Applikationen: neue Sicherheitslage für Web-Anwendungen

Erstmals seit vier Jahren hat die Non-Profit Organisation Open Web Application Security Project (OWASP) die größten Risiken für Webanwendungen, die sogenannten OWASP Top 10, aktualisiert [1]. Die OWASP Top 10 richten sich an Entwickler, Sicherheitsberater, Projektmanager, Sicherheitsbeauftragte von Unternehmen und Organisationen und klären über die Konsequenzen der wichtigsten Sicherheitslücken bei Web-Anwendungen auf. Die Daten beruhen…