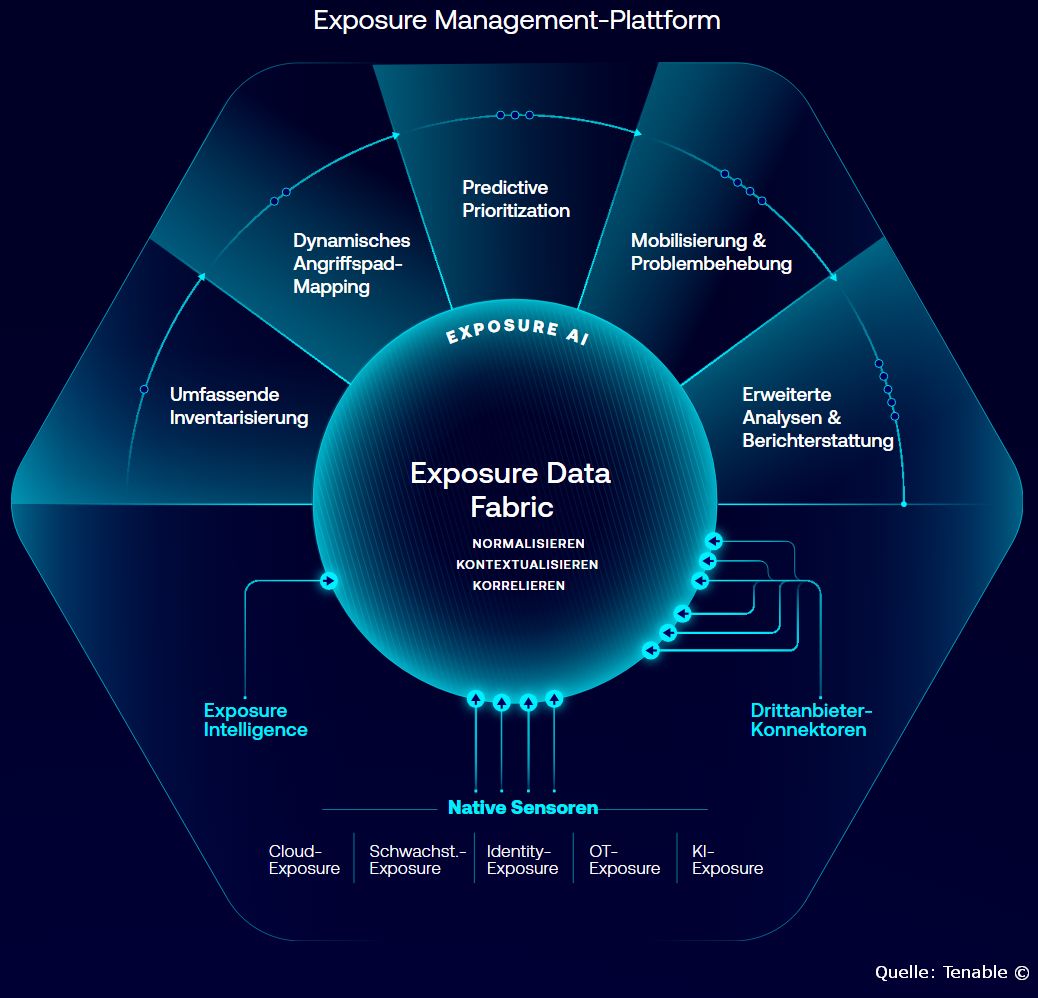

Eine Vielzahl unterschiedlicher Produkte und isolierter Ansichten haben dazu geführt, dass Unternehmen sich schwer tun, Bedrohungen auf einer fragmentierten Angriffsfläche abzuwehren. Der Kampf gegen Cyberrisiken kann nicht mit uneinheitlichen Sicherheitsstrategien und Lösungen gewonnen werden kann. Mit Tenable One erhalten Unternehmen einen zentralen, einheitlichen Einblick in die wahren Risiken über alle Arten von Assets und Angriffspfaden hinweg. Die Plattform stellt den Zusammenhang zwischen den gefährlichen Beziehungen her, die sich über Lösungssilos erstrecken, und erkennt und behebt schnell die wichtigsten Sicherheitslücken, die das Geschäftsrisiko erhöhen.

Tenable in Spitzenposition für Umsetzungsfähigkeit und Vollständigkeit der Vision.

Tenable, das Unternehmen für Exposure-Management, gibt bekannt, dass es im ersten Gartner Magic Quadrant for Exposure Assessment Platforms 2025 als ein führender Anbieter ausgezeichnet wurde [1]. Tenable erreichte die höchste Platzierung für »Ability to Execute« (Umsetzungsfähigkeit) und lag bei »Completeness of Vision« (Vollständigkeit der Vision) am weitesten rechts.

Darüber hinaus wurde Tenable sowohl im IDC MarketScape: Worldwide Exposure Management 2025 Vendor Assessment als auch im The Forrester Wave: Unified Vulnerability Management, Q3 2025 als führendes Unternehmen positioniert.

Tenable hat es sich seit jeher zur Aufgabe gemacht, Unternehmen dabei zu helfen, Risiken zu erkennen und zu reduzieren. Zu Beginn ging es darum, Schwachstellen in traditionellen IT-Umgebungen zu identifizieren, aber mit der Ausweitung der Angriffsfläche wuchsen auch die Kompetenzen von Tenable. Heute bietet die Exposure-Management-Plattform Tenable One den umfassendsten Einblick in Risiken auf der gesamten modernen Angriffsfläche – einschließlich KI, Cloud, IT, Identitäten, Drittanbieter, Web-Apps und OT – und zeigt Unternehmen, wo sie gefährdet sind und wie sie diese Lücken schnell schließen können.

»Für uns ist die Auszeichnung als ›Leader‹ im ersten Gartner Magic Quadrant for Exposure Assessment Platforms eine große Anerkennung für unseren Ansatz, Veränderungen der Angriffsfläche zu identifizieren und unseren Kunden proaktiv Möglichkeiten zur Überwachung und Schließung von Sicherheitslücken in ihren Umgebungen zu bieten«, so Mark Thurmond, Co-CEO von Tenable.

»Wir wussten, dass es nicht reicht, nur auf Cybersecurity-Bedrohungen zu reagieren. Unsere gesamte Strategie zielt darauf ab, den Gefährdungen zuvorzukommen, und wir beobachten, wie sehr sich dieser proaktive Ansatz für unsere Kunden auszahlt.«

Mit seinen risikobasierten Analysen und dem branchenweit offensten Ökosystem mit über 300 Integrationen vertrauen mehr als 44.000 Unternehmen auf Tenable, um über Einzellösungen hinauszugehen und Cyberrisiken unter Kontrolle zu bringen. Ein vollständiger, kontextualisierter Blick auf Risiken und fortschrittliche Priorisierungsfunktionen helfen Unternehmen, ihre Ressourcen auf die wichtigsten Sicherheitslücken zu konzentrieren – bevor Angreifer diese ausnutzen können.

Die Tenable One Plattform steht bei der Verlagerung des Markts hin zu Exposure-Management an vorderster Front. Gartner prägte den Begriff »Continuous Threat Exposure Management« (CTEM) als Rahmenkonzept, um Unternehmen bei der proaktiven Reduzierung von Cyberrisiken zu unterstützen. Exposure-Assessment-Plattformen stellen die technologische Grundlage dar, die zur Unterstützung von CTEM erforderlich ist. Die frühzeitige Einführung von Exposure-Management durch Tenable hat dem Unternehmen geholfen, bei der Umstellung von Vulnerability-Management auf Exposure-Management seine Marktführerschaft zu behaupten.

»Angesichts der Instrumentalisierung von KI für Angriffe genügt es nicht mehr, nur auf Erkennung und Reaktion zu setzen«, ergänzt Thurmond. »Das moderne Unternehmen von heute braucht einen präventiven Ansatz und eine einheitliche, ganzheitliche Sicht auf die Angriffsfläche. Genau darum geht es beim Exposure-Management, und Tenable One ist die einzige Plattform, die dies ermöglicht.«

Weitere Einzelheiten zur Führungsrolle von Tenable in diesem Markt finden Sie im Blogbeitrag von Mark Thurmond.

[1] Um den Bericht »Gartner Magic Quadrant for Exposure Assessment Platforms 2025« zu lesen, besuchen Sie: https://www.gartner.com/en/documents/7159430

Gartner, Magic Quadrant for Exposure Assessment Platforms, Mitchell Schneider et al., 10. November 2025

226 Artikel zu „Exposure Management“

News | IT-Security | Produktmeldung

Tenable One jetzt mit über 300 Integrationen: Die offenste Exposure-Management-Plattform der Sicherheitsbranche

Tenable One verbindet jetzt mehr Teile der Sicherheitsinfrastruktur als jede andere Plattform für Exposure Management und bietet Kunden damit beispiellosen Einblick in ihre Cyber Exposure. Tenable, das Unternehmen für Exposure Management, gibt einen wichtigen Meilenstein bekannt: Tenable One bietet jetzt über 300 validierte Integrationen und ist damit die offenste und am besten vernetzte Exposure Management-Plattform…

News | Business | IT-Security | New Work | Ausgabe 7-8-2025

Sicherheit im Sitzungsmanagement – Digitale Souveränität beginnt beim Speicherort

News | IT-Security | Ausgabe 7-8-2025 | Security Spezial 7-8-2025

Risikobasiertes Schwachstellen-Management schützt kritische Geschäftsprozesse – »Der CVSS-Score ist nur der Anfang«

Sicherheitsverantwortliche sehen sich mit einer rasant steigenden Zahl potenziell gefährlicher Schwachstellen konfrontiert – und tun sich zunehmend schwer damit, diese Flut fundiert zu priorisieren. Unternehmen stellen mit einem risikobasierten Schwachstellen-Management die Weichen für eine an den Geschäftsprozessen ausgerichtete Cybersecurity – und reduzieren so ihre Ausfall- und Verlustrisiken nachhaltig.

News | Favoriten der Redaktion | IT-Security | Ausgabe 9-10-2024 | Security Spezial 9-10-2024

Business Continuity Management mit modernen Tools – NIS2: Excel wird zum Risiko für Unternehmen und Geschäftsführer

Mit der Einführung der NIS2-Richtlinie stehen Unternehmen in der EU vor verschärften Anforderungen in der Cybersicherheit. Eine elementare Änderung: Durch NIS2 werden Geschäftsführer persönlich haftbar, falls die erforderlichen Maßnahmen nicht umgesetzt werden. Business Continuity Management (BCM) spielt nun eine entscheidende Rolle, denn es trägt maßgeblich zur Resilienz und Sicherheit von Unternehmen bei. Doch viele Unternehmen setzen noch auf veraltete Technologien wie Excel, was erhebliche Risiken birgt.

News | IT-Security | Services | Tipps

Vulnerability Management – Tools um Softwareschwachstellen zu detektieren

Neue Schwachstellen schnellstmöglich zu schließen, ist eine zentrale Aufgabe für IT-Sicherheitsverantwortliche. Professionelle Hacker sind schnell über Lücken informiert und führen oft innerhalb von 24 Stunden Angriffe aus, um über diese neuen Einfallstore ins Unternehmensnetzwerk zu gelangen. Dabei stehen Unternehmen aller Größen und Branchen im Visier, denn Cyberkriminelle suchen überall nach einer günstigen Gelegenheit, Schaden anzurichten…

News | IT-Security

Datenschätze regelkonform schützen: Management von Datenbank-Sicherheit und Compliance

Die nahezu flächendeckende Digitalisierung von Wirtschaft und Gesellschaft und nicht zuletzt die Covid-19-Krise haben die Anforderungen an die Datenbank-Sicherheit und Compliance erheblich verschärft. Compliance und Sicherheit sind zwei eng miteinander verbundene Konzepte, die sich auf alle Datenbanken auswirken, die personenbezogene und andere sensible Daten speichern. Heutzutage umfasst die Datenbank-Sicherheit Vorkehrungen für den Schutz personenbezogener Daten;…

News | Trends Security | Digitale Transformation | Effizienz | Trends 2018 | IT-Security | Services

Cyber Exposure: Cyberkriminelle haben sieben Tage Vorsprung

Cyberkriminelle haben durchschnittlich sieben Tage Zeit, um eine Schwachstelle auszunutzen. In dieser Zeit können sie ihre Opfer angreifen, potenziell sensible Daten abschöpfen, Lösegeldangriffe starten und erheblichen finanziellen Schaden anrichten. Erst nach durchschnittlich sieben Tagen untersuchen Firmen dann ihre Netzwerke auf Schwachstellen und beurteilen, ob sie gefährdet sind. Das Tenable Research-Team fand heraus, dass Cyberkriminelle durchschnittlich…

News | Business Process Management | IT-Security

Zero-Trust-Sicherheit: SecOps und ITOps für eine vollständige Automatisierung

Die Zunahme von Cyberangriffen und das Auslaufen wichtiger Systeme (wie beispielsweise Windows 10 im Oktober 2025) zeigen, dass die Themen Sicherheit und IT nicht mehr getrennt voneinander betrachtet werden sollten. Im Gegenteil: Angesichts der zunehmenden Komplexität und der immer schnelleren technologischen Veränderungen sind Konvergenz und Automatisierung heute entscheidend, wenn Unternehmen den Anschluss nicht verpassen wollen.…

News | TechTalk | IT-Security

Ausblick: Check Point Software Technologies, Tenable Network Security und LANCOM Systems auf der it-sa 2025

Auf dem Controlware Security Day 2025 im hessischen Hanau hatten wir die Gelegenheit, mit drei anwesenden Controlware-Partnern kurze Videostatements aufzuzeichnen. Darin sprechen Thomas Boele von Check Point Software Technologies, Matthias Fraunhofer von Tenable Networks Security und Thomas Ehrlich von LANCOM Systems über das Security-Event it-sa Expo&Congress, das Anfang Oktober in Nürnberg stattfindet. Konkret wollten wir wissen, warum sie dort vertreten sein werden und welche Highlights es am jeweiligen Stand zu bestaunen gibt.

News | IT-Security | Produktmeldung | Whitepaper

CrowdStrike bietet ganzheitlichen Datenschutz für das KI-Zeitalter

Mit Falcon Data Protection wird der GenAI-Datenschutz auf lokale Anwendungen und laufende Cloud-Umgebungen ausgeweitet. Zudem wurden Innovationen vorgestellt, die herkömmliche Tools für Data Loss Prevention und Posture Management durch einen einheitlichen Echtzeitschutz für Endgeräte, Cloud, SaaS und GenAI ersetzen. CrowdStrike hat neue Falcon® Data Protection-Innovationen angekündigt. Diese bieten eine ganzheitliche Echtzeit-Sicherheit, die speziell für…

News | IT-Security | Lösungen

Wir beseitigen die traditionellen Kompromisse, die SIEM-Plattformen plagen!

Im Interview spricht Andy Grolnick, CEO vom SIEM-Sicherheitsanbieter Graylog, über den Mangel an Security-Spezialisten, welche Funktionen SIEM-Plattformen zwingend haben sollten und wie Unternehmen sich bis Ende des Jahres verbessern können. Erzählen Sie uns etwas mehr über Graylog. Was unterscheidet das Unternehmen von anderen IT-Sicherheitsanbietern? Wir beseitigen die traditionellen Kompromisse, die SIEM-Plattformen plagen; das ist…

News | Trends Wirtschaft | Business | Trends Security | IT-Security | Kommentar

Cybersecurity: Sind Schulungen im Zeitalter von KI noch sinnvoll?

Ein Kommentar von Richard Werner, Security Advisor bei Trend Micro Wir müssen aufhören, die Schuld abzuschieben. Auch wenn es unpopulär ist: der Schutz des Unternehmens bleibt Aufgabe der IT-Sicherheitsabteilung. Andere Mitarbeitende können lediglich eine unterstützende Funktion einnehmen, indem sie gefährliche Mails rechtzeitig erkennen. Das ist nicht selbstverständlich und wird in Zukunft immer seltener passieren –…

Trends 2025 | News | Trends Security | Favoriten der Redaktion | IT-Security | Tipps | Whitepaper

Proaktive Sicherheitsansätze senken Cyberrisiko deutlich

Risikobehaftete Zugriffe auf Cloud-Applikationen sowie die Nutzung veralteter Microsoft Entra-ID-Konten zählen bei Unternehmen zu den größten Gefahren. Trend Micro, Anbieter von Cybersicherheitslösungen, gab einen Rückgang des Cyberrisikos bekannt, der sich in den Kennzahlen seines Cyber Risk Index (CRI) widerspiegelt. Mit einem Jahresdurchschnitt von 38,4 lag der Wert für 2024 um 6,2 Punkte unter dem CRI…

News | Trends Security | Trends Infrastruktur | Industrie 4.0 | IT-Security

Zwei Drittel der Schwachstellen von OT-Geräten werden von Ransomware-Gruppen ausgenutzt

Neuer Report zeigt Bedrohungen durch Ransomware und unsichere Verbindungen in Produktion, Transport und Logistik sowie natürliche Ressourcen. Mehr als jedes zehnte OT-Gerät in den Bereichen Produktion, Transport und Logistik sowie natürliche Ressourcen verfügt über bekannte ausgenutzte Schwachstellen (Known Exploited Vulnerability, KEV). Zu diesem Ergebnis kommt der neue Report »State of CPS Security 2025« von…

News | IT-Security | Veranstaltungen

Gegen Cyberbedrohungen gewappnet ins neue Jahr – IT-Security Roadshow im Frühjahr 2024

Controlware geht im Februar und März 2024 auf deutschlandweite IT-Security-Roadshow – mit Stopps in Berlin (29.02.), München (05.03.), Frankfurt (07.03.) und Stuttgart (13.03.). Der IT-Dienstleister und Managed Service Provider informiert über aktuelle Cybersecurity-Trends und präsentiert zeitgemäße Strategien, die Enterprise-Umgebungen zuverlässig gegen Angriffe absichern. »Das Thema IT-Sicherheit gewinnt immer mehr an Bedeutung. Sowohl interne Schwachstellen als…

News | IT-Security | Künstliche Intelligenz | Produktmeldung

SentinelOne präsentiert neue Generation seiner KI-Plattform Singularity

Unity-Release ermöglicht schnellere und fundiertere Security-Entscheidungen. SentinelOne, Pionier bei KI-Cybersecurity, erweitert seine KI-gestützte XDR-Plattform Singularity [1]: Zu den Neuerungen gehören ein neues Benutzererlebnis, ein generativer KI-Sicherheitsassistent sowie erhebliche Verbesserungen bei Endpoint Security, Cloud Security und Data Lake. Die Upgrades werden, als Teil des Unity-Release, im Lauf der kommenden zwölf Monate verfügbar sein. »Angesichts der…

News | IT-Security | Tipps

Anstieg von Romance Scams: Das Vertrauen missbrauchen

Wenn jemand in einer Dating-App versucht, Sie dazu zu bringen, Geld in etwas zu investieren, ist das ein großes Warnsignal. Romantikbetrug nimmt zu und der Valentinstag ist nur ein Beispiel dafür, wann diese Betrügereien erheblich zunehmen können. Die Realität ist, dass Betrüger ständig auf der Suche nach echten Verbindungen sind und die Währung des…

Trends 2025 | News | Trends Security | Internet der Dinge | IT-Security | Whitepaper

Vernetzte Haushalte sind leichte Beute für Cyberkriminelle

Der Durchschnittshaushalt wird 29-mal am Tag über das Internet der Dinge angegriffen. Die Anzahl der vernetzten Geräte pro Haushalt steigt auf 22. Smart-TVs, Streaming-Boxen, Router und Kameras – das Internet-of-Things-Ökosystem (IoT) in Haushalten wächst. Mit ihm nimmt auch die Gefahr dramatisch zu, dass Verbraucher Opfer von Cyberangriffen werden. Angreifer nutzen verstärkt Automatisierung, unsichere Firmware…

Ausgabe 9-10-2025 | News | Business | Künstliche Intelligenz | Strategien

Warum Unternehmen bei der Prozessdigitalisierung umdenken müssen – KI trifft Realität

Die Euphorie um künstliche Intelligenz ist ungebrochen – doch zwischen Buzzword und Business Value klafft häufig eine Lücke. Viele Unternehmen investieren in KI, doch nur wenige schöpfen deren Potenzial voll aus. Der Grund liegt nicht in der Technologie selbst, sondern im strategischen Umgang mit ihr. Wer KI als Add-on begreift, wird enttäuscht. Wer sie hingegen zum integralen Bestandteil seiner Prozesse macht, wird profitieren. Zeit für einen Paradigmenwechsel in der Prozessdigitalisierung.

News | Digitalisierung | Favoriten der Redaktion | Infrastruktur | Kommunikation | Künstliche Intelligenz | Services | Strategien

Zwei Drittel der Bevölkerung Deutschlands können bald in einer Smart City leben

Über 5.400 Postleitzahlgebiete lassen sich über Funk direkt an das zentrale deutsche Smart-City-Zentrum mit dem Betriebssystem urbanOS in Köln anschließen. Bürgernetze (LoRaWAN) sind ein Schlüssel zur flächendeckenden »Smartisierung« Deutschlands. »Zwei Drittel der Bevölkerung Deutschlands könnten binnen weniger Monate in einer Smart City leben«, sagt Dr. Daniel Trauth, der als Experte für die »Smartisierung« von…