Illustration Absmeier foto freepik

In der heutigen, zunehmend komplexen und Cloud-gesteuerten Welt stehen Unternehmen vor einem schwierigen Spagat: Sie müssen ihre Kosten senken, ihre Betriebsabläufe optimieren und sich gleichzeitig gegen anhaltende Cyberbedrohungen schützen. HYCU und Okta befassen sich mit Strategien für die SaaS-Resilienz und konzentrieren sich auf die Erlangung vollständiger Transparenz und Schutz in Cloud-basierten Umgebungen.

Die Ausweitung der Angriffsfläche

Mark Nijmeijer von HYCU weist darauf hin, dass ein durchschnittliches mittelgroßes Unternehmen heute etwa 200 SaaS-Dienste nutzt. Während die Einführung der Cloud und die Verbreitung von SaaS die geschäftliche Agilität fördern, haben sie auch die potenzielle Angriffsfläche drastisch erweitert. Nur etwa die Hälfte der SaaS-Dienste wird von der IT-Abteilung zentral verwaltet, was bedeutet, dass viele Anwendungen, die sensible Daten enthalten, unbemerkt bleiben.

Mangelnde Sichtbarkeit ist das Kernproblem – man kann nicht schützen, was man nicht kennt.

Identität als kritische Sicherheitsschicht

In einer IT-Landschaft, die sich weit über das traditionelle Perimeter-basierte Modell hinaus entwickelt hat, ist die Identität zur wesentlichen Sicherheitsebene geworden. Aakash Chandhoke von Okta erklärt, dass die Identitätsplattform von Okta Zugriffsmanagement, Identity Governance und Privileged Access Management integriert, um alle Benutzer, Geräte und Ressourcen zu schützen. Als »Eingangstür« zum Rechenzentrum, das sich mittlerweile über mehrere Clouds erstreckt, ist die Identität heute eine geschäftskritische Infrastruktur. Jede identitätsbezogene Unterbrechung oder Verletzung kann die Produktivität und den Umsatz zum Erliegen bringen.

Die Sicherheit der »Eingangstür« muss in Kombination mit anderen Sicherheitsmaßnahmen verwaltet werden, einschließlich physischer Sicherheit, Netzwerksicherheit sowie Mitarbeiterschulung und -sensibilisierung.

Architektur für Vertrauen und Ausfallsicherheit

Um Milliarden von monatlichen Authentifizierungen zuverlässig zu bewältigen, hat Okta seine Plattform mit einer »always on«-Architektur ausgestattet, die von vornherein sicher und auf Skalierung ausgelegt ist. Ihr Aktiv-Aktiv-Aktiv-Ansatz nutzt mehrere Verfügbarkeits-Zonen innerhalb jeder Region für Fehlertoleranz. Für Katastrophenszenarien bietet Okta eine Standard-Wiederherstellung (1 Stunde RPO/RTO) und eine erweiterte Wiederherstellung mit schnellerem 5-Minuten-Failover.

Verantwortlichkeiten des Kunden bei SaaS und Cloud

Im Rahmen des Modells der geteilten Verantwortung fallen jedoch einige Verantwortlichkeiten dem Kunden zu. Cloud- und SaaS-Anbieter wie AWS, Atlassian und Okta können versehentlich oder aus böser Absicht gelöschte Objekte wie Benutzer oder Richtlinien in einzelnen Kunden-Tenants nicht wiederherstellen. Hier kommen Backup-Lösungen von Drittanbietern ins Spiel. Bevor Kunden jedoch mit dem Schutz von SaaS- und Cloud-Anwendungen beginnen, müssen sie verstehen, wie viele SaaS-Anwendungen in ihrem Unternehmen verwendet werden – auch außerhalb der IT-Abteilung.

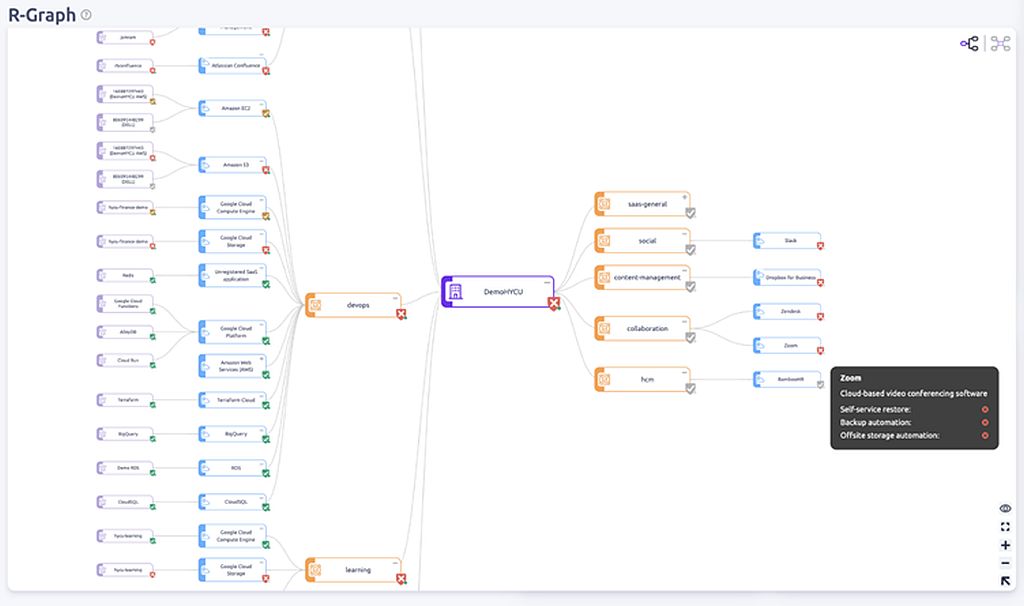

Okta Discovery zum Leben erwecken – Visualisieren des Datenbestands

Das R-Graph-Tool von HYCU basiert auf Daten aus dem Okta Integration Network, um eine visuelle Karte des SaaS-Bestands einer Organisation zu erstellen, die alle ungeschützten Anwendungen hervorhebt. Dies ermöglicht eine schnelle Identifizierung von Lücken und erweckt die Okta-Erkennung zum Leben.

R-Graph bietet Unternehmen:

- Eine visuelle Erkundung ihres Datenbestands

- Kategorisierung ihrer Cloud- und As-a-Service-Anwendungen nach Abteilungen

- Sichtbarkeit von SaaS-Anwendungen, die ohne Backup-Funktionen anfällig für Datenverluste und -unterbrechungen sind

- Kontinuierliche Überwachung von Compliance und Schutzstatus

Die Einbindung von R-Cloud ermöglicht einen automatisierten, Richtlinienbasierten Schutz von Okta selbst und der entdeckten Cloud-Dienste.

Quelle: HYCU

Wichtige Erkenntnisse und Best Practices für SaaS-Backups

Sobald Unternehmen ihren SaaS-Datenbestand entdeckt haben, ist es an der Zeit, kritische Anwendungen zu schützen. Sie sollten bei der Konfiguration von Cloud-Backups die folgenden Best Practices beachten:

- Anpassung der Backup-Richtlinien (Definition von RPO und RTO) an die SLAs, die vom Unternehmen für die genutzten Anwendungen vorgegeben werden

- Aktivieren von Data-at-Rest-Verschlüsselung und WORM-Richtlinien (Write Once, Read Many), um Backups gegen Lösch- oder Verschlüsselungs-Versuche zu schützen.

- Nutzung des eigenen Storage für Datenhoheit und -kontrolle

- Einsatz identitätsbasierter Zugriffskontrollen zur Begrenzung von Berechtigungen und zur Verringerung des Umfangs

Ein solider Schutz von SaaS-Daten auf mehreren wichtigen Säulen:

- Maximierung von Erkennung und Sichtbarkeit

- Einsatz von starken identitätsbasierten Zugriffskontrollen

- Entwicklung eines mehrschichtigen Sicherheits-Ansatzes

- Sicherstellung der Datenausfall-Sicherheit durch sichere, unveränderliche Backups

- Gewissheit durch getestete und zuverlässige Wiederherstellung

Auch wenn sich die Cyberrisiken ständig weiterentwickeln, sind Unternehmen, die diese Best Practices anwenden, gut aufgestellt, um Datenverluste zu minimieren, Vorschriften einzuhalten und schnell auf Widrigkeiten zu reagieren. Die Nutzung von vertrauenswürdigen Plattformen wie Okta und HYCU ist ein wichtiger Schritt zum Aufbau einer stabilen, stets aktiven SaaS-Umgebung.

https://www.hycu.com/platforms/hycu-r-graph

378 Artikel zu „Data Protection“

NEWS | DIGITALE TRANSFORMATION | INDUSTRIE 4.0 | INTERNET DER DINGE | IT-SECURITY | SICHERHEIT MADE IN GERMANY | AUSGABE 1-2-2017

People Centric Security (PCS) und Data Centric Audit and Protection (DCAP) – Advanced Endpoint Security

Anton Kreuzer, CEO und Udo Riedel, Unternehmensgründer des deutschen Security-Spezialisten DriveLock sprechen über moderne Sicherheitskonzepte mit einem datenzentrischen Ansatz.

NEWS | AUSGABE 1-2-2023 | SECURITY SPEZIAL 1-2-2023

Zero Trust Data Security und die drei Säulen der Datensicherheit – Der Mentalitätswandel in der Cybersicherheit

Continental, Fraunhofer Institut, die »Heilbronner Stimme« – viele Beispiele belegen, wie der Aufstieg der Ransomware mittlerweile alle Branchen und gesellschaftlichen Bereiche erfasst hat. Eine Rückkehr zum Status Quo wird es nicht geben. Die Cybersicherheit braucht daher einen Mentalitätswandel. Denn horrende Lösegeldforderungen sind beileibe nicht die einzige Unannehmlichkeit, die Unternehmen bei einem Ransomware-Vorfall bedrohen.

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Data Breach Investigations Report: Cyberkriminalität floriert während der Pandemie

Die Zunahme von Phishing- und Ransomware-Attacken – zusammen mit einer weiterhin hohen Zahl von Angriffen auf Webapplikationen – bestätigt ein Jahr mit vielen Sicherheitsherausforderungen. Das Wichtigste im Überblick: Der Bericht analysiert 29.207 Qualitätsvorfälle, von denen 5.258 bestätigte Sicherheitsverletzungen waren Phishing-Angriffe stiegen um elf Prozent, während Angriffe mit Ransomware um sechs Prozent zunahmen Bei 85…

NEWS | IT-SECURITY | AUSGABE 3-4-2021 | SECURITY SPEZIAL 3-4-2021

CYNET – Die weltweit erste autonome Breach-Protection-Plattform – Umfassende präventive Cybermaßnahmen

Eine einheitliche, cloudbasierte Plattform bietet einen perfekten Schutz der IT-Infrastruktur. Durch das Abdecken mehrerer Bereiche steht eine wesentlich größere Datengrundlage zur Verfügung, wodurch bessere Ergebnisse geliefert werden können. Dies begünstigt die Automation.

NEWS | CLOUD COMPUTING | IT-SECURITY

Tipps zu Data Loss Prevention: Ein neuer Ansatz zur Bekämpfung von Datendiebstahl

Datenschutzverletzungen sind weltweit ein großes und wachsendes Problem. In den letzten zehn Jahren gab es Berichte über Einzelhändler, Krankenversicherungen, Kreditauskunfteien, Social-Media-Websites und Behörden, die davon betroffen waren. Aufgrund von Datenschutzverletzungen sind die persönlichen Daten von Hunderten von Millionen von Menschen abhandengekommen. Dies ist so häufig geworden, dass der Begriff der »Datenschutzverletzungsmüdigkeit« entstanden ist, wie Palo…

NEWS | VERANSTALTUNGEN

Harness Data for Any Application at Any Scale

Join Supermicro and Scality to learn how you can harness data at any scale, from hundreds of TB to hundreds of PB, for any of today’s fastest growing use cases including Big Data, cloud native applications, imaging, video surveillance, backup, archive, disaster recovery, and more using the Supermicro Solution for Scality.

NEWS | CLOUD COMPUTING | IT-SECURITY | SERVICES

Data Security as a Service in Zeiten des Fachkräftemangels

Datendieben einen Schritt voraus. Für Cyberkriminelle sind sensible Unternehmensdaten Gold wert: Gestohlene Kundeninformationen und Account-Logins von Mitarbeitern ermöglichen Betrug und Identitätsdiebstahl; geistiges Eigentum und Geschäftsgeheimnisse lassen sich lukrativ an die Konkurrenz verkaufen. Kontrolle über ihre Daten zu gewinnen, ist in Zeiten massiv wachsender Datenmengen für Unternehmen jeder Größe eine Herausforderung. E-Mails, Kollaborationstools und mobile Geräte…

NEWS | BUSINESS | TRENDS SECURITY | FAVORITEN DER REDAKTION | TRENDS 2019 | IT-SECURITY | WHITEPAPER

Schwarzes Loch im Daten-Universum: 52 Prozent der Informationen in Unternehmen sind »Dark Data«

Trotz zunehmender Sicherheitsvorfälle und strenger Datenschutzbestimmungen sind mehr als die Hälfte der Unternehmensdaten nicht klassifiziert. Unternehmen weltweit ziehen unwissentlich Cyberkriminelle an. Grund dafür sind die sogenannten »Dark Data«, also Informationen, deren Inhalt und Geschäftswert unbekannt sind. Das ergab eine aktuelle Erhebung von Veritas Technologies. Im Rahmen der Value-of-Data-Studie hatte Vanson Bourne im Auftrag von Veritas…

NEWS | BUSINESS | TRENDS WIRTSCHAFT | TRENDS SECURITY | FAVORITEN DER REDAKTION | TRENDS 2019 | IT-SECURITY

Cyberkriminalität: Angreifer nehmen Führungskräfte ins Visier, warnt der Data Breach Investigations Report 2019

Das C-Level-Management wird zielgerichtet und proaktiv von Social-Engineering-Angriffen erfasst. Diese Entwicklung steht im Zusammenhang mit einem Anstieg von wirtschaftlich motivierten Social-Engineering-Angriffen. Die Kompromittierung von webbasierten E-Mail-Konten nimmt zu, in 98 Prozent der Fälle durch gestohlene Anmeldeinformationen. In 60 Prozent der Attacken, bei denen eine Webanwendung angegriffen wurde, handelte es sich um webbasierte E-Mail-Konten. Ein Viertel…

NEWS | BUSINESS | BUSINESS INTELLIGENCE | DIGITALE TRANSFORMATION | DIGITALISIERUNG | TRENDS SERVICES | INTERNET DER DINGE | TRENDS 2017 | KOMMUNIKATION | RECHENZENTRUM | SERVICES | STRATEGIEN

Datenstrategie: Top 5 Data-Trends für 2017

Daten werden immer wichtiger für den Erfolg von Unternehmen. Die richtige Information zum richtigen Zeitpunkt ist von immenser Bedeutung für den heutigen und zukünftigen Erfolg von Geschäftsmodellen. Durch Edge Analytics muss die Analytics-Fähigkeit und die Rechenleistung ein Stück weit in Richtung der IoT-Geräte verlagert werden. Der Wertanteil von Machine Learning und Künstlicher Intelligenz an Produkten…

NEWS | INFRASTRUKTUR | STRATEGIEN | AUSGABE 5-6-2021

Datenmanagement – Sichere Daten ermöglichen zukunftsfähige Digitalisierung

Veeam Software veröffentlichte kürzlich das Ergebnis der jährlichen Umfrage zur Datensicherheit unter Führungskräften aller Art (CxOs), den Veeam Data Protection Report 2021 [1]. Befragt wurden dabei über 3000 Unternehmen weltweit, rund 300 davon aus Deutschland. Matthias Frühauf, Regional Vice President bei Veeam Software Germany, erklärt den Bericht und nennt die Schlußfolgerungen für gutes Datenmanagement im Interview mit Philipp Schiede, Geschäftsführer, »manage it«.

TRENDS 2024 | NEWS | TRENDS SECURITY | IT-SECURITY | KOMMUNIKATION

Cyber Threat Research: Unzureichende Patch-Praxis und unverschlüsselte Protokolle

Der erste Bericht aus den Cato Cyber Threat Research Labs (CTRL) analysiert 1,26 Billionen Netzwerkströme, um aktuelle Sicherheitsrisiken zu identifizieren. Der Bericht »Cato CTRL SASE Threat Reports»« für das erste Quartal 2024«zeigt, dass sämtliche der befragten Unternehmen weiterhin unsichere Protokolle in ihren Wide Access Networks (WAN) verwenden. Ein Sachverhalt, der es Cyberkriminellen erleichtert, sich…

NEWS | IT-SECURITY | WHITEPAPER

Cyber Resilience Act: Anforderungen nun klarer

Mehr Klarheit bei grundlegenden Anforderungen an Cybersecurity sowie zu den Normen, die sich im Rahmen des Cyber Resilience Act anwenden lassen – dazu trägt eine neue Veröffentlichung der Agentur der Europäischen Union für Cybersicherheit (ENISA) bei. »Das neue Paper gibt erstmals Einblicke in den Normungsprozess im Rahmen des Cyber Resilience Act. So liefert die ENISA…

NEWS | IT-SECURITY | TIPPS

In drei Schritten zu mehr Cyberresilienz

Cyberkriminalität ist ein globales Problem. Die Zahl der Angriffe nimmt stetig zu, und gleichzeitig gehen die Hacker immer raffinierter vor. Um Bedrohungen jeglicher Art wirksam abwehren zu können, müssen Unternehmen ihre Cyberresilienz verbessern. Dell Technologies erklärt, welche drei Schritte dafür entscheidend sind. Die Zahlen sind alarmierend: Laut dem Global Data Protection Index 2024 von…

TRENDS 2024 | NEWS | TRENDS SECURITY | IT-SECURITY

Die zwei wichtigsten Trends der IT-Security

Entwicklung und Einsatz von KI-Tools und Absicherung der Software-Lieferkette sind die wichtigsten Trends in der IT-Security. Künstliche Intelligenz (KI) ist fraglos der derzeit wichtigste Trend in der IT, der auch in der IT-Security in vielen Bereichen längst zum Einsatz kommt. Leider auch auf der Seite der Cyberkriminellen. Denn diese sind wie so oft Vorreiter…

TRENDS 2024 | NEWS | DIGITALISIERUNG

CIO-Barometer 2024: Anwender bewerten Status der Digitalisierung als durchschnittlich

In der von VOICE herausgegebenen Indexstudie CIO-Barometer 2024 zeigen sich die befragten IT- und Digitalentscheider einigermaßen zufrieden mit dem Stand der Digitalisierung in Deutschland. Dabei schätzen sie die von ihnen selbst beeinflussten unternehmensinternen Faktoren am positivsten ein. Die Märkte bewerten sie vor allem wegen steigender Preise und Fachkräftemangel leicht negativ. Wirklich kritisch sehen sie die…

NEWS | IT-SECURITY | KÜNSTLICHE INTELLIGENZ | RECHENZENTRUM

Schutz von KI-Daten und KI-Workloads

Kritische KI-Anwendungen benötigen besonderen Schutz Künstliche Intelligenz (KI) hat das Potenzial, ganze Branchen und viele Aspekte unseres Lebens zu beeinflussen. Die Technologie bietet ein breites Spektrum an möglichen Anwendungen. Fast täglich werden neue Anwendungen und Projekte bekannt, und der Einsatz von KI scheint nur eine Grenze zu kennen: die menschliche Kreativität. Eines ist sicher: KI-Workloads…

TRENDS 2024 | NEWS | TRENDS SECURITY | IT-SECURITY | WHITEPAPER

Stärkere Kooperation von IT-Operations und IT-Sicherheit

Aber lediglich 48 % der Befragten mit gemeinsamen Prozessen für Schadenminimierung und Recovery. Zunehmender Einsatz von KI-Technologien gegen die KI der Cyberkriminellen Commvault und die Futurum Group haben im Rahmen der jetzt vorgestellten Studie »Overcoming Data Protection Fragmentation for Cyber-Resiliency« über 200 C-Level- und Senior-Level-IT-Führungskräfte weltweit befragt [1]. Aus der Umfrage geht hervor, dass…

NEWS | TRENDS 2023 | TRENDS SECURITY | IT-SECURITY | STRATEGIEN

Jedes zweite Unternehmen verlor 2023 wegen IT-Vorfällen Zugriff auf Daten

Cyberattacken werden für Unternehmen immer teurer, generative KI hat in puncto Datensicherheit zwei Seiten und Ransomware-Versicherungen greifen oft nicht. Das zeigt der Global Data Protection Index [1]. Der 2023 Global Data Protection Index (GDPI) ist die aktuelle Ausgabe einer Studie, mit der Dell Technologies regelmäßig die Datensicherungsstrategien von Unternehmen untersucht. Für sie wurden im…

NEWS | CLOUD COMPUTING | IT-SECURITY | KOMMUNIKATION | AUSGABE 7-8-2023

Unified Communications & Collaboration – Effiziente und sichere Kommunikation

Von No Trust zu Zero Trust – Wie sicher können Collaboration-Lösungen aus der Public Cloud für den öffentlichen Sektor sein?