Betritt eine Firma technisches Neuland oder geht mit einer IT-Entwicklung ins unternehmerische Risiko, kann sie sich einen beträchtlichen Teil ihrer Investitionen zurückholen. Seit der Staat im Sommer 2025 den »Investitionsbooster« gezündet hat, sind die Chancen noch einmal gestiegen – auch für IT- und KI-Innovationen. Projektverantwortliche wissen nur oft nichts von den lohnenden Fördersummen oder denken, sie hätten keinen Anspruch darauf. Andere fürchten den Aufwand.

Ein IT-Unternehmen aus München hat es gewagt. Und wurde abgelehnt. Erst der zweite Anlauf gelang – mit Geduld, jeder Menge Daten und einem »Verbündeten«, der die Vision der kreativen Softwareentwickler verstand – und die Logik der Fördermittel-Prüfer kennt …

Die Idee: KI, die Projekte besser versteht als ihre Manager. Die Firma Can Do kennen »manage it«-Leser als Pioniere im intelligenten Ressourcenmanagement. 60.000 Anwender weltweit nutzen die Software, um Projekte realistischer zu planen, Engpässe im Voraus zu erkennen und Mitarbeitende effizient einzusetzen. Meist in mittelständischen Betrieben oder Konzernen verwendet, erkennt die KI, wenn Teams überlastet sind – und schlägt Alternativen vor oder verteilt Aufgaben neu. Wenn in Hamburg jemand ausfällt, kann das System binnen Sekunden eine Kollegin in London empfehlen, mit ähnlichen Skills und freier Kapazität.

»Seit 2017 integrieren wir KI in unser Tool. Damit werden Projekte so realistisch abgebildet, dass es Probleme erkennt, bevor sie entstehen«, sagt Can-Do-Geschäftsführer Thomas Schlereth. Hinter der Idee steckt komplexe Technologie: neuronale Netze, die auch mit ungenauen Angaben umgehen können, eine Cloud-Architektur, die hunderte Kundensysteme stabil hält, und ein Frühwarnsystem, das Fehler erkennt, bevor sie teuer werden. Ein Forschungsprojekt im besten Sinne – nur sah das anfangs niemand so.

Wer bekommt Fördermittel – und wofür?

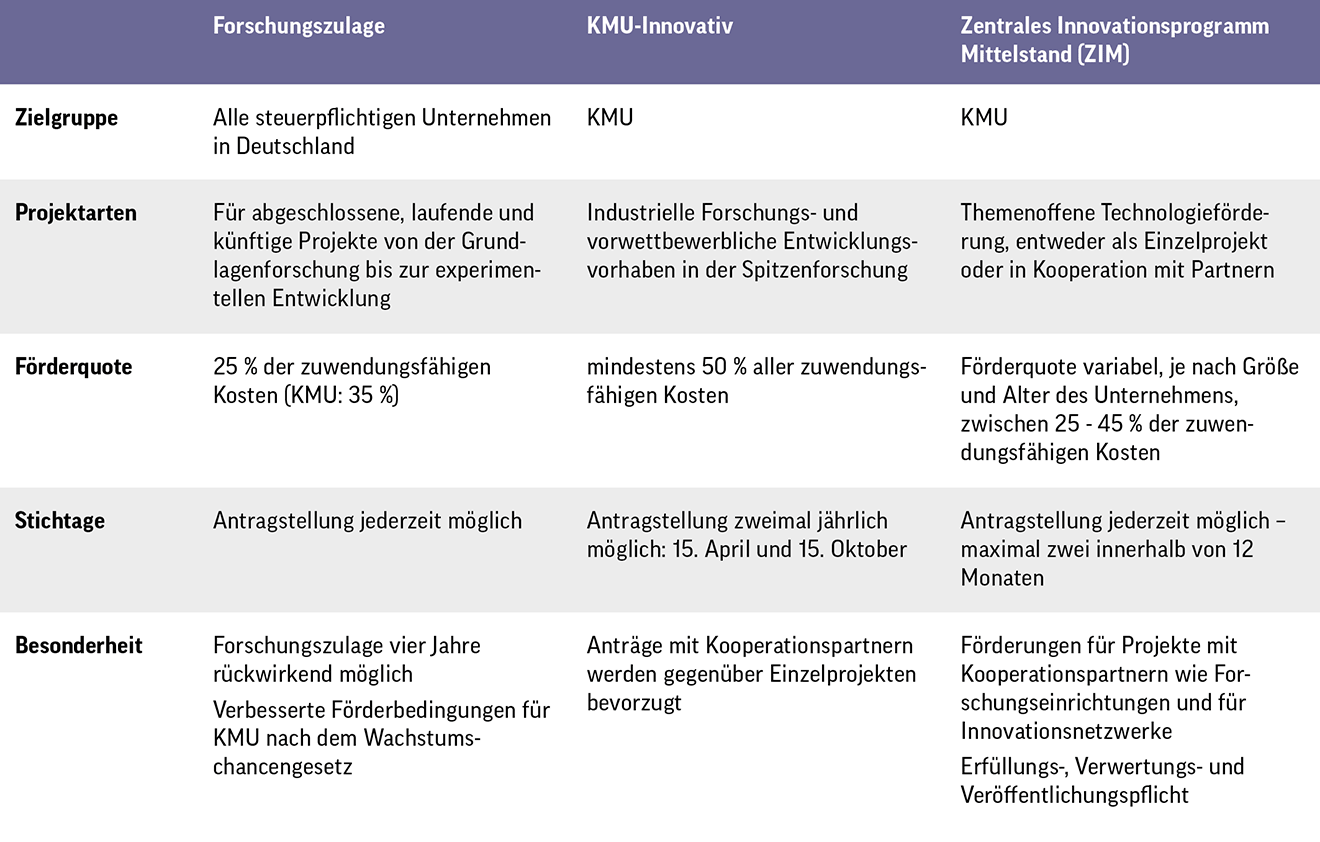

Wer neuartige Produkte oder Dienstleistungen entwickelt und steuerpflichtiges Unternehmen in Deutschland ist, hat Anspruch auf Fördermittel wie die Forschungszulage – auch ohne eigene F&E-Abteilungen! Bezuschusst werden interne und externe Kosten für:

- Entwicklungen neuer Produkte, Dienstleistungen oder Prozesse

- Optimierungen und Weiterentwicklungen

- Wissenschaftliche Risiken

Antrag abgelehnt. Einspruch! Schlereth hörte von staatlichen Fördermöglichkeiten und stellte 2022 einen Antrag auf Forschungszulage. Er scheiterte – obwohl er sich Unterstützung geholt hatte: Ein externer Berater hatte die Unterlagen vorbereitet, doch die Prüfer stuften das Vorhaben als zu anwendungsnah ein. »Wir dachten, es zählt, was wir entwickelt haben«, erinnert sich Schlereth. »Aber offenbar zählt erst einmal, wie man es erklärt.«

Can Do legte selbst Einspruch ein – vergeblich. Die Ablehnung blieb bestehen. Über seine Mitarbeiterin Ariane Becker stieß Thomas Schlereth noch im selben Jahr auf Leyton, ein internationales Beratungsunternehmen für staatliche Fördermittel mit deutscher Niederlassung. »Eigentlich war Thomas nach der Förderablehnung bedient«, erzählt die Vertriebsleiterin. »Doch Leyton hat uns das Thema Forschungszulage erneut gepitcht – und es war sofort klar, dass sie ganz anders an das Thema herangehen.« Ariane Becker überzeugte ihren Chef, einen zweiten Versuch zu wagen – und der sollte sich lohnen: »Wir brauchten jemanden, der unsere Sprache spricht – und die der Förderstellen gleich mit«, erzählt der Geschäftsführer. »Unsere neue Beraterin wusste sofort, wovon wir reden. Zum ersten Mal mussten wir niemandem erklären, was neuronale Netze sind!«

Leyton analysierte das gesamte Projekt: Welche Methoden sind neu? Welcher Erkenntnisgewinn entsteht? Wie hoch ist das technische Risiko? »Entscheidend ist es, die technologische Innovation zu erkennen und sie gemessen an den unterliegenden Kriterien der jeweiligen Fördermittel präzise im richtigen Tech-Jargon zu beschreiben und darzustellen«, erläutert Simon Glaser, wissenschaftlicher Berater bei Leyton. Für das Can-Do-Projekt hieß das, die Dokumentation zu strukturieren, den Einspruch formal sauber zu begründen und mit technischer Tiefe zu argumentieren. Mit Erfolg! Die Forschungszulage wurde bewilligt – rückwirkend über vier Jahre, mit einer Förderung im hohen sechsstelligen Bereich.

Förderfähig ist, was nachvollziehbar ist. Wenn der Staat mitfinanziert, will er genau wissen, wofür. Die Bescheinigungsstelle der Forschungszulage prüft jede Entwicklung bis ins Detail: Wer hat woran gearbeitet, wie viele Stunden flossen in welche Aufgabe, welche technischen Unsicherheiten wurden gelöst, welche Erkenntnisse gewonnen? Die Forschungszulage vergütet genau diesen Aufwand – als steuerliche Rückerstattung. Bis zu 35 Prozent der Kosten können Unternehmen geltend machen, durch Anrechnung auf die Steuerschuld oder, falls kein Gewinn anfällt, als Auszahlung vom Finanzamt.

Eine Frage der Übersetzung. Bei vielen Projekten scheitern Förderanträge an der fehlenden Übersetzung zwischen technischer Innovation und förderrechtlicher Sprache. Leyton hat sich mit naturwissenschaftlichen Consultants auf diese Schnittstelle spezialisiert – das Team besteht aus Biologen, Chemikerinnen, Physikern, Maschinenbauerinnen und -Finanzprofis. Die Branchenkenner beschreiben die Produkte, Prozesse, Verfahren und Geschäftskonzepte bei der Antragstellung so, dass sie als Forschung und Entwicklung beziehungsweise als Innovation erkennbar werden: methodisch, strukturiert und für die zuständigen Projektträger klar definiert.

Wer wie Can Do eine technische Innovation präzise »übersetzen« lässt, hat gerade beste Chancen seinen -Cashflow durch Förderungen aufzustocken. Für Projekte ab 2026 bestehen noch optimalere Bedingungen, »investitions-geboostert« zu werden. Einfach mal informieren. Es lohnt sich.

Boris Arno Werschbizky,

Boris Arno Werschbizky,

Journalist und TV-Produzent

Illustration: © Chris Dorney, Serhii Borodin, Renzzo | Dreamstime.com

11367 Artikel zu „Förderung“

News | IT-Security | Kommunikation | Tipps | Whitepaper

Whitepaper E-Mail-Sicherheit: Anforderungen an sichere, transparente und benutzerfreundliche Webmail-Dienste

E-Mail-Dienste – insbesondere Webmailer (E-Mail-Dienste, die über einen Webbrowser genutzt werden) – sind ein integraler Bestandteil des Alltagslebens. Sie ermöglichen das Erstellen von E-Mails, ihren Versand an beliebige Kontakte sowie die Verwaltung eines Postfachs. Nicht zuletzt werden E-Mailadressen als Zugang für viele weitere Dienste genutzt. Damit sind sie eine wesentliche Schnittstelle digitaler Kommunikation und Identitätsverwaltung.…

News | Effizienz | Favoriten der Redaktion | Nachhaltigkeit | Strategien

Doppelernte vom Acker: Potenzial und Herausforderungen von Agri-PV

Was bringen Solarzellen über landwirtschaftlichen Flächen? Wo sind sie sinnvoll und wer nutzt sie schon heute? Ein internationales Team, darunter Forschende des Forschungszentrums Jülich, ist diesen und anderen Fragen nachgegangen und hat den aktuellen Stand der Agri-PV-Forschung in einem neuen Übersichtsartikel in Nature Reviews Clean Technology zusammengetragen [1]. Wir haben bei Dr. Onno Muller und…

News | Business Process Management | ERP | Geschäftsprozesse | Lösungen | Services

Dynamik bei der Migration zu SAP S/4HANA trotz anhaltender Herausforderungen bei der Automatisierung

Da die Frist für die Migration zu S/4HANA im Jahr 2027 näher rückt, steht für viele Unternehmen die Modernisierung von SAP auf der To-do-Liste. Doch es gibt Herausforderungen, die die Migration behindern – von Prozesskomplexität und Datenqualitätsproblemen bis hin zu gemischten Benutzeroberflächenumgebungen. Precisely, ein Anbieter von Datenintegrität, hat neue Ergebnisse einer in Zusammenarbeit mit…

News | Business | Digitalisierung | Favoriten der Redaktion | Geschäftsprozesse | IT-Security | Künstliche Intelligenz | New Work | Services | Strategien | Tipps

Welche Herausforderungen sollten gelöst werden, bevor man KI-Agenten im Unternehmen einführt?

Agentic AI, die nächste Evolutionsstufe der künstlichen Intelligenz, verspricht eine intelligente Automatisierung von Prozessen, indem sie selbstständig plant, entscheidet und handelt. Diese Vielseitigkeit und Selbstständigkeit bringen jedoch auch Herausforderungen mit sich, die Unternehmen vor der Einführung bewältigen müssen. Eine klare Definition von Governance, Rollen und Verantwortlichkeiten ist entscheidend, um unkontrollierte Autonomien zu vermeiden. Sicherheitsrisiken…

News | Business | Cloud Computing | Favoriten der Redaktion | Geschäftsprozesse | Kommunikation | Rechenzentrum | Services | Strategien | Tipps

Europas Weg zur digitalen Souveränität: Chancen und Herausforderungen der souveränen Cloud

Europa strebt nach digitaler Unabhängigkeit und setzt dabei auf die souveräne Cloud. Dieser Artikel beleuchtet die führenden Anbieter, die Herausforderungen bei der Implementierung und die Chancen, die sich durch Initiativen wie Gaia-X und Virtuora bieten. Erfahren Sie, wie Europa seine digitale Zukunft selbst gestalten will und welche Rolle die Cloud-Souveränität dabei spielt. Europa will…

News | Business Process Management | E-Commerce | Geschäftsprozesse | Künstliche Intelligenz | Services

Struktur für Unstrukturiertes – Freitextanforderungen im Einkauf digital steuern

In der Praxis sind Freitextbedarfe alles andere als Ausnahmefälle. Die Ursachen sind vielfältig: fehlende Transparenz, komplexe Systemlandschaften, unzureichende Datenpflege oder schlicht schlechte Nutzerführung. Mitarbeitende wissen oft nicht, wo sie suchen sollen, verlieren Geduld bei langen Ladezeiten oder werden bei abteilungsfremden Bedarfen unsicher. Im Reflex wird eine Freitextanfrage per E-Mail verschickt – schnell, informell, aber fernab…

News | Digitalisierung | Strategien | Ausgabe 7-8-2025

IT im Wandel – Zwischen Anforderungen und Realität braucht der Mittelstand viele Partner. Oder etwa nicht?

Cloudmigration, Automatisierung, künstliche Intelligenz, Compliance, Cyber Risks, … Die Liste der Anforderungen an zukunftsweisende Unternehmens-IT wird immer länger. Wie all das in bestehende Geschäftsprozesse integrieren, wenn dem fragmentierte Systeme, hochkomplexe Lizenzbestimmungen, personelle und finanzielle Engpässe gegenüber stehen?

News | Business | Geschäftsprozesse | IT-Security | Rechenzentrum | Services

EU-Regulierung als Herausforderung für IKT-Dienstleister in der Finanzbranche

Sie entwickeln Software für regionale Banken, stellen Rechenzentren für die Archivierung zur Verfügung, übernehmen Analysedienste oder die Zahlungsabwicklung für kleinere Kreditinstitute: Mit der Umsetzung des Digital Operational Resilience Act (DORA) könnten IKT-Drittdienstleistern im Finanzsektor harte Zeiten bevorstehen. Vor allem kleinere Anbieter dürften Mühe haben, die hohen Anforderungen der EU-Verordnung zu erfüllen. Zwei Experten sehen das…

News | Business | Digitale Transformation | Künstliche Intelligenz | Lösungen

Öffentliche Förderung für die digitale Transformation gezielt nutzen

Ihre eigene digitale Transformation ist eine Herausforderung für alle Organisationen, auch für jene, die selbst in der IT-Branche aktiv sind. Für mittelständische Unternehmen wird aus dieser Herausforderung leicht eine wahre Herkulesaufgabe, denn es ist schwer, die erforderlichen Ressourcen aufzubringen. Das gilt neben den Kosten vor allem auch für die erforderliche Zeit neben dem Tagesgeschäft und…

News | Kommentar | Künstliche Intelligenz

KI – Herausforderung und Chance für CIOs

Der Platz, den die künstliche Intelligenz in Unternehmen einnimmt, wächst und wächst. Laut dem Statistischen Bundesamt setzen 20 % der deutschen Unternehmen KI-Technologien ein, damit ist innerhalb eines Jahres die Nutzung von KI um 8 Prozentpunkte gestiegen. Joel Carusone, Senior Vice President of Data and Artificial Intelligence bei NinjaOne, erläutert, welche Folgen der Einzug der…

News | Infrastruktur | IT-Security | Logistik

KRITIS in der Logistik: Anforderungen und Chancen für nachhaltige Sicherheitsstrategien

Kaum eine Branche ist so systemrelevant – und zugleich so verwundbar – wie die Logistik. Ob Lebensmittelversorgung, medizinische Lieferketten oder Ersatzteillogistik: Die Transport- und Umschlagprozesse im Hintergrund müssen selbst unter widrigsten Umständen zuverlässig funktionieren. Mit dem neuen KRITIS-Dachgesetz (KRITIS-DachG) rückt dieser Sektor erstmals explizit in den Fokus regulatorischer Anforderungen. Ziel ist es, kritische Dienste…

Trends 2025 | News | Trends Security | IT-Security

Cybersecurity-Experten benennen Top-Bedrohungen, Sorgen und Herausforderungen

Mehr als die Hälfte der Befragten wird unter Druck gesetzt, über Sicherheitsverletzungen zu schweigen. Die Verringerung der Angriffsfläche und KI-Bedrohungen stehen an erster Stelle. Die Trennung zwischen Führung und Mitarbeitern bleibt bestehen. Bitdefender hat den Cybersecurity Assessment Report 2025 vorgestellt [1]. Der jährliche Bericht basiert auf einer unabhängigen Umfrage von mehr als 1.200 IT-…

News | Internet der Dinge | IT-Security | Ausgabe 5-6-2025 | Security Spezial 5-6-2025

Sicherheit von Embedded-Systemen: Anforderungen und Regularien – Lösungsansatz für Nachrüstbarkeit

Embedded-Systeme haben ihre eigenen, ganz spezifischen Sicherheitsanforderungen. Im Interview erklärt Roland Marx, Senior Product Manager Embedded IoT Solutions, Swissbit AG warum Security by Design für IoT-Geräte von den Entwicklern gefordert werden muss und wie bestehende (unsichere) Systeme mit einem Secure Element als digitalen Ausweis, mit eindeutiger Identifikation und Verschlüsselung, nachgerüstet werden können.

Trends 2025 | News | Business | Künstliche Intelligenz | Services | Whitepaper

Trotz Herausforderungen sehen KMU positive Effekte durch KI

Sage-Studie zeigt: Deutscher Mittelstand führt Europa bei KI-Adoption an. Deutschlands kleine und mittelständische Unternehmen (KMU) treiben die Einführung künstlicher Intelligenz (KI) erfolgreich voran. Dies bestätigt die aktuelle Studie »KI-(R)Evolution: Wie deutsche KMU von Künstlicher Intelligenz profitieren« von Sage, die den Reifegrad von KI in deutschen KMU beleuchtet [1]. Die Studie belegt, dass bereits 29…

News | Business | Business Process Management | Digitalisierung | Favoriten der Redaktion | Strategien | Tipps

Der EU Data Act – mehr Chance als Herausforderung

Der EU Data Act ist eine Verordnung, die den Zugang zu und die Nutzung von Daten innerhalb der Europäischen Union regelt. Ziel ist es, ein faires und transparentes Datenökosystem zu schaffen, in dem Unternehmen und Verbraucher mehr Kontrolle über die von ihnen generierten Daten erhalten. Wann tritt der Data Act in Kraft? Der Data…

News | Digitalisierung | Effizienz | Infrastruktur | Lösungen | Nachhaltigkeit

Klimaanlagen: Der Sommer heizt die Anforderungen an die Energieeffizienz an

Erfahren Sie, wie (und warum) Sie Klimaanlagen optimieren müssen. Klimaanlagen verbrauchen bereits 7 % des weltweiten Stroms – Experten warnen, dass sich der Bedarf bis 2050 verdreifachen könnte, was eine intelligentere Kühlung zu einer globalen Priorität macht. Wenn der Sommer kommt, weicht das »H« (Heizung) in HVAC (HVAC steht für Heating, Ventilation, and Air…

News | Business Process Management | Künstliche Intelligenz | Tipps | Whitepaper

Finanzdienstleister kämpfen mit KI-Herausforderungen an Datenmanagement und -infrastruktur

Eine aktuelle Umfrage zeigt, dass 84 % der Führungskräfte katastrophale Datenverluste befürchten, weil KI die Infrastruktur überlastet. 41 % Prozent geben an, dass KI bereits ein kritischer Teil ihrer Arbeit ist. Die rasanten Fortschritte im Bereich der künstlichen Intelligenz (KI) stellen traditionelle Dateninfrastrukturen vor nie dagewesene Herausforderungen und zwingen Unternehmen im Banken-, Finanzdienstleistungs- und…

News | IT-Security | Services

Anforderungen an Cybersicherheit wachsen stark

Zunehmend ausgeklügelte Cyberangriffe und eine wachsende Zahl von Sicherheitslücken in Kombination mit einer komplexen Vorschriftenwelt: CRA, NIS2, RED … erfordert Expertise und kompetente Beratung. Neue, immer komplexere Vorschriften, zunehmend ausgeklügelte Cyberangriffe und eine wachsende Zahl von Sicherheitslücken – das Thema Cybersicherheit setzt Unternehmen zunehmend unter Druck. Fachleute von TÜV Rheinland geben nun in Experteninterviews…

News | IT-Security | Künstliche Intelligenz | Ausgabe 3-4-2025 | Security Spezial 3-4-2025

KI-Herausforderungen für CISOs und ihre Teams 2025 – Mit KI gegen KI

News | Business | Cloud Computing | Digitale Transformation | Strategien | Ausgabe 3-4-2025

Die effizienteste IT-Strategie ist hybrid – Alle Anforderungen bedienen? Geht!

Für viele CIOs bedeutet digitale Transformation den vollständigen Wechsel in die Cloud. Dabei unterschätzen sie die Vorteile lokaler Installationen in Kombination mit Cloud-Diensten. Hybrid Computing ist das Zauberwort, das durch eigene IT-Ressourcen Sicherheit und Kontrolle gewährleistet – und volle Agilität in der Cloud. Björn Orth, Geschäftsführer des Microsoft Solutions Partners VENDOSOFT bricht eine Lanze für hybride Lizenzierungen.