foto freepik

Angesichts einer sich ständig verändernden Bedrohungslandschaft ist die Sicherung von Terminalemulationen und Greenscreen-Zugängen entscheidend für die Sicherheit und die Einhaltung von Vorschriften.

Der Umfang und die Komplexität moderner Cyberangriffe haben dazu geführt, dass die Möglichkeit eines Angriffs auf die IT-Infrastruktur, einschließlich Mainframes, nur eine Frage von »wann« und nicht »ob« ist. Oftmals geht es bei diesen Angriffen um den Systemzugang – ein bösartiger Akteur, der nicht dort sein sollte, dringt in kritische Systeme ein und verursacht eine Katastrophe. Dies ist eine Realität, die immer häufiger vorkommt. Laut dem IBM X-Force Threat Intelligence Index werden Vorfälle, bei denen gestohlene oder kompromittierte Zugangsdaten verwendet werden, im Jahr 2024 weltweit um 71 % zunehmen.

Seit Langem ergreifen die Regulierungsbehörden Maßnahmen zum Schutz sensibler Daten und geben den Unternehmen Hinweise, welche Schutzmaßnahmen und Richtlinien sie anwenden müssen. Dazu gehören Richtlinien wie die DSGVO oder der Digital Operational Resilience Act (DORA). Angesichts der zunehmenden Zahl kompromittierter Anmeldedaten entwickeln sich viele dieser Vorschriften weiter und gehen tiefer in das Identitäts- und Zugriffsmanagement (IAM) mit Tools wie Verschlüsselung oder Multifaktor-Authentifizierung für den Fernzugriff.

Die Terminalemulation ist für Unternehmen von entscheidender Bedeutung, um ihren Mitarbeitenden den Zugriff auf Hostsysteme über eine terminalähnliche Schnittstelle zu ermöglichen. Und mit Greenscreen-Funktionen können Unternehmen den Zugang zu Mainframe-Systemen über eine Desktopoberfläche aufrechterhalten. Je mehr Benutzer jedoch Zugang zu diesen kritischen Systemen erhalten, desto größer ist das Risiko für die Unternehmen. Wie ändern sich diese Vorschriften und was sollten Unternehmen, die auf Terminalemulation und Greenscreens angewiesen sind, beachten, damit ihre Systeme sicher bleiben?

Anpassung an eine sich verändernde regulatorische Realität

Mit der Weiterentwicklung von IT-Umgebungen wachsen auch die Bedrohungen durch böswillige Akteure, die versuchen, sich einzuschleichen und Schaden anzurichten. Sicherheitsverletzungen können für Unternehmen verheerende Folgen haben, und die Angriffe nehmen zu: In Europa ist die Zahl der Angriffe im Vergleich zum Vorjahr um 31 % gestiegen. Im Gegenzug gibt es immer mehr Vorschriften und Compliance-Richtlinien, die darauf abzielen, sensible Systeme und Daten zu schützen. Für Unternehmen, die auf Terminalemulationen und Greenscreens angewiesen sind, rücken diese Vorschriften ihre Systeme zunehmend in den Fokus.

Nutzung des sicheren Host-Zugangs

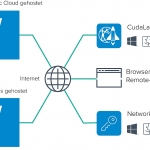

Wenn es darum geht, die richtige Lösung für einen sicheren Host-Zugang zu finden, ist eine einfache Integration entscheidend. Die Risiken ändern sich, ebenso wie die Vorschriften. Mit einer Lösung, die eine einfache Integration des Greenscreen-Zugriffs mit den vorhandenen IAM-Funktionen ermöglicht, wird die Identität des Nutzers anhand seiner Unternehmensanmeldedaten validiert und der Zugriff über das Benutzerverzeichnis des Unternehmens gewährt, bevor der Nutzer überhaupt den Anmeldebildschirm des Hosts erreicht. Um die Sicherheit zu erhöhen, kann der sichere Host-Zugang den Benutzer über einen einmaligen, zeitlich begrenzten Passcode automatisch beim Host anmelden und so die Abhängigkeit vom Host-Passwort beseitigen. Mit jeder Sicherheitsebene können Unternehmen eine tiefere Verteidigungsstufe erreichen und gleichzeitig die Compliance einhalten. Mit einer Lösung, die eine einfache Integration des Green-Screen-Zugriffs in bestehende IAM-Funktionen ermöglicht, können Unternehmen bewährte Sicherheitsverfahren wie SSO, OIDC, Kerberos, LDAP und SAML erweitern. Secure Host Access ist vollständig in IBM z/MFA integriert, um eine zusätzliche Ebene hinzuzufügen, die jeden Zugriffspunkt auf zOS mit Multi-Faktor-Authentifizierung absichert.

Die Vorteile von sicheren Host-Zugangslösungen erstrecken sich auch auf Greenscreens und den Mainframe. Unternehmen, die den Zugriff auf diese Greenscreens verwalten müssen, können mit diesen Hostzugriffsfunktionen problemlos Mainframe-Terminalemulationssitzungen abwickeln und den Verschlüsselungsstatus überwachen.

Durch die Integration dieser Funktionen können Unternehmen die Nichteinhaltung von Vorschriften vermeiden – eine Bedrohung, die zusätzlich zu einem Angriff zu noch höheren Kosten in Form von Bußgeldern oder Strafen führen kann. Die Ausweitung der Authentifizierungs- und Autorisierungspraktiken von Unternehmen auf Hostanwendungen trägt zur Schaffung einer durchgängigen IT-Sicherheitslösung bei, die die Compliance fördert und das Risiko potenzieller Angriffe begrenzt.

Da sich die Sicherheitsbedrohungen weiterentwickeln und immer komplexer werden, sind die Aufsichtsbehörden entschlossen, mit der Entwicklung Schritt zu halten, neue Richtlinien einzuführen oder bestehende Compliance-Anforderungen zu ändern, um NPIs zu schützen und sicherzustellen, dass Unternehmen darauf vorbereitet sind, einen Verstoß zu verhindern, bevor er ernsthaften Schaden anrichten kann. Die Implementierung der richtigen Lösung ist ein entscheidender Schritt, der dazu beiträgt, die Sicherheitsfunktionen zukunftssicher zu machen und gleichzeitig mit den neuesten gesetzlichen Standards Schritt zu halten.

Puneet Kohli, President, Application Modernization, Rocket Software

Puneet Kohli, President, Application Modernization, Rocket Software

53 Artikel zu „Secure Host Access „

News | IT-Security | Ausgabe 1-2-2021 | Security Spezial 1-2-2021

Secure the Back Door – Warum IT-Sicherheit maßgeblich von ausgehendem Datenverkehr abhängt

News | IT-Security | Tipps

Die vier größten Fehleinschätzungen zum Privileged Access Management

Privileged-Access-Management-Lösungen, die den Zugang zu kritischen Geschäftsinformationen sichern, sind ein elementarer Bestandteil eines effektiven Cyber-Security-Programms. Allerdings gibt es nach wie vor Fehleinschätzungen rund um die Sicherung privilegierter Konten und Zugangsdaten. Die überwiegende Mehrheit der »erfolgreichen« Cyberangriffe ist auf die missbräuchliche Nutzung privilegierter Zugangsdaten zurückzuführen. Privileged-Access-Management-Lösungen (PAM) bieten hier eine wichtige Verteidigungsschicht. Doch obwohl die Sicherung…

News | IT-Security | Kommunikation

Sicher aus dem Home Office arbeiten: Advanced Remote Access für externe und mobile Mitarbeiter

In der modernen Arbeitswelt ist Mobilität nicht mehr wegzudenken und so verlagert sich der Schwerpunkt mehr auf die Produktivität der Mitarbeiter als auf deren Standort. Diese arbeiten überall und zu jeder Zeit: im Café oder im Zug und momentan – häufig notgedrungen – von zu Hause – oft mit den privaten Laptops, Tablets und Smartphones.…

Ausgabe 1-2-2025 | Security Spezial 1-2-2025 | News | Cloud Computing | IT-Security

Mit CASBs die Cloud-Sicherheit in Unternehmen stärken – Schranke für den Cloud-Datenverkehr

News | Infrastruktur | Kommunikation | Lösungen

Gute Entscheidungen haben Tradition bei Lodenfrey

Renommiertes Modehaus setzt auf eine sichere Digitalisierung »Engineered in Germany«. Seit 1842 in Familienhand und heute in der sechsten Generation geführt, steht das Unternehmen Lodenfrey für kontinuierliche Transformation und nachhaltigen Erfolg. Nun galt es, die IT-Infrastruktur, einschließlich des immer wichtiger werdenden Online-Shops, zukunftssicher zu gestalten. Das Ziel war, Effizienz, Stabilität und Sicherheit zu erhöhen –…

Trends 2025 | News | Trends Security | IT-Security | Künstliche Intelligenz | Tipps

Direkt vor den Augen der Nutzer: Angreifer schmuggeln Malware in Bilder auf Website

Malware-by-Numbers-Kits und GenAI machen Cyberkriminellen das Leben leichter als jemals zuvor. HP veröffentlicht seinen neuesten Threat Insights Report, der zeigt, wie Cyberkriminelle Malware-Kits und generative künstliche Intelligenz (GenAI) einsetzen, um effizientere Angriffe zu entwickeln [1]. Die neusten Tools reduzieren nicht nur den Zeitaufwand für die Erstellung von neuen Angriffskomponenten, sondern auch die erforderlichen Fähigkeiten.…

News | Favoriten der Redaktion | IT-Security | Nachhaltigkeit | Rechenzentrum | Services

Data Loss Prevention: Schlüssel zur Datensicherheit und Nachhaltigkeit

Warum Datenverluste der Nachhaltigkeit schaden Daten sind das Rückgrat der modernen Wirtschaft. Ihr Verlust gefährdet den Betrieb und schwächt langfristig die Stabilität des Unternehmens. Sind es streng vertrauliche Informationen, die verloren gehen, drohen nicht nur erhebliche finanzielle und rechtliche Folgen. Auch eventuell erforderliche Systemwiederherstellungen fordern ihren Tribut und verschlingen oft Unmengen an Ressourcen. Kurz: Ein…

News | IT-Security | Lösungen | Services

KI im Dienste der Sicherheit: Wie Partner mit Microsoft Sentinel ihre Kunden schützen

Zunehmende Cyberangriffe und strengere gesetzliche Vorschriften erfordern eine bessere Bedrohungserkennung und eine schnellere Reaktion auf potenzielle Sicherheitsvorfälle. Mit Sentinel bietet Microsoft eine Lösung, die diesen Anforderungen gerecht wird. Durch den Einsatz der Plattform können Partner nicht nur sich selbst und ihre Kunden besser schützen, sondern auch Effizienz und Kundenbindung steigern. Die Cybergefahren durch…

News | Trends 2024 | Business | Digitalisierung | Trends Services | Künstliche Intelligenz | New Work | Services

Digital Employee Experience und KI forcieren ganzheitliche Workplace Services

ISG hat 38 Dienstleister untersucht, die auf dem deutschen Markt anbieten. Die Optimierung der Digital Employee Experience (DEX) erweist sich als Schlüssel für weiteres Wachstum. Die Zukunft der Arbeit geht über den Büroarbeitsplatz hinaus, so dass deutsche Unternehmen trotz aller Return-to-Office-Initiativen auf die Flexibilität hybrider Arbeitsmodelle setzen. Im Zentrum der Design-Entscheidungen steht das Konzept…

News | Trends 2024 | Trends Cloud Computing | Cloud Computing | Künstliche Intelligenz

Weniger als zehn Prozent der globalen Unternehmen haben KI vollständig integriert

98 Prozent der Führungskräfte planen, in den nächsten zwei Jahren deutlich höheren Anstieg der Investitionen in die Cloud, um AI-First-Unternehmen zu werden. Infosys veröffentlichte seine neue Studie »Reimagining Cloud Strategy for AI-first Enterprises«, die in Zusammenarbeit mit MIT Technology Review Insights entstand [1]. Für den Bericht wurden 500 weltweit führende Unternehmen mit einem Umsatz…

News | IT-Security | Rechenzentrum | Services | Strategien

»Do it yourself« war gestern: Fünf Gründe für Managed SOC

Muss man denn alles selber machen? In Sachen Cybersecurity war das bis vor Kurzem noch so. Heute spricht allerdings viel dafür, Teile der IT-Sicherheit an externe Dienstleister auszulagern. Ontinue, der Experte für Managed Extended Detection and Response (MXDR), nennt die fünf wichtigsten Gründe. Cyberkriminelle haben es insbesondere auf sensible Daten von Unternehmen abgesehen, denn diese…

News | Trends 2024 | Trends Security | IT-Security | Kommunikation

Microsoft-Exchange-Server durch kritische Schwachstellen verwundbar

Mindestens 17.000 Instanzen von Microsoft-Exchange-Servern in Deutschland sind durch eine oder mehrere kritische Schwachstellen verwundbar. Hinzu kommt eine Dunkelziffer an Exchange-Servern in vergleichbarer Größe, die potenziell verwundbar sind. Das geht aus einer aktuellen Untersuchung des Bundesamts für Sicherheit in der Informationstechnik (BSI) hervor. Das BSI ruft die Betreiber der Instanzen dazu auf, aktuelle Exchange-Versionen einzusetzen,…

News | Cloud Computing | IT-Security | Trends 2023

2022: Was hat uns dieses Jahr gelehrt? Best Practices für 2023

Der rasche Übergang zu einer Cloud-basierten Infrastruktur hat die Angriffsfläche für Cyberangriffe und die Zahl der kritischen Fehlerquellen deutlich erhöht. Das gilt für Unternehmen, Behörden und Regierungsinstitutionen gleichermaßen. Tatsächlich nutzen laut Cloudwards.net 94 % der Unternehmen Cloud-Dienste, während Techjury.net angibt, dass 67 % der Unternehmensinfrastruktur heute Cloud-basiert sind. Welche Statistik auch immer die zutreffendere sein mag,…

News | IT-Security | Produktmeldung

ADN und WatchGuard erleichtern Einstieg in Managed Security Services

Ab sofort ist die gesamte Produktpalette des Sicherheitsspezialisten WatchGuard auf dem Marketplace von ADN verfügbar. Vom Angebot profitieren nicht nur Managed Service Provider und Microsoft-Partner, sondern auch Reseller, die sich in Richtung Managed Services weiterentwickeln wollen. Mit dem ADN Marketplace bietet der Bochumer Value-Added Distributor ADN seinen Partnern einen einfachen Einstieg in die Cloud-…

News | Kommunikation | Services

Managed SD-WAN und SD-WAN as a Service – was ist der Unterschied?

SD-WAN ist vor allem für Unternehmen interessant, die über mehrere Standorte verfügen, verstärkt Cloud Computing betreiben und mit vielen mobilen Geräten und webgestützten Apps arbeiten. Im Gegensatz zu der noch vorherrschenden MPLS-Technologie (Multi Protocol Label Switching), mit der verschiedene Standorte vernetzt werden, ist SD-WAN deutlich flexibler, zuverlässiger und kostengünstiger, so wie bei crypto superstar oder…

News | Business | Services

Die Digitalisierung erfordert neue Formen der Kooperation

Unternehmen können die Herausforderungen der Digitalisierung nur gemeinsam mit dem IT-Partner ihres Vertrauens bewältigen. Neue kooperative Formen der Arbeitsteilung etablieren sich dabei als der sinnvollste, weil zielführende Weg. IT-Dienstleister sind für den Erfolg von Unternehmen wichtiger als jemals zuvor. Dafür gibt es ausschlaggebende Gründe. Aus strategischer Sicht ist die IT nicht mehr nur Werkzeug zur…

News | Kommunikation | Logistik | Ausgabe 7-8-2021

Länderübergreifende Vernetzung – Digitaler Dokumentenaustausch in der Logistik

Sie agiert größtenteils im Hintergrund und ist dennoch Weltwirtschaftstreiber Nr. 1 und eine der Grundvoraussetzungen für die tagtägliche Versorgung der Bevölkerung: Die Logistikbranche. Mit einer Gesamtleistung von geschätzt 268 Milliarden Euro allein im Jahr 2020 und drei Millionen Beschäftigten ist sie laut Bundesvereinigung Logistik (BVL) der drittgrößte Wirtschaftsbereich Deutschlands – und seit jeher Ursprung digitaler Innovationen. Welch entscheidende Rolle hier der Dokumentenaustausch spielt, zeigt ein Logistikexperiment des Digitalverbands Bitkom.

News | IT-Security

Ist Zero Trust das Ende des VPN?

Ein VPN (Virtual Private Network) verschlüsselt Tunnel zwischen Unternehmensnetzwerken und zugelassenen Endnutzergeräten. Mit einem VPN können Remote-Mitarbeiter auf Netzwerkressourcen zugreifen, als ob sie in einem Büro arbeiten würden, das direkt mit dem Unternehmensnetzwerk verbunden ist. VPNs ermöglichen den Mitarbeitern einen sicheren Remote-Zugriff, ganz gleich, ob sie im Büro sind, zu Hause oder in einer anderen…

News | IT-Security | Ausgabe 5-6-2021 | Security Spezial 5-6-2021

Security-as-a-Service – Managed Detection and Response

News | Cloud Computing | Ausgabe 5-6-2021 | Security Spezial 5-6-2021

Hohe Komplexitätsanforderungen der Cloud führen zu häufigen Sicherheitsfehlern – Firewall-Fehlkonfigurationen

Das Scheitern klassischer Netzwerksicherheitstechnologien in hybriden Multicloud-Umgebungen lässt sich beziffern. Marktforschungen zufolge gehen 99 Prozent der Firewall-Verstöße auf falsch konfigurierte Sicherheitsrichtlinien zurück. Was sind die häufigsten Fehler bei der Konfiguration und wie lassen sie sich vermeiden?