Die Covid-19-Pandemie war ein Schock für alle Systeme. Sie hat Gesellschaften, Regierungen, Unternehmen und Einzelpersonen gezwungen, seit langem bestehende Praktiken und Prozesse schlagartig zu überdenken. Dies gilt auch in grundlegenden Bereichen wie der Frage, wie und wo Menschen arbeiten, lehren, lernen, leben und interagieren. Die Auswirkungen entwickeln sich permanent weiter, wobei sich die Dinge so schnell bewegen, dass man Ereignisse nicht immer vorhersagen oder kontrollieren kann.

Die Covid-19-Pandemie war ein Schock für alle Systeme. Sie hat Gesellschaften, Regierungen, Unternehmen und Einzelpersonen gezwungen, seit langem bestehende Praktiken und Prozesse schlagartig zu überdenken. Dies gilt auch in grundlegenden Bereichen wie der Frage, wie und wo Menschen arbeiten, lehren, lernen, leben und interagieren. Die Auswirkungen entwickeln sich permanent weiter, wobei sich die Dinge so schnell bewegen, dass man Ereignisse nicht immer vorhersagen oder kontrollieren kann.

»Unsere digitale Welt hat an vorderster Front die Schockwellen absorbiert und abgemildert. Die vernetzten digitalen Technologien haben es Unternehmen ermöglicht, schnell auf Work-from-Home-Modelle umzustellen. Sie waren entscheidend für die Gestaltung der Reaktionen im Gesundheitswesen, in der Wissenschaft, in der Versorgungskette, im Bildungswesen und in praktisch jedem Aspekt des Lebens in diesen herausfordernden Zeiten«, erklärt Sergej Epp, Chief Security Officer für Zentraleuropa, bei Palo Alto Networks. »Viele der Veränderungen werden uns wahrscheinlich für die absehbare Zukunft und darüber hinaus begleiten und eine neue Normalität schaffen.«

In verschiedenen Teilen der Welt haben mehr und mehr Unternehmen versucht, wieder zu öffnen oder wollen wieder öffnen. Doch in dieser Zeit der Pandemie müssen Unternehmen durch Unsicherheiten navigieren und gleichzeitig die Kontinuität und Sicherheit des Geschäftsbetriebs gewährleisten. Eine Umfrage von Intel 451 Research zeigt, dass zwei Drittel der Unternehmen erwarten, dass die Politik des erweiterten Heimarbeitsplatzes langfristig oder dauerhaft in Kraft bleibt. Dieselbe Studie zeigt, dass fast die Hälfte aller Unternehmen damit rechnen, ihre reale Bürofläche zu reduzieren.

»Bereiten wir uns auf eine lange Reihe von Fernarbeitsplätzen und die damit verbundenen Sicherheitsherausforderungen vor. Dies ist erst der Anfang. Die neue Normalität am Arbeitsplatz führt zu einer neuen Normalität in der Cybersicherheit«, so Sergej Epp. »Unternehmen werden sich neue Werkzeuge, Prozesse und Strategien zu eigen machen müssen – und viel beweglicher sein müssen als je zuvor.«

Wie immer sind Cyberkriminelle opportunistisch und nutzen neue Schwachstellen im menschlichen Verhalten und in der Technologie frühzeitig aus. Da Millionen von Menschen von zu Hause aus arbeiten, machen sich Hacker diese Pandemie zunutze, um neue Cyberangriffe zu starten. Was kann also getan werden?

Sergej Epp von Palo Alto Networks nennt drei zentrale Handlungsfelder:

- Belastungstest für die Cyberhygiene

Unternehmen versuchen schnell, die IT an die neue Normalität anzupassen. Für ein durchschnittliches Unternehmen bedeutet dies, dass es die bestehende Netzwerk- und Endgerätesicherheit für eine Remote-Belegschaft, die von 30 Prozent auf etwa 90 Prozent gewachsen ist, skalieren muss. Das bedeutet, dass die Richtlinien in den Anwendungen so angepasst werden müssen, dass sie remote zugänglich sind oder mit Zwei-Faktor-Authentifizierung geschützt werden.

Gleichzeitig gaben laut der jüngsten »Fortune 500 CEO«-Umfrage mehr als 75 Prozent der CEOs an, dass Covid-19 die digitale Transformation beschleunigen und neue Technologien einführen wird. Die Auswirkungen auf die Cybersicherheit werden tiefgreifend sein. Mehr Druck auf die IT- und Entwicklungsteams, die Digitalisierung voranzutreiben, wird zu mehr Fehlern und Schwachstellen und einer höheren Gefährdung durch Kompromittierungen führen.

Cybersicherheitsexperten sind sich bewusst, dass Cyberhygiene, wie etwa das Patchen, für die Sicherheit unerlässlich ist. Es ist wie das Tragen einer Maske. Sie fühlt sich nicht immer gut an und sieht auch nicht immer gut aus und wird daher oft ignoriert oder vergessen. Mit der digitalen Beschleunigung wird es schlimmer, bevor es besser wird. Um dem entgegenzuwirken, sollten wir uns genügend Zeit nehmen, um uns auf größere und häufigere Cybersicherheitsvorfälle vorzubereiten und zu lernen, wie wir potenzielle Krisen bewältigen können.

- Das Zeitalter der Plattformen

Etablierte Unternehmen tendieren dazu, Cybersicherheit in einer isolierten und ereignisgesteuerten Weise anzugehen. Infolgedessen sehen wir oft stark fragmentierte, fast Frankenstein-ähnliche Technologieumgebungen: Dutzende von nicht integrierten Sicherheitskontrollen in Netzwerk-, Endpunkt- und Serverumgebungen. Man könnte argumentieren, dass Sicherheitsinformations- und Ereignismanagementsysteme (SIEMs) der Klebstoff waren, der die Brücke zwischen allen Kontrollen bildete. Wie sehr helfen sie aber wirklich, wenn es um die geschäftliche Unterstützung neuer Anwendungen oder Technologien geht? Oder wenn es darum geht, schneller auf Vorfälle zu reagieren?

Wenn Unternehmen eine neue Technologie wie etwa die Cloud einführen, müssen sie alles von der Erkennung bis zur Reaktion von Grund auf erledigen: Schulung der Mitarbeiter, Integration des Tools, Schreibprozesse etc. Die Anwendung der höchsten Verteidigungsstufe überall durch punktuelle Produkte ist das Haupthindernis für Automatisierung, Geschwindigkeit und Agilität. Dies sind jedoch die drei Faktoren, die für den Wettbewerb in einer digitalen Welt am meisten zählen. Um dies zu erreichen, verfolgen

Cybersicherheitsplattformen einen Ansatz, der den folgenden Schlüsselprinzipien folgt:

- Ein breites Portfolio an Sensoren und Kontrollmöglichkeiten in allen Technologieumgebungen

- Integrierte Erkennungs- und Reaktionsfähigkeiten

- Zentralisiertes, identitätsfokussiertes Policy-Framework

- Cloud-Bereitstellung

Die Vorteile einer Plattform liegen auf der Hand: Die Zeit für die Sicherung von Technologien ist erheblich kürzer, die Reaktionsgeschwindigkeit auf Vorfälle ist geringer und die Kosten einer Plattform betragen in einer fragmentierten Umgebung oft nur die Hälfte der Kosten. Die Einführung eines Plattformmodells war jedoch schon immer eine schwierige Aufgabe, wenn es um Cybersicherheit geht. Silo-Denken, unklare Technologiebudgets, fehlende digitale Kultur – es gab immer eine Ausrede, warum es nicht funktionieren würde.

Warum wird es in einer Post-Covid-Welt anders sein? Der Grund ist einfach. Die digitale Beschleunigung ist für die meisten Unternehmen und Einzelpersonen von existenzieller Bedeutung. Plattformen werden zur »neuen Normalität« werden, wenn man ihre Kosteneffizienz sowie ihre Flexibilität bei der Sicherung neuer Technologien berücksichtigt. Die Märkte haben diese Entwicklung neuer Kategorien von cloudbasierten Plattformen für Netzwerk, Cloud und Sicherheit oder im Rahmen von Security Operations Centers (SOCs) bereits aufgegriffen.

- Ferngesteuerte Reaktion auf Vorfälle

Wie wir alle müssen auch IT- und Cybersicherheitsteams per Fernzugriff arbeiten und ein breites Spektrum von Benutzern über viele Geräte und Standorte hinweg unterstützen. Wenn zum Beispiel ein Rechner im Haus eines Mitarbeiters mit Malware infiziert ist, wäre das »alte normale« Vorgehen, ihn zu isolieren oder das Betriebssystem neu zu installieren oder die Hardware für die Forensik einzusammeln.

Heute lautet die Frage: Ist ein Unternehmen in der Lage, diese Art von Intervention aus der Ferne durchzuführen? Ist der Fernzugriff Teil der Unternehmenskultur? Können IT-Teams potenzielle Bedrohungen und Vorfälle durch Remote-Forensik erkennen, selbst wenn es sich um ein BYOD-Gerät handelt? Wie sieht es mit der Reaktion auf Vorfälle und der Forensik in Public Clouds aus?

Die meisten Unternehmen sind aus betrieblicher Sicht sowie hinsichtlich Compliance und Datenschutz nicht dafür eingerichtet. Das wird sich jedoch ändern müssen, was einen sehr radikalen Wandel sowohl in der Technologie als auch in der Unternehmenskultur erfordert. Die neue Normalität wird bleiben. Sie wird einen starken Einfluss darauf haben, wie wir Daten und Vermögenswerte in unserer zunehmend digitalen Welt schützen. Dies bedeutet, dass es auch in der Cybersicherheit eine neue Normalität geben wird.

NEWS | IT-SECURITY | TIPPS

Saubere Sache: Cyberhygiene als Grundstein der IT-Security

Checkliste für effiziente Cyberhygiene. Nicht nur für die menschliche Gesundheit, sondern auch in der IT-Sicherheit gilt: Vorbeugen ist besser als Heilen. Angesichts steigender Bedrohungen durch fortschrittliche Malware und Datendiebstahl in großem Stil, ist eine solide Cyberhygiene für die gesamte Hard- und Software eines Unternehmens essenziell. Regelmäßig durchgeführte Hygienepraktiken sorgen dafür, Systeme effizient zu halten…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Automatisierte und ständig neue Angriffsmethoden lassen die Zahl der Cyberattacken in die Höhe schnellen

Der Technologiesektor löst zum ersten Mal den Finanzbereich an der Spitze der am stärksten angegriffenen Branchen ab, gleichzeitig nutzen Cyberkriminelle die Covid-19-Pandemie für ihre Aktivitäten aus. NTT Ltd., ein Technologie-Dienstleister, hat seinen 2020 Global Threat Intelligence Report (GTIR) veröffentlicht. Der neue GTIR zeigt, dass die Angreifer trotz aller Anstrengungen von Unternehmen und Organisationen, ihre…

NEWS | BUSINESS | CLOUD COMPUTING | GESCHÄFTSPROZESSE | INFRASTRUKTUR | SERVICES | STRATEGIEN

Digitale Verwaltung scheitert ohne moderne IT-Infrastruktur

In Zeiten von Home Office und Kontaktbeschränkungen ist eine digitale Verwaltung wichtiger denn je. Damit diese gelingt, müssen die technologischen Voraussetzungen stimmen. Ob national oder international: Das Coronavirus treibt derzeit die Menschen um. Als sich Ende Februar verunsicherte Bürger über den neuartigen Virus auf der Website des Robert-Koch-Instituts (RKI) informieren wollten, war dies nur eingeschränkt…

NEWS | IT-SECURITY | TIPPS

Sicher aus der Ferne: Privileged Access für Remote-Administratoren

Sechs Best Practices für Fernzugriff auf kritische Infrastrukturen. Viele Unternehmen verfügen über Richtlinien und Lösungen für die Telearbeit, doch diese sind meist auf Mitarbeiter zugeschnitten, die vollständig remote agieren oder normalerweise im Büro arbeiten, aber Flexibilität für ungewöhnliche Situationen benötigen. Die derzeitige Lage, mit der die meisten Unternehmen konfrontiert sind, kann die Fähigkeiten ihrer Remote-Arbeitsplätze…

NEWS | TRENDS 2020 | TRENDS SECURITY | CLOUD COMPUTING | TRENDS CLOUD COMPUTING | IT-SECURITY | WHITEPAPER

Sicherheitsexperten investieren verstärkt in Cloud-Sicherheits- und Automatisierungstechnologien

CISOs (Chief Information and Security Officers) sind in Unternehmen und Organisationen für die Abwehr von Cyberangriffen verantwortlich. 86 Prozent der Sicherheitsexperten sagen, dass der Einsatz von Cloud-Sicherheit die Transparenz ihrer Netzwerke erhöht hat. 42 Prozent leiden an einer Cybersicherheitsmüdigkeit, die als Resignation bei der proaktiven Verteidigung gegen Angreifer definiert wird. Die Herausforderungen bei der Verwaltung und…

NEWS | IT-SECURITY | KOMMUNIKATION

Umgang mit der Cybersicherheit in Zeiten der Pandemie – Die Bedeutung von Priorisierung

Ideen für den Umgang mit den anhaltenden Herausforderungen der Cybersicherheit während der Coronavirus-Pandemie. Länder auf der ganzen Welt sind mit einer Pandemie konfrontiert. Die Sorgen sind groß um Arbeitnehmer, Geschäftsabläufe, die finanziellen Auswirkungen sowie Gesundheit und Sicherheit. Da die Unternehmen mit den sich verändernden wirtschaftlichen Aussichten konfrontiert werden, ist die Cybersicherheit derzeit vielleicht nicht das…

NEWS | IT-SECURITY | TIPPS

Sicherheitsprobleme in Smart-Home-Geräten

Design-Konzept eines NFC-Rings zur Türöffnung lückenhaft. Sicherheitsrisiko in Automatisierungsplattform für Garagen. Auf der CES werden dieser Tage wie jedes Jahr viele neue Verbrauchertechnologien vorgestellt. Daher ist es wichtig, die Sicherheitsrisiken zu berücksichtigen, die diese neuen Geräte und Programme für den Einzelnen darstellen: Im Rahmen der CES stellt McAfee seine Erkenntnisse zu zwei Smart-Home-Geräten vor: dem…

NEWS | TRENDS 2020 | BUSINESS | TRENDS WIRTSCHAFT

Technikprognosen für 2020

Das Head-Geek-Team von SolarWinds stellt zu Jahresbeginn sieben Prognosen auf, die Technikexperten im Jahr 2020 auf ihrer Agenda haben sollten. Im Wandel: Führungskräfte in technologiegestützten Branchen Führungskräfte arbeiten heute in einer service-dominierten Welt. Die Tage der IT-Investitionsausgaben gehören der Vergangenheit an. Entscheidungen werden nicht mehr im Hinblick auf Jahre oder Quartale getroffen, sondern basierend…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Bedrohungen durch Hacker: Das erwartet uns in 2020

Kaum etwas ändert sich so dynamisch wie Cybergruppierungen: Sie entstehen, pausieren, schließen sich neu zusammen, lösen sich auf und nutzen ständig neue Tools und Taktiken. Michael Sentonas, VP of Technology Strategy bei CrowdStrike, hat deshalb die fünf wahrscheinlichsten Entwicklungen zusammengefasst, die Unternehmen im nächsten Jahr begegnen könnten. Er fokussiert sich hierbei auf die Angriffsmethoden,…

NEWS | VERANSTALTUNGEN | AUSGABE 11-12-2019 | SECURITY SPEZIAL 11-12-2019

it-sa 2019 – Sicherheit bis in die Wolken

Am 10. Oktober war der letzte Tag der mit Abstand wichtigsten IT-Security-Messe Europas, der it-sa. Zum elften Mal trafen sich Aussteller aus aller Welt in Nürnberg, um interessierten Fachbesuchern neueste Produkte und Trends aus der IT-Sicherheit vorzustellen. In erstmals vier Hallen fanden sich insgesamt 753 Aussteller zusammen, um 15 632 Fachbesucher an ihren Ständen zu begrüßen. Wie auch in den letzten Jahren stammte das Publikum aus aller Welt. Besonders bei internationalen Besuchern ist die Messe beliebter geworden. Gut besuchte Hallen, interessierte Besucher und nicht zuletzt engagierte Aussteller hinterließen einen insgesamt äußerst positiven Gesamteindruck bei allen Beteiligten.

NEWS | CLOUD COMPUTING | INFRASTRUKTUR | OUTSOURCING | STRATEGIEN | AUSGABE 11-12-2019

Hosting oder Cloud? – Keine Frage des Hypes, sondern des Anspruchs

Immer wieder stehen Unternehmen vor der Frage, wie sie ihre IT-Infrastruktur erweitern sollten. Gerade der Mittelstand mit beschränkten IT-Personal- und Budget-Ressourcen sucht nach idealen Lösungen. Oft ist die Entscheidung zwischen Hosting und Cloud zu treffen. Es gilt, die jeweiligen Vorteile der beiden Optionen zu ergründen und für was sich die eine mehr als die andere eignet.

NEWS | BUSINESS PROCESS MANAGEMENT | EFFIZIENZ | FAVORITEN DER REDAKTION | ONLINE-ARTIKEL | STRATEGIEN

Datenintegrität: Gute Daten, schlechte Daten

So kann Automatisierung dabei helfen, die Integrität von Daten im Zeitalter von Big Data zu gewährleisten. Der Begriff Big Data ist nun schon einige Jahre alt. Er wurde Mitte der 2000er Jahre erfunden, um Datensätze zu beschreiben, die zu groß waren, um sie mit herkömmlichen Business-Intelligence-Tools verwalten und verarbeiten zu können. Seitdem ist die Menge…

NEWS | TRENDS SECURITY | DIGITALISIERUNG | TRENDS 2019 | IT-SECURITY

Zögerliche Prozessautomatisierung gefährdet die Netzwerksicherheit

Automatisierung von Sicherheitsprozessen ist eine Grundvoraussetzung für die erfolgreiche Umsetzung digitaler Transformationsinitiativen. Zunehmende Netzwerkkomplexität und mangelnde Kenntnis des Sicherheitsstatus leistet Fehlkonfiguration Vorschub, die Angriffsfläche für Datenschutzverletzungen bieten. Die von FireMon veröffentlichte Studie mit dem Titel »2019 State of the Firewall« zeigt die größten Herausforderungen auf, denen sich Unternehmen in Sachen Firewall-Management aktuell stellen müssen…

NEWS | TRENDS INFRASTRUKTUR | CLOUD COMPUTING | TRENDS CLOUD COMPUTING | INFRASTRUKTUR

Gravierende Leistungsunterschiede zwischen AWS, Google Cloud Platform, Azure, Alibaba und IBM Cloud

Studie zur Performance von Cloud-Dienstleistern unterstützt IT-Führungskräfte mit umfassenden Daten bei strategischen Entscheidungen zu Cloud-Services. ThousandEyes gibt die Ergebnisse seines jährlichen Cloud Performance Benchmark-Reports bekannt. Die Studie zeigt die Unterschiede in Bezug auf die globale Netzwerkperformance und Konnektivität der fünf großen Public Cloud-Anbieter auf. Untersucht wurden Amazon Web Services (AWS), Google Cloud Platform (GCP), Microsoft…

NEWS | BUSINESS INTELLIGENCE | BUSINESS PROCESS MANAGEMENT | CLOUD COMPUTING | TRENDS CLOUD COMPUTING | TRENDS GESCHÄFTSPROZESSE | INFOGRAFIKEN | TRENDS 2019

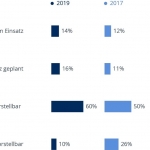

Unternehmen bereit für Planung in der Cloud

Die DACH-weite Anwenderbefragung »Moderne Planung und CPM – Wie Unternehmen von der Cloud profitieren« von BARC beschäftigt sich damit, welche Relevanz Cloud-basierte Lösungen aktuell in der Unternehmensplanung und im CPM haben und welches Potenzial ein Umstieg in die Cloud bietet. Über 250 Unternehmen gaben Einblick in ihre Einstellung und Best Practices im Hinblick auf Cloud-basierte…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY | TRENDS 2025

IT-Vorhersagen für das Jahr 2020 und für 2025

Es ist in der Zukunft ein nahtloser Ansatz zur Verhinderung von Sicherheitsverletzungen durch gestohlene Zugangsdaten, missbrauchte Privilegien oder kompromittierte Fernzugriffe notwendig. Durch erweiterbare Privileged-Access-Management-Plattformen erfahren Organisationen eine einfache Skalierung ihrer Privilege-Security-Programme, um einer veränderten Bedrohungslage für Endpunkt-, Server-, Cloud-, DevOps- und Netzwerk-Umgebungen zu begegnen. Unternehmen brauchen eine erhöhte Visibilität und Kontrolle, um Risikobegrenzung, Compliance-Einhaltung und…

NEWS | CLOUD COMPUTING | TRENDS CLOUD COMPUTING | TRENDS 2019

Analyse zeigt internationale Cloud-Trends

Velocity Report präsentiert Ranking der wichtigsten Branchenthemen. Der Velocity Report von O’Reilly Media bietet interessante Erkenntnisse über die Entwicklung von cloudnativen Architekturen und verteilten Systemen. Die Studie basiert auf einer Analyse der eingereichten Themenvorschläge für O’Reilly’s Velocity Conference in Berlin (4. bis 7. November 2019). Die Auswertung beleuchtet, welche Ideen, Verfahren und Technologien an Bedeutung…

NEWS | BUSINESS | TRENDS SECURITY | CLOUD COMPUTING | TRENDS CLOUD COMPUTING | DIGITALE TRANSFORMATION | TRENDS 2019

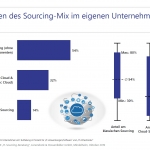

IT-Strategien und Cloud-Sourcing im Zuge des digitalen Wandels

Cloud-Ressourcen machen zwischenzeitlich 46 Prozent im Sourcing-Mix der Anwenderunternehmen aus. Hybride IT-Landschaften verändern die IT-Abteilungen. Ausgabensteigerungen spiegeln wachsenden Bedarf an IT-Sourcingberatung wider. 360-Grad-Studie »Der Markt für IT-Sourcingberatung in Deutschland« ab sofort kostenfrei verfügbar [1]. Die Cloud-Transformation ist in vollem Gange. Die Rolle der IT als Business-Treiber und damit auch des IT-Sourcings hat sich in…

NEWS | TRENDS SECURITY | CLOUD COMPUTING | TRENDS CLOUD COMPUTING | INFRASTRUKTUR | TRENDS 2019 | IT-SECURITY

Cloud Trends Report Security prognostiziert 50 % mehr Schwachstellen in Cloud-Infrastrukturen

Trotz wachsender Anzahl an Schwachstellen bei Cloud-Infrastrukturdiensten, Containern und anderen Cloud-Produkten bleibt Cyberhygiene weiterhin größtes Risiko. Die größten Gefahren in Cloud-Infrastrukturen gehen nicht vom Cloud Provider aus, sondern lauern im Unternehmen selbst. Skybox Security, Anbieter im Cyber Risk Management, gab die Veröffentlichung seines Cloud Trends Report 2019 bekannt. Der Bericht, der vom Team der…

NEWS | IT-SECURITY | TIPPS

Drei Tipps zum Schutz vor Insider-Bedrohungen

Die Cybersicherheitslandschaft verändert sich ständig, aber eines ist in den letzten Jahren konstant geblieben: die stetig wachsende Zahl von Insider-Bedrohungen. Die jüngste Cybersicherheitsstudie von SolarWinds hat ergeben, dass interne Benutzerfehler in den letzten 12 Monaten mit 80 Prozent den weitaus größten prozentualen Anteil an Vorfällen im Zusammenhang mit der Cybersicherheit ausgemacht haben [1]. Während…