Gefährliche Designfehler und Schwachstellen in Legacy-Programmiersprachen für Industrieroboter.

Trend Micro stellt neue Forschungsergebnisse vor, die auf Designschwächen in Legacy-Programmiersprachen hinweisen, welche in industriellen Systemen zum Einsatz kommen. Die Sicherheitsforscher veröffentlichen zudem neue Richtlinien für sicheres Programmieren, die Entwicklern von Industrie-4.0-Anlagen helfen sollen, die Angriffsfläche für Softwareangriffe deutlich zu verringern. Dadurch können Betriebsunterbrechungen in OT-Umgebungen (Operational Technology) wirksam verhindert werden.

Industrielle Automatisierungswelt ist nicht darauf vorbereitet

Die in Zusammenarbeit mit der Polytechnischen Universität Mailand (Politecnico di Milano) durchgeführte Forschung zeigt umfassend, wie Designschwächen in älteren Programmiersprachen Automatisierungsprogramme angreifbar machen. Angreifern bietet sich bei Manipulationen die Möglichkeit, Industrieroboter, Automatisierungs- und Produktionsanlagen zu stören und geistiges Eigentum zu stehlen. Dem Bericht nach scheint die industrielle Automatisierungswelt nicht darauf vorbereitet zu sein, die Ausnutzung der gefundenen Schwachstellen zu erkennen und zu verhindern. Seitens der Industrie ist es deswegen zwingend erforderlich, bewährte Sicherheitsmaßnahmen aus der Netzwerksicherheit und sichere Verschlüsselungspraktiken zu übernehmen und zu etablieren. Dazu stehen die Forscher bereits in engem Austausch mit Branchenführern.

Herstellerspezifische Sprachen sind nicht auf aktive Angreifer vorbereitet

»Da das Aufspielen von Patches und Updates auf ein mit dem Netzwerk verbundenes OT-System oftmals unmöglich ist, muss die Entwicklung bereits im Vorfeld sicher sein«, erklärt Udo Schneider, IoT Security Evangelist Europe bei Trend Micro. »Heutzutage hängt das Software-Rückgrat der industriellen Automation von Legacy-Technologien ab, die allzu oft verborgene Schwachstellen enthalten. Dazu zählen Urgent/11 und Ripple20 ebenso wie Variationen von Y2K-ähnlichen Architekturproblemen. Wir wollen nicht nur auf diese Herausforderungen hinweisen, sondern wieder einmal die Führung beim Schutz der Industrie 4.0 übernehmen, indem wir konkrete Hilfestellung für Design, Entwicklung, Verifizierung und laufende Wartung sowie Tools zum Scannen und Blockieren von bösartigem und anfälligem Code anbieten.«

Bei der Entwicklung der bisherigen, herstellerspezifischen Programmiersprachen wie RAPID, KRL, AS, PDL2 und PacScript wurde die Möglichkeit eines aktiven Angreifers nicht berücksichtigt. Da es diese Sprachen schon seit Jahrzehnten gibt, sind sie heute für wichtige Automatisierungsaufgaben in der Fabrikhalle unerlässlich, können aber selbst nicht einfach repariert werden.

Schwachstellen sind nicht nur ein Problem in den mit herstellerspezifischen Sprachen geschriebenen Automatisierungsprogrammen. Wie die Forscher an einem Beispiel zeigen, kann sogar eine neue Art von sich selbst verbreitender Malware in einer der Legacy-Programmiersprachen erstellt werden.

Schreiben sicherer Arbeitsprogramme

Trend Micro Research hat eng mit dem Robotic Operating System Industrial Consortium zusammengearbeitet, um Empfehlungen zu erarbeiten, wie die Ausnutzbarkeit der identifizierten Probleme reduziert werden kann [1].

»Die meisten Industrieroboter sind für isolierte Produktionsnetzwerke ausgelegt und verwenden Legacy-Programmiersprachen«, sagt Christoph Hellmann Santos, Programm-Manager beim ROS-Industrial Consortium Europe. »Sie können anfällig für Angriffe sein, wenn sie zum Beispiel mit dem IT-Netzwerk eines Unternehmens verbunden sind. Deshalb haben ROS-Industrial und Trend Micro gemeinsam Richtlinien für ein korrektes und sicheres Netzwerk-Setup zur Steuerung von Industrierobotern mit ROS entwickelt.«

Laut der neuen Richtlinien können Task-Programme, die auf diesen Sprachen basieren und die automatischen Bewegungen von Industrierobotern steuern, auf sicherere Weise geschrieben werden, um das Risiko in der Industrie 4.0 zu mindern. Die wesentlichen Punkte, die für das Schreiben sicherer Arbeitsprogramme zu berücksichtigen sind, lauten:

- Behandeln Sie Industriemaschinen als Computer und Arbeitsprogramme als leistungsfähigen Code

- Jede Kommunikation authentifizieren

- Richtlinien zur Zugangskontrolle implementieren

- Immer eine Eingabe-Validierung durchführen

- Immer eine Ausgabe-Säuberung durchführen

- Ordnungsgemäße Fehlerbehandlung ohne Offenlegung von Details implementieren

- Geeignete Konfigurations- und Deployment-Verfahren einrichten!

Darüber hinaus haben Trend Micro Research und das Politecnico di Milano ein zur Patentierung anstehendes Tool entwickelt, mit dem anfälliger oder bösartiger Code in Task-Programmen erkannt und so Schäden zur Laufzeit verhindert werden können.

Als Ergebnis dieser Untersuchung wurden sicherheitsrelevante Merkmale in den acht meistverbreiteten industriellen Roboter-Programmierplattformen identifiziert und insgesamt 40 Fälle von anfälligem offenem Quellcode gefunden. Ein Anbieter hat das von einer Schwachstelle betroffene Automatisierungsprogramm bereits aus seinem App-Store für industrielle Software entfernt. Zwei weitere Schwachstellen wurden vom Entwickler bestätigt, was zu einer fruchtbaren Diskussion führte. Einzelheiten zu den Schwachstellen wurden auch vom ICS-CERT (Industrial Control Systems Cyber Emergency Response Team) der US-Heimatschutzbehörde in einer Warnmeldung veröffentlicht [2].

Weitere Informationen

Den vollständigen Bericht finden Sie unter folgendem Link: https://www.trendmicro.com/vinfo/de/security/news/internet-of-things/unveiling-the-hidden-risks-of-industrial-automation-programming

[1] vgl. https://rosindustrial.org/news/2020/6/23/how-to-securely-control-your-robot-with-ros-industrial [2] vgl. https://us-cert.cisa.gov/ics/alerts/ICS-ALERT-20-217-01

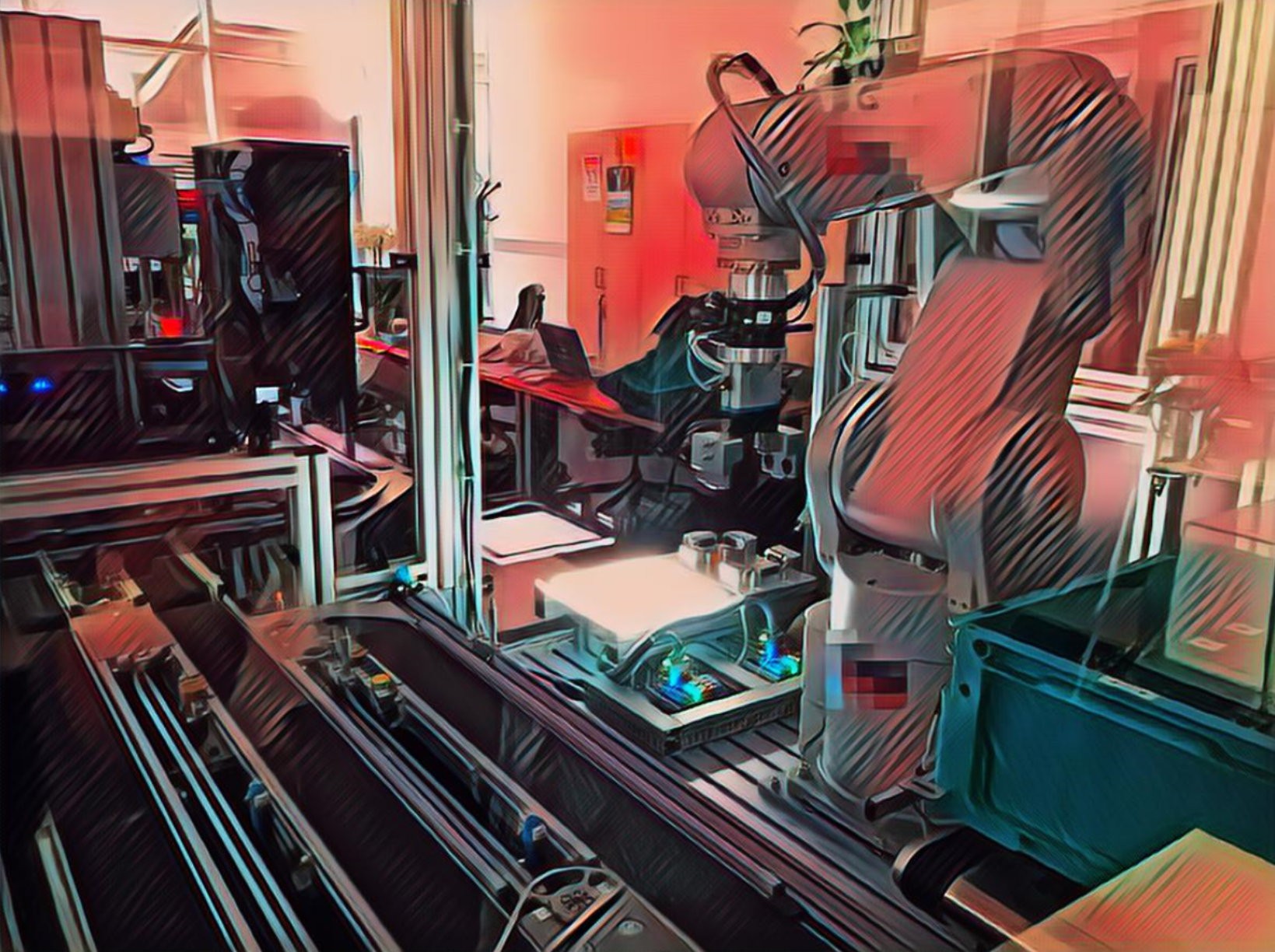

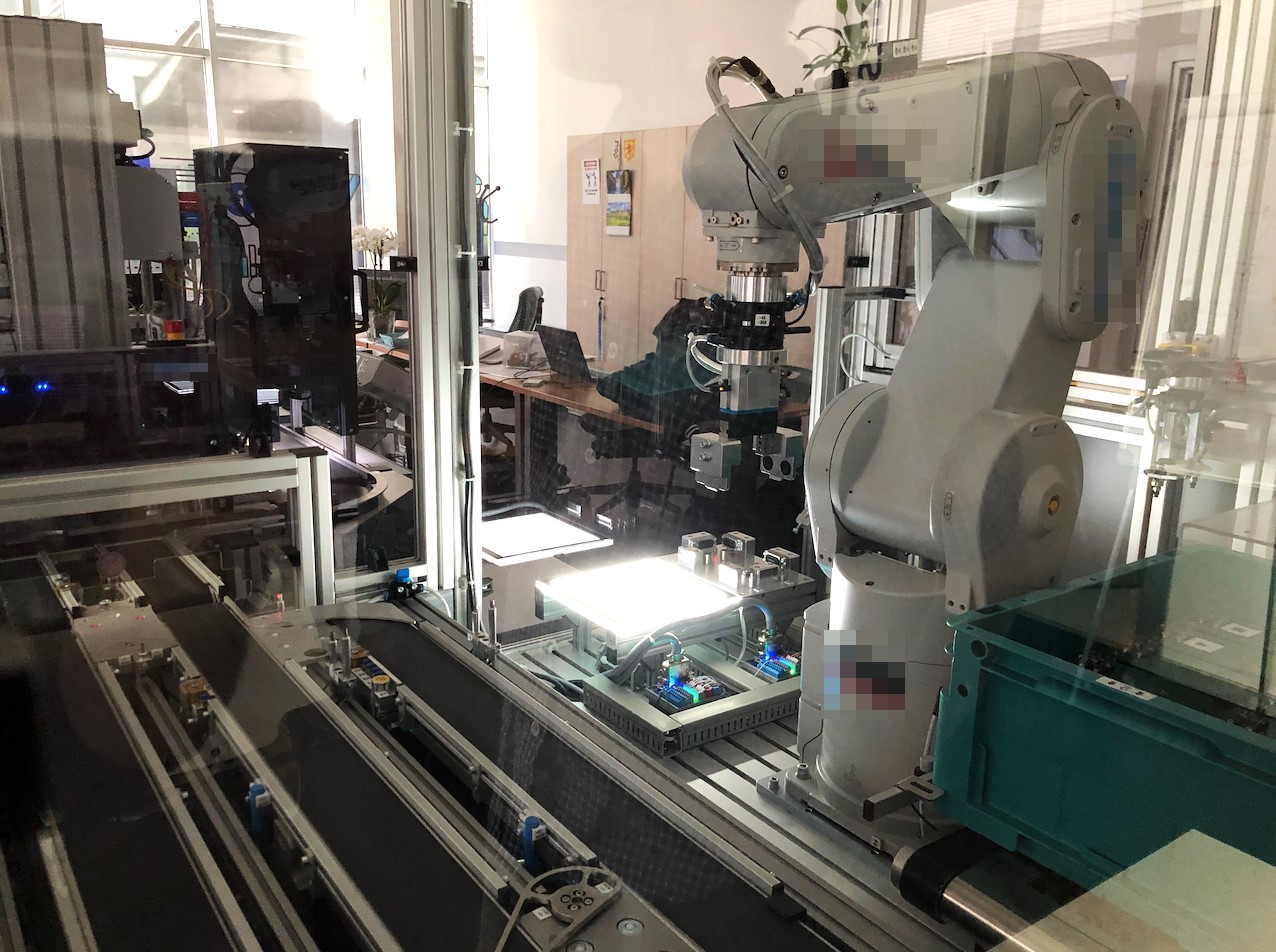

Das Labor, in dem wir einige unserer Ergebnisse getestet haben (Bildquelle: Trend Micro)

Das Labor, in dem wir einige unserer Ergebnisse getestet haben (Bildquelle: Trend Micro)

Die Auswirkungen der Schwachstelle, die entsteht, wenn das Sicherheitssystem nicht korrekt konfiguriert ist (von links nach rechts: der End-Effektor an Ort und Stelle, der End-Effektor, nachdem er abgefallen ist, der Roboterarm ohne den End-Effektor) (Bildquelle: Trend Micro)

Die Auswirkungen der Schwachstelle, die entsteht, wenn das Sicherheitssystem nicht korrekt konfiguriert ist (von links nach rechts: der End-Effektor an Ort und Stelle, der End-Effektor, nachdem er abgefallen ist, der Roboterarm ohne den End-Effektor) (Bildquelle: Trend Micro)

Die Schichten des Software-Stacks (einschließlich Programme für Automatisierungsaufgaben) und was ihre jeweiligen Schwachstellen beeinträchtigen könnten (Bildquelle: Trend Micro)

Die Schichten des Software-Stacks (einschließlich Programme für Automatisierungsaufgaben) und was ihre jeweiligen Schwachstellen beeinträchtigen könnten (Bildquelle: Trend Micro)

1014 Artikel zu „Industrie 4.0 OT Sicherheit“

NEWS | INDUSTRIE 4.0 | INTERNET DER DINGE | IT-SECURITY

Cybersecurity im Kontext von Industrie 4.0: Herausforderungen und Lösungen der Cloud- und IoT-Sicherheit

In der vernetzten Industrie 4.0 wird Cloud-Sicherheit zum Rückgrat des Internets der Dinge. Cloud Computing und das Internet der Dinge sind zwei Technologien, die zu Industrie 4.0 gehören. Martin Schauf, Senior Manager Systems Engineering bei Palo Alto Networks, erörtert die Herausforderungen bei der Sicherung von Cloud und IoT, wenn es darum geht, die Umstellung auf…

NEWS | IT-SECURITY | KÜNSTLICHE INTELLIGENZ

Data Science für die IT-Sicherheit: KI-Human-Teams können Cyberangreifer stoppen

Trotz der erstaunlichen Fortschritte bei der Leistung der künstlichen Intelligenz in den letzten Jahren ist keine KI perfekt. Tatsächlich wird die Unvollkommenheit einer KI in der Regel durch die Messung der Genauigkeit des Modells an einem Testdatensatz deutlich gemacht. Perfekte Ergebnisse werden weder erwartet noch sind sie üblich. Christopher Thissen, Data Scientist bei Vectra…

NEWS | INDUSTRIE 4.0 | IT-SECURITY | TIPPS

Schwachstellen in industriellen VPNs

Angreifer können direkten Zugang zu den Geräten erhalten und physische Schäden verursachen. VPNs sorgen oftmals nur für scheinbaren Schutz. Das Forscherteam von Claroty hat in den letzten Monaten mehrere Schwachstellen bei der Remote-Codeausführung in VPN-Implementierungen entdeckt, die insbesondere für den Fernzugriff auf OT-Netzwerke genutzt werden. Diese speziellen Remote-Lösungen werden insbesondere für die Wartung und Überwachung…

NEWS | KOMMUNIKATION | WHITEPAPER

Whitepaper: Kollaborationsplattformen aus Sicht der Cybersicherheit – Vergleich und Best Practices

Bei der Auswahl von Kollaborationsplattformen prüfen Unternehmen Anforderungen an Datenschutz und Datensicherheit oftmals nur unzureichend. In dem von der Beratungsboutique für Cybersicherheit carmasec veröffentlichten Whitepaper Kollaborationsplattformen aus Sicht der Cybersicherheit – Vergleich und Best Practices werden die gängigsten Softwarelösungen Google G-Suite, Microsoft Office 365 und Atlassian Jira / Confluence hinsichtlich Aspekten der Cybersicherheit und des…

NEWS | TRENDS 2020 | TRENDS SECURITY | INTERNET DER DINGE | IT-SECURITY

Kein Unternehmen kommt ohne IoT-Sicherheit aus – Hohes Potenzial in lernenden Systemen

Das Internet der Dinge setzt sich in großem Stil durch, weil die potenziellen Vorteile immens sind. Ob es sich um Gebäude- und Straßenlichtsensoren, Überwachungskameras, IP-Telefone, Point-of-Sale-Systeme, Konferenzraumtechnik und vieles mehr handelt, das IoT ist im Netzwerk und im Unternehmen längst Realität. Es ist zu einem wesentlichen Teil der Infrastruktur für jedes Unternehmen und jede Branche…

NEWS | TRENDS 2020 | TRENDS SERVICES | HEALTHCARE IT

Digitalisierung und Industrie 4.0 für Krankenhaus-Organisationen

Vor ähnlichen Herausforderungen wie Industrieunternehmen stehen auch Krankenhäuser: Sie müssen gleichzeitig die (medizinische) Versorgung sichern, profitabel wirtschaften und widerstandsfähig gegen verschiedenste Risiken sein. Helfen können den hochkomplexen Organisationen dabei Industrie-4.0-Technologien. Der Lehrstuhl für Betriebswirtschaftslehre, insb. Betriebliche Anwendungssysteme (Prof. Dr. Stefan Smolnik) der FernUniversität in Hagen stellte mit einer Gap-Analyse fest, dass sich die Wertschöpfung in…

NEWS | TRENDS 2020 | TRENDS GESCHÄFTSPROZESSE | STRATEGIEN

Viele Firmen verschenken das Potenzial von Daten

Unternehmen schöpfen nicht alle Möglichkeiten aus, um mit Hilfe von Daten am Markt erfolgreich zu agieren. Das zeigt die Grafik auf Basis einer Bitkom-Umfrage. Bei den Antworten auf die Frage, für welche Zwecke die Unternehmen Daten sammeln, überwiegen einfache Analysevorgänge wie etwa Personalmanagement und Finanzplanung. Hingegen nutzt nur rund jedes sechste Unternehmen Daten, um sich…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Internetsicherheit: Deutschland gehört zu den verwundbarsten Ländern der Erde

Mit Platz Fünf steht Deutschland weit oben auf der Liste der Länder, die besonders stark durch Cyberkriminalität gefährdet sind. Nur die USA, China, Süd-Korea und Großbritannien waren noch schlechter. Das ist ein Ergebnis des National/Industry/Cloud Exposure Reports (NICER) 2020, der zu den umfangreichsten Security-Erhebungen des Internets zählt. Die Erhebung fand im April und Mai 2020…

NEWS | BUSINESS PROCESS MANAGEMENT | KÜNSTLICHE INTELLIGENZ

Remote Work: Krisenbewährtes Arbeitsmodell als Treiber der Hyperautomation

Die Signale des aktuellen Wirtschaftsmarkts zeichnen kein optimistisches Bild für die nahe Zukunft. Neben den Auswirkungen von Covid-19 spiegelt die Zurückhaltung der Unternehmen bei Investitionen die zunehmende Instabilität aufgrund globaler Spannungen, Konflikte und Handelskriege wider. Zwar weiß niemand genau, was die Zukunft bringen wird, aber eines steht fest: Arbeitskonzepte wie Remote Work, die sich in…

NEWS | TRENDS 2020 | DIGITALISIERUNG | TRENDS GESCHÄFTSPROZESSE | TRENDS SERVICES | INDUSTRIE 4.0

Digitalisierung von Geschäftsmodellen: Mittelständische Unternehmen schöpfen Industrie-4.0-Potenzial zu wenig aus

Häufig werden im Zuge der Industrie 4.0 und der Digitalisierung die sich wandelnden Geschäftsprozesse betrachtet. Doch viel bedeutender ist die Frage, inwieweit durch die Möglichkeiten der Digitalisierung bereits Veränderungen in die Geschäftsmodelle eingezogen sind. Dies beleuchten der Industrie-4.0-Verein »SEF Smart Electronic Factory e.V.« (www.SmartElectronicFactory.de) und sein Mitglied Technische Hochschule Mittelhessen (THM). Grundlage ist die auf…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Corona-Lockdown sorgt für wachsendes Bewusstsein für Cybersicherheit

Aktuelle Umfrage zeigt, dass Mitarbeiter Sicherheitstrainings ernst nehmen, aber dennoch riskantes Verhalten an den Tag legen. Trend Micro veröffentlicht neue Umfrageergebnisse, die zeigen, wie Mitarbeiter im Home Office mit der Cybersicherheit umgehen. Nahezu drei Viertel der Remote-Mitarbeiter (72 Prozent weltweit, 69 Prozent in Deutschland) geben an, dass sie sich seit Beginn des Lockdowns bewusster…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Sicherheitsproblem: HTTPS-Kommunikation gehört auf den Prüfstand

Laut jüngstem Internet Security Report zielen groß angelegte Malware-Kampagnen vor allem auf Deutschland ab. Der aktuell veröffentlichte WatchGuard Internet Security Report für das erste Quartal 2020 bringt erneut spannende Erkenntnisse zur weltweiten Lage der IT-Sicherheit ans Licht. So wurde beispielsweise erstmals ein genauerer Blick auf die Verteilwege von Malware geworfen – mit aufrüttelnden Ergebnissen: Über 67…

NEWS | TRENDS 2020 | TRENDS WIRTSCHAFT | DIGITALISIERUNG | TRENDS SERVICES

DsiN-Sicherheitsindex 2020: IT-Sicherheitsgefälle in Deutschland

Bereits im siebten Jahr untersucht die Verbraucherstudie von Deutschland sicher im Netz die digitale Sicherheitslage von Internetnutzenden in Deutschland und zeigt: Es gibt Nachholbedarfe bei digitaler Aufklärung. Während sich die digitale Sicherheitslage für antreibende und bedachtsame Nutzer:innen weiter verbessert hat, werden digital außenstehende Nutzer:innen in puncto Online-Sicherheit weiter abgehängt. Das zeigt der DsiN-Sicherheitsindex 2020,…

NEWS | IT-SECURITY | STRATEGIEN

Applikationssicherheit: Unsichere Software ist existenzielle Bedrohung

Sie sind versucht, Ihr Budget für Tests zur Applikationssicherheit zu kürzen, um Verluste durch den Shutdown zu decken? Vergessen Sie dabei aber nicht, dass kompromittierte Systeme eine weit größere existenzielle Bedrohung werden können. Nehmen wir an, das Amt für Wasserversorgung stünde vor einer plötzlichen Krise, die den Aufbau einer neuen Infrastruktur erfordert. Wenn man nun…

NEWS | TRENDS 2020 | TRENDS INFRASTRUKTUR | INDUSTRIE 4.0 | WHITEPAPER

Industrie 4.0: den Wandel gestalten und Unternehmen neu definieren

CXOs zwischen Bereitschaft und Verantwortung. In einer aktuellen Studie hat Deloitte weltweit über 2000 C-Level-Führungskräfte zum Thema Industrie 4.0 befragt, darunter auch 125 CXOs aus deutschen Unternehmen. Wie gehen sie mit den Chancen und Herausforderungen um und was sind dabei ihre Strategien, Ziele und Prioritäten? Die Analyse zeigt, dass für die Unternehmen neben Wertschöpfung und…

NEWS | INDUSTRIE 4.0 | IT-SECURITY | TIPPS

5 Tipps zur Datensicherheit mit Augmented-Reality-Lösungen

Die Vorteile der Nutzung von Augmented-Reality-Lösungen liegen auf der Hand. Mitarbeiter*innen können mithilfe von Wearables ihre Arbeit schneller, flexibler und sicherer ausführen, machen nachweislich weniger Fehler und sind bei der Arbeit zufriedener. Wie der Name bereits vermuten lässt, funktionieren Datenbrillen aber nur, wenn sie Daten aufnehmen. Die Sicherheit solcher Daten ist deshalb für alle Unternehmen,…

AUSGABE 5-6-2020 | NEWS | INDUSTRIE 4.0 | INFRASTRUKTUR | LÖSUNGEN

Industrie 4.0 – Additive Fertigung – 3D-Druck, ein Game Changer in der Modeindustrie

Mit additiver Fertigung, auch 3D-Druck genannt, wird eine 3D-Datei eines Objekts konvertiert in eine für den 3D-Drucker verständliche Sprache, an einen 3D-Drucker gesendet und ausgedruckt. Es können beliebige Objekte gedruckt werden. Auch für den Modebereich hat sich der 3D-Druck inzwischen als Verfahren etabliert.

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Sicherheit kommt bei der Remote-Arbeit zu kurz

Illustration: Absmeier, Mehr als 50 % der remote arbeitenden Mitarbeiter in Deutschland nutzen unsichere private Geräte für den Zugriff auf Unternehmenssysteme. Dieses Ergebnis liefert die Untersuchung »Remote Work«, die CyberArk in Auftrag gegeben hat [1]. Mit der verstärkten Nutzung von Home Office steigen auch die Gefahren für unternehmenskritische Systeme und vertrauliche Daten. Die neue CyberArk-Untersuchung…

NEWS | IT-SECURITY | KOMMUNIKATION | TIPPS

Tipps: IT-Sicherheit im Home Office und beim Homeschooling

Die Corona-Pandemie sorgt dafür, dass viele Arbeitnehmer im Home Office sind und auch zahlreiche Lehrer und Schüler das sogenannte Homeschooling betreiben: Gearbeitet oder gelernt wird am heimischen Rechner. Rasch wurden neue Lösungen für das Arbeiten miteinander gebraucht, die allerdings nicht immer sicher sind. »Überlegungen zur IT-Sicherheit im Home Office oder Homeschooling kamen häufig zu kurz,…

NEWS | TRENDS 2020 | INTERNET DER DINGE | KÜNSTLICHE INTELLIGENZ

Mit KI und IoT aus der Pandemie

Für fast jedes fünfte kleine und mittelständische Industrieunternehmen (KMU) in Deutschland (18,9 Prozent) sind moderne Technologien wie künstliche Intelligenz (KI) oder Internet of Things (IoT) »wichtiger als je zuvor«, um erfolgreich oder weitgehend unbeschadet durch die aktuelle Covid-19-Pandemie zu kommen. Das ist das wichtigste Ergebnis einer neuen Studie von techconsult im Auftrag von Microsoft Deutschland.…