Durch DevSecOps ist das Thema Sicherheit in den Mittelpunkt der modernen Entwicklung gerückt. Sicherheits- und Entwicklungsteams werden jedoch von unterschiedlichen Metriken geleitet, und das kann die Ausrichtung auf ein gemeinsames Ziel erschweren. Die Problematik verschärft sich zusätzlich, weil es den meisten Sicherheitsteams an Wissen fehlt, wie moderne Anwendungsentwicklung tatsächlich abläuft. Microservices-gesteuerte Architekturen, Container und serverfreie Lösungen haben die grundsätzliche Dynamik, wie Entwickler Code erstellen, testen und einsetzen, verändert.

Application Security Tools werden infolgedessen zusammengeführt. Unternehmen sind allerdings sowohl mit der Zahl der auftauchenden Probleme als auch mit den Überschneidungen durch den Einsatz unterschiedlicher Testtools überfordert. Prioritäten zu setzen und Schadensbegrenzung zu betreiben, ist unter diesen Bedingungen nicht unbedingt einfacher geworden. Integrierte Plattformen zur Anwendungssicherheit versprechen Abhilfe und sind gefragt.

Um einen tieferen Einblick zu bekommen, hat ESG im Auftrag von Synopsys 378 Fachleute aus IT, Cybersicherheit und Anwendungsentwicklung in Organisationen in Nordamerika (USA und Kanada) befragt. Alle Befragten beschäftigen sich mit sicheren Tools und Prozessen zur Anwendungsentwicklung.

Diese Studie hat folgende Untersuchungsziele:

- Analyse der Kaufabsichten von Teams, die Lösungen zur Kontrolle der Anwendungssicherheit während des Entwicklungsprozesses suchen und eine Einschätzung der Käuferpräferenzen hinsichtlich von Lösungen zur Anwendungssicherheit von verschiedenen Anbietern.

- Bestimmen, inwieweit Sicherheitsteams moderne Entwicklungsmodelle und Bereitstellungspraktiken verstehen und an welchen Stellen Sicherheitskontrollen erforderlich sind, um Risiken zu minimieren.

- Verstehen welche Triggerpunkte Investitionen in die Anwendungssicherheit beeinflussen, und nach welchen Kriterien Entscheidungsträger Kaufentscheidungen priorisieren und zeitlich festlegen.

- Erkenntnisgewinn in die Dynamik zwischen Entwicklern und Cybersicherheitsteams in Bezug auf die Bereitstellung und Verwaltung von Lösungen für die Anwendungssicherheit.

Highlights auf einen Blick

- Die meisten der Befragten schätzen ihre Programme zur Anwendungssicherheit als solide ein, obwohl viele trotzdem noch anfälligen Code ausbringen. Ein verlässliches Programm zur Anwendungssicherheit bedeutet ganz offensichtlich nicht, dass Unternehmen keinen anfälligen Code mehr pushen. Der Unterschied liegt darin, dass diejenigen, die solchen Code pushen, dies wissentlich und mit einem gründlichen Verständnis der Risiken tun, die sie eingehen. Die Anwendungssicherheit erfordert es, potenzielle Risiken kontinuierlich ein- und abzuschätzen, einschließlich von Entscheidungen bezüglich der Priorisierung. Im besten Fall ist es Entwicklungsteams dann möglich, Risiken zu minimieren und gleichzeitig wichtige Lieferfristen einzuhalten.

- Es sind unterschiedliche Test-Tools erforderlich, um das Potpourri der aktuellen Anwendungsentwicklungs- und Bereitstellungsmodelle abzusichern. Während die Anwendungssicherheit also gereift ist, war bisher keine einzige Testtechnik in der Lage, alle Sicherheitsrisiken zu minimieren und so Entwicklungsteams zu unterstützen. Teams müssen verschiedene Tools einsetzen, häufig von unterschiedlichen Anbietern, um den gesamten SDLC abzusichern. Wie welche Tools eingesetzt werden, ist von Unternehmen zu Unternehmen verschieden und hängt von den individuellen Prioritäten ab. Die meisten Unternehmen entscheiden sich aber für einen »Cocktailmix« aus unterschiedlichen Werkzeugen, um alle Sicherheitsanforderungen abzubilden.

- Developer Security Trainings sind derzeit noch lückenhaft und uneinheitlich. Es fehlen Trainings, die gezielt die Sicherheitskompetenz von Entwicklern verbessern. Während die meisten Unternehmen ihren Entwicklern ein gewisses Maß an Sicherheitsschulungen anbieten, tun dies mehr als 50 % der Befragten nur in einem jährlichen Turnus oder noch seltener. Häufig zeichnen Development Manager für diese Schulung verantwortlich. In vielen Organisationen liegt die Last aber auf den Schultern der Application Security Analysts. Sie initiieren Schulungen für Teams oder einzelne Entwickler, die bereits nachweislich zu viele Sicherheitsprobleme eingeschleppt haben.

- Der rasche Zuwachs an AppSec-Testtools ist für viele ein Problem. Mehr als ein Drittel der Befragten konzentriert sich bei seinen Investitionen auf Konsolidierung. Wie in vielen anderen Bereichen auch, setzen manche Unternehmen so viele Tools ein, dass sie Schwierigkeiten haben, sie zu integrieren und zu verwalten. Das senkt die Effektivität des Programms, und Firmen wenden überproportional viele Ressourcen allein zur Verwaltung dieser Tools auf. Fast ein Drittel der befragten Unternehmen ist von diesem Problem betroffen und plant zukünftig Investitionen, um den starken Zuwachs an Tools zu konsolidieren und die Verwaltung zu vereinfachen.

- Unternehmen investieren – mehr als die Hälfte plant, die Ausgaben für die Anwendungssicherheit gegenüber dem Vorjahr deutlich zu erhöhen. Während 44 % der Unternehmen Investitionen für die Anwendungssicherheit in der Cloud planen, konzentriert sich ein Drittel auf die Konsolidierung von Tools zur Vereinfachung der Prozesse. Andere Unternehmen planen, einen höheren Prozentsatz in die Nutzung von Test-Tools für Entwicklungsteams und Anwendungen zu investieren.

133 Artikel zu „DevSecOps“

NEWS | IT-SECURITY | TIPPS

In 6 Schritten zu DevSecOps

Während DevOps schon weitverbreitet ist, erkennen nun immer mehr Unternehmen, dass es entscheidend ist, nicht nur Entwicklung und Betrieb enger zu verzahnen, sondern, dass man auch Sicherheit immer von Anfang an mitdenken sollte. Dem trägt der DevSecOps-Ansatz Rechnung. Doch ebenso wie DevOps, ist dieser Ansatz kein Produkt, das man kauft, oder eine Lösung, die man…

NEWS | DIGITALISIERUNG | EFFIZIENZ | FAVORITEN DER REDAKTION | INFRASTRUKTUR | IT-SECURITY | RECHENZENTRUM | SERVICES

Cybersicherheit und Container – So funktioniert die Umstellung auf DevSecOps

Die schnelle Einführung von Containern im Unternehmen sind eine einzigartige Gelegenheit dar, die generelle Sicherheitsstrategie zu verändern. Container stellen eine gute Möglichkeit dar, die Kluft zwischen Entwicklungs- und Sicherheitsteams zu überbrücken. Ist es möglich, dass Container das Unternehmen einen Schritt näher an DevSecOps heranbringen? Palo Alto Networks nimmt das Thema unter die Lupe. Computing hat…

NEWS | DIGITALISIERUNG | EFFIZIENZ | IT-SECURITY | SERVICES | STRATEGIEN

DevSecOps: Unternehmen müssen umdenken, um in der Softwareentwicklung erfolgreich zu sein

Hindernis für die Integration von Sicherheit in die gesamte Softwareentwicklung sei laut der weltweiten Studie die bestehende Unternehmenskultur. Im Zentrum der weltweiten Studie »Integrating Security into the DNA of Your Software Lifecycle« von CA Technologies stand die Frage, wie sich die Kultur eines Unternehmens auf dessen Fähigkeit auswirkt, Sicherheit in den gesamten Software-Entwicklungsprozess einzubinden.…

NEWS | BUSINESS PROCESS MANAGEMENT | DIGITALISIERUNG | EFFIZIENZ | INFRASTRUKTUR | IT-SECURITY | LÖSUNGEN | SERVICES | TIPPS

DevSecOps: Wie sich Microservices auf die Anwendungssicherheit auswirken

Die Architektur von Software verändert sich grundlegend – Microservices sind auf dem Vormarsch. Drei zentrale Herausforderungen, die das für die Anwendungssicherheit mit sich bringt. Microservices sind im Software Development schon seit mehreren Jahren auf dem Vormarsch. Viele kleine Services anstatt einzelner monolithischer Applikationen zu entwickeln, bietet in der Tat zahlreiche Vorzüge. Eine kleine Auswahl der…

NEWS | KÜNSTLICHE INTELLIGENZ

Automatisiertes, KI-generiertes Spear Fishing in großem Stil – Wachsende Notwendigkeit gefälschte Texte zu erkennen

Obwohl sich Vectra AZ darauf konzentriert, KI zur Cyberabwehr einzusetzen, beobachtet das Unternehmen auch, wie KI-Fortschritte von Cyberangreifern genutzt werden könnten. »Ein Bereich, in dem in letzter Zeit einige überraschende Fortschritte erzielt wurden, ist die Generierung natürlicher Sprache. Insbesondere hat OpenAI einen Generator für natürliche Sprache geschaffen, der in der Lage ist, kohärente Antworten in…

NEWS | IT-SECURITY

Anwendungssicherheit: Kombination aus Mensch und Technik

2020 brachte zahlreiche Herausforderungen für Unternehmen. Viele Arbeitnehmer mussten aufgrund der COVID-19-Pandemie über Nacht von Zuhause arbeiten. Sie benötigen daher sichere Arbeitsumgebungen, die gleichzeitig den Zugang zu allen relevanten Anwendungen ermöglichen. Der Verizon 2020 Data Breach Investigations Report zeigte nun, dass Cyberkriminelle diese Umstellung ausnutzen, um neue Wege zu finden, Anwendungen anzugreifen. Um dies zu…

NEWS | IT-SECURITY | KÜNSTLICHE INTELLIGENZ

Data Science für die IT-Sicherheit: KI-Human-Teams können Cyberangreifer stoppen

Trotz der erstaunlichen Fortschritte bei der Leistung der künstlichen Intelligenz in den letzten Jahren ist keine KI perfekt. Tatsächlich wird die Unvollkommenheit einer KI in der Regel durch die Messung der Genauigkeit des Modells an einem Testdatensatz deutlich gemacht. Perfekte Ergebnisse werden weder erwartet noch sind sie üblich. Christopher Thissen, Data Scientist bei Vectra…

NEWS | BUSINESS | EFFIZIENZ | FAVORITEN DER REDAKTION

Agiles Arbeiten und der größte Fehler: die Angst vor dem Fehler

Der Unterschied zwischen agilen Modellen und agilem Arbeiten liegt in der Definition. Agile Modelle beschreiben die Struktur eines definierten Projektablaufs, wie beispielsweise SCRUM. Mit SCRUM werden Lösungen in iterativen und inkrementellen Abläufen erstellt. Das Ziel ist dabei nicht im Voraus exakt definiert, sondern manifestiert sich erst im Rahmen der Entwicklung. Während agile Modelle die Anwendungsformen…

NEWS | IT-SECURITY | TIPPS

Checkliste zur Applikationssicherheit: 11 Best Practices

Applikationssicherheit ist ein so umfangreiches wie komplexes Feld. Cyberbedrohungen nehmen weiter zu und ständig drängen neue AppSec-Anbieter auf den Markt. Das macht die Einschätzung, was man wann wie tun sollte oftmals schwierig. Wer seine Anwendungen vor Bedrohungen schützen will, muss sich durch einen wahren Dschungel an Produkten, Diensten und Lösungen kämpfen. Die vorliegende Checkliste zur…

NEWS | CLOUD COMPUTING | IT-SECURITY

Die Cloud als Chance für Cybersicherheit – fünf Gründe für Managed Security aus der Cloud

Konventionelle Sicherheitslösungen wurden nicht mit Blick auf die Cloud entwickelt, was Herausforderungen durch Komplexität, Verwaltungsaufwand und unvollständigem Schutz schafft. Dies ist nach Meinung von Palo Alto Networks nun aber geboten, denn: In der vernetzten Welt, in der sowohl Benutzer als auch Daten überall sind, muss auch Cybersicherheit überall verfügbar sein. Um dies zu erreichen, muss…

NEWS | BUSINESS | LÖSUNGEN | MARKETING

Google-Initiative soll Open-Source-Projekte schützen

Google hat jetzt seine Marktmacht in den Dienst einer Initiative zum Schutz der Integrität von Open-Source-Projekten gestellt. Die Entscheidung, die eingetragenen Warenzeichen von Open-Source-Projekten besser zu schützen, steht vor dem Hintergrund, dass eine Reihe von äußerst erfolgreichen Projekten stark dadurch beeinträchtigt wurden, dass Public Cloud Provider die Angebote mit eigenen Managed-Services-Angeboten unterboten hatten. Im vergangenen…

NEWS | IT-SECURITY | STRATEGIEN

Applikationssicherheit: Unsichere Software ist existenzielle Bedrohung

Sie sind versucht, Ihr Budget für Tests zur Applikationssicherheit zu kürzen, um Verluste durch den Shutdown zu decken? Vergessen Sie dabei aber nicht, dass kompromittierte Systeme eine weit größere existenzielle Bedrohung werden können. Nehmen wir an, das Amt für Wasserversorgung stünde vor einer plötzlichen Krise, die den Aufbau einer neuen Infrastruktur erfordert. Wenn man nun…

NEWS | BUSINESS PROCESS MANAGEMENT | EFFIZIENZ | TIPPS

Agile Sicherheit: fünf Tipps für Sicherheitsverantwortliche

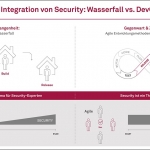

Seit rund drei Jahren ist ein spürbarer Paradigmenwechsel in der Softwareentwicklung zu beobachten: Statt im Wasserfallmodell wird nun mit agilen Entwicklungsmethoden gearbeitet – oftmals kombiniert mit DevOps-Ansätzen. Im Bereich IT-Security verändert diese Entwicklung auch die Arbeitsmodelle von IT-Sicherheitsexperten. Waren früher die Ziele eines Softwareentwicklungsprozesses durch Fachkonzepte relativ früh abgesteckt, können sich heute die Funktionen…

NEWS | IT-SECURITY

BOM: Open-Source-Risiken (immer) im Auge behalten

Es ist kaum anzunehmen, dass Oberstufenschüler ihrem Berufsberater »Chief Inventory Officer« als ihren persönlichen Traumberuf vorschlagen – falls es diesen Titel überhaupt gibt. Er klingt auf jeden Fall kaum nach Glamour, Prestige oder aufregender Tätigkeit – vielmehr nach eintöniger Arbeit wie in noch nicht komplett vergangenen Tagen: mit dem Klemmbrett im Warenlager. Dennoch ist…

AUSGABE 5-6-2020 | NEWS | DIGITALISIERUNG | GESCHÄFTSPROZESSE

Compliance 2.0 – Das Ergebnis einer dynamischen Welt

AUSGABE 5-6-2020 | NEWS | BUSINESS | STRATEGIEN

Digitales Umsatzwachstum und organisatorische Agilität – Was macht ein agiles Unternehmen aus?

NEWS | TRENDS 2020 | DIGITALISIERUNG | DIGITALE TRANSFORMATION

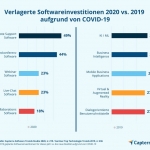

Softwareinvestitionen kritisch für das Überleben des Mittelstands nach der Coronakrise

Die Digitalisierung in Deutschland kam bisher eher schleppend voran. Ausgerechnet eine weltweite Pandemie ist jetzt der Anlass um in Sachen digitale Transformation Vollgas zu gegeben. Softwareinvestitionen wurden erhöht und für das Überleben von Unternehmen notwendige Software gekauft. So geben laut der aktuellen Capterra-Studie ein Drittel der befragten Unternehmen an, dass die angeschaffte Software kritisch für…

NEWS | TRENDS 2020 | TRENDS SERVICES | SERVICES

70 Prozent aller Anwendungen haben Open-Source-Schwachstellen

Fehlerhafte Bibliotheken landen auf indirektem Wege im Code. Einsatz von PHP-Bibliotheken führt mit über 50-prozentiger Wahrscheinlichkeit zu fehlerhaftem Code. JavaScript und Ruby haben besonders große Angriffsflächen. Der neue »State of Software Security (SoSS): Open Source Edition«-Report zum Thema Sicherheit in Open-Source-Software von Veracode zeigt unter anderem auf, dass 70 Prozent aller gescannten Anwendungen mindestens…

NEWS | TRENDS 2020 | BUSINESS | DIGITALISIERUNG | TRENDS GESCHÄFTSPROZESSE | LÖSUNGEN

ERP-Software schafft Mehrwert für den Mittelstand

Gerade für den Mittelstand bietet die Digitalisierung vielfältige Möglichkeiten und Chancen. Welche Themen dabei von den Unternehmen priorisiert werden, und wie ERP-Software sie unterstützen kann, eruiert nun eine Studie, die teknowlogy | PAC gemeinsam mit dem Business-Software-Anbieter proALPHA durchgeführt hat. Ergebnis: Mitarbeiterproduktivität, Prozessoptimierung und die Umsetzung von Innovationen stehen ganz oben auf der Agenda…

NEWS | TRENDS 2020 | BUSINESS PROCESS MANAGEMENT | EFFIZIENZ | TRENDS SERVICES

Rollen der Software-Entwicklungsteams ändern sich

Veränderte Zuständigkeiten: Fast 70 % der Operations-Teams bestätigen, dass Entwickler ihre eigenen Umgebungen bereitstellen können. Die aktuelle DevSecOps-Umfrage von GitLab zeigt, wie sich die Rollen in Software-Entwicklungsteams verändert haben, seit immer mehr Teams DevOps nutzen [1]. Die Umfrage unter mehr als 3650 Teilnehmern aus 21 Ländern weltweit ergab, dass der zunehmende Einsatz von DevOps…