Am 12. Juli kann der US-Sicherheitsanbieter Kaseya endlich verkünden: Die Wiederherstellung aller Services ist abgeschlossen. Ganze zehn Tage waren Unternehmensleitung, technische Experten und nicht zuletzt Kunden weltweit damit beschäftigt, die Folgen einer der heftigsten bekannten Cyber-Attacken zu bewältigen. »This sucks« fasst Kaseya-CEO Fred Voccola die Geschehnisse seiner Arbeitswoche nach der Ransomware-Attacke durch REvil zusammen.

»Ransomware-as-a-Service« (RaaS) ist das quasi-offizielle Geschäftsmodell der REvil-Entwickler und ihrer Affiliate-Kunden, die Schadsoftware über das Darknet leasen. Angreifer können bei REvil anpassungsfähige Ver- und Entschlüsselungsprogramme, Infrastruktur und Dienste für die Verhandlungskommunikation besorgen und erhalten bei Bedarf auch eine Leak-Site zur Veröffentlichung gestohlener Daten, falls die Opfer der Lösegeldforderung nicht nachkommen wollen.

Aktuell wurden damit die Sicherheitsschranken des Security-Anbieters Kaseya überwunden. Der Generalschlüssel auf die befallenen Systeme sollte zunächst 70 Millionen US-Dollar kosten, egal, wer sie bezahlt. Wir liefern Chronologie und Hintergründe zu den Ereignissen.

Als sich die Mitarbeiter von Kaseya am späten Freitag-Nachmittag des 2 Juli auf das lange Wochenende rund um den US-amerikanischen Nationalfeiertag vorbereiteten oder sich schon in diesem befanden, schrillten Alarmglocken: Cyberangriff im eigenen Haus. Mit der Feiertagsstimmung dürfte es für die Sicherheitsexperten vorbei gewesen sein.

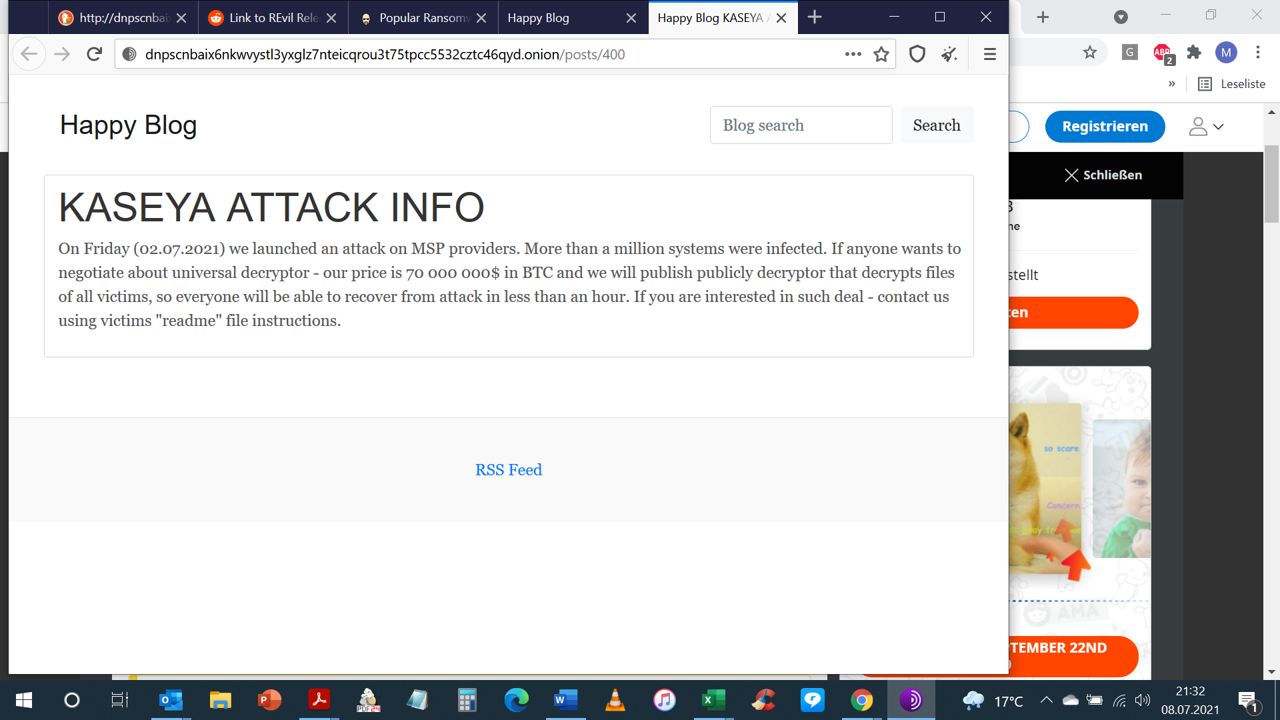

REvil, die Entwickler des RaaS-Codes hatten über Mittelsmänner mit ihrer Schadsoftware die Sicherheitsschranken des Security-Anbieters Kaseya überwunden. Auf ihrer Leak-Plattform »Happy Blog« rühmten sich die illegalen Kryptografen und Datenkidnapper, über eine Million Geräte infiziert zu haben. Das wäre ein Vielfaches der bislang eingeräumten Zahlen. Der Generalschlüssel auf die Systeme sollte 70 Millionen US-Dollar in Bitcoin kosten. Neuer Ransomware-Rekord!

Supply-Chain-Angriffe: Multiplizierte Bedrohung

Nicht nur der Zeitpunkt, sondern auch das Angriffsziel erscheinen perfide und lassen Raum für Spekulation. Kaseya ist US-Anbieter von Cloud- und On-Premises-Diensten für Software-, Patch- und Sicherheitsmanagement. Seine IT Complete-Suite ist eine Unternehmens-Plattform für die übergeifende IT-Administration. Das Modul für den Fernzugriff heißt VSA (Virtual System Administrator).

VSA ist eine Komponente, die Kunden zur Überwachung und Verwaltung ihrer Infrastruktur verwenden. Sie wird entweder als gehosteter Cloud-Service oder über lokale VSA-Server bereitgestellt. Diese lokalen SaaS-Server können von Endbenutzern oder Managed Service Providern (MSPs) bereitgestellt werden. Kaseya sendet aus seinen Rechenzentren Updates an diese lokalen Systeme, das letzte am 2. Juli. Dieses enthielt den REvil-Ransomware-Code.

Die diffuse, schwer aufzuhaltende Ausbreitung der Schadsoftware über lokale MSPs ist Auslöser einer Kettenreaktion. Dieses Phänomen wird als »Supply-Chain-Angriff« bezeichnet und ähnelt in seiner grundlegenden Methodik dem SolarWinds-Angriff des letzten Jahres, bei dem Malware über einen Update-Server installiert wurde. Ziel waren dabei vor allem staatliche Institutionen und Großunternehmen. Jetzt trifft es auch viele kleine und mittlere Unternehmen.

- Juli, 16:00: Problem erkannt, Problem…

Am Freitag, den 2. Juli um 16:00 Ortszeit (EPT) räumt der Anbieter über einen firmeneigenen News-Poll erstmals eine »potenzielle Attacke« auf VSA-Systeme ein. Davon betroffen sei eine »geringe Anzahl« von On-Premises-Kunden. Ein Irrtum, wie sich herausstellen sollte. Zunächst werden Nutzer aufgerufen, ihre Systeme als Vorsichtsmaßnahme abzuschalten, bis der Zwischenfall geklärt sei.

Im Laufe des späteren Tages sickert durch, dass Kaseya von etwa 40 betroffenen Kunden ausgeht. Allerdings 30 davon MSPs, die die Schadsoftware vermutlich schon an ihre Kunden weitergeleitet haben. Potenziell sind weltweit schon Tausende von Unternehmen bedroht.

Angriff auf Security-Spezialisten

Kaseya ist kein kleiner Fisch, zählt weltweit über 36.000 Kunden und sollte über Know-how in der Materie verfügen. Auf seiner US-Seite wirbt der Anbieter für seinen Managed SOC-Dienst mit dem Slogan: »Stoppen Sie Angreifer mit unserer verwalteten Erkennungs- und Reaktionslösung für Cybersicherheit.« Zur Kaseya-Gruppe gehört Unitrends, dessen Backup-Lösung auch Ransomware-Schutz verspricht. Das Tochterunternehmen Spanning Clouds App bietet eine Dark-Web-Monitoring-Software. Eine weitere Tochter, RapidFire, ist mit dem Network Detective am Security-Markt vertreten.

Dennoch wurde Kaseya offenbar bereits in der Vergangenheit Ziel von Cyberattacken. Im Februar 2019 sollen Cyber-Angreifer 2019 über die ConnectWise-Management-Software einen Schädling eingeschleust haben, der MSPs erreichte. Angreifer war wohl die Gruppierung Grandcrap, ein Vorgänger von REvil. Auch 2020 wurde von Zwischenfällen berichtet.

Bestätigt wurde das nie. Das Dutch Institute for Vulnerability Disclosure (DIVD) behauptet allerdings, man habe Kaseya über Sicherheitslücken in der VSA-Plattform informiert und sei seither in ständigem Kontakt gestanden. Unbekannt ist allerdings, seit wann dies der Fall ist und was es in Bezug auf die aktuelle Lage bedeutet.

- Juli, 22:00: Der Gau nimmt Fahrt auf

Sechs Stunden nach der ersten Warnung vor einer potenziellen Bedrohung bestätigen sich die Befürchtungen. In einer Erklärung von Kasey heißt es nun: »Das VSA-Produkt von Kasey wurde leider Opfer eines ausgeklügelten Cyberangriffs. Aufgrund der schnellen Reaktion unserer Teams glauben wir, dass dies nur auf eine sehr kleine Anzahl von Kunden vor Ort beschränkt war.«

Kaseya informiert zu diesem Zeitpunkt darüber, dass nach den On-Premises-Servern nun auf Basis eines konservativen Vorgehens auch sämtliche SaaS-Server (Software-as-a-Service) gestoppt worden seien. Kunden seien per E-Mail, In-Product-Notizen und per Telefon gewarnt worden. Kunden, die E-Mails mit Lösegeldforderungen erhielten, sollten diese weder öffnen noch Links klicken, da unter Umständen die Schadsoftware dadurch erst aktiviert würde. Das erscheint als naheliegender Tipp, allerdings weit entfernt einer Lösung. Die Daten sind erst einmal nicht zugänglich.

Die US-Sicherheitsbehörden, darunter FBI und CISA (Cybersecurity and Infrastructure Security Agency) seien informiert. Die Ermittlungen liefen auf Hochtouren, so der Anbieter. Der IT-Sicherheits-Experte Huntress Lab mutmaßt zu diesem Zeitpunkt, dass die Kriminellen eine Sicherheitslücke in SQLi nutzten und über einen Authentifizierung-Bypass in die VSA-Server eindringen konnten.

REvil – die All-Stars der Ransomware-Szene?

Die REvil-Gruppe (Ransomware Evil, auch bekannt als Sodinokibi) wird von Wikipedia lapidar als privat geführte Organisation mit RaaS-Geschäft beschrieben. Man nimmt an, dass die verwendeten Codes der Ransomware-Gruppe DarkSide nachgebildet und optimiert wurden. Nach der Zerschlagung der Gruppierung GandCrap wurden offenbar die besten Mitglieder für REvil rekrutiert. McAffee bezeichnete die Gruppe deshalb als »All-Stars« der Ransomware-Szene.

Um dies ganz klar zu sagen: Es handelt sich nicht um irgendwelche Nerds mit Geschäftsmodell, sondern um eine illegale, organisierte Vereinigungen mit enorm krimineller Energie. Larmoyante oder basisdemokratisch getünchte, beschönigende Beschreibungen erscheinen daher unangebracht.

Die Täter konnten bislang nicht lokalisiert werden. Aus der Tatsache, dass keine Angriffe gegen russische Organisationen oder Unternehmen aus der ehemaligen Sowjetunion (bezeichnet als Commonwealth of Independent States CIS) bekannt sind, leiten Ermittlungsbehörden ab, die Organisation hätte dort ihre zentralen Stellen, was immer wieder zu politisch-diplomatischen Spannungen zwischen Russland und den USA führt.

Es gibt Vermutungen, der Service werde von dem Hacker UNKN (auch bekannt als «Unknown«) betrieben, der keine englischsprachigen Partner akzeptiere und seinen Kunden explizit verbiete, GUS-Länder einschließlich der Ukraine anzugreifen. In gewissen Foren ist sogar zu lesen, man könne sich einfach vor der Ransomware dieser Gruppe schützen, indem man russische Sprachmodule auf seinen Systemen installiere. Getestet haben wir das allerdings nicht. Wahrscheinlich ist das auch nicht, denn die REvil-Gruppe entwickelt ihre Produkte im Auftrag oder stellt sie als Leasing temporär zur Verfügung. Kunden sind Affiliate-Partner, die entsprechende Ziele identifizieren und die Schadsoftware aus dem Darknet im Internet einsetzen. Spätestens über den Happy Blog, der Kommunikationsplattform der Cyber-Piraten, erfahren die Geschädigten dann von ihrer Lage. Die erpressten Erträge werden wohl zwischen REvil und seinen Kunden geteilt.

Die Schadensliste liest sich lang: Im Mai 2020 behauptete ein anonymer Hacker, man habe Geheiminformationen über Donald Trump für 42 Millionen US-Dollar verkauft. Die US-Sängerinnen Lady Gaga und Madonna mussten mit harmloseren Leaks leben. Im Fokus stehen jedoch Behörden und Wirtschaftsunternehmen.

Den Anwälten von Grubman Shire Meiselas & Sacks wurden über ein Terabyte teils sensible Daten gestohlen. Allein seit März diesen Jahres waren Finanzdaten der Londoner Harris Federation, Systeme des Herstellers Acer, des Zulieferer Quanta Computer mit Konstruktionsdaten für Apple und Lenovo, der weltgrößte Fleischfabrikant JBS sowie der Energieversorger Invenergy Ziele von erfolgreichen Angriffen. Nun also Kaseya.

Jüngste Angriffe auf eine zentrale US-Ölpipeline von Colonial und das irische Gesundheitssystem waren erfolgreich, werden eher der Gruppierung DarkSide zugeordnet. Diese hatte jedoch ihren Rückzug aus dem Geschäft verkündet. Die Grenzen sind unklar, fließend. Bekannt ist, dass JBS elf, Colonial 4,4 Millionen US-Dollar in Bitcoin bezahlten, die später von Ermittlungsbehörden teilweise sichergestellt werden konnten.

- Juli: Kaseya gibt sich optimistisch

Am Samstag kann Kaseya erstmals mit konkreteren Informationen und Maßnahmen aufwarten. Seit sieben Uhr morgens seien keine neuen Schadensfälle bekannt geworden, die Ausbreitung gestoppt. Auch sei man optimistisch, die Schwachstellen identifiziert zu haben. Bis zum Samstagabend wolle man ein Analyse-Tool bereitstellen, mit dem Kunden vor Ort testen können, ob ihre Systeme befallen sind. Sofern dies der Fall sei, sollen Kunden sofort damit beginnen, ihre Systeme neu aufzusetzen.

Offiziell wird gesagt, »wir haben mit der Korrektur des Codes begonnen und werden ab morgen früh regelmäßige Status-Updates zu unseren Fortschritten veröffentlichen. Wir werden mit ausgewählten Kunden zusammenarbeiten, um die Änderungen im Feld zu testen, sobald wir die Arbeiten abgeschlossen und in unserer Umgebung gründlich getestet haben.«

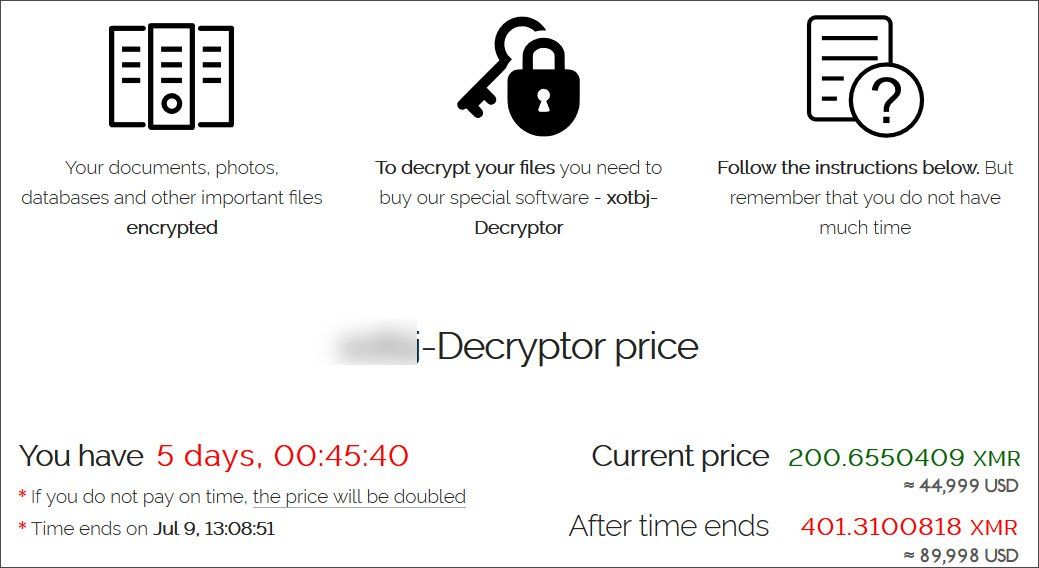

Teil-Forderungen zwischen 50.000 und 5 Mio. US-Dollar

So viel Zeit aber haben manche Kunden nicht. Der IT-Sicherheits-Dienstleister Huntress Labs meldet bereits mehr als 1.000 geschädigte Unternehmen in Argentinien, Großbritannien, Kanada, Mexiko, Niederlande, Neuseeland, Südafrika, Schweden, USA und Deutschland.

200 Fälle werden in den USA gemeldet. Bloomberg News berichtet, dass mit Synnex Corp. und Avtex LLC zwei US-basierte MSPs ihre Dienste eingestellt haben, in Neuseeland sei es Datacom. Ein Analyst des Sicherheitsdienstleisters Sophos berichtet, bei den Betroffenen gingen Lösegeldforderungen zwischen 50.000 und 5 Millionen US-Dollar ein.

Aus Europa wird am Nachmittag bekannt, dass rund 800 Filialen der Supermarktkette Coop in Schweden schließen mussten, da die Kassensysteme nicht mehr funktionierten. Das bedeutet einen Ausfall des nahezu kompletten, lukrativen Samstagsgeschäfts des Discounters. Ebenfalls in Schweden berichteten inzwischen auch die staatlichen Eisenbahnen und eine Apothekenkette von massiven Störungen.

Attacke wird zur Staats- und Privatangelegenheit

Der schwedische Verteidigungsminister (!) Peter Hultqvist kommentiert angesichts der Lage in einem Fernsehinterview: »In einer anderen geopolitischen Lage könnten uns staatliche Akteure auf diese Weise angreifen, um die Gesellschaft lahmzulegen und Chaos anzurichten.«

Auch US-Präsident Joe Biden ist der Vorfall schon bekannt. Er habe Geheimdienste mit einer Untersuchung des Vorfalls beauftragt. »Die anfängliche Überlegung war, dass es nicht die russische Regierung war, aber wir sind uns noch nicht sicher«, gibt er zu Protokoll.

Doch nicht nur staatliche Einrichtungen und große Konzerne sind betroffen. Auf twitter.com finden sich Stimmen mehr oder weniger verzweifelter User. Eine Freelancerin aus Deutschland beklagt, sie habe sich aus Vorsicht extra an einen professionellen Dienstleister gewandt. Nun wisse sie ohne Daten nicht weiter, allerdings auch nicht ihr lokaler Dienstleister. Dieser teilte ihr mit, er könne ihr derzeit nicht helfen und spricht von einem »Super-Gau«.

- Juli: Independence Day im RZ

Auch Deutschland zählt zu den am meisten betroffenen Zielen der Angreifer, berichtet inzwischen Sophos. Aber das Bundesamt für Sicherheit in der Informationstechnik (BSI) meldet am Sonntag, dass sich lediglich ein betroffener IT-Dienstleister aus Deutschland gemeldet habe. Dessen Kunden seien in Mitleidenschaft gezogen worden. Es handele sich um einige tausend Computer bei mehreren Unternehmen. Nicht ausgeschlossen sei, dass am Montag weitere Firmen mit Beginn der Arbeitswoche Probleme feststellten und ruft dazu auf, dies dem BSI zu melden. Bis Montag werden dies aber nur zwei offiziell tun.

Am Nationalfeiertag stellt sich der Kaseya-CEO Fred Voccola sichtlich mitgenommen in der TV-Sendung Good Morning America des Senders ABC. Man sieht ihm an, dass es kein guter Morgen ist, er bekräftigt aber, man habe Identifiziert, was passiert ist und arbeite rund um die Uhr an einer Lösung. Die US-Medien stürzen sich jedoch auf die politische Dimension, der wirtschaftliche Aspekt wird eher gestreift.

BSI und ein »dynamisches Lagebild«

Das Infektionsgeschehen scheint vorläufig unter Kontrolle. Zumindest was die Covid-Pandemie anbelangt. Statt RKI lesen wir nun mit verstärktem Interesse Verlautbarungen des BSI. Nach derzeitigem Stand seien weltweit mehrere Tausend IT-Geräte verschlüsselt, auch in Deutschland seien mehrere IT-Dienstleister und Unternehmen betroffen, sagt die Behörde am Montag.

»Das Lagebild des BSI zu diesem Vorfall entwickelt sich weiter dynamisch«, heißt es in der offiziellen Mitteilung. Übersetzt dürfte das so viel heißen wie: Wir sammeln Information und kennen das komplette Ausmaß noch nicht. Das BSI als Cyber-Sicherheitsbehörde des Bundes sowie das Nationale Cyber-Abwehrzentrum seien mit dem Vorfall befasst.

»Der Vorfall zeigt, wie intensiv die globale Vernetzung in der Digitalisierung voranschreitet und welche Abhängigkeiten dabei entstehen. Bei dem aktuellen Angriff wurde Ransomware über jedes Glied einer Software-Lieferkette ausgerollt. Das zeigt deutlich: Lieferketten müssen auch unter dem Aspekt der IT-Sicherheit in den Fokus rücken», kommentiert BSI-Präsident Arne Schönbohm.

»Ransomware ist derzeit als eine der größten Bedrohungen für die IT von Unternehmen und Organisationen einzuschätzen. Bei erfolgreichen Angriffen werden Dienstleistungen und Produktion häufig zum Stillstand gebracht. Die Schäden für Betroffene sind daher oftmals enorm.«

- Juli, 19:00 Uhr: Erste Hilfe

Am Montag um 13:00 Uhr EDT Ortszeit (also 19:00 MEZ) vermeldet Kaseya endlich: Das »Compromise Detection Tool« kann unter folgendem Link […] heruntergeladen werden. Man vergesse nicht, das Tool stellt lediglich fest, ob Anzeichen für eine Gefährdung (Indicators of Compromise, IOCs) vorhanden sind. Es ist noch kein Problem gelöst. Mehr als eine erste Hilfe ist das Werkzeug drei Tage nach dem Erstbefall nicht.

Kaseya arbeite an der Entwicklung eines Patches für lokale Clients parallel zur Wiederherstellung seines SaaS-Rechenzentrums. Das scheint also offenbar immer noch komplett stillgelegt. Das Patch werde dann zunächst in der SaaS-Umgebung implementiert und getestet, bevor es ausgerollt wird. Erstes Ziel seien »acceptable operations«, also eingeschränkte Dienste.

Immerhin bleibt man möglichst transparent: Im Helpdesk wurde inzwischen eine Plattform für Entwicklungen und technische Hintergründe eingerichtet (Link).

Bis zu 1.500 Systeme infiziert

Das Ausmaß wird inzwischen mit bis zu 60 direkten, also On-Presmises-Kunden angegeben, mit Effekten über MSPs auf etwa 1.500 Systeme weltweit. Es gebe nach wie vor keine Anzeichen dafür, dass SaaS-Kunden betroffen seien. Seit Samstag gebe es keine Informationen über neue Fälle. Innerhalb der Kaseya-Services seien lediglich VSA-Systeme betroffen.

Stand 6. Juli ist das Patch nach Herstellerangaben fertig. Die SaaS-Services sollen an diesem Tag zwischen 4:00 und 7:00 Uhr pm. (Ortszeit) wieder anlaufen. Dann würden weitere 24 Stunden benötigt, um die Patches in dieser gesicherten Umgebung zu Testen, bevor sie an On-Premises-Kunden ausgeliefert werden. De facto wird es bis zum 12. Juli dauern, bis die SaaS-Systeme wieder vollständig in Betrieb sein werden.

BITKOM: Milliardenschäden durch Attacken

Das Ausmaß des Super-GAUs macht längst die Runde. Zahlreiche Sicherheitsanbieter veröffentlichen Statements zum Fall, mutmaßlich als verkaufsfördernde Maßnahme für die eigenen Produkte. Aber auch der neutrale Branchenverband BITKOM weist zu diesem Zeitpunkt darauf hin, dass dieser Angriff auf die Software-Lieferkette nur die Spitze eines Eisbergs in einer Reihe von Attacken darstellt. Durch Sabotage, Datendiebstahl oder Spionage seien der deutschen Wirtschaft bereits 2019 ein Gesamtschaden von über 100 Milliarden Euro entstanden.

Dazu erklärt Bitkom-Hauptgeschäftsführer Dr. Bernhard Rohleder: »Mit der jüngsten Attacke auf das IT-Unternehmen Kaseya wird eine besonders perfide Masche genutzt, um Unternehmen in aller Breite zu attackieren. Viele Unternehmen lassen sich von externen IT-Dienstleistern unterstützen. Wird aber die beim Dienstleister eingesetzte Software infiltriert, kann der Angriff quasi beliebig skaliert werden. Die Cyberkriminellen machen sich die Hebelwirkung über den IT-Dienstleister zu Nutze, indem sie die Zielsysteme der Endkundinnen und -kunden verschlüsseln und horrende Lösegelder erpressen.«

Kaseya zur Situation in Deutschland

Übrigens ist auf der deutschen Kaseya-Homepage der Zwischenfall nicht existent. Es gibt noch nicht einmal einen Link zum US-News-Poll. Auf Nachfrage erhalten wir jedoch teilweise Antworten.

Zahlen für VSA-Endkunden und MSP-Partner, betroffen oder nicht, erhalten wir für die DACH-Region mit Verweis auf Datenschutzrichtlinien nicht. Auch in DACH erwarte man eine Lösung der Probleme binnen 24 bis 48 Stunden, erfahren wir. Dabei hätten im Moment die Kunden oberste Priorität, bevor man sich über Image-Verlust oder gar Schadenersatzforderungen Gedanken mache. »Im Moment setzen wir all unsere Ressourcen für die vollständige Behebung bei jedem betroffenen Kunden ein. Das ist unser einziger Fokus im Moment«, kommentiert Ronan Kirby, President & General Manager, EMEA bei Kaseya.

Kirby erklärt weiter, dass Kunden im deutschsprachigen Raum wie überall in Übereinstimmung mit einem Incidence-Response-Plan auf verschiedene Arten gewarnt wurden. Dazu gehörten unter anderem die sofortige Benachrichtigung durch die Kaseya Zentrale (E-Mail), In-App-Benachrichtigungen, über die die Administratoren sofort erreicht werden, und die sofortige Kontaktaufnahme per Telefon und per Messenger für jeden Kunden durch den zuständigen Kundenbetreuer. Die Maßnahmen, die Kunden daraufhin unternommen haben, wurden durch Kaseya-Systemberichte verifiziert. So wurde sichergestellt, dass alle Kunden die Anweisungen zum Herunterfahren ihrer Systeme befolgt haben.

An den deutschen Markt, Kunden und Partner gerichtet, ergänzt Kirby: »Wir haben eine lange Geschichte in der Region und starke Kunden- und Partnerbeziehungen, nicht nur mit Kaseya VSA, sondern mit der gesamten IT-Complete-Plattform. Da unsere Kundenbeziehungen so eng sind, konnten wir schnell auf den kriminellen Angriff reagieren und die Auswirkungen in der Region begrenzen. Dies soll aber den Ernst der Lage für die Betroffenen nicht herunterspielen. Unser deutsches Expertenteam arbeitet weiterhin mit unseren Partnern in der Region zusammen, um sie aufzuklären, zu schützen und Disaster Recovery-Pläne für das Worst-Case-Szenario zu erstellen, das in letzter Zeit in allen Arten von Unternehmen nur allzu häufig eingetreten ist.«

9. Juli: Verhandlungen laufen, Systeme nicht

Es ist wieder Freitag. »This sucks« fasst Kaseya-CEO Fred Voccola die Geschehnisse seiner Arbeitswoche nach der Ransomware-Attacke durch REvil zusammen. Die Ransomware-Gruppe hat offenbar seine Forderungen von 70 auf 50 Millionen gesenkt. »Wir sind immer zu Verhandlungen bereit«, verkünden die Cyber-Attacker. Am heutigen Freitag läuft das Ultimatum ab. Gleichzeitig berichten vereinzelt Betroffene aus Deutschland.

Kaseya bleibt weiter um Transparenz bemüht. Mittlerweile wurde die Management-Software VSA als SaaS-Service in Teilen wieder hochgefahren und aktiviert. Laut Unternehmensaussage waren diese Server auch nicht von der Schadsoftware befallen. Jetzt arbeitet man daran, die Sicherheitslücken der On-Premises-Server zu schließen.

Das bedeutet aber, dass diese komplett neu aufgesetzt werden müssen. Ob die durch den Angriff verschlüsselten Daten jemals wieder reaktiviert werden können, bleibt ungewiss. Der CTO Dan Timpson informiert mittlerweile regelmäßig über technische Fortschritte, die man in Zusammenarbeit mit den Töchterunternehmen Mandiant und FireEye sowie weiteren externen Experten erarbeite.

»Es ist uns peinlich«, ergänzt CEO Voccola. Ob, wie und wann die Lösegeldforderung beglichen wird, will er nicht kommentieren. In einem Fernsehinterview sagt er: »Ob ja, nein, vielleicht…Ich kann das nicht kommentieren.« Man sei aber mit den US-Behörden (FBI, CISA) und dem Weißen Haus in sehr gutem Kontakt.

Cyber-Crime auf weltmännisch

Ein natürlich anonymes Mitglied der REvil-Gruppe dagegen gibt REUTERS ein Interview. »Wir sind immer zu Verhandlungen bereit«, heißt es dort fast staatstragend. Die Nachrichtenagentur berichtet später davon, dass die Gesamtforderung offenbar von 70 auf 50 Millionen US-Dollar reduziert wurde.

Davon ist jedoch im Happy Blog, der Kommunikationsplattform der Bande im Darknet, nichts zu lesen. In Foren wird aber darüber diskutiert, ob eine Forderung in Bitcoin sinnvoll ist, oder nicht alternative Methoden wie Monero besser. Schließlich gelang es Ermittlern, Teile der Bitcoin-Lösegeldzahlung rund um das JBS-Fleisch und die Colonial-Ölpipeline sicherzustellen.

Von Empathie mit den Opfern liest man dort wenig. An vielen Stellen ist es auch eine etwas kryptische Insider-Sprache. Es mutet etwas an wie eine Parallel-Welt. Aus dieser sind parallel zur Zentralforderung an Kaseya auch Erpressungsschreiben an Kunden bekannt, mittlerweile offenbar in Größenordnungen zwischen 40.000 US-Dollar (Endkunden) und 5 Millionen US-Dollar (MSPs) in Bitcoin.

Schweigen im (deutschen) Walde

Laut Ross McKerchar, Chief Information Security Officer bei Sophos, sind die USA und Deutschland die am stärksten getroffenen Länder. Deutschland, weil ein großer, nicht genannter MSP zum Opfer wurde. Mittlerweile geht man davon aus, dass sich drei größere Managed Service Provider (MSP) beim BSI gemeldet hätten. Welche dies sind, bleibt unbekannt. Auch der Value Added Distributor ADN, einer der größten Vertriebspartner für Kaseya in Deutschland, möchte sich zu dem Vorfall nicht äußern. Man hält sich, verständlicherweise, größtenteils bedeckt.

Daneben werden einzelne Opfer bekannt. Eher kleine Organisatoren, eher über die lokale Presse. Im Fokus stehen dabei meist die IT-Verantwortlichen und ihre Wochenend-Überstunden, um das Schlimmste abzuwenden. Ein Opfer ist die oberbayerische Gemeinde Grainau. Die Kassensysteme des städtischen Zugspitzbad sind von Cyberattacke betroffen: Der Betrieb wurde mit Strichlisten aufrechterhalten. Der IT-Dienstleister des Kirchenkreises Nordfriesland KIT-Nord hatte offenbar Glück, dass ein Mitarbeiter am späten Freitagnachmittag die Warnung gelesen und rechtzeitig die Stecker gezogen hat.

Betroffen war auch der Betriebsausstatter Berger aus Baden-Württemberg. Geschäftsführer Carsten Gries berichtet im Interview mit Die Zeit darüber, dass man trotz guter Sicherheitsvorkehrungen und funktionierender Backups vier Tage lang lahmgelegt war. Er hält es für wichtig, darüber zu sprechen, damit andere sensibilisiert werden und Unternehmen allgemein voneinander lernen können.

Auch das LKA ermittelt

Mit derselben Transparenz agiert das IT-Systemhaus Bolde aus Kiel. Nach Angaben auf der Unternehmens-Homepage wurden 150 Netzwerke seiner Kunden mit über 1.000 Arbeitsplätzen von der Attacke erwischt. »Trotz aller Vorsichtsmaßnahmen wurden Systeme unserer Kunden verschlüsselt. Nun soll so Lösegeld erpresst werden«, heißt es auf der Firmen-Website. »Das ist der Supergau für uns alle.«

Was dies in der Praxis für Betroffene bedeutet, macht der Aktionsplan des IT-Dienstleisters deutlich:

- Phase 1 bis Freitag, 09.07.2021 um 22 Uhr: Daten sichern, Systeme prüfen

- Phase 2 bis Mittwoch, 14.07.2021 um 22 Uhr : Notbetrieb bei betroffenen Kunden herstellen

- Phase 3 nicht terminierbar: Instandsetzen der restlichen Arbeitsplätze je nach Möglichkeit einer Wiederherstellung vorher infizierter Systeme

- Juli: Wiederherstellung komplett, Daten weg?

»The restoration of services is now complete«, verkündet Kaseya nach aufreibenden 11 Tagen Arbeit an der Wiederherstellung der SaaS-Systeme und an Sicherheits-Patches für seine On-Premises-Kunden. Wiederherstellung bedeutet, dass die neu aufgesetzten Systeme nun die Sicherheitslücken geschlossen haben. Es bedeutet nicht, dass der Systemzustand vor dem Befall in allen Fällen wiederhergestellt werden konnte.

Betroffene werden wohl noch Wochen mit den Auswirkungen zu kämpfen haben. Gleichzeitig arbeiten Opfer wie das Systemhaus Bolde mit dem LKA Schleswig-Holstein zusammen und warnt in dem Zusammenhang seine Kunden ebenso wie Kaseya vor Trittbrettfahrern, die E-Mails mit neuer Schadsoftware versenden.

Auch für den Anbieter Kaseya bleibt der Ransomware-Angriff präsent. Unklar sind die längerfristigen Folgen, etwa durch den Vertrauens- und Image-Verlust, trotz aller Anstrengungen der Transparenz. Je nach Vertragslage können auch Schadensersatzforderungen nicht ausgeschlossen werden. Auch ob am Ende tatsächlich Lösegeldforderungen vom Hersteller, seinen MSPs oder Endkunden bezahlt wurden, evtl. auch mit Unterstützung von Interessenverbänden oder der Politik, bleibt im Dunkel der Parallelwelt Darknet.

Immerhin stehen inzwischen die Anleitungen und Patches für die On-premises- und die SaaS-Kunden des VSA-Produkts zur Verfügung. Die allgemeine Bedrohungslage aber bleibt. In diesem Sinne ist nach dem Gau leider und vermutlich vor dem Gau.

Die Lehren aus «Kaseya« – Stimmen weiterer Sicherheitsexperten zum Kaseya-Vorfall:

Charles Carmakal, SVP and CTO, Mandiant/FireEye:

»REvil übernahm die Verantwortung für den Angriff am Abend des 4. Juli und behauptete, mehr als eine Millionen Systeme getroffen zu haben. Sie fordern 70 Millionen US-Dollar für einen universellen Entschlüsselungscode, mit dem jedes betroffene System entsperrt werden kann. Diese exorbitante Summe ist die höchste in der Geschichte. In privaten Gesprächen hat REvil seine Forderungen proaktiv gesenkt. Zudem sind sie dafür bekannt, den Umfang und die Auswirkungen ihrer Angriffe zu überspitzen. Darüber hinaus hat REvil bisher keine Daten aus den Infiltrierungen veröffentlicht. Eine Methode, die sie oft anwenden, um ihre Opfer zu einer Zahlung zu zwingen. Solange Kriminelle Lösegelder in zweistelliger Millionenhöhe fordern können und ihnen keine Gefängnisstrafe droht, wird sich dieses Problem weiter verschärfen. Diese Gruppen sind gut finanziert und hoch motiviert und nur ein entschlossenes, gemeinschaftliches Vorgehen wird das Blatt wenden können.«

Christine Schönig, Regional Director Security Engineering CER bei Check Point Software:

»Im Jahr 2021 wurden bereits Rekorde für Cyberangriffe gebrochen. Der Anstieg von Ransomware-Angriffen liegt bei einem Allzeithoch von 93 Prozent weltweit, der aller Attacken in der EMEA-Region bei 97 Prozent und das nur in den letzten 12 Monaten. Noch nie gab es so viele Opfer von Ransomware-Angriffen von denen ein unbekanntes Ausmaß nicht nur allein die USA betrifft, sondern vermehrt sind es auch europäische Unternehmen, die hier ins Visier geraten sind.«

Richard Werner, Business Consultant bei Trend Micro:

»Wichtig ist zu verstehen, dass es sich hier nicht um eine vorübergehende Welle handelt. In der sich aktuell stark verändernden IT-Sicherheitslandschaft sind in vielen Fällen äußere Faktoren für die aktuelle Situation verantwortlich. Zu diesen zählen der Stellenwert der IT in Unternehmen, der allgemeine Umgang mit IT durch Mitarbeiter sowie das Aufkommen von Bitcoin. Während die ersten beiden dazu beitragen, dass die IT und damit vor allem die IT-Security in Unternehmen immer komplexer und damit unübersichtlicher werden, hat das Entstehen von Cryptowährungen tatsächlich den Cyber-Untergrund revolutioniert. Dies erlaubt den Protagonisten im Untergrund eine zunehmende Spezialisierung und den uneingeschränkten Handel untereinander. Alle drei Faktoren lassen sich nicht mehr umkehren. Die angesprochene Komplexität wird damit zunehmend zur Belastung der Verteidiger was sowohl im übertragenem als auch im rein zwischenmenschlichen Miteinander für Probleme sorgt. Unternehmen müssen deshalb Ihre aktuelle Security-Strategie auf moderne Angriffstechniken prüfen. Das Beispiel von Kaseya kann dabei helfen.«

Unit 42, die Cybersecurity-Analyseeinheit von Palo Alto Networks

REvil hat sich zu einem der berüchtigtsten Ransomware-Betreiber der Welt entwickelt. Allein im letzten Monat erpresste die Gruppe eine Zahlung von elf Millionen Dollar vom weltgrößten Fleischverpackungsunternehmen. Sie forderte fünf Millionen Dollar von einem brasilianischen Unternehmen für medizinische Diagnostik und startete einen groß angelegten Angriff auf Dutzende, vielleicht Hunderte von Unternehmen, die IT-Management-Software von Kaseya VSA verwenden.

Die durchschnittliche Zahlung, die Unit 42 bei den REvil-Fällen in diesem Jahr beobachtet hat, betrug etwa 2,25 Millionen US-Dollar. Die größte bekannte Lösegeldforderung betrug 11 Millionen US-Dollar nach einem viel beachteten Angriff auf das weltgrößte Fleischverpackungsunternehmen, bei dem Verarbeitungsanlagen stillgelegt wurden.

1350 Artikel zu „Ransomware“

NEWS | IT-SECURITY | KOMMENTAR

Krieg gegen Ransomware: Die EU sendet klares Signal und setzt Mittel aus dem Verteidigungsetat für Maßnahmen gegen Cyberangriffe ein

Kommentar von Eric Waltert, Regional Vice President DACH bei Veritas Technologies Die Europäische Union (EU) verdeutlicht mit der Einberufung der neu geschaffenen Joint Cyber Unit, wie ernst sie die aktuelle Bedrohungslage durch Hacker nimmt. Die Cyber-Einheit soll auch mit Mitteln aus dem europäischen Verteidigungsetat Hackerangriffe wie Ransomware bekämpfen. Damit setzt die EU ein Zeichen, dass…

NEWS | IT-SECURITY

Von der Erpressung zum Datendiebstahl: Ransomware im Wandel der Zeit

Seit vielen Jahren gibt es eine feste Größe im Bereich der Cyberkriminalität, nämlich Angriffe mittels Ransomware. Bei solchen Attacken bringen Kriminelle Unternehmen dazu, Schadcode auf ihren Systemen auszuführen, der dort oder im verbundenen Netzwerk vorhandene Daten verschlüsselt und für den Nutzer unzugänglich macht. Die Ziele, die Kriminelle mit diesen Angriffen verfolgen, haben sich im Laufe…

NEWS | IT-SECURITY | TIPPS

Backup und Erpresser-Software – Der aktuelle Ransomware Threat Report

Am heutigen World Backup Day rückt das Thema Ransomware mehr denn je in den Fokus, ist sie doch ein Haupttreiber für die Modernisierung der Backup-Lösungen in vielen Unternehmen. Palo Alto Networks und das Crypsis Incident Response Team haben sich zusammengetan, um die Ransomware-Bedrohungslandschaft im Jahr 2020 zu analysieren. Der jüngste Ransomware Threat Report, der vor…

TRENDS 2020 | NEWS | TRENDS SECURITY | IT-SECURITY

Ransomware wird für gezielte Angriffe genutzt

Betrügerische Impfversprechen dominieren das Spam-Aufkommen. Die Cyberkriminalität hat sich 2020 spezialisiert. Das ist ein Fazit des Threat Reports für das vierte Quartal 2020, den ESET veröffentlicht hat. Den letzten Bericht des abgelaufenen Jahres nutzen die Experten des europäischen IT-Sicherheitsherstellers auch für einen Rückblick auf das Gesamtjahr sowie einen Ausblick auf 2021. Ein Ergebnis des Reports:…

NEWS | IT-SECURITY | TIPPS

Das 1×1 der Ransomware – Von der Anfälligkeit zur Widerstandsfähigkeit

Ransomware gehört zu den am schnellsten wachsenden Cyberbedrohungen, mit denen Behörden heute konfrontiert sind. Staatliche Einrichtungen, Ämter und Behörden sind besonders anfällig für Ransomware, da sie aufgrund ihrer kleineren IT-Budgets und -Abteilungen als »weiche« Ziele gelten. Obwohl Ransomware ernsthafte Herausforderungen schafft, gibt es effektive Lösungen, um diese Bedrohung zu bewältigen. »Organisationen jeder Art können ihre…

NEWS | IT-SECURITY | TIPPS

Ransomware: Maßnahmen gegen den hochentwickelten Erpressungstrojaner Ryuk

Die Ryuk Ransomware hat unter Cyberkriminellen massiv an Popularität gewonnen. Die Zahl der entdeckten Angriffe stieg von nur 5.123 im 3. Quartal 2019 auf über 67 Millionen im 3. Quartal 2020, so das Ergebnis einer Sicherheitsstudie von SonicWall. Dies entspricht etwa einem Drittel aller Ransomware-Angriffe, die in diesem Quartal durchgeführt wurden. Die explosionsartige Zunahme von…

NEWS | IT-SECURITY | ONLINE-ARTIKEL

Schutz vor Ransomware neu gedacht

Im März konnten wir erleben, wie fast über Nacht die Anzahl von Homeoffice-Nutzern von knapp 20 Prozent in vielen Branchen und Unternehmen (sogar solchen, von denen man es am wenigsten vermutet hätte) auf nahezu 100 Prozent anstieg. Ehemals langfristige ausgelegte Strategien für die Cloud-Einführung wurden auf wenige Wochen komprimiert. Die verbreitete Aussage, Covid-19 hätte die…

TRENDS 2020 | NEWS | TRENDS SECURITY

Starke Zunahme von Ransomware und IoT-Angriffen

Ransomware Ryuk verantwortlich für ein Drittel aller Ransomware-Angriffe im Jahr 2020. Das SonicWall Capture Labs Team, das auf das Aufspüren von Cyberbedrohungen spezialisiert ist, stellte die Auswertung der Bedrohungsdaten aus dem dritten Quartal 2020 vor. Die Daten wurden mit Hilfe von über einer Million Sicherheitssensoren des Unternehmens weltweit erfasst. Die Ergebnisse aus dem bisherigen Jahresverlauf…

NEWS | IT-SECURITY | STRATEGIEN | TIPPS

Die fünf hartnäckigsten Mythen zu Ransomware

Wie Unternehmen sich von Lösegeldforderungen befreien können. Angriffe mit Ransomware sind weltweit auf dem Vormarsch und werden auch künftig nicht nachlassen. Einem kürzlich erschienenen Bericht zufolge ist die Zahl der Lösegeld-Angriffe weltweit im Vergleich zum Vorjahreszeitraum um 50 Prozent gestiegen. Immer noch halten sich jedoch Mythen, die Unternehmen bei Lösegeldforderungen falsche Entscheidungen treffen lassen. Ransomware…

NEWS | IT-SECURITY | KOMMENTAR

Ransomware: Umfangreiche und verheerende Bedrohung für Krankenhäuser

In den USA kämpfen Krankenhäuser aktuell mit einer Welle von Ransomware-Angriffen. Dazu ein Kommentar von Sandra Joyce, Executive VP und Head of Mandiant Threat Intelligence (eine Einheit von FireEye. »Ransomware ist eine Bedrohung, die wir nicht länger ignorieren dürfen, sie gerät zunehmend außer Kontrolle. Die Hacker, die hinter Ransomware-Kampagnen stehen, schalten mittlerweile die kritischsten…

NEWS | IT-SECURITY | KOMMENTAR

Ransomware: Zahlen oder nicht zahlen?

In jüngster Zeit sind wieder etliche Ransomware-Vorfälle, gerade bei den Krankenhäusern, publik geworden. Aber wie werden sich die Angriffe weiterentwickeln und welche Risiken bergen sie für Unternehmen? Wie gehen CISOs und Vorstände das Dilemma »zahlen oder nicht zahlen« im Vorfeld eines Angriffs an? Dazu haben wir mit Boris Cipot, Senior Sales Engineer Synopsys, gesprochen. Wie werden…

NEWS | IT-SECURITY | TIPPS

Unveränderbare Backups – Effektive Strategie gegen immer raffiniertere Ransomware

Allein die Erwähnung von Ransomware reicht aus, um dem erfahrensten IT-Profi Schauer über den Rücken zu jagen. Ransomware-Angriffe nehmen in einem noch nie dagewesenen Ausmaß zu, ebenso wie der Grad ihrer Ausgereiftheit. Dazu gehören der Einsatz von Methoden zum Diebstahl von Zugangsdaten und mehrstufige Angriffe, die von einem einzigen anfänglichen Exploit an zu weitreichenden Störungen…

NEWS | IT-SECURITY | STRATEGIEN | TIPPS

Vier entscheidende Strategien für den Ransomware-Schutz

Zentralisierte Sicherheitstechnologie 3-2-1 Backup-Strategie Aktualisierte Betriebssysteme und Software-Versionen Sensibilisierung aller Mitarbeiter für das Sicherheitsthema Arcserve warnt vor der gestiegenen Bedrohung durch Ransomware und stellt einen Strategiefahrplan zum Schutz vor Cyberattacken vor. Ransomware ist seit der Corona-Krise zu einer noch größeren Bedrohung für die Cybersicherheit von Unternehmen geworden. Der Schaden, der durch diese Art…

TRENDS 2020 | NEWS | TRENDS SECURITY | IT-SECURITY

Cyber Threat Report 2020: Microsoft-Office-Dateien häufiger infiziert, Ransomware auf dem Vormarsch

Ransomware-Attacken weltweit steigen um 20 % (Höchststand in USA mit 109 %). Malware-Attacken gehen global um 24 % zurück. Wachstum um 7 % bei Phishing-Versuchen, die sich der Corona-Krise bedienen. Anstieg um 176 % bei Malware-Attacken mit infizierten Microsoft-Office-Dateien. 23 % der Malware-Angriffe über Nicht-Standard-Ports ausgeführt. IoT-Malware-Angriffe nehmen um 50 % zu. Im Bericht analysierte…

TRENDS 2020 | NEWS | TRENDS SECURITY | BUSINESS | IT-SECURITY

Ransomware-Attacken: Mehr als 1000 Euro pro Kunde

Die Summe, die Unternehmen betroffenen Kunden zahlen sollten, könnte sich auf Hunderte von Millionen Dollar belaufen. Verbraucher fordern, dass Unternehmen Hackern auf keinen Fall Lösegeld zahlen, aber sie erwarten das Gegenteil, wenn ihre eigenen Daten kompromittiert wurden. Veritas Technologies, ein Unternehmen im Bereich Datensicherung und Datenverfügbarkeit, hat deutsche Verbraucher zum Thema Ransomware befragt [1]. Demnach…

NEWS | IT-SECURITY

Ransomware: Gestern, heute und morgen

Gezielte Ransomware-Angriffe nehmen weiter zu und sie werden noch schlimmer. Ein einziger Ransomware-Angriff kann ein Unternehmen komplett lahmlegen. Bei Ransomware ist nach wie vor der menschliche Faktor das größte Problem. Fortinet brachte drei Mitglieder seines FortiGuard Labs-Teams – Derek Manky, Aamir Lakhani und Douglas Santos – zu einem digitalen Interview über Ransomware zusammen. Zu dritt diskutierten…

TRENDS 2020 | NEWS | TRENDS SECURITY | IT-SECURITY | WHITEPAPER

Deutlicher Zusammenhang zwischen Ransomware, Kaufverhalten und Markentreue der Verbraucher

Umfrage deckt auf, dass Verbraucher in der Regel Unternehmen meiden, die bereits einen Cyberangriff erlebt haben. Konsumenten tolerieren keine durch Ransomware verursachten Service-Unterbrechungen oder Sicherheitsverletzungen. Mehrheit der Verbraucher wendet sich bereits nach einer einzigen fehlgeschlagenen Online-Transaktion oder unzulänglichen Informationen an Konkurrenzanbieter. Arcserve veröffentlichte die Ergebnisse einer neuen Studie, die den Einfluss von Cyberkriminalität…

NEWS | IT-SECURITY | AUSGABE 3-4-2020 | SECURITY SPEZIAL 3-4-2020

Ransomware-Infektion: Warum Unternehmen manchmal Erpresser bezahlen müssen

Seit dem Aufkommen von Ransomware empfehlen Experten aus aller Welt, kein Lösegeld für seine Daten zu zahlen, um Nachahmer abzuschrecken. Doch wie bei so vielen Fragestellungen in der IT-Sicherheit gibt es auch hier eine unbequeme Grauzone, in die wir uns einmal vorwagen wollen.

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY | STRATEGIEN | TIPPS

Ransomware-Angriffe mit Zero Trust bekämpfen: Best Practices gegen Daten-Geiselnahme

Ransomware bleibt ein lukratives Geschäft für Cyberkriminelle. Allein mit der Ransomware-Variante Ryuk erpressten Angreifer bereits Lösegelder von über 3,7 Millionen US-Dollar. Um die Sicherheitsvorkehrungen von Unternehmen zu umgehen, nutzen Hacker mittlerweile häufig anspruchsvolles Spear-Phishing, damit Opfer auf bösartige Links und Anhänge klicken oder verseuchte Webseiten besuchen. Nach der Infektion beginnt der Erpressungstrojaner mit der Verschlüsselung…

NEWS | IT-SECURITY | TIPPS

Erhöhte Gefahr durch Ransomware-Angriffe gegen Windows 7

Ab dem 14. Januar beendet Microsoft den Support für Windows 7. Aber auch nach dem Stichtag wird das Betriebssystem noch auf rund 26 Prozent der PCs weltweit laufen, wie zahlreiche Analysen zeigen. Ohne Patches und Bugfixes wächst aber das Risiko, Opfer einer Ransomware-Attacke zu werden. Ein drastischer Beleg hierfür ist der WannaCry-Virus aus dem Jahr…

NEWS | IT-SECURITY | SERVICES | TIPPS

Doppelte (Ver)Sicherung gegen Ransomware

Ransomware-Attacken bedrohen unter anderem durch Verschlüsselung den Zugriff von Informationen, Systemen und Unternehmensabläufen. Gerade bei einem solchen Angriff auf deren Verfügbarkeit schützen Backup und IT-Sicherheit nur in der Kombination. Ransomware scheint die Bedrohung »der Stunde« zu sein. Nicht nur die Schlagzeilen deuten darauf hin. Auch Entscheider sehen die Gefahr: Laut einer Arcserve-Umfrage rechnen 80 %…

NEWS | INFRASTRUKTUR | IT-SECURITY | ONLINE-ARTIKEL

Der unaufhaltsame Aufstieg der Ransomware

Angriffe mit Ransomware haben in den letzten Jahren massiv zugenommen. Jüngste Opfer sind die Verlagsgruppe Heise und die Stadtverwaltung Baltimore. Die Methode hat sich aus Sicht der Cyberkriminellen bewährt, genügend Firmen geben der Erpressung nach und zahlen das geforderte Lösegeld. Ein Ende ist noch lange nicht in Sicht. Unternehmen können allerdings mit Hilfe von Applikations-Isolation…

NEWS | IT-SECURITY | SERVICES | SICHERHEIT MADE IN GERMANY | TIPPS

BSI warnt vor gezielten Ransomware-Angriffen auf Unternehmen

Derzeit registriert das Bundesamt für Sicherheit in der Informationstechnik (BSI) verstärkt Netzwerkkompromittierungen bei Unternehmen, die mit der manuellen und gezielten Ausführung eines Verschlüsselungstrojaners (Ransomware) enden. Dabei verschaffen sich die Angreifer mittels breit angelegter Spam-Kampagnen wie Emotet zunächst Zugang zu einzelnen Unternehmensnetzwerken und erforschen dann manuell Netzwerk und Systeme der Betroffenen. Dabei versuchen die Angreifer etwaige…

NEWS | TRENDS SECURITY | TRENDS 2019 | IT-SECURITY | WHITEPAPER

Gefahr durch Ransomware

Medienberichten zufolge wurde der norwegische Aluminiumhersteller Norsk Hydro Opfer einer Cyberattacke mit Ransomware, die gravierende Auswirkungen auf die Produktion des Unternehmens hat. Wie akut die Bedrohung für Unternehmen durch Ransomware ist, belegt auch eine Befragung des Technologieunternehmens Datto unter 300 IT-Dienstleistern aus ganz Europa. Einige der wichtigsten Ergebnisse der Untersuchung: 92 % der…

NEWS | TRENDS SECURITY | TRENDS 2018 | IT-SECURITY | TIPPS

Jeder dritte Onliner hat Angst vor Ransomware

Bekanntheit von Verschlüsselungsattacken steigt. Nur wenige machen Sicherheitskopien ihrer Daten. Geld her oder Daten weg – das ist das Prinzip von sogenannter Ransomware. So werden Schadprogramme bezeichnet, die Kriminelle über das Internet verbreiten und damit Daten auf den Endgeräten von Verbrauchern verschlüsseln. Anschließend fordern die Angreifer ihre Opfer zur Zahlung eines Lösegeldes auf, ohne die…

NEWS | TRENDS SECURITY | BUSINESS | TRENDS KOMMUNIKATION | GESCHÄFTSPROZESSE | TRENDS 2018 | IT-SECURITY

Sicherheitsrisiko Mitarbeiter: Drei von vier Anwendern wissen nicht, was Ransomware ist

Studie offenbart gefährliche Wissenslücken bei deutschen IT-Anwendern. Proofpoint, ein Next-Generation Cybersecurity-Unternehmen, hat seinen neuen »End User Risk Report 2018« der Öffentlichkeit präsentiert. Dabei traten erschreckende und für Unternehmen sowie Privatpersonen gefährliche Wissenslücken im Bereich IT-Sicherheit auf. Dies gilt auch und insbesondere im Alltag, wenn man bedenkt, dass jeder zehnte Deutsche sein Smartphone nicht schützt. Und…

NEWS | EFFIZIENZ | IT-SECURITY | KOMMUNIKATION | ONLINE-ARTIKEL | SERVICES | TIPPS

Ransomware as a Service: Cybererpressung auf Bestellung

Geschäftsmodell Satan & Co. CryptoLocker, GoldenEye, Locky, WannaCry – Ransomware hat mit der Geiselnahme von Dateien durch Verschlüsselung in den letzten Jahren eine beachtliche und unrühmliche Karriere hingelegt. Und da sich Kriminelle auch bei Digitalisierungstrends wie as-a-Service-Angeboten nicht lumpen lassen, hat die Untergrundökonomie mit Ransomware as a Service (RaaS) rasch ein lukratives Geschäftsmodell…

NEWS | TRENDS SECURITY | BUSINESS | TRENDS 2018 | INFRASTRUKTUR | IT-SECURITY | LÖSUNGEN | RECHENZENTRUM | SERVICES

Ransomware: Zahlungsbereitschaft hat sich mehr als versechsfacht

Angriffe durch Ransomware sind im Vergleich zum Vorjahr gesunken, zugleich ist die Zahlungsbereitschaft der Unternehmen jedoch deutlich gestiegen, so das Ergebnis einer neuen Barracuda-Umfrage bei rund 630 Organisationen weltweit, davon 145 Unternehmen aus EMEA. In der neuen Ransomware-Umfrage gaben rund ein Drittel (30 Prozent) der Unternehmen an, Opfer eines Ransomware-Angriffs geworden zu sein. Damit verzeichnet…

NEWS | INFRASTRUKTUR | INFOGRAFIKEN | INTERNET DER DINGE | IT-SECURITY | STRATEGIEN | TIPPS

Ransomware der Dinge: Das IoT-Gerät als Geisel

Die weltweite Vernetzung schreitet kontinuierlich voran, allerdings schaffen die wechselseitigen Abhängigkeiten des digitalen Zeitalters auch eine neue Angriffsfläche für Cyberkriminelle. Leider verzeichneten die letzten Jahre unrühmliche Meilensteile in der Entwicklungsgeschichte des Internet of Things: So war Ende 2016 das erste Mal ein groß angelegter Cyberangriff in Form der Mirai-Malware erfolgreich, der hunderttausende IoT-Geräte wie Router,…

NEWS | TRENDS SECURITY | TRENDS 2018 | IT-SECURITY

Ein Jahr nach WannaCry: Deutsche Unternehmen unzureichend gegen Ransomware und Cyberattacken geschützt

46 Prozent aller Befragten halten ihr Unternehmen für stärker gefährdet als vor einem Jahr. Am 12. Mai war es genau ein Jahr her, dass auf vielen Computer-Bildschirmen nichts mehr ging: Die Ransomware WannaCry hatte weltweit zugeschlagen und viele Systeme lahmgelegt. In Deutschland waren laut einer aktuellen Umfrage des Cybersecurity-Unternehmens Tanium mit 31 Prozent knapp ein…

NEWS | TRENDS SECURITY | TRENDS 2018 | INFOGRAFIKEN | IT-SECURITY | STRATEGIEN

Ransomware: 70 Prozent der großen Unternehmen in Deutschland von Erpresser-Malware betroffen

Ransomware-Angriffe kosten große Unternehmen durchschnittlich 750.000 Euro. Angriffe mit Erpresser-Malware haben sich zu einem kostspieligen Massenphänomen entwickelt, wie eine Studie nun offenbart [1]. 70 Prozent und damit fast drei Viertel der Unternehmen mit mehr als 1000 Mitarbeitern in Deutschland wurden in den vergangenen zwölf Monaten demnach Opfer eines Ransomware-Angriffs. Der Großteil der Unternehmen wurde dabei…

NEWS | BUSINESS | CLOUD COMPUTING | INFRASTRUKTUR | IT-SECURITY | LÖSUNGEN | AUSGABE 1-2-2018

IT-Sicherheitsvorhersagen 2018 – Von Ransomware bis Business E-Mail Compromise

Cyberkriminalität ist längst zu einem äußerst lukrativen Geschäftsmodell geworden. In seinen Vorhersagen für IT-Sicherheit 2018 hat der IT-Sicherheitsanbieter Trend Micro die Vorgehensweise künftiger Angriffe untersucht, damit Unternehmen sich besser vor diesen schützen können.

NEWS | IT-SECURITY | TIPPS

Sicherheit vor Ransomware: Prävention statt Reaktion

Aufgrund der fortschreitenden Digitalisierung ändert sich auch die Arbeitsweise in Unternehmen. Mobile Geräte wie Smartphones und Tablets gehören längst zum beruflichen Alltag. Hacker passen ihre Vorgehensweise an diese moderne Arbeitsweise an. Mit gezielten Cyberattacken sind sie zunehmend in der Lage, herkömmliche Schutzsysteme zu umgehen. Der französische Cybersecurity-Experte Stormshield informiert auf seinem Unternehmensblog über die perfiden…

IT-SECURITY | RECHENZENTRUM | TIPPS

Cybersecurity beginnt schon im IT Service Management: Vier Schritte für mehr Schutz vor Ransomware

Cyberattacken werden zu einem immer größeren Problem. So wurden im Mai 2017 mehr als 230.000 Systeme weltweit vom Verschlüsselungstrojaner WannaCry befallen. Im November 2017 stellte das Bundesamt für Sicherheit in der Informationstechnik (BSI) seinen Bericht zur Lage der IT-Sicherheit in Deutschland 2017 vor. Darin wird die Gefährdungslage als »weiterhin auf hohem Niveau angespannt« beschrieben. Höchste…

NEWS | TRENDS SECURITY | TRENDS 2018 | IT-SECURITY | STRATEGIEN | TIPPS

Tipps zur Ransomware-Prävention – Online-Erpressern in 2018 nicht auf den Leim gehen

Datenschutz und Cybersicherheit sind beileibe kein neues Thema. Mit »Security and Privacy in Computer Systems« erschien bereits 1967 die erste Abhandlung zum Thema. Cybersicherheit und Privatsphäre wurden also seit Beginn der vernetzten Computer diskutiert. Seither hat sich das Thema dramatisch verschärft, und entwickelt sich weiter rasant – aus verschiedenen Gründen. So wurde beispielsweise im Jahr…

NEWS | TRENDS SECURITY | TRENDS 2018 | IT-SECURITY | ONLINE-ARTIKEL | SERVICES | STRATEGIEN

2018 – vermehrt Angriffe mit Würmern, Datendiebstahl in der Cloud und Strategiewechsel bei Ransomware

Nach einem sehr ereignisreichen Jahr in Sachen IT-Kriminalität erwartet Vectra für 2018 fünf zentrale Entwicklungen. Sie alle deuten darauf hin, dass zukünftig die Automatisierung der IT-Sicherheit in den Fokus gerückt werden muss, wenn sich Unternehmen, Behörden und andere Organisationen wirksam vor Cyberattacken schützen wollen. Ransomware-Angreifer verändern ihre Strategie Ransomware-Angriffe, die den Betriebsablauf stören oder…

NEWS | TRENDS SECURITY | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | TRENDS 2018 | IT-SECURITY | STRATEGIEN

Datensicherheit 2018: Ransomware, RPO/RTO, Cloud und DSGVO 2018 im Trend

Intervall zwischen Ransomware-Attacken sinkt von 40 auf 14 Sekunden. Partnerschaften zwischen Datensicherheit und IT-Sicherheit gegen Ransomware. Fehler in der Datensicherung immer unternehmenskritischer bewertet. Disaster-Recovery-as-a-Service-Markt wird bis 2020 auf rund 12 Milliarden US-Dollar wachsen. Datenschutzbeauftragte und Datenschutz-Compliance im Blickpunkt. Vier Trends in Sachen Datensicherheit für das Jahr 2018 sieht Arcserve. Angesichts des wachsenden Risikos Ransomware suchen…

NEWS | IT-SECURITY | TIPPS

Mehrheit hat noch nie etwas von Ransomware gehört

■ Nur 4 von 10 Internetnutzern wissen von Erpressung durch Schadprogramme. ■ Bitkom: Bei digitaler Erpressung sollte man nicht zahlen. Der Computer startet, doch statt der gewohnten Oberfläche erscheint ein roter Bildschirm mit dem Hinweis, die Daten auf dem Gerät seien verschlüsselt worden und würden nur gegen Zahlung von 300 US-Dollar wieder freigegeben. Im…

NEWS | IT-SECURITY | STRATEGIEN | TIPPS

Fünf Tipps gegen Ransomware-Angriffe

Angriffe von Cyberkriminellen können für Unternehmen teuer werden, wenn sie den Verlust ihrer Daten vermeiden wollen. Das aktuellste Beispiel liefert der weltweit agierende amerikanische Fahrdienstvermittler Uber, der Opfer einer Ransomware-Attacke wurde: Daten von 57 Millionen Kunden und Fahrern wurden gehackt, darunter Namen, Adressen und Führerscheinnummern. Uber zahlte 100.000 US-Dollar an die Hacker und verschwieg den…

NEWS | TRENDS SECURITY | TRENDS 2017 | IT-SECURITY | SERVICES

Ransomware-Trends für 2017: Mehr als ein Viertel der Opfer waren Unternehmen

Mehr als ein Viertel (26,2 Prozent) aller im Jahr 2017 von Kaspersky Lab verhinderten Ransomware-Angriffe haben es weltweit auf Unternehmen abgesehen [1]. Das entspricht einem Zuwachs von 3,6 Prozentpunkten im Vergleich zum Vorjahr 2016 (22,6 Prozent). Der Grund für die Steigerung: Organisationen weltweit hatten aufgrund der drei großen Angriffswellen WannaCry, ExPetr und BadRabbit verstärkt mit…