Biometrischer und risikobasierter Zugang ist heute für viele Geschäfts- und Verbraucheranwendungen Realität. Derzeit befassen sich Anbieter von Lösungen für den physischem Zugang mit Technologien wie Gesichtserkennung und Verhaltensanalyse, um hier die Sicherheit zu verbessern. Sind wir auf dem Weg in eine Welt, in der das Access Management beider Welten wirklich integriert ist?

Das Entsperren eines Telefons mit einem Fingerdruck oder dem Gesicht ist so alltäglich geworden, dass 75 Prozent der 2019 gekauften Smartphones mit einer Form der biometrischen Authentifizierung ausgestattet waren [1]. Diese neueren Formen der Erkennung ersetzen den traditionellen Passcode und fügen eine zusätzliche Sicherheitsebene hinzu, die garantiert, dass die richtige Person auf das Gerät und die darin enthaltenen privaten Daten zugreift. Doch obwohl so viele Nutzer über ein sicheres Identitätsmanagement auf ihrem persönlichen Smartphone verfügen, haben viele Unternehmen noch nicht darüber nachgedacht, eine ähnliche Sicherheitsebene auf ihre Computer und Systeme anzuwenden.

Da neue Technologien immer mehr Benutzer, Anwendungen und Daten zusammenführen, bringen diese Verbindungen auch gleichzeitig mehr Schwachstellen mit sich. Von Mitarbeitern, über Partner bis hin zu Auftragnehmern – (kritische) Geschäftsdaten sollten immer sicher sein. Dies wird dadurch sichergestellt, dass Benutzer nur auf die Daten zugreifen können, die sie benötigen.

Biometrisches Zugangskontrollsystem. Ein biometrisches Zugangskontrollsystem (Access Control System) stellt die Identität eines Benutzers fest, indem es physische oder verhaltensbezogene Merkmale dieses Benutzers identifiziert. Es bietet ein sichereres System als die derzeit von vielen Betrieben verwendeten Methoden, bei denen Codes, Passwörter oder Magnetkarten für den Zugang zu Computern und den Räumen, in denen sie untergebracht sind, verwendet werden. Passwörter und Codes können vergessen oder gehackt werden, Magnetstreifenkarten können leicht verlegt oder gestohlen werden. Dies führt zu ernsthaften Sicherheitsmängeln. Dieser Zugang sollte ordnungsgemäß geregelt sein – denn wer weiß, ob die Person, die diesen beantragt, auch wirklich diejenige ist, für die sie sich ausgibt, UND, ob sie überhaupt den gewünschten Zugang erhalten sollte?

Was die Bedürfnisse jedes Benutzers wirklich als einzigartig identifiziert, ist sein menschliches Verhalten – insbesondere auf der Grundlage seiner Rolle innerhalb des Unternehmens. Durch die Analyse des Verhaltens bei jedem Zugriff in Echtzeit, etwa wo, wann und wie er auf Systemdaten zugreift, kann ein Profil jedes Benutzers erstellt werden. Ein Benutzerprofil kann auch Informationen darüber enthalten, wem er Bericht erstattet, worauf er zuletzt zugegriffen hat und welche Privilegien er auf den jeweiligen Systemen besitzt. Das Profil hilft zu verfolgen, ob die Benutzer entsprechend ihrer üblichen Verhaltensmuster handeln, während gleichzeitig ein potenziell riskantes Verhalten leicht zu erkennen ist. Da böswillige Eindringlinge den Tagesablauf eines einzelnen Benutzers nicht kennen, wird ihr untypisches Verhalten erkannt, wodurch wiederum unberechtigte Zugriffe verhindert werden können. Durch die Bereitstellung der wesentlichen Informationen darüber, worauf ein Benutzer wann und wie zugreift, garantiert ein biometrisches Access Control System, dass der Benutzer, der auf Ihre Unternehmensressourcen zugreift, auch wirklich derjenige ist, für den er sich ausgibt.

Identity Governance. Allerdings gilt weiterhin: Um einen Betrieb und den Zugang seiner Benutzer wirklich abzusichern, ist die Biometrie als ergänzende Ebene zu den bereits bestehenden Maßnahmen zur Zugangssicherung nur der Anfang. Sobald ein Benutzer bestätigt, dass er derjenige ist, für den er sich ausgibt, ist der nächste Schritt die Frage: »Soll dieser User auch den von ihm gewünschten Zugang zu dem jeweiligen System oder der Anwendung haben?« Die Identity Governance ist der verlässlichste Weg zur Verringerung des Sicherheitsrisikos für das System, denn hier wird der ordnungsgemäße Zugriff auf Unternehmensressourcen geregelt. Biometrische Access Control Systeme werden immer häufiger von Firmen eingesetzt, die die Sicherheit ihrer Authentifizierung auf eine neue Ebene heben wollen. Biometrische Systeme können leicht in bereits bestehende Lösungen zum Identity and Access Management (IAM) einer Organisation integriert werden und haben mit zunehmender Verbreitung der Technologie stark an Akzeptanz gewonnen.

Identity Management Mit der zunehmenden Nutzung von künstlicher Intelligenz hat sich das auf maschinelles Lernen gestützte Identity Management von einem Ansatz, der rein für Großkonzerne relevant ist, zu einer Möglichkeit für Betriebe jeder Größe entwickelt, ihre Security-Strategie zu überdenken. Dies gilt sowohl für den Zugang an der Eingangstür bis hin zur Sicherstellung, dass jeder Benutzer den Zugang erhält, den er zu Recht für seine Arbeit benötigt – nicht mehr und nicht weniger. Eine integrierte Plattform für das Identity Management gibt Unternehmen die Möglichkeit, sichere neue Technologien zu nutzen, die Risiken reduziert und die betriebliche Effizienz deutlich steigern – unabhängig von der Mitarbeiterzahl. Ist es nicht an der Zeit, dass Entscheider ihr Unternehmen mithilfe eines integrierten Ansatzes zum Identity Management so gut absichern wie Ihr Smartphone?

Ben Bulpett,

Ben Bulpett,

SailPoint

[1] https://www.ft.com/content/90d4c8a2-02ba-11e9-bf0f-53b8511afd73

Illustration: © Unknown man, 300 librarians, Afishka / shutterstock.com

NEWS | TRENDS SECURITY | DIGITALISIERUNG | TRENDS 2018 | IT-SECURITY | KOMMUNIKATION | SERVICES

Biometrie, Blockchain und Co. – Die Identity-Trends für 2018

Ob Equifax, Dropbox oder WannaCry – Das Jahr 2017 bleibt vielen durch groß angelegte Cyberangriffe und Datenschutzverletzungen in Erinnerung. Dabei waren Privatpersonen ebenso betroffen wie Unternehmen, Politiker und ganze Länder. Die Absicherung von Infrastrukturen und der Schutz persönlicher Information wird auch in diesem Jahr eine wichtige Rolle in der IT einnehmen, denn Cyberkriminelle werden weiterhin…

NEWS | TRENDS SECURITY | DIGITALISIERUNG | TRENDS 2019 | IT-SECURITY

Biometrie als Authentifizierungsmethode deutlich vor PIN und Passwort

Biometrische Authentifizierungsfaktoren rangieren in Sachen Sicherheit vor PINs und Passwörtern. Deutsche nutzen dennoch im Schnitt mindestens acht Passwörter für mehr als zehn Accounts. Biometrie gewinnt bei deutschen Verbrauchern als Authentifizierungsmethode an Ansehen: 60 Prozent denken positiv über Biometrie und 42 Prozent der Deutschen halten die Authentifizierung per Stimme, Fingerabdruck oder Iris-Scan für den sichersten Weg,…

NEWS | TRENDS SECURITY | BUSINESS PROCESS MANAGEMENT | CLOUD COMPUTING | TRENDS KOMMUNIKATION | TRENDS SERVICES | GESCHÄFTSPROZESSE | INFOGRAFIKEN | TRENDS 2018 | INTERNET DER DINGE | IT-SECURITY | KÜNSTLICHE INTELLIGENZ | SERVICES

Unternehmen, die Customer Identity Management zum Datenschutz ihrer Kunden einsetzen, haben einen Wettbewerbsvorteil

Durch Customer Identity Access Management (CIAM) gelingt es Unternehmen, nicht nur Kundendaten zu schützen, sondern auch Sicherheits- und Datenschutzfragen in den Bereichen künstliche Intelligenz (KI) und Internet der Dinge (IoT) zu berücksichtigen. ForgeRock, Plattformanbieter für digitales Identitätsmanagement, hat die im Auftrag von Forrester Consulting durchgeführte Studie »Leveraging CIAM to unlock the Power of…

NEWS | TRENDS SECURITY | TRENDS INFRASTRUKTUR | BUSINESS PROCESS MANAGEMENT | DIGITALISIERUNG | TRENDS MOBILE | EFFIZIENZ | TRENDS SERVICES | INFRASTRUKTUR | TRENDS 2018 | INTERNET DER DINGE | IT-SECURITY | SERVICES

Bequemer Reisen mit Biometrie

Das Identitätsmanagement mit biometrischen Daten wird die Passagierabfertigung verändern. Die biometrische Technologie entwickelt sich für Fluggesellschaften und Flughäfen zu einer der besten Lösungen, um automatisierte Identitätskontrollen bei steigenden Passagierzahlen durchzuführen. Dies berichtet der kürzlich von SITA veröffentlichte Report »Biometrics for Better Travel: An ID Management Revolution«. Er legt dar, wie die Nutzung von biometrischen Daten…

NEWS | IT-SECURITY | LÖSUNGEN | PRODUKTMELDUNG

Neue Biometrie-Technologie auf der Grundlage individueller Gehirnsignale – keine Daten in der Cloud

Nutzer haben völlige Kontrolle über ihre Daten und benötigt keine zweite Authentifizierungsstufe. Aerendir Inc. präsentiert NeuroPrint, eine neue Technologie zur Authentifizierung, Identifizierung und Verschlüsselung auf der Grundlage physiologischer Daten. Damit ist das Unternehmen Vorreiter auf dem Gebiet der biometrischen Authentifizierung. NeuroPrint ist die einzige biometrische Technologie, die in keiner Weise Cloud-Dienste nutzt. Die gesamten Daten liegen…

NEWS | TRENDS 2020 | FAVORITEN DER REDAKTION | KOMMUNIKATION | LÖSUNGEN | STRATEGIEN

Wissenschaftliche Datenanalyse: Die Welt ist nicht schwarz-weiß

Wie die Datenanalyse wissenschaftliche Schlussfolgerungen beeinflusst Was passiert, wenn 70 Forscherteams unabhängig voneinander denselben Datensatz analysieren, um dieselben Hypothesen zu testen? Nahezu 200 Wissenschaftlerinnen und Wissenschaftler aus aller Welt haben untersucht, wie die Art der Datenanalyse das Endresultat beeinflusst. Die Ergebnisse der Studie wurden heute in der renommierten Fachzeitschrift Nature veröffentlicht. Durch die Corona-Pandemie…

NEWS | IT-SECURITY | SERVICES | TIPPS

»Change Your Password«: Tipps für starke Passwörter

Anlässlich des »Change Your Password Days« am Samstag, dem 1. Februar, erinnerte das Hasso-Plattner-Institut (HPI) an die wichtigsten Regeln zur Erstellung starker Passwörter. »Schwache Zahlenreihen wie etwa »123456« werden weltweit weiterhin viel zu häufig genutzt«, kritisiert HPI-Direktor, Professor Christoph Meinel. »Viele Internetnutzer verwalten bereits mehr als hundert Online-Konten – da fällt die Wahl viel zu…

NEWS | IT-SECURITY | TIPPS

Tipps für sichere Passwörter: Jeder dritte Onliner nutzt dasselbe Passwort für mehrere Dienste

Wenn es um Passwörter geht, setzen viele Internetnutzer eher auf Bequemlichkeit als auf Sicherheit. Mehr als jeder dritte Onliner (36 Prozent) in Deutschland nutzt für mehrere Online-Dienste das gleiche Passwort. Das ist das Ergebnis einer repräsentativen Umfrage im Auftrag des Digitalverbands Bitkom unter mehr als 1.000 Internetnutzern in Deutschland. »Ein einziges Passwort für mehrere Online-Dienste…

NEWS | TRENDS SECURITY | TRENDS 2019 | IT-SECURITY

Facebook und Google führen Liste der größten Passwort-Sünder 2019 an

Auch Lisa Kudrow, WeWork und Ellen DeGeneres dürfen sich zu den größten Passwort-Sündern des Jahres zählen. Dashlane veröffentlichte die vierte Auflage der größten Passwort-Sünder. Die Liste hebt berühmte Personen, Organisationen und Unternehmen hervor, die 2019 die größten Sicherheitsfehler im Zusammenhang mit Passwörtern begangen haben. Mit der Einführung der DSGVO zu Beginn des Jahres, dominierten Regulierungen…

NEWS | BUSINESS | TIPPS

Erfolgsrezept Slow Work: Sechs Entschleunigungsstrategien gegen Dauerstress im Job

Achtsamkeitsübungen können das belastende Gefühl von Getriebenheit wirksam verringern und die Produktivität steigern. Das Jahr 2019 neigt sich schon wieder seinem Ende entgegen – und viele Menschen fragen sich, wo die Zeit geblieben ist. Dass der Zeitgeist als immer schnelllebiger empfunden wird, zeichnete sich bereits vor 13 Jahren in einer Studie des Pew Research Centers…

NEWS | BUSINESS INTELLIGENCE | BUSINESS PROCESS MANAGEMENT | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | TRENDS GESCHÄFTSPROZESSE | INFOGRAFIKEN | TRENDS 2019

Unternehmen bereit für Planung in der Cloud

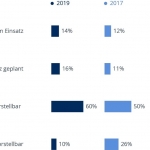

Die DACH-weite Anwenderbefragung »Moderne Planung und CPM – Wie Unternehmen von der Cloud profitieren« von BARC beschäftigt sich damit, welche Relevanz Cloud-basierte Lösungen aktuell in der Unternehmensplanung und im CPM haben und welches Potenzial ein Umstieg in die Cloud bietet. Über 250 Unternehmen gaben Einblick in ihre Einstellung und Best Practices im Hinblick auf Cloud-basierte…

NEWS | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | TRENDS 2019

Analyse zeigt internationale Cloud-Trends

Velocity Report präsentiert Ranking der wichtigsten Branchenthemen. Der Velocity Report von O’Reilly Media bietet interessante Erkenntnisse über die Entwicklung von cloudnativen Architekturen und verteilten Systemen. Die Studie basiert auf einer Analyse der eingereichten Themenvorschläge für O’Reilly’s Velocity Conference in Berlin (4. bis 7. November 2019). Die Auswertung beleuchtet, welche Ideen, Verfahren und Technologien an Bedeutung…

NEWS | AUSGABE 9-10-2019 | SECURITY SPEZIAL 9-10-2019

Authentisierung: Stress vorbei – Passwortfrei

NEWS | TRENDS SECURITY | TRENDS 2019 | IT-SECURITY | TIPPS

Hacker erraten 60 Prozent aller Passwörter

Nach neun Monaten Penetrationstests verdeutlicht eine Studie von Rapid7 die effektivsten Methoden, mit denen Hacker Passwörter knacken. 73 Prozent der Hackereinbrüche basieren auf gestohlenen Passwörtern. Die Hälfte von ihnen können zu 60 Prozent ganz einfach von Hackern erraten werden. Das zeigt die Studie »Under the Hoodie« von Rapid7, die auf den Ergebnissen von 180 in…

NEWS | TRENDS WIRTSCHAFT | BUSINESS | TRENDS 2018 | TRENDS 2019

Thomas-Cook-Insolvenz: Das sind die größten Reiseveranstalter Deutschlands

Der britische Reisekonzern Thomas Cook hat Insolvenz angemeldet. Gemessen am Gesamtumsatz war Thomas Cook inklusive Condor im vergangenen Jahr der zweitgrößte Reiseveranstalter in Deutschland, mit einem Marktanteil von 9,7 Prozent, wie die Grafik zeigt. Auf Platz eins steht TUI, mit einem Marktanteil von 17,8 Prozent im Jahr 2018. DER Touristik liegt bei 8,3 Prozent. Mit…

NEWS | CLOUD COMPUTING | IT-SECURITY | SERVICES

4 Grundlagentipps für ein erfolgreiches Cloud-Management

IT-Verantwortliche müssen sich heutzutage mit den verschiedensten Herausforderungen auseinandersetzen, die eine Migration in die Cloud mit sich bringen. Obwohl sich die Cloud-Nutzung in den letzten Jahren stark verbreitet hat, haben einige Unternehmen trotzdem das Gefühl, noch nicht das volle Potenzial der Cloud ausgeschöpft zu haben. Die Gründe hierfür lassen sich allerdings leicht identifizieren und die…

NEWS | BUSINESS | IT-SECURITY | ONLINE-ARTIKEL | TIPPS

Identitätsnachweis: Sechs Tipps zur nachhaltigen Betrugsprävention

Betrug hat viele Gesichter. Ob am Telefon, im Internet oder an der Ladentheke. Mit dem technologischen Fortschritt werden die Methoden der Betrüger immer ausgefeilter – glücklicherweise jedoch auch die Lösungen zur Betrugsprävention. Heiner Kruessmann, Director Sales Enterprise DACH Nuance hat sechs Tipps für Unternehmen. Sprachbiometrie ist die Zukunft Der traditionelle Identitätsnachweis, zum Beispiel durch…

NEWS | TRENDS SECURITY | INFOGRAFIKEN | TRENDS 2019 | IT-SECURITY

92 Prozent der Unternehmen kämpfen mit Problemen beim Identitätsmanagement

Enterprise Password Management, Single Sign-on und Multifaktor-Authentifizierung sind entscheidende Sicherheits- und Produktivitätsvorteile für Unternehmen. Unternehmen jeder Größe benötigen Komplettlösungen, die diese Schlüsselkomponenten kombinieren. Die Investition in eine integrierte Identitätstechnologie vereint zudem leichte Bedienbarkeit und vollständige Sicherheit bestätigen 93 Prozent der befragten IT-Experten. LastPass von LogMeIn hat die Ergebnisse einer neuen Studie von Vanson Bourne…

NEWS | DIGITALISIERUNG | IT-SECURITY | SERVICES

Gesichtserkennung in San Francisco aus Datenschutzgründen verboten

Der San Francisco Board of Supervisors (Aufsichtsrat) hat die Verwendung von Gesichtserkennung durch städtische Regierungsbehörden verboten und ist damit die erste Stadt in den Vereinigten Staaten von Amerika, die dieses Tool blockiert, das von der Polizei oft verwendet wird, um nach Verdächtigen zu suchen und Kriminelle zu erkennen. An dieser Stelle können Sie vielleicht auf…

NEWS | EFFIZIENZ | IT-SECURITY | TIPPS

Per Passwortrichtlinie zu mehr Datenschutz

Es ist lange her, dass ausschließlich Großkonzerne Opfer von Cyberkriminellen wurden. Heute haben sie es auf alle und jeden abgesehen, denn nahezu jedes Unternehmen geht mit Daten um. »Daten sind das Gold unserer Zeit. Das macht eine Passwortrichtlinie umso wichtiger, in der festgehalten wird, wie ein sicheres Passwort überhaupt aussieht. Dazu gehört die Festlegung…