Erhebungen über Bedrohungstrends gehören für Security-Anbieter zu den beliebtesten Vehikeln in der Kundenkommunikation. Tatsächlich liefern sie interessante Erkenntnisse – aber als Entscheidungsgrundlage für konkrete Sicherheitsstrategien taugen sie nur, wenn ein permanenter Abgleich mit der realen Situation der jeweiligen Unternehmen erfolgt. Dazu benötigt man Erhebungen, deren Hinweise auch fürs Management nachvollziehbar sind. Besonders wertvoll ist dies für den Mittelstand mit seinen Budget-Restriktionen und seinem hohen sektorspezifischen Spezialisierungsgrad.

Entscheidungen über Security-Maßnahmen fallen vielen Unternehmen extrem schwer. Das Problem liegt in der Komplexität der Materie, was nicht nur Geschäftsführer und Vorstände überfordert, weil diese oft kaum Fachkenntnisse im Bereich Cybersecurity haben. Selbst gestandene CISOs und Security-Admins bringen die aktuellen Anforderungen nicht selten an den Rand ihrer Fähigkeiten: Neben die klassische IT treten je nach Unternehmensumgebung Anwendungen in der Cloud, IIoT, OT, soziale Netzwerke, mobile Geräte und weitere Spezialgebiete, deren Risiken und Bedrohungslandschaften nur Spezialisten für die entsprechenden Umgebungen bewerten können.

Entscheidungen mit Unbehagen

So muss sich häufig schon der CISO einer Organisation bei dem, was er an die Unternehmensführung weitergibt, auf die Aussagen anderer verlassen. Business-Management und Controller suchen dann ihrerseits nach Wegen, valide Maßstäbe für die Einordnung der Berichte zu finden. Dass es mit den Budgetfreigaben für gezielte Maßnahmen und Security-Lösungen in den Unternehmen oft lange dauert, liegt häufiger an der Unsicherheit der Verantwortlichen als am Unwillen, in diesen Bereich zu investieren.

Bedrohungsstatistiken und Trend-Reports renommierter, vor allem großer Security- und IT-Anbieter scheinen in dieser Situation willkommene Orientierung zu bieten. Sie punkten in vielen Fällen mit einer großen Basis an befragten Kunden und mit plakativen Aussagen, die branchenweise eine Fokussierung auf bestimmte präventive oder reaktive Maßnahmen nahelegen. Mit ihrer professionellen Aufbereitung stechen die Untersuchungen das, was die internen Security-Kräfte an Daten aufbieten, beim Management zuweilen um Längen aus. Hier und da traut man den Aussagen der »Großen« deshalb mehr als den Einschätzungen aus der eigenen Technik. Auch aus diesem Grund versucht fast jeder Security-Anbieter inzwischen, Kunden und vor allem potenzielle Kunden mit vermeintlich wertvollen, weil nach nachvollziehbaren Standards gewonnenen Daten über die Bedrohungslage zu versorgen.

Wenig Entscheidungshilfe …

Aber was bieten die Analysen wirklich? Derzeit etwa macht der »Cost of a Data Breach Report« von IBM von sich reden, den das Unternehmen zusammen mit dem Ponemon-Institute erhoben hat. Die Ergebnisse scheinen besonders deshalb wertvoll zu sein, weil sie Auskunft über die Kosten von erfolgreichen Cyberangriffen geben. Genau das erhofft sich die Management-Ebene großer und kleiner Unternehmen. Denn sie muss das Unternehmensrisiko in puncto Cybersicherheit abschätzen: Lohnt sich die Investition in Lösung X oder Service Y, oder akzeptiert man besser das Risiko eines Angriffs vom Typ Z?

Tatsächlich liefern die Ergebnisse der Studie fast keinerlei konkrete Entscheidungshilfe. Die Analyse teilt mit, dass während der Covid-19-Pandemie die befragten Unternehmen pro Security-Vorfall im Durchschnitt einen Schaden von 4,24 Millionen US-Dollar erlitten haben und dies ein Höchstwert über die vergangenen 17 Jahre hinweg ist. Der Durchschnittsbetrag pro Vorfall sei um 10 Prozent gegenüber der Zeit vor der Pandemie gestiegen, unter anderem wegen des schnellen Umstiegs auf Arbeit im Home-Office und eine intensivere Cloud-Nutzung. Bei näherem Hinsehen zeigt sich dann, dass – Überraschung – die Investition in moderne Sicherheitsmaßnahmen für individuelle Unternehmen zu geringeren Kosten pro Vorfall führe.

Am Ende lautet somit die Botschaft: Die Bedrohungen nehmen zu, mit klugen Sicherheitsmaßnahmen lässt sich aber das Risiko senken. Mehr praktischen Nutzwert haben die Ergebnisse vor allem für den Mittelstand leider kaum. Eine Formel, aus der sich die wahrscheinlichen Kosten eines Durchschnittsvorfalls im eigenen Betrieb ableiten ließen, stellen die Untersuchungen nicht zur Verfügung.

Dies hat vor allem damit zu tun, dass mittelständische Unternehmen individueller aufgestellt sind als große Konzerne. Trends für Chemieriesen oder Großbanken etwa lassen sich zwischen den vergleichsweise wenigen Akteuren in den Märkten sicherlich gut übertragen. Das gilt auch für Analysen dessen, was Investitionen in bestimmte Lösungen bringen. Im Mittelstand dagegen fällt es weitaus schwerer, eine bestimmte Konstellation aus Fachgebiet, Know-how, Security-Status und Angriffsflächen, die ein bestimmtes Unternehmen aufweist, noch einmal genau so zu finden – selbst im gleichen Markt. Die Studie wirft das Management solcher Organisationen also zwangsläufig darauf zurück, herauszufinden, was im eigenen Netz geschieht und wie wirkungsvoll die von der eigenen Informationssicherheit getroffenen Maßnahmen sind. Und damit sind wieder die internen Spezialisten und ihre Sensorik gefragt.

Den eigenen Analysen vertrauen

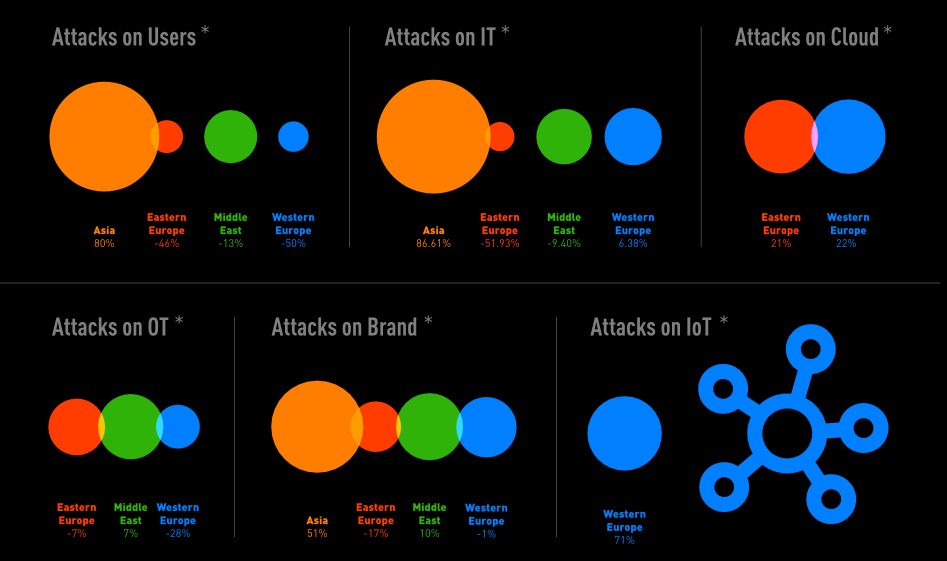

Interessanterweise lässt sich auch das mit einer Studie belegen. Obrela hat die Angriffssituation in den Quartalen 2/2020 und 2/2021 verglichen und dabei für unterschiedlichen Branchen und Angriffstypen ein recht heterogenes Bild ermittelt, wobei allerdings wie bei IBM der Gesundheitssektor mit einem deutlichen Anstieg auffällt. Die Heterogenität der Ergebnisse sollte man als durchaus wertvolles Resultat betrachten: Es bedeutet, dass Unternehmen sich derzeit für individuelle, auf eigene Assessments und Beobachtungen bauende Maßnahmen entscheiden und deren Wirksamkeit überprüfen, um real gut dazustehen. Risiko-Assessments und eine permanente Bedrohungsanalyse sind also Pflicht. Die Obrela-Studie beruht – wie viele ähnliche Analysen – auf der anonymisierten Auswertung realer Angriffsvorgänge bei Kunden. Die ausgemittelten Ergebnissen fußen also auf denselben Daten wie Statistiken aus dem eigenen Haus, vermitteln aber ein breiteres Spektrum von praktisch übertragbaren Ergebnissen.

Zusammenfassend lässt sich sagen: Groß angelegte Bedrohungsanalysen taugen wenig zur direkten Steuerung von sicherheitsbezogenen Maßnahmen und Investitionen in einem individuellen Unternehmen. Sie liefern stattdessen eine Grundlage für den Vergleich des Geschehens in der eigenen Organisation mit der in anderen – um so besser, je »typischer« das eigene Unternehmen aufgestellt ist, und um so schlechter, je einzigartiger es ist.

Der Faktor Kommunikation

Genau das wiederum führt allerdings in zwei Problemfelder, mit denen nicht jedes Unternehmen gut zurechtkommt. Das erste liegt darin, eine eigene Bedrohungssensorik samt Auswertung aufzubauen. Genau dieser Bereich gilt als aufwändig und teuer, einmal wegen der Kostenstrukturen bei typischen SOC-Dienstleistungen und -Lösungen, und einmal wegen der Personalkosten für gute Bedrohungs-Analysten. Da noch nicht jede Compliance-Vorschrift explizit ein SOC oder entsprechende Konstrukte fordert, zögert so manches Management mit der Freigabe des nötigen Budgets. Die beste Strategie besteht dann darin, gezielt einen Anbieter zu wählen, der sich auf die individuellen Bedürfnisse mittelständischer Kunden einlässt und neben der Bedrohungserkennung auch deren Abwehr und das Risikomanagement beherrscht.

Das zweite Problemfeld ist das der Kommunikation angesichts der oben geschilderten Entscheidungsunsicherheiten. CISOs sollten die an sich unschöne Situation als Chance begreifen. Zieht das Management externe Informationen wie die aus globalen Bedrohungsstudien spürbar lieber zurate als die Monitoring-Ergebnisse des eigenen Security-Teams, bedeutet dies zunächst einmal einen erhöhten Bedarf an verständlichen Informationen. Lösungen, die eine stets aktuelle unternehmensspezifischen Bedrohungsanalyse und -bewertung liefern, sollten dann intern entsprechend propagiert werden. Diese kann man selbst aufbauen oder fertig konsumieren je nach persönlichen Möglichkeiten und Präferenzen.

Die zweifellos attraktive Hacker-Jagd und der Wert des technischen Monitorings sind für die Unternehmensführung vielleicht weniger interessant als die Chance, ähnlich aussagekräftige Informationen zur Lage im eigenen Betrieb zu bekommen wie diejenigen, die die vertrauten Studien zum Umfeld bieten. In der Argumentation sollten die Security-Verantwortlichen beide Ebenen nicht gegeneinander ausspielen, sondern auf die Möglichkeit verweisen, beispielsweise individuelle Vergleichsdaten zum Stand im Unternehmen anbieten zu können. So wird Cybersecurity relevant für die Steuerung von geschäftlichen Prozessen und hat einen angemessen Platz in relevanten Entscheidungsgremien der eigenen Organisation. Dies erhöht die Sicherheit, senkt das Risiko und trägt dazu bei, Innovation mit zu gestalten.

Andreas Walbrodt, Obrela Security Industries

421 Artikel zu „Bedrohung Statistik“

TRENDS 2021 | TRENDS 2020 | TRENDS WIRTSCHAFT | NEWS | FAVORITEN DER REDAKTION

Drei große Bedrohungen: rassistische Tendenzen, Mangel an Transparenz bei den Big-Techs und arbeitnehmerfeindliche Politik

Als Höhepunkt eines Jahres, in dem die Covid-19-Pandemie die Welt dazu zwang, sich noch mehr auf das Internet zu verlassen, zeigt Mozillas »Internet Health Report 2020« ein Online-Ökosystem auf, das zunehmend von rassistischen Tendenzen, Fehlinformationen und arbeitnehmerfeindlicher Politik beeinflusst wird. Aber gleichzeitig auch ein System, das immer noch das Potenzial hat, eine gerechtere, ausgewogenere und…

NEWS | IT-SECURITY | WHITEPAPER

Nicht alle Schwachstellen sind eine Bedrohung – auf die wesentlichen Sicherheitslücken konzentrieren

Die Computernetzwerke von Organisationen werden ständig erweitert: IT, Cloud, IoT und OT formen eine komplexe Computing-Landschaft, die die moderne Angriffsfläche darstellt. Mit jedem neuen Gerät, jeder neuen Verbindung oder Anwendung vergrößert sich diese Angriffsfläche. Zu dieser Komplexität kommen unzählige Schwachstellen hinzu, die täglich entdeckt werden, und die Herausforderungen scheinen oft unüberwindbar. Die Lösung ist jedoch…

NEWS | IT-SECURITY | KOMMUNIKATION | TIPPS

Covid-19: Die größten Bedrohungen für Remote Work

Welche Auswirkungen hat der nahezu flächendeckende Umstieg auf Home Office für die IT-Sicherheit? Was sind die größten Risiken und welche Bedrohungen lassen sich tatsächlich feststellen? Nicht erst seit Beginn der Pandemie untersucht das Incident Response Team von Varonis Systems aktuelle Bedrohungen und Trends in der Cybersecurity. In den letzten Wochen haben die Sicherheitsexperten festgestellt, dass…

NEWS | TRENDS 2018 | INFOGRAFIKEN

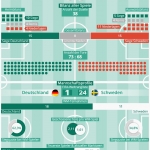

Fußball-WM 2018: Deutschland vs. Schweden – das sagt die Statistik

Am Samstag trifft die deutsche Fußball-Nationalmannschaft bei der WM in Russland auf den Gegner Schweden. Wie der Blick auf die Statistik zeigt, sind die bisherigen Aufeinandertreffen ausgeglichen verlaufen – beide Mannschaften haben jeweils 15 Partien für sich entscheiden können. Auf das Team von Bundestrainer Joachim Löw kommt also ein ungleich schwierigerer Gegner zu als im…

NEWS | INDUSTRIE 4.0 | IT-SECURITY | TIPPS

Neue Bedrohungen = Industrial Security neu denken

Industrial Security ist spätestens nach dem diesjährigen Lagebericht des BSI wieder in aller Munde. Tenable erklärt, worauf es ankommt und wie Netzwerke sicherer werden können. Im Zuge der Industrie 4.0, also der Vernetzung von Industrie- und Steueranlagen über Anlagen und Standorte hinweg, geraten Unternehmen und kritische Infrastrukturen (KRITIS) verstärkt ins Fadenkreuz von Cyberangriffen aller Art.…

NEWS | TRENDS SECURITY | DIGITALISIERUNG | GESCHÄFTSPROZESSE | TRENDS 2018 | IT-SECURITY | SERVICES

Hacker dreister denn je: 6 Bedrohungen, auf die Sie 2018 besonders gefasst sein müssen

Die Bedrohungslage hat sich im vergangenen Jahr stark verändert. Schwachstellen in Web-Frameworks und Content-Management-Systemen wie Apache Struts, WordPress und Joomla zählten 2017 zu den größten Problemen im Bereich Web Application Security. Sicherheitsmaßnahmen, die 2017 noch als wirksam eingestuft wurden, werden 2018 wirkungslos sein. Jay Coley, Senior Director Security Strategy & Planning von Akamai, hat den…

NEWS | TRENDS SECURITY | TRENDS 2017 | IT-SECURITY

Studie analysiert IT-Sicherheitsbedrohungen in Unternehmen

Ein neuer Bericht zu aktuellen Cyberbedrohungen analysiert Ransomware-Angriffe, Malware und weit verbreitete Sicherheitslücken im dritten Quartal des Jahres 2017 und wagt Prognosen für die kommenden Monate [1]. Der Report von Rapid7 soll Unternehmen helfen, ihr eigenes Bedrohungsprofil besser einzuschätzen und wirksame Sicherheitsprogramme zu entwickeln. Einige der wichtigsten Erkenntnisse aus dem Bericht: Die Vielfalt der Bedrohungen…

NEWS | TRENDS SECURITY | TRENDS 2017 | IT-SECURITY

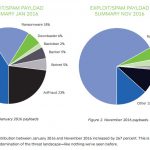

Bedrohungstrends: Zurück in die Zukunft

Angriffe mit schädlichen URLs sind mit neuem Schwung zurück. Ransomware führt die Rangliste an. Betrüger imitieren vertrauenswürdige Marken in E-Mails, Social Media und im Web. Das sind einige der wichtigsten Trends im 3. Quartal 2017 wie sie im Proofpoint-Bedrohungsbericht enthalten sind. Dieser Thread Report kommt zu einer Reihe doch eher kritisch zu bewertender Ergebnisse: Das…

NEWS | TRENDS SECURITY | TRENDS 2017 | IT-SECURITY | LÖSUNGEN | SERVICES | STRATEGIEN

Bürger sehen wachsende Bedrohung durch Cyberkriminelle

■ 8 von 10 Internetnutzern wünschen sich mehr Engagement der Politik gegen Internetkriminalität. ■ 88 Prozent der Computerbesitzer versuchen ihr Gerät zu schützen – aber nur jeder Dritte glaubt, dass er sich damit gut genug auskennt. Der flächendeckende Angriff der Erpressersoftware WannaCry oder regelmäßige Berichte über Hackerangriffe – die große Mehrheit der Bundesbürger macht…

NEWS | BUSINESS | DIGITALISIERUNG | EFFIZIENZ | INFRASTRUKTUR | IT-SECURITY | RECHENZENTRUM | SERVICES | AUSGABE 7-8-2017

Business Continuity – Effektiv gegen die drei Arten aktueller Bedrohungen

Business Continuity ist mehr als Gefahrenabwehr und ein gutes Backup-System, es ist die Grundlage für alle Sicherheitsüberlegungen.

NEWS | TRENDS SECURITY | GESCHÄFTSPROZESSE | IT-SECURITY | TIPPS

Update: Cyberangriffswelle Petya – Bedrohung größer als bekannt

Aktuellen Erkenntnissen zu Folge ist die Bedrohungslage durch den Cyberangriff Ende Juni, der unter dem Namen Petya (auch: NotPetya, ExPetr, DiskCoder.C) bekannt wurde, auch für deutsche Unternehmen größer als bislang angenommen. Analysen von IT-Sicherheitsforschern legen nahe, dass bereits seit April 2017 in mehreren Wellen unterschiedliche Schadsoftwarevarianten über die Update-Funktion der in der Ukraine weit verbreiteten…

NEWS | TRENDS SECURITY | TRENDS INFRASTRUKTUR | TRENDS CLOUD COMPUTING | BUSINESS PROCESS MANAGEMENT | CLOUD COMPUTING | TRENDS KOMMUNIKATION | TRENDS SERVICES | GESCHÄFTSPROZESSE | TRENDS 2017 | IT-SECURITY | KOMMUNIKATION | RECHENZENTRUM | SERVICES

Insider- und Drittanbieterzugriffe als Hauptbedrohung für Unternehmenssicherheit

Sicherheitsstudie »2017 Secure Access Threat Report« [1] zeigt, dass Organisationen weiterhin zu viele ungesicherte, privilegierte Zugriffe von innen und außen auf kritische IT-Systeme und Daten zulassen. IT-Sicherheit: Pro Woche haben durchschnittlich 181 Drittanbieter privilegierten Zugriff auf Unternehmensnetze — mehr als doppelt so viel wie im Vorjahr. Bomgar, Enterprise-Anbieter für sichere Zugriffslösungen, hat in der…

NEWS | TRENDS SECURITY | TRENDS INFRASTRUKTUR | TRENDS CLOUD COMPUTING | DIGITALE TRANSFORMATION | EFFIZIENZ | TRENDS 2017 | INFRASTRUKTUR | IT-SECURITY | STRATEGIEN

Mainframes gelten als besonders sicher, doch bleiben Insiderbedrohungen vielerorts ein weißer Fleck

In Deutschland vertrauen 76 Prozent der Unternehmen einseitig auf Logdateien – und setzen sich damit selbst der Gefahr von Datenlecks aus. Laut einer internationalen CIO-Umfrage halten hierzulande 72 Prozent der IT-Verantwortlichen ihre Mainframerechner für sicherer als andere IT-Systeme [1]. Gleichzeitig gehen 85 Prozent der deutschen Studienteilnehmer von signifikanten Insiderrisiken aufgrund mangelnder Transparenz bei Datenzugriffen auf…

NEWS | IT-SECURITY | SICHERHEIT MADE IN GERMANY | AUSGABE 5-6-2017

Außerordentliche Bedrohungslage – Bundesregierung und EU reagieren mit strengen Verordnungen und drakonischen Strafen

IT-Sicherheit bestimmt die Schlagzeilen, weil sich drastische Fälle häufen. Experten beobachten die rasant steigende Zunahme schädlicher Programme mit großer Sorge: So werden täglich unglaubliche 400.000 neue Varianten von Schadprogrammen entdeckt. Der prominenteste Vertreter dieser Spezies dürfte die »WannaCry«-Schadsoftware sein, die sich Mitte Mai mit rasanter Geschwindigkeit verbreitete – Experten geben hier dem amerikanischen Geheimdienst NSA eine Mitschuld, da sie die Lücke in der Software nicht an Microsoft gemeldet haben [1].

TRENDS WIRTSCHAFT | NEWS | TRENDS SECURITY | BUSINESS | TRENDS INFRASTRUKTUR | TRENDS 2017 | INDUSTRIE 4.0 | INFRASTRUKTUR | IT-SECURITY | STRATEGIEN

Cyberspionage 2017 größte Bedrohung für Unternehmen

Angriffe in staatlichem Auftrag und mittels Erpressersoftware erhöhen Risiken für kritische Infrastrukturen. 20 Prozent der globalen Unternehmen sehen Cyberspionage als größte Bedrohung für ihre Aktivitäten an, ein gutes Viertel (26 Prozent) bekunden Mühe, mit der schnellen Entwicklung der Bedrohungslandschaft mitzuhalten. Das sind nur einige Ergebnisse einer aktuellen Umfrage im Auftrag von Trend Micro unter 2.402…

NEWS | TRENDS SECURITY | TRENDS 2016 | TRENDS 2017 | INFOGRAFIKEN | IT-SECURITY | TIPPS

Cyber Security Report analysiert Sicherheitsbedrohungen jenseits von Malware

Der neue Bericht zur Lage der Cybersicherheit zeichnet ein eindrucksvolles Bild der Bedrohungen durch unsichere Netzwerke und Geräte, das Internet der Dinge, Internetkriminalität und vieles mehr. Cyber-Security-Spezialist F-Secure hat einen neuen Bericht veröffentlicht, der die Trends und Bedrohungen untersucht, die die derzeitige Lage der Cybersicherheit auf der ganzen Welt bestimmen. Der 2017 State of Cyber…

TRENDS WIRTSCHAFT | NEWS | BUSINESS | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | DIGITALISIERUNG | DIGITALE TRANSFORMATION | TRENDS SERVICES | GESCHÄFTSPROZESSE | TRENDS 2017 | SERVICES | STRATEGIEN

Digitale Plattformen sind Chance und Bedrohung zugleich

62 Prozent haben noch nichts von digitalen Plattformen gehört. Jedes zweite Unternehmen, das sich mit Plattform-Märkten beschäftigt, hat für das eigene Unternehmen relevante Plattformen entdeckt – und nutzt diese auch. Die Digitalisierung führt dazu, dass sich auf immer mehr Märkten digitale Plattformen etablieren – doch die meisten deutschen Unternehmen wissen mit dieser Entwicklung immer noch…

NEWS | TRENDS SECURITY | TRENDS KOMMUNIKATION | TRENDS MOBILE | TRENDS 2016 | TRENDS 2017 | IT-SECURITY | KOMMUNIKATION

Die größten mobilen Bedrohungen in 2016 und 2017

Das Jahr 2016 bescherte uns einen regelrechten Sturm an Hacks und mobilen Bedrohungen, welche die sensiblen Unternehmensdaten gefährdeten. Vom DNC-E-Mail-Leck bis zu den 1,4 Milliarden Android-Anwendern, die von einer TCP-Sicherheitslücke betroffen waren, ist unsere Mobile-First-Welt gefährdeter als je zuvor. Während sich ein durchschnittliches Unternehmen nicht vorstellen kann, dass es wegen eines Sicherheitsvorfalls in die Schlagzeilen…

NEWS | TRENDS SECURITY | TRENDS 2016 | TRENDS 2017 | IT-SECURITY

Vorhersagen zu wachsenden IT-Sicherheitsbedrohungen werden Realität

Internationaler Report über IT-Sicherheitslage 2016 dokumentiert: Cyberkriminelle zeigen neue globale Verhaltensmuster in der Verbreitung von Ransomware, Werbebetrug (Ad Fraud) und Botnetzen. Deutschland Spitzenreiter bei Ransomware-Entdeckungen in Europa. Die Anzahl der Botnetz-Fälle in Deutschland stieg um 550 Prozent an. Botnetze zielen direkt auf die Infizierung und Übernahme von IoT-Geräten ab. Europa ist der am meisten von…

NEWS | TRENDS INFRASTRUKTUR | TRENDS KOMMUNIKATION | TRENDS MOBILE | DIGITALISIERUNG | TRENDS 2016 | INTERNET DER DINGE

IoT-Umfrage: Wearables zählen zu den größten Sicherheitsbedrohungen

85 Prozent der IT-Profis glauben, dass das Internet of Things zu Security- und Datenschutzproblemen im Unternehmen führen wird. Das soziale Netzwerk für die IT-Branche, Spiceworks, hat IT-Experten in EMEA (Europa, dem Nahen Osten und Afrika) zu den wichtigsten Vorzügen und Herausforderungen des »Internet of Things« (IoT) im geschäftlichen Umfeld sowie zu ihren diesbezüglichen Maßnahmen befragt…

NEWS | TRENDS SECURITY | IT-SECURITY | KOMMENTAR

Sicherheitslücken verändern die Bedrohungslandschaft: Keine halben Sachen

Für IT-Sicherheitsexperten war die erste Jahreshälfte sehr arbeitsreich, allein der Hack des Hacking-Teams hielt Branche und Anwender lange in Atem. Was zum einen an der hohen Zahl von Zero-Day-Sicherheitslücken liegt, die daraus zutage gefördert wurden – und zum anderen daran, dass sich durch solche Sicherheitslücken die Bedrohungslandschaft allgemein geändert hat. Dass die Risiken bei der…

TRENDS 2021 | TRENDS WIRTSCHAFT | NEWS | BUSINESS

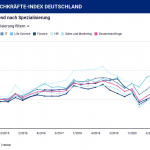

Fachkräfte-Nachfrage zieht deutlich an

Der Fachkräfte-Index erreicht insgesamt einen neuen Höchstwert. Starke Nachfrage nach Life-Science und IT-Fachkräften. Die Zahl der Stellenangebote für Fachkräfte in Deutschland zieht auch im zweiten Quartal deutlich an. Und entspricht damit dem wirtschaftlichen Trend des aktuellen IFO-Geschäftsklima-Index. Der Fachkräfte-Index von Hays erreicht mit einem Gesamtwert von 174 Indexpunkten einen neuen Höchststand und liegt…

NEWS | BUSINESS | IT-SECURITY | KOMMENTAR

Die höchsten Kosten bei Datenschutzverletzungen in der Pandemie

IBM Security hat aktuell die Ergebnisse des jährlichen »Cost of a Data Breach«-Reports veröffentlicht. Die Erhebung basiert auf einer eingehenden Analyse von mehr als 500 realen Datenschutzverletzungen im vergangenen Jahr. Demzufolge sind mit diesen Datenschutzverletzungen in der 17-jährigen Geschichte des Berichts verbunden. Unternehmen sahen sich während der Pandemie gezwungen, zügig auf Remote Working umzustellen. Die…

NEWS | BUSINESS PROCESS MANAGEMENT | LÖSUNGEN

40 Millionen Dokumente erfolgreich migrieren und archivieren

Energieversorger BS ENERGY löst IBM FileNet mit Archivierungslösung von kgs ab, spart Manpower sowie Kosten und ist für die Archivierung von SAP-Daten in der Cloud gerüstet. Als 2016 die Gesellschafter der BS ENERGY entschieden, dass SAP das führende System des Energieunternehmens wird, zog das weitreichende Veränderungen nach sich. So geriet auch die bis dato…

TRENDS 2021 | NEWS | TRENDS KOMMUNIKATION | KOMMUNIKATION

Konsumenten wollen digitale Kanäle und eine menschliche Note

49 Prozent der deutschen Befragten wollen in Zukunft stärker digital mit Unternehmen kommunizieren, gleichzeitig bleibt die Interaktion mit »echten« Menschen ein wichtiger Faktor im Kundenservice. Eine neue internationale Studie von Nuance gibt Aufschluss darüber, was Kunden künftig von Marken erwarten: einen integrierten Ansatz, der verschiedene digitale Zugangspunkte zu Dienstleistungen und Produkten mit persönlicher Betreuung…

AUSGABE 5-6-2021 | VERTIKAL 5-6-2021 | BANKING | FINANCE | GOVERNANCE | NEWS | DIGITALISIERUNG | E-GOVERNMENT | IT-SECURITY | KOMMUNIKATION

Wie Behörden sicher in Büro und Home Office kommunizieren – Sicherer, digitaler Dokumentenaustausch

Digitalisiert ist in vielen Behörden und Verwaltungen noch immer wenig. Vielerorts wandern Dokumente klassisch von Person zu Person, von Hand zu Hand. Dabei würde die Modernisierung der Verwaltung nicht nur zeitgemäße Prozesse schaffen, sondern zugleich die Mitarbeitenden entlasten. Der Weg dorthin führt über die Digitalisierung analoger Prozesse. Werden Dokumente auf digitalem Wege ausgetauscht, muss sichergestellt sein, dass sie sicher und verlustfrei übertragen werden.

NEWS | PRODUKTMELDUNG | RECHENZENTRUM

Leistungsoptimiert und zweckgerichtet: Neue Servergeneration für das Rechenzentrum

Der chinesische Serverhersteller Inspur stellte im April 2021 seine neue M6-Serverfamilie vor. Die Vier-Sockel-Server unterstützen skalierbare Intel-Xeon-Prozessoren der 3. Generation und sind für SAP HANA zertifiziert. Im Vergleich zu vorherigen Servergenerationen von Inspur bieten die M6-Server eine Leistungssteigerung von bis zu 46 Prozent. Die M6-Serverfamilie bietet 16 Produkte für rechenintensive Anwendungen wie künstliche Intelligenz,…

NEWS | INFRASTRUKTUR

Perfektes Duo: Kabelmanagement und Geoinformationssystem

Kabel sind die Adern moderner digitaler Netze und Netzwerke. Durch sie fließen rund 2,5 Trillionen Bytes pro Tag – Tendenz stark steigend. Da für quasi alle Unternehmen, Telekommunikationsanbieter, Dienstleister sowie Behörden die stabile und sichere Versorgung mit Daten höchste Priorität hat, sind Kabel systemrelevant. Eine moderne Lösung für das Kabelmanagement in Kombination mit einem…

NEWS | KOMMUNIKATION

So flexibel war das Home Office noch nie

Zusammenarbeit und Kommunikation neu gedacht mit Microsoft Teams. Das Home Office ist aus der Unternehmenslandschaft nicht mehr wegzudenken. Es ist ein Stück Normalität geworden und wird auch nach Ende der Pandemie weiter bestehen. Jetzt ist es an der Zeit, überhastet eingeführte Strukturen auf sichere Beine zu stellen. Insbesondere mittelständische Unternehmen hat das plötzliche Hereinbrechen…

NEWS | KOMMUNIKATION | PRODUKTMELDUNG

Zusammenarbeit und Kommunikation neu gedacht mit Microsoft Teams

Das Home-Office ist aus der Unternehmenslandschaft nicht mehr wegzudenken. Es ist ein Stück Normalität geworden und wird auch nach Ende der Pandemie weiter bestehen. Jetzt ist es an der Zeit, überhastet eingeführte Strukturen auf sichere Beine zu stellen. Insbesondere mittelständische Unternehmen hat das plötzliche Hereinbrechen der Corona-Pandemie vor große Herausforderungen gestellt. Hybrides Arbeiten wird…

NEWS | KOMMUNIKATION | PRODUKTMELDUNG

Geschützt zusammenarbeiten an dezentralen Arbeitsplätzen dank Microsoft 365 und Microsoft Teams

Die überstürzte Einrichtung von dezentralen Arbeitsplätzen im Zuge der Covid-19-Pandemie hat vielerorts zu einer mangelhaften Sicherheitslage geführt. Darüber hinaus müssen Unternehmen auch auf die Einhaltung von Datenschutzregeln und die Privatsphäre ihrer Mitarbeitenden achten. Die Corona-Pandemie hat geschafft, was jahrelange Bemühungen vergeblich versucht haben: Ein großer Teil der Mitarbeiterinnen und Mitarbeiter der Unternehmen ist ins Home…

TRENDS 2020 | TRENDS WIRTSCHAFT | NEWS | INFRASTRUKTUR

Büroflächen: moderater Leerstandsanstieg

18,3 Millionen Menschen arbeiteten laut Bitkom im Dezember ganz oder teilweise im Home Office. Und auch nach der Pandemie könnten fast 15 Millionen weiterhin wenigstens an einigen Tagen von zuhause aus arbeiten. Für Vermieter von Büroflächen könnte das mittelfristig negative Auswirkungen haben. Noch aber scheint der Markt stabil zu sein, wie aktuelle Zahlen von Colliers International zeigen. Der Dienstleister für Gewerbeimmobilien beziffert…

NEWS | KOMMUNIKATION

Internet im Home Office – So schnell sollte die Leitung wirklich sein

Die benötigten Datenmengen werden immer größer – die Internetverbindung sollte sich dem anpassen. Immer mehr Arbeitgeber schicken ihre Mitarbeitenden ins Home Office, nicht erst seit Beginn der Corona-Pandemie. Damit die Arbeit über das Internet im Home Office effizient ist, braucht man eine stabile und vor allem schnelle Internetverbindung. Welche Geschwindigkeit sollte der Internetanschluss haben,…

NEWS | BUSINESS | STRATEGIEN | AUSGABE 3-4-2021

bITte – RECHT, freundlich – Die Informationsrechts-Kolumne: Geschäftsgeheimnisse

»СВАКС… Когда вы забатите довольно воровать настоящий лучший« (»Wenn Du gut genug bist, um das Beste zu stehlen«) – schon in den 80er Jahren wurde im Bereich der IT-Technologie fleißig kopiert und wurden fremde Geschäftsgeheimnisse genutzt, wie die auf die CPU-Platine des CVAX 78034 aufgebrachte Nachricht der Entwickler an die Ostblockstaaten beweist. Auch im IT-Outsourcing werden vertrauliche Informationen ausgetauscht – der Schutz eben dieser sollte nicht nur vertraglich, sondern auch faktisch abgesichert werden.

TRENDS 2021 | TRENDS WIRTSCHAFT | NEWS | BUSINESS

Aufwärtstrend in der Nachfrage nach Fachkräften

Während im Januar noch 90 Indexpunkte zu verzeichnen waren, steigt der Wert im Februar auf 95 Indexpunkte an [1]. Besonders ist vor allen Dingen die Tatsache, dass die Werte in jeder Berufsgruppe gestiegen sind. Die größte Nachfrage verzeichnet der Bereich Sales & Marketing (+9 Indexpunkte), gefolgt von Life-Sciences-Spezialisten (+7 Indexpunkte). Auch die Ingenieure haben…

NEWS | IT-SECURITY | LÖSUNGEN

Digitaler Frühjahrsputz: Effizientes Rollenmodell bringt Rechtestrukturen wieder in geordnete Bahnen

In Unternehmen sollte gemäß dem Need-to-know-Prinzip stets sichergestellt sein, dass alle Mitarbeiter die richtigen und notwendigen Berechtigungen besitzen, um ihre Tätigkeiten ausüben zu können. Verschiedene betriebliche Anforderungen, beispielsweise ein Abteilungswechsel oder temporäre Projekte, führen jedoch oftmals dazu, dass bestimmte Rechte neu vergeben werden müssen. Dabei wird allerdings oft vergessen, die »alten« Berechtigungen oder temporär vergebene…

NEWS | IT-SECURITY

Jedes fünfte Unternehmen nutzt unsichere Office-Pakete

Studie zeigt: 21 % der Microsoft Office-Pakete werden in kleinen Unternehmen ohne Aktualisierung eingesetzt. Jedes fünfte Unternehmen in Deutschland nutzt Office-Pakete, für die keine Sicherheits-Updates mehr angeboten werden. Das ist eines der Ergebnisse der diesjährigen KMU-Studie von Intra2net (www.intra2net.com) [1]. Der Groupware- und Security-Anbieter hat dafür die Daten von mehr als 1.500 PC-Arbeitsplätzen in…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Das neue Malware-Normal 2020: Permanenter Beschuss durch Cyberkriminelle

Bitdefender 2020 Consumer Threat Landscape Report zeigt Trends in der Cyberkriminalität für elf Länder. Enormer Zuwachs von Ransomware-Attacken: 485 Prozent im Vergleich zu 2019 IoT unter Beschuss: Sicherheitslücken smarter TV-Geräte steigen um 335 Prozent, bei NAS-Geräten um 189 Prozent, bei IP-Kameras um 99 Prozent. Herstellereigene IoT-Betriebssysteme sind mit 96 Prozent für fast alle entdeckten Sicherheitslücken…

NEWS | IT-SECURITY | TIPPS

Backup und Erpresser-Software – Der aktuelle Ransomware Threat Report

Am heutigen World Backup Day rückt das Thema Ransomware mehr denn je in den Fokus, ist sie doch ein Haupttreiber für die Modernisierung der Backup-Lösungen in vielen Unternehmen. Palo Alto Networks und das Crypsis Incident Response Team haben sich zusammengetan, um die Ransomware-Bedrohungslandschaft im Jahr 2020 zu analysieren. Der jüngste Ransomware Threat Report, der vor…

NEWS | IT-SECURITY | TIPPS

Sechs Ideen, um die IT-Sicherheit aktiver in Arbeitsprozesse einzubinden

Die IT-Sicherheit ist quasi ein Dauerbrenner auf der Prioritätenliste von Unternehmen. Laut Angaben von Statista sollen sich die Ausgaben hierfür im Jahr 2021 auf rund 5,7 Milliarden Euro belaufen.(i) Doch obwohl 70 Prozent der IT-Sicherheitsverantwortlichen in Deutschland bewusst ist, dass der Faktor Mensch und mangelndes Sicherheitsbewusstsein eines der größten Risiken für Unternehmen darstellt, sparen 77…