Die Anzahl der polizeilich erfassten Cyberkriminalfälle ist in den letzten Jahren enorm angestiegen. Während 2005 noch 26.650 Fälle in Deutschland verzeichnet wurden, zählte die Polizei im letzten Jahr bereits 100.514 Fälle, also fast viermal so viele [1]. Aus diesem Grund gilt es, Sicherheitslücken in IT-Systemen von Unternehmen zu schließen. Dazu gehören unter anderem noch bestehende Benutzerkonten von ehemaligen Mitarbeitern, über die Hacker in der Lage sind, sich Zugang zu sensiblen Daten zu verschaffen. Gerade in Hinblick auf die Security ist es also entscheidend zu wissen, welche Benutzerkonten noch aktiv sind und ob die Berechtigungen stimmen. Da gerade Mitarbeiter- und Abteilungswechsel schnell dazu führen können, dass Administratoren, die in Microsoft-Umgebungen arbeiten, den Überblick verlieren, ist eine professionelle Access-Governance-Lösung zur professionellen Berechtigungskontrolle unerlässlich.

Im Zuge des fortschreitenden Digitalisierungstrends steigen die Anforderungen an IT-Administratoren, die täglich zahlreiche Aufgaben zu bewältigen haben. Dazu zählt auch, zu jedem Zeitpunkt über den aktuellen Stand der Zugriffsberechtigungen informiert zu sein und ihn fortlaufend zu dokumentieren. Dabei sollten Administratoren folgende Fragen im Blick behalten: Welches Benutzerkonto ist aktiv? Welches wird nicht genutzt? Haben alle Mitarbeiter die für ihren Bereich benötigten Berechtigungen? Und die wichtigste Frage: Wer hat worauf Zugriff? Schließlich gibt es in jedem Unternehmen sensible Daten, die vor dem Zugriff unberechtigter Dritter geschützt werden sollten. In Microsoft-Umgebungen bedeutet das für Administratoren, die Richtlinien und Berechtigungskontrollen im Active Directory (AD) und im NTFS-Filesystem kontinuierlich zu überwachen. Eine softwaregestützte Access-Governance-Lösung kann hier wertvolle Zeit sparen, den Administrationsaufwand reduzieren und helfen, Fehler zu vermeiden.

Welche Anforderungen sollte eine passende Lösung erfüllen?

Um die Arbeit von Administratoren zu erleichtern, ist es notwendig, dass sich die Software einfach installieren, konfigurieren und administrieren lässt. Des Weiteren sollte sie Verzeichnisse, Ordner, Dateien und Freigaben detailliert auswerten und darstellen können. Ebenfalls ist es erforderlich, dass eine geeignete Lösung serverlokale Benutzerkonten und Gruppen auswertet sowie eine Analyse von AD-Benutzerkonten, Gruppen, Gruppenmitgliedschaften und -verschachtelungen vornimmt. Nur so ist transparent, wer auf welche Daten Zugriff hat. Damit sensitive Daten zu keinem Zeitpunkt in die falschen Hände geraten, müssen die Berechtigungen durchgehend überwacht werden.

Für die Erkennung verwaister Benutzerkonten sollte eine passende Softwarelösung immer die aktuellsten Personalstammdaten berücksichtigen und in einer historischen Übersicht darstellen. Auf diese Weise fällt es leichter, Veränderungen über beliebige Zeiträume hinweg schnell zu erkennen. Mit nur wenigen Klicks ist es so für Administratoren ersichtlich, wenn ein Mitarbeiter das Unternehmen ganz oder temporär verlässt. Anhand dieser Informationen können Benutzerkonten dann vorübergehend deaktiviert beziehungsweise gelöscht werden. Dadurch lässt es sich gezielt vermeiden, dass verwaiste Benutzerkonten eine Angriffsfläche für Cyberkriminelle bieten.

Ein absoluter Mehrwert für eine solche Lösung ist außerdem, wenn zusammen mit ihr vorgefertigte Richtlinienpakete ausgeliefert werden, anhand derer sich die Berechtigungen automatisiert auf Konformität zu den Microsoft-Best-Practice-Richtlinien überprüfen lassen. Darüber hinaus ist auch die Integration unternehmenseigener Richtlinien ein wesentliches Entscheidungskriterium. Moderne Lösungen ermöglichen es, solche Richtlinien in das Reporting mit einzubeziehen, um Abweichungen schnell festzustellen und konkrete Handlungsempfehlungen auszusprechen.

Anschauliche Übersicht durch umfangreiches Web-Dashboard

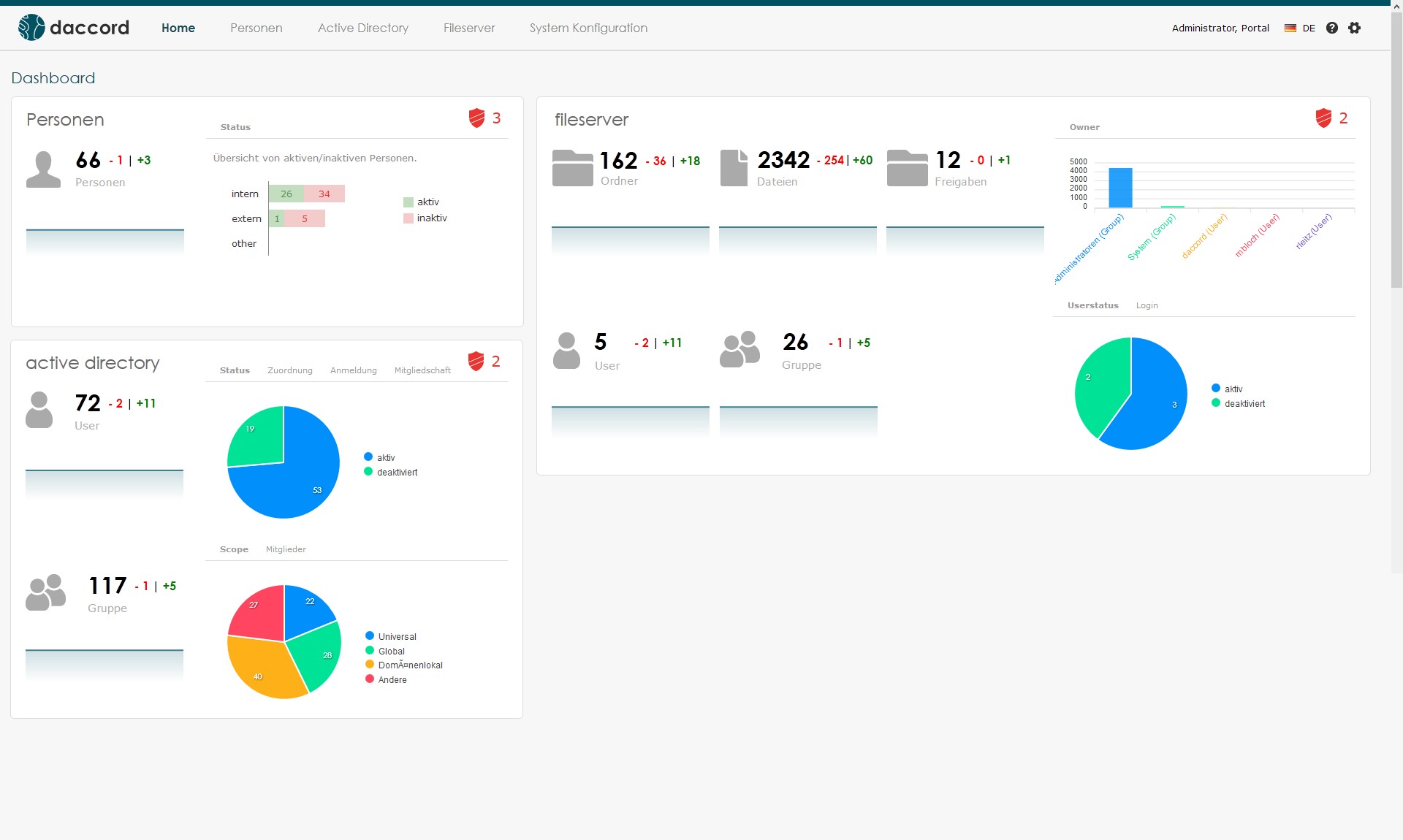

Wie zuvor beschrieben, ist es wichtig, dass die Software sämtliche Benutzerdaten erhebt, auswertet und zur Verfügung stellt. Doch genau hier trennt sich die Spreu vom Weizen. Eine professionelle Lösung beinhaltet die Möglichkeit, alle Daten aussagekräftig in einem Web-Dashboard mit entsprechenden Charts, Listen, Warnungen, Hinweisen etc. darzustellen. Dabei lassen sich die Informationen individuell auf die Anforderungen der Verantwortlichen abstimmen. Dies ist gerade dann sinnvoll, wenn es, je nach Größe eines Unternehmens, zu einer regelrechten Datenflut kommt. Der große Vorteil für Administratoren besteht darin, dass sie auf der Grundlage dieses zentralen Tools Schwachstellen sofort erkennen und damit schneller handeln können.

Jürgen Bähr, Geschäftsführer bei G+H Systems

Jürgen Bähr, Geschäftsführer bei G+H Systems

[1] https://de.statista.com/statistik/daten/studie/295265/umfrage/polizeilich-erfasste-faelle-von-cyberkriminalitaet-im-engeren-sinne-in-deutschland/

http://www.daccord.de/microsoft

151 Artikel zu „Access Governance“

NEWS | BUSINESS PROCESS MANAGEMENT | GESCHÄFTSPROZESSE | IT-SECURITY | LÖSUNGEN | SERVICES | AUSGABE 3-4-2018

Access Governance: DSGVO-konformes IT-Access-Management

Im Fall von Zugriffsberechtigungen in der IT lassen sich die Anforderungen der DSGVO durch den Einsatz einer geeigneten Software schnell und einfach erfüllen. Eine entsprechende Lösung analysiert und kontrolliert die Mitarbeiterberechtigungen innerhalb eines Unternehmens und bringt Transparenz. Auf diese Weise deckt die Software das Risiko fehlerhafter Berechtigungen auf und erschwert den Missbrauch von Überberechtigungen.

NEWS | PRODUKTMELDUNG

Identity- und Accessmanagement: Neue IAM-Lösung für die Thüringer Aufbaubank

Beta Systems setzt Rollenkonzepte im IAM-Projekt mit dem GARANCY Identity Manager um. Zentrale der Thüringer Aufbaubank in Erfurt Die regulatorischen Anforderungen der MaRisk nehmen eher zu denn ab. Mit ihrer bisherigen IAM-Lösung konnte die Thüringer Aufbaubank diese nicht mehr bewältigen. Deshalb hat sich das Unternehmen für die Einführung des GARANCY Identity Manager der Beta…

NEWS | IT-SECURITY | STRATEGIEN

Privileged Access Management: Worauf man bei einer zukunftsfähigen PAM-Lösung achten sollte

Bevor es Privileged Access Management (PAM) gab, konnte man leicht den Eindruck gewinnen, dass praktisch jeder die Möglichkeit hatte auf privilegierte Konten zuzugreifen. Dabei wurde kaum darauf geachtet, wer wann auf was zugreift und welche Aktivitäten mit den betreffenden Zugriffsberechtigungen verbunden sind. Mit der steigenden Zahl von Datenschutzverletzungen und hinreichend komplexen Compliance-Vorgaben wurde schnell klar,…

NEWS | IT-SECURITY | TIPPS

Die vier größten Fehleinschätzungen zum Privileged Access Management

Privileged-Access-Management-Lösungen, die den Zugang zu kritischen Geschäftsinformationen sichern, sind ein elementarer Bestandteil eines effektiven Cyber-Security-Programms. Allerdings gibt es nach wie vor Fehleinschätzungen rund um die Sicherung privilegierter Konten und Zugangsdaten. Die überwiegende Mehrheit der »erfolgreichen« Cyberangriffe ist auf die missbräuchliche Nutzung privilegierter Zugangsdaten zurückzuführen. Privileged-Access-Management-Lösungen (PAM) bieten hier eine wichtige Verteidigungsschicht. Doch obwohl die Sicherung…

NEWS | IT-SECURITY | TIPPS

Sicher aus der Ferne: Privileged Access für Remote-Administratoren

Sechs Best Practices für Fernzugriff auf kritische Infrastrukturen. Viele Unternehmen verfügen über Richtlinien und Lösungen für die Telearbeit, doch diese sind meist auf Mitarbeiter zugeschnitten, die vollständig remote agieren oder normalerweise im Büro arbeiten, aber Flexibilität für ungewöhnliche Situationen benötigen. Die derzeitige Lage, mit der die meisten Unternehmen konfrontiert sind, kann die Fähigkeiten ihrer Remote-Arbeitsplätze…

NEWS | IT-SECURITY | KOMMUNIKATION

Sicher aus dem Home Office arbeiten: Advanced Remote Access für externe und mobile Mitarbeiter

In der modernen Arbeitswelt ist Mobilität nicht mehr wegzudenken und so verlagert sich der Schwerpunkt mehr auf die Produktivität der Mitarbeiter als auf deren Standort. Diese arbeiten überall und zu jeder Zeit: im Café oder im Zug und momentan – häufig notgedrungen – von zu Hause – oft mit den privaten Laptops, Tablets und Smartphones.…

NEWS | IT-SECURITY | WHITEPAPER

Nichts geht ohne Privileged Access Management

Privileged Access Management (PAM) ist für die IT- und Datensicherheit und somit für die erfolgreiche Anwendung von Cloud Computing und künstlicher Intelligenz (KI) unerlässlich. Dies ist das Ergebnis von Paul Fisher, Senior Analyst bei Kuppinger Cole und Autor des White Papers »Grundlagen des Privileged Access Managements«. Dieser Bericht wurde von dem Analystenunternehmen im Auftrag der…

NEWS | BUSINESS PROCESS MANAGEMENT | EFFIZIENZ | FAVORITEN DER REDAKTION | IT-SECURITY | ONLINE-ARTIKEL

Die Bedeutung von Governance, Risiko und Compliance für die Cybersicherheit

Geht es um die Cybersicherheit, steht der Themenkomplex »Governance, Risk and Compliance (GRC)« oft nicht im Fokus. Er wird nicht selten als bürokratische Hürde angesehen, die der Gefahrenabwehr im Weg steht. Die Bedeutung von GRC sollte jedoch nicht unterschätzt werden. Schließlich hilft ein gezieltes Programm Unternehmen dabei, ihre Sicherheits- und Compliance-Ziele zu erreichen. Gut umgesetzt…

NEWS | BUSINESS PROCESS MANAGEMENT | IT-SECURITY | STRATEGIEN | TIPPS

Identity Governance and Administration: IGA messbar machen – in 5 praktikablen Schritten

Die meisten Unternehmen verzichten darauf zu messen, wie effektiv ihre Identity-Governance-and-Administration-Lösung (IGA) tatsächlich ist. Falls sie es doch tun, dann wahrscheinlich über eine indirekte Messgröße, zum Beispiel indem man erfasst, wie hoch das Risiko einer Datenschutzverletzung ist oder ob bereits ein Angriff stattgefunden hat oder nicht. Um die komplexe Betrachtung für unsere Zwecke zu…

NEWS | IT-SECURITY | RECHENZENTRUM | STRATEGIEN | TIPPS

IT-Sicherheitsexperten bekunden mangelndes Vertrauen in Privileged Access Management

Cybersicherheit als solche und insbesondere der Schutz von vertraulichen Daten waren vielleicht nie wichtiger als gerade jetzt. Die allgemeine Aufmerksamkeit richtet sich inzwischen sehr viel stärker auf das Thema. Das gilt gleichermaßen für Regierungen und Aufsichtsbehörden. Die Risiken sind höher denn je. Kein Unternehmen, keine Organisation kann sich mehr hinter einer magischen »BlackBox« verschanzen,…

IT-SECURITY | SERVICES | STRATEGIEN | AUSGABE 5-6-2015

Identity- und Access-Management – Messbare Vorteile durch IAM-Software

NEWS | GESCHÄFTSPROZESSE | IT-SECURITY | TIPPS

Sechs Tipps zur Risikominimierung durch Identity Access Management

Vom unbefugten Zugriff auf sensible Unternehmensdaten bis hin zu Datenlecks und Identitätsdiebstahl – die Medien berichten mittlerweile fast täglich von derartigen Vorfällen. Gleichzeitig rücken die führenden Analysten die Bedeutung eines risikobasierten Zugriffsmanagement zunehmend ins Bewusstsein der Unternehmen. Aber wie lassen sich Geschäftsrisiken aufgrund mangelhafter Prozesse beim Berechtigungsmanagement konkret verringern? Und welche Voraussetzungen muss ein modernes…

NEWS | BUSINESS PROCESS MANAGEMENT | FAVORITEN DER REDAKTION | INFRASTRUKTUR | IT-SECURITY

Berechtigungsmanagement: Compliance-Herausforderungen und ihre Lösungen

Unternehmen sind stets gefordert, ihre Zugriffsrechte auf IT-Systeme Compliance-gerecht zu organisieren. Wer darf was und zu welchem Zweck? Aufgrund ihrer Komplexität stoßen sie dabei häufig auf Probleme. Doch stringente Rollenkonzepte unterstützt von Software-Tools können helfen, das Berechtigungsmanagement sicherer zu gestalten — und zugleich die Effizienz im Unternehmen zu steigern. Angenommen, ein Auszubildender tritt zu seinem…

NEWS | TRENDS WIRTSCHAFT | BUSINESS | TRENDS 2019

Immer weniger Bewerber für Ausbildungsplätze

Die geburtenschwachen Jahrgänge machen sich zunehmend bemerkbar bei den Auszubildenden: In 68 Prozent der Unternehmen gingen in den vergangenen fünf Jahren weniger Bewerbungen ein, nur in 10 Prozent erhöhte sich die Anzahl, in 18 Prozent der Firmen blieb sie unverändert. Das ist das Ergebnis der neuesten ifo-Randstad-Personalleiter-Befragung [1]. Zwei Drittel der Firmen gaben aber an,…

NEWS | TRENDS SECURITY | BUSINESS INTELLIGENCE | DIGITALISIERUNG | TRENDS SERVICES | TRENDS 2016 | IT-SECURITY

Studie zum Thema Big Data und Informationssicherheit

In ihrer gemeinsam durchgeführten Studie »Big Data und Informationssicherheit« gehen KuppingerCole Ltd. und das Business Application Research Center (BARC) dem Einsatz von Big Data Anlytics im Kontext von Netzsicherheit und Betrugserkennung auf den Grund [1]. Die Studie, für die mehr als 330 Personen aus über 50 Ländern und unterschiedlichsten Branchen befragt wurden, zeigt, wie Unternehmen…

NEWS | IT-SECURITY | ONLINE-ARTIKEL

IAM als »One-stop-Shop«: Das bessere Berechtigungsmanagement

Identity und Access Management ist leichter gesagt als getan – erst recht in Zeiten, in denen die Risiken immer größer und unüberschaubarer werden. Dass etwas getan werden muss, steht dabei außer Frage. Viel zu tief sind schließlich die Wunden der jüngsten Vergangenheit, wo sich kriminelle Täter Zugang zu geheimen Daten verschafft haben – etwa in…

AUSGABE 11-12-2020 | NEWS | BUSINESS | STRATEGIEN

Zentrale Datenplattform und der Golden Record – Ohne Datenqualität kein erfolgreiches Datenmanagement

Oder muss es heißen: Ohne Datenmanagement keine Datenqualität? Es ist das Henne-Ei-Phänomen – das eine kommt ohne das andere nicht aus. Wie können Unternehmen strategisch vorgehen, um ihr Datenmanagement an den immer steigenden Anforderungen auszurichten und dabei ihre Daten in einer verlässlich hohen Qualität für belastbare Analysen zu pflegen?

NEWS | IT-SECURITY | ONLINE-ARTIKEL

Schutz vor Ransomware neu gedacht

Im März konnten wir erleben, wie fast über Nacht die Anzahl von Homeoffice-Nutzern von knapp 20 Prozent in vielen Branchen und Unternehmen (sogar solchen, von denen man es am wenigsten vermutet hätte) auf nahezu 100 Prozent anstieg. Ehemals langfristige ausgelegte Strategien für die Cloud-Einführung wurden auf wenige Wochen komprimiert. Die verbreitete Aussage, Covid-19 hätte die…

AUSGABE 11-12-2020 | NEWS | BUSINESS | DIGITALISIERUNG | STRATEGIEN

Digitalisierung in der Life-Science-Branche – Um- und Neudenken statt nur modernisieren

Digitalisierung, neue Technologien, neue Arbeitsplätze und moderne Formen der Zusammenarbeit, der Arbeitswelt und der Arbeitsweisen und nicht zuletzt die Corona-Pandemie fordern Veränderungen auch in der Life-Science-Branche. Darüber gibt Oliver Benecke Auskunft, Leiter des neu gegründeten Life-Science-Bereichs der COSMO CONSULT-Gruppe.

AUSGABE 11-12-2020 | NEWS | KOMMUNIKATION | STRATEGIEN

Was sind die künftigen Kommunikationsherausforderungen? – Auf dem Weg in die neue Lebenswirklichkeit

AUSGABE 11-12-2020 | NEWS | SERVICES | STRATEGIEN | WHITEPAPER

Die Auswirkungen von ITIL 4 auf ITSM-Tools – Einführung von ITIL 4 Practices

In ITIL 4 werden im Vergleich zur Vorgängerversion ITIL v3/2011 einige neuartige, übergreifende Konzepte vorgestellt und auch etliche Möglichkeiten zur Verbesserung des strategischen und operativen IT Service Managements. Daraus können einige funktionale Anforderungen für ITSM-Tools abgeleitet werden.

NEWS | PRODUKTMELDUNG

Drahtlose Multi-Gigabit-Netzwerklösungen für In- und Outdoor-Anwendungen

Cambium Networks nimmt am Qualcomm Smart-Cities-Accelerator-Programm teil. Cambium Networks, ein weltweiter Anbieter von drahtlosen Netzwerklösungen, ist jetzt dem Qualcomm-Smart-Cities-Accelerator-Programm beigetreten. Cambium Networks liefert robuste, leistungsstarke und benutzerfreundliche drahtlose Breitbandlösungen, um smarte Geräte innerhalb von Unternehmen, Campus, Fabriken sowie Geschäfts- und Wohngebäuden zu verbinden. Als Mitglied des Qualcomm-Smart-Cities Accelerator-Programms stellt Cambium Networks anderen Mitgliedern seine Highspeed…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Navigieren in unsicheren Zeiten: Darauf kommt es für CISOs 2021 an

Gerade in diesen unsicheren Zeiten wäre eine voll funktionsfähige Kristallkugel besonders praktisch: Hinter uns liegt ein Jahr, in dem sich nahezu alles, was für uns selbstverständlich war, verändert hat. 2021 wird Unternehmen und der Security-Branchen zahlreiche Chancen bieten, dennoch müssen wir auch damit rechnen, dass neue und schädliche Bedrohungen auftauchen werden. Neil Thacker, CISO EMEA…

TRENDS 2021 | NEWS | INFRASTRUKTUR | TRENDS 2025 | RECHENZENTRUM

Edge Computing avanciert zum gewichtigen Pendant der Cloud: 5 Trends, die Edge vorantreiben

Das Bild der primitiven Edge, die bloß Daten weiterleitet, ist überholt. Denn Edge Computing spielt in den verteilten Infrastrukturen des Internet of Things (IoT) eine zunehmend wichtige Rolle. Dabei funktioniert die Technologie nach folgendem Prinzip: Lokale Geräte verarbeiten Daten wie Sensormesswerte direkt und führen eine Geschäftslogik aus, ohne Daten an einen Server zu übertragen. Eine…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Sicherheitsfragen 2021 – und die Antworten darauf

Für das Jahr 2021 stellen sich eine Menge Fragen in Zusammenhang mit der Sicherheit: Lassen sich mit einer Zero-Trust-Architektur Cyberangriffe für den Angreifer schwieriger gestalten? Werden strengere Auditing-Praktiken umgesetzt? Wird das mangelnde Bewusstsein von möglichen RPA-Sicherheitsauswirkungen im Jahr 2021 zu einem schwerwiegenden RPA-Hack führen? Wird 2021 das Jahr der »Customizable Cloud«? Wird die scheinbare…

NEWS | SERVICES | WHITEPAPER

White Paper: Anforderungen von ITIL 4 an IT-Servicemanagement-Tools

Die neue Version ITIL® 4 des in IT-Organisationen weit verbreiteten Prozess-Frameworks stellt neue Anforderungen an die Tool-Unterstützung im IT-Servicemanagement – sowohl durch neue ITIL-4-Konzepte, z. B. die „Service Value Chain“, als auch durch die Einführung der so genannten „Practices“. Im Rahmen ihrer White-Paper-Serie zu ITIL 4 erklärt USU, welche funktionalen Anforderungen ITSM-Tools zur Unterstützung von…

TRENDS 2021 | NEWS | TRENDS SECURITY

Die IT-Security-Trends 2021

Die Corona-Pandemie beschleunigte nicht nur Digitalisierungsprojekte und Transformationsprozesse vieler Unternehmen. Diese rasante Entwicklung offenbarte an mehreren Ecken und Enden Lücken, Missstände und Optimierungsbedarf in IT-Sicherheitskonzepten und -Strategien, denen sich betroffene Betriebe nun stellen müssen, bevor sie kritische Ausmaße erreichen. Deshalb geben nun fünf Experten von Micro Focus einen Einblick in die IT-Security-Trends für das kommende…

NEWS | TRENDS 2020 | BUSINESS | TRENDS SECURITY | IT-SECURITY

Mangel an Zusammenarbeit zwischen Geschäfts- und Sicherheitsverantwortlichen ist geschäftsschädigend

Die Kluft zeigt sich ebenfalls in der Reaktion von Unternehmen auf die weltweite Pandemie. Tenable stellte zwischen deutschen Geschäfts- und Sicherheitsverantwortlichen einen Mangel an Zusammenarbeit fest, der sich laut einem neuen Branchenbericht als nachteilig für Unternehmen erwiesen hat. Sechsundsechzig Prozent der deutschen Sicherheitsverantwortlichen gaben an, dass sie nicht mit geschäftlichen Interessenvertretern zusammenarbeiten, um Kosten-, Leistungs-…

NEWS | PRODUKTMELDUNG

Jens-Peter Hess neuer Geschäftsführer bei Centric Deutschland

Jens-Peter Hess ist seit 1. November 2020 Geschäftsführer beim SAP-Spezialisten Centric Deutschland. In seiner neuen Funktion wird der 55jährige den Aufbau von SAP-HR-Lösungen in die SAP Cloud Platform vorantreiben. Er kommt von der EASY Software AG, wo er zuletzt als Senior Vice President Portfoliomanagement das Gesamtportfolio aus ECM- und SAP-Lösungen verantwortete. Dokumentintensive Geschäftsprozesse im SAP-Umfeld…

NEWS | BUSINESS | KOMMENTAR

»Arbeitnehmer müssen die Wahl haben, dort zu arbeiten, wo es für sie am besten ist«

Kommentar von Dominic Price, Work Futurist bei Atlassian: »Um Future of Work zu leben, müssen wir unsere bisherigen Standards ablösen – denken wir einige Jahrzehnte zurück, war die 6-Tage-Woche noch Gang und Gebe. Unsere heutige 5-Tage-Woche hat sich erst nach einem langwierigen Prozess bei Unternehmen und Politik durchgesetzt. Was dieses Beispiel aber verdeutlicht ist: Um…

NEWS | TRENDS 2020 | TRENDS WIRTSCHAFT | BUSINESS

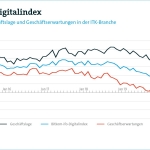

Geschäftsklima in der Digitalbranche: Entwicklung positiv

Geschäftslage und Geschäftserwartungen der IT-Unternehmen verbessern sich. Bitkom-ifo-Digitalindex steigt im Oktober auf 16,2 Punkte. In der Digitalbranche hat sich das Geschäftsklima zuletzt weiter aufgehellt. Im Oktober bewerteten die IT- und Telekommunikationsunternehmen sowohl die Geschäftslage als auch die Aussichten für die nähere Zukunft besser als im Vormonat. Der Index zur aktuellen Geschäftslage stieg um 1,8…

NEWS | TRENDS 2020 | TRENDS KOMMUNIKATION | DIGITALE TRANSFORMATION

Der Faktor Mensch entscheidet, ob die digitale Transformation gelingt

In jedem fünften Unternehmen in Deutschland wird die Belegschaft bei der Planung und Durchführung von digitalen Transformationsprojekten nicht ausreichend einbezogen. Schlechtes Change Management und eine unzureichende Einbindung der Mitarbeiter lassen Digitalisierungsprojekte häufig scheitern. Der Faktor Mensch ist essenziell, damit die digitale Transformation gelingen kann. Trotzdem sagt mehr als ein Fünftel (21 Prozent) der…

NEWS | IT-SECURITY | TIPPS

Wenn die Backup-Software selbst zum Trojaner wird

Zu den aktuellen Bedrohungen für die Datensicherheit und -verfügbarkeit gehört längst auch Ransomware. Eine gute Backup-Software gilt dabei als Schutzwall, als letzte Verteidigungslinie für die Daten. Dabei wird leicht übersehen, dass die Backup-Software selbst zu einem Einfallstor für den Missbrauch der Daten werden kann: Aus dem Schutzwall gegen Ransomware wird dann auf einmal ein…

NEWS | BUSINESS PROCESS MANAGEMENT | IT-SECURITY | SERVICES

IAM im Finanzwesen: Den Spagat zwischen Usability und IT-Sicherheit bewältigen

Das Finanzwesen ist im Umbruch. Schon längst werden Transaktionen nicht mehr am Schalter in den Filialen getätigt, sondern sowohl Kunden als auch Berater wollen von überall und jederzeit Zugriff auf Informationen und Anwendungen haben. Damit die Benutzer-Administration trotzdem höchste Sicherheitsansprüche erfüllt, brauchen Banken moderne IAM-Lösungen, die auch regulatorische Anforderungen flexibel umsetzen können. Vom Smartphone…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Die Pandemie hat die Threat-Landschaft verändert: Vier von zehn E-Mails mit Covid-Bezug waren Spam

Die Bedrohungslandschaft wurde schon immer von Ereignissen und Veränderungen in der Gesellschaft beeinflusst; die globale Coronavirus-Pandemie hat jedoch einen bedeutenden Wandel in der Art und Weise, wie Cyberkriminelle operieren und ihre Fähigkeiten verfeinern, bewirkt. Prägendes Merkmal der ersten Hälfte des Jahres 2020 war der umfassende Bezug zur Pandemie. Cyberkriminelle haben die Angst und das Informationsbedürfnis…

NEWS | IT-SECURITY | KOMMENTAR | TIPPS

Anstieg von Cyberangriffen belastet Sicherheitsexperten und führt zu höherem Stresslevel

Laut Statistischem Bundesamt fällt es Unternehmen in Deutschland immer schwerer, offene Stellen für IT-Experten zu besetzen. Mehr als zwei Drittel (69 Prozent) der Firmen berichteten von Schwierigkeiten, IT-Fachkräfte einzustellen. Hinzukommen die vielfach bestätigte massive Zunahme an Cyberangriffen weltweit – begünstigt durch die Corona-Pandemie und der damit in Verbindung stehenden Hauruck-Digitalisierung. Der Fachkräftemangel bleibt auch in…

NEWS | VERANSTALTUNGEN

IKS für SAP HCM wird immer wichtiger für Personalabteilungen

Der Centric Web-Kundentag 2020 im Rückblick: Neue Ausrichtung von Centric Deutschland Am 10. September 2020 organisierte die Centric IT Solutions GmbH ihren Kundentag aufgrund von Covid-19 in Form eines halbtägigen Webinars. Mit vollem Erfolg, denn das Unternehmen konnte mehr als 120 Anmeldungen aus Unternehmen von Kunden, Interessenten und Partnern verbuchen. Im Mittelpunkt der Veranstaltung stand das…

NEWS | TRENDS 2020 | TRENDS WIRTSCHAFT | BUSINESS

Zenimax Media: Microsoft kauft Bethesda

Microsoft kauft für 7,5 Milliarden US-Dollar ZeniMax Media. Unter dem Dach der Holdinggesellschaft sind die Bethesda Game Studios, id Software und fünf weitere Entwicklerstudios zuhause. »Als erprobter Entwickler und Publisher hat Bethesda Erfolg mit einer großen Anzahl unterschiedlicher Spiele gehabt«, kommentiert Microsoft-CEO Satya Nadella die Übernahme. Es ist davon auszugehen, dass die die Xbox künftig…

NEWS | VERANSTALTUNGEN

Erfolgreicher Abschluss für den »Controlware vSecurity Day 2020« – erstmals im virtuellen Format

Zum zwölften Mal in Folge lud Controlware, gemeinsam mit 30 Partnern, zum »Controlware vSecurity Day« ein: Rund 700 IT- und Security-Verantwortliche konnten sich am 17. und 18. September in über 30 Vorträgen über die wichtigsten Security-Themen austauschen und informieren – und das komplett remote. Denn die Veranstaltung fand erstmals rein virtuell statt. »Die Anforderungen…

NEWS | TRENDS 2020 | TRENDS WIRTSCHAFT | BUSINESS

Wirtschaft: So hoch verschuldet sind Unternehmen

Die Höhe von Unternehmensschulden variiert nach Ländern stark. Das zeigt die Statista-Grafik auf Basis von Daten der Bank for International Settlements (BIS), die Top-Länder nach Anteil am weltweiten BIP auflistet. Besonders stark verschuldet sind demnach China und Frankreich. Auch in Japan liegt die Verschuldung von Unternehmen noch über 100 Prozent des BIP des jeweiligen Landes. Deutschland liegt mit rund 61 Prozent im…