Fehlkonfigurationen öffnen Cyberkriminellen Tür und Tor zum Netzwerk. Eine Risikoanalyse aller Endpunkte kann dabei helfen, den Blick auf diese Schwachstellen zu schärfen. Mit diesen Informationen gerüstet, kann sich die IT-Sicherheit daran machen, die Risiken zu beseitigen.

https://pixabay.com/de/

Die Bedrohungslage ist ernst und Organisationen sehen sich mehr Angriffen von Cyberkriminellen gegenüber. Diese werden auch immer gefährlicher und ausgeklügelter, weil die Angreifer ständig neue Angriffsvektoren oder fortschrittlichere Technologien wie maschinelles Lernen nutzen. Gleichzeitig vergrößert sich die Angriffsfläche durch Cloud Computing und im Home Office verteilte Arbeitskräfte ständig und ist schwerer zu überblicken. Kein Wunder, dass die IT-Sicherheitsabteilungen vieler Organisationen nach mehr Personal sowie besseren Abwehr-Tools rufen – und nach mehr Budget. Doch jenseits immer höherer und sicherer Abwehrmauern könnten Organisationen mit sehr einfachen Maßnahmen für mehr Sicherheit sorgen: Indem sie einfache Fehlkonfigurationen im eigenen Netzwerk beseitigen.

Warum kompliziert, wenn es auch einfach geht?

Große Sicherheitsvorfälle beherrschen die Schlagzeilen, wie jüngst der SolarWinds-Hack, und man sollte meinen, dass Cyberkriminelle Tag und Nacht an solchen großen Angriffen arbeiten. Tatsächlich sind solche komplexen Angriffe für die meisten Gruppen zu schwierig umzusetzen. Und die Täter sehen auch keinen Grund dafür, die hohen Herausforderungen anzugehen, wenn es auch unkompliziert geht. Die meisten Unternehmen kommen ihnen dabei einen Schritt entgegen – denn simple Fehlkonfigurationen von IT-Administratoren sind fast überall zu finden. Ein Ziel ohne großen Aufwand zu kompromittieren, ist für viele Cyberkriminelle deswegen eine einfache Beute.

Zugang auf dem Silbertablett

Angriffe, die fehlerhafte Einstellungen ausnutzen, gelten als die »niedrig hängenden Früchte« der Cyber-Kriminalität, da Unternehmen es einfach oft versäumen, systematische Prozesse und Richtlinien anzuwenden, um Schwachstellen richtig zu schließen. Untersuchungen von ESG zeigen, dass Fehlkonfigurationen von Endgeräten für satte 27 Prozent der Einstiegspunkte verantwortlich sind. Böswillige Akteure profitieren von ungesicherter Hardware, Mitarbeitern mit überflüssigem Zugriff auf kritische Unternehmensressourcen, ungepatchten Schwachstellen und zahlreichen anderen unnötigen Lücken. Und die Wahrscheinlichkeit von Fehlkonfigurationen steigt darüber hinaus kontinuierlich, da Unternehmen ihre Workloads in die Cloud verlagern. Gleichzeitig sinkt die Sichtbarkeit möglicher Bedrohungen, was das Problem natürlich weiter verschärft.

Die häufigsten Fehlkonfigurationen

Um ihre Arbeit gut zu machen, müssen Sicherheitsteams Risiken einschätzen und Konfigurationsfehler schnell beheben, ohne den laufenden Betrieb der IT-Systeme zu unterbrechen. Das ist jedoch leichter gesagt als getan. IT-Administratoren sind überlastet, verfügen über zu wenig Ressourcen und die Teams sind in der Regel unterbesetzt, so dass sie betriebssystembezogene Anwendungen und Komponenten häufig falsch konfigurieren. Oft treten solche Fehler beispielsweise bei Microsoft Office, SharePoint, ACTIVE_X und Windows Remote Management (WinRM) auf. Die Covid-19-Pandemie hat Schwachstellen im Remote-Zugriff und Fehlkonfigurationen als bevorzugte Angriffsvektoren in den Vordergrund der Cybersicherheit gerückt. Es überrascht nicht, dass Fehler im Zusammenhang mit WinRM nun an erster Stelle der falschen Einstellungen von Microsoft-Software stehen. WinRM ermöglicht es einem Benutzer, mit einem entfernten System zu interagieren, eine ausführbare Datei auszuführen (zum Beispiel Malware zu installieren), die Registrierung zu ändern oder Dienste zu modifizieren, was diesen Bereich sehr besorgniserregend macht und zu einem schwerwiegenden Cybervorfall führen kann.

Falsch konfigurierte Konten öffnen Tür und Tor

Daten von Bitdefender zeigen darüber hinaus, dass Fehlkonfigurationen in Bezug auf Konten, Passwortspeicherung und Passwortverwaltung auf dem Endpunkt mit einem Anteil von 12,5 Prozent am häufigsten vorkommen. Ein falsch voreingestelltes Nutzerkonto öffnet die Tür für Account-Takeover, Spear-Phishing/BEC-Kompromittierung, Lateral Movement, Malware-Infektion und Datenlecks. Die meisten Ransomware-Vorfälle entstehen aufgrund einer falsch konfigurierten Komponente, einer ungepatchten Schwachstelle oder eines erfolgreichen Social-Engineering-Angriffs. Ransomware-Attacken gehen heute auch oft mit der Drohung einher, die erbeuteten Daten offenzulegen. Damit riskieren Unternehmen also auch eine Datenschutzverletzungen und eventuell sogar Strafen von staatlicher Seite. Alles das nur aufgrund einer einzigen Fehlkonfiguration oder eines Versehens.

Eine Risikoanalyse schärft den Blick

Fortschrittliche Plattformen für Endpoint Security bieten neben der Überwachung von Endpunkten bereits fortschrittliche Netzwerkanalysen, Funktionen für Cloud-Sicherheit und die Bewertung des Risikofaktors »Mensch«. Nur sehr wenige Plattformen gehen noch eine Schritt weiter und liefern eine integrierte Risikoanalyse der Endpunktkonfiguration, um dann sicherzustellen , dass die Einstellungen korrekt und aktuell sind. Hier klafft bei den meisten Plattformen eine große Lücke.

Fazit: Keine einfache Beute sein

Moderne, leistungsstarke Plattform für Endpoint-Security bieten neben den gängigen Funktionen auch die Möglichkeit fortschrittlicher Risikoanalysen der Endpunkte. Diese Analysen helfen Organisationen dabei, Fehlkonfigurationen aufzudecken und abzusichern, bevor Cyberkriminelle sie ausnutzen. Die Angreifer sind dadurch gezwungen, mehr Zeit zu investieren – und wenden sich wohl eher anderen Zielen zu, die leichtere Beute sind. Anstatt mehr Budget und Personal einzusetzen, können viele Organisation mit einfachen Mitteln das Niveau ihrer IT-Sicherheit erhöhen, indem Sie ihre Hausaufgaben machen und für die richtigen Einstellung sorgen. Tools zur Risikoanalyse der Endpunkte helfen IT-Sicherheitsteams dabei, diese Schwachstellen sichtbar zu machen.

Bogdan Botezatu, Leiter der Bedrohungsanalyse bei Bitdefender

1006 Artikel zu „Schwachstelle Risiko“

NEWS | INTERNET DER DINGE | IT-SECURITY

Risiko IoT-Apps: Die Verwundbarkeit der Dinge durch Anwendungsschwachstellen

Sei es der Kühlschrank, der meldet, wenn die Milch alle ist, oder der Thermostat, der Nutzungsstatistiken aufs Smartphone sendet – verschiedenste Produkte, die traditionell nicht über eine Netzwerkverbindung verfügten, werden mittlerweile damit ausgestattet. Abgesehen von Computer, Telefon, Tablet oder Router gilt grundsätzlich jedes Endanwender-Gerät, das sich mit einem Netzwerk verbinden kann, als IoT-Device. Zu den…

TRENDS 2021 | NEWS | INDUSTRIE 4.0 | IT-SECURITY | WHITEPAPER

ICS: mehr Schwachstellen in Industrieanlagen und kritischen Infrastrukturen (KRITIS)

Fertigung, Energie und Wasserversorgung am stärksten gefährdete Bereiche der kritischen Infrastruktur. Bewusstsein für die Sicherheit von industriellen Netzwerken wächst. In der zweiten Jahreshälfte 2020 waren 71 Prozent der aufgedeckten Schwachstellen in industriellen Steuerungssystemen (ICS) aus der Ferne ausnutzbar. Zu diesem Ergebnis kommt der zweite halbjährliche ICS Risk & Vulnerability Report von Claroty [1]. Im Vergleich…

NEWS | IT-SECURITY | STRATEGIEN | TIPPS

Das schwächste Glied: Der Mensch als IT-Sicherheitsrisiko

Fehlverhalten, ungenaue Richtlinien und falsche Konfigurationen von Endpunkten sind häufige Schwachpunkte. Die Cyber-Kill-Chain sucht sich meist das schwächste Glied in der Kette – und das ist oft der Mensch. Eine Analyse der Bitdefender-Telemetrie von 110.000 Endpunkten im ersten Halbjahr 2020 zeigt, dass Fehlkonfigurationen und der »Schwachpunkt Mitarbeiter« die Ursachen Nummer Eins für einen sehr…

NEWS | IT-SECURITY | TIPPS

Risikofaktor Router: Die sechs wichtigsten Schutzmaßnahmen

Laut einer aktuellen Studie unterschätzen viele Deutsche das Risiko für smarte Geräte, verursacht durch mangelnde Router-Sicherheit. Aufgrund der Cyberweek-Deals wurden mehr smarte Gadgets denn je gekauft. Doch bei der Sicherheit hinken die Deutschen hinterher: Nur ein Drittel (34 Prozent) ergreifen Maßnahmen, um die Sicherheit des Routers zum Schutz ihrer smarten Geräte zu verbessern, und 32…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Risiko Home Office – Arbeiten von zu Hause im Jahr 2021

Von Yossi Naar, Chief Visionary Officer, Mitgründer von Cybereason Einer der großen Veränderungen weltweit war der schnelle und umfassende Wechsel zur Arbeit vom Home Office aus aufgrund von Covid-19. Diese Veränderung ging für die IT-Abteilungen mit reichlich Herausforderungen einher. Herausforderungen, die Hacker ihrerseits nicht zögerten für sich auszunutzen. Davon können wir 2021 mehr erwarten. Jedenfalls…

NEWS | IT-SECURITY | TIPPS

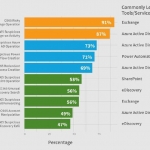

So missbrauchen Cyberkriminelle Schwachstellen bei Office 365

Office 365 Tools und Open Services im Visier von Cyberangreifern. Der kürzlich von Vectra veröffentlichte 2020 Spotlight Report for Office 365 identifizierte die Tools und Dienste unter den Cloud-basierten Anwendungen, die häufig von Angreifern genutzt werden. Die Studie basiert auf der Beobachtung von vier Millionen Office-365-Konten über einen Zeitraum von 90 Tagen. Dadurch waren…

NEWS | TRENDS SECURITY | IT-SECURITY | WHITEPAPER

Fast zwei Drittel der Schwachstellen könnten längst gepatcht sein

Cybersecurity-Spezialist veröffentlicht Business-Report zur Bedrohungslandschaft 2020. Ungepatchte Schwachstellen, Verschleierungstaktiken und APTs (Advanced Persistent Threats): Der Bitdefender Business-Report zur aktuellen Bedrohungslage beschreibt die Herausforderungen, denen sich Organisationen stellen müssen [1]. Dazu gehören erstens massenhafte Angriffe auf ältere Schwachstellen, für die bereits Patches verfügbar sind, zweitens die Zunahme von Verschleierungstaktiken, die zusätzliche Erkennungsmechanismen erfordert und drittens die…

NEWS | IT-SECURITY | TIPPS

Die vier Mythen des Schwachstellen-Managements

Schwachstellen-Management hilft, Software-Lecks auf Endpoints zu erkennen und abzudichten. Viele Unternehmen verzichten jedoch auf den Einsatz, weil sie die Lösungen für zu teuer oder schlicht überflüssig halten – schließlich wird regelmäßig manuell gepatcht. Was steckt hinter diesen und anderen Fehleinschätzungen? Software-Schwachstellen zählen zu den beliebtesten Zielen von Cyberkriminellen, weil sie in großer Zahl bekannt und…

NEWS | IT-SECURITY | AUSGABE 9-10-2020 | SECURITY SPEZIAL 9-10-2020

Das Risiko im Home Office managen – Unterbrechungsfrei durch die Corona-Krise

Die Corona-Krise hat vielen Firmen im Eiltempo die positiven Aspekte der Digitalisierung vor Augen geführt. Die Erkenntnisse dienen Serviceanbietern und deren Kunden jetzt dazu, sichere Arbeitsplätze auch im Home Office zu realisieren.

NEWS | IT-SECURITY | WHITEPAPER

Nicht alle Schwachstellen sind eine Bedrohung – auf die wesentlichen Sicherheitslücken konzentrieren

Die Computernetzwerke von Organisationen werden ständig erweitert: IT, Cloud, IoT und OT formen eine komplexe Computing-Landschaft, die die moderne Angriffsfläche darstellt. Mit jedem neuen Gerät, jeder neuen Verbindung oder Anwendung vergrößert sich diese Angriffsfläche. Zu dieser Komplexität kommen unzählige Schwachstellen hinzu, die täglich entdeckt werden, und die Herausforderungen scheinen oft unüberwindbar. Die Lösung ist jedoch…

NEWS | IT-SECURITY | SECURITY SPEZIAL 7-8-2020

Endpoint-Management- und Security-Plattform – Wenn IT-Resilience zum Risikofaktor wird

Um ihre Organisation DSGVO-gerecht zu führen, investieren Unternehmen immense Summen. Werden allerdings grundlegende Prinzipien der IT-Hygiene vernachlässigt, ist dieser Aufwand umsonst. Insbesondere die Endpoint Security spielt hier eine tragende Rolle.

NEWS | TRENDS SECURITY | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | WHITEPAPER

CASB-Studie zeigt Schwachstellen in der IT-Security auf

Die Cloud Security Alliance (CSA), Organisation für die Definition von Standards, Zertifizierungen und Best Practices zur Gewährleistung des sicheren Cloud-Computings, veröffentlicht die Ergebnisse ihrer neuesten Umfrage. Im Rahmen der Studie »The Evolution of the CASB« wurden mehr als 200 IT- und Sicherheitsexperten aus einer Vielzahl von Ländern und verantwortlich für Unternehmen verschiedenster Größen befragt. Ziel…

NEWS | CLOUD COMPUTING | IT-SECURITY

Mitarbeiterverhalten als Risiko: Wie sich Daten in Cloudanwendungen sichern lassen

Die Sicherheit von Cloudanwendungen wird maßgeblich definiert durch die Sicherheit der dort befindlichen Daten. Den Anforderungen jenseits des Netzwerkperimeters sind klassische Sicherheitsansätze jedoch nicht mehr gewachsen. Nunmehr ist das Verhalten der Nutzer der Faktor, der in puncto Datensicherheit potenziell den größten Schaden anrichten kann. Um dieses Risiko einzudämmen, benötigen IT-Security-Teams ein Verständnis davon, wie die…

NEWS | EFFIZIENZ | FAVORITEN DER REDAKTION | LÖSUNGEN | STRATEGIEN | TIPPS

Besser vorbereitet für künftige Krisen: Empfehlungen aus der Risikoforschung

Obwohl es frühzeitige Warnungen vor einer exponentiell wachsenden Pandemie gab, wirkten die meisten politischen Entscheidungsträgerinnen und Entscheidungsträger weltweit unvorbereitet und zögerlich, als sich Covid-19 von China aus in die ganze Welt ausbreitete. Inzwischen hat die Krise zu beispiellosen Einschränkungen geführt und die schwerste Rezession seit dem Zweiten Weltkrieg ausgelöst. In einem Artikel im »Journal of Risk…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Führungskräfte der Chefetage sind eine Schwachstelle in der mobilen Sicherheit von Unternehmen

74 % der IT-Entscheidungsträger geben an, dass C-Level-Entscheider am ehesten lockere mobile Sicherheitsrichtlinien fordern, obwohl sie stark von Cyberangriffen betroffen sind. MobileIron veröffentlichte die Ergebnisse seiner »Trouble at the Top«-Studie. Aus der Umfrage geht hervor, dass die C-Suite die Gruppe innerhalb einer Organisation ist, die am ehesten lockere mobile Sicherheitsrichtlinien fordert (74 %) –…

NEWS | TRENDS 2020 | TRENDS SERVICES | SERVICES

70 Prozent aller Anwendungen haben Open-Source-Schwachstellen

Fehlerhafte Bibliotheken landen auf indirektem Wege im Code. Einsatz von PHP-Bibliotheken führt mit über 50-prozentiger Wahrscheinlichkeit zu fehlerhaftem Code. JavaScript und Ruby haben besonders große Angriffsflächen. Der neue »State of Software Security (SoSS): Open Source Edition«-Report zum Thema Sicherheit in Open-Source-Software von Veracode zeigt unter anderem auf, dass 70 Prozent aller gescannten Anwendungen mindestens…

NEWS | IT-SECURITY | TIPPS

Diese Schwachstellen sollten Unternehmen zum Schutz mobiler Mitarbeiter finden und beheben

Die weltweite Reaktion auf Covid-19 hat die Angriffsfläche in Unternehmen erweitert, da viele Mitarbeiter derzeit von zuhause arbeiten. Damit der Fernzugriff für alle Kollegen geschützt ist, sollten diese kritischen Sicherheitslücken unbedingt identifiziert, priorisiert und behoben werden. Die Bedeutung des CVSS Das Common Vulnerability Scoring System (CVSS) ist der branchenweit anerkannte Standard, der bewertet, wie…

NEWS | IT-SECURITY | AUSGABE 3-4-2020 | SECURITY SPEZIAL 3-4-2020

Augen auf beim Einsatz von Third-Party-Komponenten – Risikofaktor Open Source

Im Zuge der Digitalisierung entwickelt sich Open-Source-Software auch in Deutschland, Österreich und der Schweiz zu einem wichtigen Baustein agiler Entwicklungsumgebungen. Der quelloffene Code ermöglicht es Unternehmen, wirtschaftlicher zu agieren und ihre Anwendungen schneller zur Marktreife zu führen – doch er birgt auch Risiken. Mittelständler, Konzerne und Regierungseinrichtungen sind daher gut beraten, passgenaue Strategien für eine sichere Open-Source-Nutzung zu entwickeln.

NEWS | BUSINESS | AUSGABE 3-4-2020 | SECURITY SPEZIAL 3-4-2020

»Risikotransfer« als fester Bestandteil eines umfassenden Riskmanagements – No Risk is Fun!

Technisch machbar ist heute vieles. Mit dem immer weiterwachsenden Einfluss der IT wächst auch die Störanfälligkeit für unsere Gesellschaft.

NEWS | TRENDS 2020 | TRENDS SECURITY | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | IT-SECURITY

Fehlkonfigurationen sind größtes Sicherheitsrisiko für die Cloud

Untersuchung zeigt: Cybersicherheit muss bei allen Punkten der Cloud-Migration berücksichtigt werden. Laut des neuesten Forschungsberichts zur Cloud-Sicherheit von Trend Micro sind menschliche Fehler und komplexe Implementierungsprozesse die Hauptgründe für Sicherheitsprobleme in der Cloud [1]. Das Marktforschungsunternehmen Gartner prognostiziert, dass bis 2021 über 75 Prozent der mittleren und großen Unternehmen eine Multi-Cloud- oder Hybrid-IT-Strategie einführen werden…

NEWS | IT-SECURITY | TIPPS

Datenklau durch Manipulation – Social Engineers nutzen die »Schwachstelle Mensch«

Es gibt viele verschiedene Methoden, mit denen Hacker versuchen an sensible Daten von Unternehmen, staatlichen Behörden oder Privatpersonen zu gelangen. Nicht immer setzen Betrüger auf rein technische Mittel wie das Hacken von IT-Systemen, sondern manchmal auch ganz gezielt auf die Vertrauenswürdigkeit ihrer Mitmenschen – wie beispielsweise der aus dem Hollywoodfilm »Catch Me If You Can«…

NEWS | IT-SECURITY | SERVICES

Social Engineering nutzt »Schwachstelle Mensch« – Mitarbeiter für Unternehmensresilienz

Sensibilisierung durch Security-Awareness-Kampagnen fördert die Widerstandskraft beim »Faktor Mensch« im Unternehmen. Die Beeinflussung des Mitarbeiters, um dadurch beispielsweise an vertrauliche Informationen zu gelangen – diesem Prinzip folgt das Social Engineering. Cyberkriminelle nutzen dabei den Menschen als vermeintlich schwächstes Glied im Sicherheitskonstrukt eines Unternehmens aus. Zur Cybersicherheit ist es daher neben der Absicherung der Technologien und…

NEWS | TRENDS 2020 | TRENDS WIRTSCHAFT | BUSINESS | TRENDS INFRASTRUKTUR | GESCHÄFTSPROZESSE | IT-SECURITY

Cybervorfälle sind erstmals das wichtigste Geschäftsrisiko für Unternehmen weltweit

Neunte Umfrage der Allianz Global Corporate & Specialty zu den wichtigsten Unternehmensrisiken unter mehr als 2.700 Risikoexperten aus über 100 Ländern. Cyber steigt zum weltweiten Top-Risiko für Unternehmen auf. Betriebsunterbrechungen bleiben eine zentrale Herausforderung für Unternehmen: weltweit auf Platz zwei und in Deutschland weiterhin an der Spitze. Risiken aus dem Klimawandel sind der größte Aufsteiger…

NEWS | TRENDS 2020 | TRENDS SECURITY | DIGITALE TRANSFORMATION | IT-SECURITY

Cybersicherheit und Risikomanagement – Prognosen für 2020

Der ständige, voranschreitende technische Wandel, der vor allem von der digitalen Transformation vorangetrieben wird, bringt zwar viele Vorteile und Innovationen für den Menschen mit sich, jedoch entstehen digitale Risiken, die vor ein paar Jahren noch in weiter Ferne, wenn nicht sogar unbekannt waren. Gerade in Zeiten des Wandels lohnt es sich, den Blick nach vorne…

NEWS | IT-SECURITY | TIPPS

Streaming: Ein Cybersicherheitsrisiko

Es ist mittlerweile eine Tatsache: Die rasante Entwicklung der Streaming-Technologien zieht neue Internetnutzer mit schwindelerregenden Geschwindigkeiten an. Der digitale Konsum von Inhalten wie Musik, Videos, Serien und Filmen explodiert buchstäblich. Der Beweis dafür sind das Wachstum der großen offiziellen Plattformen wie Netflix und Amazon Prime Video sowie die Existenz zahlreicher illegaler Websites, die den kostenlosen…

NEWS | INFRASTRUKTUR | IT-SECURITY | KOMMENTAR | KOMMUNIKATION

Sicherheitsrisiko 5G

Sicherheitsforscher von der Purdue University und der University of Iowa haben auf der Sicherheitskonferenz der Association for Computing Machinery in London nahezu ein Dutzend Schwachstellen in 5G-Protokollen thematisiert. Nach Aussagen der Forscher können die Schwachstellen benutzt werden, um den Standort eines Benutzers in Echtzeit offenzulegen, Notfallalarme vorzutäuschen und so möglicherweise eine Panikreaktion auszulösen. Es sei…

NEWS | TRENDS SECURITY | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | INFRASTRUKTUR | TRENDS 2019 | IT-SECURITY

Cloud Trends Report Security prognostiziert 50 % mehr Schwachstellen in Cloud-Infrastrukturen

Trotz wachsender Anzahl an Schwachstellen bei Cloud-Infrastrukturdiensten, Containern und anderen Cloud-Produkten bleibt Cyberhygiene weiterhin größtes Risiko. Die größten Gefahren in Cloud-Infrastrukturen gehen nicht vom Cloud Provider aus, sondern lauern im Unternehmen selbst. Skybox Security, Anbieter im Cyber Risk Management, gab die Veröffentlichung seines Cloud Trends Report 2019 bekannt. Der Bericht, der vom Team der…

NEWS | BUSINESS PROCESS MANAGEMENT | EFFIZIENZ | FAVORITEN DER REDAKTION | IT-SECURITY | ONLINE-ARTIKEL

Die Bedeutung von Governance, Risiko und Compliance für die Cybersicherheit

Geht es um die Cybersicherheit, steht der Themenkomplex »Governance, Risk and Compliance (GRC)« oft nicht im Fokus. Er wird nicht selten als bürokratische Hürde angesehen, die der Gefahrenabwehr im Weg steht. Die Bedeutung von GRC sollte jedoch nicht unterschätzt werden. Schließlich hilft ein gezieltes Programm Unternehmen dabei, ihre Sicherheits- und Compliance-Ziele zu erreichen. Gut umgesetzt…

NEWS | TRENDS SECURITY | TRENDS 2019 | IT-SECURITY | TIPPS | WHITEPAPER

IT-Schwachstelle Outsourcing: Mittelständler verlieren zu oft die Kontrolle

Mit der IT-Sicherheit in kleinen und mittleren Unternehmen geht es aufwärts, doch große Schwachstelle bleiben Outsourcing- und Cloud-Projekte. So vertrauen fast zwei Drittel der Unternehmen ihren IT-Dienstleistern nahezu blind: Bei sechs von zehn deutschen Mittelständlern (62 Prozent) fehlen sowohl konkrete Sicherheitsanforderungen für ausgelagerte IT-Anwendungen und Cloud Computing als auch eine rechtliche Absicherung gegenüber den beauftragten…

NEWS | IT-SECURITY | SICHERHEIT MADE IN GERMANY | TIPPS

PDFex: Sicherheitsrisiko verschlüsselte PDF-Dateien?

Bochumer Forschungsgruppe veröffentlicht unter dem Namen PDFex eine Sicherheitslücke bei verschlüsselten PDF-Dateien. Auch das Bundesamt für Sicherheit in der Informationstechnik (BSI) äußert sich in einer Vorinformation dazu. Für wen bestehen welche Risiken und wer ist betroffen? Zudem werden Alternativen für Organisationen mit besonderen Sicherheitsanforderungen aufgezeigt. Net at Work GmbH, der Hersteller der modularen Secure-Mail-Gateway-Lösung…

NEWS | BUSINESS | TRENDS SECURITY | TRENDS 2019 | IT-SECURITY

99 Prozent aller Cyberangriffe setzen auf den Menschen als Schwachstelle

Im »Human Factor Reports« wird die Art und Weise näher beleuchtet, wie Cyberkriminelle Menschen anstatt technischer Systeme und Infrastrukturen auszunutzen versuchen, um Malware zu verbreiten, betrügerische Transaktionen anzustoßen, Daten zu stehlen und sich durch weitere Arten des Betrugs zu bereichern. Mit dem Bericht will Proofpoint Angriffstrends aufzeigen, um Unternehmen und Mitarbeiter dabei zu unterstützen, sich…

NEWS | BUSINESS | FAVORITEN DER REDAKTION | IT-SECURITY | KOMMENTAR

Schwachstellen zu Cyberwaffen formen – oder doch lieber schließen?

Regierungen diskutieren regelmäßig, IT-Schwachstellen als Cyberwaffen für Hack Backs zu nutzen. Die Geschichte der Microsoft-Schwachstelle EternalBlue macht eines deutlich: Das kann sehr teuer werden. Regierungen sollten sich intensiv überlegen, ob die Vorteile einer Schwachstelle als Cyberwaffe die potenziellen Schäden für Bürger und Unternehmen wirklich überwiegen. Am 12. Mai 2017 begann der Trojaner WannaCry…

NEWS | EFFIZIENZ | IT-SECURITY | SERVICES | TIPPS

Wenn die Schwachstellenflut kommt

16.500 – so hoch war die Zahl der 2018 entdeckten Schwachstellen. Ihre Zahl steigt seit Jahren. Zum Vergleich: 2016 lag die Zahl noch bei knapp 9.800, 2017 waren es bereits über 15.000. Dieser Anstieg hat verschiedene Ursachen. Der Hauptgrund ist eine immer komplexere IT-Infrastruktur: Sie vergrößert die Angriffsoberflächen in Unternehmen. Das Ponemon Institute veröffentlichte im…

NEWS | IT-SECURITY | KOMMENTAR | TIPPS

Trägheit bei IT-Security macht Microsoft-Office-Schwachstelle zum Einfallstor für Cyberangriffe

Jörg von der Heydt, Channel Director DACH bei Skybox Security, kommentiert die Microsoft-Office-Schwachstelle CVE-2017-8570 und mögliche Lösungsansätze. Spätestens mit der Einführung der DSGVO hat in Europa eine gewisse Sensibilisierung gegenüber Datenschutz und Sicherheitsrisiken eingesetzt – ob privat oder im beruflichen Umfeld. Dennoch zeigen europäische Arbeitnehmer weltweit die geringste Disziplin, wenn es um die Cybersicherheit in…

NEWS | DIGITALISIERUNG | FAVORITEN DER REDAKTION | INFRASTRUKTUR | INTERNET DER DINGE | IT-SECURITY | STRATEGIEN | TIPPS

Begrenztes Risiko: IAM für das Internet der Dinge

Wir geben Nutzern nicht einfach ihre Anmeldedaten und erlauben ihnen dann unbegrenzten Zugang zum Netzwerk – wieso sollten wir nicht die gleichen Regeln auf vernetzte Geräte anwenden? Ich möchte Sie bitten, sich folgendes Szenario vorzustellen. In einem Nebenraum eines nordamerikanischen Kasinos beschäftigt sich die schnelle Eingreiftruppe der Cybersicherheitsabteilung mit einem Alarm. Demzufolge arbeite irgendwo…

NEWS | TRENDS WIRTSCHAFT | BLOCKCHAIN | TRENDS SECURITY | TRENDS 2019 | IT-SECURITY

Cybersicherheit: 1.440 einmalige Schwachstellen pro Unternehmen

Cyberkriminelle setzten 2018 vermehrt auf Kryptojacking. Mehr als die Hälfte der Cyberangriffe waren keine Malware-basierten Angriffe; Zahl der Attacken auf geschäftliche E-Mail-Adressen gestiegen. IBM Security gibt die Ergebnisse des X-Force Threat Intelligence Index 2019 bekannt: Erhöhte Sicherheitsmaßnahmen und ein gestiegenes Bewusstsein gegenüber Cyberangriffen zwingen Cyberkriminelle dazu, ihre Angriffstechniken auf der Suche nach Profit zu…

NEWS | GESCHÄFTSPROZESSE | IT-SECURITY | TIPPS

In fünf Schritten zum ganzheitlichen Risikomanagement

Ein kompakter Leitfaden für die Durchführung von Risikoanalysen verhilft Unternehmen in fünf einfachen Schritten die Voraussetzungen für ein nachhaltiges Informationssicherheitsmanagement zu schaffen und die Weichen für eine bereichsübergreifende Risikominimierung zu stellen. Cyberattacken auf Daten und Systeme der Unternehmen nehmen rasant zu – und bedeuten in Zeiten strenger Compliance-Vorgaben und hoher Bußgelder ein erhebliches finanzielles…

NEWS | IT-SECURITY | TIPPS

Webbrowser sind enormes Risiko für Unternehmen

Browser haben sich seit den frühen Tagen des Internets enorm entwickelt. Waren die ersten Versionen von Explorer und Navigator nur darauf ausgelegt Webseiten anzuzeigen, sind heutige Browser wahre Tausendsassa. Sie speichern den Verlauf, Passwörter, Kreditkartendaten und viele weitere Informationen – die so jedoch auch Kriminellen in die Hände fallen können. Eine neue Untersuchung von Exabeam…

NEWS | TRENDS WIRTSCHAFT | BUSINESS | TRENDS SECURITY | TRENDS 2018 | IT-SECURITY

Schwachstellen aufspüren: Größte Studie zur Informationssicherheit im Mittelstand

Angaben von 3.000 am VdS-Quick-Check teilnehmenden Unternehmen belegen: KMU sind immer noch unzureichend gegen Cyberangriffe abgesichert. Schwachstellenanalyse ergibt den gravierendsten Verbesserungsbedarf im Themenblock »Management der IT-Sicherheit«. Vorteil für die Mittelständler: insbesondere in den am schlechtesten bewerteten Absicherungsfeldern erzielen schon einfache Maßnahmen eine hohe Schutzwirkung. Medienberichte über IT-Attacken nicht nur auf Unternehmen sind fast schon…

NEWS | TRENDS WIRTSCHAFT | TRENDS SECURITY | GESCHÄFTSPROZESSE | TRENDS 2018 | IT-SECURITY

Cyberangriffe sind das größte Geschäftsrisiko

Cyberangriffe auf Unternehmen entwickeln sich immer mehr zum größten Geschäftsrisiko in den heutigen Industrienationen. Zu diesem Schluss kommt die aktuelle Studie »Regional Risks for Doing Business« des World Economic Forum [1]. Dabei wurden mehr als 12.000 Geschäftsleute in mehr als 140 Ländern nach den Geschäftsrisiken für Unternehmen befragt. Weltweit verunsichern Themen wir Arbeitslosigkeit und politische…