Hacker nutzen Nation State-Techniken wie beim SolarWinds-Angriff.

Illustration: Absmeier, HP

HP Wolf Security veröffentlicht neue Erkenntnisse einer weltweiten Studie unter 1.100 IT-Entscheidern (IT Decision Makers, ITDMs) zur steigenden Anzahl der sogenannten Nation-State-Attacken. Demnach sind 72 Prozent der Befragten besorgt, dass Nation-State-Tools und -Techniken über das Darknet verbreitet und genutzt werden, um ihr Geschäft anzugreifen. Die Studie belegt, dass diese Bedenken durchaus begründet sind: In den vergangenen Monaten wurden Beweise sichergestellt, dass die beim Angriff auf die SolarWinds-Lieferketten eingesetzten Techniken bereits breiter von Ransomware-Hackern genutzt werden – dieser Trend wird sich voraussichtlich fortsetzen.

»Von Nationalstaaten entwickelte Tools haben schon oft ihren Weg auf den Schwarzmarkt gefunden, beispielsweise der Eternal Blue Exploit, der von den WannaCry-Hackern verwendet wurde«, kommentiert Ian Pratt, Global Head of Security, Personal Systems, HP Inc. »Aktuell ist die Investitionsrendite so hoch, dass Cyberkriminelle immer raffiniertere Technologien einsetzen, um die von Nationalstaaten eingesetzten Techniken zu imitieren. Der jüngste Angriff auf die Softwarelieferkette, der von Ransomware-Hackern gegen Kaseya-Kunden durchgeführt wurde, ist ein gutes Beispiel dafür. Zum ersten Mal wurde ein Angriff auf eine Softwarelieferkette auf diese Weise von Ransomware-Hackern durchgeführt.«

»Nun, da ein Konzept für die Monetarisierung solcher Angriffe entwickelt wurde, werden sie sich voraussichtlich schneller verbreiten«, ergänzt Pratt. »Früher war es unwahrscheinlich, dass ein Independent Software Vendor (ISV), der keine Behörden oder Großunternehmen beliefert, zum Ziel eines Angriffs in der Lieferkette wird. Jetzt sind ISVs aller Art von Angriffen betroffen, die dazu führen, dass kompromittierte Software und Services für Attacken auf ihre Kunden genutzt werden.«

Abgesehen von der Gefahr, die von Cyberkriminellen ausgeht, befürchtet der Umfrage zufolge mehr als die Hälfte (58 Prozent) der ITDMs, dass ihr Unternehmen zum direkten Ziel eines Angriffs durch einen Nation State werden könnte. Weitere 70 Prozent glauben, dass sie als »Kollateralschaden« in einem Cyberkrieg enden könnten. 49 Prozent der Befragten sorgen sich vor allem um die Sabotage von IT-Systemen und Daten. Weitere Bedenken der Unternehmen:

- Störung des Geschäftsbetriebs (43 Prozent)

- Diebstahl von Kundendaten (43 Prozent)

- Auswirkungen auf den Umsatz (42 Prozent)

- Diebstahl sensibler Unternehmensdokumente (42 Prozent)

Die kürzlich von HP Wolf Security in Auftrag gegebene akademische Studie »Nation States, Cyberconflict and the Web of Profit« belegt sogar, dass Unternehmen einem hohen Risiko ausgesetzt sind, ins Fadenkreuz von Nation States zu gelangen. »Die Bedrohung ist real und Organisationen müssen sie ernst nehmen«, so Pratt. »Unabhängig davon, ob sie sich gegen eine cyberkriminelle Gruppierung, die Nation-State-Tools und -Techniken einsetzt, oder gegen einen Nationalstaat selbst verteidigen müssen, stehen die Unternehmen einem noch entschlosseneren Gegner gegenüber als je zuvor. Firmen aller Größenordnungen müssen angesichts dessen ihren Ansatz für das Management von Cyberrisiken neu bewerten. Es gibt kein einzelnes Tool oder eine einzelne Technik, die effektiv ist. Daher müssen Unternehmen einen architektonischen Ansatz für die Security wählen. Das bedeutet: Die Angriffsfläche muss durch robuste Sicherheitsarchitekturen, feinkörnige Segmentierung, Principles of Least Privilege und eine obligatorische Zugriffskontrolle proaktiv verkleinert werden.«

Nation States, Cyberconflict and the Web of Profit steht hier zum Download bereit: https://threatresearch.ext.hp.com/web-of-profit-nation-state-report/

Über die Studie

Die Studie basiert auf einer Toluna-Umfrage unter 1.100 IT-Entscheidungsträgern in Großbritannien, den USA, Kanada, Mexiko, Deutschland, Australien und Japan. Die Studie wurde zwischen dem 19. März und dem 6. April 2021 online durchgeführt.

247 Artikel zu „Cyberkriminalität Staat“

NEWS | IT-SECURITY | TIPPS

Aktive Verteidigung: Nationalstaatliche Akteure mit ihren eigenen Waffen schlagen

Laut einer kürzlich von HP und Forschern der Universität Surrey durchgeführten Studie war in den Jahren zwischen 2017 und 2020 ein hundertprozentiger Anstieg »signifikanter« nationalstaatlicher Vorfälle zu verzeichnen [1]. Experten zufolge hat die Pandemie diesen Trend noch beschleunigt. Unternehmen waren zu einem schnellen Umstieg auf Remote Working gezwungen und vielfach nicht ausreichend vorbereitet, die derart…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Data Breach Investigations Report: Cyberkriminalität floriert während der Pandemie

Die Zunahme von Phishing- und Ransomware-Attacken – zusammen mit einer weiterhin hohen Zahl von Angriffen auf Webapplikationen – bestätigt ein Jahr mit vielen Sicherheitsherausforderungen. Das Wichtigste im Überblick: Der Bericht analysiert 29.207 Qualitätsvorfälle, von denen 5.258 bestätigte Sicherheitsverletzungen waren Phishing-Angriffe stiegen um elf Prozent, während Angriffe mit Ransomware um sechs Prozent zunahmen Bei 85…

NEWS | TRENDS SECURITY | TRENDS 2019

2019: Aktuelle Trends in der Cyberkriminalität

Massive Steigerung finanziell motivierter Angriffe (E-Crime). Einzelhandel rückt verstärkt ins Visier von Cyberkriminellen. China bleibt einer der aktivsten Angreifer unter den staatlichen Akteuren. Das OverWatch Team von CrowdStrike, einem Anbieter von cloud-basiertem Endgeräteschutz, hat seinen Falcon OverWatch-Halbjahresbericht für 2019 herausgegeben. Er fasst die Erkenntnisse des OverWatch Threat Hunting Teams im ersten Halbjahr 2019 zusammen…

NEWS | TRENDS WIRTSCHAFT | BUSINESS | TRENDS SECURITY | TRENDS 2019 | IT-SECURITY

Cybercrime: Cyberkriminalität kostet Unternehmen im Schnitt 13 Millionen US-Dollar pro Jahr

Die Bedrohungslage durch Cyberangriffe verschärft sich weltweit und Unternehmen geben mehr Geld denn je aus, um sich mit den Kosten und Folgen immer komplexerer Angriffe auseinanderzusetzen. Das zeigt die 9. »Cost of Cybercrime«-Studie, die die Unternehmensberatung Accenture gemeinsam mit dem Ponemon Institute in elf Ländern und 16 Branchen durchgeführt hat. In Deutschland wurden im Rahmen…

NEWS | BUSINESS PROCESS MANAGEMENT | GESCHÄFTSPROZESSE | IT-SECURITY | TIPPS

Wie sicher ist das Home Office? Warum mobiles Arbeiten anfällig für Cyberkriminalität ist

Ortsunabhängiges Arbeiten liegt im Trend. Ob von zu Hause aus oder auf Reisen – mobile Geräte ermöglichen Arbeitnehmern eine noch nie dagewesene Flexibilität. Eine Studie von Avast Business, in welcher Arbeitnehmer von kleinen und mittleren Unternehmen (KMU) in Deutschland befragt wurden, hat ergeben, dass 41 Prozent der Befragten am produktivsten sind, wenn sie von zu…

NEWS | TRENDS WIRTSCHAFT | BUSINESS | TRENDS SECURITY | FAVORITEN DER REDAKTION | TRENDS 2019 | IT-SECURITY

Cyberkriminalität: Angreifer nehmen Führungskräfte ins Visier, warnt der Data Breach Investigations Report 2019

Das C-Level-Management wird zielgerichtet und proaktiv von Social-Engineering-Angriffen erfasst. Diese Entwicklung steht im Zusammenhang mit einem Anstieg von wirtschaftlich motivierten Social-Engineering-Angriffen. Die Kompromittierung von webbasierten E-Mail-Konten nimmt zu, in 98 Prozent der Fälle durch gestohlene Anmeldeinformationen. In 60 Prozent der Attacken, bei denen eine Webanwendung angegriffen wurde, handelte es sich um webbasierte E-Mail-Konten. Ein Viertel…

NEWS | TRENDS WIRTSCHAFT | BUSINESS | TRENDS 2018 | IT-SECURITY | STRATEGIEN

70 Jahre NATO: Was die NATO-Staaten fürs Militär ausgeben

Die Außenminister der Nato-Staaten trafen sich am 3.4.2019 in Washington, um den 70. Jahrestag der Nato-Gründung zu begehen. Zu feiern gibt es für das Bündnis allerdings zurzeit wenig – insbesondere für Mitgliedsland Deutschland nicht. So hat Donald Trump die BRD erneut wegen der aus Sicht der USA zu niedrigen Verteidigungsausgaben gerügt. Wie die Grafik mit…

NEWS | TRENDS 2020 | TRENDS WIRTSCHAFT | BUSINESS | TRENDS SECURITY | DIGITALISIERUNG | FAVORITEN DER REDAKTION | TRENDS 2019 | INTERNET DER DINGE | TRENDS 2022 | IT-SECURITY | TIPPS

Cyberkriminalität: Mehrkosten und Umsatzverluste durch Cyberangriffe von 5,2 Billionen US-Dollar

5,2 Billionen US-Dollar Umsatz könnten Unternehmen weltweit durch Cyberattacken in den nächsten fünf Jahren entgehen. Das jedenfalls schätzen die Analysten von Accenture in der aktuellen Studie »Securing the Digital Economy: Reinventing the Internet for Trust«. Am stärksten betroffen ist die Hightech-Industrie mit mehr 753 Milliarden US-Dollar. Es folgen Biowissenschaften (642 Milliarden US-Dollar) und Automobilindustrie (505…

NEWS | TRENDS SECURITY | TRENDS 2018 | IT-SECURITY

Cyberkriminalität im Rückblick – Die Entwicklungen 2018 aus Sicht der Cybersicherheit

Zum Jahresbeginn 2019 hat Unit 42, die Abteilung für Bedrohungsforschung von Palo Alto Networks, die wichtigsten Entwicklungen, Angriffe und Trends im Umfeld der Cyberangriffsgruppen aus dem vergangenen Jahr zusammengefasst. Dabei haben die IT-Sicherheitsprofis einige zentrale Trends identifiziert. Crypto-Mining im Aufwind »Wir haben eine starke Zunahme der Anzahl von Angriffskampagnen mit dem Ziel, Kryptowährungen zu…

NEWS | TRENDS SECURITY | TRENDS KOMMUNIKATION | DIGITALISIERUNG | TRENDS 2018 | IT-SECURITY | KOMMUNIKATION | TIPPS

Eine Hälfte der Internetnutzer ist von Cyberkriminalität betroffen

50 Prozent der Internetnutzer waren 2018 Opfer von Cyberkriminalität. 23 Prozent klagten über illegale Datennutzung. Jeder Zehnte wurde online angegriffen oder beleidigt. Datendiebstahl, Identitätsklau, Beleidigung oder Betrug: Kriminelle finden zunehmend Opfer im Internet. Jeder zweite Internetnutzer (50 Prozent) war im vergangenen Jahr Opfer von Cyberkriminalität. Am häufigsten klagen Onliner über die illegale Verwendung ihrer persönlichen…

NEWS | TRENDS WIRTSCHAFT | BUSINESS | TRENDS SECURITY | DIGITALISIERUNG | TRENDS SERVICES | TRENDS 2017 | INFOGRAFIKEN | IT-SECURITY | SERVICES

Cyberkriminalität hat Konjunktur: Die Qualität der Angriffe nimmt stetig zu

Dass die Auswirkungen von Cyberangriffen nicht nur virtueller Natur sind, hat das vergangene Jahr gezeigt: Im Mai 2017 legte die Erpresser-Software »WannaCry« hunderttausende Computersysteme lahm. Die Auswirkungen dieses Angriffs waren für viele Menschen auch in der »analogen Welt« spürbar, denn unter anderem hatte die Software die Ticketautomaten und Anzeigetafeln der Deutschen Bahn abgeschaltet. Lange…

NEWS | BUSINESS | TRENDS SECURITY | TRENDS SERVICES | TRENDS 2017 | IT-SECURITY | SERVICES

Europa überholt die USA als größter »Täter« in der globalen Cyberkriminalität

Cyberangriffe jetzt 50 Prozent häufiger mit Ursprung in Europa als in den USA. Betrüger nutzen Verunsicherung in der EU und setzen auf anspruchsvolle neue Angriffstechniken sowie breite Online-Verfügbarkeit von personenbezogenen Daten. Anstieg an Sicherheitsvorfällen mit Ursprung in Schwellenländern. Neue Daten, die von ThreatMetrix kürzlich veröffentlicht wurden, zeigen auf, dass in den letzten 90 Tagen…

NEWS | TRENDS WIRTSCHAFT | BUSINESS | TRENDS SECURITY | DIGITALISIERUNG | TRENDS 2016 | IT-SECURITY

Industrialisierte Cyberkriminalität bedroht die (Welt)Wirtschaft

Wachsende Gefahr durch organisierte Kriminalität im Internet. Nur ein Fünftel der IT-Entscheider in großen multinationalen Konzernen ist davon überzeugt, dass ihr Unternehmen umfassend auf Angriffe durch Cyberkriminelle vorbereitet ist. Die überwiegende Mehrheit der Firmen fühlt sich durch Vorschriften, mangelnde Ressourcen und die Abhängigkeit von Dritten in ihrer Reaktionsfähigkeit auf Cyberattacken eingeschränkt, wie eine aktuelle Studie…

NEWS | BUSINESS | DIGITALISIERUNG | IT-SECURITY | KOMMENTAR | ONLINE-ARTIKEL

Bekämpfung der Cyberkriminalität per Gesetze

Angesichts der aktuellen Terroranschläge und kriminellen Cyberaktivitäten denken die europäischen Staaten ernsthaft darüber nach, welche rechtlichen Maßnahmen sie dagegen ergreifen können. Diese sollen nicht nur solche Aktivitäten verhindern, sondern auch die Verantwortlichen sowie aktiv daran beteiligte Personen vor Gericht bringen. Obwohl jeder EU-Staat seine eigenen Gesetze besitzt, die verschiedene Formen von Cyber-Attacken beschreiben und behandeln,…

NEWS | TRENDS SECURITY | IT-SECURITY

Cyberkriminalität auf dem Vormarsch: Das digitale Wettrüsten hat begonnen

Kaum eine Woche vergeht, ohne dass neue Berichte über Hacker-Angriffe publik werden. So sorgte zuletzt der Angriff auf den französischen Fernsehsender TV5 Monde für Aufsehen. Auch deutsche Unternehmen und Institutionen sehen sich zusehends mit hochprofessionellen Cyber-Attacken konfrontiert. Dabei ist der Cyber-Krieg bereits in vollem Gange – und die heimische Wirtschaft steht unter Zugzwang. Im April…

TRENDS SECURITY

Sicherheitsprognose für 2014: BYOD am Arbeitsplatz, Datenschutz in der Cloud, Gesetze und Regulierungen, Cyberkriminalität, Angriffe auf das Unternehmensimage und das Internet der Dinge

Das Information Security Forum (ISF, www.securityforum.org), eine Organisationen im Bereich IT- und Cybersicherheit sowie Risikomanagement, stellt in seiner Prognose für 2014 die für Unternehmen im Bereich Informationssicherheit wichtigsten Themen vor. Die größten Herausforderungen bergen die Nutzung privater mobiler Geräte am Arbeitsplatz, Datenschutz in der Cloud, verschiedene Gesetze und Regulierungen, Cyberkriminalität, Angriffe auf den Unternehmensruf sowie das…

AUSGABE 7-8-2021 | SECURITY SPEZIAL 7-8-2021 | NEWS | IT-SECURITY

DNS im Visier der Cyberkriminellen – Die erste Verteidigungslinie

Das Domain Name System (DNS) ist zentral für den Netzwerkverkehr. Eine Beeinträchtigung des DNS führt dazu, dass Nutzer nicht mehr auf kritische Apps und Services zugreifen können. DNS-Sicherheit ist somit wichtig, um Applikationen, Nutzer und Daten zu schützen. Das spüren Unternehmen gerade in Zeiten vom Home Office, IoT und vernetzten Geräten, da mit der wachsenden Komplexität von Unternehmensnetzwerken auch das Risiko von DNS-Attacken wie Phishing, DDoS oder Ransomware gestiegen ist.

AUSGABE 7-8-2021 | SECURITY SPEZIAL 7-8-2021 | NEWS | IT-SECURITY | TIPPS

Auf IT-Desaster angemessen reagieren – Cyberkatastrophe – Und nun?

Da war er – Anfang Juli wurde der erste Cyber-Katastrophenfall Deutschlands ausgerufen. Getroffen hatte es den Landkreis Anhalt-Bitterfeld. Es handelte sich um einen weiteren Fall eines Angriffs mit Hilfe von Ransomware, bei dem im Erfolgsfall Daten auf den Systemen verschlüsselt werden und gegen »Lösegeld« der passende Schlüssel geliefert wird, um die Daten wieder zu entschlüsseln.

NEWS | IT-SECURITY | TIPPS

Keine Panik nach dem Ransomware-Angriff

Sieben Maßnahmen, die Opfer während oder nach einem erfolgreichen Ransomware-Angriff ergreifen sollten. Die Ransomware-Welle schwappt unverändert über Unternehmen und Behörden hinweg und gefühlt verschärft sich die Sicherheitslage. Die Frage scheint nur noch zu sein: Wann und wie erwischt es einen selbst? Ratgeber, wie man seine Cyberabwehr gegen Ransomware aufstellen sollte, oder Technologien, die eine erfolgreiche…

NEWS | IT-SECURITY | TIPPS

Ransomware: So können sich Unternehmen wirklich schützen

Eine aktuelle Studie des Digitalverbands Bitkom bewertet Ransomware als Haupttreiber für den enormen Anstieg an Cyberattacken. Die Erpresserangriffe verursachen bei den Betroffenen einen enormen wirtschaftlichen Schaden. Doch Unternehmen und Behörden sind nicht wehrlos: Es gibt durchaus wirksame Möglichkeiten, sich vor Ransomware-Attacken zu schützen. Bei einem Ransomware-Angriff verlangen Cyberkriminelle ein Lösegeld, um zuvor gestohlene…

NEWS | IT-SECURITY | STRATEGIEN | TIPPS

Jäger des Datenschatzes: Unternehmen im Fokus von Cyberkriminellen

Mit der fortschreitenden Digitalisierung wird sich das Datenaufkommen in der Wirtschaft in Zukunft vervielfachen. Die Gesetzgebung hat daher dafür gesorgt, dass der Datenschutz auch bei digitaler Datenverarbeitung einen hohen Stellenwert genießt. Neben dem Schutz von Betriebsgeheimnissen müssen Unternehmen vor allem der Sicherheit von personenbezogenen Daten hohe Priorität einräumen. Besonders folgenreich können Verstöße gegen die DSGVO…

NEWS | BUSINESS | IT-SECURITY

Bedrohungsstatistiken und was sie bei der Entscheidungsfindung wirklich wert sind

Erhebungen über Bedrohungstrends gehören für Security-Anbieter zu den beliebtesten Vehikeln in der Kundenkommunikation. Tatsächlich liefern sie interessante Erkenntnisse – aber als Entscheidungsgrundlage für konkrete Sicherheitsstrategien taugen sie nur, wenn ein permanenter Abgleich mit der realen Situation der jeweiligen Unternehmen erfolgt. Dazu benötigt man Erhebungen, deren Hinweise auch fürs Management nachvollziehbar sind. Besonders wertvoll ist dies…

NEWS | IT-SECURITY

Chinesische Angreifer attackieren Telkos mit dem Ziel umfassender Cyberspionage

DeadRinger-Untersuchung dokumentiert Angriffstrends, bei denen externe Service-Provider benutzt werden, um vielfältige Ziele zu erreichen. Cybereason ist es gelungen, verschiedene bislang nicht anderweitig identifizierte Cyberangriffe aufzudecken, die große Telekommunikationsanbieter in ganz Südostasien infiltrieren. Ähnlich wie bei den jüngsten Angriffen auf SolarWinds und Kaseya kompromittierten die Angreifer externe Service-Anbieter – in diesem Fall Telekommunikationsunternehmen – mit…

NEWS | IT-SECURITY | TIPPS

So werden Unternehmen das Passwort los

Die Anmeldung mit Benutzername und Passwort ist noch immer Standard. Doch dieses Verfahren hat viele Nachteile und Unternehmen suchen nach Alternativen. Spezialisten geben Tipps für die Einführung einer passwortlosen Anmeldung und erläutern, worauf Organisationen dabei achten sollten. Obwohl über 80 Prozent aller Sicherheitsvorfälle in Zusammenhang mit gestohlenen, ausgespähten oder zu schwachen Passwörtern stehen, setzen…

NEWS | IT-SECURITY | MARKETING | PRODUKTMELDUNG

Best Practice Passwort Manager: IT-Grundschutz für Unternehmen

Mit modernen Berechtigungsmanagement-Lösungen IT-Sicherheit erhöhen und gleichzeitig die Durchführung von Audits erleichtern. Wer als IT-Consultant seine Kunden erfolgreich beraten möchte, tut gut daran, empfohlene Lösungen auch selbst im Unternehmen umzusetzen. Diesen pragmatischen Ansatz hat sich das Straubinger IT-Beratungsunternehmen TAP.DE Solutions zu eigen gemacht und deshalb das Projekt »Passwort Management« gestartet. Die Zielsetzung war, kritische Punkte…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Spear-Phishing-Trends: Alle Mitarbeiter aufklären

Ein durchschnittliches Unternehmen ist jährlich Ziel von über 700 Social-Engineering-Attacken. Wie entwickeln sich Spear-Phishing-Angriffe, welche neuen Tricks wenden Cyberkriminelle an, und auf wen haben sie es besonders abgesehen? Barracudas sechster, aktueller Report »Spear Phishing: Top Threats and Trends Vol. 6« gibt Antworten auf diese Fragen und klärt auf über jüngste Spear-Phishing-Trends und was Unternehmen mit…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Chancen für die Zusammenarbeit von Business und IT beim Umgang mit Unternehmensrisiken

Wie können Technikexperten die sich wandelnde Risikosituation in heutigen Geschäftsumgebungen handhaben, insbesondere die internen Auswirkungen von IT-Richtlinien zu Covid-19 und die Gefährdung durch externe Sicherheitsverletzungen? SolarWinds, ein Anbieter von IT-Management-Software, präsentiert die Ergebnisse seines achten jährlichen IT-Trends-Reports. Der SolarWinds IT Trends Report 2021: Building a Secure Future wird acht Monate nach dem breit…

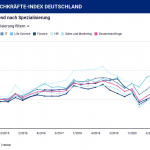

TRENDS 2021 | NEWS | TRENDS WIRTSCHAFT | BUSINESS

Fachkräfte-Nachfrage zieht deutlich an

Der Fachkräfte-Index erreicht insgesamt einen neuen Höchstwert. Starke Nachfrage nach Life-Science und IT-Fachkräften. Die Zahl der Stellenangebote für Fachkräfte in Deutschland zieht auch im zweiten Quartal deutlich an. Und entspricht damit dem wirtschaftlichen Trend des aktuellen IFO-Geschäftsklima-Index. Der Fachkräfte-Index von Hays erreicht mit einem Gesamtwert von 174 Indexpunkten einen neuen Höchststand und liegt…

NEWS | BUSINESS | IT-SECURITY | KOMMENTAR

Die höchsten Kosten bei Datenschutzverletzungen in der Pandemie

IBM Security hat aktuell die Ergebnisse des jährlichen »Cost of a Data Breach«-Reports veröffentlicht. Die Erhebung basiert auf einer eingehenden Analyse von mehr als 500 realen Datenschutzverletzungen im vergangenen Jahr. Demzufolge sind mit diesen Datenschutzverletzungen in der 17-jährigen Geschichte des Berichts verbunden. Unternehmen sahen sich während der Pandemie gezwungen, zügig auf Remote Working umzustellen. Die…

NEWS | IT-SECURITY

Außer Betrieb: Cyberangriff legt Landkreis lahm – Hintergründe

Ein Hackerangriff auf den Landkreis Anhalt-Bitterfeld hat die Kreisverwaltung dazu veranlasst, erstmals in Deutschland den Katastrophenfall im Zusammenhang mit einer Cyberattacke auszulösen. Während Restaurierungsarbeiten laufen, stellt sich die Frage, ob das Unglück hätte verhindert werden können. Kriminelle hatten Computersysteme wohl bereits am 6. Juli attackiert. Von dem Angriff ist das gesamte IT-System aller Standorte der…

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY

Nach dem GAU ist vor dem GAU: Kaseya – Chronologie einer globalen Ransomware-Attacke

Am 12. Juli kann der US-Sicherheitsanbieter Kaseya endlich verkünden: Die Wiederherstellung aller Services ist abgeschlossen. Ganze zehn Tage waren Unternehmensleitung, technische Experten und nicht zuletzt Kunden weltweit damit beschäftigt, die Folgen einer der heftigsten bekannten Cyber-Attacken zu bewältigen. »This sucks« fasst Kaseya-CEO Fred Voccola die Geschehnisse seiner Arbeitswoche nach der Ransomware-Attacke durch REvil zusammen. »Ransomware-as-a-Service«…

NEWS | IT-SECURITY | KOMMENTAR

Krieg gegen Ransomware: Die EU sendet klares Signal und setzt Mittel aus dem Verteidigungsetat für Maßnahmen gegen Cyberangriffe ein

Kommentar von Eric Waltert, Regional Vice President DACH bei Veritas Technologies Die Europäische Union (EU) verdeutlicht mit der Einberufung der neu geschaffenen Joint Cyber Unit, wie ernst sie die aktuelle Bedrohungslage durch Hacker nimmt. Die Cyber-Einheit soll auch mit Mitteln aus dem europäischen Verteidigungsetat Hackerangriffe wie Ransomware bekämpfen. Damit setzt die EU ein Zeichen, dass…

NEWS | IT-SECURITY | AUSGABE 5-6-2021 | SECURITY SPEZIAL 5-6-2021

Security-as-a-Service – Managed Detection and Response

NEWS | INFRASTRUKTUR | RECHENZENTRUM | STRATEGIEN | AUSGABE 5-6-2021

Rechenzentren made in Germany – Der Wunsch nach mehr Regionalität

NEWS | IT-SECURITY | PRODUKTMELDUNG

Checkmarx beruft Roman Tuma als Chief Revenue Officer

Erfahrener Security-Experte zeichnet für die Umsetzung der Go-to-Market-Strategie von Checkmarx und für den Ausbau des Geschäfts mit entwicklerzentrierten AST-Lösungen verantwortlich. Checkmarx, Anbieter entwicklerzentrierter Application-Security-Testing-Lösungen, hat Roman Tuma als neuen Chief Revenue Officer (CRO) berufen. Roman Tuma, der bislang als Vice President of Sales das Checkmarx Geschäft in den EMEA-, LATAM- und APAC-Regionen koordinierte, zeichnet…

NEWS | SERVICES | AUSGABE 5-6-2021 | VERTIKAL 5-6-2021 | BANKING | FINANCE | GOVERNANCE

IT für Banking & Finance – »Nur wer sich ständig verbessert, kann als IT-Dienstleister bei Finanzunternehmen punkten«

IT-Dienstleister für Banken und Versicherungen müssen sich neben technischen auch umfassenden regulatorischen Anforderungen stellen. Stefan Keller, Marketing- und Vertriebsvorstand beim IT-Dienstleister noris network, spricht im Interview zu aktuellen Herausforderungen und berichtet über weitere Wachstumspläne.

NEWS | BLOCKCHAIN | PRODUKTMELDUNG

Einführung des μBTC-Konto bei easyMarkets

Eine Neuheit bietet easyMarkets an. Seit Neustem gibt es das μBTC-Konto, welches es Händlern ermöglicht, Einzahlungen, Trading und Auszahlungen in Bitcoin zu tätigen. Kunden können dank des μBTC-Kontos, jedes der über 200 Instrumente traden, ohne Bitcoin vorher in FIAT-Währungen umtauschen zu müssen. Dank der Blockchain kann auf eine schnelle und einfache Art und…

NEWS | KOMMUNIKATION | STRATEGIEN | AUSGABE 5-6-2021

Organizational Change Management (OCM) in IT-Sourcing-Projekten: Wenig Aufwand – großes Gelingen

NEWS | KOMMUNIKATION | STRATEGIEN | AUSGABE 5-6-2021

bITte – RECHT, freundlich – Die Informationsrechts-Kolumne: TKG und TTDSG

Der Deutsche Bundestag hat am 22.04.2021 die Novelle des TKG (Telekommunikationsgesetz) und weitere damit verwandte Gesetze verabschiedet. Bei Erscheinen dieses Artikels dürfte auch der Bundesrat zugestimmt haben und die neue Fassung des TKG somit geltendes Recht sein. Auch wenn vor allem Telekommunikationsdienstleister von der Novelle betroffen sind, so hat das Gesetz doch auch Auswirkungen auf viele weitere Unternehmen und somit sollte auch dort im IT-Management bekannt sein, welche Änderungen die Novelle mit sich gebracht hat. Nachfolgend sollen einige ausgewählte wichtige Punkte betrachtet werden.