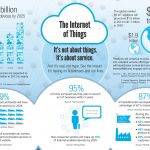

Auch wenn die Zahl der vernetzten IoT-Geräte im Konsumgütersektor derzeit die Zahl der Geräte im Industriesektor übersteigt, verzeichnen die Investitionen in das industrielle IoT ein starkes Wachstum – insbesondere im Hinblick auf branchenübergreifende Lösungen sowie auf konkrete Bedürfnisse zugeschnittenen Geräte.

Quelle: Reply

Der Report von Reply »Industrial IoT: A Reality Check« untersucht zwei Schlüsselbereiche, die das Wachstum von IoT in der Industrie vorantreiben: intelligente Fabriken sowie intelligente Lösungen in Transport & Logistik. Das Industrial IoT (IIoT) ermöglicht es Herstellern, die Produktionstransparenz durch die Vernetzung von Maschinen und Werkzeugen in Echtzeit zu verbessern. Die riesigen Datenmengen, die IIoT-Geräte generieren, treiben die Optimierung der Produktion, die Verbesserung der Lieferqualität, die Implementierung von Systemen zur vorausschauenden Wartung oder auch die Automatisierung der Lieferkette voran.

»Ohne Industrial IoT ist Industrie 4.0 nicht möglich. Daten sind der Treibstoff für alle intelligenten Anwendungsfälle in der Industrie. Industrial IoT ist das entscheidende Element, das die Infrastruktur für die Datenerhebung, deren Übertragung in die Cloud sowie für die anschließende Analyse bietet. Unternehmen profitieren hier von vielen Vorteilen«, erklärt Filippo Rizzante, CTO von Reply.

Markt auf Wachstumskurs

Die Studie, die mithilfe der auf der Trend SONAR-Plattform gesammelten Daten und mit Unterstützung der Teknowlogy Gruppe durchgeführt wurde, untersucht auch die Hauptmärkte sowohl für intelligente Fabriken als auch intelligente Lösungen in Transport & Logistik. Beide Märkte sind in zwei Cluster unterteilt: die Gruppe der »Europe 5‟ (Deutschland, Italien, Frankreich, Belgien und Niederlande) und die »Big 5«-Gruppe (USA, China, Indien, Brasilien und Großbritannien).

Trotz des schwierigen Wirtschaftsklimas im Jahr 2020 verzeichneten beide Cluster ein leichtes Wachstum bei den Investitionen in intelligente Fabriken sowie den Bereich Transport & Logistik. Bis 2025 wird jedoch ein wesentlich stärkeres Wachstum prognostiziert. Insgesamt ist zu erwarten, dass der Markt für intelligente Fabriken des »Big-5«-Clusters – angeführt von den USA mit hohen Investitionen in entsprechende Plattformen, prädiktive Lösungen und Fernüberwachung – bis 2025 mehr als 86 Milliarden Euro umschließt. Im Markt für intelligente Lösungen in Transport & Logistik werden es voraussichtlich mehr als 15 Milliarden Euro sein. Im »Europe-5«-Cluster hingegen soll sich der Markt für intelligente Fabriken in allen Ländern fast verdreifachen und in den fünf Ländern insgesamt über 23 Milliarden Euro erzielen, wobei Deutschland die Spitzenposition einnimmt. Die Plattformen wachsen exponentiell und die Unternehmen investieren, um das Qualitätsmanagement zu verbessern und die Kosten zu reduzieren. Deutschland bleibt im Bereich Transport & Logistik führend, die anderen Länder des Clusters verzeichnen ebenfalls ein erhebliches Wachstum. Laut Prognose wird diese Gruppe im Jahr 2025 ein Gesamtvolumen von 3,6 Milliarden Euro erwirtschaften.

Wachstumsschub durch 5G und Edge Computing

Die Einführung kostengünstiger Sensoren und 5G-Netze, in die Telekommunikationsunternehmen in großem Stil investieren, trägt zur Verbreitung von Industrial IoT bei. So wird erwartet, dass die verbesserte Kommunikation zwischen autonomen Fahrzeugen/Robotern, Künstlicher Intelligenz und Maschinen in Verbindung mit erhöhter Rechenleistung und sehr geringer Latenz nicht nur die Effizienz der Anlagen verbessert, sondern auch deren Sicherheit erhöht. Darüber hinaus ermöglicht die Einrichtung privater, hochdichter Netzwerke einen breiten Einsatz von Industrial IoT sowie die Anbindung zahlreicher Sensoren, Maschinen, Fahrzeugen und Robotern. Ergänzt wird dies durch einen verstärkten Einsatz von Augmented und Virtual Reality zur Unterstützung »vernetzter Mitarbeiter«.

Cybersicherheit ist ein entscheidender Faktor

Die ständige Zunahme vernetzter Geräte und deren Heterogenität erfordern ein gutes Sicherheitsmanagement hinsichtlich der Einrichtungs- und Wartungsrichtlinien von Geräten und Netzwerken. Unternehmen müssen für robuste und mikrosegmentierte Umgebungen (lokal und/oder Cloud-basiert) sorgen, um mit geeigneten Technologien und Techniken auf Bedrohungsszenarien reagieren zu können. Dies reduziert die Erfolgschancen neuartiger Cyberangriffe. Die Analyse von IoT-Architekturen, Industriekomponenten und ganzen Infrastrukturen hilft Unternehmen dabei, Lücken, Schwachstellen und Bedrohungen bereits im Vorfeld zu eliminieren. Das ist weit mehr als nur eine technische Frage: Auch Schulungsprogramme für Mitarbeiter sowie die kontinuierliche Prüfung aller verwendeten Geräte sind entscheidend.

Von der Fabrik zum Konsumenten

Während in den letzten Jahren die Technologien des IIoT zur Effizienzoptimierung in Fabriken und Logistikzentren eingeführt und genutzt wurden, zielten die Investitionen während der Pandemie vor allem auf die Verbesserung der Arbeitnehmer-Sicherheit ab. Der Erfolg so genannter »vernetzter Produkte« beschleunigt Investitionen in Lösungen, bei denen die Erfassung und Verarbeitung von Nutzungsdaten nicht nur die Produktion, sondern auch die fertigen Produkte betrifft. Die Neugestaltung der Design-, Produktions- und Vertriebsprozesse von IoT-vernetzten Produkten erlaubt neue Mehrwertdienste und erleichtert die Aktualisierung und Wartung von Haushaltsgeräten, Autos, Robotern, Elektronik- und Unterhaltungsgeräten, ohne dafür vor Ort sein zu müssen.

Weitere Informationen zum »Industrial IoT: A Reality Check«-Report. Die neue Studie ist Teil der Reply Market Research-Serie, die bereits »From Cloud to Edge«, »New Interfaces, Zero Interfaces« and »Beyond Digital Marketing« umfasst.

327 Artikel zu „IIoT“

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

IoT- und IIoT-Sicherheitsanforderungen: Die wachsende Zahl vernetzter Geräte erhöht die Anforderungen an industrielle Sicherheit

Fast alle Sicherheitsexperten haben Bedenken hinsichtlich der Risiken von IoT- und IIoT-Geräten in ihrem Netzwerk. Tripwire, Inc., Anbieter von Sicherheits- und Compliance-Lösungen für Unternehmen und Industrie, stellt die Ergebnisse einer neuen Umfrage vor. Die Studie wurde von Dimensional Research im Auftrag von Tripwire in diesem Monat durchgeführt und bewertet die Sicherheit von vernetzten Geräten…

NEWS | TRENDS 2020 | TRENDS SERVICES | SERVICES

Field Service Management 2020: Von CXM über IIoT bis hin zu KI

Maschinen und Produktionsanlagen sind zunehmend vernetzt, um eng getaktete und komplex organisierte Lieferketten am Laufen zu halten. Ein Ausfall einer Maschine kann schnell den gesamten Prozess zum Erliegen bringen und Millionenkosten verursachen. Daher muss das Field Service Management in der Lage sein, schnell und flexibel auf mögliche Ausfälle zu reagieren. Moderne Kommunikationstechnologien ermöglichen einen…

NEWS | BUSINESS | BUSINESS PROCESS MANAGEMENT | CLOUD COMPUTING | DIGITALE TRANSFORMATION | INDUSTRIE 4.0 | INTERNET DER DINGE | IT-SECURITY | OUTSOURCING | ONLINE-ARTIKEL | SERVICES

IIoT: Mit Vernetzung und Prozessexzellenz zur intelligenten Fabrik

Handlungsempfehlungen, wie sich smarte Servicekonzepte speziell für das industrielle Umfeld realisieren lassen. Industriebetriebe stellen komplett andere Anforderungen an vernetzte Prozesse und die dafür eingesetzte Hardware als Verbraucher. Deshalb ist das Industrial Internet of Things (IIoT) als Konzept entwickelt worden, das die Konnektivität für intelligente Fabriken, Maschinen und Management-Systeme in den Fokus rückt. Das wirkt sich…

NEWS | DIGITALE TRANSFORMATION | INDUSTRIE 4.0 | INFRASTRUKTUR | INTERNET DER DINGE | IT-SECURITY | KOMMUNIKATION | ONLINE-ARTIKEL

Die digitale Zukunft fertigen – auf geradem Weg zum IIoT

Das Industrial Internet of Things (IIoT) vernetzt das gesamte Fertigungsunternehmen – von der Beschaffung über die Produktion bis zur Lagerung und Auslieferung – und bietet damit eine unternehmensweite, ganzheitliche Sicht auf den kompletten Workflow. Traditionelle Netzwerke stellen jedoch oft ein erhebliches Hindernis für den Einsatz in vernetzten Anlagen dar. Ingo Schneider, Director Business Development Data…

NEWS | BUSINESS PROCESS MANAGEMENT | DIGITALISIERUNG | GESCHÄFTSPROZESSE | INDUSTRIE 4.0 | INFRASTRUKTUR | INTERNET DER DINGE | LÖSUNGEN

Führende Hersteller einigen sich auf einheitliches Protokoll für die Kommunikation im IIoT

Fehlende Interoperabilität zwischen Geräten verschiedener Hersteller ist die größte Hürde für die Vernetzung von allem mit allem, überall und jederzeit. Unternehmen sind so häufig in proprietären Systemen gefangen und können nicht die gesamten Vorteile von Industrie 4.0 für sich nutzen. Im Rahmen der SPS IPC Drives in Nürnberg verständigten sich daher ABB, Bosch Rexroth, B&R,…

NEWS | IT-SECURITY

Anonym & sicher surfen mit VPN

Wie funktioniert eine VPN-Verbindung und welche Vorteile hat sie? All das erfahren Sie hier! Das Wort VPN ist sicherlich jedem schon einmal untergekommen. Doch wofür steht die Abkürzung VPN und wozu wird eine VPN-Verbindung verwendet? Hinter dem Begriff VPN verbirgt sich das sogenannte Virtual Private Network – übersetzt, virtuelles privates Netzwerk. Vor allem auf dem…

NEWS | KOMMUNIKATION

Die One-Gadget-Lösung für Ihre Probleme mit schwachem Signal

Schwache Telefonsignale können ein echtes Problem darstellen, wenn Sie ein wichtiges Geschäftsgespräch führen, in einem Firmenmeeting sind oder sogar ein persönliches Gespräch mit einem geliebten Menschen führen. Sie können es sich einfach nicht leisten, alle paar Minuten die Verbindung abbrechen zu lassen, weil Sie zufällig in einer Gegend mit schwacher Telefonabdeckung leben. Diese Art…

NEWS | IT-SECURITY | SERVICES

Gesundheitswesen gerät zunehmend ins Visier von Cyberangreifern

Das Gesundheitswesen steht durch die Covid-19-Pandemie mehr denn je im Fokus der Öffentlichkeit – und auch im Visier von Hackern. Cyberattacken werden in immer größerem Umfang registriert. Folglich müssen Unternehmen auch das Thema Cybersecurity wesentlich stärker als in der Vergangenheit adressieren, meint NTT Ltd. Auch das neue Krankenhauszukunftsgesetz zielt auf eine Verbesserung der Cybersecurity ab.…

NEWS | INFRASTRUKTUR | KOMMUNIKATION | TIPPS

Sieben essenzielle Skills für modernes Network Engineering

Wenn es um das Management von Unternehmensnetzwerken geht, rückt NetOps immer mehr in den Fokus. Entsprechend verändern und vergrößern sich auch die Anforderungen an Network Engineers. Opengear, Anbieter von Lösungen für einen sicheren, resilienten Netzwerkzugang, hat sieben Skills ausgemacht, auf die Netzwerkexperten in Zukunft nicht verzichten können. Die Zeiten von Wissenssilos sind spätestens seit dem…

AUSGABE 7-8-2021 | NEWS | BUSINESS | IT-SECURITY | STRATEGIEN

Cloud-gemanagte Unternehmensnetze – Augen auf beim Datenschutz

AUSGABE 7-8-2021 | SECURITY SPEZIAL 7-8-2021 | NEWS | IT-SECURITY

Remote Access – VPN-Risiken im Home Office

Mitarbeiter im Home Office, IT-Dienstleister und Lieferanten benötigen Zugriffsrechte auf Unternehmensnetze — in Pandemiezeiten mehr denn je. Das stellt Organisationen vor die Herausforderung, wie sie Sicherheits-, Datenschutz- und Compliance-Vorgaben einhalten können. Ist es ausreichend, externe Nutzer und Remote-Mitarbeiter mit VPN-Software und Zugangsdaten zu versorgen?

NEWS | EFFIZIENZ | INTERNET DER DINGE

Low-Code-Plattformen steigern die Effizienz von Industrial IoT-Projekten

Die meisten Maschinenbetreiber und Maschinenbauer haben zwar eine genaue Vorstellung von ihrer Wunschanwendung, aber nur die wenigsten verfügen über eine Ausbildung, um die Anwendungen auch selbst zu programmieren. Mit Low-Code-Tools können nun auch Nicht-Programmierer ihre Apps und digitalen Services selbst erstellen. Möglich machen dies sogenannte Low-Code-Plattformen, die die Entwicklung mit visuellen Benutzeroberflächen und anderen grafischen…

NEWS | IT-SECURITY | STRATEGIEN | TIPPS

Jäger des Datenschatzes: Unternehmen im Fokus von Cyberkriminellen

Mit der fortschreitenden Digitalisierung wird sich das Datenaufkommen in der Wirtschaft in Zukunft vervielfachen. Die Gesetzgebung hat daher dafür gesorgt, dass der Datenschutz auch bei digitaler Datenverarbeitung einen hohen Stellenwert genießt. Neben dem Schutz von Betriebsgeheimnissen müssen Unternehmen vor allem der Sicherheit von personenbezogenen Daten hohe Priorität einräumen. Besonders folgenreich können Verstöße gegen die DSGVO…

NEWS | BUSINESS | IT-SECURITY

Bedrohungsstatistiken und was sie bei der Entscheidungsfindung wirklich wert sind

Erhebungen über Bedrohungstrends gehören für Security-Anbieter zu den beliebtesten Vehikeln in der Kundenkommunikation. Tatsächlich liefern sie interessante Erkenntnisse – aber als Entscheidungsgrundlage für konkrete Sicherheitsstrategien taugen sie nur, wenn ein permanenter Abgleich mit der realen Situation der jeweiligen Unternehmen erfolgt. Dazu benötigt man Erhebungen, deren Hinweise auch fürs Management nachvollziehbar sind. Besonders wertvoll ist dies…

NEWS | DIGITALISIERUNG | DIGITALE TRANSFORMATION | INDUSTRIE 4.0 | STRATEGIEN

Ein globaler Standard für die Industrie-4.0-Transformation: Vom Status Quo zu konkreten Optimierungsmaßnahmen

Die Republik Singapur, TÜV SÜD und weitere Industriepartner haben mit dem Smart Industry Readiness Index (SIRI) den ersten, global anerkannten Index für Unternehmen geschaffen, um das komplexe Thema Industrie 4.0 systematisch umzusetzen. Gerade in der produzierenden Industrie ist »Industrie 4.0« ein wichtiger Treiber für intelligente Vernetzung von Produktion, Prozessen und Innovationen, um die Wettbewerbsfähigkeit zu…

NEWS | CLOUD COMPUTING | IT-SECURITY

Mehr Sicherheit in der Wolke: Vier Vorteile von Cloud Services im Vergleich zu On-Premises

Die verstärkte Remote-Arbeit hat, neben weiteren Variablen, die Cloud-Adaption von Unternehmen stark beschleunigt. Für viele Organisationen ist eine verteilte Belegschaft mit Optionen wie Home Office und Arbeiten von überall aus mittlerweile zu einem Teil der Unternehmenskultur geworden, der auch über die Pandemie hinaus Bestand haben wird. Dieser Wandel Richtung New Work erfordert jedoch eine Umstellung…

NEWS | IT-SECURITY | STRATEGIEN

Identitätsbasierte Angriffe: Kritische Schwächen traditioneller Identitätssicherheit

Best Practices für einen einheitlichen Identitätsschutz. Identitätsbasierte Angriffe zählen heute zu einer der größten Bedrohungen für die IT-Sicherheit, da moderne hybride Unternehmensnetzwerke Cyberkriminellen zahlreiche Einfallstore bieten. So verschaffen sich Hacker beispielsweise mit gekaperten Konten einen Erstzugang über SaaS-Apps und IaaS in der Public Cloud oder dringen über kompromittierte VPN- oder Remote Desktop Protocol (RDP)-Verbindungen in…

NEWS | IT-SECURITY

Chinesische Angreifer attackieren Telkos mit dem Ziel umfassender Cyberspionage

DeadRinger-Untersuchung dokumentiert Angriffstrends, bei denen externe Service-Provider benutzt werden, um vielfältige Ziele zu erreichen. Cybereason ist es gelungen, verschiedene bislang nicht anderweitig identifizierte Cyberangriffe aufzudecken, die große Telekommunikationsanbieter in ganz Südostasien infiltrieren. Ähnlich wie bei den jüngsten Angriffen auf SolarWinds und Kaseya kompromittierten die Angreifer externe Service-Anbieter – in diesem Fall Telekommunikationsunternehmen – mit…

NEWS | BUSINESS | IT-SECURITY | KOMMENTAR

Die höchsten Kosten bei Datenschutzverletzungen in der Pandemie

IBM Security hat aktuell die Ergebnisse des jährlichen »Cost of a Data Breach«-Reports veröffentlicht. Die Erhebung basiert auf einer eingehenden Analyse von mehr als 500 realen Datenschutzverletzungen im vergangenen Jahr. Demzufolge sind mit diesen Datenschutzverletzungen in der 17-jährigen Geschichte des Berichts verbunden. Unternehmen sahen sich während der Pandemie gezwungen, zügig auf Remote Working umzustellen. Die…

TRENDS 2021 | NEWS | TRENDS INFRASTRUKTUR | INFRASTRUKTUR

Netzwerk-Experten fordern NetOps-Schulungen

NetOps ist in der Praxis noch relativ neu. Netzwerk-Manager, -Architekten und -Engineers sind sehr daran interessiert, die nötigen Skills für den Übergang zu der an DevOps orientierten Arbeitsweise zu erlernen. Doch Fortbildungsmaßnahmen fehlen, so das Ergebnis einer Studie von Opengear [1]. Rasant geht die Verbreitung von Automatisierung, Virtualisierung und Orchestrierung in der gesamten IT-Branche…

NEWS | INDUSTRIE 4.0 | PRODUKTMELDUNG

Industrie 4.0: Modulare Produktion durch FTS

https://www.shutterstock.com/de/image-photo/automobile-production-605472758 Die Zeit der klassischen Fließbandproduktion, etwa in der Automobilbranche, scheint vorbei zu sein. Neue Technologien und effizientere Fertigungsmethoden sorgen für noch schneller und dabei qualitativ gleichbleibend arbeitende Produktionsanlagen. Bei dieser Industrie 4.0 setzt die Wirtschaft verstärkt auf eine modulare Produktion mithilfe von FTS (Fahrerlose Transportsysteme). Automatisierung erfordert neue Produktionsmethoden Die Modularisierung im…

NEWS | IT-SECURITY | PRODUKTMELDUNG

IT-Security as a Managed Service: Wie können kleine und mittlere Unternehmen ihre IT effizient absichern?

https://www.shutterstock.com/de/image-photo/security-theme-woman-using-her-laptop-1408603136 IT-Systeme werden immer komplexer und das Betreuen dieser Infrastrukturen wird zunehmend anspruchsvoller. Der weltweit und in Deutschland herrschende Fachkräftemangel führt zu vielen nicht besetzten Stellen in der IT. Gleichzeitig steigt das Risiko von Hackerangriffen seit Jahren kontinuierlich an, sodass umfassende IT-Security für Unternehmen jeder Größe von höchster Bedeutung ist. Vor allem kleine…

NEWS | EFFIZIENZ | PRODUKTMELDUNG | RECHENZENTRUM

Nachhaltigkeit trotz Hochleistung: Wie werden Rechenzentren grüner?

ESG-Kriterien, nachhaltige Energiequellen und ein gewissenhafter Umgang mit Natur und Umwelt: Nachhaltigkeit rückt in den Fokus jeder Branche. Parallel wird die Digitalisierung immer schneller vorangetrieben. Überall, wo es um eine große Datenmenge geht, benötigt es eine hohe Rechenleistung. Mit dem Hype um die Blockchain-Technologie und besonders die damit verbundenen Kryptowährungen wurden Hochleistungsrechenzentren auch der breiteren…

NEWS | IT-SECURITY | AUSGABE 5-6-2021 | SECURITY SPEZIAL 5-6-2021

Customer Identity and Access Management – Von der Offline-Persönlichkeit zur digitalen Identität

NEWS | IT-SECURITY | PRODUKTMELDUNG

Checkmarx beruft Roman Tuma als Chief Revenue Officer

Erfahrener Security-Experte zeichnet für die Umsetzung der Go-to-Market-Strategie von Checkmarx und für den Ausbau des Geschäfts mit entwicklerzentrierten AST-Lösungen verantwortlich. Checkmarx, Anbieter entwicklerzentrierter Application-Security-Testing-Lösungen, hat Roman Tuma als neuen Chief Revenue Officer (CRO) berufen. Roman Tuma, der bislang als Vice President of Sales das Checkmarx Geschäft in den EMEA-, LATAM- und APAC-Regionen koordinierte, zeichnet…

NEWS | IT-SECURITY | AUSGABE 5-6-2021 | VERTIKAL 5-6-2021 | BANKING | FINANCE | GOVERNANCE

Cyberangriffe – Datenrisiko in der Finanzbranche

In Sachen IT-Sicherheit gilt der Bankensektor als Vorreiter. Traditionell wird hier mehr in Sicherheitsmaßnahmen investiert als in den meisten anderen Branchen. Aus gutem Grund: Finanzunternehmen sind nach wie vor ein überaus beliebtes Ziel von Angreifern, die es auf finanziellen Gewinn abgesehen haben.

NEWS | INFRASTRUKTUR | LÖSUNGEN | RECHENZENTRUM | AUSGABE 5-6-2021

Rechenzentrum: Intelligente Stromverteilungssysteme –

Smarte Zone

Die entscheidenden Performance-Indikatoren bei der IT-Infrastruktur sind Leistungsfähigkeit, Verfügbarkeit und Effizienz. Für die Verfügbarkeit eines Rechenzentrums ist die sichere Stromversorgung, die bereits bei der Einspeisung und der Verteilung beginnt, von entscheidender Bedeutung. Ob Core-, Cloud- oder Edge-Data-Center – die aktuellen Markttreiber erfordern von Rechenzentrumsinfrastrukturen drei Merkmale: Smarter, effizienter und sicherer.

TRENDS 2021 | NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Cybersicherheit: 150 Millionen Angriffs-E-Mails in 2020

Cloud Services von Microsoft und Google als perfekte Plattformen für Attacken von Cyberkriminellen. Fast 60 Millionen Angriffs-Mails via Microsoft 365 und 90 Millionen via Google – das ist die erschreckende Bilanz, die der US-Cybersecurity-Spezialist Proofpoint jetzt nach einer Analyse der Cyberbedrohungen für 2020 veröffentlicht hat [1]. Cyberkriminelle nutzen ganz offensichtlich die umfangreiche Funktionalität und nahezu grenzenlose…

TRENDS 2021 | NEWS | TRENDS CLOUD COMPUTING

Studie: Fertigungsunternehmen verlagern ihre IT zunehmend in die Cloud

Viele Fertigungsunternehmen haben ihre IT-Infrastruktur bereits komplett oder teilweise in die Cloud verlagert. Die größten Hindernisse bei der Migration in die Cloud sind Bedenken wegen der Performance und der mangelnden Integration von Altsystemen. Für die Studie wurden im Auftrag von NiceLabel 300 IT-Leiter von Fertigungsunternehmen in Deutschland, Frankreich, Großbritannien und den USA befragt.…

NEWS | IT-SECURITY | WHITEPAPER

Cybersicherheit: Vier Eckpfeiler zur Absicherung digitaler Innovationen in der Produktion

Heute ist nahezu jeder stark digitalisierte oder automatisierte Industriezweig mit dem Risiko einer Cyberbedrohung konfrontiert. Ein gutes Beispiel, dass die möglichen Auswirkungen auf eine Lieferkette in der Fertigung zeigt, ist die Halbleiterbranche. Ein Cyberangriff auf eine Halbleiter-Fertigungsstätte (Fab) kann in weniger als einem Tag Schäden von mehreren Millionen Euro verursachen. TXOne Networks, Spezialist für OT-Sicherheitslösungen,…

NEWS | IT-SECURITY | VERANSTALTUNGEN

IT-Sicherheit im Mittelstand verbessern

Mit Fachvorträgen und Diskussionen in Online-Sessions will die SecurITy Week (17. bis 21. Mai 2021) insbesondere Verantwortliche in mittelständischen Unternehmen für das Thema IT-Sicherheit sensibilisieren und über neue Trends informieren. Zu den kompetenten Unterstützern und Vortragenden des Online-Events zählt der Nürnberger IT-Dienstleister noris network, der in eigenen Colocation-Hochsicherheitsrechenzentren umfangreiche Services im Bereich IT-Sicherheit anbietet. …

NEWS | IT-SECURITY | TIPPS

Sicherheitsrisiken durch Identity Sprawl: Fünf Maßnahmen zum Schutz

Da Unternehmen zunehmend neue Technologien wie die Cloud, Big Data, DevOps, Container oder Microservices nutzen, stellt diese wachsende Komplexität auch neue Herausforderungen an das Identitäts- und Zugriffsmanagement. Denn mit diesen aufkommenden Technologien wachsen die Workloads und Datenmengen und befinden sich zunehmend in der Cloud. Die Anzahl menschlicher und maschineller Identitäten steigt hierdurch exponentiell an. Um…

NEWS | DIGITALE TRANSFORMATION | INFRASTRUKTUR | KOMMUNIKATION | AUSGABE 3-4-2021

Evolution der Funktechnik – 5G-Mobilfunk versus WiFi-6-WLAN

Der öffentliche 5G-Mobilfunk ist jetzt auch in Deutschland angekommen. Per Anfang 2021 kann im Prinzip mehr als die Hälfte aller deutschen Bundesbürger im schnellsten Mobil-Netz aller Zeiten surfen, mailen, chatten und streamen. Die dazu nötigen 5G-Handys und 5G-WLAN-Router sind ebenfalls verfügbar. Sogar die jüngsten iPhone-12-Modelle haben jetzt 5G an Bord. Für die Produktivität der deutschen Wirtschaft noch viel wichtiger sind aber die privaten 5G-Campus-Netze in den Firmen. Damit kann man bewegliche Produktionshelfer vom Gabelstapler bis zum Roboter flexibler steuern als je zuvor. Derweil hat auch die bewährte Firmenvernetzung mittels WLAN den Sprung in die sechste Generation geschafft. Das neue WiFi-6 steht teils in harter Konkurrenz zu 5G, teils ist es eine willkommene Ergänzung. 2021 kommt mit WiFi-6E der nächste Schub: Dann wird neben den bekannten 2,4- und 5-GHz-Bändern auch das 6-GHz-Band für WLAN frei gegeben.

NEWS | DIGITALE TRANSFORMATION | INFRASTRUKTUR | KOMMUNIKATION | AUSGABE 3-4-2021

5G und Wireless WAN: Unternehmen müssen heute agil sein – ihr WAN auch

Wireless-Edge-Lösungen entfesseln die volle Leistung von LTE- und 5G-Mobilfunknetzen, damit das WAN die Reichweite, unterbrechungsfreie Zuverlässigkeit und Echtzeit-Agilität bekommt die Unternehmen heute brauchen. Wir sprachen mit Jan Willeke, Area Director Central Europe bei Cradlepoint über die Evolution des Wireless WAN.

NEWS | IT-SECURITY | AUSGABE 3-4-2021 | SECURITY SPEZIAL 3-4-2021

Zukunftssichere Absicherung der IT-Infrastruktur – Gleiche Sicherheit für alle Nutzer

Datenmissbrauch, Identitätsdiebstahl und Datenlecks sind für Unternehmen nicht nur sehr kostenintensiv, sie gefährden auch die sensiblen Beziehungen zu Kunden und Geschäftspartnern. Potenzielle Sicherheitslücken sind dabei nicht selten auf die Kompromittierung privilegierter Benutzerkonten zurückzuführen. Denn vielerorts wird die Vergabe und Kontrolle von IT-Berechtigungen nicht zufriedenstellend gelöst.

NEWS | CLOUD COMPUTING | GESCHÄFTSPROZESSE | PRODUKTMELDUNG

Sovereign Workspace der Zukunft

Auf Basis der neuen Plattform ownCloud Infinite Scale gestaltet ownCloud den Sovereign Workspace der Zukunft. Das offene Konzept und die beeindruckende Performance bereiten den Weg für einen modernen Arbeitsplatz, der orts- und zeitunabhängiges Arbeiten ermöglicht. Digitale Souveränität wird zum Schlüsselbegriff der modernen Arbeitswelt. Unternehmen wollen sich zunehmend von den Vorgaben der marktbeherrschenden US-amerikanischen Softwareanbieter emanzipieren…

NEWS | LÖSUNGEN

Digitale Schnelltestlösung mit App für Unternehmen: Organisation, Dokumentation und Nachverfolgung einfach, schnell und sicher mit dem Huber Smart Health Check

Als rein digitale Lösung für Laientests oder als Service-Option mit medizinischen Antigen-Schnell- und PCR-Tests vor Ort oder mobil im Testbus. Die Testpflicht für Unternehmen ist beschlossen und stellt selbige vor große organisatorische Herausforderungen. Ob Laientests zu Hause (Selbsttests) oder Schnelltests vor Ort – Abläufe müssen effizient und wirtschaftlich organisiert werden. Eine Dokumentation ist zwar…

TRENDS 2021 | NEWS | BUSINESS | INDUSTRIE 4.0 | WHITEPAPER

Industrie 4.0 Barometer 2020: Digitalisierungskompetenz muss in die Geschäftsführung

Unternehmen mit dem CIO in der Geschäftsführung weisen einen überdurchschnittlich hohen Industrie-4.0-Reifegrad auf. Das ist eine zentrale Erkenntnis des Industrie 4.0 Barometers 2020, das die Management- und IT-Beratung MHP in Zusammenarbeit mit der Ludwig-Maximilians-Universität (LMU) München veröffentlicht hat [1]. An der Umfrage, die im vergangenen Jahr bereits zum dritten Mal durchgeführt wurde, nahmen über 200…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Remote Work: Sicherheitsbedenken bleiben bestehen

Verstärkter Einsatz von Cloud-Technologien durch dauerhafte Home-Office-Modelle. Cloud-Securityanbieter Bitglass hat seinen diesjährigen Remote Workforce Security Report veröffentlicht. In einer Umfrage gaben IT-und Securityprofis Auskunft darüber, welche Auswirkungen das Arbeiten im Home Office im vergangenen Jahr auf die Datensicherheit gehabt hat. Home Office etabliert sich – trotz Sicherheitsbedenken. Bei der Mehrheit der Unternehmen (57…

TRENDS 2021 | NEWS | TRENDS SECURITY

Cybercrime: Healthcare in 2020 gefährdetste Zielgruppe

Ransomware bleibt ein Hauptphänomen für IT-Sicherheitsverletzungen im Gesundheitswesen. Das IT-Sicherheitsunternehmen Tenable veröffentlichte in einem ausführlichen Report eine fundierte Analyse der signifikantesten Datensicherheitsverletzungen aus dem vergangenen Jahr. Für diesen Bericht hat Tenable die veröffentlichten Meldungen über Sicherheitsverletzungen von Januar bis Oktober 2020 analysiert, um Trends zu erkennen. In den ersten zehn Monaten des Jahres 2020 gab…